Configurare le funzionalità avanzate in Defender per endpoint

Si applica a:

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

A seconda dei prodotti di sicurezza Microsoft usati, potrebbero essere disponibili alcune funzionalità avanzate con cui integrare Defender per endpoint.

Abilitare le funzionalità avanzate

Passare al portale di Microsoft Defender ed eseguire l'accesso.

Nel riquadro di spostamento selezionare Impostazioni>Funzionalità avanzateendpoint>.

Selezionare la funzionalità avanzata che si vuole configurare e attivare o disattivare l'impostazione.

Selezionare Salva preferenze.

Usare le funzionalità avanzate seguenti per ottenere una migliore protezione da file potenzialmente dannosi e ottenere informazioni migliori durante le indagini sulla sicurezza.

Limitare la correlazione all'interno di gruppi di dispositivi con ambito

Questa configurazione può essere usata per scenari in cui le operazioni soc locali vogliono limitare le correlazioni degli avvisi solo ai gruppi di dispositivi a cui possono accedere. Attivando questa impostazione, un evento imprevisto costituito da avvisi che i gruppi tra dispositivi non saranno più considerati un singolo evento imprevisto. Il SOC locale può quindi intervenire sull'evento imprevisto perché ha accesso a uno dei gruppi di dispositivi coinvolti. Tuttavia, il SOC globale visualizzerà diversi eventi imprevisti in base al gruppo di dispositivi anziché a un evento imprevisto. Non è consigliabile attivare questa impostazione a meno che non superi i vantaggi della correlazione degli eventi imprevisti nell'intera organizzazione.

Nota

La modifica di questa impostazione influisce solo sulle correlazioni degli avvisi future.

La creazione di gruppi di dispositivi è supportata in Defender per endpoint Piano 1 e Piano 2.

Abilitare EDR in modalità blocco

Il rilevamento e la risposta degli endpoint (EDR) in modalità blocco offrono protezione da artefatti dannosi, anche quando Microsoft Defender Antivirus è in esecuzione in modalità passiva. Quando è attivato, EDR in modalità blocco blocca gli artefatti o i comportamenti dannosi rilevati in un dispositivo. EDR in modalità blocco funziona dietro le quinte per correggere gli artefatti dannosi rilevati dopo la violazione.

Risolvere automaticamente gli avvisi

Attivare questa impostazione per risolvere automaticamente gli avvisi in cui non sono state trovate minacce o in cui sono state corrette le minacce rilevate. Se non si vuole che gli avvisi vengano risolti automaticamente, è necessario disattivare manualmente la funzionalità.

Nota

- Il risultato dell'azione di risoluzione automatica può influenzare il calcolo del livello di rischio del dispositivo basato sugli avvisi attivi trovati in un dispositivo.

- Se un analista delle operazioni di sicurezza imposta manualmente lo stato di un avviso su "In corso" o "Risolto", la funzionalità di risoluzione automatica non lo sovrascriverà.

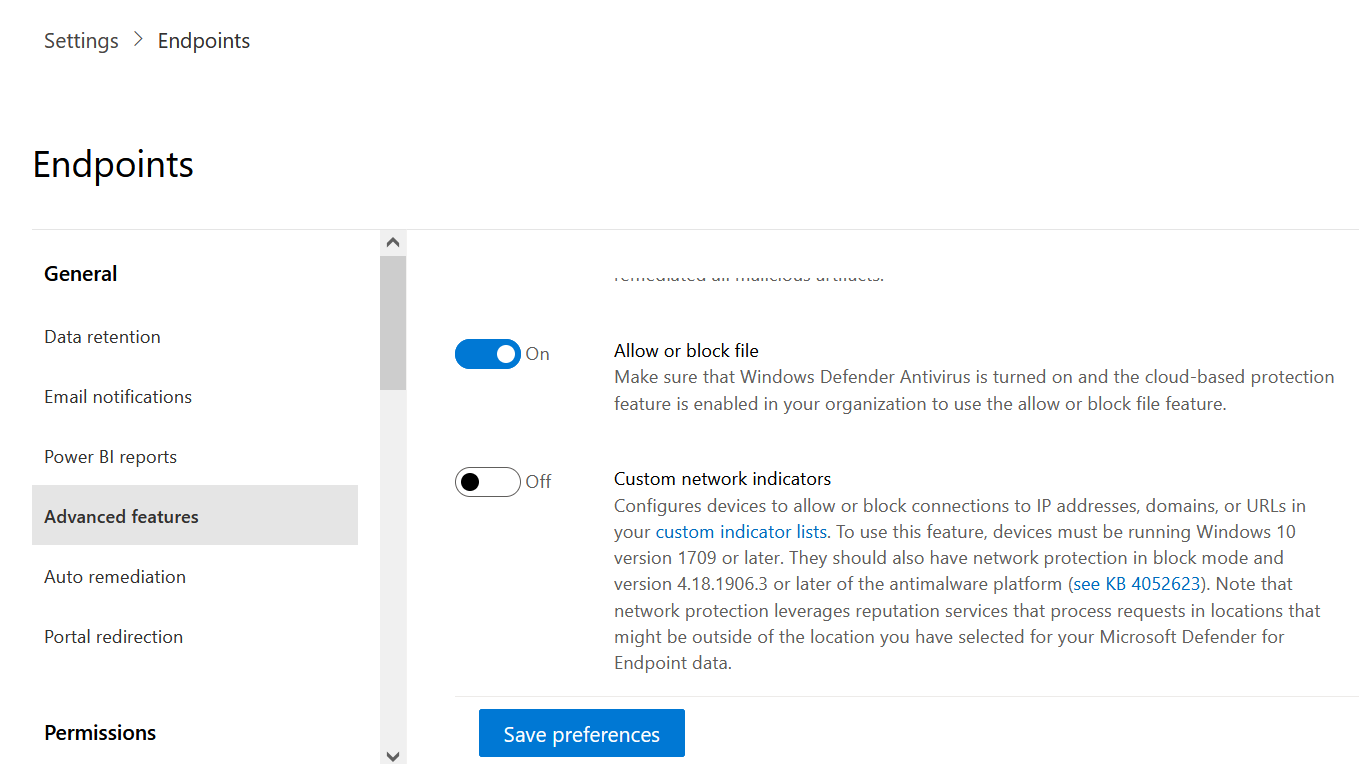

Consenti o blocca file

Il blocco è disponibile solo se l'organizzazione soddisfa questi requisiti:

- Usa Microsoft Defender Antivirus come soluzione antimalware attiva e,

- La funzionalità di protezione basata sul cloud è abilitata

Questa funzionalità consente di bloccare i file potenzialmente dannosi nella rete. Il blocco di un file impedirà che venga letto, scritto o eseguito nei dispositivi dell'organizzazione.

Per attivare Consenti o bloccare i file:

Nel riquadro di spostamento del portale di Microsoft Defender selezionare Impostazioni>Endpoint>Funzionalità>avanzate generali>Consenti o blocca file.

Attivare o disattivare l'impostazione.

Selezionare Salva preferenze nella parte inferiore della pagina.

Dopo aver attivato questa funzionalità, è possibile bloccare i file tramite la scheda Aggiungi indicatore nella pagina del profilo di un file.

Nascondere i potenziali record duplicati del dispositivo

Abilitando questa funzionalità, è possibile assicurarsi di visualizzare le informazioni più accurate sui dispositivi nascondendo potenziali record di dispositivi duplicati. Esistono diversi motivi per cui potrebbero verificarsi record di dispositivi duplicati, ad esempio la funzionalità di individuazione del dispositivo in Microsoft Defender per endpoint potrebbe analizzare la rete e individuare un dispositivo già caricato o di recente offboarding.

Questa funzionalità identificherà i potenziali dispositivi duplicati in base al nome host e all'ora dell'ultima visualizzazione. I dispositivi duplicati verranno nascosti da più esperienze nel portale, ad esempio l'inventario dei dispositivi, le pagine Gestione delle vulnerabilità di Microsoft Defender e le API pubbliche per i dati del computer, lasciando visibile il record del dispositivo più accurato. Tuttavia, i duplicati saranno comunque visibili nelle pagine ricerca globale, ricerca avanzata, avvisi e eventi imprevisti.

Questa impostazione è attivata per impostazione predefinita e viene applicata a livello di tenant. Se non si vuole nascondere i potenziali record duplicati del dispositivo, è necessario disattivare manualmente la funzionalità.

Indicatori di rete personalizzati

L'attivazione di questa funzionalità consente di creare indicatori per indirizzi IP, domini o URL, che determinano se saranno consentiti o bloccati in base all'elenco di indicatori personalizzati.

Per usare questa funzionalità, i dispositivi devono essere in esecuzione Windows 10 versione 1709 o successiva o Windows 11. Devono anche avere la protezione di rete in modalità blocco e la versione 4.18.1906.3 o successiva della piattaforma antimalware vedere KB 4052623.

Per altre informazioni, vedere Gestire gli indicatori.

Nota

La protezione di rete sfrutta i servizi di reputazione che elaborano le richieste in posizioni che potrebbero essere esterne alla posizione selezionata per i dati di Defender per endpoint.

Protezione da manomissioni

Durante alcuni tipi di attacchi informatici, gli attori non validi cercano di disabilitare le funzionalità di sicurezza, ad esempio la protezione antivirus, nei computer. Gli attori non validi come disabilitare le funzionalità di sicurezza per ottenere un accesso più semplice ai dati, installare malware o sfruttare in altro modo i dati, l'identità e i dispositivi. La protezione dalle manomissioni blocca essenzialmente Microsoft Defender Antivirus e impedisce la modifica delle impostazioni di sicurezza tramite app e metodi.

Per altre informazioni, tra cui come configurare la protezione dalle manomissioni, vedere Proteggere le impostazioni di sicurezza con la protezione dalle manomissioni.

Visualizzare i dettagli dell'utente

Attivare questa funzionalità in modo da visualizzare i dettagli utente archiviati in Microsoft Entra ID. I dettagli includono l'immagine, il nome, il titolo e le informazioni del reparto di un utente durante l'analisi delle entità dell'account utente. È possibile trovare informazioni sull'account utente nelle visualizzazioni seguenti:

- Coda di avvisi

- Pagina dei dettagli del dispositivo

Per altre informazioni, vedere Analizzare un account utente.

integrazione Skype for Business

L'abilitazione dell'integrazione Skype for Business consente di comunicare con gli utenti usando Skype for Business, posta elettronica o telefono. Questa attivazione può essere utile quando è necessario comunicare con l'utente e attenuare i rischi.

Nota

Quando un dispositivo viene isolato dalla rete, è disponibile un popup in cui è possibile scegliere di abilitare le comunicazioni di Outlook e Skype che consentono le comunicazioni all'utente mentre sono disconnesse dalla rete. Questa impostazione si applica alle comunicazioni di Skype e Outlook quando i dispositivi sono in modalità di isolamento.

Microsoft Defender for Cloud Apps

L'abilitazione di questa impostazione inoltra i segnali di Defender per endpoint per Microsoft Defender for Cloud Apps per fornire una visibilità più approfondita sull'utilizzo delle applicazioni cloud. I dati inoltrati vengono archiviati ed elaborati nella stessa posizione dei dati Defender for Cloud Apps.

Nota

Questa funzionalità sarà disponibile con una licenza E5 per Enterprise Mobility + Security nei dispositivi che eseguono Windows 10 versione 1709 (build del sistema operativo 16299.1085 con KB4493441), Windows 10 versione 1803 (build del sistema operativo 17134.704 con KB4493464), Windows 10, versione 1809 (build del sistema operativo 17763.379 con KB4489899), versioni successive Windows 10 o Windows 11.

Filtro contenuti Web

Bloccare l'accesso ai siti Web contenenti contenuti indesiderati e tenere traccia dell'attività Web in tutti i domini. Per specificare le categorie di contenuto Web da bloccare, creare un criterio di filtro del contenuto Web. Assicurarsi di avere la protezione di rete in modalità blocco durante la distribuzione della baseline di sicurezza Microsoft Defender per endpoint.

Log di controllo unificato

La ricerca in Microsoft Purview consente al team di sicurezza e conformità di visualizzare i dati critici degli eventi del log di controllo per ottenere informazioni dettagliate e analizzare le attività degli utenti. Ogni volta che un'attività verificata viene eseguita da un utente o un amministratore, viene generato e archiviato un record di controllo nel log di controllo di Microsoft 365 per l'organizzazione. Per altre informazioni, vedere Ricerca nel log di controllo.

Device discovery

Consente di trovare i dispositivi non gestiti connessi alla rete aziendale senza la necessità di appliance aggiuntive o modifiche di processo complesse. Usando i dispositivi di onboarding, è possibile trovare i dispositivi non gestiti nella rete e valutare vulnerabilità e rischi. Per altre informazioni, vedere Individuazione del dispositivo.

Nota

È sempre possibile applicare filtri per escludere i dispositivi non gestiti dall'elenco di inventario dei dispositivi. È anche possibile usare la colonna relativa allo stato di onboarding nelle query API per filtrare i dispositivi non gestiti.

Scaricare i file in quarantena

Eseguire il backup dei file in quarantena in una posizione sicura e conforme in modo che possano essere scaricati direttamente dalla quarantena. Il pulsante Scarica file sarà sempre disponibile nella pagina del file. Questa impostazione è attivata per impostazione predefinita. Altre informazioni sui requisiti

Per impostazione predefinita, la connettività semplificata durante l'onboarding dei dispositivi nel portale di Defender

Questa impostazione imposterà il pacchetto di onboarding predefinito per semplificare la connettività per i sistemi operativi applicabili. È comunque possibile usare il pacchetto di onboarding standard all'interno della pagina di onboarding, ma è necessario selezionarlo in modo specifico nell'elenco a discesa.

Live Response

Attivare questa funzionalità in modo che gli utenti con le autorizzazioni appropriate possano avviare una sessione di risposta dinamica nei dispositivi.

Per altre informazioni sulle assegnazioni di ruolo, vedere Creare e gestire ruoli.

Risposta in tempo reale per i server

Attivare questa funzionalità in modo che gli utenti con le autorizzazioni appropriate possano avviare una sessione di risposta dinamica nei server.

Per altre informazioni sulle assegnazioni di ruolo, vedere Creare e gestire ruoli.

Esecuzione di script senza segno di risposta in tempo reale

L'abilitazione di questa funzionalità consente di eseguire script non firmati in una sessione di risposta dinamica.

Inganno

L'inganno consente al team di sicurezza di gestire e distribuire esche e esche per catturare gli utenti malintenzionati nell'ambiente. Dopo aver attivato questa impostazione, vai alle > regole dell'inganno delle regole per eseguire campagne di inganno. Vedere Gestire la funzionalità di inganno in Microsoft Defender XDR.

Condividere gli avvisi degli endpoint con Il Centro conformità Microsoft

Inoltra gli avvisi di sicurezza degli endpoint e il relativo stato di valutazione a Portale di conformità di Microsoft Purview, consentendo di migliorare i criteri di gestione dei rischi Insider con avvisi e correggere i rischi interni prima che causino danni. I dati inoltrati vengono elaborati e archiviati nella stessa posizione dei dati Office 365.

Dopo aver configurato gli indicatori di violazione dei criteri di sicurezza nelle impostazioni di gestione dei rischi Insider, gli avvisi di Defender per endpoint verranno condivisi con la gestione dei rischi Insider per gli utenti applicabili.

connessione Microsoft Intune

Defender per endpoint può essere integrato con Microsoft Intune per abilitare l'accesso condizionale basato sul rischio del dispositivo. Quando si attiva questa funzionalità, sarà possibile condividere le informazioni sul dispositivo Defender per endpoint con Intune, migliorando l'imposizione dei criteri.

Importante

Per usare questa funzionalità, è necessario abilitare l'integrazione sia in Intune che in Defender per endpoint. Per altre informazioni sui passaggi specifici, vedere Configurare l'accesso condizionale in Defender per endpoint.

Questa funzionalità è disponibile solo se sono presenti i prerequisiti seguenti:

- Tenant con licenza per Enterprise Mobility + Security E3 e Windows E5 (o Microsoft 365 Enterprise E5)

- Un ambiente di Microsoft Intune attivo, con i dispositivi Windows gestiti Intune Microsoft Entra aggiunti.

Telemetria autenticata

È possibile attivare i dati di telemetria autenticati per impedire lo spoofing dei dati di telemetria nel dashboard.

Funzionalità di anteprima

Informazioni sulle nuove funzionalità nella versione di anteprima di Defender per endpoint.

Provare le funzionalità future attivando l'esperienza di anteprima. Si avrà accesso alle funzionalità future, su cui è possibile fornire commenti e suggerimenti per migliorare l'esperienza complessiva prima che le funzionalità siano disponibili a livello generale.

Se sono già attivate le funzionalità di anteprima, gestire le impostazioni dalle impostazioni principali Defender XDR.

Per altre informazioni, vedere Microsoft Defender XDR funzionalità di anteprima

Notifiche di attacco endpoint

Le notifiche degli attacchi agli endpoint consentono a Microsoft di cercare attivamente le minacce critiche da assegnare in ordine di priorità in base all'urgenza e all'impatto sui dati dell'endpoint.

Per la ricerca proattiva nell'intero ambito di Microsoft Defender XDR, incluse le minacce che si estendono su posta elettronica, collaborazione, identità, applicazioni cloud ed endpoint, altre informazioni su Microsoft Defender Esperti.

Argomenti correlati

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.