plug-in Microsoft Defender per endpoint per sottosistema Windows per Linux (WSL)

Si applica a:

- Microsoft Defender per endpoint Piano 2

- Windows 11

- Windows 10, versione 2004 e successive (build 19044 e successive)

Panoramica

sottosistema Windows per Linux (WSL) 2, che sostituisce la versione precedente di WSL (supportata da Microsoft Defender per endpoint senza plug-in), fornisce un ambiente Linux perfettamente integrato con Windows, ma isolato con la tecnologia di virtualizzazione. Il plug-in Defender per endpoint per WSL consente a Defender per endpoint di offrire maggiore visibilità su tutti i contenitori WSL in esecuzione collegandosi al sottosistema isolato.

Problemi noti e limitazioni

Prima di iniziare, tenere presente le considerazioni seguenti:

Il plug-in non supporta gli aggiornamenti automatici nelle versioni precedenti a

1.24.522.2. Nella versione1.24.522.2e versioni successive, gli aggiornamenti sono supportati tramite Windows Update in tutti gli anelli. Aggiornamenti tramite Windows Server Update Services (WSUS), System Center Configuration Manager (SCCM) e il catalogo di Microsoft Update sono supportati solo nell'anello Production per garantire la stabilità del pacchetto.La creazione di un'istanza completa del plug-in richiede alcuni minuti e fino a 30 minuti per l'onboarding di un'istanza di WSL2. Le istanze del contenitore WSL di breve durata potrebbero causare la mancata visualizzazione dell'istanza di WSL2 nel portale di Microsoft Defender (https://security.microsoft.com). Una volta che una distribuzione è stata eseguita abbastanza a lungo (almeno 30 minuti), viene visualizzata.

L'esecuzione di un kernel personalizzato e della riga di comando del kernel personalizzato non è supportata. Anche se il plug-in non blocca l'esecuzione in tale configurazione, non garantisce la visibilità all'interno di WSL quando si esegue un kernel personalizzato e una riga di comando del kernel personalizzata. È consigliabile bloccare tali configurazioni con l'aiuto di Microsoft Intune impostazioni wsl.

Distribuzione del sistema operativo viene visualizzato Nessuno nella pagina Panoramica del dispositivo di un dispositivo WSL nel portale di Microsoft Defender.

Il plug-in non è supportato nei computer con processore ARM64.

Il plug-in offre visibilità sugli eventi da WSL, ma altre funzionalità come antimalware, gestione di minacce e vulnerabilità e comandi di risposta non sono disponibili per il dispositivo logico WSL.

Prerequisiti software

WSL versione 2.0.7.0 o successiva deve essere in esecuzione con almeno una distribuzione attiva.

Eseguire

wsl --updateper assicurarsi di avere la versione più recente. Sewsl -–versionviene visualizzata una versione precedente2.0.7.0a , eseguirewsl -–update –pre-releaseper ottenere l'aggiornamento più recente.È necessario eseguire l'onboarding del dispositivo client Windows in Defender per endpoint.

Il dispositivo client Windows deve essere in esecuzione Windows 10 versione 2004 e successive (build 19044 e successive) o Windows 11 per supportare le versioni WSL che possono funzionare con il plug-in.

Componenti software e nomi di file del programma di installazione

Programma di installazione: DefenderPlugin-x64-0.24.426.1.msi. È possibile scaricarlo dalla pagina di onboarding nel portale di Microsoft Defender. (Vai a Impostazioni>Endpoint>Onboarding.)

Directory di installazione:

%ProgramFiles%%ProgramData%

Componenti installati:

DefenderforEndpointPlug-in.dll. Questa DLL è la libreria per caricare Defender per endpoint per funzionare all'interno di WSL. È possibile trovarlo all'indirizzo%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\plug-in.healthcheck.exe. Questo programma controlla lo stato di integrità di Defender per endpoint e consente di visualizzare le versioni installate di WSL, plug-in e Defender per endpoint. È possibile trovarlo all'indirizzo%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools.

Procedure di installazione

Se il sottosistema Windows per Linux non è ancora installato, seguire questa procedura:

Aprire Terminale o prompt dei comandi. In Windows passare a Start>Prompt dei comandi. In alternativa, fare clic con il pulsante destro del mouse sul pulsante Start e quindi scegliere Terminale.

Eseguire il comando

wsl -–install.Verificare che WSL sia installato ed in esecuzione.

Usando terminale o prompt dei comandi, eseguire

wsl –-updateper assicurarsi di avere la versione più recente.Eseguire il

wslcomando per assicurarsi che WSL sia in esecuzione prima del test.

Installare il plug-in seguendo questa procedura:

Installare il file MSI scaricato dalla sezione onboarding nel portale di Microsoft Defender (Onboarding>degli> endpoint delle impostazioni>sottosistema Windows per Linux 2 (plug-in)).

Aprire un prompt dei comandi/terminale ed eseguire

wsl.

È possibile distribuire il pacchetto usando Microsoft Intune.

Nota

Se WslService è in esecuzione, si arresta durante il processo di installazione. Non è necessario eseguire l'onboarding del sottosistema separatamente. Al contrario, il plug-in esegue automaticamente l'onboarding nel tenant in cui viene eseguito l'onboarding dell'host Windows.

Elenco di controllo per la convalida dell'installazione

Dopo l'aggiornamento o l'installazione, attendere almeno cinque minuti per l'inizializzazione completa e la scrittura dell'output del log da parte del plug-in.

Aprire Terminale o prompt dei comandi. In Windows passare a Start>Prompt dei comandi. In alternativa, fare clic con il pulsante destro del mouse sul pulsante Start e quindi scegliere Terminale.

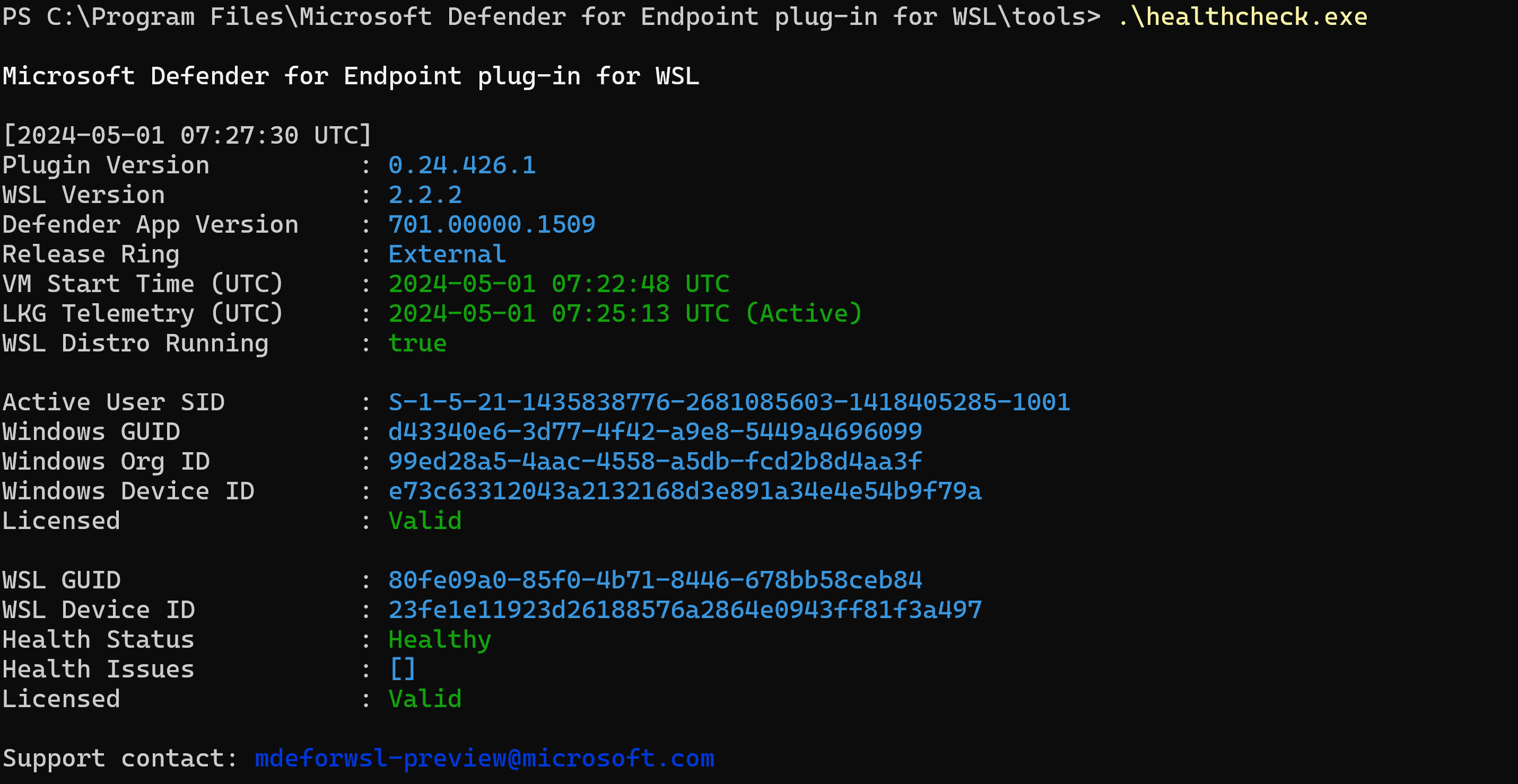

Eseguire il comando :

cd "%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools".Eseguire il comando

.\healthcheck.exe.Esaminare i dettagli di Defender e WSL e assicurarsi che corrispondano o superino i requisiti seguenti:

-

Versione plug-in:

1.24.522.2 -

Versione WSL:

2.0.7.0o versione successiva -

Versione dell'app Defender:

101.24032.0007 -

Stato integrità defender:

Healthy

-

Versione plug-in:

Impostazione di un proxy per Defender in esecuzione in WSL

Questa sezione descrive come configurare la connettività proxy per il plug-in Defender per endpoint. Se l'organizzazione usa un proxy per fornire connettività a Defender per endpoint in esecuzione nell'host Windows, continuare a leggere per determinare se è necessario configurarlo per il plug-in.

Se si vuole usare la configurazione proxy di telemetria EDR delle finestre host per MDE per il plug-in WSL, non è necessario altro. Questa configurazione viene adottata automaticamente dal plug-in.

Se si vuole usare la configurazione del proxy winhttp host per MDE per il plug-in WSL, non è necessario altro. Questa configurazione viene adottata automaticamente dal plug-in.

Se si vuole usare l'impostazione della rete host e del proxy di rete per MDE per il plug-in WSL, non è necessario altro. Questa configurazione viene adottata automaticamente dal plug-in.

Nota

WSL Defender supporta solo http il proxy.

Selezione proxy plug-in

Se il computer host contiene più impostazioni proxy, il plug-in seleziona le configurazioni proxy con la gerarchia seguente:

Impostazione proxy statico defender per endpoint (

TelemetryProxyServer).Winhttpproxy (configurato tramitenetshcomando).Impostazioni proxy Internet & rete.

Ad esempio, se il computer host include sia Winhttp proxy e Network & Internet proxy, il plug-in seleziona Winhttp proxy come configurazione proxy.

Nota

La DefenderProxyServer chiave del Registro di sistema non è più supportata. Seguire i passaggi descritti in precedenza in questo articolo per configurare il proxy nel plug-in.

Test di connettività per Defender in esecuzione in WSL

Il test di connettività defender viene attivato ogni volta che viene apportata una modifica del proxy nel dispositivo e viene pianificato per l'esecuzione ogni ora.

All'avvio del computer wsl attendere 5 minuti e quindi eseguire healthcheck.exe (disponibile in %ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools per i risultati del test di connettività). In caso di esito positivo, è possibile notare che il test di connettività ha avuto esito positivo. In caso di errore, è possibile notare che il test invalid di connettività indicava che la connettività client da MDE plug-in per GLI URL del servizio WSL a Defender per endpoint non è riuscita.

Nota

La ConnectivityTest chiave del Registro di sistema non è più supportata.

Per impostare un proxy da usare nei contenitori WSL (le distribuzioni in esecuzione nel sottosistema), vedere Configurazione delle impostazioni avanzate in WSL.

Verifica della funzionalità e dell'esperienza degli analisti SOC

Dopo aver installato il plug-in, viene eseguito l'onboarding del sottosistema e di tutti i relativi contenitori in esecuzione nel portale di Microsoft Defender.

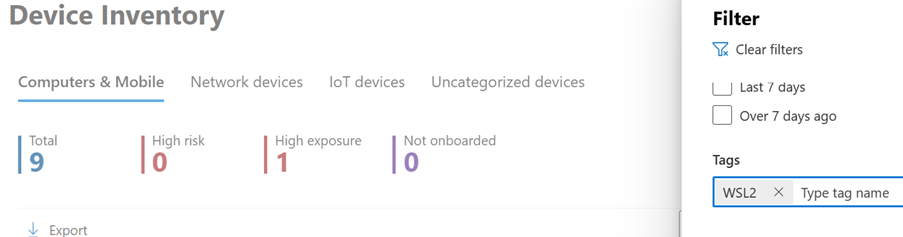

Accedere al portale di Microsoft Defender e aprire la visualizzazione Dispositivi.

Filtrare usando il tag WSL2.

È possibile visualizzare tutte le istanze WSL nell'ambiente con un plug-in Defender per endpoint attivo per WSL. Queste istanze rappresentano tutte le distribuzioni in esecuzione all'interno di WSL in un determinato host. Il nome host di un dispositivo corrisponde a quello dell'host Windows. Tuttavia, è rappresentato come un dispositivo Linux.

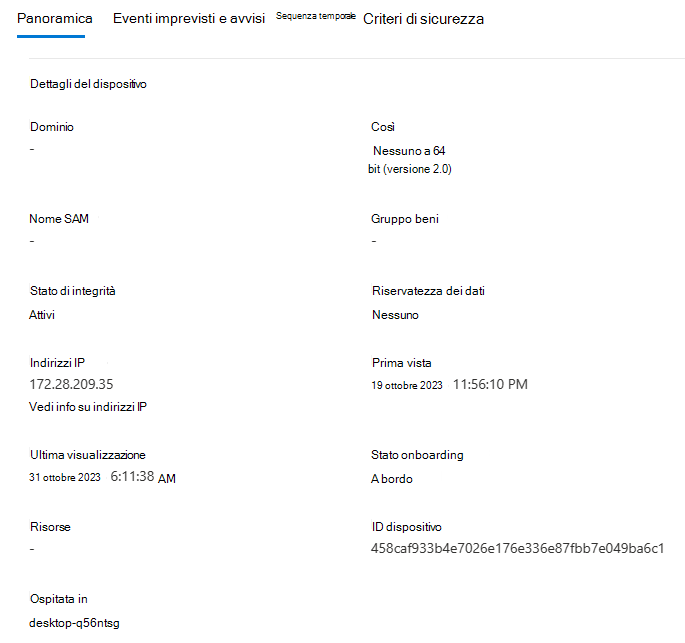

Aprire la pagina del dispositivo. Nel riquadro Panoramica è disponibile un collegamento per la posizione in cui è ospitato il dispositivo. Il collegamento consente di comprendere che il dispositivo è in esecuzione in un host Windows. È quindi possibile passare all'host per ulteriori indagini e/o risposte.

La sequenza temporale viene popolata, analogamente a Defender per endpoint in Linux, con eventi dall'interno del sottosistema (file, processo, rete). È possibile osservare attività e rilevamenti nella visualizzazione sequenza temporale. Gli avvisi e gli eventi imprevisti vengono generati in modo appropriato.

Configurazione del tag personalizzato per il computer WSL

Il plug-in esegue l'onboarding del computer WSL con il tag WSL2. Se l'utente o l'organizzazione necessita di un tag personalizzato, seguire i passaggi descritti di seguito:

Aprire Registro di sistema Editor come amministratore.

Creare una chiave del Registro di sistema con i dettagli seguenti:

- Nome:

GROUP - Tipo:

REG_SZo stringa del Registro di sistema - Valore:

Custom tag - Sentiero:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection\DeviceTagging

- Nome:

Dopo aver impostato il Registro di sistema, riavviare wsl seguendo questa procedura:

Aprire il prompt dei comandi ed eseguire il comando .

wsl --shutdownEseguire il comando

wsl.

Attendere 5-10 minuti affinché il portale rifletta le modifiche.

Nota

Il set di tag personalizzato nel Registro di sistema sarà seguito da un _WSL2oggetto .

Ad esempio, se il valore del Registro di sistema impostato è Microsoft, il tag personalizzato sarà Microsoft_WSL2 e lo stesso sarà visibile nel portale.

Testare il plug-in

Per testare il plug-in dopo l'installazione, seguire questa procedura:

Aprire Terminale o prompt dei comandi. In Windows passare a Start>Prompt dei comandi. In alternativa, fare clic con il pulsante destro del mouse sul pulsante Start e quindi scegliere Terminale.

Eseguire il comando

wsl.Scaricare ed estrarre il file di script da https://aka.ms/MDE-Linux-EDR-DIY.

Al prompt di Linux eseguire il comando

./mde_linux_edr_diy.sh.Nel portale dovrebbe essere visualizzato un avviso dopo alcuni minuti per un rilevamento nell'istanza di WSL2.

Nota

La visualizzazione degli eventi nel portale di Microsoft Defender richiede circa cinque minuti.

Considerare il computer come se fosse un normale host Linux nell'ambiente in cui eseguire i test. In particolare, vorremmo ricevere commenti e suggerimenti sulla possibilità di rilevare comportamenti potenzialmente dannosi usando il nuovo plug-in.

Rilevazione avanzata

Nello schema ricerca avanzata, nella DeviceInfo tabella è disponibile un nuovo attributo denominato HostDeviceId che è possibile usare per eseguire il mapping di un'istanza WSL al dispositivo host Windows. Di seguito sono riportate alcune query di ricerca di esempio:

Ottenere tutti gli ID dispositivo WSL per l'organizzazione/tenant corrente

//Get all WSL device ids for the current organization/tenant

let wsl_endpoints = DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct DeviceId;

wsl_endpoints

Ottenere gli ID dispositivo WSL e gli ID del dispositivo host corrispondenti

//Get WSL device ids and their corresponding host device ids

DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct WSLDeviceId=DeviceId, HostDeviceId

Ottenere un elenco di ID dispositivo WSL in cui è stato eseguito curl o wget

//Get a list of WSL device ids where curl or wget was run

let wsl_endpoints = DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct DeviceId;

DeviceProcessEvents

| where FileName == "curl" or FileName == "wget"

| where DeviceId in (wsl_endpoints)

| sort by Timestamp desc

Risoluzione dei problemi

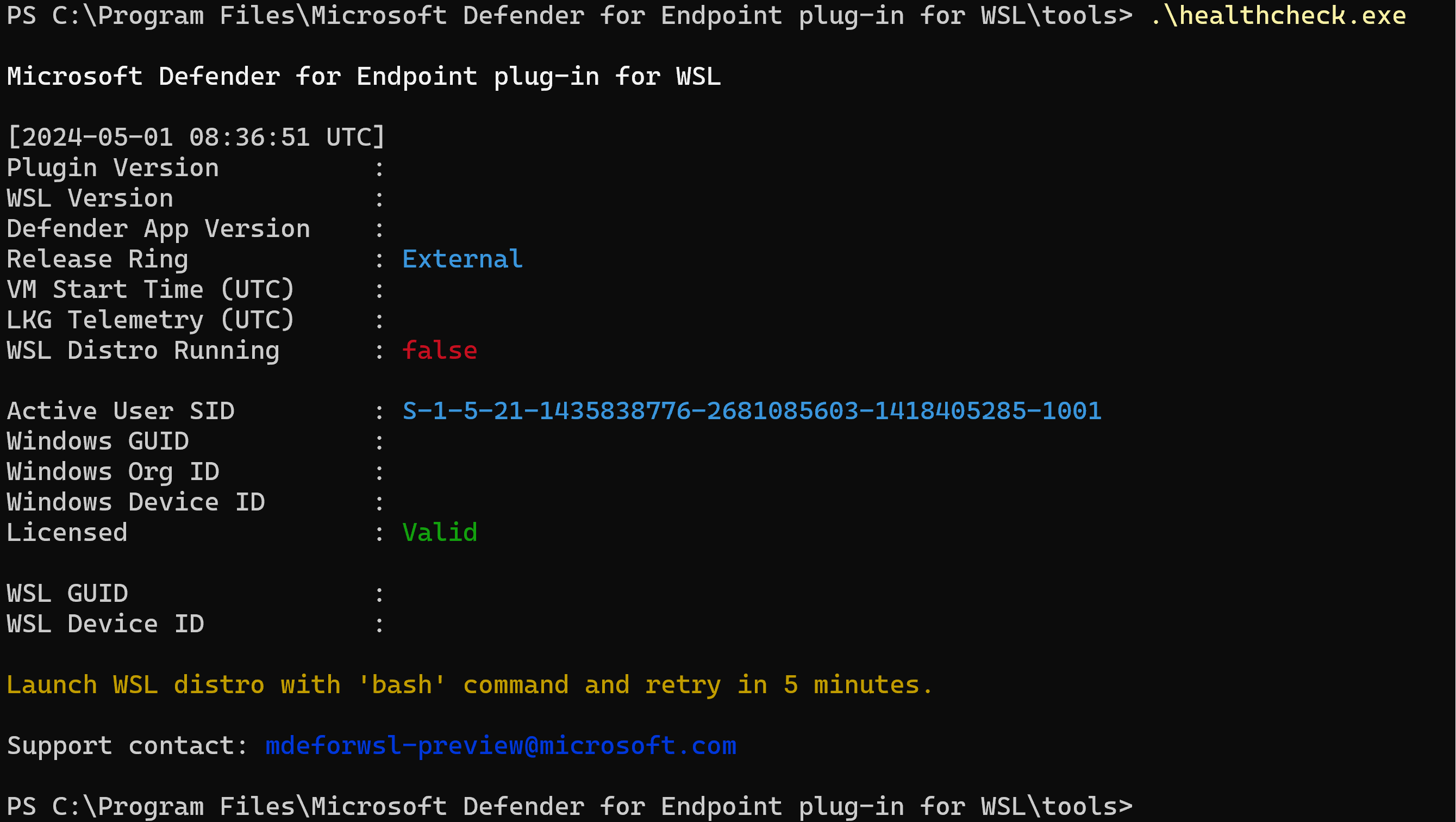

Il comando healthcheck.exe mostra l'output "Avvia distribuzione WSL con il comando 'bash' e riprova in cinque minuti".

Aprire un'istanza del terminale ed eseguire il comando

wsl.Attendere almeno cinque minuti prima di rieseguire il controllo di integrità.

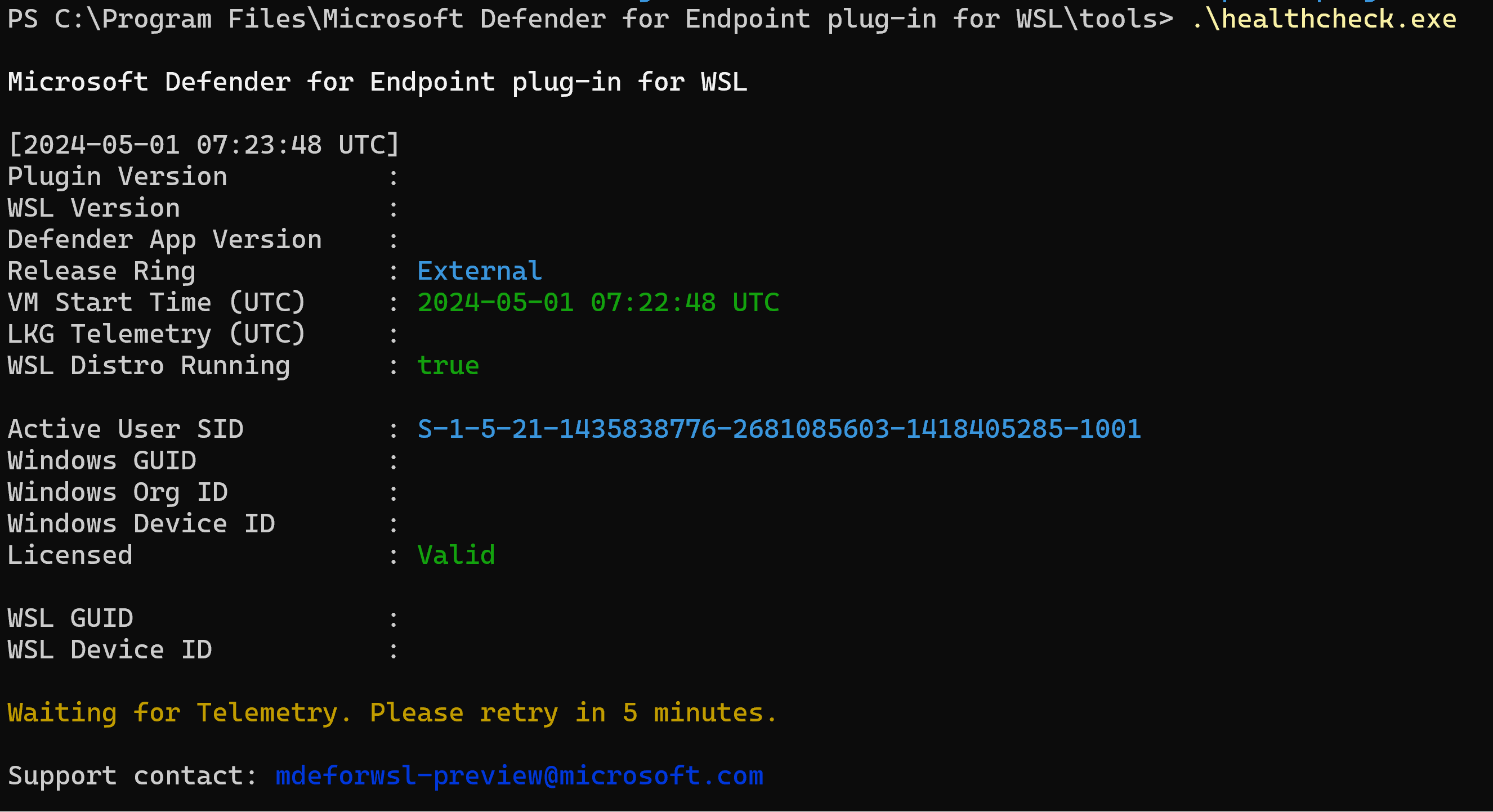

Il healthcheck.exe comando potrebbe mostrare l'output "Waiting for Telemetry. Riprovare tra cinque minuti."

Se si verifica l'errore, attendere cinque minuti ed eseguire healthcheck.exedi nuovo .

Non vengono visualizzati dispositivi nel portale di Microsoft Defender o non vengono visualizzati eventi nella sequenza temporale

Controllare le operazioni seguenti:

Se non viene visualizzato un oggetto computer, assicurarsi che sia trascorso un tempo sufficiente per il completamento dell'onboarding (in genere fino a 10 minuti).

Assicurarsi di usare i filtri corretti e di avere le autorizzazioni appropriate assegnate per visualizzare tutti gli oggetti dispositivo. Ad esempio, l'account o il gruppo è limitato a un gruppo specifico?

Usare lo strumento di controllo dell'integrità per fornire una panoramica dell'integrità complessiva del plug-in. Aprire Terminale ed eseguire lo

healthcheck.exestrumento da%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools.Abilitare il test di connettività e verificare la connettività di Defender per endpoint in WSL. Se il test di connettività non riesce, fornire l'output dello strumento di controllo dell'integrità al team di supporto.

Il test di connettività segnala "non valido" nel controllo dell'integrità

Se il computer dispone di un'installazione proxy, eseguire il comando

healthCheck --extendedProxy. Verranno fornite informazioni su quali proxy sono impostati nel computer e se queste configurazioni non sono valide per WSL Defender.

Se i passaggi indicati in precedenza non risolvono il problema, includere le impostazioni di configurazione seguenti in

.wslconfigche si trovano in%UserProfile%e riavviare WSL. I dettagli sulle impostazioni sono disponibili in Impostazioni WSL.In Windows 11

# Settings apply across all Linux distros running on WSL 2 [wsl2] dnsTunneling=true networkingMode=mirroredIn Windows 10

# Settings apply across all Linux distros running on WSL 2 [wsl2] dnsProxy=false

Problemi di connettività persistenti

Raccogliere i log di rete seguendo questa procedura:

Aprire un prompt di PowerShell con privilegi elevati (amministratore).

Scaricare ed eseguire:

.\collect-networking-logs.ps1Invoke-WebRequest -UseBasicParsing "https://raw.githubusercontent.com/microsoft/WSL/master/diagnostics/collect-networking-logs.ps1" -OutFile collect-networking-logs.ps1 Set-ExecutionPolicy Bypass -Scope Process -Force .\collect-networking-logs.ps1Aprire un nuovo prompt dei comandi ed eseguire il comando seguente:

wsl.Aprire un prompt dei comandi con privilegi elevati (amministratore) ed eseguire il comando seguente:

wsl --debug-shell.Nella shell di debug eseguire:

mdatp connectivity test.Consentire il completamento del test di connettività.

Arrestare il .ps1 eseguito nel passaggio 2.

Condividere il file .zip generato insieme al bundle di supporto che può essere raccolto come indicato nei passaggi.

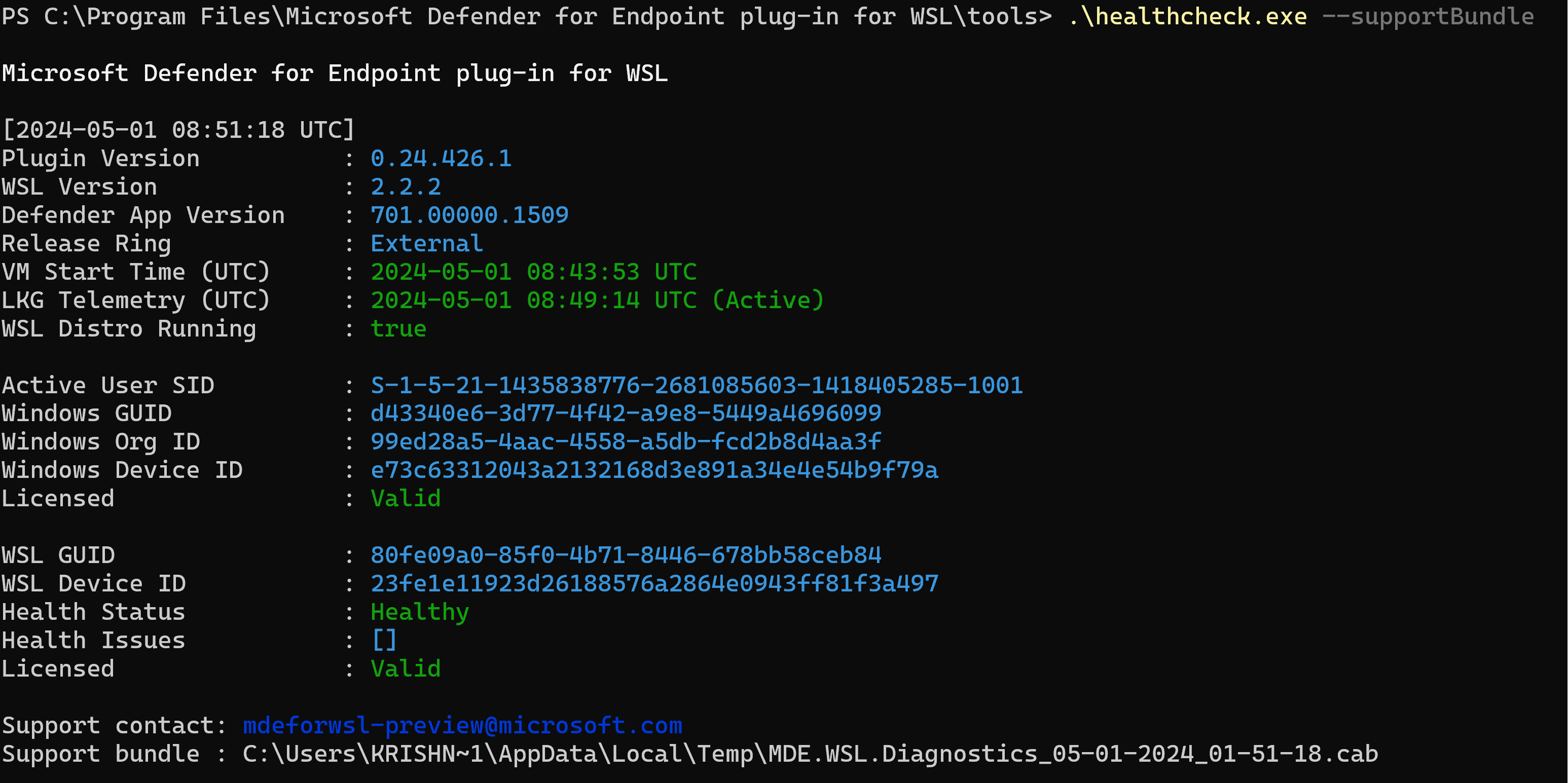

Raccogliere un bundle di supporto

Se si verificano altri problemi o problemi, aprire Terminale ed eseguire i comandi seguenti per generare un bundle di supporto:

cd "%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools".\healthcheck.exe --supportBundleIl bundle di supporto è disponibile nel percorso fornito dal comando precedente.

Microsoft Defender Endpoint per WSL supporta le distribuzioni Linux in esecuzione in WSL 2. Se sono associati a WSL 1, potrebbero verificarsi problemi. Di conseguenza, è consigliabile disabilitare WSL 1. A tale scopo, seguire questa procedura con i criteri di Intune:

Passare all'interfaccia di amministrazione Microsoft Intune.

Passare aProfili> di configurazione dispositivi>Crea>nuovi criteri.

Selezionare Windows 10 e ilcatalogo impostazioni successivo>.

Creare un nome per il nuovo profilo e cercare sottosistema Windows per Linux per visualizzare e aggiungere l'elenco completo delle impostazioni disponibili.

Impostare l'impostazione Consenti WSL1 su Disabilitato per assicurarsi che sia possibile usare solo le distribuzioni WSL 2.

In alternativa, se si vuole continuare a usare WSL 1 o non usare i criteri di Intune, è possibile associare in modo selettivo le distribuzioni installate per l'esecuzione in WSL 2 eseguendo il comando in PowerShell:

wsl --set-version <YourDistroName> 2Per avere WSL 2 come versione WSL predefinita per le nuove distribuzioni da installare nel sistema, eseguire il comando seguente in PowerShell:

wsl --set-default-version 2

Il plug-in usa l'anello EDR di Windows per impostazione predefinita. Se si vuole passare a un anello precedente, impostare su

OverrideReleaseRinguna delle opzioni seguenti nel Registro di sistema e riavviare WSL:-

Nome:

OverrideReleaseRing -

Tipo:

REG_SZ -

Valore:

Dogfood or External or InsiderFast or Production -

Percorso:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft Defender for Endpoint plug-in for WSL

-

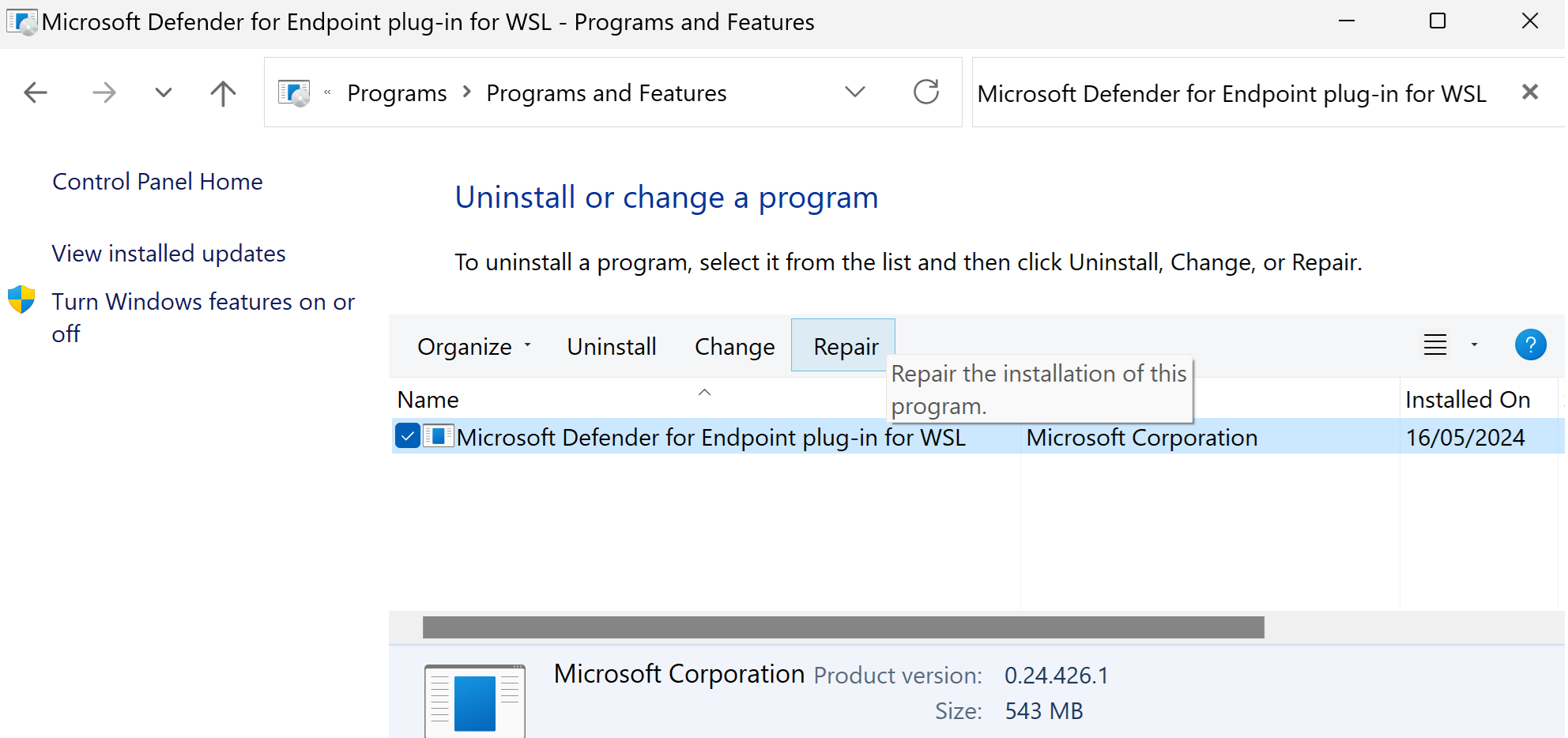

Nome:

Se viene visualizzato un errore durante l'avvio di WSL, ad esempio "È stato restituito un errore irreversibile dal plug-in 'DefenderforEndpointPlug-in' Codice errore: Wsl/Service/CreateInstance/CreateVm/Plugin/ERROR_FILE_NOT_FOUND", significa che il plug-in Defender per endpoint per l'installazione wsl è difettoso. Per ripristinarlo, seguire questa procedura: