Campagne in Microsoft Defender per Office 365

Consiglio

Sapevi che puoi provare gratuitamente le funzionalità in Microsoft Defender per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

Nelle organizzazioni di Microsoft 365 con Microsoft Defender per Office 365 Piano 2, la funzionalità campagne identifica e classifica gli attacchi coordinati di phishing e malware tramite posta elettronica. La categorizzazione degli attacchi tramite posta elettronica in campagne discrete di Microsoft consente di:

- Analizzare e rispondere in modo efficiente agli attacchi tramite posta elettronica.

- Comprendere meglio l'ambito dell'attacco tramite posta elettronica destinato all'organizzazione.

- Mostrare il valore di Microsoft Defender per Office 365 ai decision maker nella prevenzione delle minacce alla posta elettronica.

La funzionalità campagne consente di visualizzare l'immagine complessiva di un attacco tramite posta elettronica più velocemente e più completamente di qualsiasi essere umano.

Guardare questo breve video su come le campagne in Microsoft Defender per Office 365 consentono di comprendere gli attacchi di posta elettronica coordinati destinati all'organizzazione.

Cos'è una campagna?

Una campagna è un attacco coordinato perpetrato tramite posta elettronica contro una o più organizzazioni. Email attacchi che rubano credenziali e dati aziendali sono un settore grande e redditizio. Man mano che le tecnologie aumentano per arrestare gli attacchi, gli utenti malintenzionati modificano i loro metodi per garantire il successo continuo.

Microsoft applica le grandi quantità di dati anti-phishing, anti-spam e antimalware dell'intero servizio per identificare le campagne. Le informazioni sull'attacco vengono analizzate e classificate in base a diversi fattori. Ad esempio:

- Origine attacco: gli indirizzi IP di origine e i domini di posta elettronica del mittente.

- Proprietà del messaggio: contenuto, stile e tono dei messaggi.

- Destinatari del messaggio: modalità di correlazione dei destinatari. Ad esempio, domini destinatari, funzioni di processo del destinatario (amministratori, dirigenti e così via), tipi di società (grandi, piccole, pubbliche, private e così via) e settori.

- Payload di attacco: collegamenti dannosi, allegati o altri payload nei messaggi.

Una campagna può essere di breve durata o può durare diversi giorni, settimane o mesi con periodi attivi e inattivi. È possibile che venga lanciata una campagna contro l'organizzazione in modo specifico oppure che l'organizzazione faccia parte di una campagna più ampia tra più aziende.

Licenze e autorizzazioni obbligatorie

- La funzionalità campagne è disponibile nelle organizzazioni con Defender per Office 365 Piano 2 (licenze per componenti aggiuntivi o incluse in sottoscrizioni come Microsoft 365 E5).

- È necessario disporre delle autorizzazioni necessarie per visualizzare le informazioni sulle campagne, come descritto in questo articolo. Sono disponibili le opzioni seguenti:

Microsoft Defender XDR Controllo degli accessi in base al ruolo unificato (Se Email & collaborazione>Defender per Office 365 autorizzazioni è

Attivo. Influisce solo sul portale di Defender e non su PowerShell: operazioni di sicurezza/dati non elaborati (collaborazione & posta elettronica)/intestazioni del messaggio Email (lettura)..

Attivo. Influisce solo sul portale di Defender e non su PowerShell: operazioni di sicurezza/dati non elaborati (collaborazione & posta elettronica)/intestazioni del messaggio Email (lettura)..Email & autorizzazioni di collaborazione nel portale di Microsoft Defender: appartenenza al gruppo di ruoli Gestione organizzazione, Amministratore della sicurezza o Lettore di sicurezza.

Microsoft Entra autorizzazioni: l'appartenenza ai ruoli Amministratore* globale, Amministratore della sicurezza o Lettore di sicurezza offre agli utenti le autorizzazioni e le autorizzazioni necessarie per altre funzionalità in Microsoft 365.

Importante

* Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. L'uso di account con autorizzazioni inferiori consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Pagina Campagne nel portale di Microsoft Defender

Per aprire la pagina Campagne nel portale di Microsoft Defender in https://security.microsoft.com, passare a Email &campagne dicollaborazione>. In alternativa, per passare direttamente alla pagina Campagne , usare https://security.microsoft.com/campaigns.

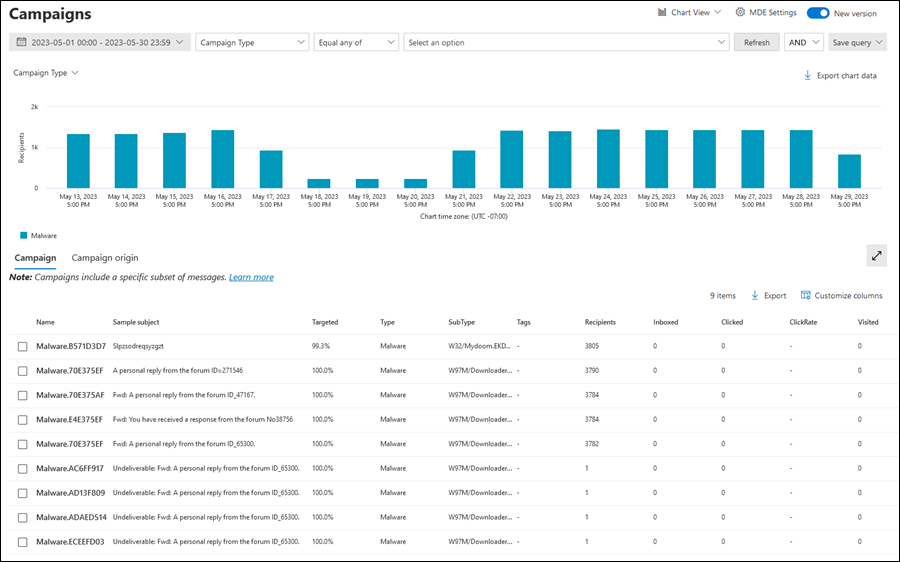

La pagina Campagne è costituita dagli elementi seguenti:

- Generatore di filtri/query nella parte superiore della pagina.

- Area grafico in cui è possibile usare i pivot disponibili per organizzare il grafico in modi diversi. Per impostazione predefinita, il grafico usa il pivot Tipo campagna , anche se tale pivot non sembra essere selezionato.

- Un'area dettagli, impostata per impostazione predefinita sulla scheda Campagna

Consiglio

Se non vengono visualizzati dati della campagna o dati molto limitati, provare a modificare l'intervallo di date o i filtri.

È anche possibile visualizzare le stesse informazioni sulle campagne in Esplora minacce all'indirizzo https://security.microsoft.com/threatexplorerv3:

- Visualizzazione Campagne .

- Tutte le visualizzazioni> di posta elettronica Scheda Campagna nell'area dei dettagli sotto il grafico.

- > Visualizzazione malwareScheda Campagna nell'area dei dettagli sotto il grafico.

- Scheda Campagna della visualizzazione >Phish nell'area dei dettagli sotto il grafico.

Se si dispone di un abbonamento Microsoft Defender per endpoint, le informazioni sulle campagne sono connesse con Microsoft Defender per endpoint.

Area grafico nella pagina Campagne

Nella pagina Campagne l'area grafico mostra un grafico a barre che mostra il numero di destinatari al giorno. Per impostazione predefinita, il grafico mostra sia i dati malware che i dati phish .

Per filtrare le informazioni visualizzate nel grafico e nella tabella dei dettagli, modificare i filtri.

Modificare l'organizzazione del grafico selezionando Tipo di campagna e quindi selezionando uno dei valori seguenti nell'elenco a discesa:

- Nome campagna

- Sottotipo campagna

- Dominio del mittente

- Indirizzo IP mittente

- Azione di recapito

- Tecnologia di rilevamento

- URL completo

- Dominio URL

- Url dominio e percorso

Usare ![]() Esporta dati del grafico per esportare i dati nel grafico in un file CSV.

Esporta dati del grafico per esportare i dati nel grafico in un file CSV.

Per rimuovere il grafico dalla pagina (che ingrandisce le dimensioni dell'area dei dettagli), eseguire una delle operazioni seguenti:

- Selezionare

Visualizzazione elencovisualizzazione>

Visualizzazione elencovisualizzazione> grafico nella parte superiore della pagina.

grafico nella parte superiore della pagina. - Selezionare

Mostra visualizzazione elenco tra il grafico e le visualizzazioni per la tabella dei dettagli.

Mostra visualizzazione elenco tra il grafico e le visualizzazioni per la tabella dei dettagli.

Area dettagli nella pagina Campagne

Per filtrare le informazioni visualizzate nel grafico e nella tabella dei dettagli, modificare i filtri.

Nella pagina Campagne la scheda Campagna sotto il grafico mostra le informazioni seguenti nella tabella dei dettagli:

- Nome

- Esempio di oggetto: oggetto di uno dei messaggi della campagna. Tutti i messaggi nella campagna non hanno necessariamente lo stesso oggetto.

- Destinazione: percentuale calcolata in base a: (numero di destinatari della campagna nell'organizzazione) / (numero totale di destinatari nella campagna in tutte le organizzazioni del servizio). Questo valore indica il grado in cui la campagna viene indirizzata solo all'organizzazione (un valore più alto) rispetto ad altre organizzazioni del servizio (un valore inferiore).

- Tipo: il valore è Phish o Malware.

-

Sottotipo: il valore contiene altri dettagli sulla campagna. Ad esempio:

-

Phish: dove disponibile, il marchio che viene phished da questa campagna. Ad esempio,

Microsoft,365,Unknown,OutlookoDocuSign. Quando il rilevamento è basato sulla tecnologia Defender per Office 365, il prefisso ATP- viene aggiunto al valore del sottotipo. -

Malware: ad esempio,

W32/<MalwareFamilyName>oVBS/<MalwareFamilyName>.

-

Phish: dove disponibile, il marchio che viene phished da questa campagna. Ad esempio,

- Tag: per altre informazioni sui tag utente, vedere Tag utente.

- Destinatari: il numero di utenti oggetti dell'attacco della campagna.

- Posta in arrivo: numero di utenti che hanno ricevuto messaggi da questa campagna nella posta in arrivo (non recapitati nella cartella Email indesiderata).

- Clic: numero di utenti che hanno selezionato l'URL o aperto l'allegato nel messaggio di phishing.

- Percentuale di clic: nelle campagne di phishing, la percentuale calcolata da "Postain arrivo cliccata / ". Questo valore è un indicatore dell'efficacia della campagna. In altre parole, i destinatari sono stati in grado di identificare il messaggio come phishing e quindi hanno evitato l'URL del payload? La frequenza dei clic non viene usata nelle campagne malware.

- Visitato: quanti utenti sono effettivamente passati al sito Web del payload. Se sono presenti valori clicked , ma i collegamenti sicuri hanno bloccato l'accesso al sito Web, questo valore è zero.

Selezionare un'intestazione di colonna da ordinare in base a tale colonna. Per rimuovere le colonne, selezionare ![]() Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili.

Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili.

Usare ![]() Esporta per esportare i dati nella tabella dei dettagli in un file CSV.

Esporta per esportare i dati nella tabella dei dettagli in un file CSV.

Nella pagina Campagne , la scheda Origine campagna sotto il grafico mostra le origini dei messaggi su una mappa del mondo.

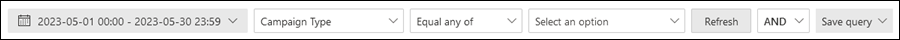

Filtri nella pagina Campagne

Nella parte superiore della pagina Campagna sono disponibili diverse impostazioni di filtro che consentono di trovare e isolare campagne specifiche. I filtri selezionati influiscono sul grafico e sulla tabella dei dettagli.

Per impostazione predefinita, la visualizzazione viene filtrata in base a ieri e oggi. Per modificare il filtro data, selezionare l'intervallo di date e quindi selezionare Valori data inizio e data di fine fino a 30 giorni fa.

È anche possibile filtrare i risultati in base a una o più proprietà del messaggio o della campagna. La sintassi di base è:

<Proprietà><uguale a qualsiasi valore | o valoredella proprietà uguale a nessuno di><uguale>

- Selezionare il messaggio o la proprietà della campagna dall'elenco a discesa Tipo di campagna (Tipo di campagna è il valore predefinito selezionato).

- I valori delle proprietà che è necessario immettere dipendono completamente dalla proprietà . Alcune proprietà consentono il testo a mano libera con più valori separati da virgole e alcune proprietà consentono più valori selezionati da un elenco.

Le proprietà disponibili e i relativi valori associati sono descritti nella tabella seguente:

| Proprietà | Tipo |

|---|---|

| Di base | |

| Tipo di campagna | Selezionare uno o più valori¹:

|

| Nome campagna | Testo. Separare più valori per virgole. |

| Sottotipo campagna | Testo. Separare più valori per virgole. |

| Indirizzo del mittente | Testo. Separare più valori per virgole. |

| Destinatari | Testo. Separare più valori per virgole. |

| Dominio del mittente | Testo. Separare più valori per virgole. |

| Dominio del destinatario | Testo. Separare più valori per virgole. |

| Oggetto | Testo. Separare più valori per virgole. |

| Nome visualizzato del mittente | Testo. Separare più valori per virgole. |

| Posta del mittente dall'indirizzo | Testo. Separare più valori per virgole. |

| Posta del mittente dal dominio | Testo. Separare più valori per virgole. |

| Famiglia di malware | Testo. Separare più valori per virgole. |

| Tag | Testo. Separare più valori per virgole. Per altre informazioni sui tag utente, vedere Tag utente. |

| Azione di recapito | Selezionare uno o più valori¹:

|

| Azione aggiuntiva | Selezionare uno o più valori¹:

|

| Direzionalità | Selezionare uno o più valori¹:

|

| Tecnologia di rilevamento | Selezionare uno o più valori¹:

|

| Posizione di recapito originale | Selezionare uno o più valori¹:

|

| Posizione di recapito più recente | Stessi valori del percorso di recapito originale |

| Sostituzioni di sistema | Selezionare uno o più valori¹:

|

| Origine di sostituzione del sistema | Selezionare uno o più valori¹:

|

| Impostazioni avanzate | |

| ID messaggio Internet | Testo. Separare più valori per virgole. Disponibile nel campo Intestazione Message-ID nell'intestazione del messaggio. Un valore di esempio è <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (prendere nota delle parentesi angolari). |

| ID messaggio di rete | Testo. Separare più valori per virgole. Valore GUID disponibile nel campo intestazione X-MS-Exchange-Organization-Network-Message-Id nell'intestazione del messaggio. |

| Indirizzo IP mittente | Testo. Separare più valori per virgole. |

| Allegato SHA256 | Testo. Separare più valori per virgole. Per trovare il valore hash SHA256 di un file, eseguire il comando seguente in PowerShell: Get-FileHash -Path "<Path>\<Filename>" -Algorithm SHA256. |

| Cluster ID | Testo. Separare più valori per virgole. |

| ID avviso | Testo. Separare più valori per virgole. |

| ID criteri di avviso | Testo. Separare più valori per virgole. |

| ID campagna | Testo. Separare più valori per virgole. |

| SEGNALE URL ZAP | Testo. Separare più valori per virgole. |

| URL | |

| Dominio URL | Testo. Separare più valori per virgole. |

| Url dominio e percorso | Testo. Separare più valori per virgole. |

| URL | Testo. Separare più valori per virgole. |

| Percorso URL | Testo. Separare più valori per virgole. |

| Fare clic su verdetto | Selezionare uno o più valori¹:

|

| File | |

| Nome file allegato | Testo. Separare più valori per virgole. |

¹ L'utilizzo di questo filtro di proprietà o di questo filtro di proprietà senza valori selezionati ha lo stesso risultato dell'uso di questo filtro di proprietà con tutti i valori selezionati.

Dopo aver selezionato una proprietà dall'elenco a discesa Tipo campagna , selezionare Uguale o Uguale a qualsiasi di e quindi immettere o selezionare un valore nella casella delle proprietà, la query di filtro viene visualizzata sotto l'area filtro.

Per aggiungere altre condizioni, selezionare un'altra coppia proprietà/valore e quindi selezionare AND o OR. Ripetere questi passaggi tutte le volte necessarie.

Per rimuovere le coppie proprietà/valore esistenti, selezionare ![]() accanto alla voce .

accanto alla voce .

Al termine della compilazione della query di filtro, selezionare Aggiorna.

Per salvare la query di filtro, selezionare Salva query>![]() Salva query. Nel riquadro a comparsa Salva query visualizzato configurare le impostazioni seguenti:

Salva query. Nel riquadro a comparsa Salva query visualizzato configurare le impostazioni seguenti:

- Nome query: immettere un valore univoco.

- Selezionare uno dei seguenti valori:

- Date esatte: selezionare l'intervallo di date.

- Date relative: selezionare da uno a 30 giorni.

- Tenere traccia di questa query

Al termine del riquadro a comparsa Salva query , selezionare Salva e quindi selezionare OK nella finestra di dialogo di conferma.

Quando si torna alla pagina Campagne , è possibile caricare un filtro salvato selezionando Salva query>![]() Impostazioni query salvate.

Impostazioni query salvate.

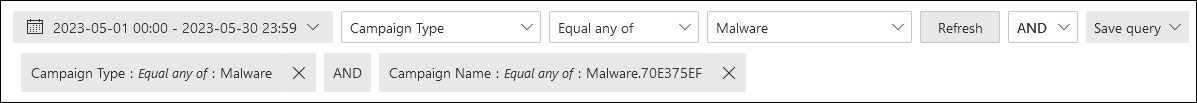

Dettagli campagna

Quando si seleziona una voce dalla tabella dei dettagli facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome, viene aperto un riquadro a comparsa contenente i dettagli sulla campagna.

Le informazioni visualizzate nel riquadro a comparsa dei dettagli della campagna sono descritte nelle sottosezioni seguenti.

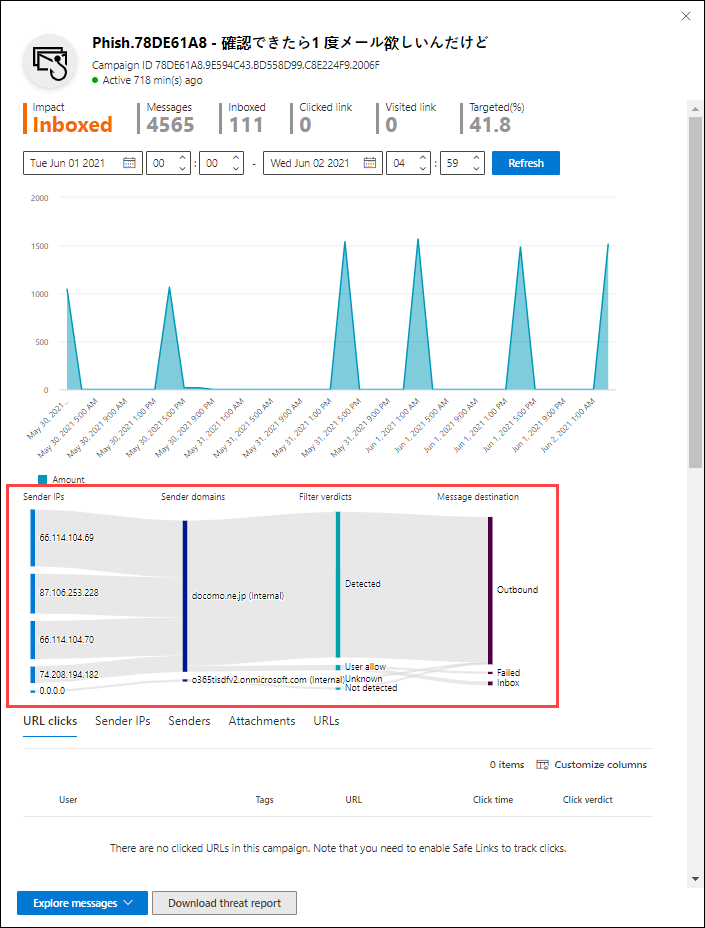

Informazioni sulla campagna

Nella parte superiore del riquadro a comparsa dei dettagli della campagna sono disponibili le informazioni seguenti:

- ID campagna: identificatore univoco della campagna.

- Attività: durata e attività della campagna.

- I dati seguenti per il filtro dell'intervallo di date selezionato (o selezionato nella sequenza temporale):

- Impatto

- Messaggi: numero totale di destinatari.

- Posta in arrivo: numero di messaggi recapitati alla cartella Posta in arrivo e non alla cartella Posta indesiderata Email.

- Collegamento selezionato: numero di utenti che hanno selezionato l'URL del payload nel messaggio di phishing.

- Collegamento visitato: numero di utenti che hanno visitato l'URL.

- Target(%): percentuale calcolata in base a: (numero di destinatari della campagna nell'organizzazione) / (numero totale di destinatari della campagna in tutte le organizzazioni del servizio). Questo valore viene calcolato per l'intera durata della campagna e non viene modificato dai filtri di data.

- Filtri data/ora di inizio e data/ora di fine per il flusso della campagna, come descritto nella sezione successiva.

- Sequenza temporale interattiva dell'attività della campagna: la sequenza temporale mostra l'attività per tutta la durata della campagna. È possibile passare il puntatore del mouse sui punti dati nel grafico per visualizzare il numero di messaggi rilevati.

Flusso della campagna

Al centro del riquadro a comparsa dei dettagli della campagna, i dettagli importanti sulla campagna vengono presentati in un diagramma di flusso orizzontale (noto come diagramma Sankey ). Questi dettagli consentono di comprendere gli elementi della campagna e il potenziale impatto nell'organizzazione.

Consiglio

Le informazioni visualizzate nel diagramma di flusso sono controllate dal filtro dell'intervallo di date nella sequenza temporale, come descritto nella sezione precedente.

Se si passa il puntatore su una banda orizzontale nel diagramma, viene visualizzato il numero di messaggi correlati, ad esempio i messaggi provenienti da un indirizzo IP di origine specifico, i messaggi dall'IP di origine che usano il dominio del mittente specificato e così via.

Il diagramma include le seguenti informazioni:

Indirizzi IP mittenti

Domini mittenti

Verdetti di filtro: i valori del verdetto sono correlati ai verdetti di filtro del phishing e della posta indesiderata disponibili, come descritto nelle intestazioni dei messaggi di posta indesiderata. I valori disponibili sono descritti nella tabella seguente:

Valore Verdetto filtro posta indesiderata Descrizione Consentito SFV:SKN

<Br/SFV:SKIIl messaggio è stato contrassegnato come non posta indesiderata e/o come filtro ignorato prima di essere valutato dal filtro della posta indesiderata. Ad esempio, il messaggio è stato contrassegnato come non posta indesiderata da una regola del flusso di posta (nota anche come regola di trasporto).

<br/ Il messaggio ha ignorato il filtro della posta indesiderata per altri motivi. Ad esempio, il mittente e il destinatario sembrano trovarsi nella stessa organizzazione.Bloccato SFV:SKSIl messaggio è stato contrassegnato come posta indesiderata prima di essere valutato dal filtro della posta indesiderata. Ad esempio, da una regola del flusso di posta. Rilevato SFV:SPMIl messaggio è stato contrassegnato come posta indesiderata dal filtro della posta indesiderata. Non rilevato SFV:NSPMIl messaggio è stato contrassegnato come non indesiderata dal filtro della posta indesiderata. Rilascio SFV:SKQIl messaggio ha ignorato il filtro della posta indesiderata perché è stato rilasciato dalla quarantena. Tenant Allow¹ SFV:SKAIl messaggio ha ignorato il filtro della posta indesiderata a causa delle impostazioni in un criterio di protezione dalla posta indesiderata. Ad esempio, il mittente era nell'elenco mittenti consentiti o nell'elenco di domini consentiti. Blocco tenant² SFV:SKAIl messaggio è stato bloccato dal filtro della posta indesiderata a causa delle impostazioni in un criterio di protezione dalla posta indesiderata. Ad esempio, il mittente era nell'elenco mittenti consentiti o nell'elenco di domini consentiti. User Allow¹ SFV:SFEIl messaggio ha ignorato il filtro della posta indesiderata perché il mittente si trovava nell'elenco Mittenti attendibili di un utente. Blocco utente² SFV:BLKIl messaggio è stato bloccato dal filtro della posta indesiderata perché il mittente si trovava nell'elenco Mittenti bloccati di un utente. ZAP n/d L'eliminazione automatica a zero ore (ZAP) ha spostato il messaggio recapitato nella cartella junk Email o nella quarantena. L'azione viene configurata nei criteri di protezione dalla posta indesiderata. ¹ Esaminare i criteri di protezione dalla posta indesiderata, perché il messaggio consentito sarebbe stato probabilmente bloccato dal servizio.

² Esaminare i criteri di protezione dalla posta indesiderata, perché questi messaggi devono essere messi in quarantena, non recapitati.

Destinazioni dei messaggi: analizzare i messaggi recapitati ai destinatari (nella cartella Posta in arrivo o Posta indesiderata Email), anche se gli utenti non hanno selezionato l'URL del payload nel messaggio. È anche possibile rimuovere i messaggi in quarantena dalla quarantena. Per altre informazioni, vedere Messaggi di posta elettronica in quarantena in EOP.

- Cartella eliminata

- Caduto

- Esterno: il destinatario si trova nell'organizzazione di posta elettronica locale in ambienti ibridi.

- Operazione non riuscita

- Inoltrato

- Posta in arrivo

- Posta indesiderata

- Quarantena

- Unknown

Clic URL: questi valori sono descritti nella sezione successiva.

Nota

In tutti i livelli che contengono più di 10 elementi, vengono visualizzati i primi 10 elementi, mentre gli altri sono raggruppati in Altri.

Clic URL

Quando un messaggio di phishing viene recapitato alla cartella Posta in arrivo o Email Posta indesiderata di un destinatario, è sempre possibile che l'utente selezioni l'URL del payload. Non selezionare l'URL è una piccola misura di successo, ma è necessario determinare il motivo per cui il messaggio di phishing è stato recapitato alla cassetta postale in primo luogo.

Se un utente ha selezionato l'URL del payload nel messaggio di phishing, le azioni vengono visualizzate nell'area clic URL del diagramma nella visualizzazione dei dettagli della campagna.

- Consentito

- BlockPage: il destinatario ha selezionato l'URL del payload, ma l'accesso al sito Web dannoso è stato bloccato da un criterio Collegamenti sicuri nell'organizzazione.

- BlockPageOverride: il destinatario ha selezionato l'URL del payload nel messaggio, i collegamenti sicuri hanno tentato di arrestarli, ma è stato loro consentito di eseguire l'override del blocco. Esaminare i criteri di Collegamenti sicuri per vedere perché agli utenti è consentito ignorare il verdetto Collegamenti sicuri e continuare con il sito Web dannoso.

- PendingDetonationPage: allegati sicuri in Microsoft Defender per Office 365 sta aprendo e analizzando l'URL del payload in un ambiente virtuale.

- PendingDetonationPageOverride: al destinatario è stato consentito di eseguire l'override del processo di detonazione del payload e aprire l'URL senza attendere i risultati.

Schede

Consiglio

Le informazioni visualizzate nelle schede sono controllate dal filtro dell'intervallo di date nel riquadro a comparsa dei dettagli della campagna, come descritto nella sezione Informazioni sulla campagna .

Le schede nel riquadro a comparsa dei dettagli della campagna consentono di analizzare ulteriormente la campagna. Sono disponibili le schede seguenti:

Clic URL: se gli utenti non hanno selezionato l'URL del payload nel messaggio, questa sezione è vuota. Se un utente è stato in grado di selezionare l'URL, vengono popolati i valori seguenti:

- Utente*

- Tag

- URL*

- Ora clic

- Fare clic su verdetto

Indirizzi IP mittenti

- Indirizzo IP mittente*

- Conteggio totale

- Posta in arrivo

- Non posta in arrivo

- SPF passato: il mittente è stato autenticato da Sender Policy Framework (SPF). Un mittente che non supera la convalida SPF indica un mittente non autenticato o il messaggio spoofing di un mittente legittimo.

Mittenti

- Mittente: si tratta dell'indirizzo mittente effettivo nel comando SMTP MAIL FROM , che non è necessariamente l'indirizzo di posta elettronica Da: visualizzato dagli utenti nei client di posta elettronica.

- Conteggio totale

- Posta in arrivo

- Non posta in arrivo

- DKIM passato: il mittente è stato autenticato da DKIM (Domain Keys Identified Mail). Un mittente che non supera la convalida DKIM indica un mittente non autenticato o il messaggio spoofing di un mittente legittimo.

- DMARC passato: il mittente è stato autenticato dall'autenticazione dei messaggi basata su dominio, dalla creazione di report e dalla conformità (DMARC). Un mittente che non supera la convalida DMARC indica un mittente non autenticato o il messaggio spoofing di un mittente legittimo.

Allegati

- Filename

- SHA256

- Famiglia di malware

- Conteggio totale

URL

- URL*

- Conteggio totale

* Selezionando questo valore viene aperto un nuovo riquadro a comparsa che contiene altri dettagli sull'elemento specificato (utente, URL e così via) nella visualizzazione dei dettagli della campagna. Per tornare al riquadro a comparsa dei dettagli della campagna, selezionare Fine nel nuovo riquadro a comparsa.

In ogni scheda selezionare un'intestazione di colonna da ordinare in base a tale colonna. Per rimuovere le colonne, selezionare ![]() Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili in ogni scheda.

Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili in ogni scheda.

Azioni aggiuntive

Le azioni nella parte inferiore del riquadro a comparsa dei dettagli della campagna consentono di analizzare e registrare i dettagli della campagna:

- Selezionare Sì o No in Questa campagna ha raggruppato accuratamente questi messaggi?

-

Esplorare i messaggi: usare la potenza di Esplora minacce per analizzare ulteriormente la campagna selezionando uno dei valori seguenti nell'elenco a discesa:

- Tutti i messaggi: apre una nuova scheda di ricerca di Esplora minacce usando il valore di ID campagna come filtro di ricerca.

- Messaggi inseriti nella posta in arrivo: apre una nuova scheda di ricerca di Esplora minacce usando l'ID campagna e il percorso di recapito: Posta in arrivo come filtro di ricerca.

- Messaggi interni: apre una nuova scheda di ricerca di Threat Explorer usando l'ID campagna e La direzione: all'interno dell'organizzazione come filtro di ricerca.

- Scarica report sulle minacce: scarica i dettagli della campagna in un documento Word (per impostazione predefinita, denominato CampaignReport.docx). Il download contiene i dettagli per l'intera durata della campagna (non solo il filtro di data selezionato).