Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive come assegnare ruoli di Microsoft Entra a utenti e gruppi usando l'interfaccia di amministrazione di Microsoft Entra, Microsoft Graph PowerShell o l'API Microsoft Graph. Descrive anche come assegnare ruoli in ambiti diversi, ad esempio tenant, registrazione dell'applicazione e ambiti di unità amministrative.

È possibile assegnare assegnazioni di ruolo dirette e indirette a un utente. Se a un utente viene assegnato un ruolo da un'appartenenza a un gruppo, aggiungere l'utente al gruppo per aggiungere l'assegnazione di ruolo. Per ulteriori informazioni, vedere Usare i gruppi Microsoft Entra per gestire le assegnazioni dei ruoli.

In Microsoft Entra ID i ruoli vengono in genere assegnati per l'applicazione all'intero tenant. Tuttavia, è anche possibile assegnare ruoli Microsoft Entra per risorse diverse, ad esempio registrazioni di applicazioni o unità amministrative. Ad esempio, è possibile assegnare il ruolo di amministratore del supporto tecnico in modo che si applichi solo a una determinata unità amministrativa e non all'intero tenant. Le risorse a cui si applica un'assegnazione di ruolo sono dette anche ambito. La limitazione dell'ambito di un'assegnazione di ruolo è supportata per i ruoli predefiniti e personalizzati. Per ulteriori informazioni sull'ambito, consultare Panoramica del controllo degli accessi basato sui ruoli in Microsoft Entra ID.

Ruoli di Microsoft Entra in PIM

Se si dispone di una licenza Microsoft Entra ID P2 e Privileged Identity Management (PIM), sono disponibili funzionalità aggiuntive quando si assegnano ruoli, ad esempio rendendo un utente idoneo per un'assegnazione di ruolo o definendo l'ora di inizio e di fine per un'assegnazione di ruolo. Per informazioni sull'assegnazione dei ruoli di Microsoft Entra in PIM, vedere gli articoli seguenti:

| Metodo | Informazione |

|---|---|

| Interfaccia di amministrazione di Microsoft Entra | Assegna ruoli di Microsoft Entra nella gestione delle identità privilegiate |

| Microsoft Graph PowerShell | Tutorial: Assegnare ruoli di Microsoft Entra in Privileged Identity Management usando Microsoft Graph PowerShell |

| API di Microsoft Graph |

Gestire le assegnazioni di ruolo di Microsoft Entra usando le API PIM Assegna ruoli di Microsoft Entra nella gestione delle identità privilegiate |

Prerequisiti

- Amministratore ruolo con privilegi

- modulo di Microsoft Graph PowerShell quando si usa PowerShell

- Consenso amministratore quando si usa Graph Explorer per l'API Microsoft Graph

Per altre informazioni, vedere Prerequisiti per l'uso di PowerShell o Graph Explorer.

Assegnare ruoli con ambito tenant

Questa sezione descrive come assegnare ruoli a livello di tenant.

Accedi al centro di amministrazione di Microsoft Entra come Amministratore del ruolo privilegiato o superiore.

Vai a Entra ID>Ruoli e amministratori.

Seleziona il nome di un ruolo per aprire il ruolo. Non aggiungere un segno di spunta accanto al ruolo.

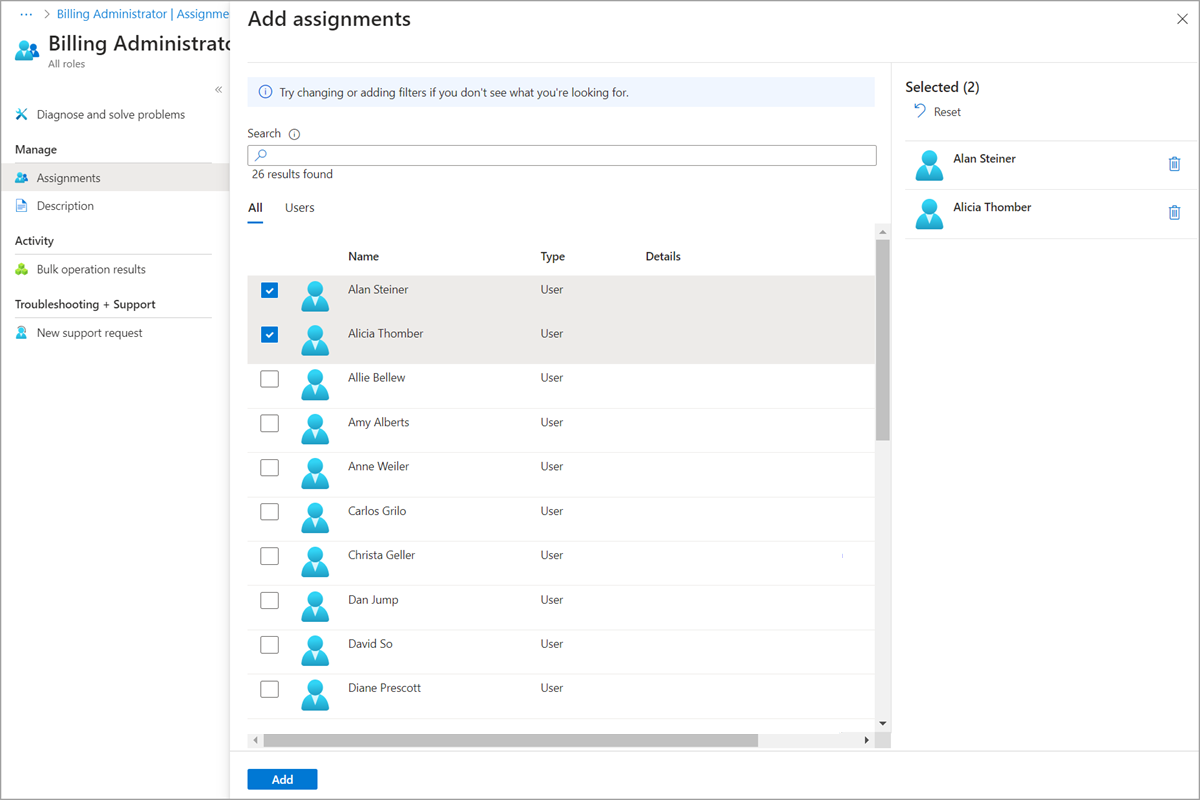

Selezionare Aggiungi assegnazioni e quindi selezionare gli utenti o i gruppi da assegnare a questo ruolo.

Vengono visualizzati solo i gruppi assegnabili a ruoli. Se un gruppo non è elencato, dovrai creare un gruppo a cui si possono assegnare ruoli. Per altre informazioni, vedere Creare un gruppo a cui è possibile assegnare ruoli in Microsoft Entra ID.

Se la tua esperienza è diversa dallo screenshot seguente, potresti avere Microsoft Entra ID P2 e PIM. Per ulteriori informazioni, vedere Assegnare ruoli Microsoft Entra in Privileged Identity Management.

Selezionare Aggiungi per assegnare il ruolo.

Assegnare ruoli nell'ambito della registrazione dell'app

I ruoli predefiniti e i ruoli personalizzati vengono assegnati automaticamente nell'ambito del tenant per fornire autorizzazioni di accesso a tutte le registrazioni delle app nell'organizzazione. Inoltre, i ruoli personalizzati e alcuni ruoli predefiniti pertinenti (a seconda del tipo di risorsa Microsoft Entra) possono essere assegnati anche nell'ambito di una singola risorsa Microsoft Entra. In questo modo è possibile concedere all'utente l'autorizzazione per aggiornare le credenziali e le proprietà di base di una singola app senza dover creare un secondo ruolo personalizzato.

Questa sezione descrive come assegnare ruoli a un ambito di registrazione dell'applicazione.

Accedi al centro di amministrazione di Microsoft Entra come almeno un Sviluppatore di applicazioni.

Vai a Entra ID>Registrazioni app.

Selezionare un'applicazione. È possibile usare la casella di ricerca per trovare l'app desiderata.

Potrebbe essere necessario selezionare Tutte le applicazioni per visualizzare l'elenco completo delle registrazioni delle app nel tenant.

Selezionare Ruoli e amministratori dal menu di spostamento a sinistra per visualizzare l'elenco di tutti i ruoli disponibili per l'assegnazione tramite la registrazione dell'app.

Selezionare il ruolo desiderato.

Suggerimento

Qui non verrà visualizzato l'intero elenco dei ruoli predefiniti o personalizzati di Microsoft Entra. Questo è previsto. Vengono mostrati i ruoli con autorizzazioni correlate alla gestione solo delle registrazioni delle app.

Selezionare Aggiungi assegnazioni e quindi selezionare gli utenti o i gruppi a cui si vuole assegnare questo ruolo.

Selezionare Aggiungi per assegnare il ruolo associato all'ambito della registrazione dell'app.

Assegnare ruoli con ambito per unità amministrativa

In Microsoft Entra ID, per un controllo amministrativo più granulare, è possibile assegnare un ruolo Microsoft Entra con un ambito limitato a una o più unità amministrative . Quando un ruolo Microsoft Entra viene assegnato nell'ambito di un'unità amministrativa, le autorizzazioni dei ruoli si applicano solo quando si gestiscono i membri dell'unità amministrativa stessa e non si applicano alle impostazioni o alle configurazioni a livello di tenant.

Ad esempio, un amministratore a cui è assegnato il ruolo Amministratore gruppi nell'ambito di un'unità amministrativa può gestire i gruppi membri dell'unità amministrativa, ma non possono gestire altri gruppi nel tenant. Non possono gestire neanche le impostazioni a livello di tenant correlate ai gruppi, come le politiche di scadenza o di denominazione dei gruppi.

Questa sezione descrive come assegnare i ruoli di Microsoft Entra con l'ambito dell'unità amministrativa.

Prerequisiti

- Licenza Microsoft Entra ID P1 o P2 per ciascun amministratore di unità amministrative

- Licenze gratuite di Microsoft Entra ID per i membri dell'unità amministrativa

- Amministratore ruolo con privilegi

- Modulo di Microsoft Graph PowerShell quando si usa PowerShell

- Consenso amministratore quando si usa Graph Explorer per l'API Microsoft Graph

Per altre informazioni, vedere Prerequisiti per l'uso di PowerShell o Graph Explorer.

Ruoli assegnabili nell'ambito di un'unità amministrativa

I ruoli Microsoft Entra seguenti possono essere assegnati con l'ambito di un'unità amministrativa. Inoltre, qualsiasi ruolo personalizzato può essere assegnato con l'ambito dell'unità amministrativa, purché le autorizzazioni del ruolo personalizzato includano almeno un'autorizzazione rilevante per utenti, gruppi o dispositivi.

| Ruolo | Descrizione |

|---|---|

| Amministratore di Autenticazione | Ha accesso a visualizzare, impostare e reimpostare le informazioni sul metodo di autenticazione per qualsiasi utente non amministratore solo nell'unità amministrativa assegnata. |

| Amministratore di assegnazione attributi | Può leggere e aggiornare assegnazioni di attributi di sicurezza personalizzati (da qualsiasi set di attributi) solo per utenti o entità servizio all'interno dell'unità amministrativa. |

| Lettore di assegnazione degli attributi | Può leggere gli attributi di sicurezza personalizzati (da qualsiasi set di attributi) solo per utenti o entità servizio all'interno dell'unità amministrativa. |

| Amministratore di dispositivi cloud | Accesso limitato per la gestione dei dispositivi in Microsoft Entra ID. |

| amministratore di gruppi |

Può gestire tutti gli aspetti dei gruppi solo nell'unità amministrativa assegnata. |

| Amministratore del helpdesk | Può reimpostare le password solo per gli utenti non amministratori nell'unità amministrativa assegnata. |

| Amministratore Licenze | Può assegnare, rimuovere e aggiornare le assegnazioni di licenze solo all'interno dell'unità amministrativa. |

| Amministratore delle Password | Può reimpostare le password solo per gli utenti non amministratori all'interno dell'unità amministrativa assegnata. |

| amministratore stampante | Può gestire stampanti e connettori della stampante. Per altre informazioni, vedere Delegare l'amministrazione delle stampanti in Stampa Universale. |

| Amministratore dell'autenticazione privilegiata | Può accedere a visualizzare, impostare e reimpostare le informazioni sul metodo di autenticazione per qualsiasi utente (amministratore o non amministratore). |

| amministratore di SharePoint | Può gestire i gruppi di Microsoft 365 solo nell'unità amministrativa assegnata. Per i siti di SharePoint associati ai gruppi di Microsoft 365 in un'unità amministrativa, è anche possibile aggiornare le proprietà del sito (nome del sito, URL e criteri di condivisione esterna) usando l'interfaccia di amministrazione di Microsoft 365. Impossibile utilizzare l'interfaccia di amministrazione di SharePoint o le API di SharePoint per gestire i siti. |

| Amministratore di Teams | Può gestire i gruppi di Microsoft 365 solo nell'unità amministrativa assegnata. Può gestire i membri del team nel centro di amministrazione di Microsoft 365 solo per i team associati ai gruppi nell'unità amministrativa assegnata. Non è possibile usare l'interfaccia di amministrazione di Teams. |

| l'amministratore dei dispositivi di Teams | Può eseguire attività correlate alla gestione nei dispositivi certificati di Teams. |

| Amministratore Utenti | Può gestire tutti gli aspetti di utenti e gruppi, inclusa la reimpostazione delle password per amministratori limitati solo all'interno dell'unità amministrativa assegnata. Attualmente non è possibile gestire le fotografie del profilo degli utenti. |

| <ruolo personalizzato> | Può eseguire azioni applicabili a utenti, gruppi o dispositivi, in base alla definizione del ruolo personalizzato. |

Alcune autorizzazioni del ruolo si applicano solo agli utenti non amministratori quando assegnati con l'ambito di un'unità amministrativa. In altre parole, gli amministratori del supporto tecnico con ambito unità amministrativa possono reimpostare le password per gli utenti nell'unità amministrativa solo a condizione che questi non abbiano ruoli amministrativi. L'elenco di autorizzazioni seguente è limitato quando la destinazione di un'azione è un altro amministratore:

- Leggere e modificare i metodi di autenticazione utente o reimpostare le password utente

- Modificare le proprietà degli utenti sensibili, ad esempio numeri di telefono, indirizzi di posta elettronica alternativi o chiavi segrete OAuth (Open Authorization)

- Eliminare o ripristinare gli account degli utenti

Entità di sicurezza a cui è possibile assegnare l'ambito dell'unità amministrativa

Le seguenti entità di sicurezza possono essere assegnate a un ruolo nell'ambito di un'unità amministrativa:

- Gli utenti

- Gruppi assegnabili ai ruoli di Microsoft Entra

- Principal di servizio

Principali di servizio e utenti ospiti

Le entità servizio e gli utenti guest non potranno usare un'assegnazione di ruolo con ambito a un'unità amministrativa, a meno che non vengano assegnate anche autorizzazioni corrispondenti per leggere gli oggetti. Ciò è dovuto al fatto che i principali del servizio e gli utenti ospiti non ricevono di default le autorizzazioni di lettura della directory, che sono necessarie per svolgere azioni amministrative. Per consentire a un'entità servizio o a un utente guest di usare un'assegnazione di ruolo con ambito definito a un'unità amministrativa, è necessario assegnare il ruolo Directory Readers (o un altro ruolo che include autorizzazioni di lettura) nella portata di un tenant.

Non è attualmente possibile assegnare autorizzazioni di lettura della directory limitate a un'unità amministrativa. Per altre informazioni sulle autorizzazioni predefinite per gli utenti, vedere autorizzazioni utente predefinite.

Assegnare ruoli con ambito per unità amministrativa

Questa sezione descrive come assegnare ruoli nell'ambito dell'unità amministrativa.

Accedi al centro di amministrazione di Microsoft Entra come Amministratore del ruolo privilegiato o superiore.

Vai su Entra ID>Ruoli e amministratori>Unità amministrative.

Selezionare un'unità amministrativa.

Selezionare Ruoli e amministratori dal menu di navigazione a sinistra per visualizzare l'elenco di tutti i ruoli che possono essere assegnati a un'unità amministrativa.

Selezionare il ruolo desiderato.

Suggerimento

Qui non verrà visualizzato l'intero elenco dei ruoli predefiniti o personalizzati di Microsoft Entra. Questo è previsto. Vengono illustrati i ruoli con autorizzazioni correlate agli oggetti supportati all'interno dell'unità amministrativa. Per visualizzare l'elenco degli oggetti supportati in un'unità amministrativa, vedere Unità amministrative in Microsoft Entra ID.

Selezionare Aggiungi assegnazioni e quindi selezionare gli utenti o i gruppi a cui si vuole assegnare questo ruolo.

Selezionare Aggiungi per assegnare il ruolo nell'ambito dell'unità amministrativa.