Configurare una rete privata virtuale (VPN) per app per dispositivi iOS/iPadOS in Intune

In Microsoft Intune è possibile creare e usare reti private virtuali assegnate a un'app. Questa funzionalità è chiamata VPN per app. È possibile scegliere le app gestite che possono usare la VPN nei dispositivi gestiti da Intune. Quando si usano VPN per app, gli utenti finali si connettono automaticamente tramite la VPN e ottengono l'accesso alle risorse dell'organizzazione, ad esempio i documenti.

Questa funzionalità si applica a:

- iOS 9 e versioni successive

- iPadOS 13.0 e versioni successive

Controllare la documentazione del provider VPN per verificare se la VPN supporta la VPN per app.

Questo articolo illustra come creare un profilo VPN per app e assegnare questo profilo alle app. Usare questi passaggi per creare un'esperienza VPN per app senza problemi per gli utenti finali. Per la maggior parte delle VPN che supportano vpn per app, l'utente apre un'app e si connette automaticamente alla VPN.

Alcune VPN consentono l'autenticazione di nome utente e password con VPN per app. Ciò significa che gli utenti devono immettere un nome utente e una password per connettersi alla VPN.

Importante

- In iOS/iPadOS, la VPN per app non è supportata per i profili VPN IKEv2.

VPN per app con Microsoft Tunnel o Zscaler

Microsoft Tunnel e Zscaler Private Access (ZPA) si integrano con Microsoft Entra ID per l'autenticazione. Quando si usa Tunnel o ZPA, non sono necessari i profili certificato trusted o SCEP o PKCS (descritti in questo articolo).

Se per Zscaler è configurato un profilo VPN per app, l'apertura di una delle app associate non si connette automaticamente a ZPA. L'utente deve invece accedere all'app Zscaler. L'accesso remoto è quindi limitato alle app associate.

Prerequisiti

Il fornitore di VPN può avere altri requisiti per vpn per app, ad esempio hardware specifico o licenze. Assicurarsi di consultare la documentazione e soddisfare questi prerequisiti prima di configurare la VPN per app in Intune.

Esportare il file di certificato

.cerradice attendibile dal server VPN. Questo file viene aggiunto al profilo certificato attendibile creato in Intune, descritto in questo articolo.Per esportare il file:

Nel server VPN aprire la console di amministrazione.

Verificare che il server VPN usi l'autenticazione basata su certificato.

Esportare il file del certificato radice attendibile. Ha un'estensione

.cer.Aggiungere il nome dell'autorità di certificazione (CA) che ha emesso il certificato per l'autenticazione al server VPN.

Se la CA presentata dal dispositivo corrisponde a una CA nell'elenco CA attendibile nel server VPN, il server VPN autentica correttamente il dispositivo.

Per dimostrare la propria identità, il server VPN presenta il certificato che deve essere accettato senza una richiesta da parte del dispositivo. Per confermare l'approvazione automatica del certificato, creare un profilo certificato attendibile in Intune (in questo articolo). Il profilo certificato attendibile di Intune deve includere il certificato radice del server VPN (

.cerfile) emesso dall'Autorità di certificazione (CA).-

Per creare i criteri, accedere almeno all'interfaccia di amministrazione Microsoft Intune con un account con il ruolo predefinito Criteri e Profile Manager. Per altre informazioni sui ruoli predefiniti, vedere Controllo degli accessi in base al ruolo per Microsoft Intune.

Passaggio 1: Creare un gruppo per gli utenti VPN

Creare o scegliere un gruppo esistente in Microsoft Entra ID. Questo gruppo:

- Deve includere gli utenti o i dispositivi che useranno la VPN per app.

- Riceveranno tutti i criteri di Intune creati.

Per i passaggi per creare un nuovo gruppo, passare ad Aggiungi gruppi per organizzare utenti e dispositivi.

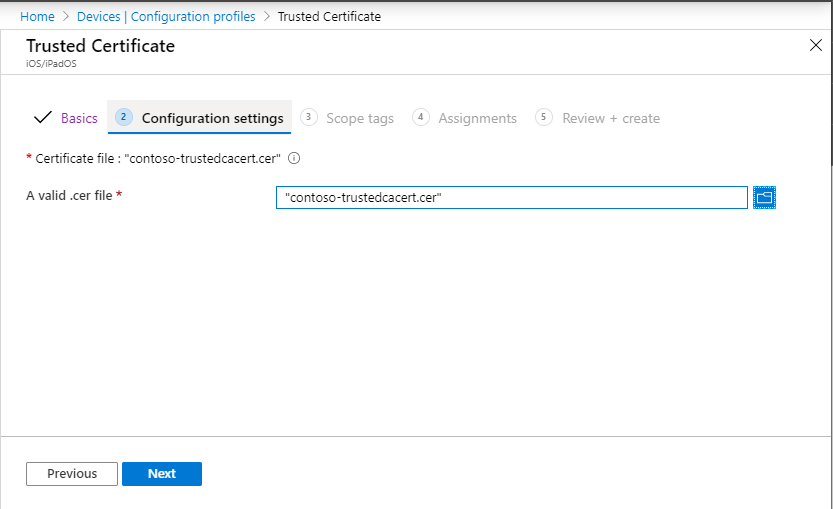

Passaggio 2: Creare un profilo certificato attendibile

Importare il certificato radice del server VPN emesso dalla CA in un profilo di Intune. Questo certificato radice è il .cer file esportato in Prerequisiti (in questo articolo). Il profilo certificato attendibile indica al dispositivo iOS/iPadOS di considerare attendibile automaticamente la CA presentata dal server VPN.

Accedere all'interfaccia di amministrazione Microsoft Intune.

Selezionare Device Configuration Create (Crea configurazione>dispositivi>).

Immettere le seguenti proprietà:

- Piattaforma: selezionare iOS/iPadOS.

- Tipo di profilo: selezionare Certificato attendibile.

Selezionare Crea.

In Informazioni di base immettere le proprietà seguenti:

- Nome: immettere un nome descrittivo per il profilo. Assegnare ai profili nomi che possano essere identificati facilmente in un secondo momento. Ad esempio, un nome di profilo valido è profilo VPN certificato attendibile iOS/iPadOS per l'intera azienda.

- Descrizione: immettere una descrizione per il profilo. Questa impostazione è facoltativa ma consigliata.

Seleziona Avanti.

In Impostazioni di configurazione selezionare l'icona della cartella e passare al certificato VPN (

.cerfile) esportato dalla console di amministrazione VPN.Selezionare Avanti e continuare a creare il profilo. Per altre informazioni, vedere Creare un profilo VPN.

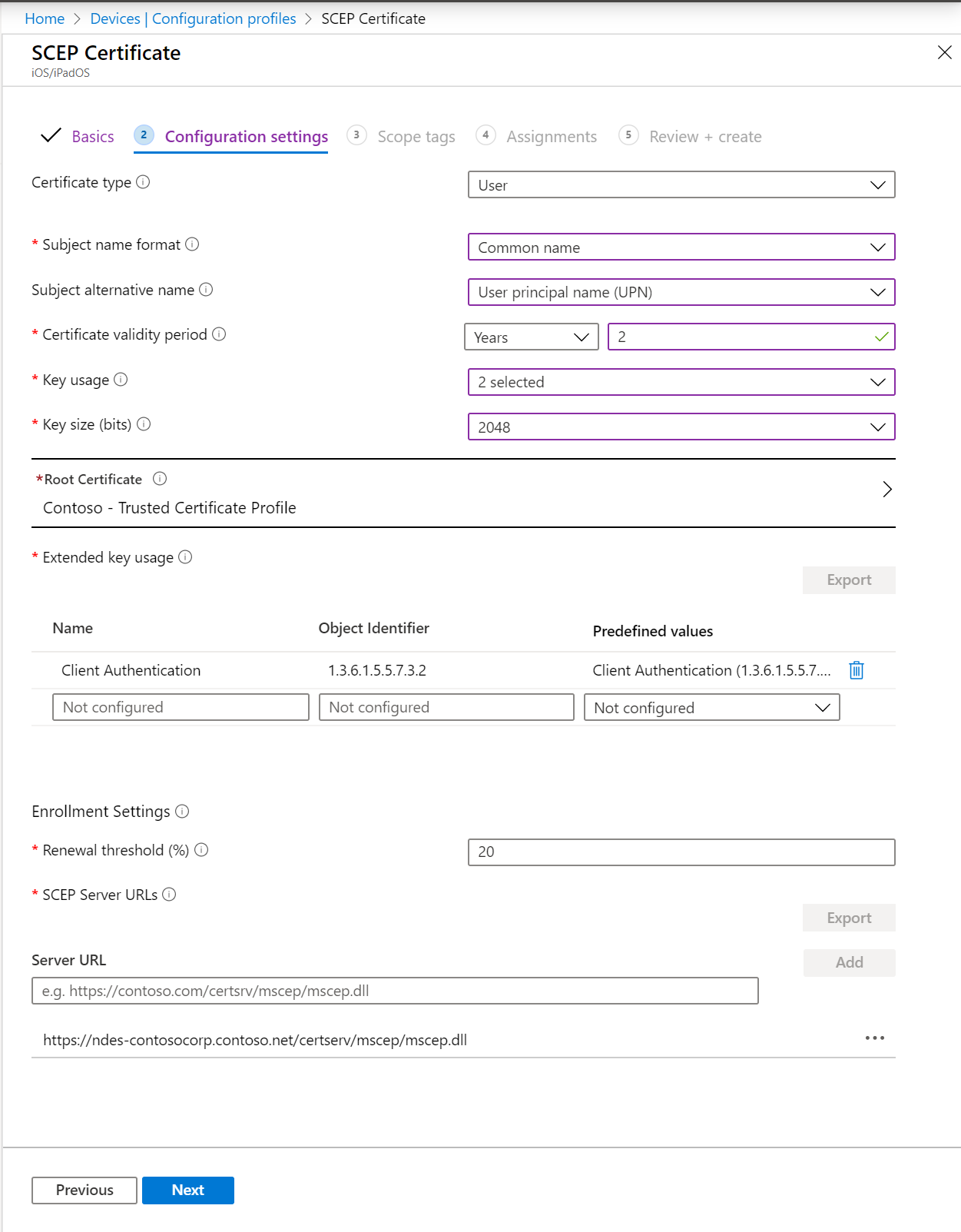

Passaggio 3: Creare un profilo certificato SCEP o PKCS

Il profilo certificato radice attendibile creato nel passaggio 2 consente al dispositivo di considerare automaticamente attendibile il server VPN.

In questo passaggio creare il profilo certificato SCEP o PKCS in Intune. Il certificato SCEP o PKCS fornisce le credenziali dal client VPN iOS/iPadOS al server VPN. Il certificato consente al dispositivo di eseguire l'autenticazione in modo invisibile all'utente senza richiedere un nome utente e una password.

Per configurare e assegnare il certificato di autenticazione client in Intune, vedere uno degli articoli seguenti:

- Configurare l'infrastruttura per supportare SCEP con Intune

- Configurare e gestire i certificati PKCS con Intune

Assicurarsi di configurare il certificato per l'autenticazione client. È possibile impostare l'autenticazione client direttamente nei profili certificato SCEP (Elenco >utilizzo chiavi estesoAutenticazione client). Per PKCS, impostare l'autenticazione client nel modello di certificato nell'autorità di certificazione (CA).

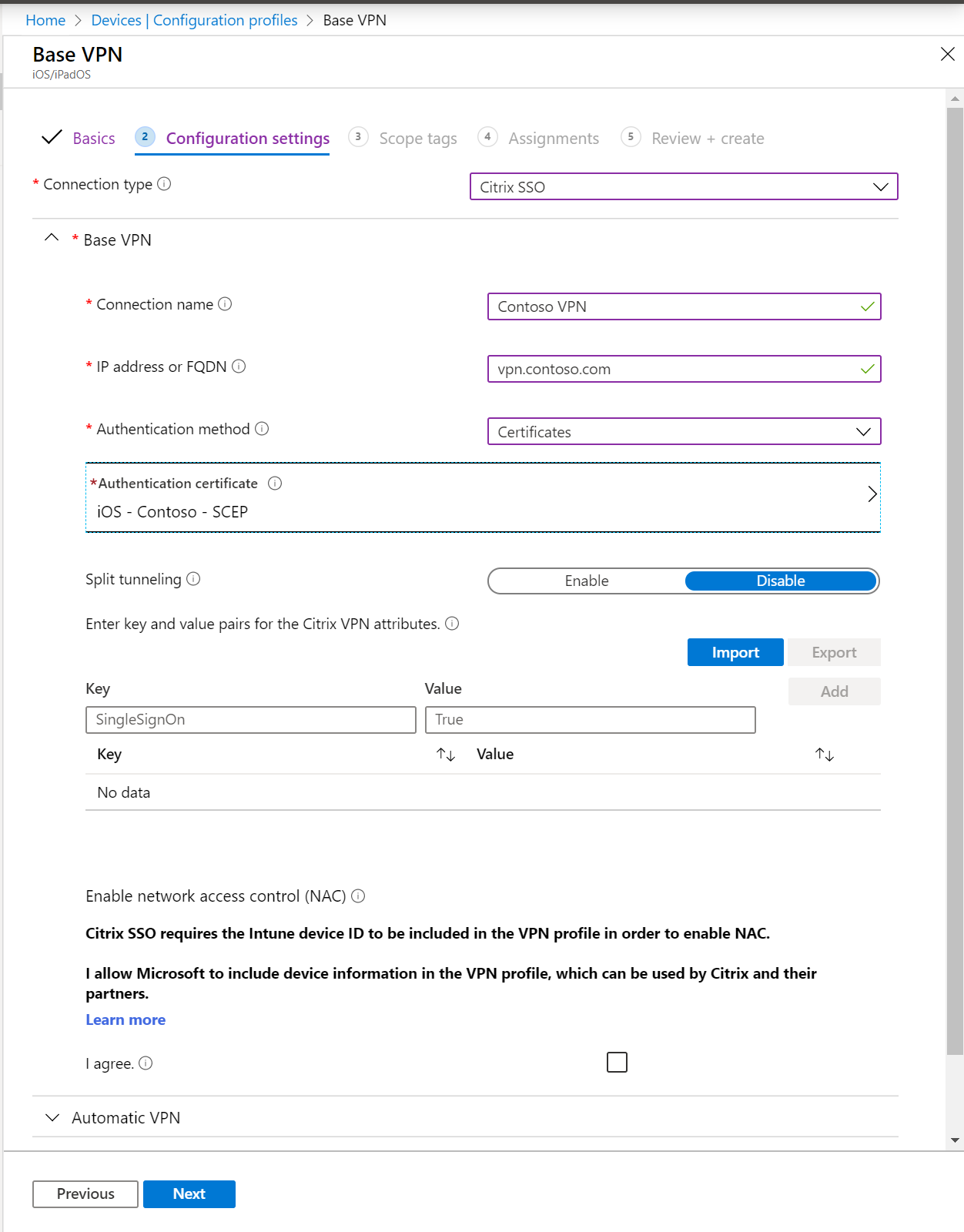

Passaggio 4: Creare un profilo VPN per app

Questo profilo VPN include il certificato SCEP o PKCS con le credenziali client, le informazioni di connessione VPN e il flag VPN per app che abilita la VPN per app usata dall'applicazione iOS/iPadOS.

Nell'interfaccia di amministrazione Microsoft Intune selezionare Device ConfigurationCreate (Crea configurazione>dispositivi>).

Immettere le proprietà seguenti e selezionare Crea:

- Piattaforma: selezionare iOS/iPadOS.

- Tipo di profilo: selezionare VPN.

In Informazioni di base immettere le proprietà seguenti:

- Nome: immettere un nome descrittivo per il profilo personalizzato. Assegnare ai profili nomi che possano essere identificati facilmente in un secondo momento. Ad esempio, un nome di profilo valido è profilo VPN per app iOS/iPadOS per app per myApp.

- Descrizione: immettere una descrizione per il profilo. Questa impostazione è facoltativa ma consigliata.

In Impostazioni di configurazione completare le impostazioni seguenti:

Tipo di connessione: selezionare l'app client VPN.

VPN di base: configurare le impostazioni. Le impostazioni VPN di iOS/iPadOS descrivono tutte le impostazioni. Quando si usa la VPN per app, assicurarsi di configurare le proprietà seguenti come elencate:

- Metodo di autenticazione: selezionare Certificati.

- Certificato di autenticazione: selezionare un certificato > SCEP o PKCS esistente OK.

- Split tunneling: selezionare Disabilita per forzare tutto il traffico a usare il tunnel VPN quando la connessione VPN è attiva.

Per informazioni sulle altre impostazioni, passare a Impostazioni VPN iOS/iPadOS.

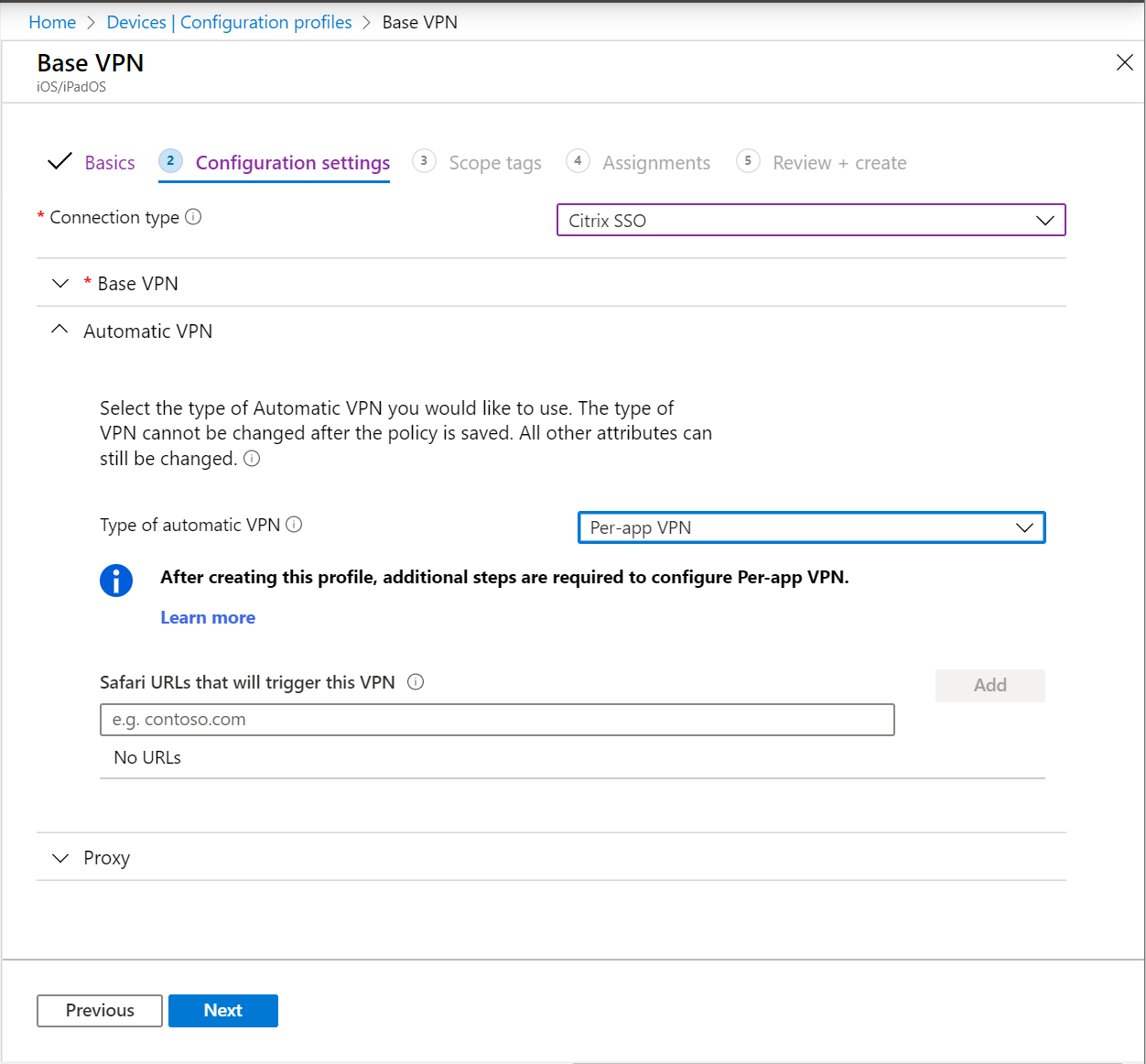

VPN> automaticaTipo di VPN> automaticaVPN per app

Selezionare Avanti e continuare a creare il profilo. Per altre informazioni, vedere Creare un profilo VPN.

Passaggio 5: Associare un'app al profilo VPN

Dopo aver aggiunto il profilo VPN, associare l'app e Microsoft Entra gruppo al profilo.

Nell'interfaccia di amministrazione Microsoft Intune selezionare App>Tutte le app.

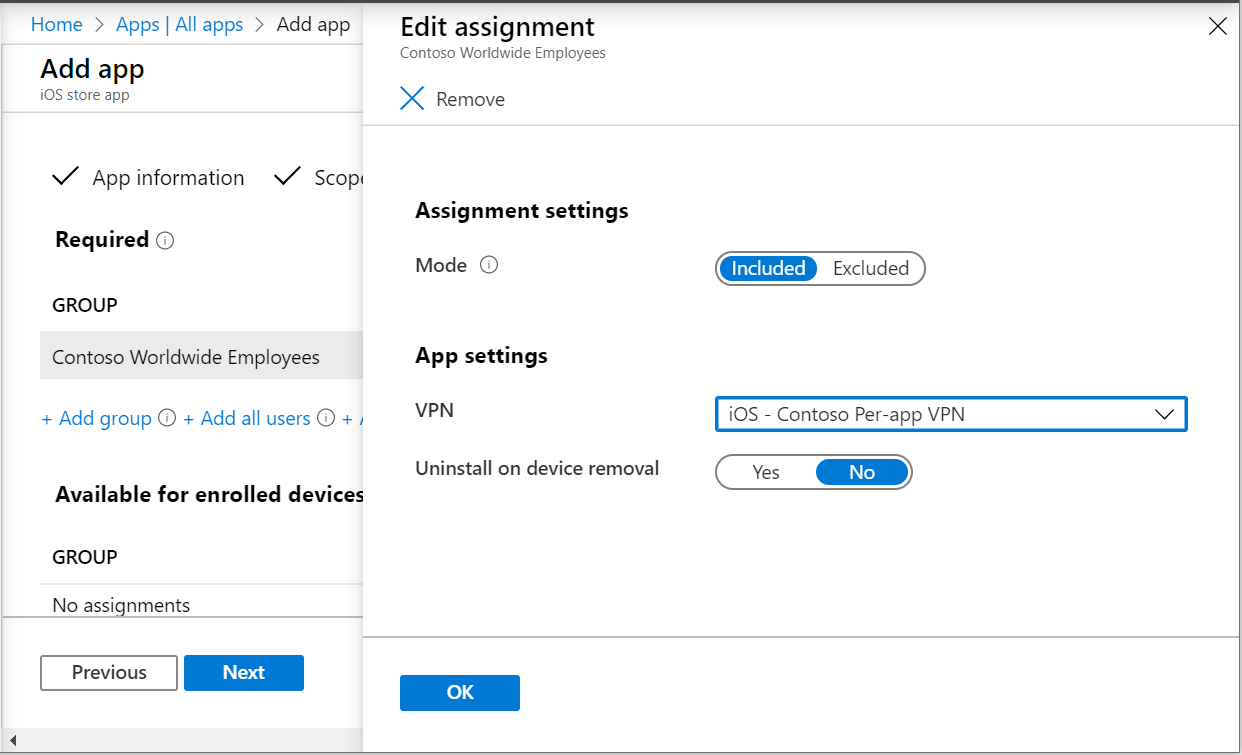

Selezionare un'app nell'elenco >Proprietà>Assegnazioni>Modifica.

Passare alla sezione Obbligatorio o Disponibile per i dispositivi registrati .

Selezionare Aggiungi gruppo> Selezionare il gruppo creato (in questo articolo) >Selezionare.

In VPN selezionare il profilo VPN per app creato (in questo articolo).

Selezionare OK>Salva.

Quando esistono tutte le condizioni seguenti, un'associazione tra un'app e un profilo rimane finché l'utente non richiede una reinstallazione dall'app Portale aziendale:

- L'app è stata destinata con la finalità di installazione disponibile .

- Il profilo e l'app vengono assegnati allo stesso gruppo.

- L'utente finale ha richiesto l'installazione dell'app nell'app Portale aziendale. Questa richiesta comporta l'installazione dell'app e del profilo nel dispositivo.

- È possibile rimuovere o modificare la configurazione VPN per app dall'assegnazione dell'app.

Quando sono presenti tutte le condizioni seguenti, durante l'archiviazione successiva del dispositivo viene rimossa un'associazione tra un'app e un profilo:

- L'app è stata destinata con la finalità di installazione richiesta .

- Il profilo e l'app vengono assegnati allo stesso gruppo.

- La configurazione VPN per app viene rimossa dall'assegnazione dell'app.

Verificare la connessione nel dispositivo iOS/iPadOS

Con la VPN per app configurata e associata all'app, verificare che la connessione funzioni da un dispositivo.

Prima di tentare di connettersi

Assicurarsi di distribuire tutti i criteri descritti in questo articolo nello stesso gruppo. In caso contrario, l'esperienza VPN per app non funzionerà.

Se si usa l'app VPN Pulse Secure o un'app client VPN personalizzata, è possibile scegliere di usare il tunneling a livello di app o a livello di pacchetto:

- Per il tunneling a livello di app, impostare il valore ProviderType su app-proxy.

- Per il tunneling a livello di pacchetto, impostare il valore ProviderType su packet-tunnel.

Controllare la documentazione del provider VPN per assicurarsi di usare il valore corretto.

Connettersi usando la VPN per app

Verificare l'esperienza zero-touch connettendosi senza dover selezionare la VPN o digitare le credenziali. L'esperienza zero-touch significa:

- Il dispositivo non chiede di considerare attendibile il server VPN. Ciò significa che l'utente non visualizza la finestra di dialogo Attendibilità dinamica .

- L'utente non deve immettere le credenziali.

- Quando l'utente apre una delle app associate, il dispositivo dell'utente è connesso alla VPN.

Risorse

- Per esaminare le impostazioni di iOS/iPadOS, passare a Impostazioni VPN per i dispositivi iOS/iPadOS in Microsoft Intune.

- Per altre informazioni sulle impostazioni VPN e su Intune, vedere Configurare le impostazioni VPN in Microsoft Intune.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per