Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Gestione dei rischi Insider Microsoft Purview correla vari segnali per identificare potenziali rischi insider dannosi o involontari, ad esempio furto ip, perdita di dati e violazioni della sicurezza. La gestione dei rischi Insider consente ai clienti di creare criteri per gestire la sicurezza e la conformità. Creati con la privacy in base alla progettazione, gli utenti vengono pseudonimizzati per impostazione predefinita e sono disponibili controlli degli accessi e dei log di controllo basati sui ruoli per garantire la privacy a livello di utente.

Modelli di criteri

I modelli di gestione dei rischi Insider sono condizioni predefinite dei criteri che definiscono i tipi di indicatori di rischio e il modello di assegnazione del punteggio di rischio usati da un criterio. Ogni criterio deve avere un modello assegnato nel flusso di lavoro di creazione dei criteri prima della creazione dei criteri. La gestione dei rischi Insider supporta fino a 100 criteri per ogni modello di criteri. Quando si crea un nuovo criterio di rischio Insider con il flusso di lavoro dei criteri, scegliere uno dei modelli di criteri seguenti:

Consiglio

Introduzione a Microsoft Security Copilot per esplorare nuovi modi per lavorare in modo più intelligente e veloce usando la potenza dell'IA. Altre informazioni su Microsoft Security Copilot in Microsoft Purview.

Furto di dati da parte di utenti che lasciano l'organizzazione

Quando gli utenti lasciano l'organizzazione, esistono indicatori di rischio specifici in genere associati a potenziali furti di dati da parte degli utenti che lasciano l'organizzazione. Questo modello di criteri usa indicatori di esfiltrazione per il l'assegnazione del punteggio di rischio ed è incentrato sul rilevamento e sugli avvisi in quest'area di rischio. Il furto di dati per gli utenti in partenza potrebbe includere il download di file da SharePoint Online, la stampa di file e la copia dei dati nei servizi di messaggistica e archiviazione cloud personali in prossimità delle dimissioni e delle date di fine dell'impiego. Quando si usa il connettore Microsoft HR o l'opzione per verificare automaticamente la presenza di eliminazione dell'account utente in Microsoft Entra per l'organizzazione, questo modello inizia a assegnare punteggi per gli indicatori di rischio relativi a queste attività e alla relativa correlazione con lo stato di impiego dell'utente. Possono essere inclusi indicatori cloud per servizi come Box, Dropbox, Google Drive, Amazon S3 e Azure.

Importante

Quando si usa questo modello, è possibile configurare un connettore HR di Microsoft 365 in modo da importare periodicamente i dettagli sulle date di fine rapporto o dimissioni per gli utenti dell'organizzazion. Vedere l'articolo Importare dati con il connettore HR per istruzioni dettagliate per configurare il connettore Hr di Microsoft 365. Se si sceglie di non usare il connettore HR, è necessario selezionare l'opzione Account utente eliminato da Microsoft Entra quando si configurano eventi trigger nel flusso di lavoro dei criteri.

Violazioni dei dati

La protezione dei dati e la prevenzione delle perdite di dati sono una sfida costante per la maggior parte delle organizzazioni, in particolare con la rapida crescita di nuovi dati creati da utenti, dispositivi e servizi. Gli utenti possono creare, archiviare e condividere informazioni tra servizi e dispositivi, rendendo la gestione delle fughe di dati sempre più complessa. Le violazioni dei dati spaziano dalla condivisione accidentale di informazioni all'esterno dell'organizzazione al furto di dati con intento doloso. Questo modello assegna un punteggio in tempo reale ai rilevamenti di download di dati sospetti di SharePoint Online, alla condivisione di file e cartelle, alla stampa di file e alla copia dei dati nei servizi di messaggistica e archiviazione cloud personali.

Quando si usa un modello Fughe di dati, è possibile assegnare un criterio DLP in modo da attivare nel criterio di rischio Insider indicatori per gli avvisi con livello di gravità alto nell'organizzazione. Ogni volta che un avviso con livello di gravità alto generato da una regola di criterio DLP viene aggiunto al log di controllo di Office 365, i criteri di rischio Insider creati con questo modello esaminano automaticamente l'avviso. Se l'avviso contiene un utente nell'ambito definito nel criterio di rischio Insider, viene elaborato dal criterio di rischio Insider come nuovo avviso e gli vengono assegnati un livello di gravità e un punteggio di rischio Insider. È anche possibile scegliere di assegnare indicatori selezionati come eventi di attivazione per un criterio. Questa flessibilità e personalizzazione consentono di definire l'ambito dei criteri solo per le attività coperte dagli indicatori. Questo criterio consente di valutare l'avviso nel contesto con altre attività incluse nel caso.

Questo modello può includere anche indicatori cloud per servizi come Box, Dropbox, Google Drive, Amazon S3 e Azure.

Linee guida per i criteri sulle fughe di dati

Quando si creano o modificano criteri di prevenzione della perdita dei dati da usare con i criteri di gestione dei rischi Insider, prendere in considerazione le linee guida seguenti:

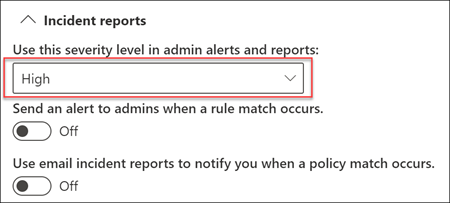

Assegnare la priorità agli eventi di esfiltrazione di dati ed essere selettivi quando si configurano le impostazioni dei Report degli incidenti su Alto durante la configurazione delle regole nei criteri di prevenzione della perdita dei dati. Ad esempio, l'invio di documenti riservati a un concorrente noto dovrebbe essere un evento di esfiltrazione con livello di avviso Alto. Assegnare senza una reale necessità il livello Alto nelle impostazioni dei Report degli incidenti in altre regole di criteri DLP può aumentare il numero di messaggi nel flusso di lavoro degli avvisi per la gestione dei rischi Insider, rendendone più difficile la valutazione corretta da parte di investigatori e analisti dei dati. Ad esempio, assegnare il livello di avviso Alto alle attività di tipo accesso negato nei criteri DLP rende più difficile individuare i comportamenti e le attività degli utenti effettivamente a rischio.

Quando si usano criteri DLP come evento di attivazione, assicurarsi di comprendere e configurare correttamente gli utenti nell'ambito nei criteri di gestione dei rischi DLP e Insider. Gli avvisi dei criteri DLP con livello di gravità alto verranno elaborati solo per gli utenti definiti come compresi nell'ambito per i criteri di gestione dei rischi Insider usando il modello Fughe di dati. Inoltre, solo gli utenti definiti come nell'ambito di una regola per un avviso DLP di gravità elevata vengono analizzati dai criteri di gestione dei rischi Insider da considerare. È importante non configurare inconsapevolmente gli utenti nell'ambito sia nei criteri di rischio DLP che nei criteri di rischio Insider in modo in conflitto.

Ad esempio, se le regole dei criteri DLP sono definite come ambito solo per gli utenti del team di vendita e i criteri di rischio Insider creati dal modello Perdite di dati hanno definito tutti gli utenti come inclusi nell'ambito, i criteri di rischio Insider elaborano solo avvisi DLP di gravità elevata per gli utenti del team di vendita. Il criterio di rischio Insider non riceverà avvisi DLP con priorità alta da elaborare per gli utenti non definiti nelle regole DLP in questo esempio. Viceversa, se l'ambito del criterio di rischio Insider creato dal modello Fughe di dati è limitato agli utenti del team di vendita, mentre il criterio DLP assegnato include tutti gli utenti, il criterio di rischio Insider elaborerà solo gli avvisi DLP di gravità elevata per i membri del team di vendita. Il criterio di rischio Insider ignorerà gli avvisi DLP di gravità elevata per tutti gli utenti non del team di vendita.

Assicurarsi che l'impostazione della regola Report degli incidenti nel criterio DLP usato per questo modello di gestione dei rischi Insider sia configurata per gli avvisi con livello di gravità Alto. Il livello di gravità Alto è l'evento di attivazione e gli avvisi di gestione dei rischi Insider non verranno generati dalle regole nei criteri DLP con il campo Report degli incidenti impostato su Basso o Medio.

Nota

Quando si crea un nuovo criterio DLP usando i modelli predefiniti, è necessario selezionare l'opzione Creare o personalizzare le regole avanzate di prevenzione della perdita dei dati per configurare l'impostazione Report degli incidenti per il livello di gravità Alto.

Ogni criterio di gestione dei rischi Insider creato dal modello Perdite di dati può avere un solo criterio DLP assegnato quando si usa questa opzione di evento di attivazione. Prendere in considerazione la creazione di un criterio DLP dedicato che combina le diverse attività che si desidera rilevare e agire come trigger di eventi per i criteri di rischio Insider che usano il modello Perdite di dati .

Per istruzioni dettagliate sulla configurazione dei criteri DLP per l'organizzazione, vedere l'articolo Creare e distribuire criteri di prevenzione della perdita dei dati.

Perdita di dati per utenti con priorità

La protezione dei dati e la prevenzione delle perdite di dati per gli utenti dell'organizzazione possono dipendere dalla posizione, dal livello di accesso alle informazioni sensibili o dalla cronologia dei rischi. Le violazioni dei dati spaziano dalla condivisione accidentale di informazioni altamente sensibili all'esterno dell'organizzazione al furto di dati con intento doloso. Con un criterio di prevenzione della perdita dei dati assegnato come opzione per l'evento di attivazione, questo modello inizia a assegnare punteggi in tempo reale ai rilevamenti di attività sospette e a generare una maggiore probabilità di avvisi e avvisi di rischio Insider con livelli di gravità più elevati. Gli utenti con priorità sono definiti nei gruppi di utenti con priorità configurati nell'area delle impostazioni di gestione dei rischi Insider.

Come per il modello Perdite di dati , è possibile scegliere un criterio DLP per attivare gli indicatori nei criteri di rischio Insider per gli avvisi con gravità elevata nell'organizzazione. Seguire le linee guida sui criteri di perdita di dati per i criteri DLP quando si creano criteri con l'opzione DLP quando si usa questo modello. È anche possibile scegliere di assegnare indicatori selezionati come eventi di attivazione per un criterio. Questa flessibilità e personalizzazione consentono di definire l'ambito dei criteri solo per le attività coperte dagli indicatori. Inoltre, è necessario assegnare ai criteri i gruppi di utenti con priorità creati inImpostazioni digestione> dei rischi InsiderGruppi> di utenti con priorità.

Perdite di dati da parte di utenti a rischio

Quando gli utenti sperimentano stressanti per l'occupazione, potrebbero diventare utenti rischiosi, il che potrebbe aumentare le probabilità di attività di rischio insider. Questo modello avvia l'assegnazione dei punteggi all'attività utente quando viene identificato un indicatore associato all'utente a rischio. Gli esempi includono notifiche di miglioramento delle prestazioni, revisioni delle prestazioni scadenti, modifiche allo stato del livello di processo o messaggi di posta elettronica e altri messaggi che potrebbero segnalare attività di rischio. Le perdite di dati per gli utenti a rischio possono includere il download di file da SharePoint Online e la copia dei dati nei servizi di messaggistica e archiviazione cloud personali.

Quando si usa questo modello, è necessario configurare un connettore HR, selezionare l'opzione per integrare i segnali di rischio di conformità delle comunicazioni dai messaggi utente oppure eseguire entrambe le operazioni. Il connettore HR consente l'importazione periodica di notifiche di miglioramento delle prestazioni, stati di revisione delle prestazioni insufficienti o informazioni sulle modifiche a livello di processo per gli utenti dell'organizzazione. L'integrazione dei rischi di conformità delle comunicazioni importa segnali per i messaggi utente che potrebbero contenere contenuti di testo potenzialmente minacciosi, molesti o discriminatori. Non è necessario valutare, correggere o modificare lo stato degli avvisi associati generati in Conformità delle comunicazioni per essere integrati con i criteri di gestione dei rischi Insider.

Per configurare un connettore HR, vedere l'articolo Importare dati con il connettore HR . Per configurare l'integrazione con la conformità delle comunicazioni, selezionare questa opzione nel flusso di lavoro quando si configurano i criteri.

Uso improprio dei dati dei pazienti (anteprima)

Proteggere i dati dei record sanitari e impedire l'uso improprio dei dati personali dei pazienti è una preoccupazione significativa per le organizzazioni del settore sanitario. Questo uso improprio potrebbe includere perdite di dati riservati a persone non autorizzate, modifica fraudolenta dei record dei pazienti o furto di cartelle cliniche dei pazienti. La prevenzione di questo uso improprio dei dati dei pazienti consente di soddisfare i requisiti normativi dell'Health Insurance Portability and Accountability Act (HIPAA) e della Health Information Technology for Economic and Clinical Health (HITECH) Act. Entrambi questi atti stabiliscono i requisiti per la protezione delle informazioni sanitarie protette dai pazienti (PHI).

Questo modello di criteri consente l'assegnazione dei punteggi di rischio per gli utenti interni che rileva le attività sospette associate ai record ospitati nei sistemi emr (Electronic Medical Record) esistenti. Il rilevamento è incentrato sull'accesso non autorizzato, la visualizzazione, la modifica e l'esportazione dei dati dei pazienti. È necessario configurare un connettore del connettore Microsoft Healthcare per supportare il rilevamento delle attività di accesso, esfiltrazione o offuscamento nel sistema EMR.

Quando si usa questo modello, è anche necessario configurare un connettore Microsoft HR per importare periodicamente i dati del profilo dell'organizzazione per gli utenti dell'organizzazione. Vedere l'articolo Configurare un connettore per importare dati HR per istruzioni dettagliate per configurare il connettore Microsoft 365 HR.

Utilizzo dell'intelligenza artificiale rischioso (anteprima)

L'uso di strumenti e applicazioni per l'intelligenza artificiale in molte organizzazioni presenta nuove opportunità di rischio che potrebbero essere difficili da identificare e ridurre. Gli utenti potrebbero creare richieste inavvertitamente o intenzionalmente negli strumenti di intelligenza artificiale Microsoft che potrebbero contenere informazioni riservate o finalità rischiose. Inoltre, gli strumenti di intelligenza artificiale potrebbero usare in modo inappropriato le informazioni sensibili per fornire risposte alle richieste degli utenti che potrebbero esporre l'organizzazione a rischi maggiori.

Per proteggersi da questi rischi, questo criterio consente di rilevare e abilitare l'assegnazione dei punteggi dei rischi per questi tipi di richieste e risposte negli strumenti di intelligenza artificiale nell'organizzazione. Il rilevamento è incentrato sulle attività di esplorazione degli utenti per creare siti Web di intelligenza artificiale, richieste degli utenti e risposte di intelligenza artificiale contenenti informazioni sensibili in Microsoft 365 Copilot, Microsoft Copilot e agenti. Il rilevamento dell'attività rischiosa da parte di questo criterio contribuisce anche all'assegnazione dei punteggi dei rischi utente in Protezione adattiva.

Quando si usa questo modello, è necessario configurare l'estensione di rischio Microsoft Insider (nel browser Microsoft Edge) o l'estensione Microsoft Purview (nel browser Chrome) nei dispositivi utente. È anche consigliabile configurare facoltativamente un connettore Microsoft HR per rilevare gli utenti in partenza e configurare criteri di conformità delle comunicazioni per rilevare contenuti inappropriati nei messaggi per una copertura di rilevamento più ampia. Questo criterio può essere creato anche come criterio con un clic in Gestione della postura di sicurezza dei dati di Microsoft Purview (DSPM) per l'intelligenza artificiale quando si interviene sulla raccomandazione Rilevare interazioni rischiose nelle app per intelligenza artificiale.

Utilizzo del browser rischioso (anteprima)

Identificare la visita degli utenti a siti Web potenzialmente inappropriati o inaccettabili nei dispositivi e nelle reti dell'organizzazione è una parte importante della riduzione dei rischi di sicurezza, legali e normativi. Gli utenti che visitano inavvertitamente o intenzionalmente questi tipi di siti Web potrebbero esporre l'organizzazione ad azioni legali da parte di altri utenti, violare i requisiti normativi, elevare i rischi per la sicurezza di rete o compromettere le operazioni e le opportunità aziendali correnti e future. Questo uso improprio viene spesso definito nei criteri di utilizzo accettabili di un'organizzazione per i dispositivi utente e le risorse di rete dell'organizzazione, ma è spesso difficile da identificare e agire rapidamente.

Per proteggersi da questi rischi, questo criterio consente di rilevare e abilitare l'assegnazione dei punteggi dei rischi per l'esplorazione Web che potrebbe violare i criteri di utilizzo accettabili dell'organizzazione, ad esempio visitare siti che rappresentano una minaccia (ad esempio siti di phishing) o che contengono contenuto per adulti. Sono disponibili diversi tipi di categorie per la categorizzazione automatica delle attività di esplorazione Web da parte degli utenti nell'ambito.

Questo modello di criteri presenta diversi prerequisiti. Per altre informazioni, vedere Informazioni su e configurare il rilevamento dei segnali del browser per la gestione dei rischi Insider.

Violazioni dei criteri di sicurezza (anteprima)

In molte organizzazioni gli utenti sono autorizzati a installare software nei propri dispositivi o a modificarne le impostazioni. Inavvertitamente o con finalità dannose, gli utenti potrebbero installare malware o disabilitare importanti funzionalità di sicurezza che consentono di proteggere le informazioni sul dispositivo o sulle risorse di rete. Questo modello di criteri usa gli avvisi di sicurezza di Microsoft Defender per endpoint per iniziare ad assegnare un punteggio a queste attività e concentrare il rilevamento e gli avvisi su questa area di rischio. Usare questo modello per fornire informazioni dettagliate sulle violazioni dei criteri di sicurezza negli scenari in cui gli utenti potrebbero avere una cronologia delle violazioni dei criteri di sicurezza che potrebbero essere un indicatore del rischio Insider.

È necessario configurare Microsoft Defender per endpoint nell'organizzazione e abilitare l'integrazione di Defender per endpoint per la gestione dei rischi Insider nel Centro sicurezza di Defender per importare avvisi di violazione della sicurezza. Per altre informazioni sulla configurazione di Defender per Endpoint per l'integrazione della gestione dei rischi Insider, vedere Configurare le funzionalità avanzate in Defender per endpoint.

Violazioni dei criteri di sicurezza da parte di utenti che lasciano l'organizzazione (anteprima)

Gli utenti in uscita, indipendentemente dal fatto che lascino condizioni positive o negative, potrebbero essere rischi più elevati per le violazioni dei criteri di sicurezza. Per proteggersi da violazioni della sicurezza involontarie o dolose da parte degli utenti che lasciano l'organizzazione, questo modello di criteri usa Defender per endpoint per fornire informazioni dettagliate sulle attività correlate alla sicurezza. Queste attività includono l'installazione di malware o altre applicazioni potenzialmente dannose e la disabilitazione delle funzionalità di sicurezza nei dispositivi. Quando si usa il connettore Microsoft HR o l'opzione per verificare automaticamente la presenza di eliminazione dell'account utente in Microsoft Entra per l'organizzazione, questo modello inizia a assegnare punteggi per gli indicatori di rischio relativi a queste attività di sicurezza e alla relativa correlazione con lo stato di impiego dell'utente.

È necessario configurare Microsoft Defender per endpoint nell'organizzazione e abilitare l'integrazione di Defender per endpoint per la gestione dei rischi Insider nel Centro sicurezza di Defender per importare avvisi di violazione della sicurezza. Per altre informazioni sulla configurazione di Defender per Endpoint per l'integrazione della gestione dei rischi Insider, vedere Configurare le funzionalità avanzate in Defender per endpoint.

Violazioni dei criteri di sicurezza per utenti con priorità (anteprima)

La protezione dalle violazioni della sicurezza per gli utenti dell'organizzazione potrebbe dipendere dalla posizione, dal livello di accesso alle informazioni sensibili o dalla cronologia dei rischi. Poiché le violazioni della sicurezza da parte degli utenti con priorità potrebbero avere un impatto significativo sulle aree critiche dell'organizzazione, questo modello di criteri inizia a assegnare punteggi a questi indicatori e usa Microsoft Defender per endpoint avvisi per fornire informazioni dettagliate sulle attività correlate alla sicurezza per questi utenti. Queste attività possono includere gli utenti con priorità che installano malware o altre applicazioni potenzialmente dannose e disabilitano le funzionalità di sicurezza nei propri dispositivi. Gli utenti con priorità sono definiti nei gruppi di utenti con priorità configurati nell'area delle impostazioni di gestione dei rischi Insider.

È necessario configurare Microsoft Defender per endpoint nell'organizzazione e abilitare l'integrazione di Defender per endpoint per la gestione dei rischi Insider nel Centro sicurezza di Defender per importare avvisi di violazione della sicurezza. Per altre informazioni sulla configurazione di Defender per Endpoint per l'integrazione della gestione dei rischi Insider, vedere Configurare le funzionalità avanzate in Defender per endpoint. Inoltre, è necessario assegnare ai criteri i gruppi di utenti con priorità creati inImpostazioni digestione> dei rischi InsiderGruppi> di utenti con priorità.

Violazioni dei criteri di sicurezza da parte di utenti a rischio (anteprima)

Gli utenti che sperimentano stressanti per l'occupazione potrebbero essere a un rischio maggiore di violazioni dei criteri di sicurezza inavvertita o dannosi. Questi fattori di stress possono includere l'inserimento di un utente in un piano di miglioramento delle prestazioni, l'esecuzione di una revisione delle prestazioni scadente o l'abbassamento di livello. Questo modello di criteri avvia l'assegnazione dei punteggi dei rischi in base a questi indicatori e attività associate a questi tipi di eventi.

Quando si usa questo modello, è necessario configurare un connettore HR o selezionare l'opzione per integrare i segnali di rischio di conformità delle comunicazioni dai messaggi utente o da entrambi. Il connettore HR consente l'importazione periodica di notifiche di miglioramento delle prestazioni, stati di revisione delle prestazioni insufficienti o informazioni sulle modifiche a livello di processo per gli utenti dell'organizzazione. L'integrazione dei rischi di conformità delle comunicazioni importa segnali per i messaggi utente che potrebbero contenere contenuti di testo potenzialmente minacciosi, molesti o discriminatori. Non è necessario valutare, correggere o modificare lo stato degli avvisi associati generati nella conformità delle comunicazioni per essere integrati con i criteri di gestione dei rischi Insider. Per configurare un connettore HR, vedere l'articolo Importare dati con il connettore HR . Per configurare l'integrazione con la conformità delle comunicazioni, selezionare questa opzione nel flusso di lavoro quando si configurano i criteri.

È anche necessario configurare Microsoft Defender per endpoint nell'organizzazione e abilitare l'integrazione di Defender per endpoint per la gestione dei rischi Insider nel Centro sicurezza di Defender per importare avvisi di violazione della sicurezza. Per altre informazioni sulla configurazione di Defender per Endpoint per l'integrazione della gestione dei rischi Insider, vedere Configurare le funzionalità avanzate in Defender per endpoint.

Prerequisiti ed eventi di attivazione dei modelli di criteri

Gli eventi di attivazione e i prerequisiti dei criteri di gestione dei rischi Insider variano in base al modello di criteri scelto. Gli eventi di attivazione sono prerequisiti che determinano se un utente è attivo per un criterio di gestione dei rischi Insider. Se un utente viene aggiunto a un criterio di gestione dei rischi Insider ma non ha un evento di attivazione, l'attività utente non viene valutata dai criteri a meno che non vengano aggiunti manualmente nel dashboard Utenti. I prerequisiti dei criteri sono gli elementi necessari perché i criteri ricevano i segnali o le attività necessarie per valutare il rischio.

La tabella seguente elenca gli eventi di attivazione e i prerequisiti per i criteri creati da ogni modello di criteri di gestione dei rischi Insider:

| Modello di criteri | Eventi di attivazione per i criteri | Prerequisiti |

|---|---|---|

| Furto di dati da parte di utenti che lasciano l'organizzazione | Indicatore delle dimissioni o della data di chiusura dal connettore HR o Microsoft Entra'eliminazione dell'account | (Facoltativo) Connettore HR di Microsoft 365 configurato per gli indicatori della data di dimissioni o di fine rapporto |

| Violazioni dei dati | Attività di un criterio sulla fuga di dati che crea un avviso Livello di gravità alto o trigger di evento di esfiltrazione predefiniti | Criteri di prevenzione della perdita dei dati configurati per avvisi con gravità elevata OPPURE Indicatori di attivazione personalizzati |

| Perdita di dati per utenti con priorità | Attività di un criterio sulla fuga di dati che crea un avviso Livello di gravità alto o trigger di evento di esfiltrazione predefiniti | Criteri di prevenzione della perdita dei dati configurati per avvisi con gravità elevata OPPURE Indicatori di attivazione personalizzati Gruppi di utenti con priorità configurati nelle impostazioni dei rischi Insider |

| Perdite di dati da parte di utenti a rischio | - Miglioramento delle prestazioni, prestazioni scarse o indicatori di modifica del livello di lavoro dal connettore HR. - Messaggi contenenti linguaggio potenzialmente minaccioso, molesto o discriminatorio |

Connettore HR di Microsoft 365 configurato per gli indicatori di malcontento O Integrazione della conformità delle comunicazioni e criteri di scontento dedicati |

| Violazioni dei criteri di sicurezza | Evasione della difesa dei controlli di sicurezza o software indesiderato rilevato da Microsoft Defender per endpoint | Abbonamento attivo a Microsoft Defender per endpoint Configurazione dell'integrazione Microsoft Defender per endpoint con il portale di Microsoft Purview |

| Uso improprio dei dati dei pazienti | Evasione della difesa dei controlli di sicurezza dai sistemi EMR Indicatori di corrispondenza degli indirizzi utente e paziente dai sistemi HR |

Indicatori di accesso all'assistenza sanitaria selezionati nelle impostazioni dei criteri o dei rischi Insider Connettore Hr di Microsoft 365 configurato per la corrispondenza degli indirizzi Connettore Microsoft Healthcare o Epic configurato |

| Utilizzo dell'IA rischioso | L'estensione per il rischio Microsoft Insider (nel browser Microsoft Edge) o l'estensione Microsoft Purview (nel browser Chrome) devono essere installate nei dispositivi dell'utente Almeno un indicatore di esplorazione selezionato nel criterio E (Facoltativo) Connettore HR di Microsoft 365 configurato per gli indicatori della data di dimissioni o di fine rapporto (facoltativo) Criteri di conformità delle comunicazioni che rilevano contenuti inappropriati nei messaggi |

|

| Utilizzo del browser rischioso | Attività di esplorazione utente correlata alla sicurezza che corrisponde ad almeno un indicatore di esplorazione selezionato | Vedere l'elenco completo dei prerequisiti nell'articolo sul rilevamento del segnale del browser |

| Violazioni dei criteri di sicurezza da parte di utenti che lasciano l'organizzazione | Indicatori delle dimissioni o della data di chiusura dal connettore HR o dall'eliminazione dell'account Microsoft Entra | (Facoltativo) Connettore HR di Microsoft 365 configurato per gli indicatori della data di dimissioni o di fine rapporto Abbonamento attivo a Microsoft Defender per endpoint Configurazione dell'integrazione Microsoft Defender per endpoint con il portale di Microsoft Purview |

| Violazioni dei criteri di sicurezza per utenti con priorità | Evasione della difesa dei controlli di sicurezza o software indesiderato rilevato da Microsoft Defender per endpoint | Abbonamento attivo a Microsoft Defender per endpoint Configurazione dell'integrazione Microsoft Defender per endpoint con il portale di Microsoft Purview Gruppi di utenti con priorità configurati nelle impostazioni dei rischi Insider |

| Violazioni dei criteri di sicurezza da parte di utenti a rischio | - Miglioramento delle prestazioni, prestazioni scarse o indicatori di modifica del livello di lavoro dal connettore HR. - Messaggi contenenti linguaggio potenzialmente minaccioso, molesto o discriminatorio |

Connettore Microsoft 365 HR configurato per gli indicatori di rischio O Integrazione della conformità delle comunicazioni e criteri utente a rischio dedicati E Abbonamento attivo a Microsoft Defender per endpoint Configurazione dell'integrazione Microsoft Defender per endpoint con il portale di Microsoft Purview |

Limiti dei modelli di criteri

I modelli di criteri di gestione dei rischi Insider usano limiti per gestire il volume e la frequenza di elaborazione per le attività di rischio utente nell'ambito e per l'integrazione con il supporto dei servizi Di Microsoft 365. Ogni modello di criteri ha un numero massimo di utenti a cui è possibile assegnare attivamente punteggi di rischio per i criteri che può supportare ed elaborare e segnalare in modo efficace le attività potenzialmente rischiose. Gli utenti nell'ambito sono utenti con eventi di attivazione per il criterio.

Il limite per ogni criterio viene calcolato in base al numero totale di utenti univoci che ricevono punteggi di rischio per ogni tipo di modello di criterio. Se il numero di utenti per un tipo di modello di criteri è vicino o superiore al limite utente, le prestazioni dei criteri vengono ridotte. Per visualizzare il numero corrente di utenti per un criterio, passare alla scheda Criteri e alla colonna Utenti compresi nell'ambito. Questi limiti massimi si applicano agli utenti in tutti i criteri che usano un determinato modello di criteri.

È possibile avere fino a 100 criteri per qualsiasi modello di criterio.

Usare la tabella seguente per determinare il numero massimo di utenti nell'ambito supportati per ogni modello di criterio. Questi limiti massimi si applicano agli utenti in tutti i criteri che usano un determinato modello di criteri.

| Modello di criteri | Numero massimo di utenti nell'ambito |

|---|---|

| Fughe di dati generali | 15.000 |

| Perdita di dati da parte di utenti a rischio | 7.500 |

| Perdita di dati per utenti con priorità | 1.000 |

| Furto di dati da parte di utenti che lasciano l'organizzazione | 20.000 |

| Violazioni dei criteri di sicurezza | 1,000 |

| Uso improprio dei dati dei pazienti | 5,000 |

| Utilizzo dell'IA rischioso | 10,000 |

| Utilizzo del browser rischioso | 7,000 |

| Violazioni dei criteri di sicurezza per utenti con priorità | 1.000 |

| Violazioni dei criteri di sicurezza da parte di utenti che lasciano l'organizzazione | 15.000 |

| Violazioni dei criteri di sicurezza da parte di utenti a rischio | 7.500 |

| Prove forensi | Illimitati |

Nota

Il numero di utenti nell'ambito per un criterio viene visualizzato nella colonna Utenti nell'ambito della scheda Criteri .

Integrazione con i criteri di raccolta

A seconda della configurazione, il comportamento dei criteri di gestione dei rischi Insider potrebbe essere influenzato dai criteri di raccolta. Quando un criterio di raccolta viene configurato e distribuito, se esiste una mancata corrispondenza tra un criterio di gestione dei rischi Insider che include gli indicatori di dispositivo e un criterio di raccolta nell'organizzazione, la configurazione dei criteri di raccolta ha la precedenza. Ciò significa che se un criterio di gestione dei rischi Insider è configurato per monitorare un'attività specifica per i dispositivi, ma i criteri di raccolta sono configurati per filtrare tale attività del dispositivo, l'attività del dispositivo non viene raccolta e non è disponibile per la revisione in Gestione dei rischi Insider.