Connettersi all'archiviazione BLOB di Azure in Microsoft Purview

Questo articolo descrive il processo di registrazione e governance degli account Archiviazione BLOB di Azure in Microsoft Purview, incluse le istruzioni per l'autenticazione e l'interazione con l'origine Archiviazione BLOB di Azure

Funzionalità supportate

| Estrazione dei metadati | Analisi completa | Analisi incrementale | Analisi con ambito | Classificazione | Applicazione di etichette | Criteri di accesso | Lignaggio | Condivisione dei dati | Visualizzazione dinamica |

|---|---|---|---|---|---|---|---|---|---|

| Sì | Sì | Sì | Sì | Sì | Sì | Sì (anteprima) | Limitato** | Sì | Sì |

** La derivazione è supportata se il set di dati viene usato come origine/sink in Data Factory attività Copy

Per i tipi di file, ad esempio csv, tsv, psv, ssv, lo schema viene estratto quando sono presenti le logiche seguenti:

- I valori della prima riga non sono vuoti

- I valori della prima riga sono univoci

- I valori della prima riga non sono una data o un numero

Prerequisiti

Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

Un account Microsoft Purview attivo.

Sarà necessario essere un amministratore dell'origine dati e un lettore dati per registrare un'origine e gestirla nel portale di governance di Microsoft Purview. Per informazioni dettagliate, vedere la pagina Autorizzazioni di Microsoft Purview .

** La derivazione è supportata se il set di dati viene usato come origine/sink in Data Factory attività Copy

Registrazione

Questa sezione consente di registrare l'account di archiviazione BLOB di Azure per l'analisi e la condivisione dati in Purview.

Prerequisiti per la registrazione

- Per registrare un'origine e gestirla nel portale di governance di Microsoft Purview, è necessario essere un'origine dati Amministrazione e uno degli altri ruoli di Purview, ad esempio Lettore dati o Collaboratore Condivisione dati. Per informazioni dettagliate, vedere la pagina Autorizzazioni di Microsoft Purview .

Passaggi per la registrazione

È importante registrare l'origine dati in Microsoft Purview prima di configurare un'analisi per l'origine dati.

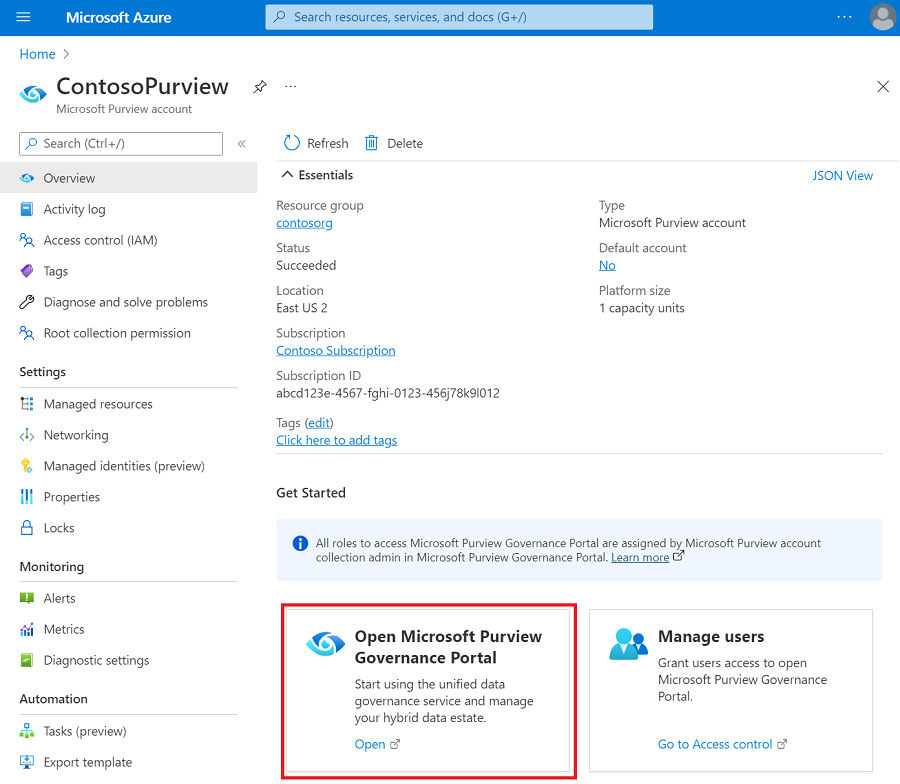

Passare al portale di governance di Microsoft Purview:

- Passare direttamente all'account https://web.purview.azure.com Microsoft Purview e selezionarlo.

- Apertura del portale di Azure, ricerca e selezione dell'account Microsoft Purview. Selezionare il pulsante Portale di governance di Microsoft Purview .

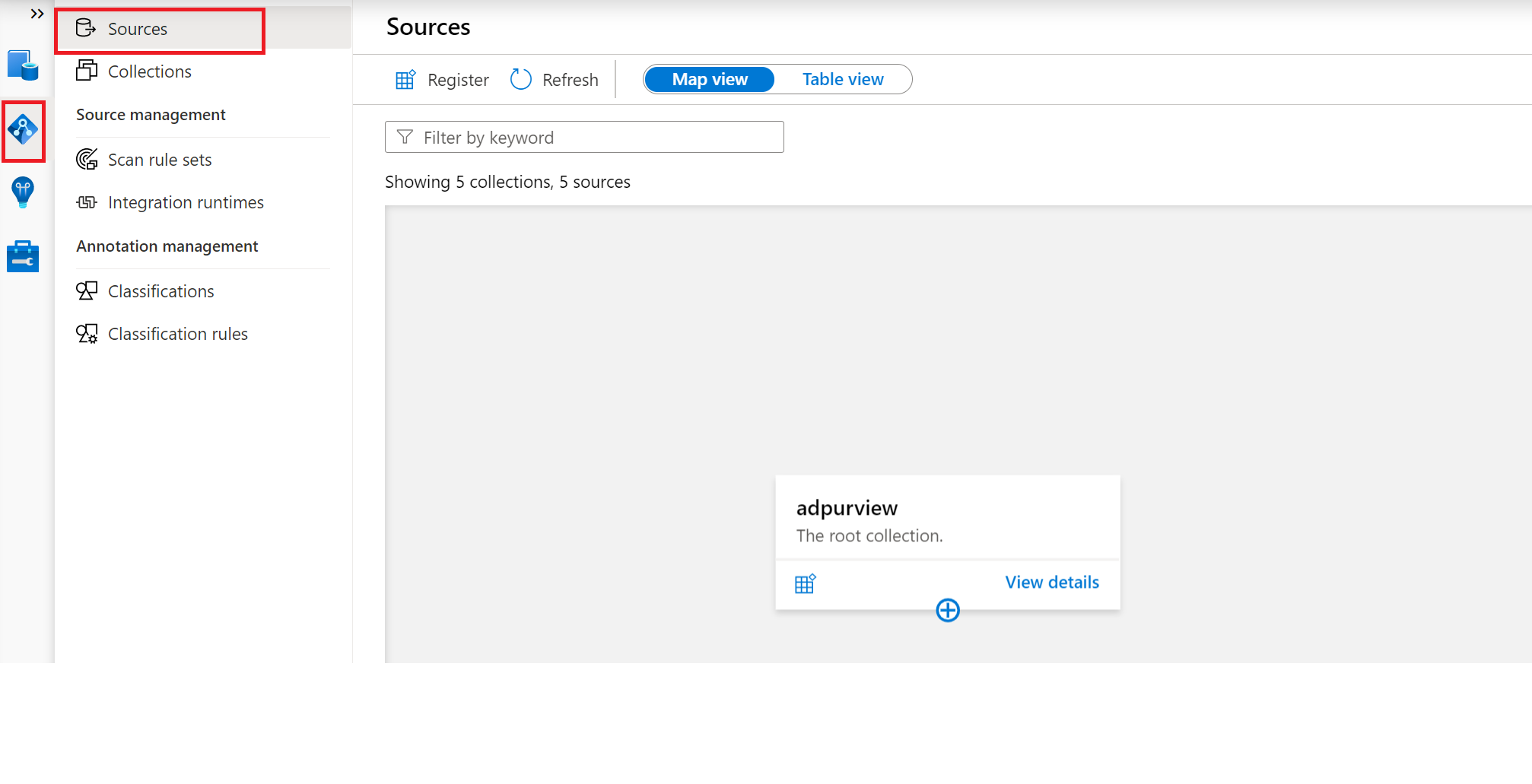

Passare alla mappa dati --> Origini

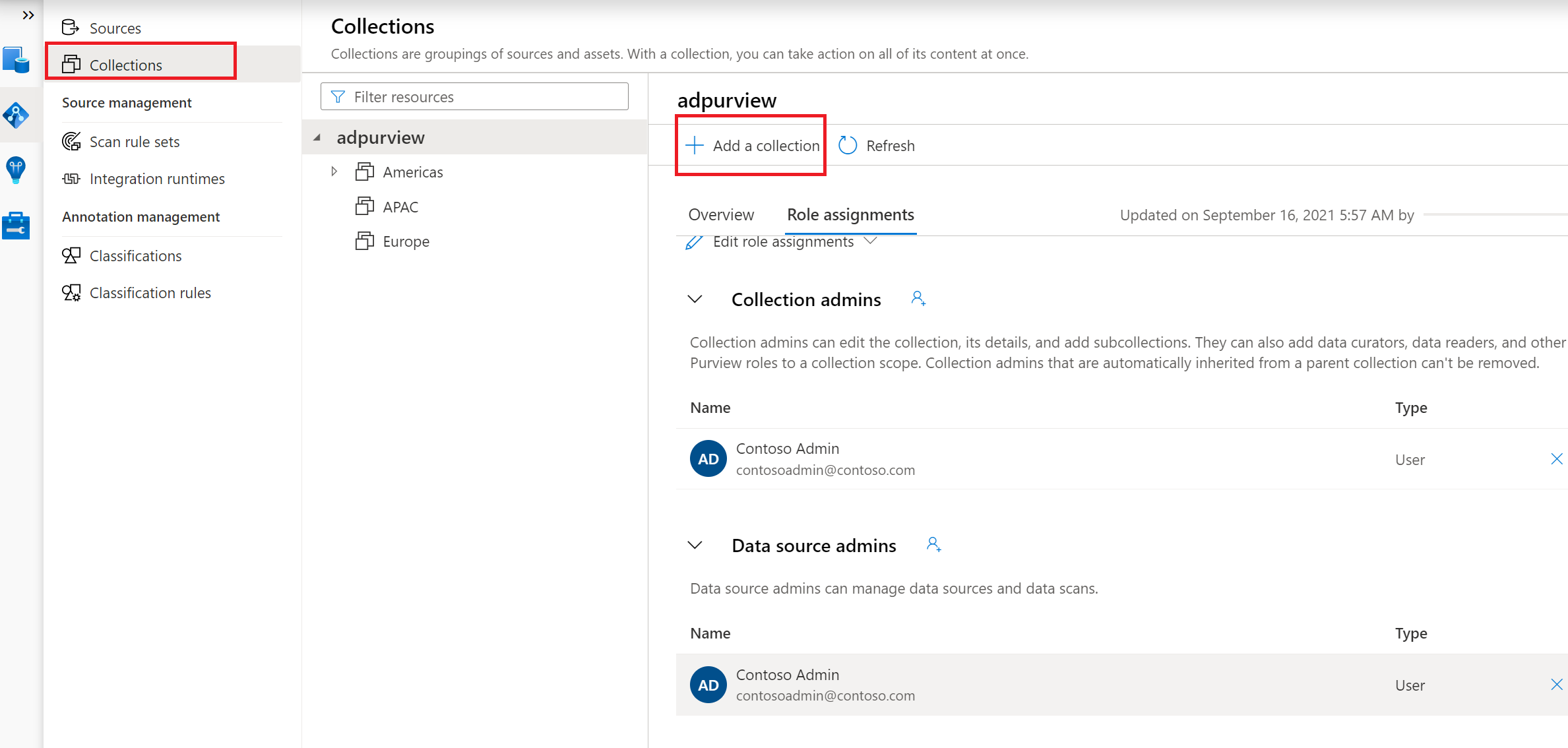

Creare la gerarchia raccolta usando il menu Raccolte e assegnare le autorizzazioni alle singole sottoraccolte, in base alle esigenze

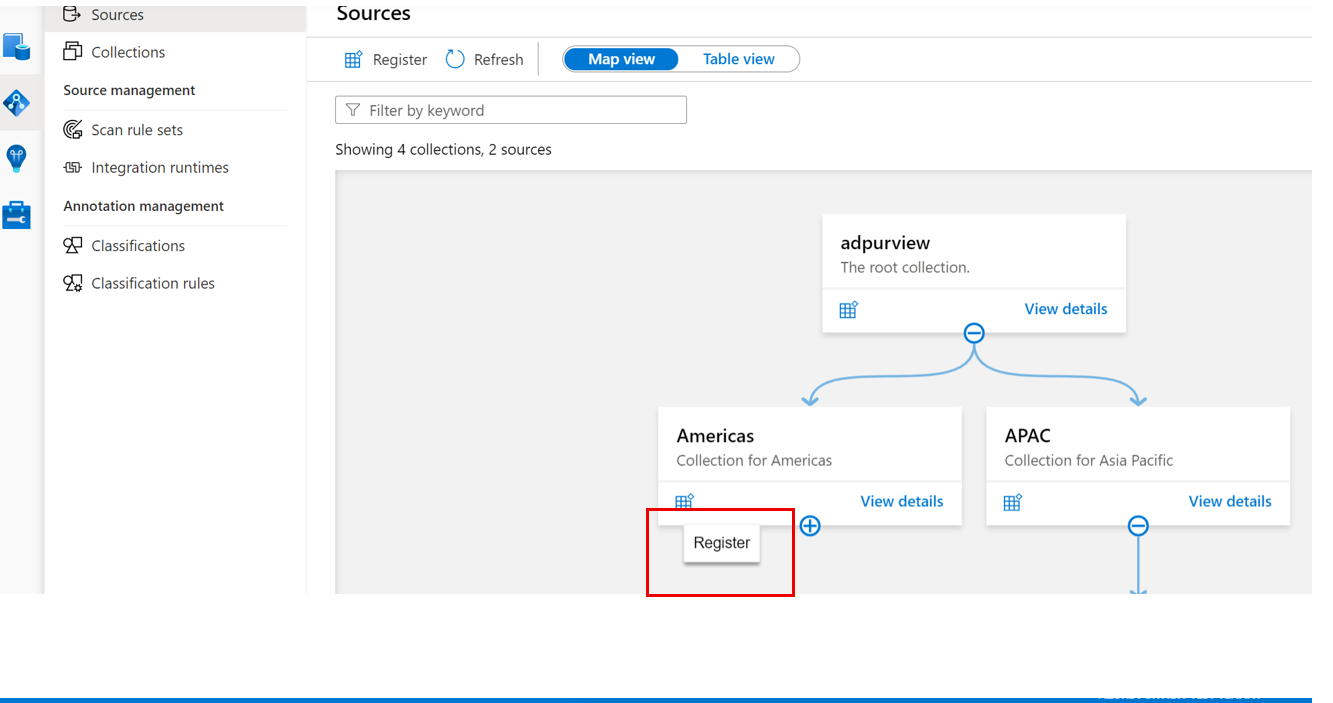

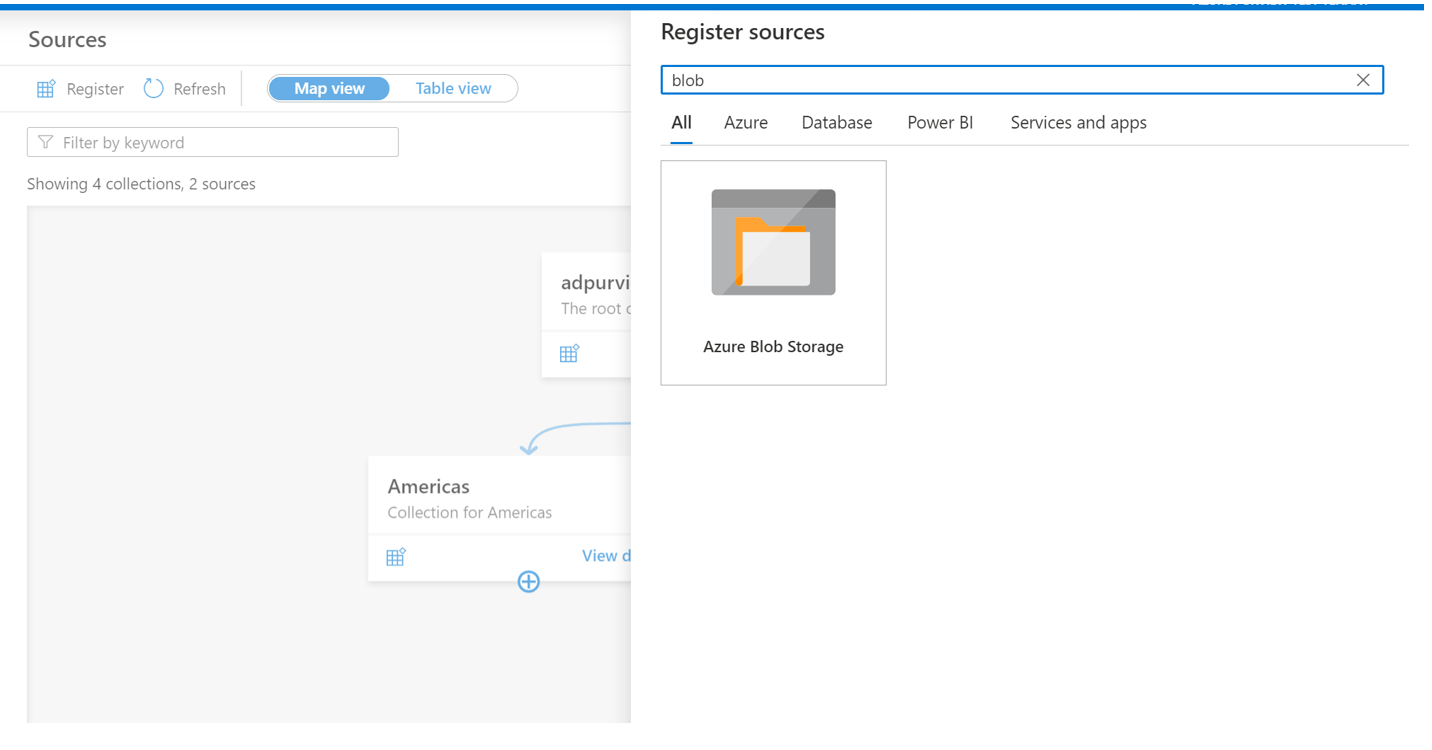

Passare alla raccolta appropriata nel menu Origini e selezionare l'icona Registra per registrare una nuova origine dati BLOB di Azure

Selezionare l'origine dati Archiviazione BLOB di Azure e selezionare Continua

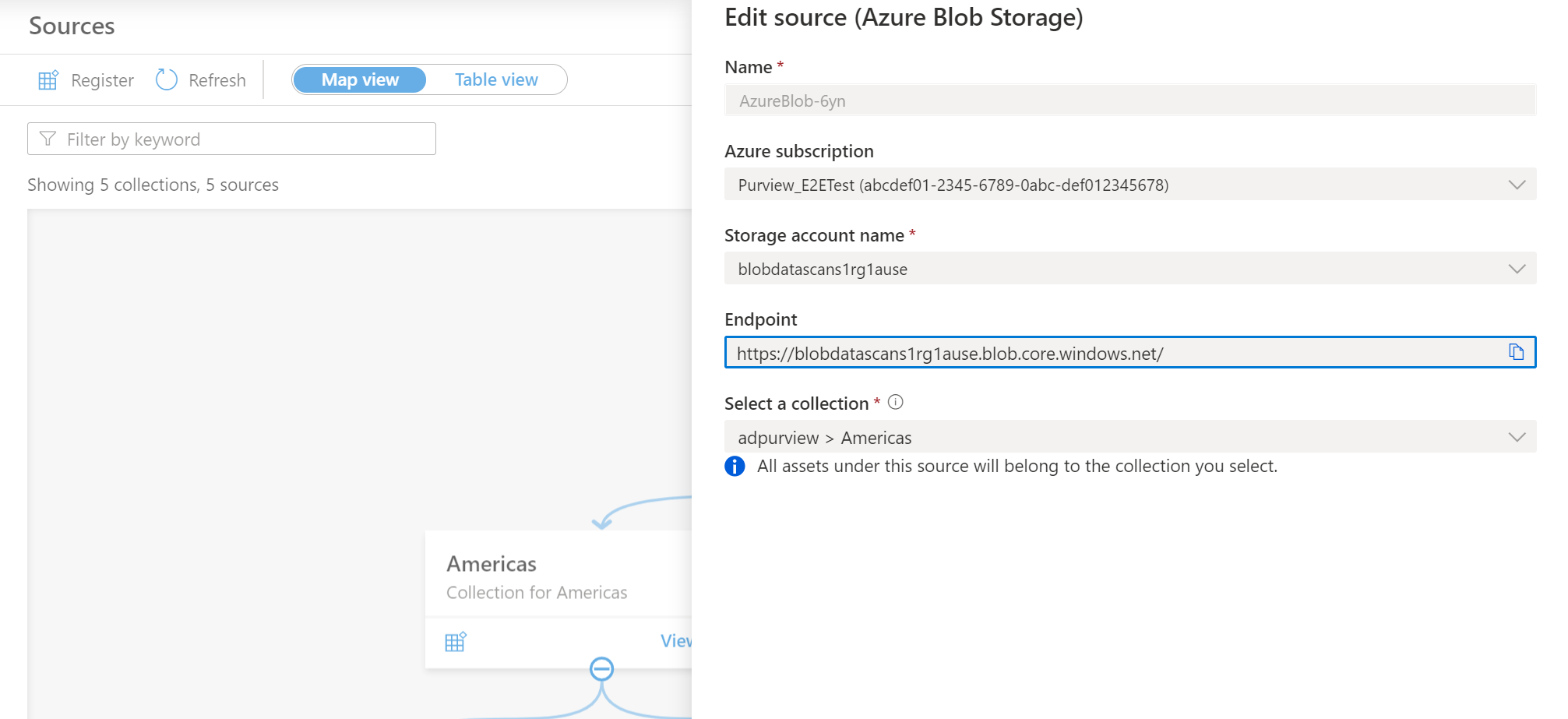

Specificare un nome appropriato per l'origine dati, selezionare la sottoscrizione di Azure pertinente, il nome dell'account Archiviazione BLOB di Azure esistente e la raccolta e selezionare Applica. Lasciare l'interruttore Gestione utilizzo dati nella posizione disabilitata fino a quando non si ha la possibilità di esaminare attentamente questo documento.

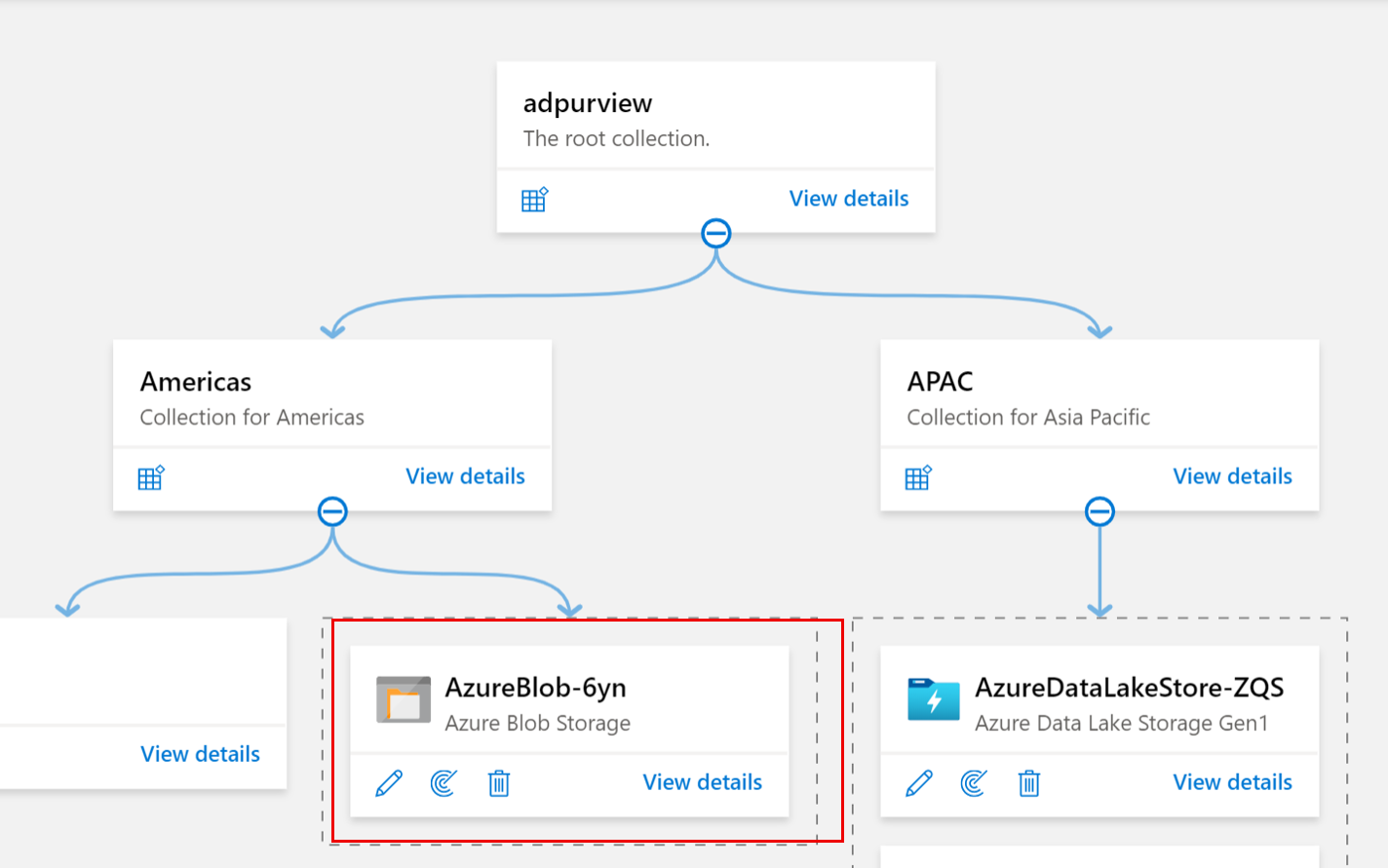

L'account di archiviazione BLOB di Azure verrà visualizzato nella raccolta selezionata

Analisi

Per i tipi di file, ad esempio csv, tsv, psv, ssv, lo schema viene estratto quando sono presenti le logiche seguenti:

- I valori della prima riga non sono vuoti

- I valori della prima riga sono univoci

- I valori della prima riga non sono una data o un numero

Autenticazione per un'analisi

La rete di Azure può consentire comunicazioni tra le risorse di Azure, ma se sono stati configurati firewall, endpoint privati o reti virtuali in Azure, è necessario seguire una di queste configurazioni di seguito.

| Vincoli di rete | Tipo di runtime di integrazione | Tipi di credenziali disponibili |

|---|---|---|

| Nessun endpoint privato o firewall | Runtime di integrazione di Azure | Identità gestita (scelta consigliata), entità servizio o chiave dell'account |

| Firewall abilitato ma nessun endpoint privato | Runtime di integrazione di Azure | Identità gestita |

| Endpoint privati abilitati | *Runtime di integrazione self-hosted | Entità servizio, chiave dell'account |

*Per usare un runtime di integrazione self-hosted, è prima necessario crearne uno e confermare le impostazioni di rete per Microsoft Purview

Uso di un'identità gestita assegnata dal sistema o dall'utente per l'analisi

È possibile usare due tipi di identità gestita:

Identità gestita assegnata dal sistema (scelta consigliata): non appena viene creato l'account Microsoft Purview, viene creata automaticamente un'identità gestita assegnata dal sistema nel tenant di Azure AD. A seconda del tipo di risorsa, sono necessarie assegnazioni di ruolo controllo degli accessi in base al ruolo specifiche affinché l'identità gestita assegnata dal sistema (SAMI) di Microsoft Purview esegua le analisi.

Identità gestita assegnata dall'utente (anteprima): analogamente a un'identità gestita dal sistema, un'identità gestita assegnata dall'utente è una risorsa credenziale che può essere usata per consentire a Microsoft Purview di eseguire l'autenticazione in Azure Active Directory. Per altre informazioni, vedere la guida all'identità gestita assegnata dall'utente. È importante concedere all'account Microsoft Purview l'autorizzazione per l'analisi dell'origine dati BLOB di Azure. È possibile aggiungere l'accesso per SAMI o UAMI a livello di sottoscrizione, gruppo di risorse o risorsa, a seconda del livello di autorizzazione di analisi necessario.

Nota

Se il firewall è abilitato per l'account di archiviazione, è necessario usare il metodo di autenticazione dell'identità gestita durante la configurazione di un'analisi.

Nota

È necessario essere proprietari della sottoscrizione per poter aggiungere un'identità gestita in una risorsa di Azure.

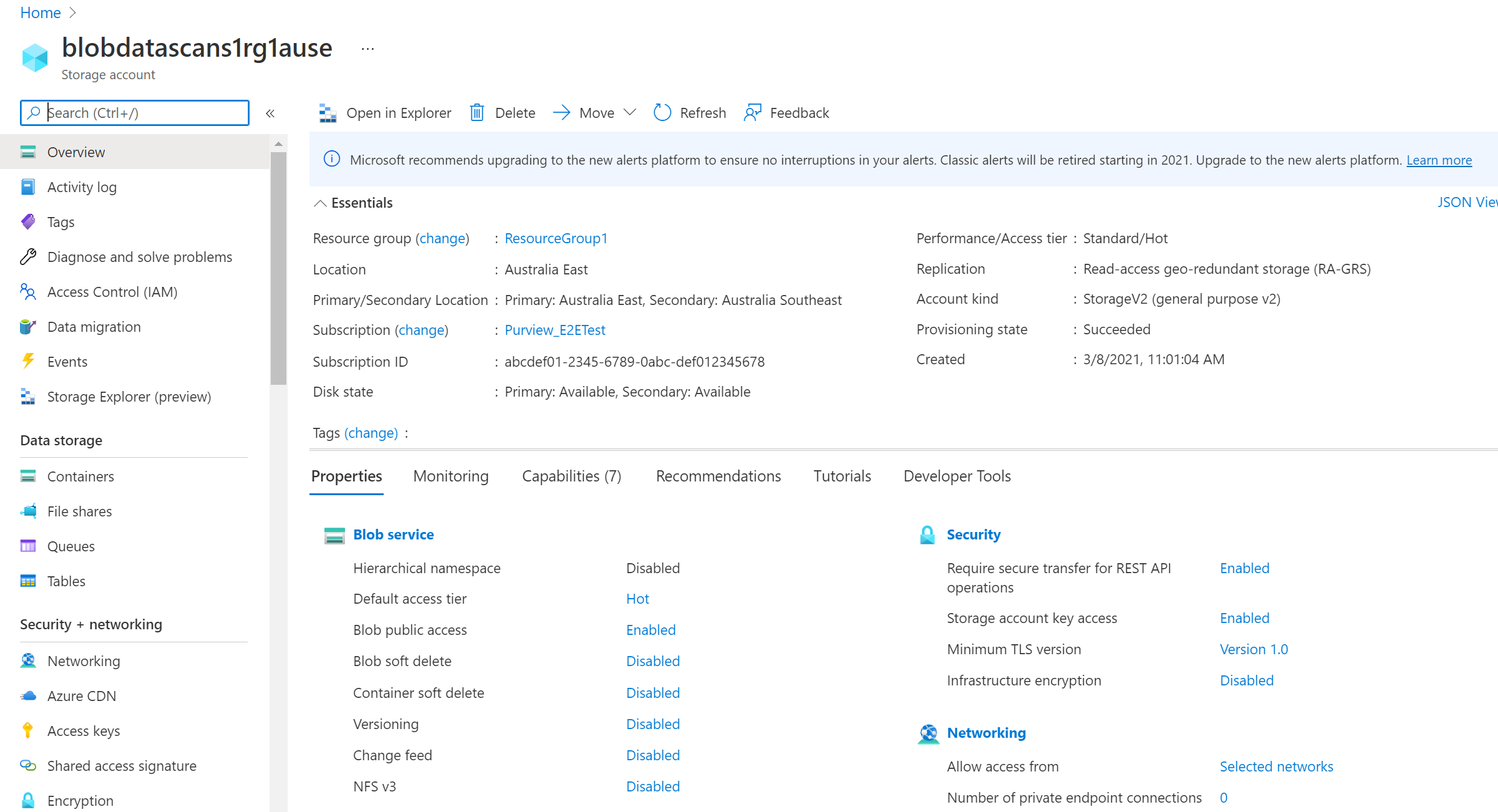

Dal portale di Azure individuare la sottoscrizione, il gruppo di risorse o la risorsa (ad esempio, un account di archiviazione BLOB di Azure) che si vuole consentire al catalogo di analizzare.

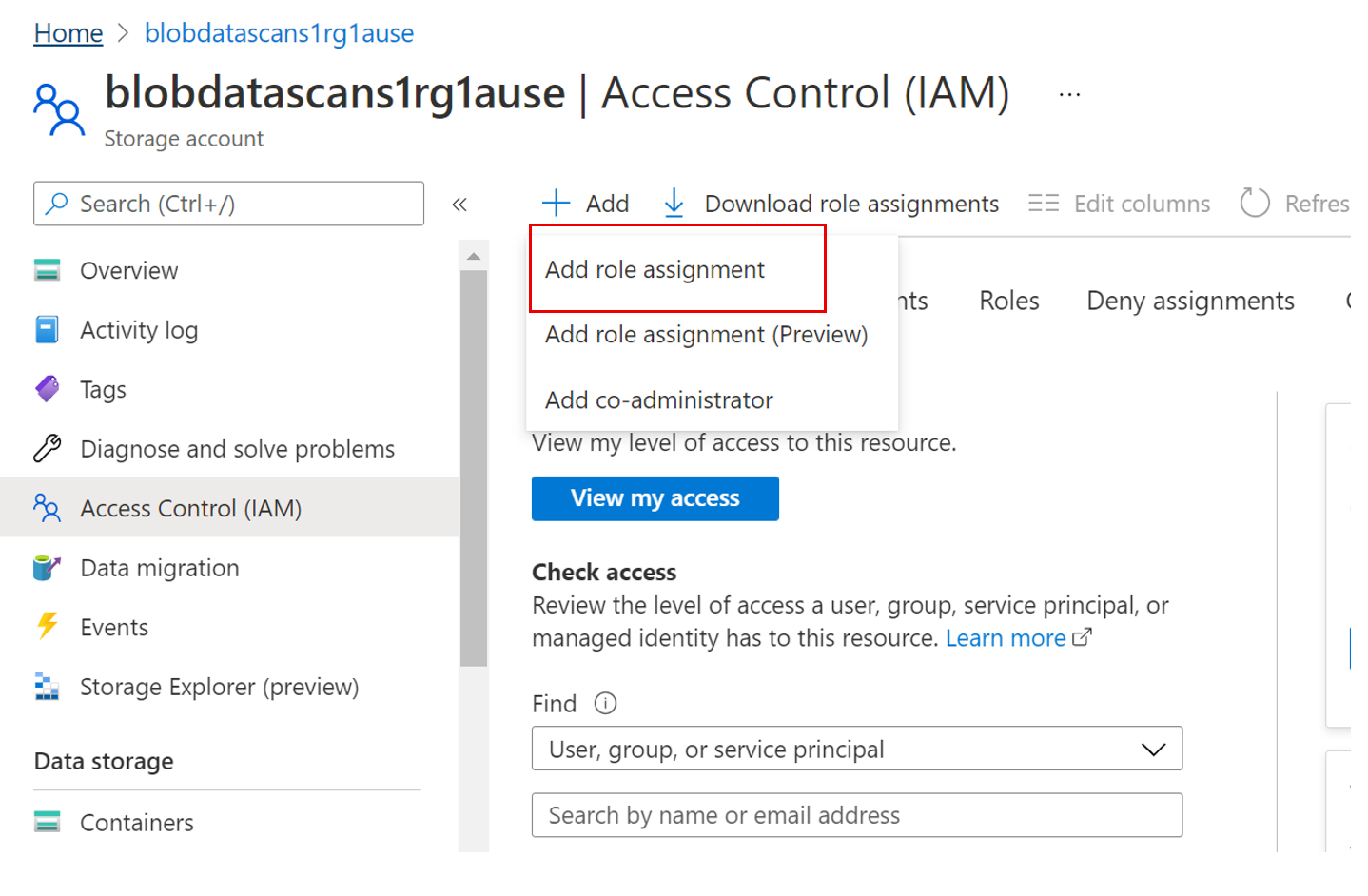

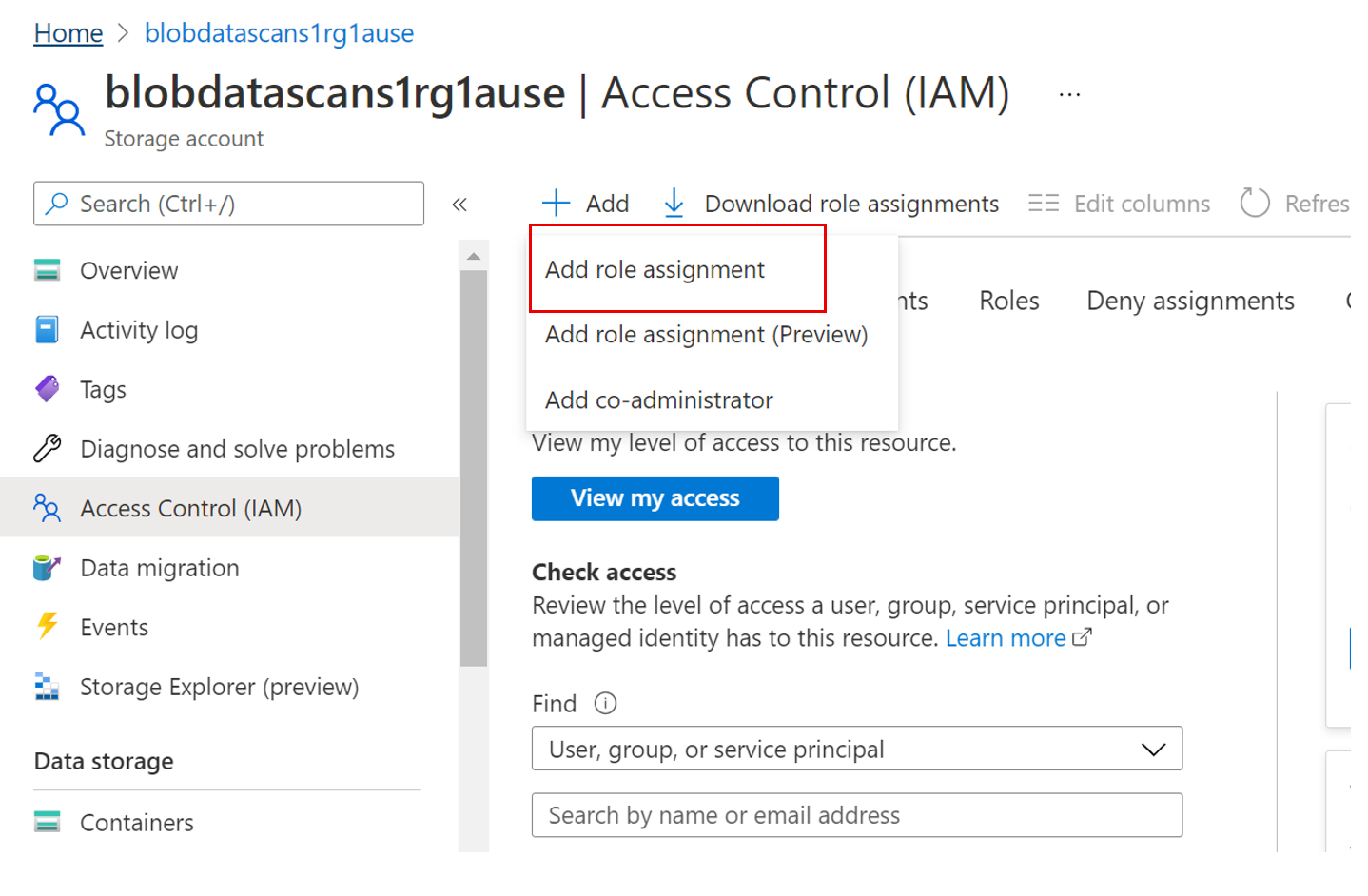

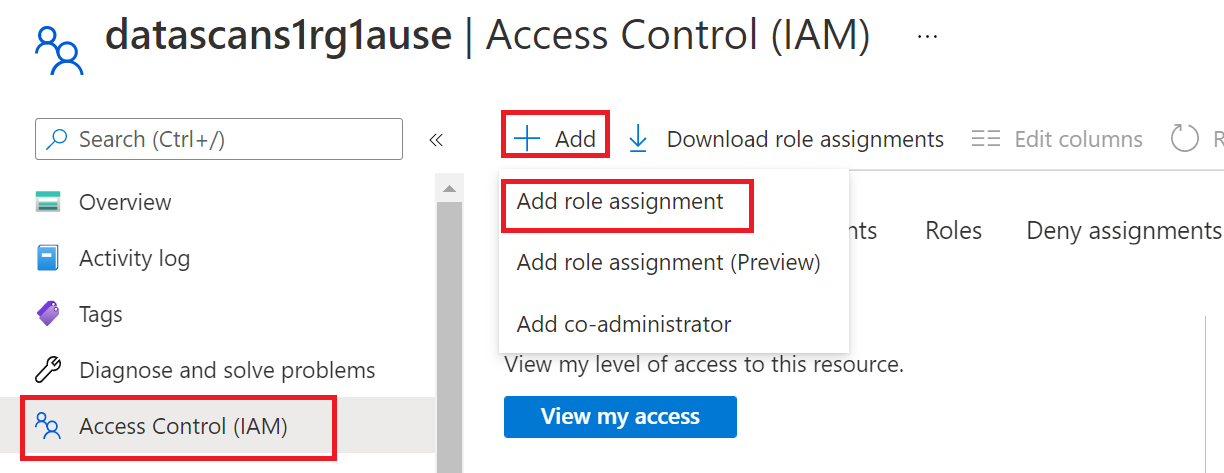

Selezionare Controllo di accesso (IAM) nel riquadro di spostamento a sinistra e quindi selezionare + Aggiungi -->Aggiungi assegnazione di ruolo

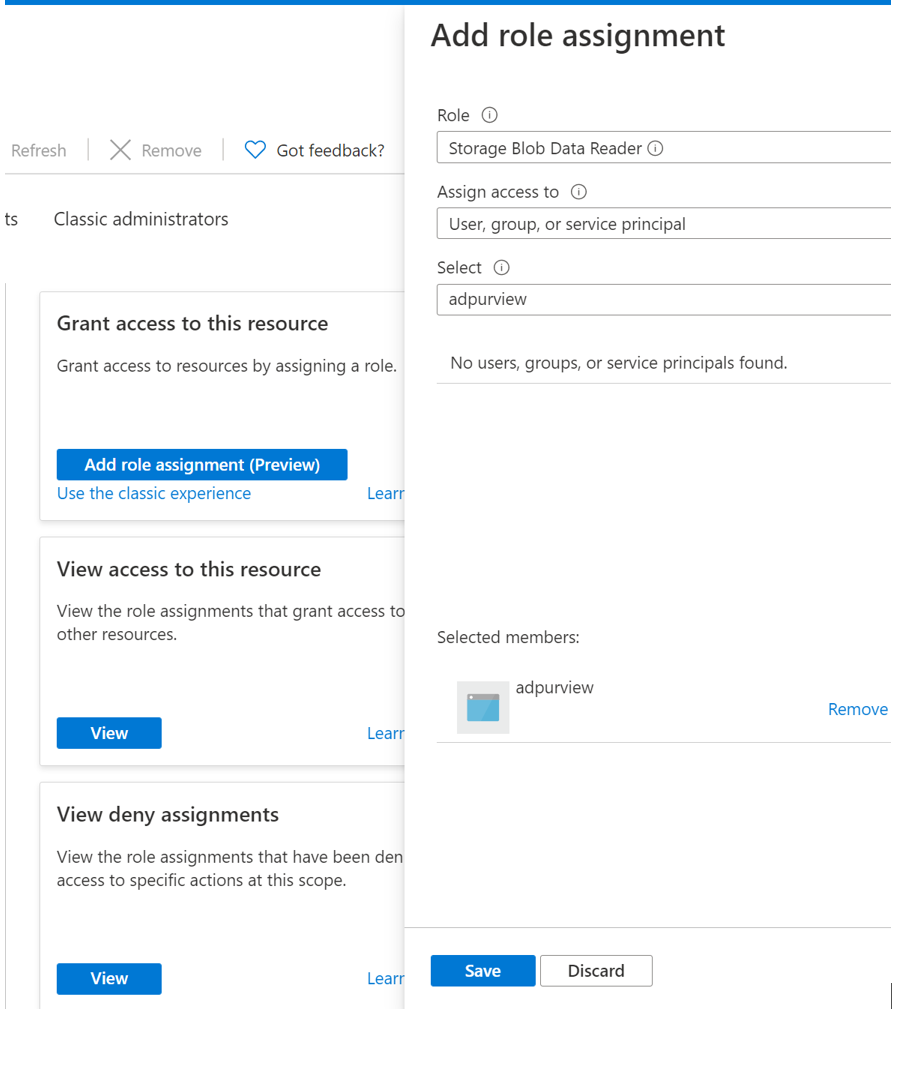

Impostare Ruolo su Lettore dati BLOB di archiviazione e immettere il nome dell'account Microsoft Purview o l'identità gestita assegnata dall'utente nella casella Seleziona input. Selezionare quindi Salva per assegnare questo ruolo all'account Microsoft Purview.

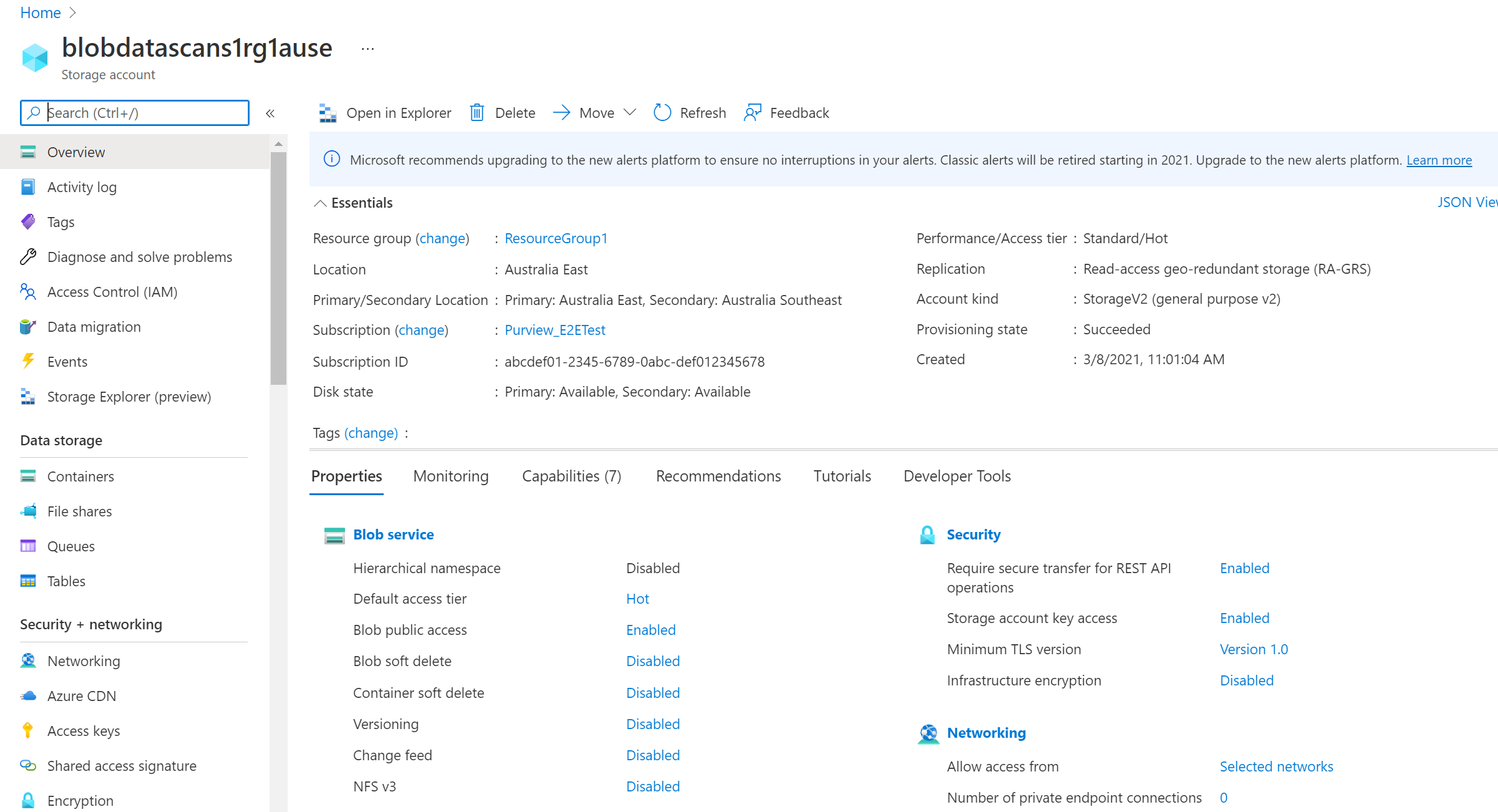

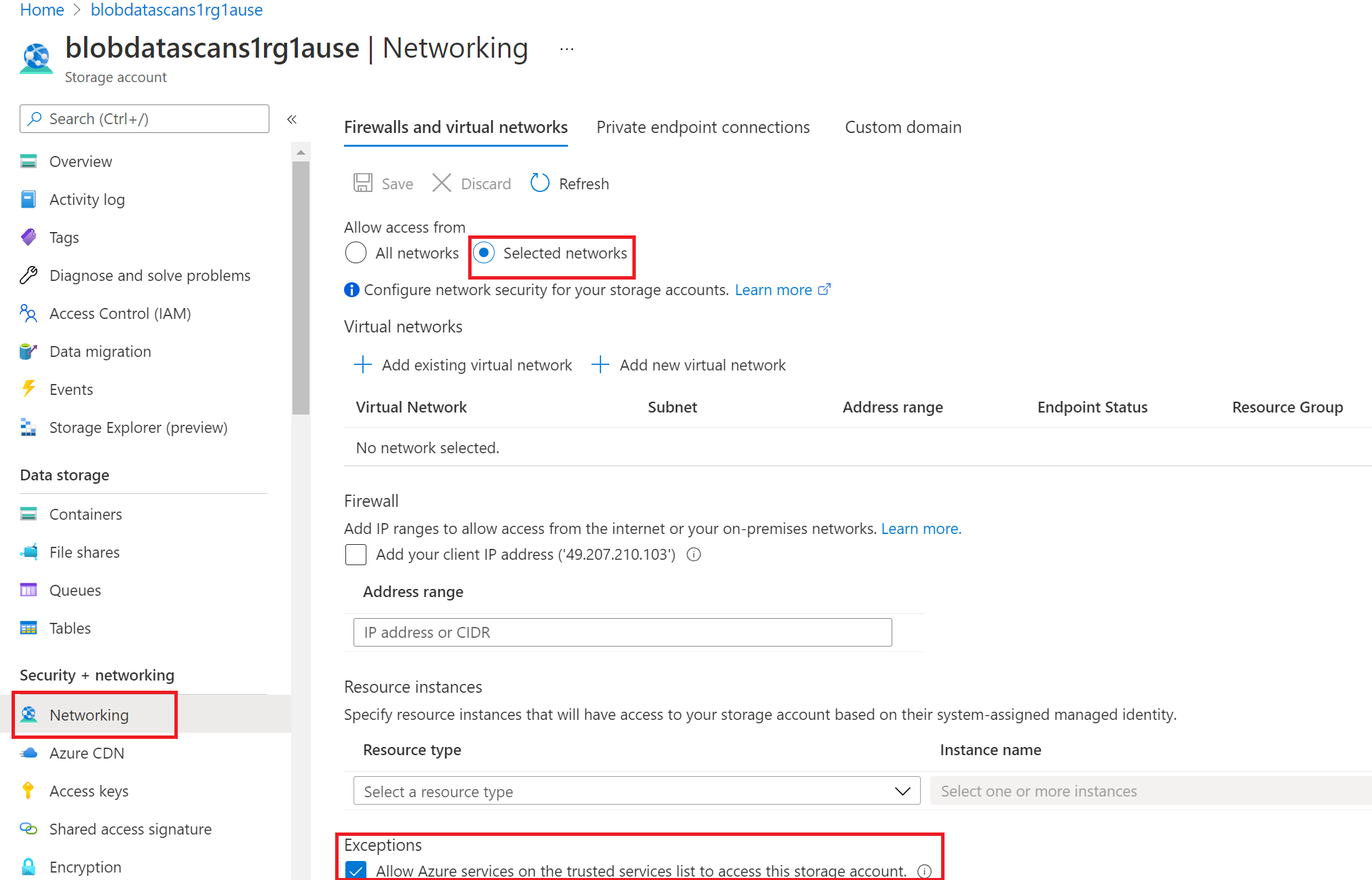

Passare all'account di archiviazione BLOB di Azure in portale di Azure

Passare a Sicurezza e rete >

Scegliere Reti selezionate in Consenti accesso da

Nella sezione Eccezioni selezionare Consenti ai servizi Microsoft attendibili di accedere a questo account di archiviazione e premere Salva

Nota

Per altre informazioni, vedere la procedura descritta in Autorizzare l'accesso a BLOB e code con Azure Active Directory

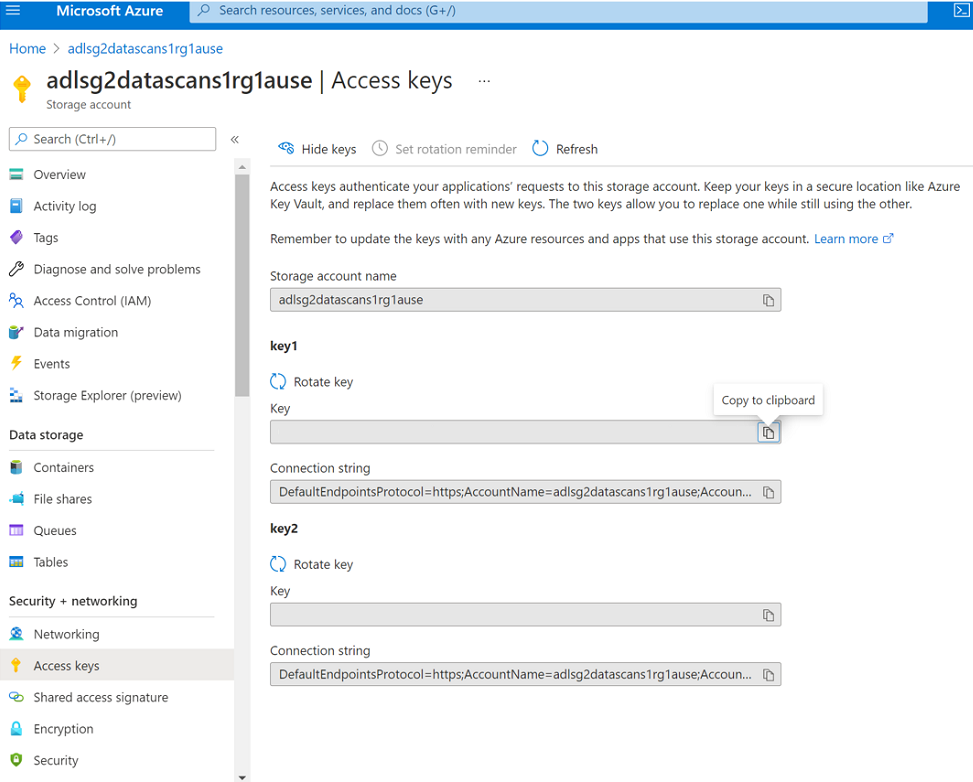

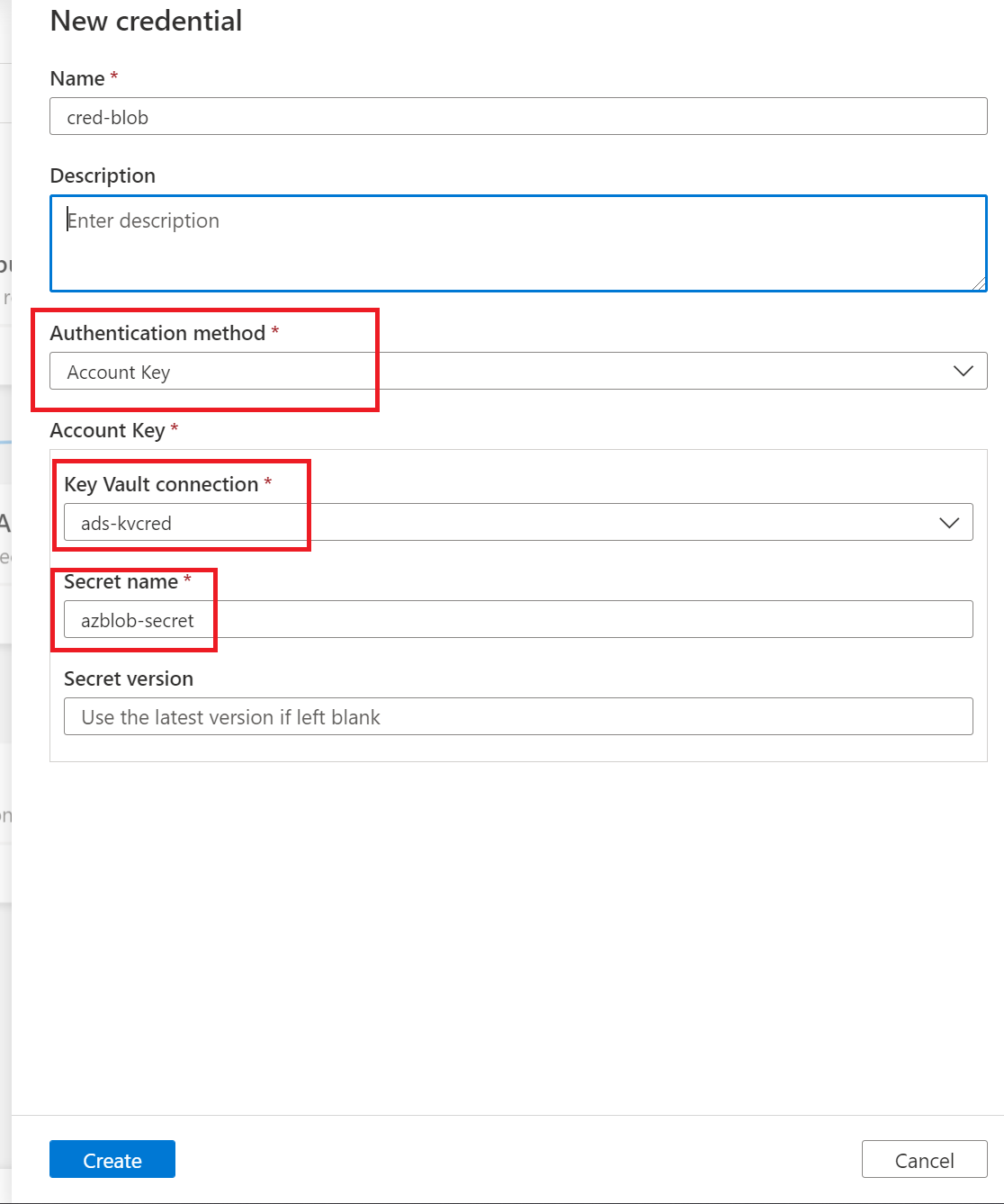

Uso della chiave dell'account per l'analisi

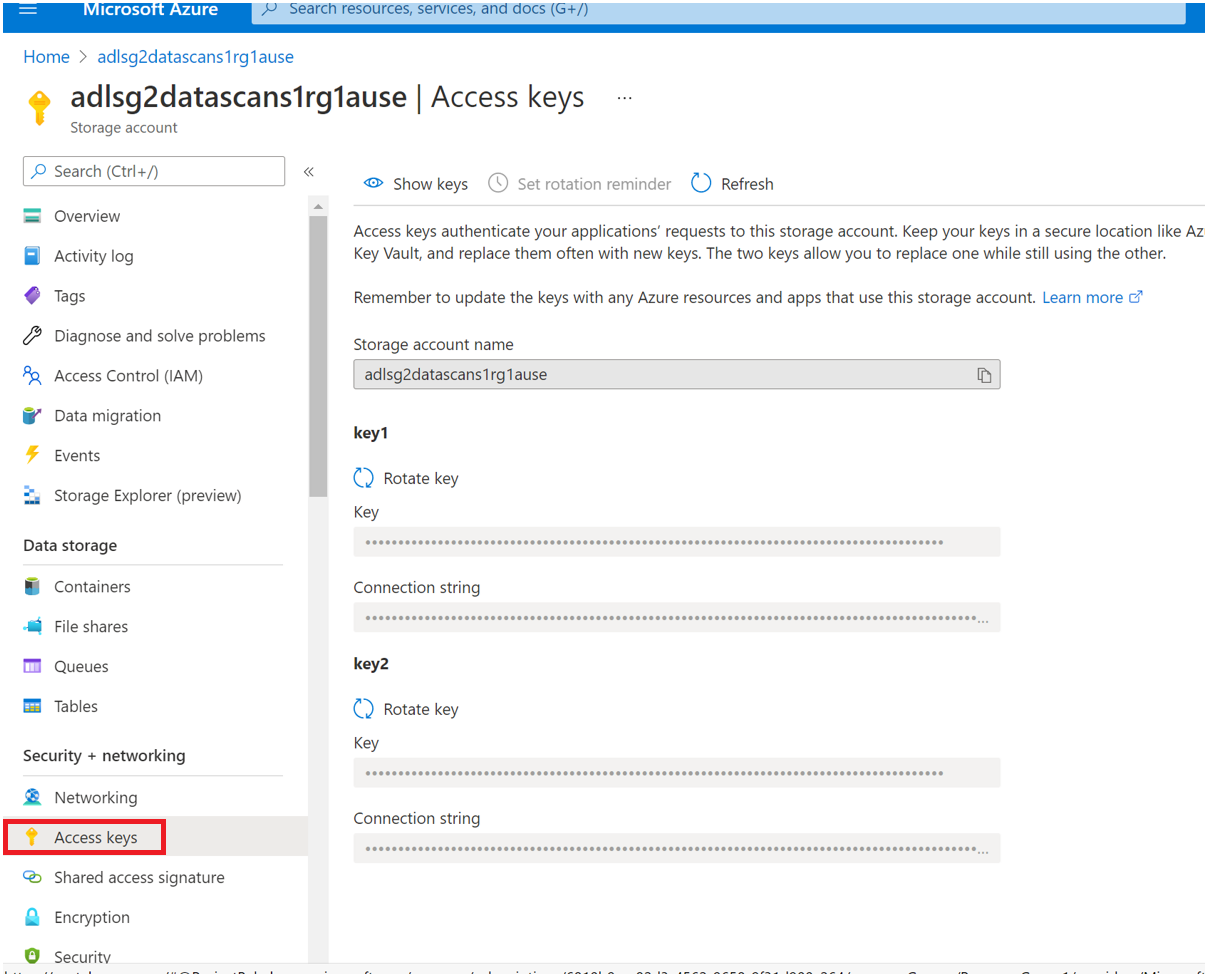

Quando il metodo di autenticazione selezionato è Chiave account, è necessario ottenere la chiave di accesso e archiviarla nell'insieme di credenziali delle chiavi:

Passare all'account di archiviazione BLOB di Azure

Selezionare Sicurezza e chiavi di accesso di rete >

Copiare la chiave e salvarla separatamente per i passaggi successivi

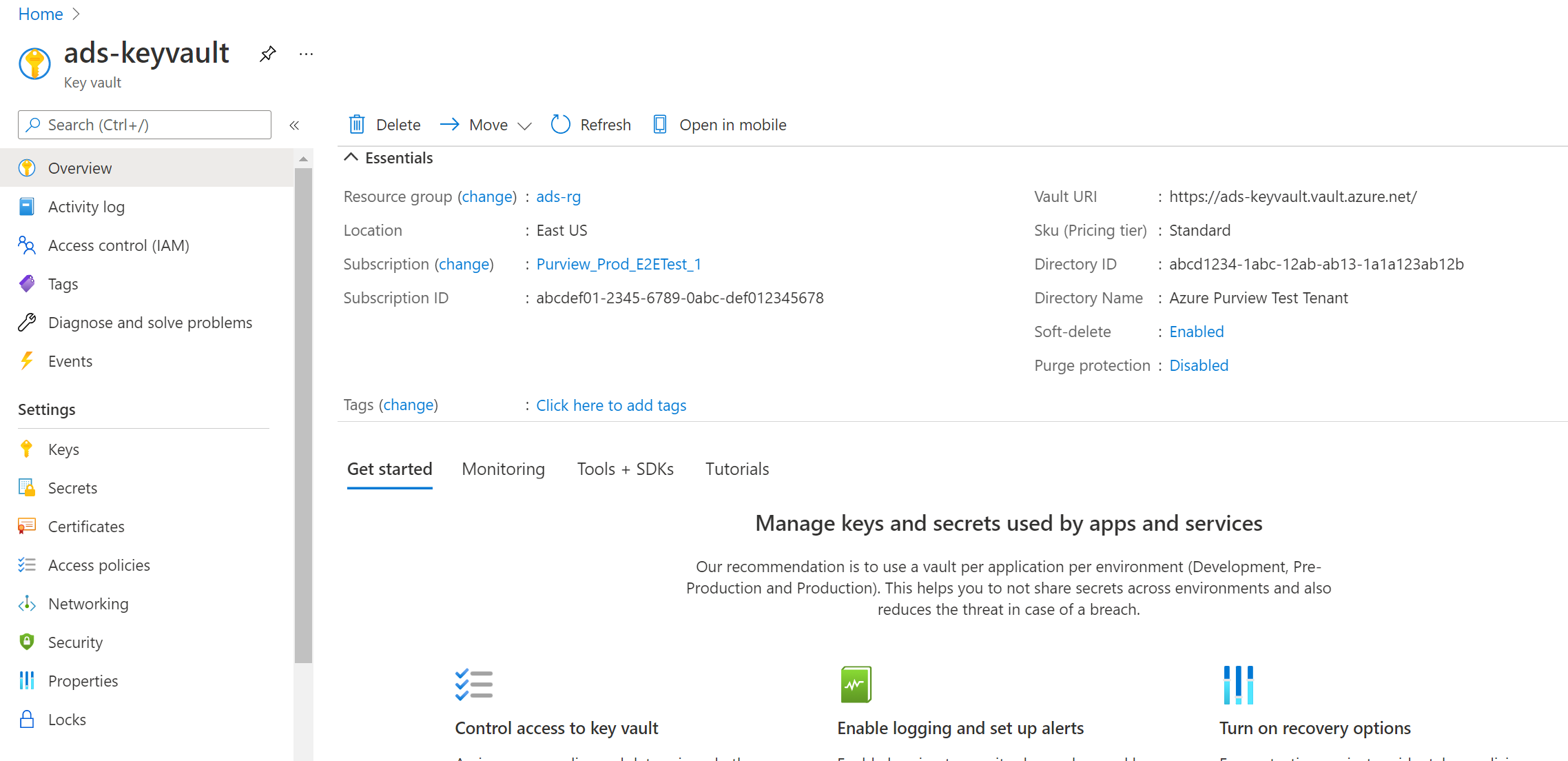

Passare all'insieme di credenziali delle chiavi

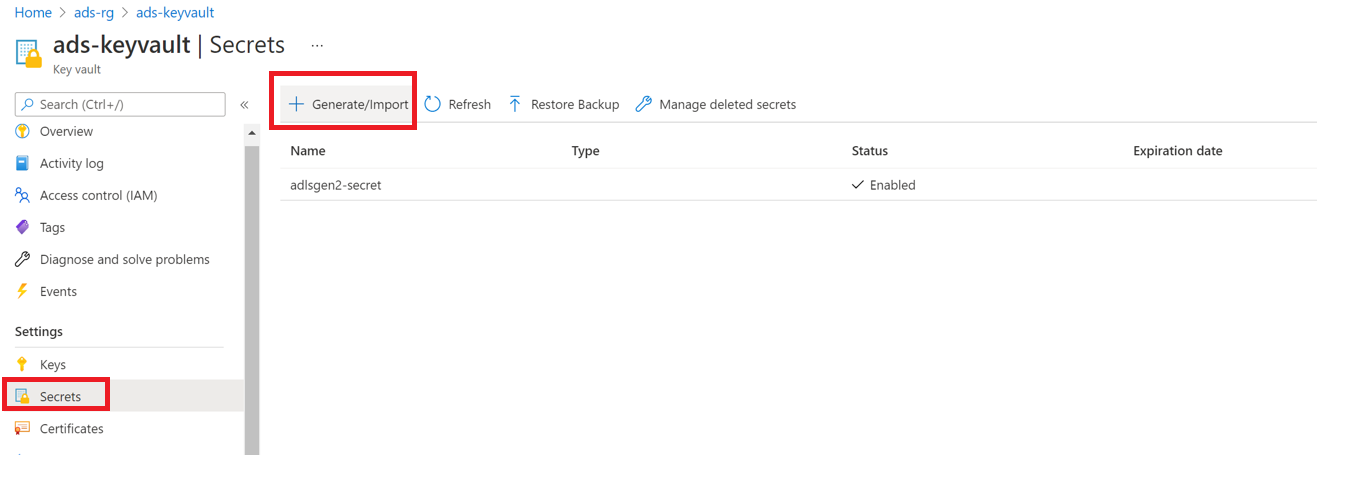

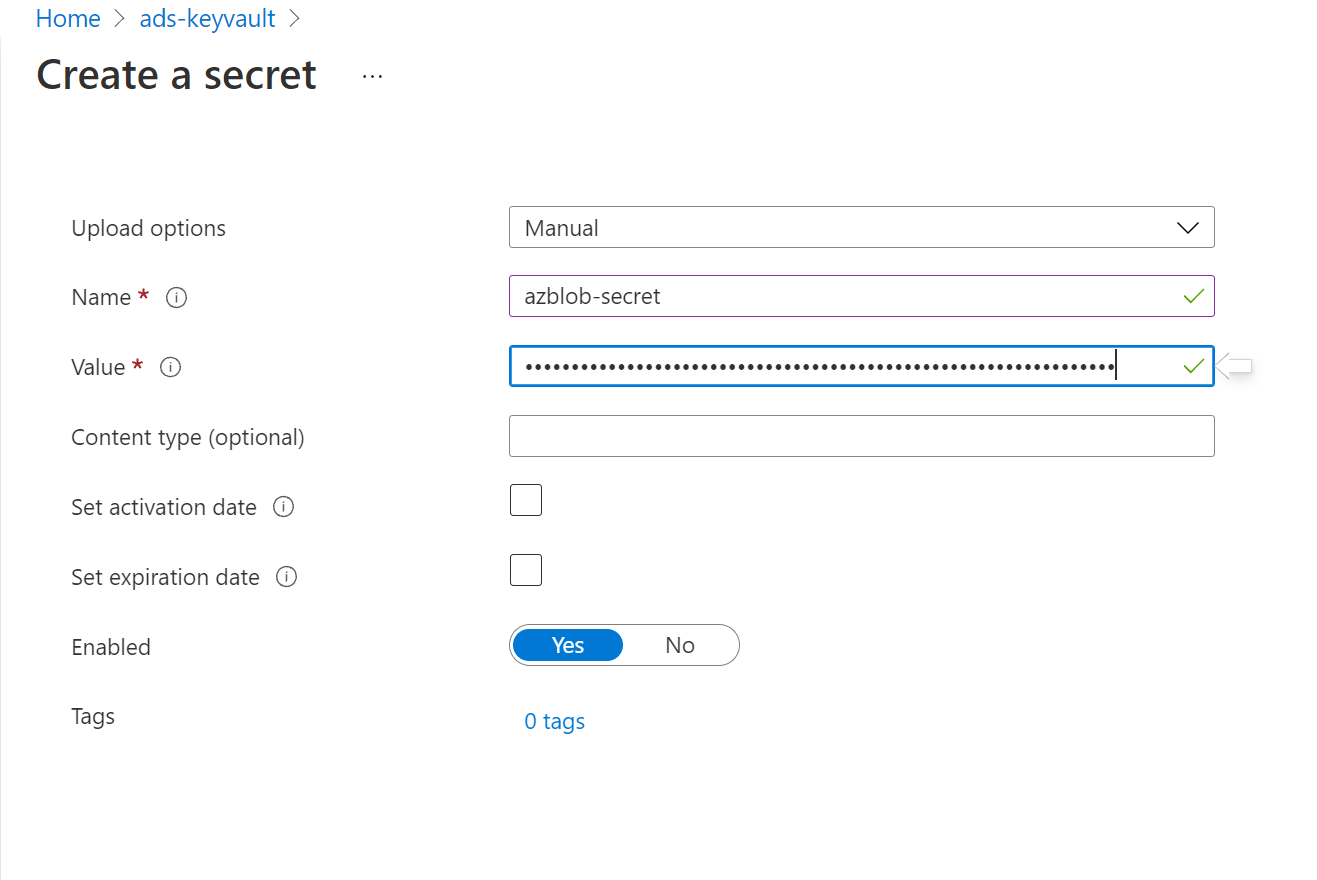

Selezionare Impostazioni > segreti e selezionare + Genera/Importa

Immettere nome e valore come chiave dall'account di archiviazione

Selezionare Crea per completare

Se l'insieme di credenziali delle chiavi non è ancora connesso a Microsoft Purview, è necessario creare una nuova connessione all'insieme di credenziali delle chiavi

Infine, creare una nuova credenziale usando la chiave per configurare l'analisi

Uso dell'entità servizio per l'analisi

Creazione di una nuova entità servizio

Se è necessario creare una nuova entità servizio, è necessario registrare un'applicazione nel tenant di Azure AD e fornire l'accesso all'entità servizio nelle origini dati. L'amministratore globale di Azure AD o altri ruoli, ad esempio l'amministratore dell'applicazione, possono eseguire questa operazione.

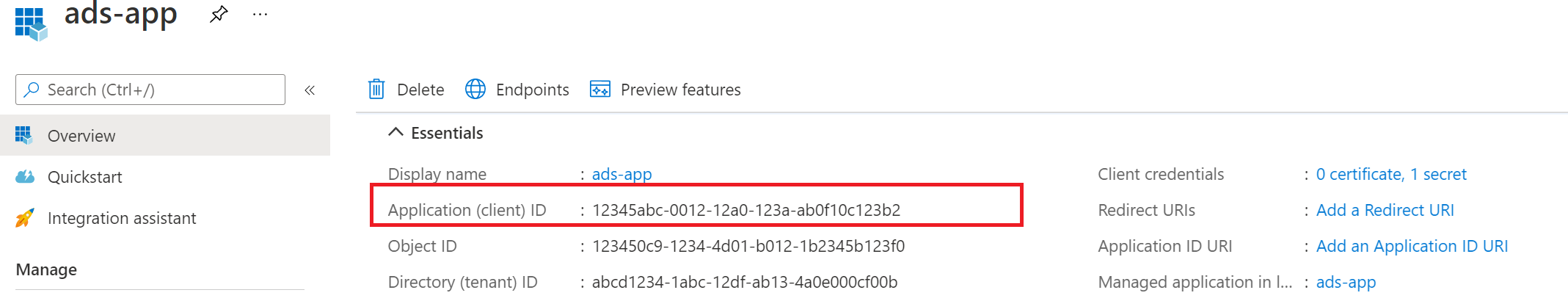

Recupero dell'ID applicazione dell'entità servizio

Copiare l'ID applicazione (client) presente nella panoramicadell'entità servizio già creata

Concessione dell'accesso dell'entità servizio all'account BLOB di Azure

È importante concedere all'entità servizio l'autorizzazione per analizzare l'origine dati BLOB di Azure. È possibile aggiungere l'accesso per l'entità servizio a livello di sottoscrizione, gruppo di risorse o risorsa, a seconda del livello di accesso di analisi necessario.

Nota

È necessario essere proprietari della sottoscrizione per poter aggiungere un'entità servizio in una risorsa di Azure.

Dal portale di Azure individuare la sottoscrizione, il gruppo di risorse o la risorsa (ad esempio, un account di archiviazione Archiviazione BLOB di Azure) che si vuole consentire al catalogo di analizzare.

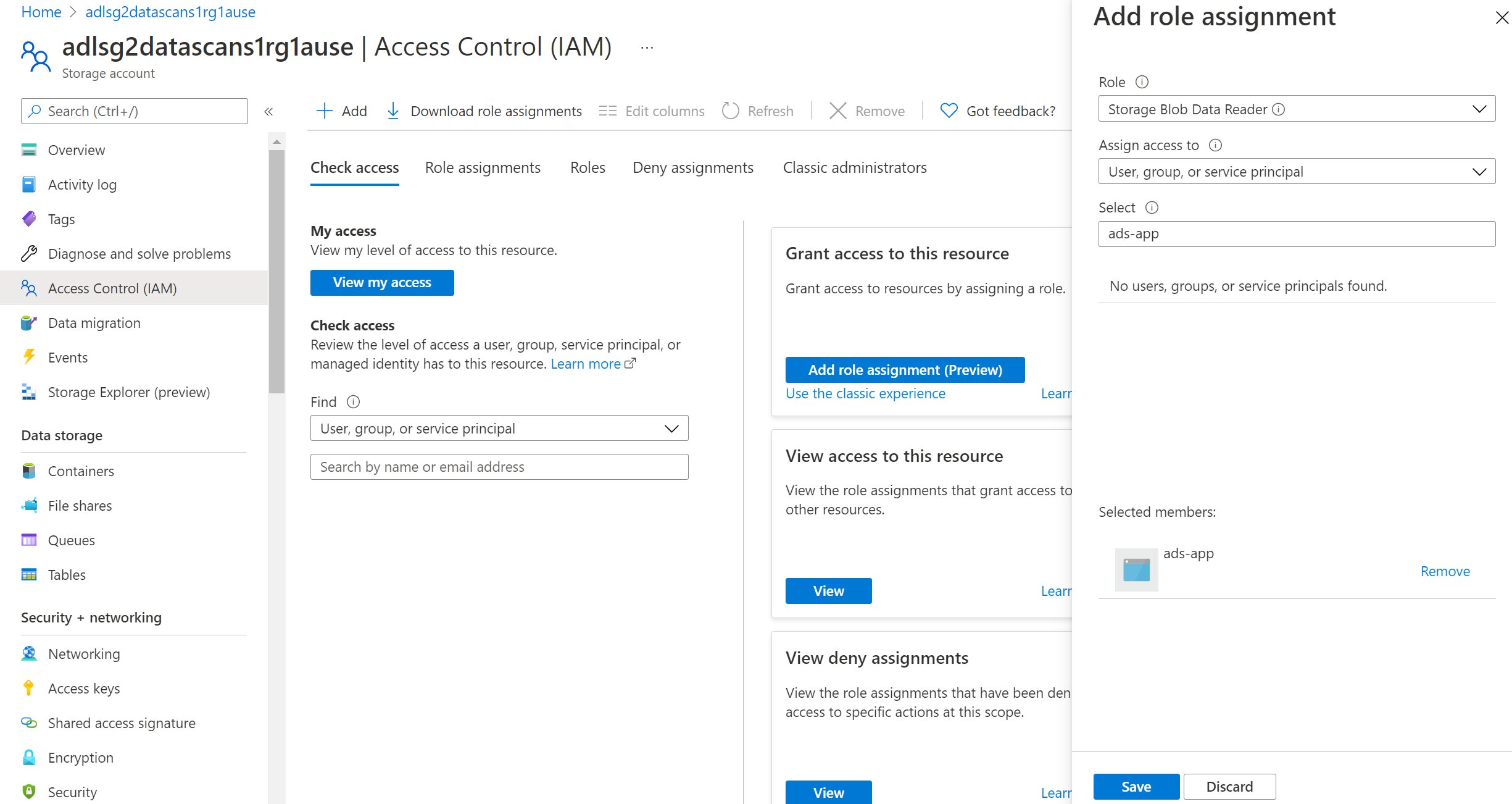

Selezionare Controllo di accesso (IAM) nel riquadro di spostamento a sinistra e quindi selezionare + Aggiungi -->Aggiungi assegnazione di ruolo

Impostare Ruolo su Lettore dati BLOB di archiviazione e immettere l'entità servizio nella casella Seleziona input. Selezionare quindi Salva per assegnare questo ruolo all'account Microsoft Purview.

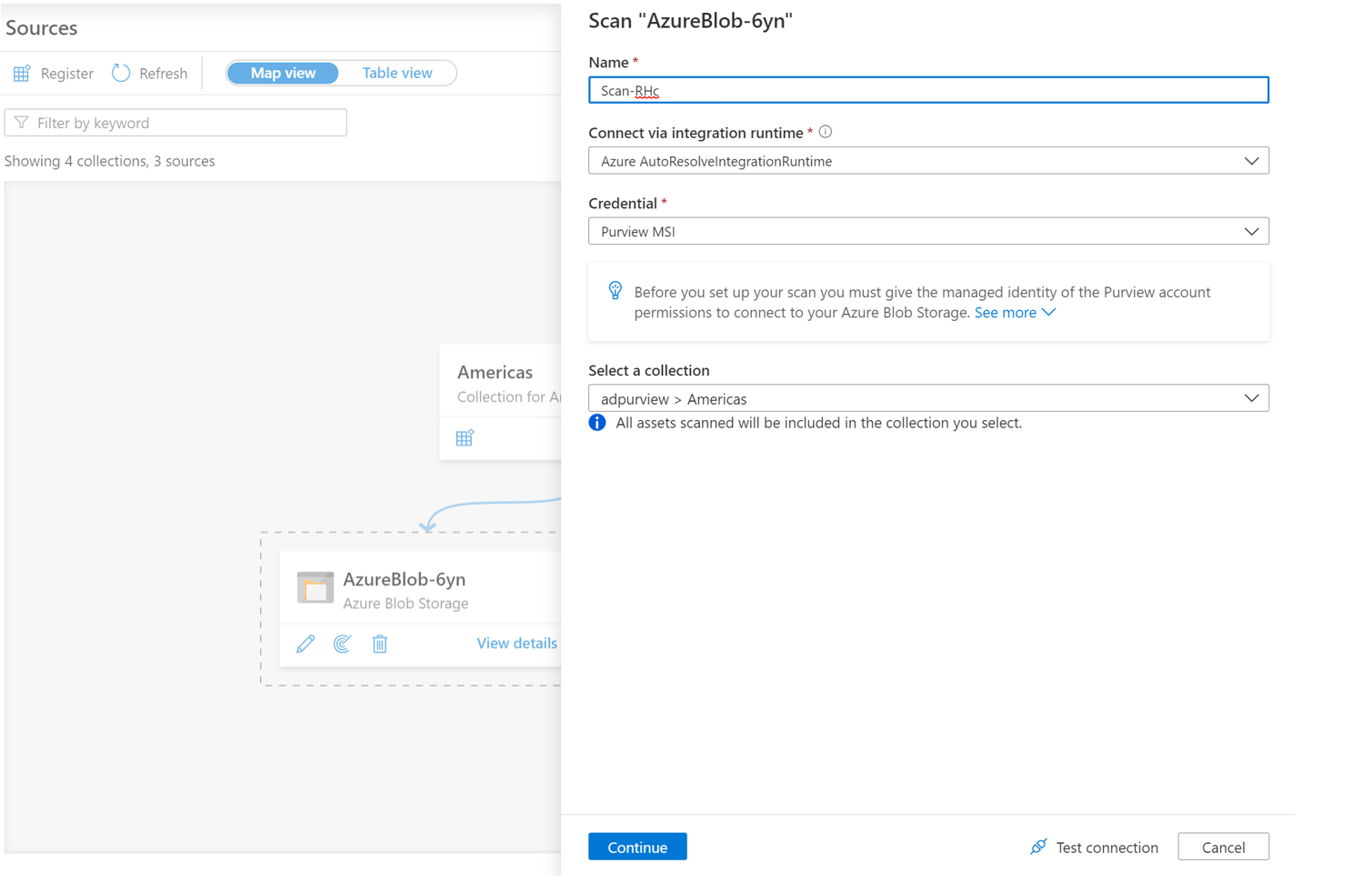

Creazione dell'analisi

Aprire l'account Microsoft Purview e selezionare il portale di governance Open Microsoft Purview

Passare alla mappa dati -->Origini per visualizzare la gerarchia della raccolta

Selezionare l'icona Nuova analisinell'origine dati BLOB di Azure registrata in precedenza

Se si usa un'identità gestita assegnata dall'utente o dal sistema

Specificare un nome per l'analisi, selezionare gli account MICROSOFT Purview SAMI o UAMI in Credenziali, scegliere la raccolta appropriata per l'analisi e selezionare Test connessione. In una connessione riuscita selezionare Continua

Se si usa la chiave dell'account

Specificare un nome per l'analisi, selezionare il runtime di integrazione di Azure o il runtime di integrazione Self-Hosted a seconda della configurazione, scegliere la raccolta appropriata per l'analisi e selezionare Metodo di autenticazione come chiave account e selezionare Crea

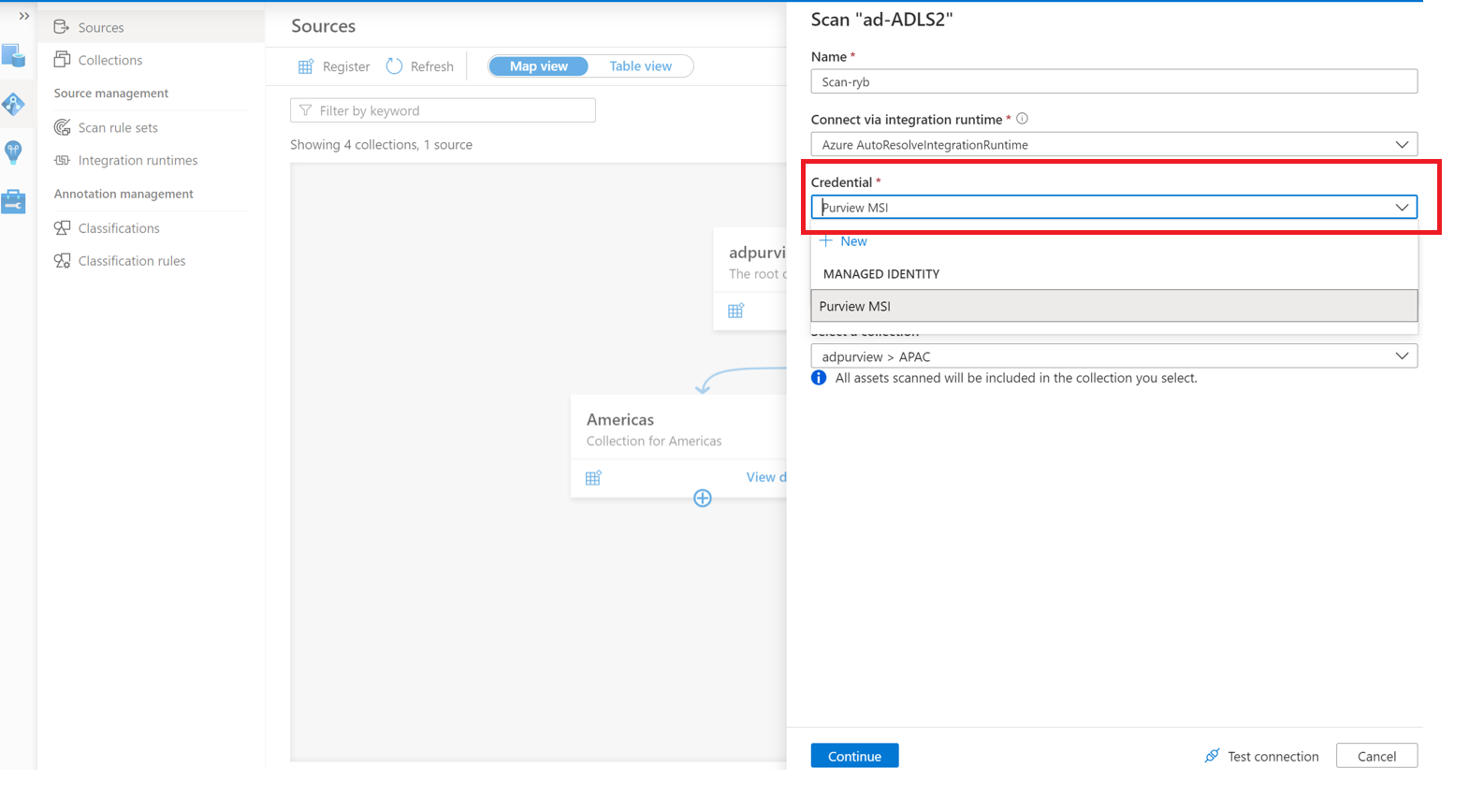

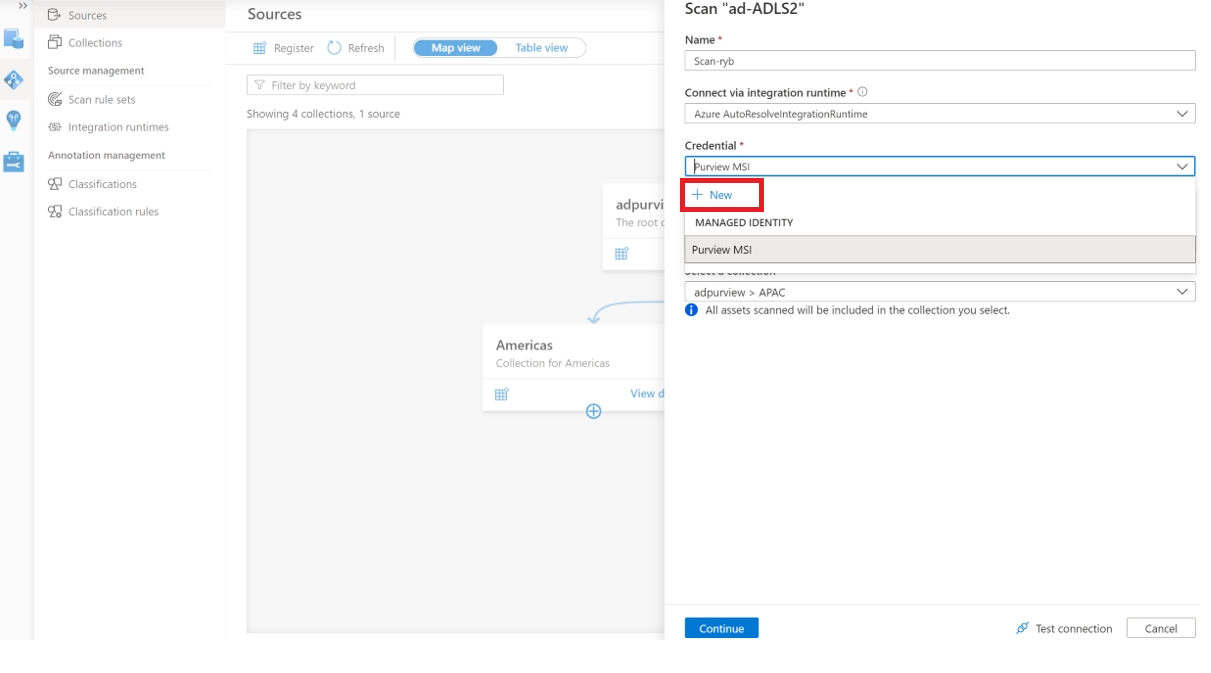

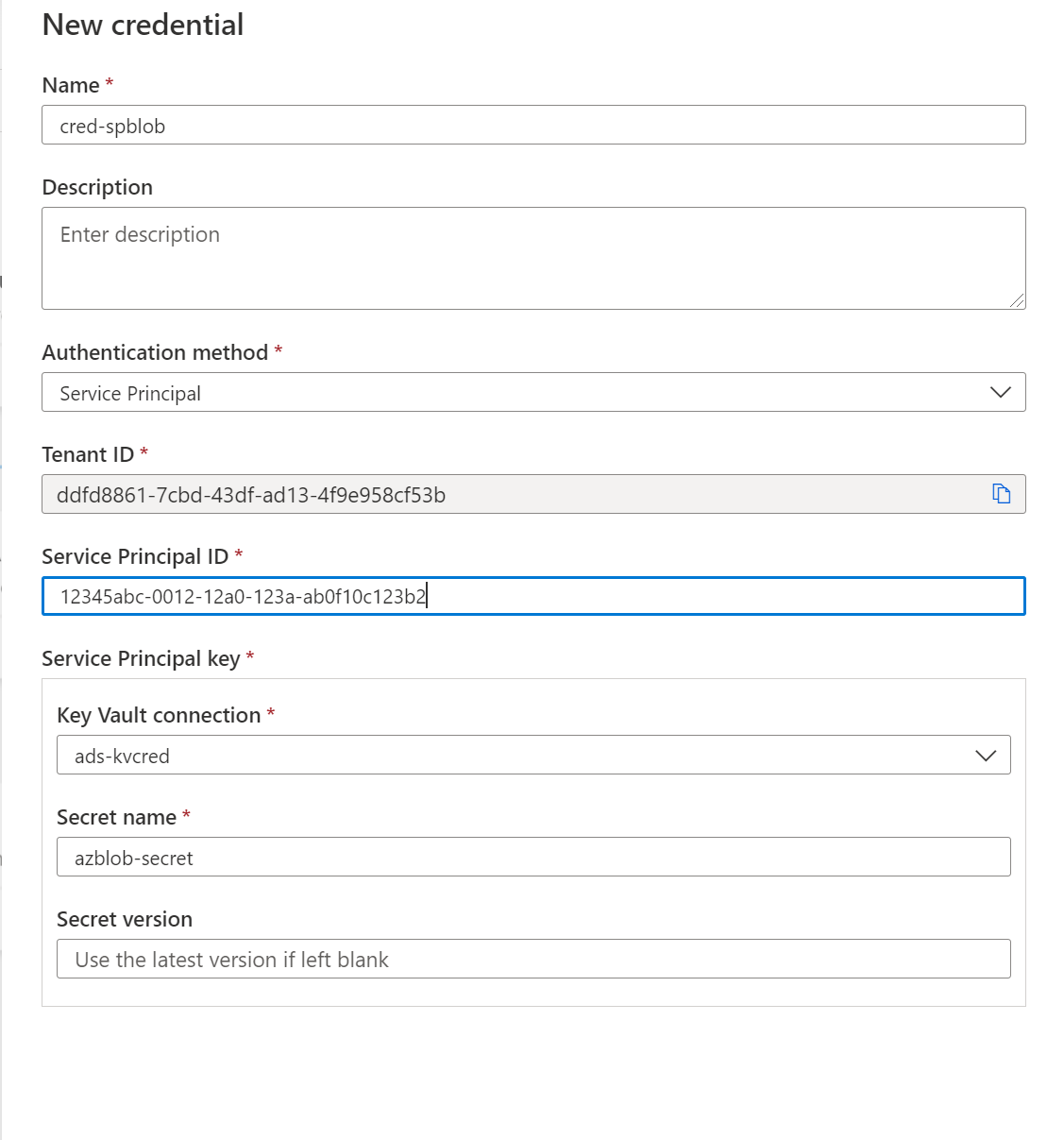

Se si usa l'entità servizio

Specificare un nome per l'analisi, selezionare il runtime di integrazione di Azure o il runtime di integrazione Self-Hosted a seconda della configurazione, scegliere la raccolta appropriata per l'analisi e selezionare + Nuovo in Credenziali

Selezionare la connessione dell'insieme di credenziali delle chiavi appropriata e il nome del segreto usato durante la creazione dell'entità servizio. L'ID entità servizio è l'ID applicazione (client) copiato in precedenza

Selezionare Test connessione. In una connessione riuscita selezionare Continua

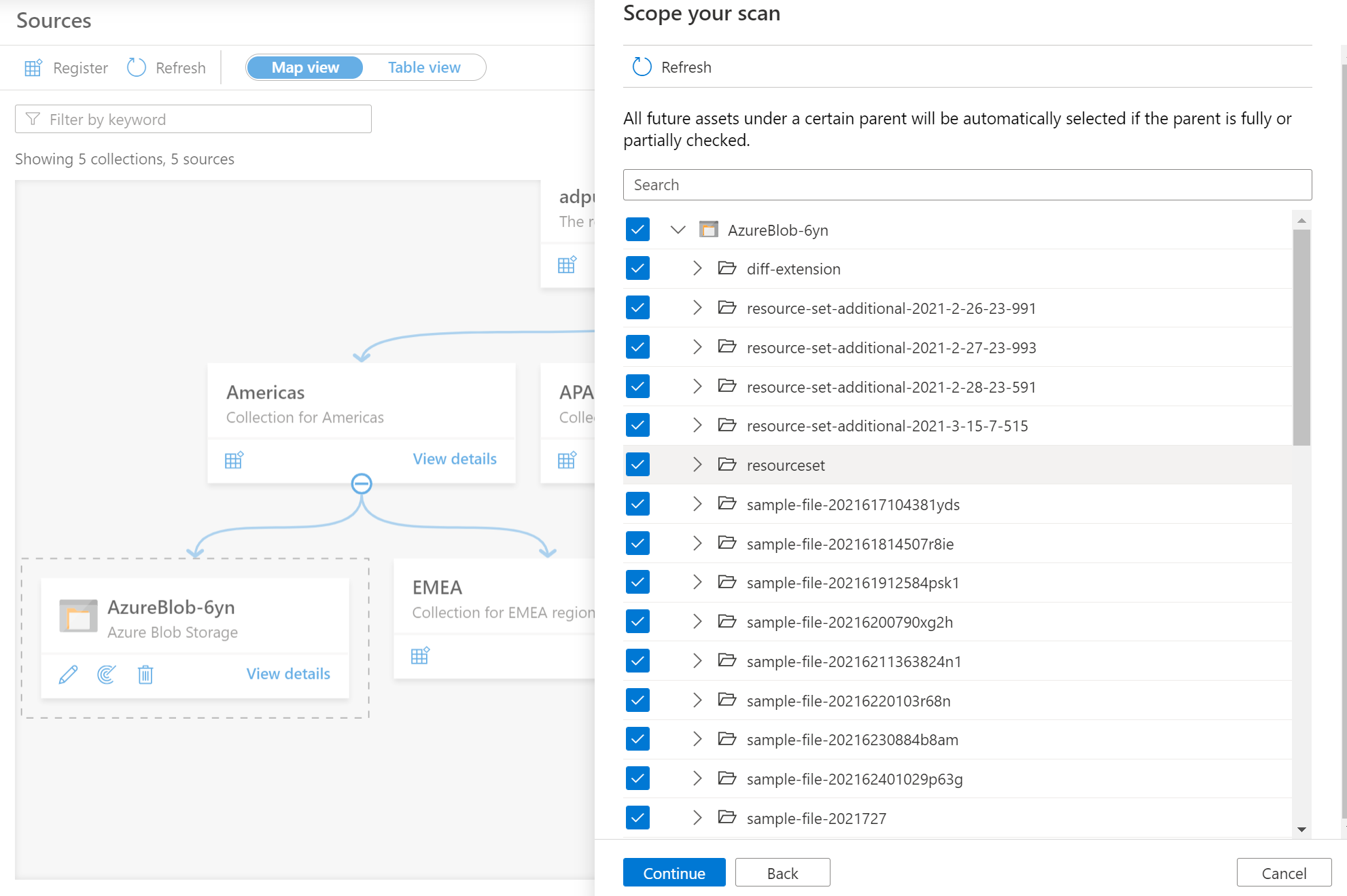

Definizione dell'ambito ed esecuzione dell'analisi

È possibile definire l'ambito dell'analisi per cartelle e sottocartelle specifiche scegliendo gli elementi appropriati nell'elenco.

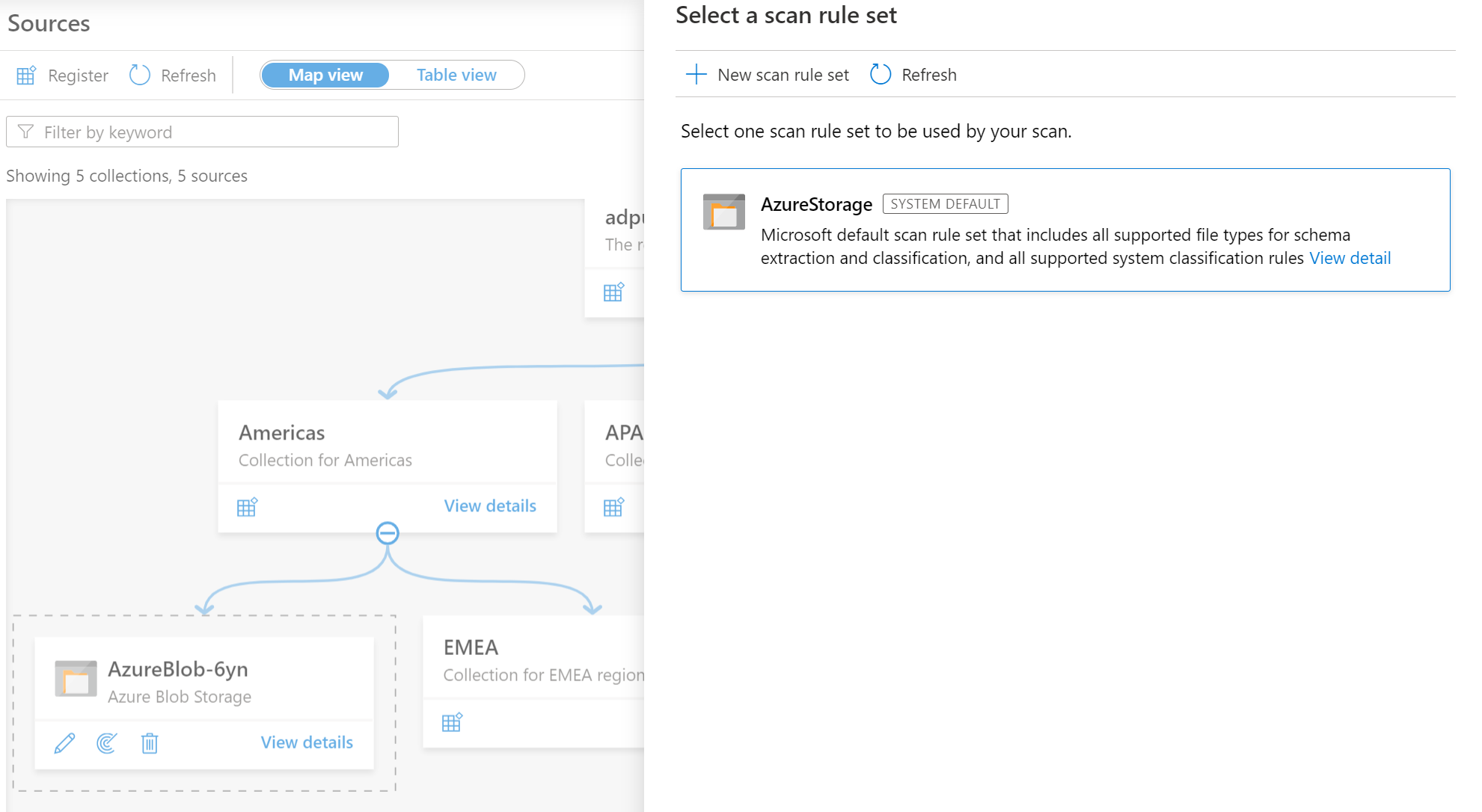

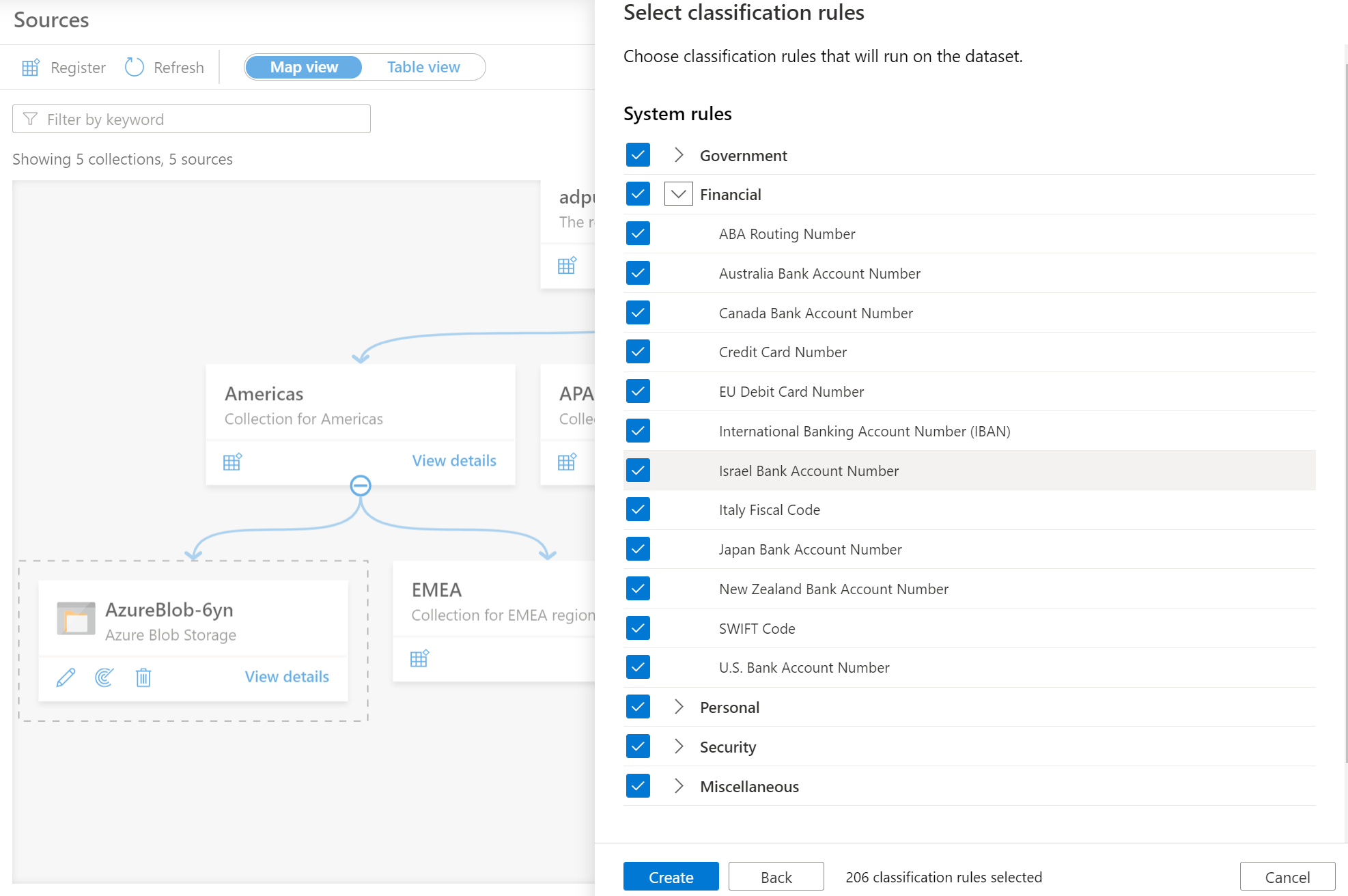

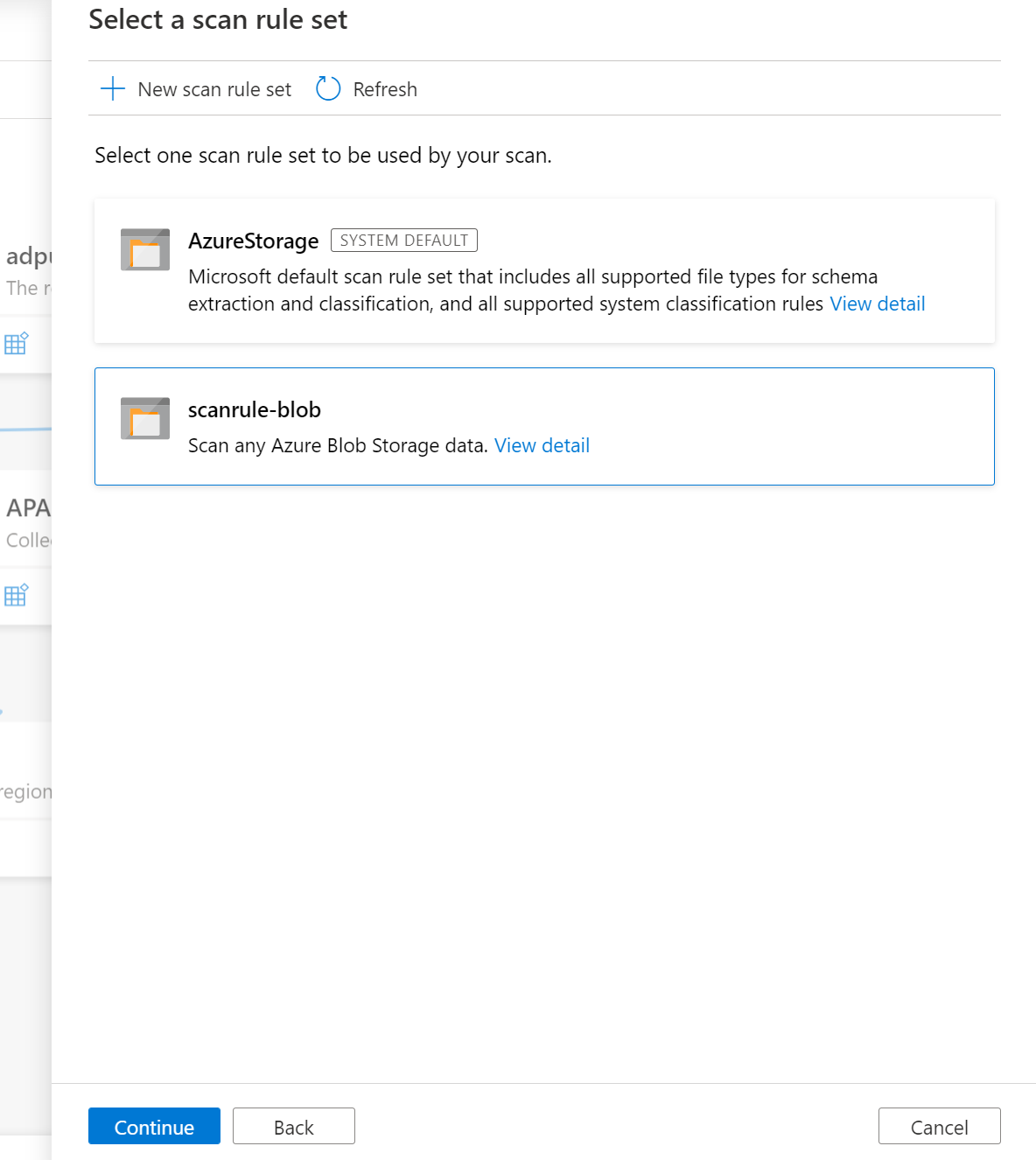

Selezionare quindi un set di regole di analisi. È possibile scegliere tra i set di regole personalizzati predefiniti del sistema o esistenti oppure creare un nuovo set di regole inline.

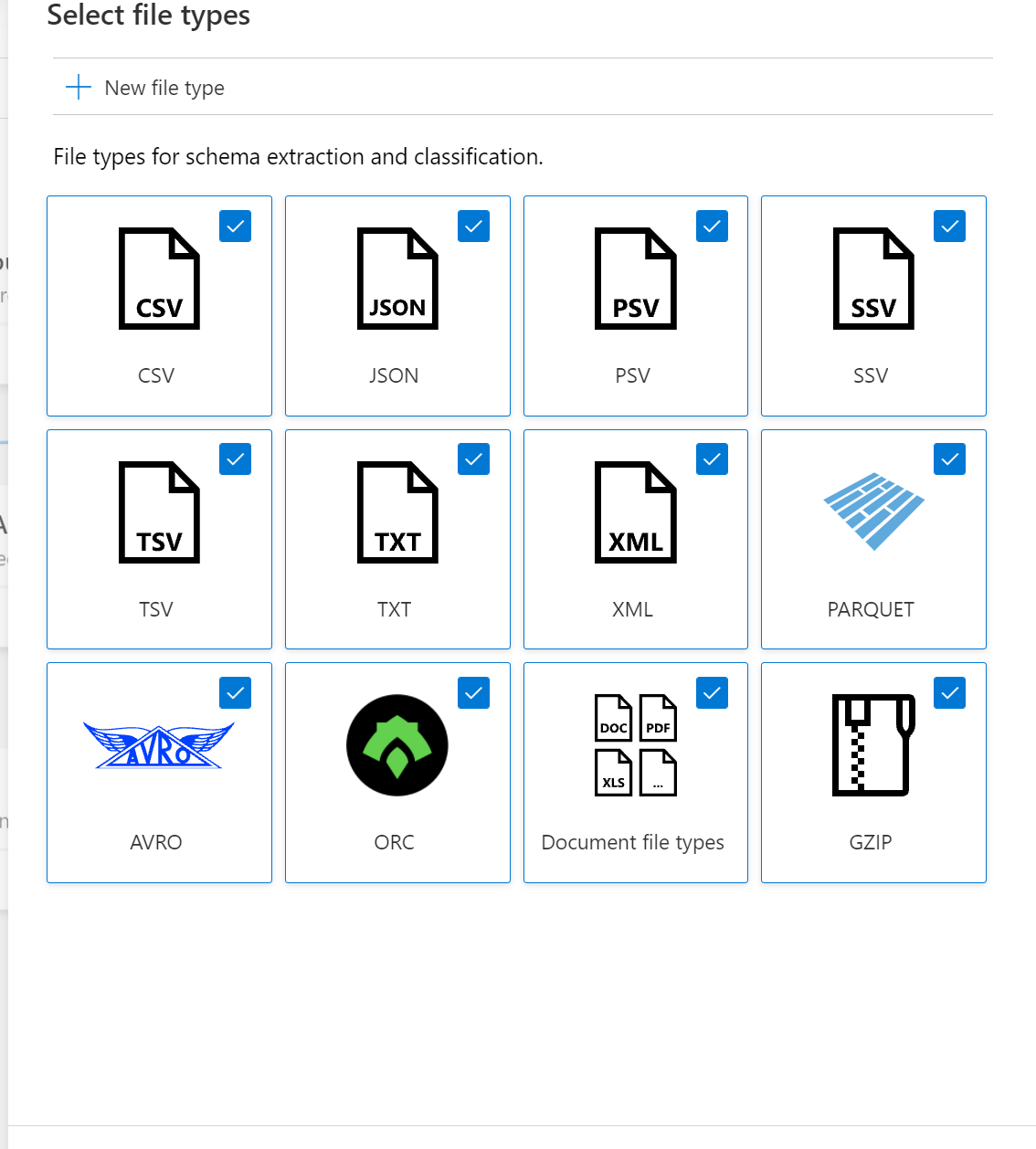

Se si crea un nuovo set di regole di analisi, selezionare i tipi di file da includere nella regola di analisi.

È possibile selezionare le regole di classificazione da includere nella regola di analisi

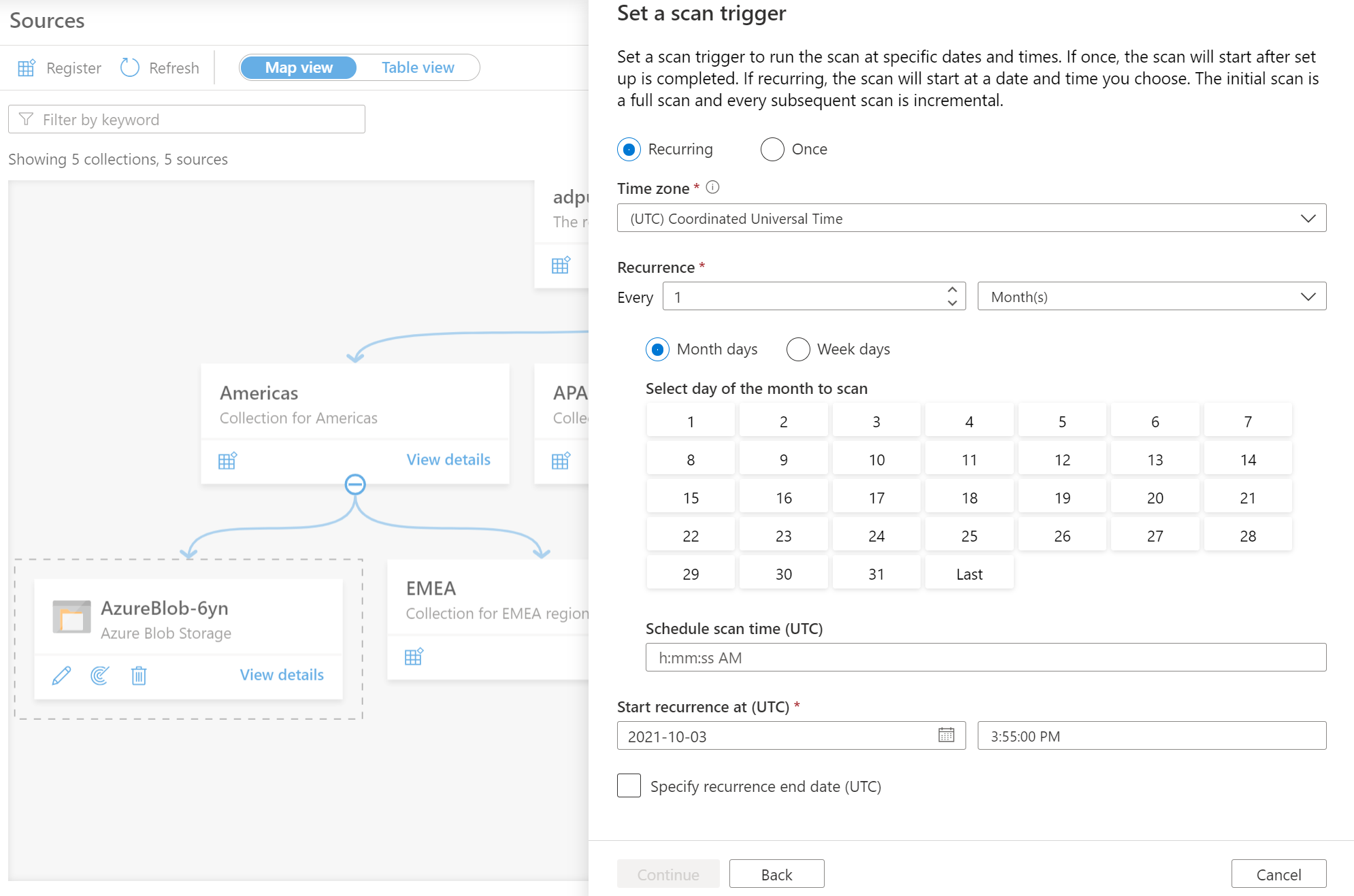

Scegliere il trigger di analisi. È possibile configurare una pianificazione o eseguire l'analisi una sola volta.

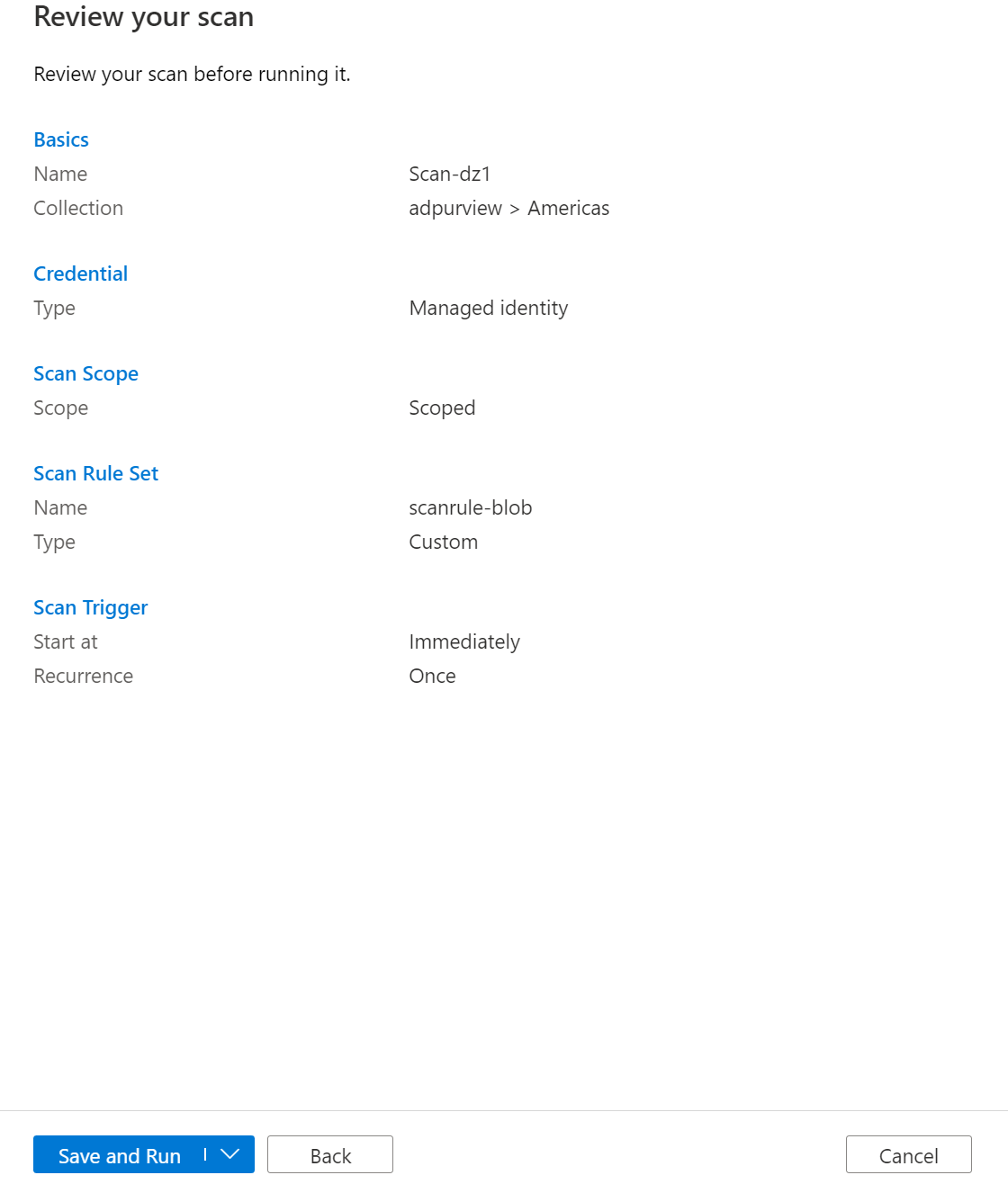

Esaminare l'analisi e selezionare Salva ed esegui.

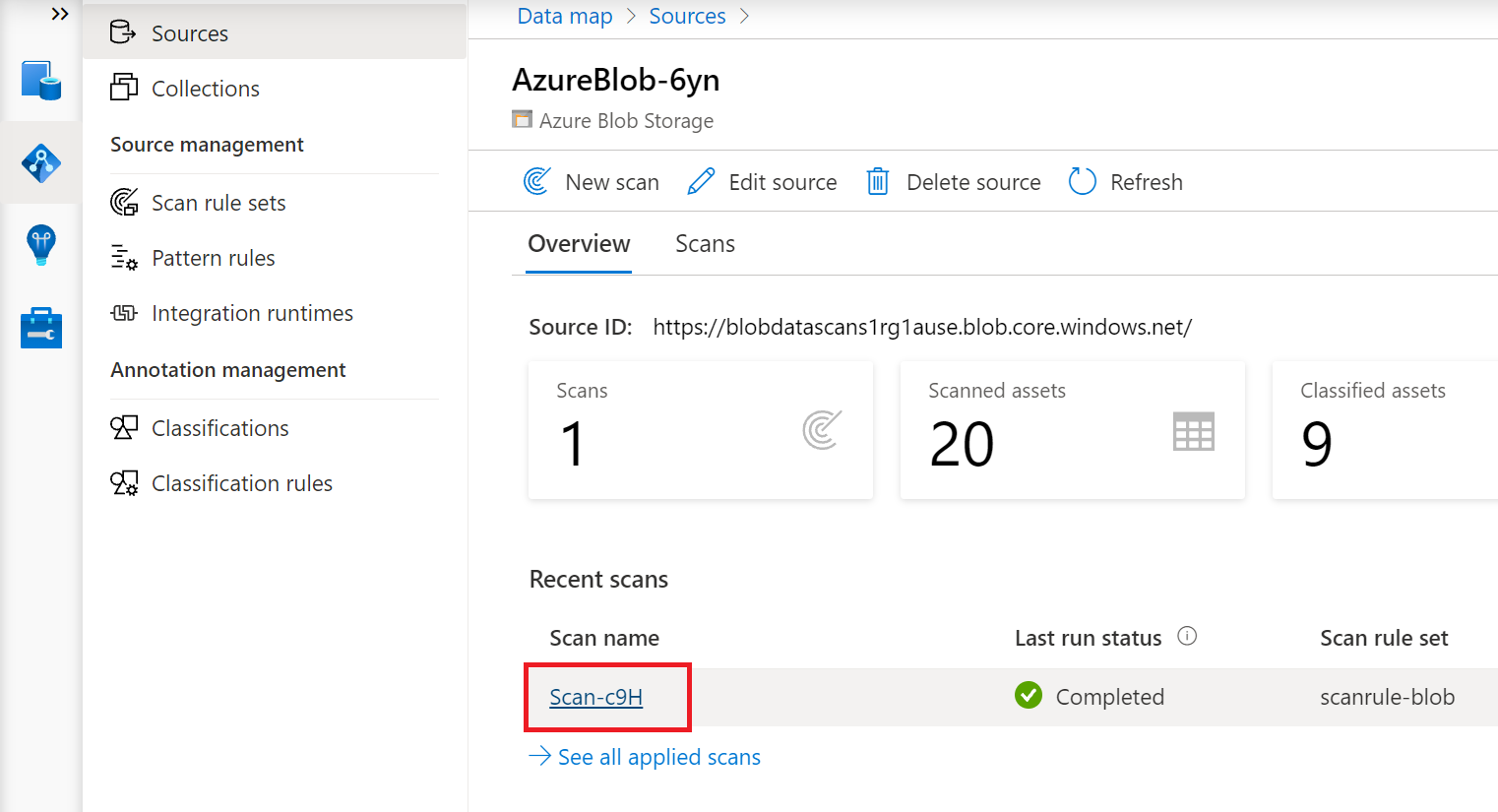

Visualizzazione dell'analisi

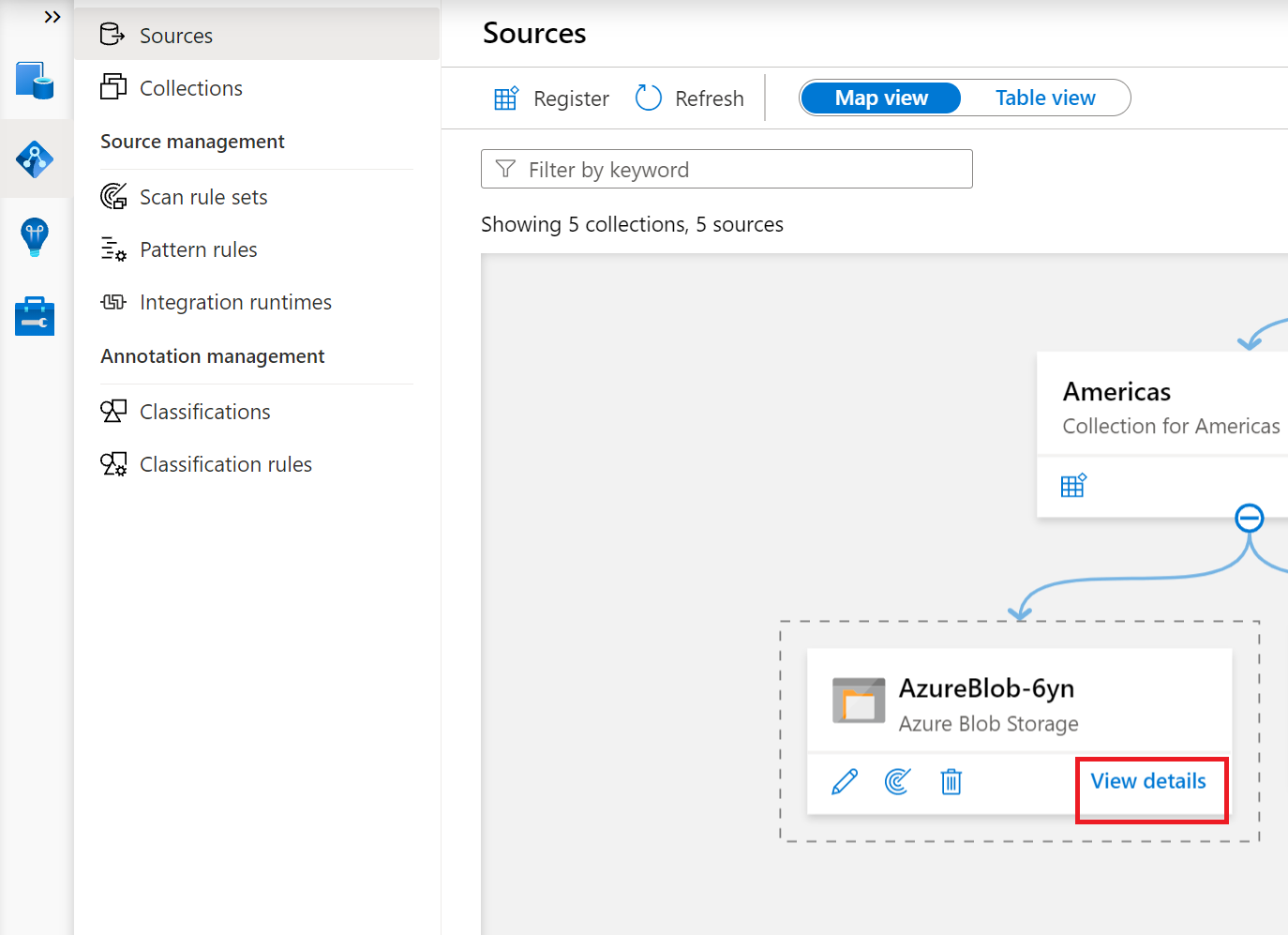

Passare all'origine dati nella raccolta e selezionare Visualizza dettagli per controllare lo stato dell'analisi

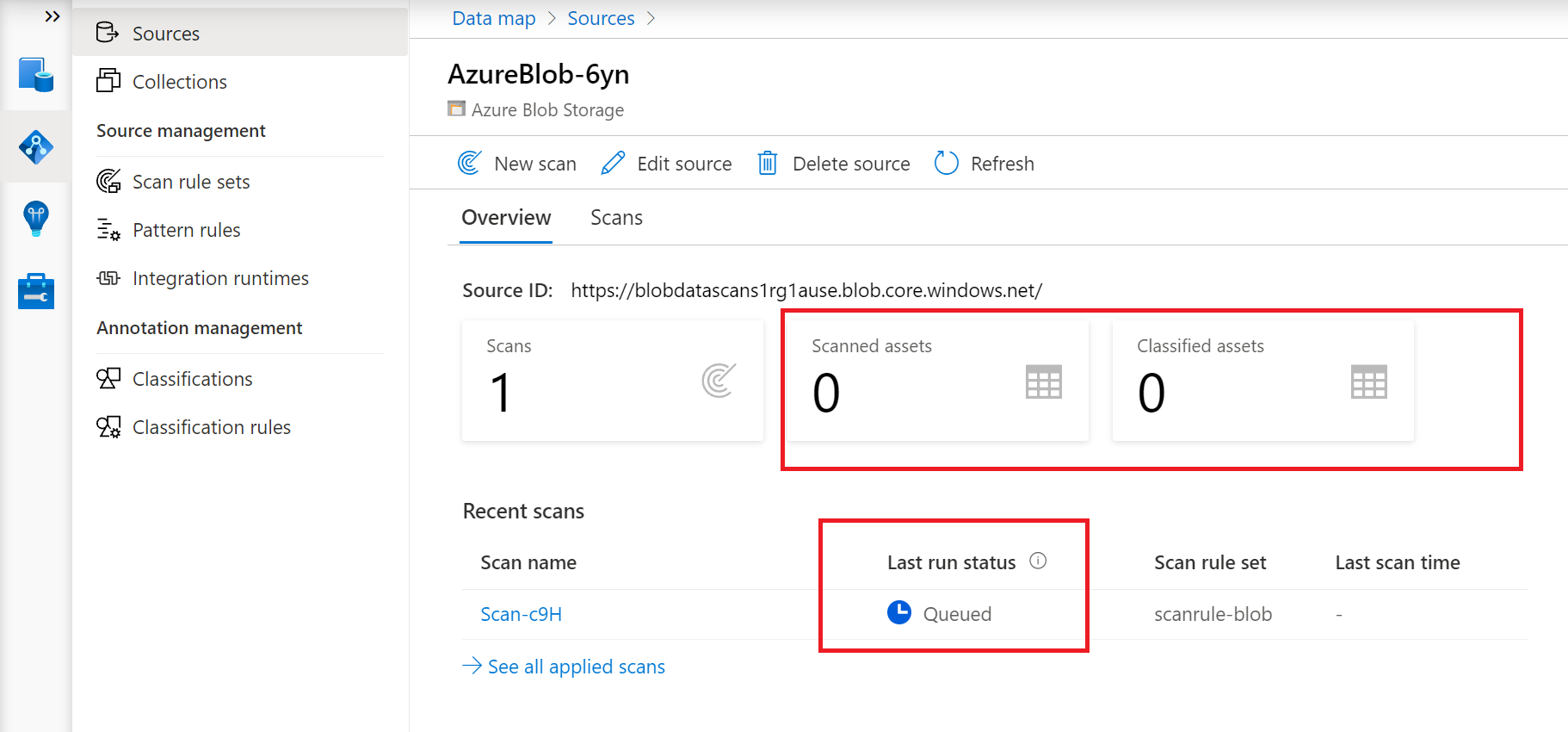

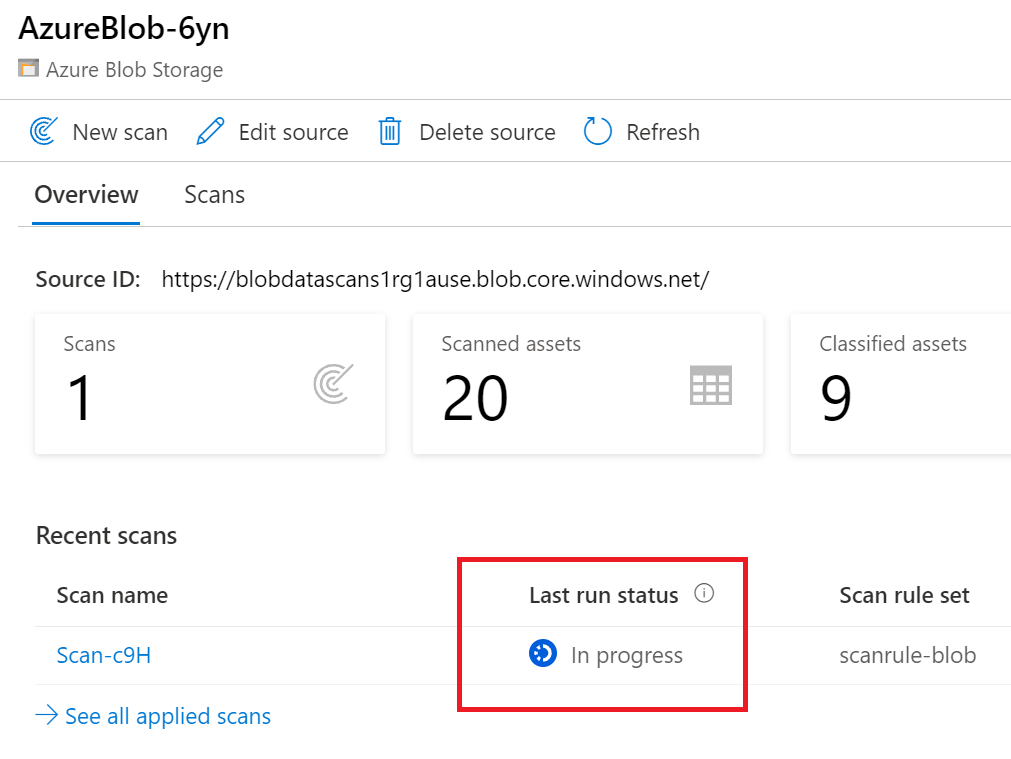

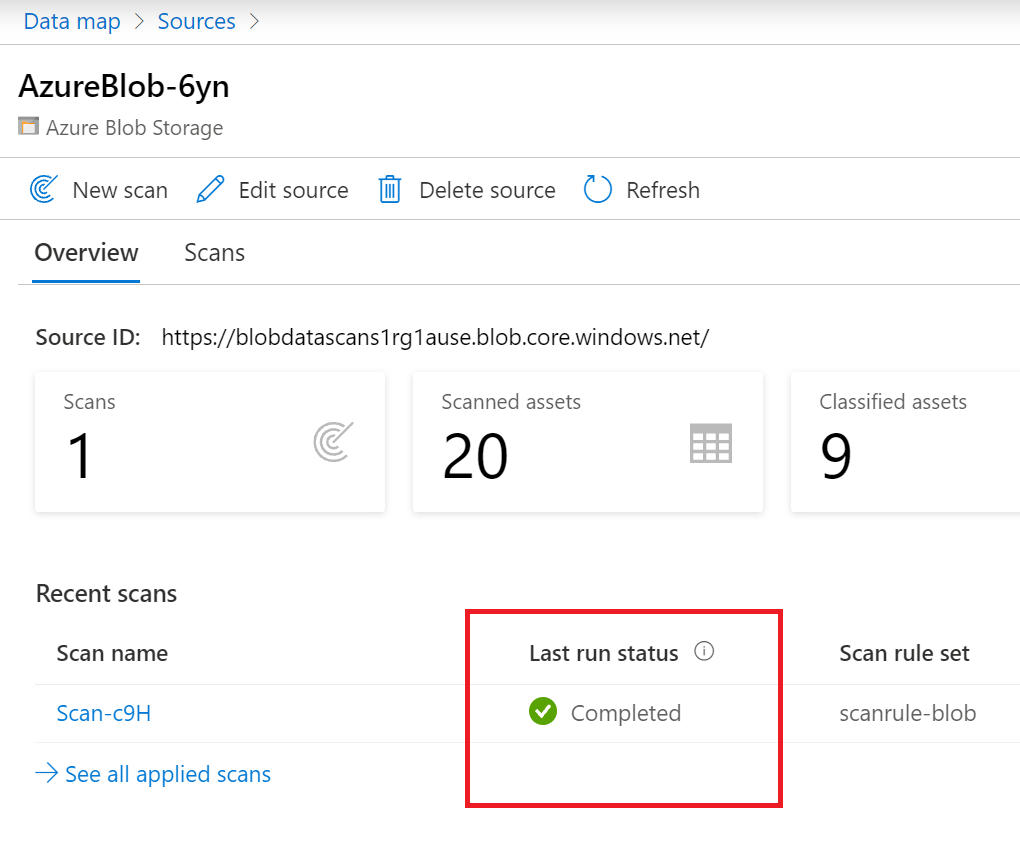

I dettagli dell'analisi indicano lo stato dell'analisi nello stato Ultima esecuzione e il numero di asset analizzati e classificati

Lo stato Ultima esecuzione verrà aggiornato a In corso e quindi completato dopo che l'intera analisi è stata eseguita correttamente

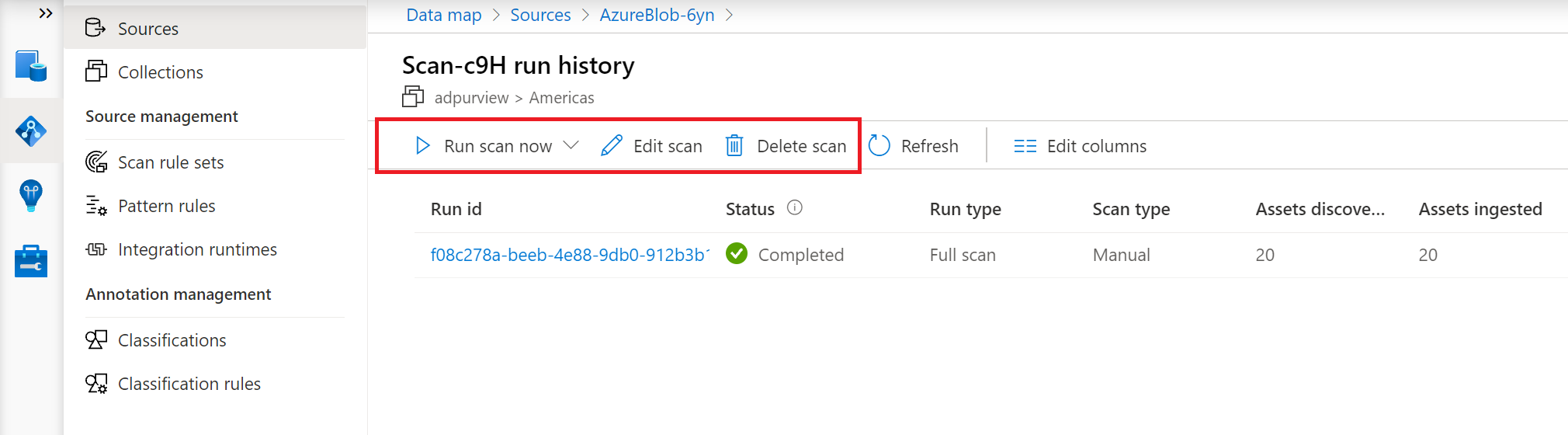

Gestione dell'analisi

Le analisi possono essere gestite o eseguite di nuovo al completamento

Selezionare il nome dell'analisi per gestire l'analisi

È possibile eseguire di nuovo l'analisi , modificare l'analisi, eliminare l'analisi

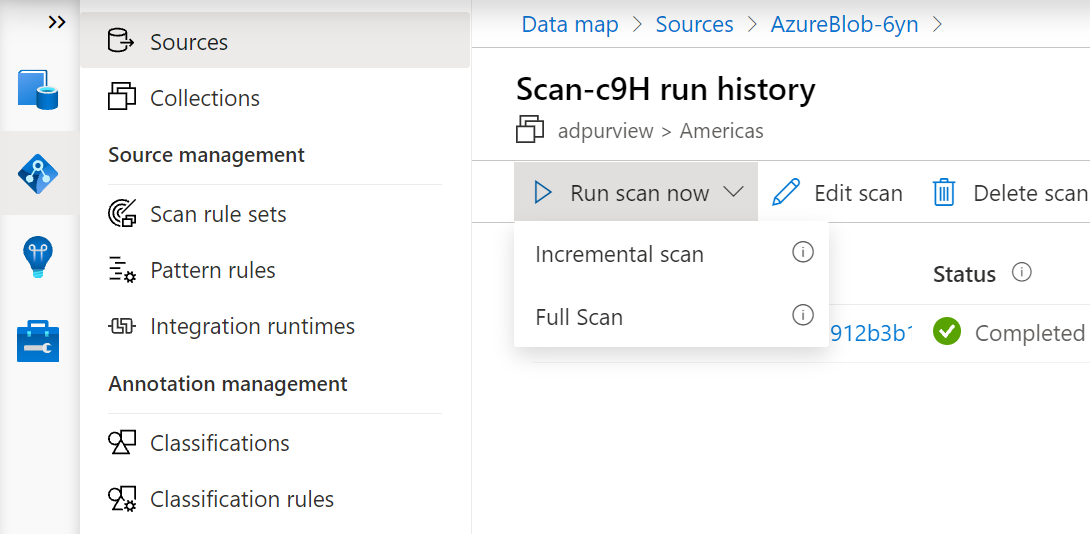

È possibile eseguire di nuovo un'analisi incrementale o un'analisi completa .

Condivisione dei dati

Condivisione dei dati di Microsoft Purview (anteprima) consente la condivisione dei dati sul posto dall'account di archiviazione BLOB di Azure all'account di archiviazione BLOB di Azure. Questa sezione fornisce informazioni dettagliate sui requisiti specifici per la condivisione e la ricezione dei dati sul posto tra gli account di archiviazione BLOB di Azure. Fare riferimento a Come condividere i dati e Come ricevere la condivisione per le guide dettagliate su come usare la condivisione dei dati.

Account di archiviazione supportati per la condivisione dei dati sul posto

Per la condivisione dei dati sul posto sono supportati gli account di archiviazione seguenti:

- Aree: Canada centrale, Canada orientale, Regno Unito meridionale, Regno Unito occidentale, Australia orientale, Giappone orientale, Corea del Sud e Sud Africa settentrionale

- Opzioni di ridondanza: LRS, GRS, RA-GRS

- Livelli: ad accesso frequente, sporadico

Usare solo gli account di archiviazione senza carico di lavoro di produzione per l'anteprima.

Nota

Gli account di archiviazione di origine e di destinazione devono trovarsi nella stessa area l'uno dell'altro. Non è necessario che si trovano nella stessa area dell'account Microsoft Purview.

Autorizzazioni dell'account di archiviazione necessarie per condividere i dati

Per aggiungere o aggiornare un asset dell'account di archiviazione a una condivisione, è necessaria una delle autorizzazioni seguenti:

- Microsoft.Authorization/roleAssignments/write : questa autorizzazione è disponibile nel ruolo Proprietario .

- Microsoft.Storage/storageAccounts/blobServices/containers/BLOBs/modifyPermissions/ - Questa autorizzazione è disponibile nel ruolo Proprietario dati archiviazione BLOB .

Autorizzazioni dell'account di archiviazione necessarie per ricevere dati condivisi

Per eseguire il mapping di un asset dell'account di archiviazione in una condivisione ricevuta, è necessaria una delle autorizzazioni seguenti:

- Microsoft.Storage/storageAccounts/write : questa autorizzazione è disponibile nel ruolo Collaboratore e Proprietario .

- Microsoft.Storage/storageAccounts/blobServices/containers/write : questa autorizzazione è disponibile nel ruolo Collaboratore, Proprietario, Collaboratore dati BLOB di archiviazione e Proprietario dei dati del BLOB di archiviazione .

Aggiornare i dati condivisi nell'account di archiviazione di origine

Aggiornamenti i file o i dati condivisi nella cartella condivisa dall'account di archiviazione di origine verranno resi disponibili al destinatario nell'account di archiviazione di destinazione quasi in tempo reale. Quando si elimina la sottocartella o i file all'interno della cartella condivisa, questi scompariranno per il destinatario. Per eliminare la cartella condivisa, il file o le cartelle o i contenitori padre, è necessario prima revocare l'accesso a tutte le condivisioni dall'account di archiviazione di origine.

Accedere ai dati condivisi nell'account di archiviazione di destinazione

L'account di archiviazione di destinazione consente al destinatario di accedere ai dati condivisi in sola lettura quasi in tempo reale. È possibile connettere strumenti di analisi come Synapse Workspace e Databricks ai dati condivisi per eseguire l'analisi. Il costo per l'accesso ai dati condivisi viene addebitato all'account di archiviazione di destinazione.

Limite di servizio

L'account di archiviazione di origine può supportare fino a 20 destinazioni e l'account di archiviazione di destinazione può supportare fino a 100 origini. Se è necessario un aumento del limite, contattare il supporto tecnico.

Criteri di accesso

I tipi di criteri seguenti sono supportati in questa risorsa dati da Microsoft Purview:

Prerequisiti dei criteri di accesso per gli account di archiviazione di Azure

Supporto dell'area

- Sono supportate tutte le aree di Microsoft Purview .

- Gli account di archiviazione nelle aree seguenti sono supportati senza la necessità di una configurazione aggiuntiva. Tuttavia, gli account di archiviazione con ridondanza della zona non sono supportati.

- Stati Uniti orientali

- Stati Uniti orientali2

- Stati Uniti centro-meridionali

- Stati Uniti occidentali2

- Canada centrale

- Europa settentrionale

- Europa occidentale

- Francia centrale

- Regno Unito meridionale

- Asia sudorientale

- Australia orientale

- Gli account di archiviazione in altre aree del cloud pubblico sono supportati dopo l'impostazione del flag di funzionalità AllowPurviewPolicyEnforcement, come descritto nella sezione successiva. Gli account di archiviazione ZRS appena creati sono supportati, se creati dopo aver impostato il flag di funzionalità AllowPurviewPolicyEnforcement.

Se necessario, è possibile creare un nuovo account di archiviazione seguendo questa guida.

Configurare la sottoscrizione in cui risiede l'account di archiviazione di Azure per i criteri di Microsoft Purview

Questo passaggio è necessario solo in determinate aree (vedere la sezione precedente). Per consentire a Microsoft Purview di gestire i criteri per uno o più account di Archiviazione di Azure, eseguire i comandi di PowerShell seguenti nella sottoscrizione in cui si distribuirà l'account di archiviazione di Azure. Questi comandi di PowerShell consentiranno a Microsoft Purview di gestire i criteri in tutti gli account di Archiviazione di Azure in tale sottoscrizione.

Se si eseguono questi comandi in locale, assicurarsi di eseguire PowerShell come amministratore. In alternativa, è possibile usare il Cloud Shell di Azure nel portale di Azure: https://shell.azure.com.

# Install the Az module

Install-Module -Name Az -Scope CurrentUser -Repository PSGallery -Force

# Login into the subscription

Connect-AzAccount -Subscription <SubscriptionID>

# Register the feature

Register-AzProviderFeature -FeatureName AllowPurviewPolicyEnforcement -ProviderNamespace Microsoft.Storage

Se l'output dell'ultimo comando mostra RegistrationState come Registrato, la sottoscrizione è abilitata per i criteri di accesso. Se l'output è Registrazione, attendere almeno 10 minuti e quindi ripetere il comando. Non continuare a meno che RegistrationState non venga visualizzato come Registrato.

Configurare l'account Microsoft Purview per i criteri

Registrare l'origine dati in Microsoft Purview

Prima di creare un criterio in Microsoft Purview per una risorsa dati, è necessario registrare tale risorsa dati in Microsoft Purview Studio. Le istruzioni relative alla registrazione della risorsa dati sono disponibili più avanti in questa guida.

Nota

I criteri di Microsoft Purview si basano sul percorso arm della risorsa dati. Se una risorsa dati viene spostata in un nuovo gruppo di risorse o sottoscrizione, sarà necessario deregistrarla e quindi registrarla di nuovo in Microsoft Purview.

Configurare le autorizzazioni per abilitare la gestione dell'uso dei dati nell'origine dati

Dopo aver registrato una risorsa, ma prima di poter creare un criterio in Microsoft Purview per tale risorsa, è necessario configurare le autorizzazioni. È necessario un set di autorizzazioni per abilitare la gestione dell'uso dei dati. Questo vale per le origini dati, i gruppi di risorse o le sottoscrizioni. Per abilitare la gestione dell'uso dei dati, è necessario disporre di privilegi specifici di Gestione identità e accesso (IAM) per la risorsa, nonché di privilegi Microsoft Purview specifici:

È necessario disporre di una delle combinazioni di ruoli IAM seguenti nel percorso di Azure Resource Manager della risorsa o in qualsiasi altro elemento padre, ovvero usando l'ereditarietà delle autorizzazioni IAM:

- Proprietario di IAM

- Collaboratore IAM e Amministratore accesso utente di IAM

Per configurare le autorizzazioni del controllo degli accessi in base al ruolo di Azure, seguire questa guida. Lo screenshot seguente mostra come accedere alla sezione Controllo di accesso nel portale di Azure per la risorsa dati per aggiungere un'assegnazione di ruolo.

Nota

Il ruolo proprietario di IAM per una risorsa dati può essere ereditato da un gruppo di risorse padre, una sottoscrizione o un gruppo di gestione della sottoscrizione. Controllare quali utenti, gruppi ed entità servizio di Azure AD contengono o ereditano il ruolo proprietario di IAM per la risorsa.

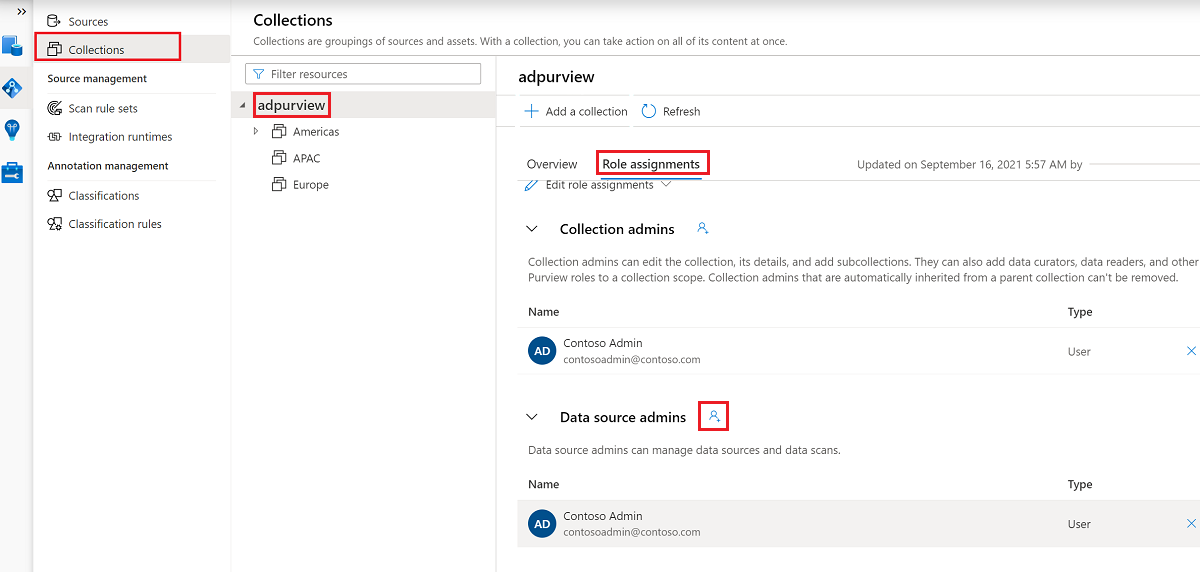

È anche necessario avere il ruolo di amministratore dell'origine dati di Microsoft Purview per la raccolta o una raccolta padre (se l'ereditarietà è abilitata). Per altre informazioni, vedere la guida sulla gestione delle assegnazioni di ruolo di Microsoft Purview.

Lo screenshot seguente mostra come assegnare il ruolo di amministratore dell'origine dati a livello di raccolta radice.

Configurare le autorizzazioni di Microsoft Purview per creare, aggiornare o eliminare i criteri di accesso

Per creare, aggiornare o eliminare criteri, è necessario ottenere il ruolo Autore criteri in Microsoft Purview a livello di raccolta radice:

- Il ruolo Autore criteri può creare, aggiornare ed eliminare i criteri DevOps e Proprietario dati.

- Il ruolo Autore criteri può eliminare i criteri di accesso self-service.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Il ruolo di autore dei criteri deve essere configurato a livello di raccolta radice.

Inoltre, per eseguire facilmente ricerche in utenti o gruppi di Azure AD durante la creazione o l'aggiornamento dell'oggetto di un criterio, è possibile ottenere l'autorizzazione Lettori di directory in Azure AD. Si tratta di un'autorizzazione comune per gli utenti in un tenant di Azure. Senza l'autorizzazione Lettore di directory, l'autore dei criteri dovrà digitare il nome utente o il messaggio di posta elettronica completo per tutte le entità incluse nell'oggetto di un criterio dati.

Configurare le autorizzazioni di Microsoft Purview per la pubblicazione dei criteri proprietario dei dati

I criteri del proprietario dei dati consentono controlli e saldi se si assegnano i ruoli di autore dei criteri di Microsoft Purview e amministratore dell'origine dati a persone diverse nell'organizzazione. Prima che i criteri di proprietario dei dati abbiano effetto, una seconda persona (amministratore dell'origine dati) deve esaminarlo e approvarlo in modo esplicito pubblicandolo. Questo non si applica ai criteri di accesso self-service o DevOps perché la pubblicazione è automatica quando tali criteri vengono creati o aggiornati.

Per pubblicare un criterio proprietario dei dati, è necessario ottenere il ruolo di amministratore dell'origine dati in Microsoft Purview a livello di raccolta radice.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Per pubblicare i criteri proprietario dei dati, il ruolo di amministratore dell'origine dati deve essere configurato a livello di raccolta radice.

Delegare la responsabilità del provisioning dell'accesso ai ruoli in Microsoft Purview

Dopo aver abilitato una risorsa per la gestione dell'uso dei dati, qualsiasi utente di Microsoft Purview con il ruolo Autore criteri a livello di raccolta radice può effettuare il provisioning dell'accesso a tale origine dati da Microsoft Purview.

Nota

Qualsiasi amministratore della raccolta radice di Microsoft Purview può assegnare nuovi utenti ai ruoli di autore dei criteri radice. Qualsiasi amministratore della raccolta può assegnare nuovi utenti a un ruolo di amministratore dell'origine dati nella raccolta. Ridurre al minimo e controllare attentamente gli utenti che detengono i ruoli amministratore della raccolta Di Microsoft Purview, Amministratore origine dati o Autore criteri .

Se viene eliminato un account Microsoft Purview con criteri pubblicati, tali criteri smetteranno di essere applicati entro un periodo di tempo che dipende dall'origine dati specifica. Questa modifica può avere implicazioni sia sulla sicurezza che sulla disponibilità dell'accesso ai dati. I ruoli Collaboratore e Proprietario in IAM possono eliminare gli account Microsoft Purview. È possibile controllare queste autorizzazioni passando alla sezione Controllo di accesso (IAM) per l'account Microsoft Purview e selezionando Assegnazioni di ruolo. È anche possibile usare un blocco per impedire l'eliminazione dell'account Microsoft Purview tramite blocchi Resource Manager.

Registrare l'origine dati in Microsoft Purview per la gestione dell'uso dei dati

La risorsa di archiviazione di Azure deve essere registrata prima con Microsoft Purview prima di poter creare criteri di accesso. Per registrare la risorsa, seguire le sezioni Prerequisiti e Registrazione di questa guida:

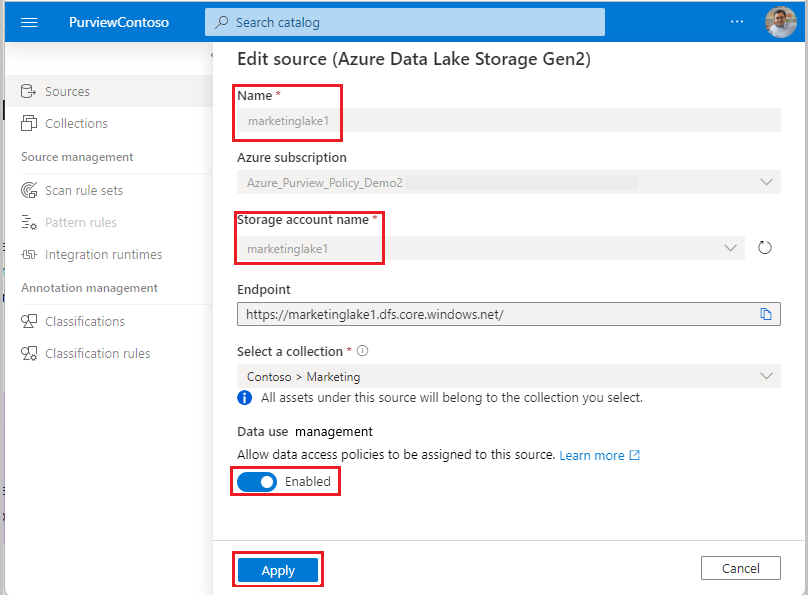

Dopo aver registrato l'origine dati, sarà necessario abilitare Gestione utilizzo dati. Si tratta di un prerequisito prima di poter creare criteri nell'origine dati. La gestione dell'uso dei dati può influire sulla sicurezza dei dati, in quanto vengono delegati a determinati ruoli di Microsoft Purview che gestiscono l'accesso alle origini dati. Seguire le procedure di sicurezza relative alla gestione dell'uso dei dati in questa guida: Come abilitare la gestione dell'uso dei dati

Quando l'opzione Gestione utilizzo dati dell'origine dati è impostata su Abilitato, sarà simile a questo screenshot:

Creare un criterio

Per creare un criterio di accesso per Archiviazione BLOB di Azure, seguire questa guida: Effettuare il provisioning dell'accesso in lettura/modifica in un singolo account di archiviazione.

Per creare criteri che coprono tutte le origini dati all'interno di un gruppo di risorse o di una sottoscrizione di Azure, è possibile fare riferimento a questa sezione.

Passaggi successivi

Seguire le guide seguenti per altre informazioni su Microsoft Purview e sui dati.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per