Nota

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare ad accedere o a cambiare directory.

L'accesso a questa pagina richiede l'autorizzazione. Puoi provare a cambiare directory.

L'agente di ottimizzazione dell'accesso condizionale consente di garantire che tutti gli utenti, le applicazioni e le identità degli agenti siano protetti dai criteri di accesso condizionale. L'agente può consigliare nuovi criteri e aggiornare i criteri esistenti, in base alle migliori pratiche allineate al Zero Trust e alle conoscenze di Microsoft. L'agente crea anche report di revisione dei criteri (anteprima), che forniscono informazioni dettagliate su picchi o cali che potrebbero indicare una configurazione errata dei criteri.

L'agente di ottimizzazione dell'accesso condizionale valuta criteri come la richiesta di autenticazione a più fattori (MFA), l'applicazione di controlli basati su dispositivi (conformità dei dispositivi, criteri di protezione delle app e dispositivi aggiunti a un dominio) e il blocco dell'autenticazione legacy e del flusso del codice del dispositivo. L'agente valuta anche tutti i criteri abilitati esistenti per proporre un potenziale consolidamento di criteri simili. Quando l'agente identifica un suggerimento, puoi far aggiornare all'agente i criteri associati con una risoluzione in un clic.

Importante

L'integrazione di ServiceNow nell'agente di ottimizzazione dell'accesso condizionale è attualmente disponibile in ANTEPRIMA. Queste informazioni si riferiscono a un prodotto in fase di pre-rilascio che potrebbe essere modificato notevolmente prima del rilascio. Microsoft non fornisce alcuna garanzia, espressa o implicita, in relazione alle informazioni fornite qui.

Prerequisiti

- È necessario avere almeno la licenza Microsoft Entra ID P1 .

- È necessario disporre di unità di calcolo di sicurezza (SCU) disponibili.

- In media, ogni esecuzione dell'agente utilizza meno di un SCU.

- È necessario disporre del ruolo Microsoft Entra appropriato.

- L'amministratore della sicurezza deve attivare l'agente la prima volta.

- I ruoli con autorizzazioni di lettura per la sicurezza e con autorizzazioni di lettura globali possono visualizzare l'agente e qualsiasi suggerimento, ma non possono eseguire alcuna azione.

- I ruoli Amministratore accesso condizionale e Amministratore della sicurezza possono visualizzare l'agente e intervenire sui suggerimenti.

- È possibile assegnare agli Amministratori dell'Accesso Condizionale l'accesso a Security Copilot, il che consente loro di utilizzare anche l'agente.

- Per altre informazioni, vedere Assegnare l'accesso al Copilot di Sicurezza.

- I controlli basati su dispositivo richiedono licenze di Microsoft Intune.

- Vedere Privacy e sicurezza dei dati in Microsoft Security Copilot.

Limitazioni

- Una volta avviati gli agenti, non possono essere arrestati o sospesi. L'esecuzione potrebbe richiedere alcuni minuti.

- Per il consolidamento dei criteri, ogni agente esamina solo quattro coppie di criteri simili.

- È consigliabile eseguire l'agente dall'interfaccia di amministrazione di Microsoft Entra.

- La scansione è limitata a un periodo di 24 ore.

- I suggerimenti dell'agente non possono essere personalizzati o sottoposti a override.

- L'agente può esaminare fino a 300 utenti e 150 applicazioni in un'unica esecuzione.

Come funziona

L'agente di ottimizzazione dell'accesso condizionale analizza il tenant per individuare nuovi utenti, applicazioni e identità agente delle ultime 24 ore e determina se sono applicabili i criteri di accesso condizionale. Se l'agente trova utenti, applicazioni o identità dell'agente che non sono protette dai criteri di accesso condizionale, fornisce i passaggi successivi suggeriti, ad esempio l'attivazione o la modifica di un criterio di accesso condizionale. È possibile esaminare il suggerimento, il modo in cui l'agente ha identificato la soluzione e gli elementi che verrebbero inclusi nei criteri.

Ogni volta che viene eseguito l'agente, vengono eseguiti i passaggi seguenti. Questi passaggi iniziali di analisi non richiedono alcun consumo di SCU.

- L'agente analizza tutti i criteri di accesso condizionale nel tenant.

- L'agente verifica la presenza di lacune nei criteri e se è possibile combinare criteri.

- L'agente esamina i suggerimenti precedenti in modo che non suggerisca di nuovo lo stesso criterio.

Se l'agente identifica qualcosa che non era stato suggerito in precedenza, segue i seguenti passaggi. Questi passaggi di azione dell'agente consumano SCUs.

- L'agente identifica un gap di criteri o una coppia di criteri che possono essere consolidati.

- L'agente valuta le istruzioni personalizzate fornite.

- L'agente crea un nuovo criterio in modalità solo report o fornisce il suggerimento di modificare un criterio, inclusa qualsiasi logica fornita dalle istruzioni personalizzate.

Annotazioni

Il provisioning di Security Copilot richiede almeno una SCU nel tenant, ma tale SCU viene fatturata ogni mese anche se non si consumano SCU. La disattivazione dell'agente non arresta la fatturazione mensile per SCU.

I suggerimenti per i criteri identificati dall'agente includono:

- Richiedi autenticazione a più fattori: l'agente identifica gli utenti che non sono coperti da un criterio di accesso condizionale che richiede l'autenticazione a più fattori e può aggiornare i criteri.

- Richiedi controlli basati su dispositivo: l'agente può applicare controlli basati su dispositivo, ad esempio conformità dei dispositivi, criteri di protezione delle app e dispositivi aggiunti a un dominio.

- Blocca l'autenticazione legacy: gli account utente con autenticazione legacy non possono accedere.

- Blocca il flusso del codice del dispositivo: l'agente cerca un criterio che blocca l'autenticazione del flusso di codice del dispositivo.

- Utenti a rischio: l'agente suggerisce un criterio per richiedere la modifica della password sicura per gli utenti ad alto rischio. Richiede la licenza microsoft Entra ID P2.

- Accessi a rischio: l'agente suggerisce un criterio per richiedere l'autenticazione a più fattori per gli accessi ad alto rischio. Richiede la licenza microsoft Entra ID P2.

- Agenti a rischio: l'agente suggerisce un criterio per bloccare l'autenticazione per gli accessi ad alto rischio. Richiede la licenza microsoft Entra ID P2.

- Consolidamento dei criteri: l'agente analizza i criteri e identifica le impostazioni sovrapposte. Ad esempio, se si dispone di più di un criterio con gli stessi controlli di concessione, l'agente suggerisce di consolidare tali criteri in uno.

- Analisi approfondita: l'agente esamina i criteri che corrispondono agli scenari chiave per identificare i criteri outlier con più di un numero consigliato di eccezioni (causando lacune impreviste nella copertura) o nessuna eccezione (con conseguente possibile blocco).

Importante

L'agente non apporta modifiche ai criteri esistenti, a meno che un amministratore non approvi esplicitamente il suggerimento.

Tutti i nuovi criteri suggeriti dall'agente vengono creati in modalità solo report.

È possibile consolidare due criteri se sono diversi da non più di due condizioni o controlli.

Come iniziare

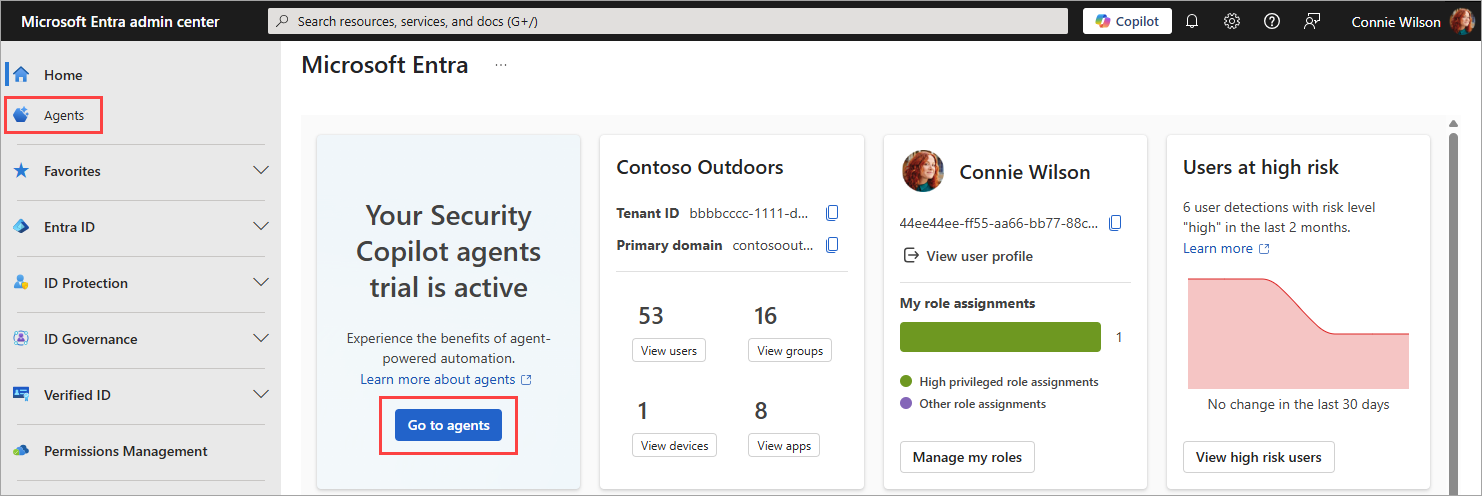

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore della sicurezza.

Nella nuova home page selezionare Vai agli agenti dalla scheda di notifica dell'agente.

- È anche possibile selezionare Agenti dal menu di spostamento a sinistra.

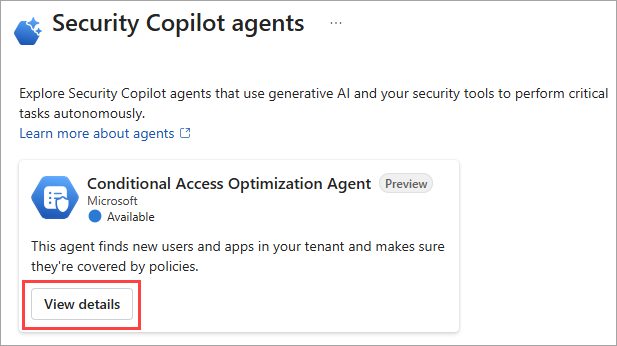

Selezionare Visualizza dettagli nel riquadro Agente di ottimizzazione accesso condizionale.

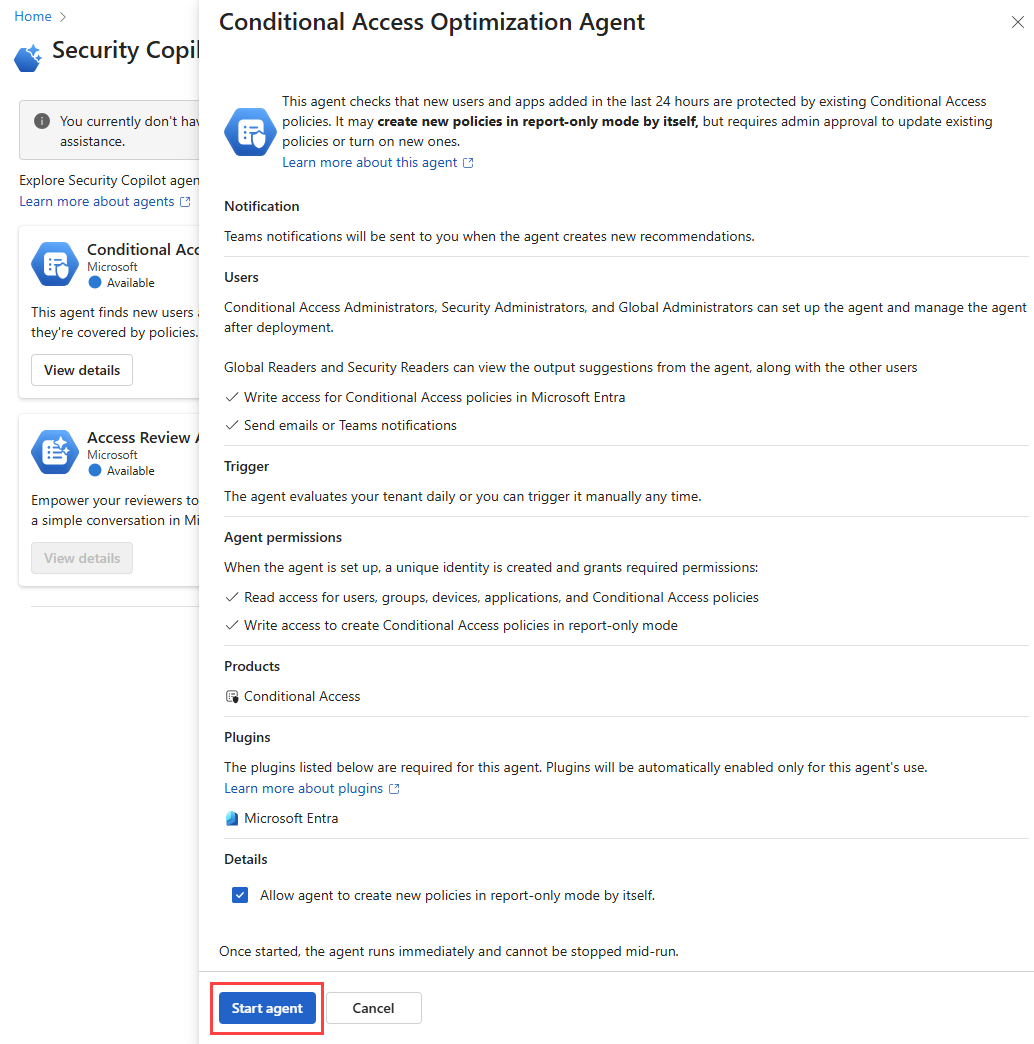

Selezionare Avvia agente per iniziare la prima esecuzione. Evitare di usare un account con un ruolo attivato tramite PIM.

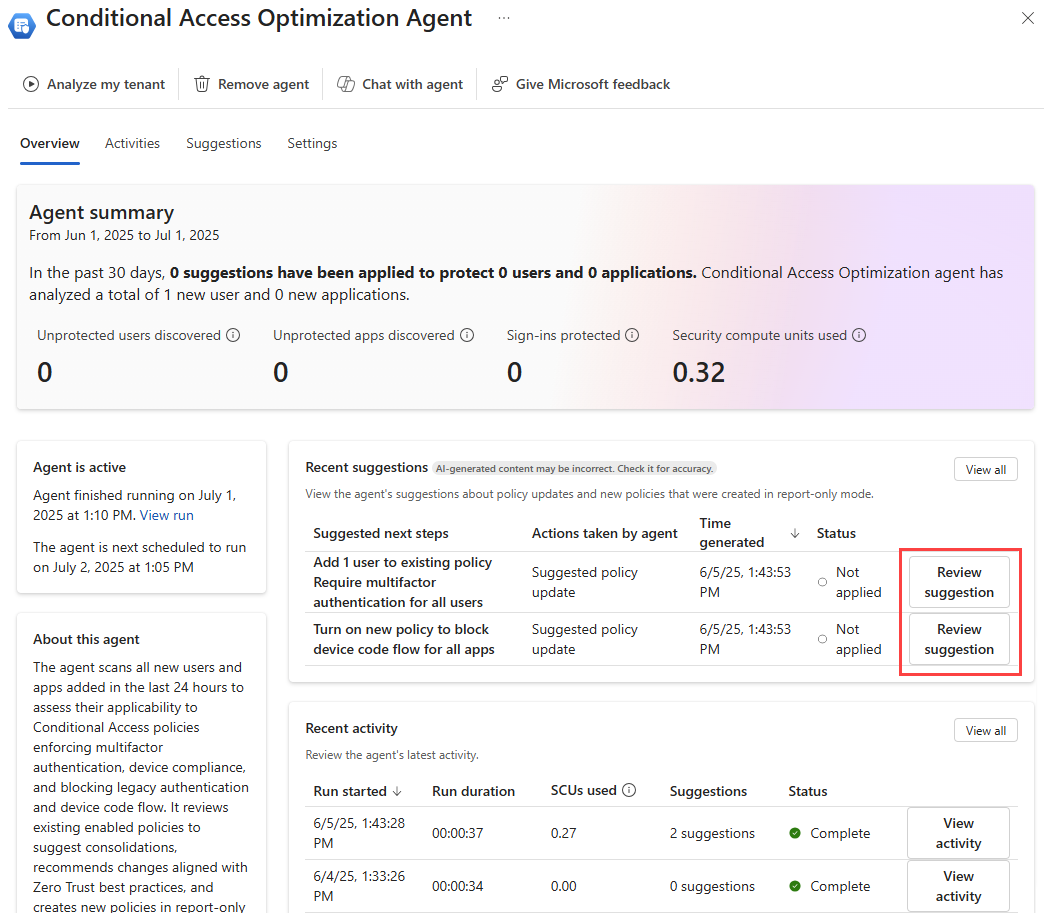

Quando viene caricata la pagina di panoramica dell'agente, tutti i suggerimenti vengono visualizzati nella casella Suggerimenti recenti . Se è stato identificato un suggerimento, è possibile esaminare i criteri, determinare l'impatto dei criteri e applicare le modifiche, se necessario. Per altre informazioni, vedere Esaminare e approvare i suggerimenti dell'agente di accesso condizionale.

Rimuovi agente

Se non si vuole più usare l'agente di ottimizzazione dell'accesso condizionale, selezionare Rimuovi agente nella parte superiore della finestra dell'agente. I dati esistenti (attività dell'agente, suggerimenti e metriche) vengono rimossi, ma tutti i criteri creati o aggiornati in base ai suggerimenti dell'agente rimangono intatti. I suggerimenti applicati in precedenza rimangono invariati per poter continuare a usare i criteri creati o modificati dall'agente.

Fornire commenti e suggerimenti

Usare il pulsante Invia commenti e suggerimenti Microsoft nella parte superiore della finestra dell'agente per inviare commenti e suggerimenti a Microsoft sull'agente.

FAQs

Quando è consigliabile usare l'agente di ottimizzazione dell'accesso condizionale e la chat di Copilot?

Entrambe le funzionalità offrono informazioni dettagliate diverse sui criteri di accesso condizionale. La tabella seguente fornisce un confronto tra le due funzionalità:

| Scenario | Agente di ottimizzazione dell'accesso condizionale | Copilot Chat |

|---|---|---|

| Scenari generici | ||

| Utilizzare la configurazione specifica del cliente | ✅ | |

| Ragionamento avanzato | ✅ | |

| Informazioni dettagliate su richiesta | ✅ | |

| Risoluzione dei problemi interattivi | ✅ | |

| Valutazione continua dei criteri | ✅ | |

| Suggerimenti automatizzati per il miglioramento | ✅ | |

| Ottenere indicazioni sulle procedure consigliate e sulla configurazione della CA | ✅ | ✅ |

| Scenari specifici | ||

| Identificare in modo proattivo utenti o applicazioni non protetti | ✅ | |

| Applicare mfa e altri controlli di base per tutti gli utenti | ✅ | |

| Monitoraggio continuo e ottimizzazione delle politiche di Accesso Condizionale | ✅ | |

| Modifiche ai criteri con un clic | ✅ | |

| Esaminare i criteri e le assegnazioni ca esistenti (i criteri si applicano ad Alice?) | ✅ | ✅ |

| Risolvere i problemi di accesso di un utente (perché Alice ha richiesto l'autenticazione a più fattori?) | ✅ |

Ho attivato l'agente, ma vedo "Errore" nello stato dell'attività. Cosa sta succedendo?

È possibile che l'agente sia stato abilitato con un account che richiede l'attivazione del ruolo con Privileged Identity Management (PIM). Quindi, quando l'agente ha tentato di eseguire, non è riuscito perché l'account non dispone delle autorizzazioni necessarie in quel momento.

È possibile risolvere questo problema eseguendo la migrazione per usare l'ID agente Microsoft Entra. Selezionare Crea identità agente dal messaggio banner nella pagina dell'agente o nella sezione Identità e autorizzazioni delle impostazioni dell'agente.