Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

![]()

Prima che la maggior parte delle organizzazioni inizi un percorso zero trust, il loro approccio all'identità potrebbe essere frammentato con vari provider di identità, una mancanza di Single Sign-On (SSO) tra app cloud e locali e visibilità limitata sul rischio di identità.

Le applicazioni cloud e i lavoratori mobili richiedono un nuovo modo di pensare quando si tratta di sicurezza. Molti dipendenti portano i propri dispositivi e lavorano in modo ibrido. I dati vengono regolarmente accessibili all'esterno del perimetro della rete aziendale tradizionale e condivisi con collaboratori esterni come partner e fornitori. Le applicazioni e i dati aziendali tradizionali passano da ambienti locali a ambienti ibridi e cloud.

I controlli di rete tradizionali per la sicurezza non sono più sufficienti.

Le identità rappresentano persone, servizi o dispositivi, tra reti, endpoint e applicazioni. Nel modello di sicurezza Zero Trust, funzionano come strumenti potenti, flessibili e granulari per controllare l'accesso alle risorse.

Prima che un'identità tenti di accedere a una risorsa, le organizzazioni devono:

- Verificare l'identità con l'autenticazione avanzata.

- Assicurarsi che l'accesso sia conforme e tipico per quell'identità.

- Seguire i principi di accesso con privilegi minimi.

Dopo aver verificato l'identità, è possibile controllare l'accesso alle risorse in base ai criteri dell'organizzazione, all'analisi dei rischi in corso e ad altri strumenti.

Obiettivi di distribuzione di Zero Trust nell'ambito dell'identità

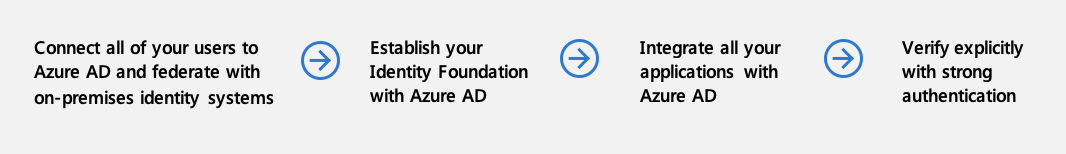

Quando si implementa un framework Zero Trust end-to-end per la gestione delle identità, è consigliabile concentrarsi prima su questi obiettivi iniziali della distribuzione:

- Le identità cloud si federano con i sistemi di identità locali.

- I criteri di accesso condizionale gateno l'accesso e forniscono attività correttive.

- L'analisi migliora la visibilità.

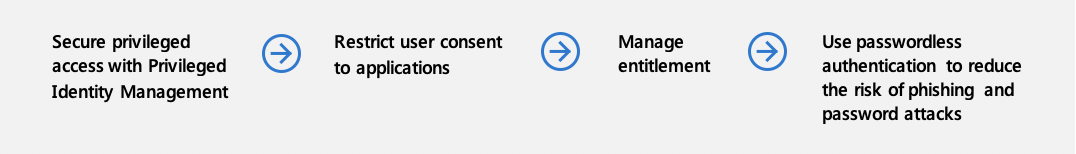

Dopo aver affrontato le aree precedenti, concentrarsi su questi obiettivi di distribuzione:

- Le identità e i privilegi di accesso sono gestiti tramite la governance delle identità.

- L'utente, il dispositivo, la posizione e il comportamento vengono analizzati in tempo reale.

- Integrare i segnali delle minacce provenienti da altre soluzioni di sicurezza.

I. L'identità cloud è federata con i sistemi locali di gestione delle identità

Microsoft Entra ID abilita l'autenticazione avanzata, un punto di integrazione per la sicurezza degli endpoint e il nucleo dei criteri incentrati sugli utenti per garantire l'accesso con privilegi minimi. L'accesso condizionale Di Microsoft Entra è il motore dei criteri usato per prendere decisioni per l'accesso alle risorse in base all'identità utente, all'ambiente, all'integrità dei dispositivi e al rischio verificati in modo esplicito al momento dell'accesso. È possibile implementare una strategia di identità Zero Trust con Microsoft Entra ID.

Connettere tutti gli utenti all'ID Microsoft Entra e a eseguire la federazione con i sistemi di gestione delle identità locali

La gestione di una pipeline integra delle identità dei dipendenti e degli artefatti di sicurezza necessari, inclusi i gruppi per l'autorizzazione e gli endpoint per i controlli dei criteri di accesso, consente di usare identità e controlli coerenti nel cloud.

Seguire questa procedura:

- Scegliere un'opzione di autenticazione. Microsoft Entra ID offre la migliore protezione contro gli attacchi di forza bruta, DDoS e attacchi di password spray, ma prendi la decisione giusta per la tua organizzazione e le tue esigenze di conformità.

- Porta solo le identità di cui hai assolutamente bisogno. Usare il cloud come un'opportunità per lasciarsi alle spalle gli account di servizio che hanno senso solo in un ambiente locale. Lasciare i ruoli con privilegi locali in locale.

- Assicurarsi di soddisfare i requisiti hardware per Microsoft Entra Connect Sync in base alle dimensioni dell'organizzazione.

Stabilisci la tua Fondazione Identitaria con Microsoft Entra ID

Una strategia Zero Trust richiede la verifica in modo esplicito, l'uso di principi di accesso con privilegi minimi e l'assunzione di violazioni. Microsoft Entra ID può fungere da punto decisionale dei criteri per l’applicazione dei criteri di accesso in base alle informazioni dettagliate sull'utente, all'endpoint, alla risorsa di destinazione e all'ambiente.

Inserire l'ID Microsoft Entra nel percorso di ogni richiesta di accesso. Questo processo connette ogni utente, app e risorsa tramite un piano di controllo delle identità comune e fornisce all'ID Microsoft Entra i segnali per prendere le decisioni migliori possibili sul rischio di autenticazione/autorizzazione. Inoltre, l'accesso Single Sign-On (SSO) e le linee guida coerenti delle policy offrono un'esperienza utente migliore e contribuiscono ad aumentare la produttività.

Integrare tutte le applicazioni con Microsoft Entra ID

L'accesso single sign-on impedisce agli utenti di lasciare copie delle credenziali in varie app e aiuta ad evitare attacchi di phishing o affaticamento da MFA a causa di richieste eccessive.

Assicurati di non avere più soluzioni di gestione delle identità e degli accessi (IAM) nel tuo ambiente. Questa duplicazione riduce i segnali che Microsoft Entra ID vede, consente agli attori malintenzionati di vivere nelle ombre tra i due motori IAM e porta a un'esperienza utente scarsa. Questa complessità potrebbe portare ai partner commerciali a diventare dubbi sulla strategia Zero Trust.

Seguire questa procedura:

- Integrare applicazioni aziendali moderne che parlano OAuth2.0 o SAML.

- Per le applicazioni di autenticazione basata su form e Kerberos, integrarle usando il proxy dell'applicazione Microsoft Entra.

- Se si pubblicano le applicazioni legacy usando reti/controller di distribuzione delle applicazioni, usare Microsoft Entra ID per integrarsi con la maggior parte delle principali applicazioni, ad esempio Citrix, Akamai e F5.

- Per individuare ed eseguire la migrazione delle app dai motori ADFS e IAM esistenti o meno recenti, vedere Risorse per la migrazione delle applicazioni all'ID Microsoft Entra.

- Automatizzare il provisioning degli utenti.

Suggerimento

Altre informazioni sull'implementazione di una strategia Zero Trust end-to-end per le applicazioni.

Verificare in modo esplicito con l'autenticazione avanzata

Seguire questa procedura:

- Distribuire l'autenticazione a più fattori di Microsoft Entra. Questo sforzo è un elemento fondamentale della riduzione del rischio di sessione utente. Quando gli utenti accedono da nuovi dispositivi e nuove posizioni, avere l'opportunità di rispondere a una verifica MFA è uno dei modi più diretti in cui i vostri utenti possono dimostrare che si tratta di dispositivi/posizioni familiari mentre si spostano nel mondo (senza che gli amministratori analizzino i singoli segnali).

- Bloccare l'autenticazione legacy. Uno dei vettori di attacco più comuni per gli attori malintenzionati consiste nell'usare credenziali rubate/riprodotte su protocolli legacy, ad esempio SMTP, che non possono eseguire sfide di sicurezza moderne.

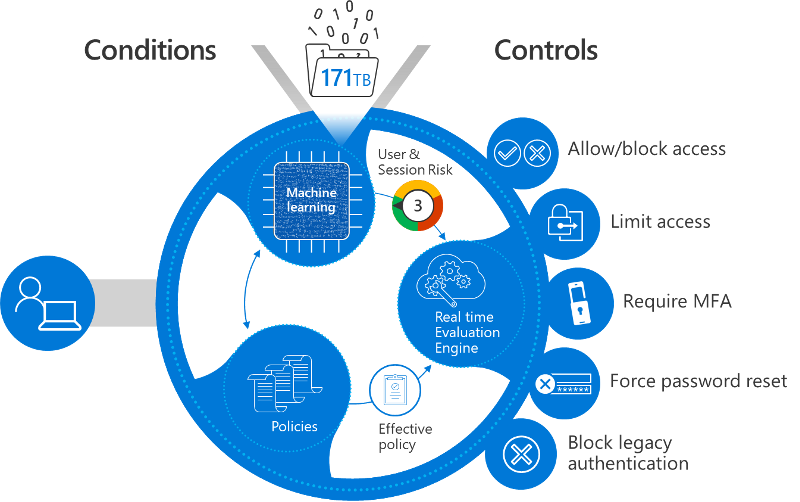

II. I criteri di accesso condizionale consentono di controllare l'accesso e offrono attività di correzione

L'accesso condizionale Di Microsoft Entra analizza i segnali, ad esempio utente, dispositivo e posizione, per automatizzare le decisioni e applicare i criteri di accesso aziendale per le risorse. È possibile usare criteri di accesso condizionale per applicare controlli di accesso come l'autenticazione a più fattori (MFA). I criteri di accesso condizionale consentono di richiedere l'autenticazione a più fattori agli utenti quando è necessario per la sicurezza e di non interferire quando non lo è.

Microsoft fornisce criteri condizionali standard denominati impostazioni predefinite per la sicurezza che assicurano un livello di sicurezza di base. Tuttavia, l'organizzazione potrebbe avere bisogno di maggiore flessibilità rispetto alle impostazioni predefinite per la sicurezza. È possibile utilizzare l'accesso condizionale per personalizzate le impostazioni predefinite per la sicurezza con maggiore granularità e per configurare nuovi criteri per la sicurezza in base alle esigenze.

Pianificare anticipatamente i criteri di accesso condizionale e disporre di un set di criteri attivi e di riserva è un pilastro fondamentale per l'applicazione dei criteri di accesso in un'implementazione Zero Trust. Dedicate il tempo necessario per configurare posizioni di rete conosciute nell'ambiente in uso. Anche se non si utilizzano queste posizioni di rete in un criterio di accesso condizionale, la configurazione di questi indirizzi IP informa la valutazione del rischio di Microsoft Entra ID Protection.

Eseguire questo passaggio:

- Vedere le linee guida per la distribuzione e le procedure consigliate per i criteri di accesso condizionale resilienti.

Registrare i dispositivi con Microsoft Entra ID per limitare l'accesso da dispositivi vulnerabili e compromessi

Seguire questa procedura:

- Abilitare Microsoft Entra hybrid join o Microsoft Entra join. Se si gestisce il computer portatile o il computer dell'utente, inserire tali informazioni nell'ID di Microsoft Entra e usarle per prendere decisioni migliori. Ad esempio, consentendo ai client avanzati, che dispongono di copie offline nel computer, accedere ai dati se si sa che l'utente proviene da un computer che l'organizzazione controlla e gestisce.

- Abilitare il servizio Intune in Microsoft Endpoint Manager (EMS) per gestire i dispositivi mobili degli utenti e registrare i dispositivi. Lo stesso si può dire sui dispositivi mobili utente come sui portatili: più si sa di loro (livello di patch, jailbroken, rooted e così via), più è possibile fornire una logica per il motivo per cui si blocca/consente l'accesso.

Suggerimento

Informazioni sull'implementazione di una strategia Zero Trust end-to-end per gli endpoint.

III. L'analisi migliora la visibilità

Durante la creazione della tua infrastruttura in Microsoft Entra ID con autenticazione, autorizzazione e provisioning, è importante avere approfondite informazioni operative su ciò che accade nella directory di sistema.

Configurare la registrazione e la creazione di report per migliorare la visibilità

Eseguire questo passaggio:

- Pianificare una distribuzione di report e monitoraggio di Microsoft Entra per rendere persistenti e analizzare i log dall'ID Microsoft Entra, in Azure o usando un sistema SIEM preferito.

IV. Le identità e i privilegi di accesso vengono gestiti con la gestione delle identità

Dopo aver raggiunto gli obiettivi iniziali, concentratevi su altri obiettivi, come una governance delle identità più robusta.

Proteggere l'accesso con privilegi con Privileged Identity Management

Controllare gli endpoint, le condizioni e le credenziali usate dagli utenti per accedere a operazioni/ruoli con privilegi.

Seguire questa procedura:

- Controlla le tue identità privilegiate. L'accesso con privilegi non è solo l'accesso amministrativo, ma anche l'accesso alle applicazioni o agli sviluppatori che possono cambiare il modo in cui le app cruciali eseguono e gestiscono i dati.

- Usare Privileged Identity Management per proteggere le identità con privilegi.

Limitare il consenso dell'utente alle applicazioni

Il consenso degli utenti alle applicazioni è un modo comune per le applicazioni moderne per ottenere l'accesso alle risorse organizzative, ma esistono alcune procedure consigliate da tenere presente.

Seguire questa procedura:

- Limitare il consenso dell'utente e gestire le richieste di consenso per garantire che non si verifichi un'esposizione non necessaria dei dati dell'organizzazione alle app.

- Esaminare il consenso precedente/esistente nell'organizzazione per eventuali consenso eccessivo o dannoso.

Per altre informazioni sugli strumenti per proteggersi dalle tattiche per accedere alle informazioni sensibili, vedere "Rafforzare la protezione dalle minacce informatiche e dalle app non autorizzate" nella guida all'implementazione di una strategia identity Zero Trust.

Gestire i diritti

Con le applicazioni che eseguono l'autenticazione centralizzata grazie a Microsoft Entra ID, è possibile semplificare il processo di richiesta di accesso, approvazione e ricertificazione per garantire che le persone giuste abbiano il corretto accesso e poter tracciare il motivo per cui gli utenti dell'organizzazione hanno i permessi che possiedono.

Seguire questa procedura:

- Usare Entitlement Management per creare pacchetti di accesso che gli utenti possono richiedere quando si uniscono a team/progetti diversi e che li assegnano all'accesso alle risorse associate (ad esempio applicazioni, siti di SharePoint, appartenenze ai gruppi).

- Se per l'organizzazione non è possibile distribuire la Gestione delle Autorizzazioni in questo momento, abilitate almeno i paradigmi self-service all'interno dell'organizzazione, distribuendo la gestione gruppi self-service e l'accesso all'applicazione self-service.

Usare l'autenticazione senza password per ridurre il rischio di attacchi di phishing e password

Con Microsoft Entra ID che supporta FIDO 2.0 e l'accesso tramite telefono senza password, è possibile spostare l'ago sulle credenziali che gli utenti (utenti sensibili/con privilegi) usano quotidianamente. Queste credenziali sono fattori di autenticazione sicuri che possono attenuare anche i rischi.

Eseguire questo passaggio:

- Iniziare a distribuire le credenziali senza password nell'organizzazione.

V. Utente, dispositivo, posizione e comportamento vengono analizzati in tempo reale per determinare i rischi e offrire una protezione continua

L'analisi in tempo reale è fondamentale per determinare il rischio e la protezione.

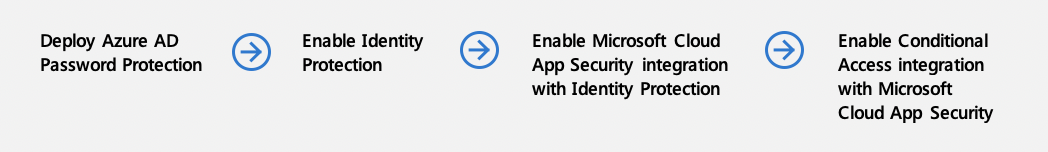

Distribuire Microsoft Entra Password Protection

Mentre si abilitano altri metodi per verificare in modo esplicito gli utenti, non ignorare password deboli, attacchi di password spraying e attacchi di replay delle violazioni. E i criteri password complessi classici non impediscono gli attacchi password più diffusi.

Eseguire questo passaggio:

Abilitare Microsoft Entra ID Protection

Ottenere un segnale di rischio di sessione/utente più granulare con Microsoft Entra ID Protection. È possibile abilitare le opzioni di analisi e correzione dei rischi in base alle esigenze di sicurezza in continua evoluzione dell'organizzazione.

Eseguire questo passaggio:

Abilitare l'integrazione di Microsoft Defender for Cloud Apps con Microsoft Entra ID Protection

Microsoft Defender for Cloud Apps monitora il comportamento degli utenti all'interno di applicazioni SaaS e moderne. Questo segnale informa Microsoft Entra ID su ciò che è successo all'utente dopo l'autenticazione e la ricezione di un token. Se il modello utente inizia a sembrare sospetto, un segnale può essere inviato a Microsoft Entra ID Protection e all'accesso condizionale, informandolo che l'utente sembra compromesso o ad alto rischio. Alla richiesta di accesso successiva da parte dell'utente, Microsoft Entra ID può intervenire correttamente per verificare l'utente o bloccarlo.

Eseguire questo passaggio:

- Abilitare il monitoraggio di Defender per le app cloud per arricchire il segnale di Microsoft Entra ID Protection.

Abilitare l'integrazione dell'accesso condizionale con app Microsoft Defender per il cloud

Usando i segnali generati dopo l'autenticazione e con Defender for Cloud Apps che inoltra le richieste proxy alle applicazioni, sarà possibile monitorare le sessioni che passano alle applicazioni SaaS e applicare restrizioni.

Seguire questa procedura:

Abilitare la sessione con restrizioni per l'uso nelle decisioni di accesso

Quando il rischio di un utente è basso, ma esegue l'accesso da un endpoint sconosciuto, potrebbe essere necessario consentire l'accesso alle risorse, ma non consentire loro di eseguire operazioni che espongono l'organizzazione a azioni rischiose. È possibile configurare Exchange Online e SharePoint Online per offrire all'utente una sessione con restrizioni che consente di leggere messaggi di posta elettronica o visualizzare file, ma non di scaricarli e salvarli in un dispositivo non attendibile.

Eseguire questo passaggio:

- Abilitare l'accesso limitato a SharePoint Online ed Exchange Online.

VI. Integrare segnali di minaccia da altre soluzioni di sicurezza per migliorare il rilevamento, la protezione e la risposta

Si possono infine integrare altre soluzioni di sicurezza per una maggiore efficacia.

Integra Microsoft Defender per Identity con Microsoft Defender per le app cloud

L'integrazione con Microsoft Defender per Identità consente a Microsoft Entra ID di sapere che un utente sta adottando un comportamento rischioso durante l'accesso a risorse locali non moderne (ad esempio le condivisioni di file). Questo segnale può essere inserito nel rischio complessivo, probabilmente bloccando ulteriormente l'accesso nel cloud.

Seguire questa procedura:

- Abilitare Microsoft Defender per l'Identità con Microsoft Defender per le App di Cloud per integrare i segnali locali nei segnali di rischio che conosciamo sull'utente.

- Verifica il punteggio combinato della priorità di indagine per ogni utente a rischio per offrire una visione olistica su quali utenti il tuo SOC dovrebbe concentrarsi.

Abilitare Microsoft Defender per gli Endpoint

Microsoft Defender per endpoint consente di attestare l'integrità dei computer Windows e di determinare se sono in fase di compromissione. È quindi possibile inserire tali informazioni nella mitigazione dei rischi in fase di esecuzione. Mentre l'aggiunta a un dominio offre un'idea del controllo, Defender per endpoint consente di rispondere a un attacco malware quasi in tempo reale rilevando modelli in cui più dispositivi utente accedono a siti non attendibili. Inoltre, consente di reagire aumentando il livello di rischio di dispositivo/utente durante l'esecuzione.

Eseguire questo passaggio:

Protezione dell'identità in conformità con l'ordine esecutivo 14028 sulla cybersecurity e il memorandum OMB 22-09

L'ordine esecutivo 14028 sul miglioramento della sicurezza informatica delle nazioni & memorandum OMB 22-09 include azioni specifiche su Zero Trust. Le azioni di identità includono l'uso di sistemi centralizzati di gestione delle identità, l'uso di MFA resistenti al phishing e l'incorporamento di almeno un segnale a livello di dispositivo nelle decisioni di autorizzazione. Per indicazioni dettagliate sull'implementazione di queste azioni con Microsoft Entra ID, vedere Soddisfare i requisiti di identità del memorandum 22-09 con Microsoft Entra ID.

Prodotti trattati in questa guida

- Microsoft Entra ID

- Microsoft Defender per l'Identità

- Microsoft Endpoint Manager (include Microsoft Intune)

- Microsoft Defender for Endpoint

- SharePoint Online

- Exchange Online

Conclusione

L'identità è fondamentale per una strategia zero trust riuscita. Per altre informazioni o assistenza sull'implementazione, contattare il team Customer Success o continuare a leggere gli altri capitoli di questa guida, che riguardano tutti i pilastri zero trust.

La serie di guide alla distribuzione di Zero Trust