Panoramica dei criteri di protezione delle app

I criteri di protezione delle app (APP) di Intune sono regole che garantiscono che i dati di un'organizzazione rimangano al sicuro o contenuti in un'app gestita. Questi criteri consentono di controllare il modo in cui i dati vengono accessibili e condivisi dalle app nei dispositivi mobili. Un criterio può essere una regola applicata quando l'utente tenta di accedere o spostare dati "aziendali" o un set di azioni non consentite o monitorate quando l'utente si trova all'interno dell'app. Un'app gestita in Intune è un'app protetta a cui sono applicati criteri di protezione delle app di Intune ed è gestita da Intune.

L'uso dei criteri di protezione delle app di Intune offre diversi vantaggi , tra cui la protezione dei dati aziendali nei dispositivi mobili senza richiedere la registrazione dei dispositivi e il controllo dell'accesso e della condivisione dei dati da parte delle app nei dispositivi mobili.

Esempi di uso dei criteri di protezione delle app con Microsoft Intune includono:

- Richiesta di un PIN o di un'impronta digitale per accedere alla posta elettronica aziendale in un dispositivo mobile

- Impedire agli utenti di copiare e incollare dati aziendali in app personali

- Limitazione dell'accesso ai dati aziendali solo alle app approvate

Molte app per la produttività, ad esempio le app di Microsoft 365 (Office), possono essere gestite tramite MAM di Intune. Consultare l'elenco ufficiale di app gestite da Microsoft Intune disponibile per uso pubblico.

Come proteggere i dati delle app

I dipendenti usano dispositivi mobili per attività personali e lavorative. Mentre ci si assicura che i dipendenti possano rimanere produttivi, è anche possibile prevenire la perdita di dati, sia intenzionale che non intenzionale. Si vuole anche proteggere i dati aziendali a cui si accede da dispositivi non gestiti dall'utente.

È possibile usare i criteri di protezione delle app di Intune indipendentemente da qualsiasi soluzione di gestione dei dispositivi mobili (MDM). Ciò consente di proteggere i dati aziendali con o senza la registrazione dei dispositivi in una soluzione di gestione dei dispositivi. Implementando criteri a livello di app, è possibile limitare l'accesso alle risorse aziendali e mantenere i dati all'interno del reparto IT.

Criteri di protezione delle app nei dispositivi

I criteri di protezione delle app possono essere configurati per le app eseguite nei dispositivi che sono:

Registrato in Microsoft Intune: Questi dispositivi sono in genere di proprietà dell'azienda.

Registrato in una soluzione MDM (Mobile Device Management) di terze parti: Questi dispositivi sono in genere di proprietà dell'azienda.

Nota

I criteri di gestione delle app per dispositivi mobili non devono essere usati con soluzioni di gestione di app per dispositivi mobili o contenitori sicuri di terze parti.

Non registrato in alcuna soluzione di gestione dei dispositivi mobili: Questi dispositivi sono in genere dispositivi di proprietà dei dipendenti che non sono gestiti o registrati in Intune o in altre soluzioni MDM.

Importante

È possibile creare criteri di gestione delle app per dispositivi mobili per le app di Office per dispositivi mobili che si connettono ai servizi Microsoft 365. È anche possibile proteggere l'accesso alle cassette postali locali di Exchange creando criteri di protezione delle app di Intune per i dispositivi con Outlook per iOS e dispositivi abilitati per Android con l'autenticazione moderna ibrida. Prima di usare questa funzionalità, assicurarsi di soddisfare i requisiti di Outlook per iOS/iPadOS e Android.. I criteri di protezione di app criteri non sono supportati per altre app che si connettono a servizi di Exchange o SharePoint locali.

Vantaggi dell'uso dei criteri di protezione delle app

I vantaggi importanti dell'uso dei criteri di protezione delle app sono i seguenti:

Protezione dei dati aziendali a livello dell'app. Poiché la gestione delle app per dispositivi mobili non richiede la gestione dei dispositivi, è possibile proteggere i dati aziendali nei dispositivi gestiti e non gestiti. La gestione è incentrata sull'identità utente, che elimina il requisito per la gestione dei dispositivi.

La produttività dell'utente finale non è influenzata e i criteri non si applicano quando si usa l'app in un contesto personale. I criteri vengono applicati solo in un contesto aziendale, che consente di proteggere i dati aziendali senza toccare i dati personali.

I criteri di protezione delle app garantiscono che siano in atto le protezioni a livello dell'app. Ad esempio, è possibile:

- Richiedere un PIN per aprire un'app in un contesto aziendale

- Controllare la condivisione dei dati tra le app

- Impedire il salvataggio dei dati dell'app aziendale in una posizione di archiviazione personale

MDM, oltre a MAM, garantisce che il dispositivo sia protetto. È possibile richiedere un PIN per accedere al dispositivo oppure distribuire app gestite nel dispositivo. È anche possibile distribuire app nei dispositivi tramite la soluzione MDM, per avere un maggiore controllo sulla gestione delle app.

L'uso di MDM con i criteri di protezione delle app offre vantaggi aggiuntivi e le aziende possono usare contemporaneamente i criteri di protezione delle app con e senza MDM. Si consideri, ad esempio, un dipendente che usa sia un telefono emesso dall'azienda che il proprio tablet personale. Il telefono aziendale è registrato in MDM e protetto dai criteri di protezione delle app, mentre il dispositivo personale è protetto solo dai criteri di protezione delle app.

Se si applicano criteri MAM all'utente senza impostare lo stato del dispositivo, l'utente otterrà i criteri MAM sia nel dispositivo BYOD che nel dispositivo gestito da Intune. È anche possibile applicare criteri MAM in base allo stato di gestione dei dispositivi. Per altre informazioni, vedere Criteri di protezione delle app di destinazione in base allo stato di gestione dei dispositivi. Quando si creano criteri di protezione delle app, selezionare No accanto a Destinazione a tutti i tipi di app. Eseguire quindi una delle operazioni seguenti:

- Applicare un criterio MAM meno rigoroso ai dispositivi gestiti di Intune e applicare criteri MAM più restrittivi ai dispositivi non registrati con MDM.

- Applicare un criterio MAM solo ai dispositivi non registrati.

Piattaforme supportate per i criteri di protezione delle app

Intune offre una vasta gamma di funzionalità che consentono di ottenere le app desiderate sui dispositivi su cui le si vuole eseguire. Per altre informazioni, vedere Funzionalità di gestione delle app per piattaforma.

Il supporto della piattaforma dei criteri di protezione delle app di Intune è allineato al supporto della piattaforma office per applicazioni mobili per dispositivi Android e iOS/iPadOS. Per informazioni dettagliate, vedere la sezione App per dispositivi mobili dei requisiti di sistema di Office.

Anteprima: è anche possibile creare criteri di protezione delle app per i dispositivi Windows. Per informazioni dettagliate, vedere Esperienza di protezione delle app per i dispositivi Windows.

Importante

Sul dispositivo deve essere presente il portale aziendale di Intune per poter ricevere i criteri di protezione delle app in Android.

Framework di protezione dei dati dei criteri di protezione delle app

Le scelte disponibili nei criteri di protezione delle app consentono alle organizzazioni di personalizzare la protezione in base alle esigenze specifiche. Per alcune, potrebbe non essere ovvio quali impostazioni di criterio siano necessarie per implementare uno scenario completo. Per aiutare le aziende a dare priorità alla protezione avanzata degli endpoint dei client per dispositivi mobili, Microsoft ha introdotto una tassonomia per il suo framework di protezione dei dati APP per la gestione delle app mobili iOS e Android.

Il framework di protezione dei dati APP è organizzato in tre livelli di configurazione distinti, ognuno dei quali si basa sul livello precedente:

- La protezione di base dei dati aziendali (livello 1) garantisce che le app siano protette con un PIN e crittografate ed esegue operazioni di cancellazione selettiva. Per i dispositivi Android, questo livello convalida l'attestazione del dispositivo Android. Si tratta di una configurazione di base che fornisce un controllo simile della protezione dei dati nei criteri delle caselle postali di Exchange Online e introduce l'IT e gli utenti all'APP.

- La protezione avanzata dei dati aziendali (livello 2) introduce i meccanismi di prevenzione delle perdite di dati dell'APP e i requisiti minimi del sistema operativo. Questa è la configurazione applicabile alla maggior parte degli utenti mobili che accedono ai dati aziendali o dell'istituto di istruzione.

- La protezione elevata dei dati aziendali (livello 3) introduce meccanismi avanzati di protezione dei dati, una migliore configurazione del PIN e l'APP Mobile Threat Defense. Questa configurazione è auspicabile per gli utenti che accedono a dati ad alto rischio.

Per visualizzare le raccomandazioni specifiche per ogni livello di configurazione e le applicazioni minime che devono essere protette, consultare il documento Framework di protezione dei dati utilizzando i criteri di protezione delle app.

Come i criteri di protezione delle app proteggono i dati delle app

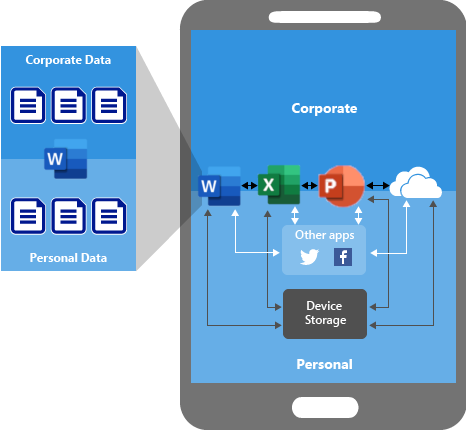

App senza criteri di protezione delle app

Quando le app vengono usate senza restrizioni, i dati aziendali e personali possono coesistere. I dati aziendali possono finire in posizioni come l'archiviazione personale o trasferiti ad app aldilà della propria portata, e ciò potrebbe comportare la perdita di tali dati. Le frecce nel diagramma seguente mostrano lo spostamento illimitato dei dati tra le app aziendali e personali e le posizioni di archiviazione.

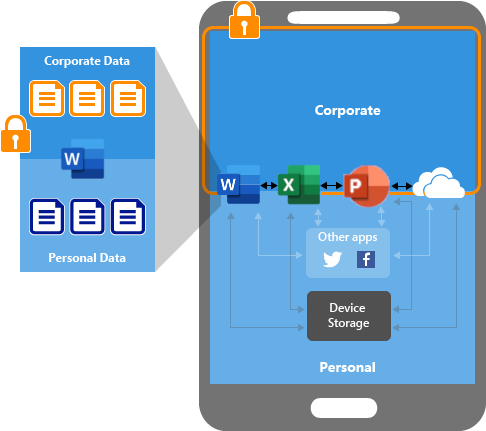

Protezione dei dati con criteri di protezione delle app (APP)

È possibile usare i criteri di protezione delle app per impedire il salvataggio dei dati aziendali nell'archiviazione locale del dispositivo (vedere l'immagine seguente). È anche possibile limitare lo spostamento dei dati ad altre app non protette dai criteri di protezione delle app. Le impostazioni del criterio di protezione delle app includono:

- Criteri di rilocazione dei dati, ad esempio Salva copie dei dati dell'organizzazione e Limita taglia, copia e incolla.

- Impostazioni dei criteri di accesso come Richiedi PIN semplice per l'accesso e Blocca l'esecuzione delle app gestite in dispositivi jailbroken o rooted.

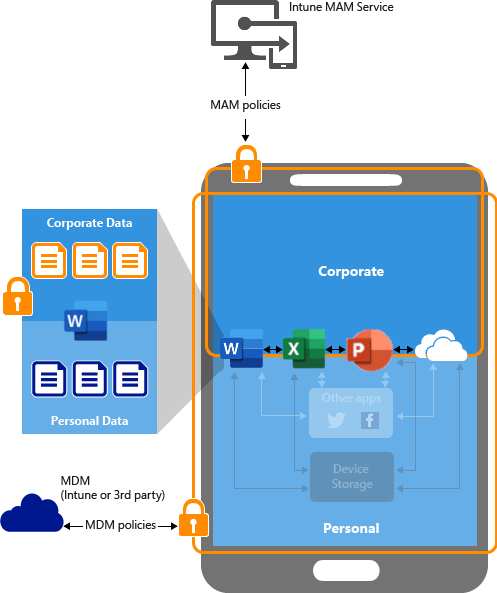

Protezione dei dati con APP nei dispositivi gestiti da una soluzione MDM

La figura seguente mostra i livelli di protezione offerti insieme dai criteri di protezione delle app e MDM.

La soluzione MDM aggiunge valore fornendo quanto segue:

- Registra il dispositivo

- Distribuisce le app nel dispositivo

- Fornisce la conformità e la gestione dei dispositivi continua

I criteri di protezione delle app aggiungono valore fornendo quanto segue:

- Proteggere i dati aziendali dalla perdita di app e servizi consumer

- Applicare restrizioni come salvataggio con nome, Appunti o PIN alle app client

- Cancellare i dati aziendali quando necessario dalle app senza rimuovere tali app dal dispositivo

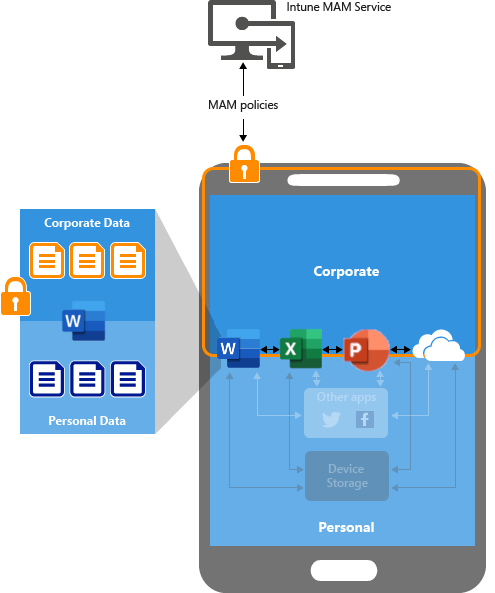

Protezione dei dati con APP per i dispositivi senza registrazione

Il diagramma seguente illustra il funzionamento dei criteri di protezione dei dati a livello di app senza MDM.

Per i dispositivi BYOD non registrati in alcuna soluzione MDM, i criteri di protezione di app consentono di proteggere i dati aziendali a livello di app. Esistono tuttavia alcune limitazioni da tenere presenti:

- Non è possibile distribuire app nel dispositivo. L'utente finale deve ottenere le app dallo Store.

- Non è possibile effettuare il provisioning dei profili certificato in questi dispositivi.

- Non è possibile effettuare il provisioning di Wi-Fi aziendali e impostazioni VPN in questi dispositivi.

App che è possibile gestire con i criteri di protezione delle app

Qualsiasi app integrata con Intune SDK o di cui è stato eseguito il wrapping tramite lo strumento di wrapping delle app di Intune può essere gestita usando i criteri di protezione delle app di Intune. Vedere l'elenco ufficiale delle app protette di Microsoft Intune compilate con questi strumenti e disponibili per l'uso pubblico.

Il team di sviluppo di Intune SDK testa e gestisce attivamente il supporto per le app create con le piattaforme Android, iOS/iPadOS (Obj-C, Swift), Xamarin e Xamarin.Forms native. Anche se alcuni clienti hanno avuto successo con l'integrazione di Intune SDK con altre piattaforme, ad esempio React Native e NativeScript, non forniamo linee guida esplicite o plug-in per gli sviluppatori di app che usano altro che le piattaforme supportate.

Requisiti dell'utente finale per l'uso dei criteri di protezione delle app

L'elenco seguente fornisce i requisiti dell'utente finale per l'uso dei criteri di protezione delle app in un'app gestita da Intune:

L'utente finale deve avere un account Microsoft Entra. Vedere Aggiungere utenti e concedere l'autorizzazione amministrativa a Intune per informazioni su come creare utenti di Intune in Microsoft Entra ID.

L'utente finale deve avere una licenza per Microsoft Intune assegnata al proprio account Microsoft Entra. Vedere Gestire le licenze di Intune per informazioni su come assegnare licenze di Intune agli utenti finali.

L'utente finale deve far parte di un gruppo di sicurezza indicato dai criteri di protezione dell'app. I criteri di protezione delle app devono essere mirati per la specifica app in uso. I criteri di protezione delle app possono essere creati e distribuiti nell'interfaccia di amministrazione di Microsoft Intune. I gruppi di sicurezza possono essere attualmente creati nell'interfaccia di amministrazione di Microsoft 365.

L'utente finale deve accedere all'app usando il proprio account Microsoft Entra.

Criteri di protezione delle app per le app di Microsoft 365 (Office)

Esistono alcuni requisiti aggiuntivi di cui tenere conto quando si usano i criteri di protezione delle app con le app di Microsoft 365 (Office).

Importante

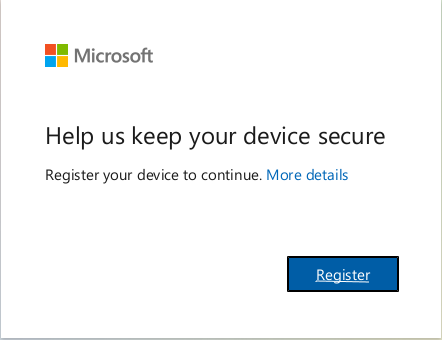

La gestione delle applicazioni mobili (MAM) di Intune in Android richiede la registrazione del dispositivo Microsoft Entra ID per le app Microsoft 365. Per migliorare la sicurezza, i dispositivi Android devono essere registrati con l'ID Microsoft Entra per continuare a ricevere i criteri MAM per le app di Microsoft 365.

Quando si accede alle app di Microsoft 365 destinate a criteri MAM, agli utenti potrebbe essere richiesto di eseguire l'autenticazione se il dispositivo non è già registrato con l'ID Entra. Gli utenti dovranno completare il processo di autenticazione e registrazione per accedere alle applicazioni abilitate per Microsoft 365 MAM.

Se sono abilitati i criteri di accesso condizionale o l'autenticazione a più fattori, i dispositivi devono essere già registrati e gli utenti non noteranno alcuna modifica.

Per visualizzare i dispositivi registrati, passare al reportDispositivi>tutti i dispositivi dell'interfaccia > di amministrazione di Microsoft Entra, filtrare in base al sistema operativo e ordinarlo in base a Registrato. Per informazioni correlate, vedere Gestire le identità dei dispositivi usando l'interfaccia di amministrazione di Microsoft Entra.

App Outlook per dispositivi mobili

I requisiti aggiuntivi per l'uso dell'app Outlook per dispositivi mobili includono quanto segue:

L'utente finale deve avere l'app Outlook per dispositivi mobili installata nel dispositivo.

L'utente finale deve avere una cassetta postale di Microsoft 365 Exchange Online e una licenza collegate al proprio account Microsoft Entra.

Nota

L'app Outlook per dispositivi mobili supporta attualmente solo Intune App Protection per Microsoft Exchange Online ed Exchange Server con autenticazione moderna ibrida e non supporta Exchange in Office 365 Dedicato.

Word, Excel e PowerPoint

I requisiti aggiuntivi per l'uso delle app Word, Excel e PowerPoint includono quanto segue:

L'utente finale deve avere una licenza per Microsoft 365 Apps for business o enterprise collegata al proprio account Microsoft Entra. La sottoscrizione deve includere le app di Office nei dispositivi mobili e può includere un account di archiviazione cloud con OneDrive for Business. Le licenze di Microsoft 365 possono essere assegnate nell'interfaccia di amministrazione di Microsoft 365 seguendo queste istruzioni.

L'utente finale deve avere una posizione gestita configurata usando la funzionalità di salvataggio granulare come nell'impostazione dei criteri di protezione dell'applicazione "Salva copie dei dati dell'organizzazione". Ad esempio, se il percorso gestito è OneDrive, l'app OneDrive deve essere configurata nell'app Word, Excel o PowerPoint dell'utente finale.

Se il percorso gestito è OneDrive, l'app deve essere destinata ai criteri di protezione delle app distribuiti all'utente finale.

Nota

Le app per dispositivi mobili di Office attualmente supportano solo SharePoint Online e non SharePoint locale.

Percorso gestito necessario per Office

Per Office è necessaria una posizione gestita,ad esempio OneDrive. Intune contrassegna tutti i dati nell'app come "aziendali" o "personali". I dati sono considerati "aziendali" quando provengono da una sede aziendale. Per le app di Office, Intune considera le posizioni aziendali seguenti: posta elettronica (Exchange) o archiviazione cloud (app OneDrive con un account OneDrive for Business).

Skype for Business

Sono previsti requisiti aggiuntivi per l'uso di Skype for Business. Vedere Skype requisiti di licenza per le aziende . Per le configurazioni ibride e locali di Skype for Business (SfB), vedere Rispettivamente Autenticazione moderna ibrida per SfB ed Exchange disponibile a livello generale e Autenticazione moderna per SfB OnPrem con Microsoft Entra ID.

Criteri globali di protezione delle app

Se un amministratore di OneDrive passa a admin.onedrive.com e seleziona Accesso al dispositivo, può impostare i controlli di gestione delle applicazioni per dispositivi mobili sulle app client di OneDrive e SharePoint.

Le impostazioni, rese disponibili per la console di amministrazione di OneDrive, configurano uno speciale criterio di protezione delle app di Intune denominato criteri globali . Questo criterio globale si applica a tutti gli utenti del tenant e non ha modo di controllare la destinazione dei criteri.

Una volta abilitate, le app OneDrive e SharePoint per iOS/iPadOS e Android sono protette con le impostazioni selezionate per impostazione predefinita. Un professionista IT può modificare questo criterio nell'interfaccia di amministrazione di Microsoft Intune per aggiungere altre app di destinazione e modificare qualsiasi impostazione di criterio.

Per impostazione predefinita, può essere presente un solo criterio globale per ogni tenant. Tuttavia, è possibile usare le API Graph di Intune per creare criteri globali aggiuntivi per ogni tenant, ma non è consigliabile farlo. La creazione di criteri globali aggiuntivi non è consigliata perché la risoluzione dei problemi di implementazione di tali criteri può diventare complicata.

Anche se i criteri globali si applicano a tutti gli utenti del tenant, tutti i criteri di protezione delle app standard di Intune sostituiscono queste impostazioni.

Nota

Le impostazioni dei criteri nell'interfaccia di amministrazione di OneDrive non vengono più aggiornate. In alternativa, è possibile usare Microsoft Intune. Per altre informazioni, vedere Controllare l'accesso alle funzionalità nelle app OneDrive e SharePoint per dispositivi mobili.

Funzionalità di protezione delle app

Identità multipla

Il supporto multi-identità consente a un'app di supportare più gruppi di destinatari. Questi gruppi di destinatari sono utenti "aziendali" e utenti "personali". Gli account aziendali e dell'istituto di istruzione vengono usati dai gruppi di destinatari "aziendali", mentre gli account personali vengono usati per i destinatari consumer, ad esempio gli utenti di Microsoft 365 (Office). Un'app che supporta più identità può essere rilasciata pubblicamente, in cui i criteri di protezione delle app si applicano solo quando l'app viene usata nel contesto aziendale e dell'istituto di istruzione ("aziendale"). Il supporto per più identità usa Intune SDK per applicare solo i criteri di protezione delle app all'account aziendale o dell'istituto di istruzione connesso all'app. Se un account personale è connesso all'app, i dati non vengono toccati. I criteri di protezione delle app possono essere usati per impedire il trasferimento dei dati dell'account aziendale o dell'istituto di istruzione a account personali all'interno dell'app multi-identità, account personali all'interno di altre app o app personali.

Importante

Indipendentemente dal fatto che un'app supporti più identità, solo una singola identità "aziendale" può avere un criterio di protezione delle app di Intune applicato.

Per un esempio di contesto "personale", si consideri un utente che avvia un nuovo documento in Word, questo è considerato contesto personale, quindi i criteri di Protezione app di Intune non vengono applicati. Dopo aver salvato il documento nell'account OneDrive "aziendale", viene considerato contesto "aziendale" e vengono applicati i criteri di Protezione app di Intune.

Si considerino gli esempi seguenti per il contesto aziendale o aziendale:

- Un utente avvia l'app OneDrive usando il proprio account aziendale. Nel contesto di lavoro non possono spostare i file in un percorso di archiviazione personale. In seguito, quando usano OneDrive con il proprio account personale, possono copiare e spostare i dati dal proprio OneDrive personale senza restrizioni.

- Un utente inizia a creare un messaggio di posta elettronica nell'app Outlook. Dopo aver popolato l'oggetto o il corpo del messaggio, l'utente non è in grado di cambiare l'indirizzo FROM dal contesto di lavoro al contesto personale perché l'oggetto e il corpo del messaggio sono protetti dai criteri di protezione delle app.

Nota

Outlook ha una visualizzazione combinata della posta elettronica sia "personale" che "aziendale". In questo caso, l'app Outlook richiede il PIN di Intune all'avvio.

Importante

Anche se Edge si trova nel contesto "aziendale", gli utenti possono spostare intenzionalmente i file di contesto "aziendali" di OneDrive in una posizione di archiviazione cloud personale sconosciuta. Per evitare questo, vedere Gestire i siti Web per consentire il caricamento dei file e configurare l'elenco di siti consentiti/bloccati per Edge.

PIN dell'app di Intune

Il PIN (Personal Identification Number) è un passcode usato per verificare che l'utente corretto stia accedendo ai dati dell'organizzazione in un'applicazione.

Richiesta PIN

Intune richiede il PIN dell'app dell'utente quando l'utente sta per accedere ai dati "aziendali". Nelle app multi-identità, ad esempio Word, Excel o PowerPoint, all'utente viene richiesto il PIN quando tenta di aprire un documento o un file "aziendale". Nelle app con identità singola, ad esempio le app line-of-business gestite con lo strumento di wrapping delle app di Intune, il PIN viene richiesto all'avvio, perché Intune SDK sa che l'esperienza dell'utente nell'app è sempre "aziendale".

Richiesta pin o richiesta di credenziali aziendali, frequenza

L'amministratore IT può definire l'impostazione dei criteri di protezione delle app di Intune Ricontrollare i requisiti di accesso dopo (minuti)nell'interfaccia di amministrazione di Microsoft Intune. Questa impostazione specifica la quantità di tempo prima che i requisiti di accesso vengano controllati nel dispositivo e viene visualizzata di nuovo la schermata del PIN dell'applicazione o la richiesta di credenziali aziendali. Tuttavia, i dettagli importanti sul PIN che influiscono sulla frequenza con cui verrà richiesto l'utente sono:

-

Il PIN viene condiviso tra le app dello stesso editore per migliorare l'usabilità:

In iOS/iPadOS, un PIN dell'app viene condiviso tra tutte le app dello stesso editore di app. Ad esempio, tutte le app Microsoft condividono lo stesso PIN. In Android, un PIN dell'app viene condiviso tra tutte le app. -

Verifica nuovamente i requisiti di accesso dopo il comportamento (minuti) dopo il riavvio di un dispositivo:

Un timer tiene traccia del numero di minuti di inattività che determinano quando visualizzare il PIN dell'app di Intune o la richiesta di credenziali aziendali successiva. In iOS/iPadOS il timer non è interessato dal riavvio del dispositivo. Di conseguenza, il riavvio del dispositivo non ha alcun effetto sul numero di minuti in cui l'utente è stato inattivo da un'app iOS/iPadOS con criteri PIN (o credenziali aziendali) di Intune destinati. In Android il timer viene reimpostato al riavvio del dispositivo. Di conseguenza, le app Android con il PIN di Intune (o le credenziali aziendali) richiederanno probabilmente un PIN dell'app o una richiesta di credenziali aziendali, indipendentemente dal valore di impostazione "Ricontrollare i requisiti di accesso dopo (minuti)" dopo il riavvio di un dispositivo. -

La natura in sequenza del timer associato al PIN:

Dopo aver immesso un PIN per accedere a un'app (app A) e l'app lascia il primo piano (stato attivo di input principale) nel dispositivo, il timer viene reimpostato per tale PIN. Qualsiasi app (app B) che condivide questo PIN non richiederà all'utente la voce PIN perché il timer è stato reimpostato. La richiesta verrà visualizzata di nuovo quando viene soddisfatto di nuovo il valore "Ricontrollare i requisiti di accesso dopo (minuti)".

Per i dispositivi iOS/iPadOS, anche se il PIN è condiviso tra app di diversi editori, la richiesta verrà visualizzata di nuovo quando viene soddisfatto nuovamente il valore Ricontrolla i requisiti di accesso dopo (minuti) per l'app che non è lo stato attivo principale dell'input. Ad esempio, un utente ha l'app A del server di pubblicazione X e l'app B del server di pubblicazione Y e queste due app condividono lo stesso PIN. L'utente è incentrato sull'app A (in primo piano) e l'app B è ridotta a icona. Dopo aver soddisfatto il valore Ricontrolla i requisiti di accesso dopo (minuti) e l'utente passa all'app B, il PIN sarà necessario.

Nota

Per verificare più spesso i requisiti di accesso dell'utente (ad esempio la richiesta di PIN), in particolare per un'app usata di frequente, è consigliabile ridurre il valore dell'impostazione "Ricontrollare i requisiti di accesso dopo (minuti)".

PIN di app predefiniti per Outlook e OneDrive

Il PIN di Intune funziona in base a un timer basato sull'inattività (il valore ricontrolla i requisiti di accesso dopo (minuti)). Di conseguenza, le richieste PIN di Intune vengono visualizzate in modo indipendente dalle richieste PIN dell'app predefinite per Outlook e OneDrive, che spesso sono associate all'avvio dell'app per impostazione predefinita. Se l'utente riceve entrambe le richieste PIN contemporaneamente, il comportamento previsto dovrebbe essere che il PIN di Intune abbia la precedenza.

Sicurezza del PIN di Intune

Il PIN consente solo all'utente corretto di accedere ai dati dell'organizzazione nell'app. Pertanto, un utente finale deve accedere con il proprio account aziendale o dell'istituto di istruzione prima di poter impostare o reimpostare il PIN dell'app in Intune. Questa autenticazione viene gestita da Microsoft Entra ID tramite lo scambio di token sicuro e non è trasparente per Intune SDK. Dal punto di vista della sicurezza, il modo migliore per proteggere i dati aziendali o dell'istituto di istruzione consiste nel crittografarli. La crittografia non è correlata al PIN dell'app, ma è un proprio criterio di protezione delle app.

Protezione dagli attacchi di forza bruta e dal PIN di Intune

Come parte dei criteri pin dell'app, l'amministratore IT può impostare il numero massimo di volte in cui un utente può provare a autenticare il PIN prima di bloccare l'app. Dopo aver soddisfatto il numero di tentativi, Intune SDK può cancellare i dati "aziendali" nell'app.

PIN di Intune e cancellazione selettiva

In iOS/iPadOS, le informazioni sul PIN a livello di app vengono archiviate nel keychain condiviso tra le app con lo stesso autore, ad esempio tutte le app Microsoft di prima parte. Queste informazioni sul PIN sono anche associate a un account utente finale. Una cancellazione selettiva di un'app non deve influire su un'app diversa.

Ad esempio, un PIN impostato per Outlook per l'utente connesso viene archiviato in un keychain condiviso. Quando l'utente accede a OneDrive (pubblicato anche da Microsoft), visualizzerà lo stesso PIN di Outlook perché usa lo stesso portachiavi condiviso. Quando si disconnette da Outlook o si cancellano i dati utente in Outlook, l'SDK di Intune non cancella tale portachiavi perché OneDrive potrebbe ancora usare tale PIN. Per questo motivo, le cancellazioni selettive non cancellano tale portachiava condivisa, incluso il PIN. Questo comportamento rimane invariato anche se nel dispositivo esiste una sola app di un editore.

Poiché il PIN viene condiviso tra le app con lo stesso autore, se la cancellazione passa a una singola app, Intune SDK non sa se sono presenti altre app nel dispositivo con lo stesso editore. Di conseguenza, Intune SDK non cancella il PIN perché potrebbe essere ancora usato per altre app. L'aspettativa è che il PIN dell'app venga cancellato quando l'ultima app da tale server di pubblicazione verrà rimossa alla fine come parte di una pulizia del sistema operativo.

Se si osserva che il PIN viene cancellato in alcuni dispositivi, è probabile che si verifichi quanto segue: poiché il PIN è associato a un'identità, se l'utente ha eseguito l'accesso con un account diverso dopo una cancellazione, verrà richiesto di immettere un nuovo PIN. Tuttavia, se accedono con un account esistente in precedenza, è possibile usare già un PIN archiviato nel keychain per accedere.

Impostare un PIN due volte nelle app dello stesso editore?

MAM (in iOS/iPadOS) attualmente consente al PIN a livello di applicazione con caratteri alfanumerici e speciali (chiamati "passcode") che richiede la partecipazione di applicazioni (ad esempio WXP, Outlook, Managed Browser, Viva Engage) per integrare Intune SDK per iOS. In caso contrario, le impostazioni del passcode non vengono applicate correttamente per le applicazioni di destinazione. Si tratta di una funzionalità rilasciata in Intune SDK per iOS v. 7.1.12.

Per supportare questa funzionalità e garantire la compatibilità con le versioni precedenti di Intune SDK per iOS/iPadOS, tutti i PIN (numerici o passcode) nella versione 7.1.12+ vengono gestiti separatamente dal PIN numerico nelle versioni precedenti dell'SDK. Un'altra modifica è stata introdotta in Intune SDK per iOS v 14.6.0 che fa sì che tutti i PIN nella versione 14.6.0 e successive vengano gestiti separatamente da qualsiasi PIN nelle versioni precedenti dell'SDK.

Pertanto, se un dispositivo ha applicazioni con Intune SDK per le versioni di iOS precedenti alla versione 7.1.12 E successive alla 7.1.12 dello stesso server di pubblicazione (o versioni precedenti alla 14.6.0 E successive alla 14.6.0), dovrà configurare due PIN. I due PIN (per ogni app) non sono correlati in alcun modo ,ad esempio devono rispettare i criteri di protezione delle app applicati all'app. Di conseguenza, solo se le app A e B hanno gli stessi criteri applicati (rispetto al PIN), l'utente può configurare lo stesso PIN due volte.

Questo comportamento è specifico del PIN nelle applicazioni iOS/iPadOS abilitate con Gestione app per dispositivi mobili di Intune. Con il passare del tempo, quando le applicazioni adottano versioni successive di Intune SDK per iOS/iPadOS, la necessità di impostare un PIN due volte nelle app dello stesso editore diventa meno un problema. Per un esempio, vedere la nota seguente.

Nota

Ad esempio, se l'app A viene compilata con una versione precedente alla 7.1.12 (o alla 14.6.0) e l'app B viene compilata con una versione maggiore o uguale a 7.1.12 (o 14.6.0) dello stesso editore, l'utente finale dovrà configurare i PIN separatamente per A e B se entrambi sono installati in un dispositivo iOS/iPadOS.

Se un'app C con SDK versione 7.1.9 (o 14.5.0) è installata nel dispositivo, condividerà lo stesso PIN dell'app A.

Un'app D compilata con 7.1.14 (o 14.6.2) condividerà lo stesso PIN dell'app B.

Se in un dispositivo sono installate solo le app A e C, sarà necessario impostare un PIN. Lo stesso vale per se in un dispositivo vengono installate solo le app B e D.

Crittografia dei dati dell'app

Gli amministratori IT possono distribuire criteri di protezione delle app che richiedono la crittografia dei dati dell'app. Come parte dei criteri, l'amministratore IT può anche specificare quando il contenuto viene crittografato.

Come funziona il processo di crittografia dei dati di Intune

Per informazioni dettagliate sull'impostazione dei criteri di protezione delle app di crittografia, vedere Impostazioni dei criteri di protezione delle app Android e Impostazioni dei criteri di protezione delle app iOS/iPadOS .

Dati crittografati

Solo i dati contrassegnati come "aziendali" vengono crittografati in base ai criteri di protezione delle app dell'amministratore IT. I dati sono considerati "aziendali" quando provengono da una sede aziendale. Per le app di Office, Intune considera quanto segue come sedi aziendali:

- Posta elettronica (Exchange)

- Archiviazione cloud (app OneDrive con un account OneDrive for Business)

Per le app line-of-business gestite dallo strumento di wrapping delle app di Intune, tutti i dati dell'app sono considerati "aziendali".

Cancellazione selettiva

Cancellare i dati in remoto

Intune può cancellare i dati dell'app in tre modi diversi:

- Cancellazione completa del dispositivo

- Cancellazione selettiva per MDM

- Cancellazione selettiva MAM

Per altre informazioni sulla cancellazione remota per MDM, vedere Rimuovere i dispositivi usando la cancellazione o il ritiro. Per altre informazioni sulla cancellazione selettiva tramite MAM, vedere l'azione Ritiro e Come cancellare solo i dati aziendali dalle app.

La cancellazione completa del dispositivo rimuove tutti i dati utente e le impostazioni dal dispositivo ripristinando le impostazioni predefinite del dispositivo. Il dispositivo viene rimosso da Intune.

Nota

La cancellazione completa del dispositivo e la cancellazione selettiva per MDM possono essere ottenute solo nei dispositivi registrati con la gestione dei dispositivi mobili (MDM) di Intune.

Cancellazione selettiva per MDM

Per informazioni sulla rimozione dei dati aziendali, vedere Rimuovere i dispositivi: ritirare .

Cancellazione selettiva per MAM

La cancellazione selettiva per MAM rimuove semplicemente i dati dell'app aziendale da un'app. La richiesta viene avviata tramite Intune. Per informazioni su come avviare una richiesta di cancellazione, vedere Come cancellare solo i dati aziendali dalle app.

Se l'utente usa l'app quando viene avviata la cancellazione selettiva, Intune SDK verifica ogni 30 minuti una richiesta di cancellazione selettiva dal servizio MAM di Intune. Verifica anche la cancellazione selettiva quando l'utente avvia l'app per la prima volta e accede con il proprio account aziendale o dell'istituto di istruzione.

Quando i servizi locali (locali) non funzionano con le app protette di Intune

La protezione delle app di Intune dipende dall'identità dell'utente per essere coerente tra l'applicazione e Intune SDK. L'unico modo per garantire che è attraverso l'autenticazione moderna. Esistono scenari in cui le app possono funzionare con una configurazione locale, ma non sono né coerenti né garantite.

Modo sicuro per aprire collegamenti Web da app gestite

L'amministratore IT può distribuire e impostare i criteri di protezione delle app per Microsoft Edge, un Web browser che può essere gestito facilmente con Intune. L'amministratore IT può richiedere l'apertura di tutti i collegamenti Web nelle app gestite da Intune tramite un browser gestito.

Esperienza di protezione delle app per dispositivi iOS

ID impronta digitale o viso del dispositivo

I criteri di protezione delle app di Intune consentono il controllo sull'accesso alle app solo all'utente con licenza di Intune. Uno dei modi per controllare l'accesso all'app consiste nel richiedere l'ID tocco di Apple o l'ID viso nei dispositivi supportati. Intune implementa un comportamento in cui, in caso di modifiche al database biometrico del dispositivo, Intune richiede all'utente un PIN quando viene soddisfatto il valore di timeout di inattività successivo. Le modifiche ai dati biometrici includono l'aggiunta o la rimozione di un'impronta digitale o di un viso. Se l'utente di Intune non dispone di un PIN impostato, viene configurato un PIN di Intune.

Lo scopo di questo processo è continuare a mantenere i dati dell'organizzazione all'interno dell'app protetti e protetti a livello di app. Questa funzionalità è disponibile solo per iOS/iPadOS e richiede la partecipazione di applicazioni che integrano Intune SDK per iOS/iPadOS, versione 9.0.1 o successiva. L'integrazione dell'SDK è necessaria in modo che il comportamento possa essere applicato alle applicazioni di destinazione. Questa integrazione avviene in sequenza e dipende dai team di applicazioni specifici. Alcune app che partecipano includono WXP, Outlook, Managed Browser e Viva Engage.

Estensione di condivisione iOS

È possibile usare l'estensione di condivisione iOS/iPadOS per aprire i dati aziendali o dell'istituto di istruzione in app non gestite, anche con i criteri di trasferimento dati impostati solo su app gestite o senza app. I criteri di protezione delle app di Intune non possono controllare l'estensione di condivisione iOS/iPadOS senza gestire il dispositivo. Di conseguenza, Intune crittografa i dati "aziendali" prima che siano condivisi all'esterno dell'app. È possibile convalidare questo comportamento di crittografia provando ad aprire un file "aziendale" all'esterno dell'app gestita. Il file deve essere crittografato e non può essere aperto all'esterno dell'app gestita.

Supporto dei collegamenti universali

Per impostazione predefinita, i criteri di protezione delle app di Intune impediranno l'accesso al contenuto non autorizzato dell'applicazione. In iOS/iPadOS sono disponibili funzionalità per aprire contenuti o applicazioni specifici usando i collegamenti universali.

Gli utenti possono disabilitare i collegamenti universali di un'app visitandoli in Safari e selezionando Apri in nuova scheda o Apri. Per usare i collegamenti universali con i criteri di protezione delle app di Intune, è importante riabilitare i collegamenti universali. L'utente finale deve eseguireun'operazione Open in app name>in< Safari dopo aver premuto a lungo un collegamento corrispondente. Questo dovrebbe richiedere a qualsiasi app protetta aggiuntiva di instradare tutti i collegamenti universali all'applicazione protetta nel dispositivo.

Più impostazioni di accesso alla protezione delle app di Intune per lo stesso set di app e utenti

I criteri di protezione delle app di Intune per l'accesso verranno applicati in un ordine specifico nei dispositivi degli utenti finali mentre tentano di accedere a un'app di destinazione dal proprio account aziendale. In generale, una cancellazione avrebbe la precedenza, seguita da un blocco, quindi da un avviso ignorabile. Ad esempio, se applicabile all'utente/app specifico, verrà applicata un'impostazione minima del sistema operativo iOS/iPadOS che avvisa un utente di aggiornare la versione di iOS/iPadOS dopo l'impostazione minima del sistema operativo iOS/iPadOS che blocca l'accesso dell'utente. Pertanto, nello scenario in cui l'amministratore IT configura il sistema operativo iOS minimo su 11.0.0.0 e il sistema operativo iOS minimo (solo avviso) su 11.1.0.0, mentre il dispositivo che tenta di accedere all'app si trovava in iOS 10, l'utente finale verrebbe bloccato in base all'impostazione più restrittiva per la versione minima del sistema operativo iOS che comporta l'accesso bloccato.

Quando si gestiscono diversi tipi di impostazioni, un requisito di versione di Intune SDK avrebbe la precedenza, quindi un requisito di versione dell'app, seguito dal requisito della versione del sistema operativo iOS/iPadOS. Vengono quindi controllati tutti gli avvisi per tutti i tipi di impostazioni nello stesso ordine. È consigliabile configurare il requisito della versione di Intune SDK solo in base alle indicazioni fornite dal team del prodotto Intune per scenari di blocco essenziali.

Esperienza di protezione delle app per dispositivi Android

Nota

I criteri di protezione delle app (APP) non sono supportati nei dispositivi Android Enterprise gestiti da Intune senza la modalità dispositivo condiviso. In questi dispositivi, l'installazione del portale aziendale è necessaria per rendere effettivi i criteri di blocco dell'APP senza alcun impatto per l'utente. I criteri di protezione delle app sono supportati nei dispositivi Android Enterprise dedicati gestiti da Intune con modalità dispositivo condiviso, nonché nei dispositivi AOSP senza utente che sfruttano la modalità dispositivo condiviso.

Dispositivi Android di Microsoft Teams

L'app Teams nei dispositivi Android di Microsoft Teams non supporta l'APP (non riceve criteri tramite l'app Portale aziendale). Ciò significa che le impostazioni dei criteri di protezione delle app non verranno applicate a Teams nei dispositivi Android di Microsoft Teams. Se sono configurati criteri di protezione delle app per questi dispositivi, è consigliabile creare un gruppo di utenti di dispositivi Teams ed escludere tale gruppo dai criteri di protezione delle app correlati. È anche consigliabile modificare i criteri di registrazione di Intune, i criteri di accesso condizionale e i criteri di conformità di Intune in modo che dispongano delle impostazioni supportate. Se non è possibile modificare i criteri esistenti, è necessario configurare i filtri di dispositivo (esclusione). Verificare ogni impostazione rispetto alla configurazione dell'accesso condizionale e ai criteri di conformità di Intune esistenti per verificare se sono presenti impostazioni non supportate. Per informazioni correlate, vedere Supported Conditional Access and Intune device compliance policies for Microsoft Teams Rooms and Teams Android Devices (Criteri supportati per l'accesso condizionale e i criteri di conformità dei dispositivi in Intune per Microsoft Teams Rooms e Dispositivi Android di Teams). Per informazioni relative a Microsoft Teams Rooms, vedere Accesso condizionale e conformità di Intune per Microsoft Teams Rooms.

Autenticazione biometrica del dispositivo

Per i dispositivi Android che supportano l'autenticazione biometrica, è possibile consentire agli utenti finali di usare l'impronta digitale o lo sblocco viso, a seconda del supporto del dispositivo Android. È possibile configurare se tutti i tipi biometrici oltre l'impronta digitale possono essere usati per l'autenticazione. Si noti che l'impronta digitale e lo sblocco viso sono disponibili solo per i dispositivi prodotti per supportare questi tipi biometrici ed eseguono la versione corretta di Android. Android 6 e versioni successive sono necessari per l'impronta digitale e Android 10 e versioni successive sono necessari per sblocco viso.

App Portale aziendale e protezione delle app di Intune

Gran parte delle funzionalità di protezione delle app è integrata nell'app Portale aziendale. La registrazione del dispositivo non è necessaria anche se l'app Portale aziendale è sempre necessaria. Per Mobile Application Management (MAM), l'utente finale deve solo avere l'app Portale aziendale installata nel dispositivo.

Più impostazioni di accesso alla protezione delle app di Intune per lo stesso set di app e utenti

I criteri di protezione delle app di Intune per l'accesso verranno applicati in un ordine specifico nei dispositivi degli utenti finali mentre tentano di accedere a un'app di destinazione dal proprio account aziendale. In generale, un blocco avrà la precedenza e quindi un avviso ignorabile. Ad esempio, se applicabile all'utente o all'app specifica, verrà applicata un'impostazione minima della versione della patch android che avvisa un utente di eseguire un aggiornamento della patch dopo l'impostazione minima della versione della patch Android che blocca l'accesso dell'utente. Quindi, nello scenario in cui l'amministratore IT configura la versione minima della patch Android su 2018-03-01 e la versione minima della patch Android (solo avviso) su 2018-02-01, mentre il dispositivo che tenta di accedere all'app si trovava in una versione di patch 2018-01-01, l'utente finale verrebbe bloccato in base all'impostazione più restrittiva per la versione minima della patch Android che comporta l'accesso bloccato.

Quando si gestiscono diversi tipi di impostazioni, un requisito di versione dell'app avrà la precedenza, seguito da un requisito di versione del sistema operativo Android e da un requisito di versione della patch android. Quindi, tutti gli avvisi vengono controllati per tutti i tipi di impostazioni nello stesso ordine.

Criteri di protezione delle app di Intune e controllo dell'integrità del dispositivo di Google Play per i dispositivi Android

I criteri di protezione delle app di Intune offrono agli amministratori la possibilità di richiedere ai dispositivi dell'utente finale di passare il controllo dell'integrità dei dispositivi di Google Play per i dispositivi Android. Una nuova determinazione del servizio Google Play verrà segnalata all'amministratore IT a un intervallo determinato dal servizio Intune. La frequenza con cui viene eseguita la chiamata al servizio viene limitata a causa del caricamento, pertanto questo valore viene mantenuto internamente e non è configurabile. Qualsiasi azione configurata dall'amministratore IT per l'impostazione di integrità del dispositivo Google verrà eseguita in base all'ultimo risultato segnalato al servizio Intune al momento dell'avvio condizionale. Se non sono presenti dati, l'accesso sarà consentito a seconda che non siano stati eseguiti altri controlli di avvio condizionale e il servizio Google Play "roundtrip" per determinare i risultati dell'attestazione inizierà nel back-end e richiederà all'utente in modo asincrono se il dispositivo ha avuto esito negativo. Se sono presenti dati non aggiornati, l'accesso verrà bloccato o consentito a seconda dell'ultimo risultato segnalato e analogamente, verrà avviato un "roundtrip" del servizio Google Play per determinare i risultati dell'attestazione e verrà richiesto all'utente in modo asincrono se il dispositivo non è riuscito.

Criteri di protezione delle app di Intune e API Verifica app di Google per dispositivi Android

I criteri di protezione delle app di Intune offrono agli amministratori la possibilità di richiedere ai dispositivi dell'utente finale di inviare segnali tramite l'API Verifica app di Google per i dispositivi Android. Le istruzioni su come eseguire questa operazione variano leggermente in base al dispositivo. Il processo generale prevede l'accesso a Google Play Store, quindi fare clic su App personali & giochi, facendo clic sul risultato dell'ultima analisi dell'app che ti porterà al menu Play Protect. Assicurarsi che l'interruttore Per analizzare il dispositivo per individuare le minacce alla sicurezza sia attivato.

API Play Integrity di Google

Intune sfrutta le API play integrity di Google per aggiungere ai controlli di rilevamento radice esistenti per i dispositivi non registrazione. Google ha sviluppato e mantenuto questo set di API per l'adozione delle app Android se non vogliono che le app vengano eseguite su dispositivi rooted. L'app Android Pay l'ha incorporata, ad esempio. Anche se Google non condivide pubblicamente la totalità dei controlli di rilevamento radice che si verificano, ci aspettiamo che queste API rilevino gli utenti che hanno rooted i loro dispositivi. A questi utenti può quindi essere impedito l'accesso o gli account aziendali cancellati dalle app abilitate per i criteri. Controllare l'integrità di base per informazioni sull'integrità generale del dispositivo. I dispositivi rooted, gli emulatori, i dispositivi virtuali e i dispositivi con segni di manomissione non riescono a garantire l'integrità di base. Controllare l'integrità di base & i dispositivi certificati indicano la compatibilità del dispositivo con i servizi di Google. Solo i dispositivi non modificati che sono stati certificati da Google possono superare questo controllo. I dispositivi che avranno esito negativo includono quanto segue:

- Dispositivi che non riescono all'integrità di base

- Dispositivi con un bootloader sbloccato

- Dispositivi con un'immagine/ROM di sistema personalizzata

- Dispositivi per i quali il produttore non ha fatto domanda o non ha superato la certificazione Google

- Dispositivi con un'immagine di sistema compilata direttamente dai file di origine del programma Open Source Android

- Dispositivi con un'immagine di sistema beta/developer preview

Per informazioni tecniche, vedere la documentazione di Google sull'API Play Integrity di Google .

Impostazione del verdetto sull'integrità del gioco e l'impostazione "dispositivi jailbroken/rooted"

Il verdetto sull'integrità di riproduzione richiede che l'utente finale sia online, almeno per la durata del tempo in cui viene eseguito il "roundtrip" per determinare i risultati dell'attestazione. Se l'utente finale è offline, l'amministratore IT può comunque aspettarsi che venga applicato un risultato dall'impostazione dei dispositivi jailbroken/rooted . Detto questo, se l'utente finale è stato offline troppo a lungo, entra in gioco il valore del periodo di tolleranza Offline e tutti gli accessi ai dati aziendali o dell'istituto di istruzione vengono bloccati una volta raggiunto il valore del timer, fino a quando non è disponibile l'accesso alla rete. L'attivazione di entrambe le impostazioni consente un approccio a più livelli per mantenere integri i dispositivi degli utenti finali, cosa importante quando gli utenti finali accedono ai dati aziendali o dell'istituto di istruzione nei dispositivi mobili.

API Google Play Protect e Google Play Services

Le impostazioni dei criteri di protezione delle app che sfruttano le API Google Play Protect richiedono il funzionamento di Google Play Services. Sia il verdetto sull'integrità del gioco che l'analisidelle minacce nelle impostazioni delle app richiedono il corretto funzionamento della versione di Google Play Services determinata da Google. Poiché si tratta di impostazioni che rientrano nell'area di sicurezza, l'utente finale verrà bloccato se è stato preso di mira con queste impostazioni e non soddisfa la versione appropriata di Google Play Services o non ha accesso a Google Play Services.

Anteprima: Esperienza di protezione delle app per i dispositivi Windows

Esistono due categorie di impostazioni dei criteri: Protezione dei dati e Controlli di integrità. Il termine app gestita da criteri si riferisce alle app configurate con i criteri di protezione delle app.

Protezione dei dati

Le impostazioni di protezione dei dati influiscono sui dati e sul contesto dell'organizzazione. L'amministratore può controllare lo spostamento dei dati all'interno e all'esterno del contesto di protezione dell'organizzazione. Il contesto dell'organizzazione è definito da documenti, servizi e siti a cui accede l'account dell'organizzazione specificato. Le impostazioni dei criteri seguenti consentono di controllare i dati esterni ricevuti nel contesto dell'organizzazione e i dati dell'organizzazione inviati dal contesto dell'organizzazione.

Controlli di integrità

I controlli di integrità consentono di configurare le funzionalità di avvio condizionale. A tale scopo, è necessario impostare le condizioni di controllo dell'integrità per i criteri di protezione delle app. Selezionare un'impostazione e immettere il valore che gli utenti devono soddisfare per accedere ai dati dell'organizzazione. Selezionare quindi l'azione da eseguire se gli utenti non soddisfano le condizioni. In alcuni casi, è possibile configurare più azioni per un'unica impostazione.

Passaggi successivi

Come creare e distribuire criteri di protezione delle app con Microsoft Intune

Impostazioni dei criteri di protezione delle app Android disponibili con Microsoft Intune

Impostazioni dei criteri di protezione delle app iOS/iPadOS disponibili con Microsoft Intune