Analisi del malware in Defender per Archiviazione

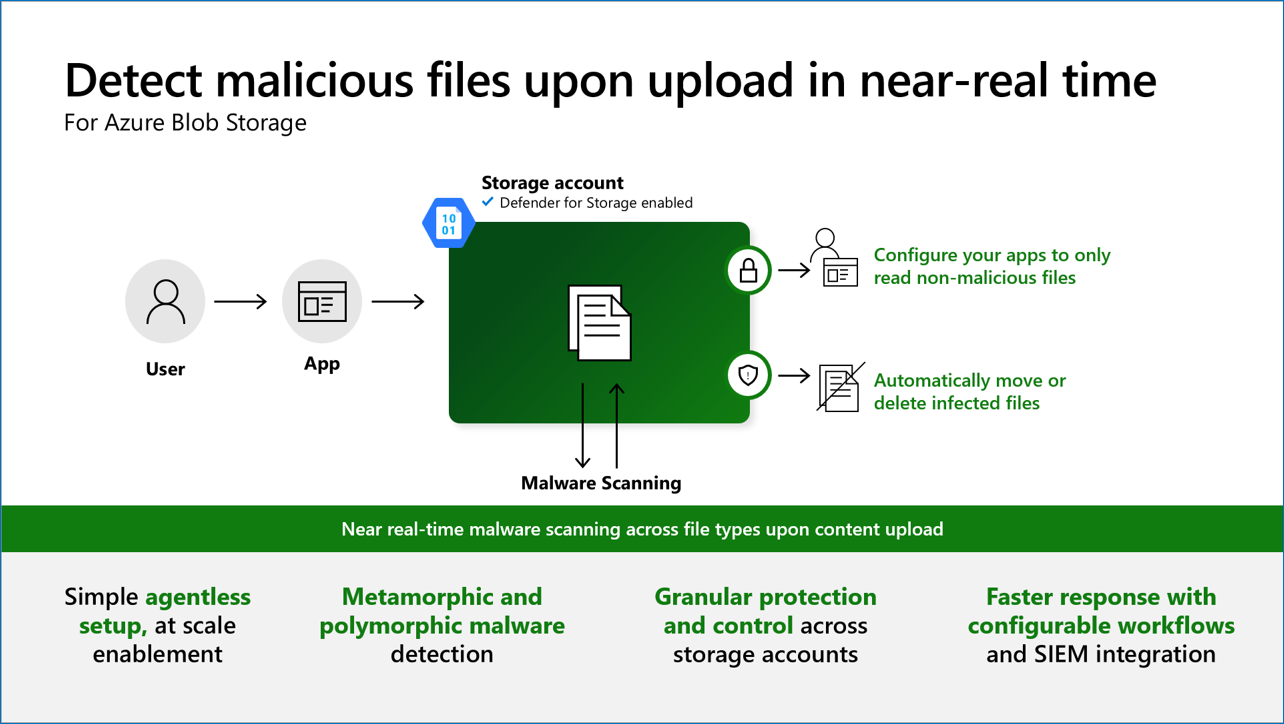

L'analisi malware in Defender per Archiviazione consente di proteggere i Archiviazione BLOB di Azure da contenuti dannosi eseguendo un'analisi completa del malware sui contenuti caricati quasi in tempo reale, usando Antivirus Microsoft Defender funzionalità. È progettata per soddisfare i requisiti di sicurezza e conformità per la gestione dei contenuti non attendibili.

La funzionalità di analisi malware è una soluzione SaaS senza agente che consente una configurazione semplice su larga scala, senza manutenzione e che supporta l'automazione della risposta su larga scala.

Il caricamento di malware è una delle minacce principali per l'archiviazione cloud

Il contenuto caricato nel cloud potrebbe essere del software dannoso (malware). Gli account di archiviazione possono essere un punto di ingresso di software dannoso all’interno dell'organizzazione, e un suo punto di distribuzione. Per proteggere le organizzazioni da tale minaccia, è necessario analizzare il contenuto nella memoria cloud per individuare il software dannoso prima di accedervi.

L'analisi malware in Defender per Archiviazione consente di proteggere gli account di archiviazione da contenuti dannosi

- Soluzione SaaS predefinita che consente un’abilitazione semplice, su larga scala e senza manutenzione.

- Funzionalità antimalware complete che utilizzano Microsoft Defender Antivirus (MDAV), rilevando malware polimorfico e metamorfico.

- Ogni tipo di file viene analizzato (inclusi gli archivi come i file ZIP) e viene fornito un risultato per ogni singola analisi. Le dimensioni dei file non devono superare il limite di 2 GB.

- Supporta la risposta su larga scala, eliminando o mettendo in quarantena i file sospetti, in base ai tag di indice dei BLOB o agli eventi di Griglia di eventi di Azure.

- Quando l'analisi malware identifica un file dannoso, vengono generati avvisi di sicurezza dettagliati di Microsoft Defender per il cloud.

- Progettata per soddisfare i requisiti di sicurezza e conformità al fine di analizzare i contenuti non attendibili caricati in memoria, inclusa un'opzione per registrare ciascun risultato dell'analisi.

Casi d'uso e scenari comuni

Alcuni casi d'uso e scenari comuni per l'analisi di malware in Defender per Archiviazione includono:

Applicazioni Web: molte applicazioni Web cloud consentono agli utenti di caricare il contenuto nell'archiviazione. In questo modo è possibile eseguire operazioni di manutenzione e archiviazione scalabili per applicazioni come app fiscali, siti di caricamento di CV per le RU e il caricamento delle ricevute.

Protezione del contenuto: gli asset come video e foto vengono comunemente condivisi e distribuiti su larga scala sia internamente che a parti esterne. Le reti CDN (Rete per la distribuzione di contenuti) e gli hub del contenuto rappresentano una classica opportunità di distribuzione di software dannoso.

Requisiti di conformità: le risorse conformi agli standard di conformità come NIST, SWIFT, GDPR e altri richiedono procedure di sicurezza affidabili, tra cui l'analisi malware. È fondamentale per le organizzazioni che operano in settori o aree regolamentate.

Integrazione di terze parti: i dati di terze parti possono provenire da un'ampia gamma di origini e non tutti possono avere procedure di sicurezza affidabili, ad esempio partner commerciali, sviluppatori e terzisti. L'analisi di software dannoso consente di garantire che questi dati non introducano rischi di sicurezza per il sistema.

Piattaforme collaborative: analogamente alla condivisione di file, i team usano l'archiviazione cloud per condividere continuamente i contenuti e collaborare tra team e organizzazioni. L'analisi di software dannoso garantisce una collaborazione sicura.

Pipeline di dati: i dati che si spostano attraverso processi ETL (Extract, Transfer, Load) possono provenire da più origini e possono includere malware. L'analisi di software dannoso può contribuire a garantire l'integrità di queste pipeline.

Dati di training di Machine Learning: la qualità e la sicurezza dei dati di training sono fondamentali per i modelli di Machine Learning efficaci. È importante far sì che tali set di dati siano “puliti” e sicuri, soprattutto se includono contenuto generato dall'utente o dati aventi origine esterna.

Nota

L'analisi malware è un servizio quasi in tempo reale. I tempi di analisi possono variare a seconda delle dimensioni o del tipo di file analizzato, nonché del carico che insiste sul servizio o sull'account di archiviazione. Microsoft lavora costantemente per ridurre il tempo di analisi complessivo; tuttavia è consigliabile prendere in considerazione questa variabilità nei tempi di analisi durante la progettazione di un'esperienza utente basata su tale servizio.

Prerequisiti

Per abilitare e configurare l'analisi malware, è necessario essere titolari di ruoli di proprietario (ad esempio proprietario della sottoscrizione o proprietario dell'account di archiviazione) o di ruoli specifici con le azioni di dati necessarie. Altre informazioni sulle autorizzazioni necessarie.

È possibile abilitare e configurare l'analisi malware su larga scala per le sottoscrizioni mantenendo un controllo granulare sulla configurazione della funzionalità per i singoli account di archiviazione. Esistono diversi modi per abilitare e configurare l'analisi malware: criteri predefiniti di Azure (metodo consigliato), a livello di codice usando Infrastruttura come modelli di codice, inclusi i modelli Terraform, Bicep e ARM, usando il portale di Azure o direttamente con l'API REST.

Funzionamento dell'analisi malware

Analisi malware on-upload

Trigger on-upload

Le analisi malware vengono attivate in un account di archiviazione protetto da qualsiasi operazione che genera un BlobCreated evento, come specificato nella Archiviazione BLOB di Azure come pagina di origine di Griglia di eventi. Queste operazioni includono il caricamento iniziale di nuovi BLOB, la sovrascrittura dei BLOB esistenti e la finalizzazione delle modifiche ai BLOB tramite operazioni specifiche. La finalizzazione delle operazioni può comportare PutBlockListl'assemblaggio di BLOB in blocchi da più blocchi o FlushWithClose, che esegue il commit dei dati aggiunti a un BLOB in Azure Data Lake Archiviazione Gen2.

Nota

Le operazioni incrementali, ad AppendFile esempio in Azure Data Lake Archiviazione Gen2 e PutBlock in Azure BlockBlob, che consentono l'aggiunta di dati senza finalizzazione immediata, non attivano autonomamente un'analisi malware. Un'analisi malware viene avviata solo quando queste aggiunte vengono ufficialmente sottoposte a commit: FlushWithClose commit e finalizzazione delle AppendFile operazioni, attivazione di un'analisi e PutBlockList commit dei blocchi in BlockBlob, avviando un'analisi. Comprendere questa distinzione è fondamentale per la gestione efficace dei costi di analisi, perché ogni commit può portare a una nuova analisi e potenzialmente aumentare le spese a causa di più analisi dei dati aggiornati in modo incrementale.

Analizzare aree e conservazione dei dati

Il servizio di analisi malware che usa le tecnologie antivirus Microsoft Defender legge il BLOB. Analisi malware analizza il contenuto "in memoria" ed elimina i file analizzati immediatamente dopo l'analisi. Il contenuto non viene conservato. L'analisi viene eseguita all'interno della stessa area dell'account di archiviazione. In alcuni casi, quando un file è sospetto e sono necessari più dati, l'analisi malware potrebbe condividere i metadati di file all'esterno dell'area di analisi, inclusi i metadati classificati come dati dei clienti (ad esempio, hash SHA-256), con Microsoft Defender per endpoint.

Accedere ai dati dei clienti

Il servizio analisi malware richiede l'accesso ai dati per analizzare i dati ai fini di individuare software dannoso. Durante l'abilitazione del servizio, viene creata una nuova risorsa dello scanner di dati denominata Archiviazione DataScanner nella sottoscrizione di Azure. Tale risorsa viene concessa con l'assegnazione di un ruolo Proprietario dati BLOB di archiviazione per accedere e modificare i dati ai fini dell'analisi malware e dell'individuazione di dati sensibili.

Per impostazione predefinita è supportato l'endpoint privato.

L'analisi di software dannoso in Defender per Archiviazione è supportata negli account di archiviazione che usano endpoint privati mantenendo al contempo la privacy dei dati.

Gli endpoint privati offrono connettività sicura ai servizi di archiviazione di Azure, eliminando l'esposizione a Internet pubblico e sono considerati una procedura consigliata.

Configurare l'analisi malware

Quando l'analisi malware è abilitata, le azioni seguenti vengono eseguite automaticamente nell'ambiente:

Per ogni account di archiviazione di cui si abilita l'analisi malware, viene creata una risorsa argomento di sistema di Griglia di eventi nello stesso gruppo di risorse dell'account di archiviazione, utilizzata dal servizio di analisi malware per “ascoltare” i trigger di caricamento dei BLOB. La rimozione di tale risorsa interrompe la funzionalità di analisi malware.

Per analizzare i dati, il servizio Analisi malware richiede l'accesso ai dati. Durante l'abilitazione del servizio, viene creata una nuova risorsa dello scanner di dati, denominata

StorageDataScanner, nella sottoscrizione di Azure e assegnata con un'identità gestita assegnata dal sistema. Tale risorsa viene concessa con l'assegnazione di un ruolo Proprietario dati BLOB di archiviazione per consentire l'accesso ai dati ai fini dell'analisi malware e dell'individuazione di dati sensibili.

Se la configurazione di rete dell'account di archiviazione è impostata su Abilita l'accesso alla rete pubblica da reti virtuali e indirizzi IP selezionati, la risorsa StorageDataScanner viene aggiunta alla sezione Istanze di risorse in Configurazione rete dell'account di archiviazione per consentire l'accesso ai fini dell’analisi dei dati.

Se si abilita l'analisi malware a livello di sottoscrizione, viene creata una nuova risorsa Operatore di sicurezza, denominata StorageAccounts/securityOperators/DefenderForStorageSecurityOperator, nella sottoscrizione di Azure e assegnata con un'identità gestita dal sistema. Tale risorsa viene utilizzata per abilitare e ripristinare la configurazione di Defender per archiviazione e analisi malware negli account di archiviazione esistenti e verificare la presenza di nuovi account di archiviazione creati nella sottoscrizione da abilitare. Questa risorsa ha assegnazioni di ruolo che includono le autorizzazioni specifiche necessarie per abilitare l'analisi malware.

Nota

Per il suo corretto funzionamento, l'analisi malware dipende da determinate risorse, identità e impostazioni di rete. Se si modifica o elimina uno di questi elementi, l'analisi malware smetterà di funzionare. Per ripristinarne il normale funzionamento, è possibile prima disattivarla e successivamente procedere alla sua riattivazione.

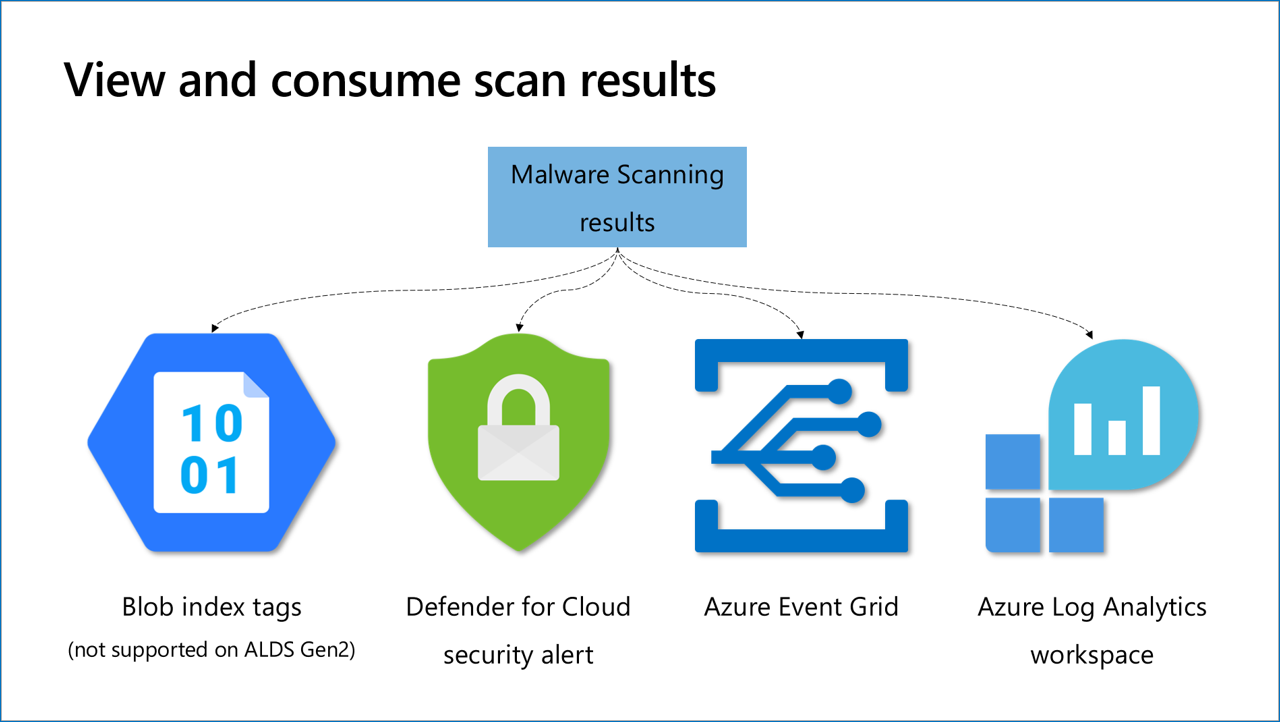

Fornire i risultati dell'analisi

I risultati dell'analisi malware vengono resi disponibili attraverso quattro metodologie. Dopo l'installazione, i risultati dell'analisi vengono visualizzati come tag di indice BLOB per ogni file caricato e analizzato nell'account di archiviazione e come Microsoft Defender per il cloud avvisi di sicurezza quando un file viene identificato come dannoso.

È possibile scegliere di configurare metodi aggiuntivi per i risultati dell'analisi, ad esempio Griglia di eventi e Log Analytics. Questi metodi richiedono una configurazione aggiuntiva. Nella sezione successiva verranno illustrati i diversi metodi dei risultati dell'analisi.

Risultati dell'analisi

Tag indice del BLOB

I tag di indice BLOB sono campi di metadati in un BLOB. Tali elementi classificano i dati nell'account di archiviazione utilizzando gli attributi del tag key-value. Questi tag vengono indicizzati e esposti automaticamente come indice multidimensionale ricercabile per facilitare la ricerca di dati. I risultati dell'analisi sono concisi, visualizzando i risultati dell'analisi malware e l'ora UTC dell'analisi malware nei metadati del BLOB. Altri tipi di risultati (avvisi, eventi, log) forniscono altre informazioni sul tipo di malware e sull'operazione di caricamento di file.

I tag di indice BLOB possono essere usati dalle applicazioni per automatizzare i flussi di lavoro, ma non sono resistenti alle manomissioni. Altre informazioni sulla configurazione della risposta.

Nota

L'accesso ai tag di indice richiede autorizzazioni. Per altre informazioni, vedere Ottenere, impostare e aggiornare i tag di indice BLOB.

Avvisi di sicurezza di Microsoft Defender per il cloud

Quando viene rilevato un file dannoso, Microsoft Defender per il cloud genera un avviso di sicurezza Microsoft Defender per il cloud. Per visualizzare l'avviso, passare a Microsoft Defender per il cloud avvisi di sicurezza. L'avviso di sicurezza contiene dettagli e contesto sul file, il tipo di malware e i passaggi consigliati per l'analisi e la correzione. Per usare tali avvisi ai fini di una correzione, è possibile:

- Visualizzare gli avvisi di sicurezza nel portale di Azure passando a Microsoft Defender per il cloud> Avvati di sicurezza.

- Configurare le automazione in base a questi avvisi.

- Esportare gli avvisi di sicurezza in un sistema SIEM. È possibile esportare continuamente gli avvisi di sicurezza di Microsoft Sentinel (SIEM di Microsoft) usando il connettore microsoft Sentinel o un altro siem di propria scelta.

Altre informazioni sulla risposta agli avvisi di sicurezza.

Evento Griglia di eventi

Griglia di eventi è utile per l'automazione basata su eventi. È il metodo più veloce per ottenere risultati con latenza minima sotto forma di eventi che è possibile utilizzare per automatizzare la risposta.

Gli eventi di Griglia di eventi personalizzati possono essere utilizzati da più tipi di endpoint. Gli scenari di analisi malware più utili sono:

- App per le funzioni (chiamata in precedenza Funzione di Azure): usare una funzione serverless per eseguire codice finalizzata a una risposta automatizzata come spostamento, eliminazione o quarantena.

- Webhook: per connettere un'applicazione.

- Hub eventi e coda del bus di servizio: per notificare ai consumer downstream.

Informazioni su come configurare l'analisi malware in modo che ogni risultato dell'analisi venga inviato automaticamente a un argomento di Griglia di eventi a scopo di automazione.

Log di analisi

È possibile registrare i risultati dell'analisi per verificarne la conformità o analizzare i risultati dell'analisi. Configurando una destinazione dell'area di lavoro Log di analisi, è possibile archiviare ogni risultato dell'analisi in un repository di log centralizzato di facile esecuzione. È possibile visualizzare i risultati passando all'area di lavoro di destinazione Log di analisi e cercando la tabella StorageMalwareScanningResults.

Altre informazioni sulla configurazione della registrazione per l'analisi di malware.

Suggerimento

Ti invitiamo a esplorare la funzionalità analisi malware in Defender per Archiviazione tramite il lab pratico. Seguire le istruzioni di training Ninja per una guida dettagliata dettagliata su come configurare e testare l'analisi di malware end-to-end, inclusa la configurazione delle risposte ai risultati di analisi. Questo è parte del progetto "labs" che aiuta i clienti a crescere con Microsoft Defender per il cloud e fornire esperienza pratica con le sue funzionalità.

Controllo dei costi

L'analisi malware viene fatturata per GB analizzati. Per garantire la prevedibilità dei costi, l'analisi malware supporta l'impostazione di un limite per la quantità di GB analizzati in un singolo mese per ciascun account di archiviazione.

Importante

L'analisi malware in Defender per Archiviazione non è inclusa gratuitamente nella prima versione di valutazione di 30 giorni e verrà addebitata dal primo giorno in base allo schema tariffario disponibile nella pagina dei prezzi Defender per il cloud.

Il meccanismo di "limite" è progettato per impostare un limite di analisi mensile, misurato in gigabyte (GB) e per ciascun account di archiviazione, che funge da efficace controllo dei costi. Se viene stabilito un limite di analisi predefinito per un account di archiviazione in un singolo mese di calendario, l'operazione di analisi si interrompe automaticamente una volta raggiunta tale soglia (con una deviazione massima di 20 GB) e i file non vengono analizzati per l’individuazione di malware. Il limite viene reimpostato alla fine di ogni mese alla mezzanotte UTC. L'aggiornamento del limite richiede in genere fino a un'ora perché sia effettivo.

Per impostazione predefinita, viene stabilito un limite di 5 TB (5.000 GB) se non è definito alcun meccanismo di limitazione specifico.

Suggerimento

È possibile impostare il meccanismo di limitazione per i singoli account di archiviazione o per un'intera sottoscrizione (a ogni account di archiviazione presente nella sottoscrizione verrà allocato il limite definito a livello di sottoscrizione).

Seguire questa procedura per configurare il meccanismo di limitazione.

Costi aggiuntivi per l'analisi di malware

L'analisi malware usa altri servizi di Azure come base. Ciò significa che quando si abilita l'analisi malware, verranno addebitati anche i servizi di Azure necessari. Tali servizi includono le operazioni di lettura di Archiviazione di Azure, l'indicizzazione BLOB di Archiviazione di Azure e le notifiche di Griglia di eventi di Azure.

Gestione di possibili falsi positivi e falsi negativi

Se si dispone di un file sospetto potrebbe essere malware, ma non viene rilevato (falso negativo) o viene rilevato erroneamente (falso positivo), è possibile inviarlo a Microsoft per l'analisi tramite il portale di invio di esempio. Selezionare "Microsoft Defender per archiviazione" come origine.

Defender per il cloud consente di eliminare avvisi falsi positivi. Assicurarsi di limitare la regola di eliminazione usando il nome del malware o l'hash del file.

L'analisi malware non blocca automaticamente l'accesso o modifica le autorizzazioni per il BLOB caricato, anche se è dannoso.

Limiti

Funzionalità e servizi non supportati

Account di archiviazione non supportati: Gli account di archiviazione v1 legacy non sono supportati dall'analisi malware.

Servizio non supportato: File di Azure non è supportato dall'analisi malware.

Aree non supportate: Jio India occidentale, Corea meridionale, Sudafrica occidentale.

Aree supportate da Defender per Archiviazione, ma non dall'analisi di malware. Altre informazioni sulla disponibilità per Defender per Archiviazione.

Tipi di BLOB non supportati: i BLOB di accodamento e di pagine non sono supportati per l'analisi malware.

Crittografia non supportata: I BLOB crittografati sul lato client non sono supportati perché non possono essere decrittati prima dell'analisi da parte del servizio. Tuttavia, i dati crittografati inattivi tramite chiave gestita dal cliente (CMK) sono supportati.

Risultati dei tag indice non supportati: Il risultato dell'analisi dei tag indice non è supportato negli account di archiviazione con spazio dei nomi gerarchico abilitato (Azure Data Lake Storage Gen2).

Griglia di eventi: Gli argomenti di Griglia di eventi che non dispongono dell'accesso alla rete pubblica abilitata, come le connessioni endpoint private, non sono supportati dall'analisi malware in Defender per Archiviazione.

Capacità di velocità effettiva e limite di dimensioni del BLOB

- Limite di velocità effettiva di analisi: l'analisi malware può elaborare fino a 2 GB al minuto per ogni account di archiviazione. Se la frequenza di caricamento dei file supera momentaneamente questa soglia per singolo account di archiviazione, il sistema tenta di analizzare i file oltre il limite di capacità. Se la frequenza di caricamento dei file supera costantemente questa soglia, alcuni BLOB non verranno analizzati.

- Limite di analisi BLOB: l'analisi malware può elaborare fino a 2.000 file al minuto per ogni account di archiviazione. Se la frequenza di caricamento dei file supera momentaneamente questa soglia per singolo account di archiviazione, il sistema tenta di analizzare i file oltre il limite di capacità. Se la frequenza di caricamento dei file supera costantemente questa soglia, alcuni BLOB non verranno analizzati.

- Limite di dimensioni BLOB: il limite massimo di dimensioni per un singolo BLOB da analizzare è di 2 GB. I BLOB più grandi di tale limite non verranno analizzati.

Caricamenti blob e aggiornamenti dei tag indice

Quando si carica un BLOB nell'account di archiviazione, l'analisi malware avvia un'operazione di lettura aggiuntiva e aggiorna il tag indice. Nella maggior parte dei casi, queste operazioni non generano un carico significativo.

Impatto sull'accesso e sulle operazioni di I/O al secondo di archiviazione

Nonostante il processo di analisi, l'accesso ai dati caricati rimane invariato e l'impatto sulle operazioni di input/output di archiviazione al secondo (IOPS) è minimo.

Limitazioni rispetto alle Microsoft Defender per endpoint

Defender per Archiviazione usa lo stesso motore antimalware e le firme aggiornate di Defender per endpoint per cercare malware. Tuttavia, quando i file vengono caricati in Archiviazione di Azure, mancano alcuni metadati da cui dipende il motore antimalware. Questa mancanza di metadati può portare a un tasso più elevato di rilevamenti persi, noti come "falsi negativi", in Archiviazione di Azure rispetto a quelli rilevati da Defender per endpoint.

Di seguito sono riportati alcuni esempi di metadati mancanti:

Mark of the Web (MOTW): MOTW è una funzionalità di sicurezza di Windows che tiene traccia dei file scaricati da Internet. Tuttavia, quando i file vengono caricati in Archiviazione di Azure, questi metadati non vengono mantenuti.

Contesto del percorso file: nei sistemi operativi standard, il percorso del file può fornire contesto aggiuntivo per il rilevamento delle minacce. Ad esempio, un file che tenta di modificare i percorsi di sistema (ad esempio, C:\Windows\System32) verrà contrassegnato come sospetto e sarà soggetto a ulteriori analisi. In Archiviazione di Azure, il contesto di percorsi di file specifici all'interno del BLOB non può essere usato nello stesso modo.

Dati comportamentali: Defender per Archiviazione analizza il contenuto dei file senza eseguirli. Controlla i file e può emulare la loro esecuzione per verificare la presenza di malware. Tuttavia, questo approccio potrebbe non rilevare determinati tipi di malware che rivelano la loro natura dannosa solo durante l'esecuzione.

Passaggi successivi

Altre informazioni su come configurare la risposta per i risultati dell'analisi malware.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per