Concedere e richiedere visibilità a livello di tenant

Un utente con il ruolo Amministratore globale di Microsoft Entra potrebbe avere responsabilità a livello di tenant ma non avere le autorizzazioni di Azure per visualizzare queste informazioni nell'intera organizzazione in Microsoft Defender per il cloud. L'elevazione delle autorizzazioni è necessaria perché le assegnazioni di ruolo di Microsoft Entra non concedono l'accesso alle risorse di Azure.

Concedere autorizzazioni a livello di tenant a se stessi

Per assegnare a se stessi autorizzazioni a livello di tenant:

Se la propria organizzazione gestisce l'accesso alle risorse con Microsoft Entra Privileged Identity Management (PIM) o qualsiasi altro strumento PIM, il ruolo di amministratore globale deve essere attivo per l'utente.

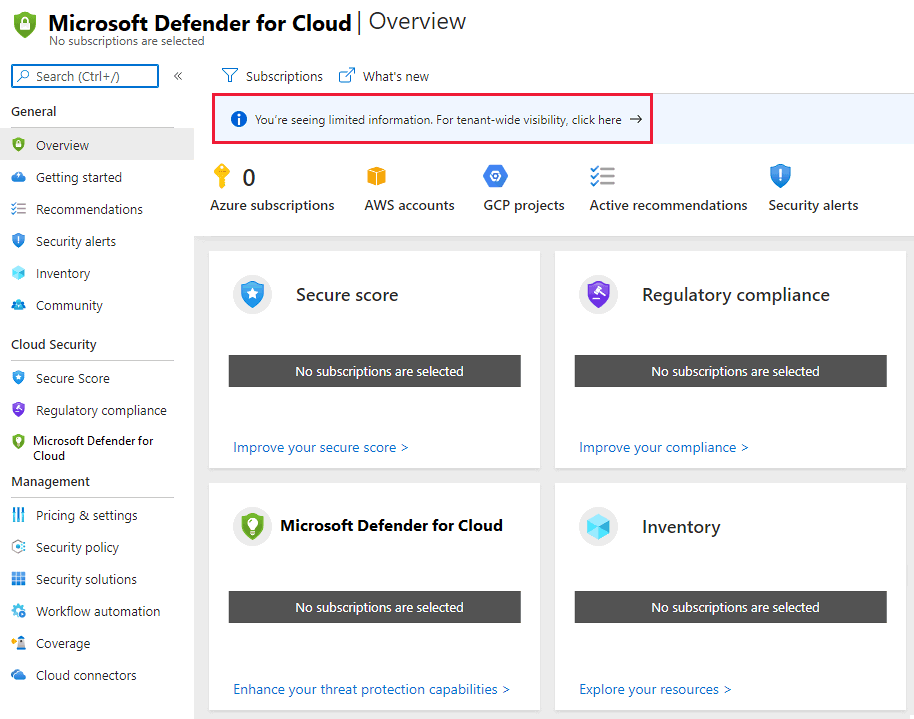

Come utente amministratore globale senza un'assegnazione nel gruppo di gestione radice del tenant, aprire la pagina Informazioni generali di Defender per il cloud e selezionare il collegamento visibilità a livello di tenant nel banner.

Selezionare il nuovo ruolo di Azure da assegnare.

Suggerimento

Il ruolo di amministratore della sicurezza è generalmente necessario per applicare i criteri a livello di radice, mentre il ruolo con autorizzazioni di lettura per la sicurezza è sufficiente per garantire la visibilità a livello di tenant. Per altre informazioni sulle autorizzazioni concesse da questi ruoli, vedere la Descrizione del ruolo predefinito di amministratore della sicurezza o la Descrizione del ruolo con autorizzazioni di lettura per la sicurezza predefinito .

Per conoscere le differenze tra questi ruoli specifici di Defender per il cloud, vedere la tabella in Ruoli e azioni consentite.

La visualizzazione a livello di organizzazione viene ottenuta concedendo ruoli al livello del gruppo di gestione radice del tenant.

Disconnettersi dal portale di Azure ed eseguire di nuovo l'accesso.

Dopo aver eseguito l'accesso con privilegi elevati, aprire o aggiornare Microsoft Defender per il cloud per verificare di avere visibilità su tutte le sottoscrizioni nel tenant di Microsoft Entra.

Il processo di assegnazione a se stessi delle autorizzazioni a livello di tenant esegue automaticamente molte operazioni:

Le autorizzazioni dell'utente sono temporaneamente elevate.

Usando le nuove autorizzazioni, l'utente viene assegnato al ruolo controllo degli accessi in base al ruolo di Azure desiderato nel gruppo di gestione radice.

Le autorizzazioni elevate vengono rimosse.

Per altre informazioni sul processo di elevazione dei privilegi di Microsoft Entra, vedere Elevare l'accesso per gestire tutte le sottoscrizioni e i gruppi di gestione di Azure.

Richiedere autorizzazioni a livello di tenant quando gli utenti non sono sufficienti

Quando si accede a Defender per il cloud, potrebbe comparire un banner che avvisa l'utente del fatto che la visualizzazione è limitata. Se viene visualizzato questo banner, selezionarlo per inviare una richiesta all'amministratore globale dell'organizzazione. Nella richiesta è possibile includere il ruolo che si vuole assegnare e l'amministratore globale deciderà quale ruolo concedere.

È decisione dell'amministratore globale se accettare o rifiutare queste richieste.

Importante

È possibile inviare una sola richiesta ogni sette giorni.

Per richiedere autorizzazioni elevate dall'amministratore globale:

Dal portale di Azure, aprire Microsoft Defender per il cloud.

Se è presente il banner “Le informazioni visualizzate sono limitate”, selezionarlo.

Nel modulo di richiesta dettagliato, selezionare il ruolo desiderato e la giustificazione del motivo per cui sono necessarie queste autorizzazioni.

Selezionare Richiedi accesso.

Viene inviata un’e-mail all'amministratore globale. L’e-mail contiene un collegamento a Defender per il cloud tramite il quale può approvare o rifiutare la richiesta.

Dopo che l'amministratore globale seleziona Esamina la richiesta e completa il processo, la decisione viene inviata tramite posta elettronica all'utente richiedente.

Rimozione delle autorizzazioni

Per rimuovere le autorizzazioni dal gruppo di tenant radice, seguire questa procedura:

- Vai al portale di Azure.

- Nel portale di Azure cercare Gruppi di gestione nella barra di ricerca nella parte superiore.

- Nel riquadro Gruppi di gestione individuare e selezionare il gruppo radice tenant dall'elenco dei gruppi di gestione.

- Una volta all'interno del gruppo radice tenant, selezionare Controllo di accesso (IAM) nel menu a sinistra.

- Nel riquadro Controllo di accesso (IAM), selezionare la scheda Assegnazioni di ruolo. Viene visualizzato un elenco di tutte le assegnazioni di ruolo del gruppo radice del tenant.

- Consultare l'elenco delle assegnazioni di ruolo per identificare quale è necessario rimuovere.

- Selezionare l'assegnazione di ruolo da rimuovere (amministratore della sicurezza o ruolo con autorizzazioni di lettura per la sicurezza) e selezionare Rimuovi. Assicurarsi di disporre delle autorizzazioni necessarie per apportare modifiche alle assegnazioni di ruolo nel gruppo radice del tenant.

Passaggi successivi

Altre informazioni sulle autorizzazioni di Defender per il cloud sono disponibili nella pagina relativa seguente: