Che cos'è Microsoft Entra Privileged Identity Management?

Privileged Identity Management (PIM) è un servizio di Microsoft Entra ID che permette di gestire, controllare e monitorare l'accesso a risorse importanti nell'organizzazione. Tali risorse includono quelle in Microsoft Entra ID, Azure e altri servizi Microsoft online, come ad esempio Microsoft 365 o Microsoft Intune. Il video seguente illustra le funzionalità e i concetti importanti di PIM.

Vantaggi

Le organizzazioni vogliono ridurre al minimo il numero di persone che hanno accesso a informazioni o risorse sicure, perché ciò riduce la probabilità di

- un utente malintenzionato acceda al sistema

- un utente autorizzato che influisce inavvertitamente su una risorsa sensibile

Gli utenti devono comunque eseguire le operazioni con privilegi in Microsoft Entra ID, Azure, Microsoft 365 o nell’app SaaS. Le organizzazioni possono concedere agli utenti l'accesso con privilegi JIT alle risorse di Azure e Microsoft Entra e possono supervisionare le operazioni eseguite dagli utenti dotati dell'accesso con privilegi.

Requisiti di licenza

Per usare Privileged Identity Management occorrono le licenze. Per altre informazioni sulle licenze, vedere Nozioni fondamentali sulla gestione delle licenze di Microsoft Entra ID Governance.

Funzione

Privileged Identity Management fornisce l'attivazione del ruolo basata sul tempo e sull'approvazione per attenuare i rischi di autorizzazioni di accesso eccessive, inutili o usate in modo improprio per le risorse di importanza strategica. Di seguito sono riportate alcune delle funzionalità principali di Privileged Identity Management:

- Fornire l'accesso con privilegi just-in-time alle risorse di Microsoft Entra ID e Azure

- Assegnare l'accesso con vincoli di tempo alle risorse usando dati di inizio e fine

- Richiedere l'approvazione per attivare i ruoli con privilegi

- Applicare l'autenticazione a più fattori per attivare qualsiasi ruolo

- Usare la giustificazione per comprendere i motivi delle attivazioni da parte degli utenti

- Ricevere notifiche all'attivazione dei ruoli con privilegi

- Condurre verifiche di accesso per assicurarsi che gli utenti necessitino ancora dei ruoli

- Scaricare la cronologia di controllo per il controllo interno o esterno

- Impedisce la rimozione delle ultime assegnazioni di ruolo Amministratore globale attivo e Amministratore ruolo con privilegi

Che si può fare con questa funzionalità?

Dopo aver configurato Privileged Identity Management, saranno visibili le opzioni Attività, Gestisci e Attività nel menu di spostamento a sinistra. Gli amministratori possono scegliere tra opzioni come la gestione dei ruoli di Microsoft Entra, la gestione dei ruoli delle risorse di Azure o PIM per i gruppi. Quando si sceglie ciò che si vuole gestire, verrà visualizzato il set di opzioni appropriato in base all'opzione.

Chi può fare cosa?

Per i ruoli di Privileged Identity Management in Microsoft Entra, solo un utente dotato del ruolo di amministratore con privilegi o di amministratore globale può gestire le assegnazioni per altri amministratori. Gli amministratori globali, gli amministratori della sicurezza, i lettori globali e i lettori per la sicurezza possono visualizzare le assegnazioni ai ruoli di Privileged Identity Management in Microsoft Entra.

Per i ruoli delle risorse di Azure in Privileged Identity Management, le assegnazioni per altri amministratori possono essere gestite solo da un amministratore della sottoscrizione, da un proprietario della risorsa o da un amministratore Accesso utenti della risorsa. Gli utenti amministratori del ruolo con privilegi, gli amministratori della sicurezza o i ruoli con autorizzazioni di lettura per la sicurezza non dispongono, per impostazione predefinita, dell'accesso per visualizzare le assegnazioni ai ruoli delle risorse di Azure in Privileged Identity Management.

Terminologia

Per una migliore comprensione di Privileged Identity Management e della documentazione, esaminare la terminologia seguente.

| Termine o concetto | Categoria di assegnazione di ruolo | Descrizione |

|---|---|---|

| idoneo | Type | Un'assegnazione di ruolo che richiede a un utente di eseguire una o più azioni per usare il ruolo. Se un utente è stato reso idoneo per un ruolo, potrà attivare il ruolo quando avrà bisogno di svolgere le attività con privilegi. Non esiste alcuna differenza sostanziale tra l'accesso concesso a un utente con l'assegnazione permanente e quello con l'assegnazione di idoneità al ruolo. L'unica differenza è che alcuni utenti non necessitano dell'accesso continuo. |

| active | Type | Un'assegnazione di ruolo che non richiede a un utente di eseguire alcuna azione per usare il ruolo. Gli utenti con questo tipo di assegnazione hanno i privilegi assegnati al ruolo. |

| activate | Il processo di esecuzione di una o più azioni per usare un ruolo per cui un utente è idoneo. Le azioni possono includere l'esecuzione di un controllo di autenticazione a più fattori (MFA), l'indicazione di una giustificazione aziendale o la richiesta di approvazione da responsabili approvazione designati. | |

| assegnato | Provincia | Un utente che ha un'assegnazione di ruolo attiva. |

| attivato | Provincia | Un utente che ha un'assegnazione di ruolo idonea, ha eseguito le azioni per attivare il ruolo ed è ora attivo. Dopo l'attivazione, l'utente può usare il ruolo per un periodo di tempo preconfigurato prima di dover eseguire di nuovo l'attivazione. |

| idonea permanente | Durata | Un'assegnazione di ruolo in cui un utente è sempre idoneo ad attivare il ruolo. |

| attiva permanente | Durata | Un'assegnazione di ruolo in cui un utente può sempre usare il ruolo senza eseguire alcuna azione. |

| idoneo a vincoli di tempo | Durata | Assegnazione di ruolo in cui un utente è idoneo per attivare il ruolo solo entro le date di inizio e di fine. |

| attivo associato a tempo | Durata | Assegnazione di ruolo in cui un utente può usare il ruolo solo entro le date di inizio e di fine. |

| accesso JIT (Just-In-Time) | Un modello in base al quale gli utenti ricevono autorizzazioni temporanee per eseguire attività con privilegi, che impedisce a utenti non autorizzati o malintenzionati di ottenere l'accesso dopo la scadenza delle autorizzazioni. L'accesso viene concesso solo quando l'utente ne ha necessità. | |

| principio di accesso con privilegi minimi | Una procedura di sicurezza consigliata in cui ogni utente viene fornito con solo i privilegi minimi necessari per eseguire le attività che sono autorizzate a eseguire. Ciò consente di ridurre al minimo il numero di amministratori globali usando in alternativa ruoli di amministratore specifici per determinati scenari. |

Panoramica dell'assegnazione di ruolo

Le assegnazioni di ruolo PIM offrono un modo sicuro per concedere l'accesso alle risorse nell'organizzazione. In questa sezione viene descritto il processo di assegnazione. Include l'assegnazione di ruoli ai membri, l'attivazione di assegnazioni, l'approvazione o la negazione delle richieste, l'estensione e il rinnovo delle assegnazioni.

PIM ti mantiene informato inviando notifiche tramite posta elettronica a te e ad altri partecipanti. I messaggi di posta elettronica possono includere collegamenti ad attività importanti, ad esempio l'attivazione, l’approvazione o il rifiuto di una richiesta.

Lo screenshot seguente mostra un messaggio di posta elettronica inviato da PIM. Il messaggio di posta elettronica informa Patti che Alex ha aggiornato un'assegnazione di ruolo per Emily.

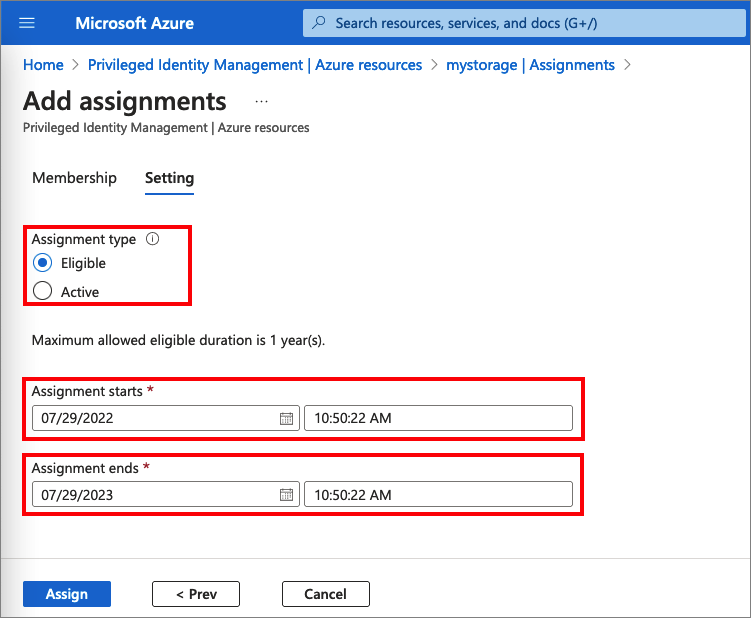

Assegnazione

Il processo di assegnazione inizia assegnando ruoli ai membri. Per concedere l'accesso a una risorsa, l'amministratore assegna ruoli a utenti, gruppi, entità servizio o identità gestite. L'assegnazione include i dati seguenti:

- Membri o proprietari a cui assegnare il ruolo.

- Ambito dell'assegnazione. L'ambito limita il ruolo assegnato a un determinato set di risorse.

- Tipo dell'assegnazione

- Le assegnazioni di tipo Idoneo richiedono al membro del ruolo di eseguire un'azione per usare il ruolo. Le azioni possono includere l'attivazione o la richiesta di approvazione da parte dei responsabili approvazione.

- Le assegnazioni di tipo Attivo non richiedono al membro di eseguire alcuna azione per usare il ruolo. I membri con questo tipo di assegnazione hanno i privilegi assegnati al ruolo.

- Durata dell'assegnazione, utilizzando date di inizio e fine o permanenti. Per le assegnazioni idonee, i membri possono attivare o richiedere l'approvazione durante le date di inizio e di fine. Per le assegnazioni attive, i membri possono usare il ruolo assegnato durante questo periodo di tempo.

Lo screenshot seguente mostra come l'amministratore assegna un ruolo ai membri.

Per altre informazioni, vedere gli articoli seguenti: Assegnare ruoli di Microsoft Entra, Assegnare i ruoli delle risorse di Azure e Assegnare l'idoneità per pim per i gruppi

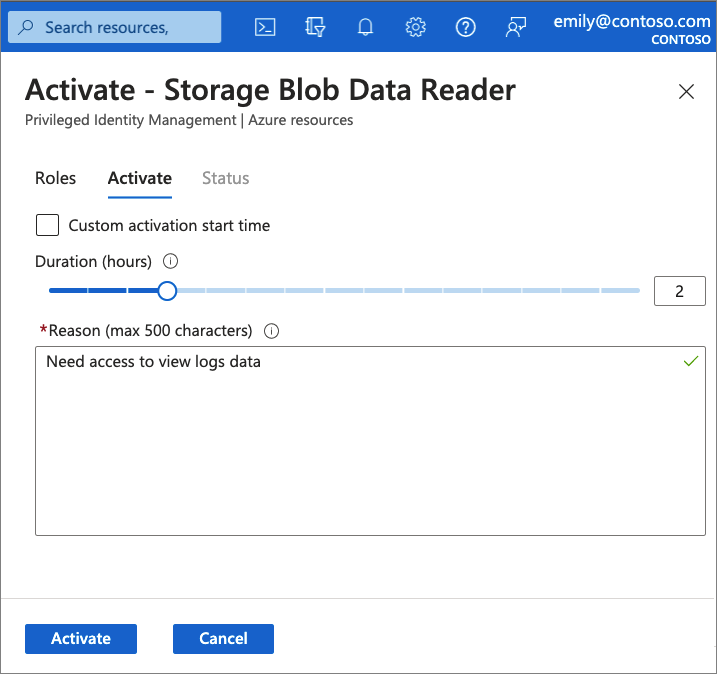

Attiva

Se gli utenti sono stati resi idonei per un ruolo, è necessario attivare l'assegnazione di ruolo prima di usare il ruolo. Per attivare il ruolo, gli utenti devono selezionare una durata di attivazione specifica massima (configurata dagli amministratori) e il motivo della richiesta di attivazione.

Lo screenshot seguente mostra come i membri attivano i ruoli in un periodo di tempo limitato.

Se il ruolo richiede l'approvazione per l'attivazione, viene visualizzata una notifica nell'angolo superiore destro del browser dell'utente che informa che la richiesta è in attesa di approvazione. Se un’approvazione non è necessaria, il membro può iniziare a usare il ruolo.

Per altre informazioni, vedere gli articoli seguenti: Attivare i ruoli di Microsoft Entra, Attivare i ruoli delle risorse di Azure e Attivare i ruoli di PIM per i gruppi

Approva o rifiuta

I responsabili approvazione delegati ricevono notifiche tramite posta elettronica quando una richiesta di ruolo è in attesa dell'approvazione. I responsabili approvazione possono visualizzare, approvare o rifiutare le richieste in sospeso in Privileged Identity Management. Dopo l'approvazione della richiesta, il membro può iniziare a usare il ruolo. Ad esempio, se a un utente o a un gruppo è stato assegnato il ruolo di Contributo a un gruppo di risorse, è possibile gestire tale gruppo di risorse specifico.

Per altre informazioni, vedere gli articoli seguenti: Approvare o rifiutare le richieste per i ruoli di Microsoft Entra, Approvare o rifiutare le richieste per i ruoli delle risorse di Azure e Approvare le richieste di attivazione per PIM per i gruppi

Estendere e rinnovare le assegnazioni

Dopo che gli amministratori hanno configurato le assegnazioni di proprietario o membro con vincoli temporali, ci si potrebbe chiedere cosa succede se un'assegnazione scade. In questa nuova versione sono disponibili due opzioni per questo scenario:

- Estensione: quando un'assegnazione di ruolo sta per scadere, l'utente può usare Privileged Identity Management per richiedere un'estensione

- Rinnovo: quando un'assegnazione di ruolo sta per scadere, l'utente può usare Privileged Identity Management per richiedere un rinnovo

Per entrambe le azioni avviate dall'utente è necessaria l'approvazione di un amministratore globale o di un amministratore ruolo con privilegi. Gli amministratori non devono gestire le scadenze delle assegnazioni. È sufficiente attendere che le richieste di estensione o rinnovo arrivino per una semplice approvazione o rifiuto.

Per altre informazioni, vedere gli articoli seguenti: Estendere o rinnovare le assegnazioni di ruolo di Microsoft Entra, Estendere o rinnovare le assegnazioni di ruolo delle risorse di Azure e Estendere o rinnovare PIM per le assegnazioni di gruppi

Scenari

Privileged Identity Management supporta gli scenari seguenti:

Autorizzazioni per l'amministratore dei ruoli con privilegi

- Abilitare l’approvazione per ruoli specifici

- Specificare gli utenti o i gruppi di responsabili approvazione per l'approvazione delle richieste

- Visualizzare la cronologia delle richieste e delle approvazioni per tutti i ruoli con privilegi

Autorizzazioni del responsabile approvazione

- Visualizzare le approvazioni (richieste) in sospeso

- Approvare o rifiutare le richieste di elevazione del ruolo (singolarmente e in blocco)

- Fornire una giustificazione per l'approvazione o il rifiuto

Autorizzazioni dell'utente del ruolo idonee

- Richiedere l’attivazione di un ruolo che richiede l’approvazione

- Visualizzare lo stato della richiesta da attivare

- Completare l'attività in Microsoft Entra ID se l'attivazione è stata approvata

API Microsoft Graph

È possibile usare Privileged Identity Management a livello di codice tramite le API di Microsoft Graph seguenti: