Guida alla risoluzione dei problemi di Microsoft Defender per il Cloud

Questa guida è destinata ai professionisti IT, agli analisti della sicurezza delle informazioni e agli amministratori del cloud le cui organizzazioni devono risolvere i problemi relativi a Microsoft Defender per il cloud.

Suggerimento

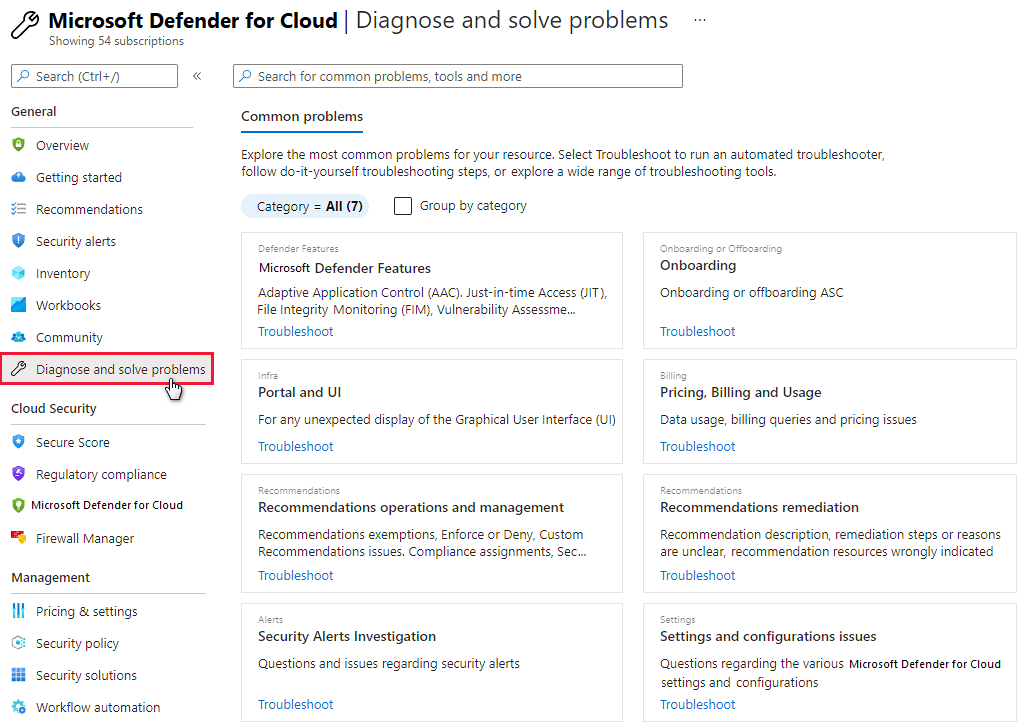

Quando si riscontra un problema o si ha bisogno di consigli del team di supporto, la sezione Diagnosticare e risolvere i problemi del portale di Azure è un buon posto per cercare soluzioni.

Usare il log di controllo per analizzare i problemi

Il primo posto in cui cercare informazioni sulla risoluzione dei problemi è il log di controllo per il componente non riuscito. Nel log di controllo è possibile visualizzare i dettagli, ad esempio:

- Quali operazioni sono state eseguite.

- Chi ha avviato l'operazione.

- Quando si è verificata l'operazione.

- Lo stato dell'operazione.

Il log di controllo contiene tutte le operazioni di scrittura (PUT, POST, DELETE) eseguite sulle risorse ma non le operazioni di lettura (GET).

Risolvere i problemi relativi ai connettori

Defender per il Cloud usa i connettori per raccogliere dati di monitoraggio da account Amazon Web Services (AWS) e progetti Google Cloud Platform (GCP). Se si verificano problemi con il connettore o non vengono visualizzati dati da AWS o GCP, esaminare i seguenti suggerimenti per la risoluzione dei problemi.

Suggerimenti per i problemi comuni del connettore

- Assicurarsi che la sottoscrizione associata al connettore sia selezionata nel filtro di sottoscrizione disponibile nella sezione Directory e sottoscrizioni del portale di Azure.

- Gli standard devono essere assegnati nel connettore di sicurezza. Per verificare, passare a Impostazioni ambiente nel menu a sinistra di Defender per il Cloud, selezionare il connettore e quindi scegliere Impostazioni. Se non vengono assegnati standard, selezionare i tre puntini per verificare se si dispone delle autorizzazioni per assegnare gli standard.

- Una risorsa connettore deve essere presente in Azure Resource Graph. Usare la query Resource graph seguente per verificare:

resources | where ['type'] =~ "microsoft.security/securityconnectors". - Assicurarsi che l'invio dei log di controllo Kubernetes sia abilitato nel connettore AWS o GCP in modo da poter ottenere avvisi di rilevamento delle minacce per il piano di controllo.

- Assicurarsi che il sensore di Microsoft Defender e le estensioni Kubernetes abilitate per Azure Arc siano state installate correttamente nei cluster Del servizio Amazon Elastic Kubernetes (EKS) e Google Kubernetes Engine (GKE). È possibile verificare e installare l'agente con le seguenti raccomandazioni di Defender per il Cloud:

- È consigliabile installare l'estensione di Microsoft Defender per Azure Arc nei cluster EKS

- È consigliabile installare l'estensione di Microsoft Defender per Azure Arc nei cluster GKE

- L'estensione di Criteri di Azure deve essere installata nei cluster Kubernetes con abilitazione per Azure Arc

- Nei cluster GKE deve essere installata l'estensione Criteri di Azure

- Se si verificano problemi con l'eliminazione del connettore AWS o GCP, verificare se è presente un blocco. Un errore nel log attività di Azure potrebbe suggerire la presenza di un blocco.

- Verificare che i carichi di lavoro siano presenti nell'account AWS o nel progetto GCP.

Suggerimenti per i problemi del connettore AWS

- Assicurarsi che la distribuzione del modello CloudFormation sia stata completata correttamente.

- Attendere almeno 12 ore dopo la creazione dell'account radice AWS.

- Assicurarsi che i cluster EKS siano connessi correttamente a Kubernetes abilitato per Azure Arc.

- Se non vengono visualizzati i dati AWS in Defender per il Cloud, assicurarsi che le risorse AWS necessarie per l'invio di dati a Defender per il Cloud esistano nell'account AWS.

Impatto dei costi delle chiamate API ad AWS

Quando si esegue l'onboarding dell'account AWS singolo o di gestione, il servizio di individuazione in Defender per il Cloud avvia un'analisi immediata dell'ambiente. Il servizio di individuazione esegue chiamate API a vari endpoint di servizio per recuperare tutte le risorse che Azure consente di proteggere.

Dopo questa analisi iniziale, il servizio continua ad analizzare periodicamente l'ambiente secondo gli intervalli configurati durante l'onboarding. In AWS ogni chiamata API all'account genera un evento di ricerca registrato nella risorsa CloudTrail. La risorsa CloudTrail comporta costi. Per informazioni dettagliate sui prezzi, vedere la pagina dei prezzi di AWS CloudTrail nel sito Amazon AWS.

Se CloudTrail è connesso a GuardDuty, si è anche responsabili dei costi associati. Questi costi sono disponibili nella documentazione di GuardDuty sul sito Amazon AWS.

Ottenere il numero di chiamate API native

Esistono due modi per ottenere il numero di chiamate effettuate da Defender per il Cloud:

- Usare una tabella Athena esistente o crearne una nuova. Per altre informazioni, vedere Eseguire query sui log di AWS CloudTrail nel sito Amazon AWS.

- Usare un archivio dati eventi esistente o crearne uno nuovo. Per altre informazioni, vedere Lavorare con i log di AWS CloudTrail nel sito Amazon AWS.

Entrambi i metodi si basano sull'esecuzione di query sui log di AWS CloudTrail.

Per ottenere il numero di chiamate, passare alla tabella Athena o all'archivio dati dell'evento e usare una delle seguenti query predefinite, in base alle esigenze. Sostituire <TABLE-NAME> con l'ID dell'archivio dati della tabella o dell'evento Athena.

Elencare il numero di chiamate API complessive da Defender per il Cloud:

SELECT COUNT(*) AS overallApiCallsCount FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>'Elencare il numero di chiamate API complessive da Defender per il Cloud aggregate in base al giorno:

SELECT DATE(eventTime) AS apiCallsDate, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts:: <YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY DATE(eventTime)Elencare il numero di chiamate API complessive da Defender per il Cloud aggregate in base al nome dell’evento:

SELECT eventName, COUNT(*) AS apiCallsCountByEventName FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY eventNameElencare il numero di chiamate API complessive da Defender per il Cloud aggregate in base alla regione:

SELECT awsRegion, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::120589537074:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY awsRegion

Suggerimenti per i problemi del connettore GCP

- Assicurarsi che lo script GCP Cloud Shell sia stato completato correttamente.

- Assicurarsi che i cluster GKE siano connessi correttamente a Kubernetes abilitato per Azure Arc.

- Assicurarsi che gli endpoint di Azure Arc siano inclusi nell'elenco degli elementi consentiti del firewall. Il connettore GCP effettua chiamate API a questi endpoint per recuperare i file di onboarding necessari.

- Se l'onboarding dei progetti GCP ha esito negativo, assicurarsi di disporre dell'autorizzazione

compute.regions.liste dell'autorizzazione Microsoft Entra per creare l'entità servizio per il processo di onboarding. Assicurarsi che le risorse GCPWorkloadIdentityPoolId,WorkloadIdentityProviderIdeServiceAccountEmailvengano create nel progetto GCP.

Chiamate API Defender a GCP

Quando si esegue l'onboarding del progetto GCP singolo o dell’organizzazione, il servizio di individuazione in Defender per il Cloud avvia un'analisi immediata dell'ambiente. Il servizio di individuazione esegue chiamate API a vari endpoint di servizio per recuperare tutte le risorse che Azure consente di proteggere.

Dopo questa analisi iniziale, il servizio continua ad analizzare periodicamente l'ambiente secondo gli intervalli configurati durante l'onboarding.

Per ottenere il numero di chiamate API native effettuate da Defender per il Cloud:

Passare a Registrazione>Explorer dei log.

Filtrare le date come si preferisce (ad esempio 1d).

Per visualizzare le chiamate API eseguite da Defender per il Cloud, eseguire questa query:

protoPayload.authenticationInfo.principalEmail : "microsoft-defender"

Fare riferimento all'istogramma per visualizzare il numero di chiamate nel tempo.

Risolvere i problemi dell'agente di Log Analytics

Defender per il cloud utilizza l’agente di Log Analytics per raccogliere e archiviare i dati. Le informazioni contenute in questo articolo si riferiscono alle funzionalità di Defender per il cloud dopo la transizione all'agente di Log Analytics.

I tipi di avviso sono:

- Analisi del comportamento delle macchine virtuali (VMBA)

- Analisi della rete

- Analisi Database SQL di Azure e Azure Synapse Analytics

- Fornisce informazioni contestuali

A seconda dei tipi di avvisi, è possibile raccogliere le informazioni necessarie per esaminare l'avviso usando le risorse seguenti:

- Log di sicurezza del visualizzatore eventi della macchina virtuale in Windows

- Daemon di controllo (

auditd) in Linux - I log attività di Azure e i log di diagnostica nella risorsa interessata

È possibile condividere un feedback per la descrizione e la pertinenza dell'avviso. Passare all'avviso, selezionare il pulsante Le informazioni sono state utili? e quindi selezionare il motivo e immettere un commento per spiegare il feedback. Questo canale di feedback viene monitorato costantemente allo scopo di migliorare gli avvisi forniti.

Controllare i processi e le versioni dell'agente di Log Analytics

Proprio come Monitoraggio di Azure, Defender per il Cloud usa l'agente di Log Analytics per raccogliere i dati di sicurezza dalle macchine virtuali di Azure. Dopo aver abilitato la raccolta dati e aver installato correttamente l'agente nel computer di destinazione, il processo di HealthService.exe deve essere in esecuzione.

Aprire la console di gestione dei servizi (services.msc) per assicurarsi che il servizio agente di Log Analytics sia in esecuzione.

Per visualizzare la versione dell'agente in uso, aprire Gestione attività. Nella scheda Processi, individuare il servizio agente di Log Analytics, fare clic con il pulsante destro del mouse e quindi selezionare Proprietà. Nella scheda Dettagli cercare la versione del file.

Controllare gli scenari di installazione dell'agente di Log Analytics

Esistono due scenari di installazione che possono produrre risultati diversi quando si installa l'agente di Log Analytics nel computer in uso. Gli scenari supportati sono:

Agent installato automaticamente da Defender per il Cloud: è possibile visualizzare gli avvisi in Defender per il Cloud e la ricerca log. Si riceveranno notifiche tramite posta elettronica all'indirizzo e-mail configurato nei criteri di sicurezza per la sottoscrizione a cui appartiene la risorsa.

Agente installato manualmente in una macchina virtuale in Azure: in questo scenario, se si usano agenti scaricati e installati manualmente prima di febbraio 2017, è possibile visualizzare gli avvisi nel portale di Defender per il cloud solo se si filtra in base alla sottoscrizione a cui appartiene l'area di lavoro. Se si filtra in base alla sottoscrizione a cui che appartiene la risorsa, non sarà possibile visualizzare gli avvisi. Si riceveranno notifiche tramite posta elettronica all'indirizzo e-mail configurato nei criteri di sicurezza per la sottoscrizione a cui appartiene l’area di lavoro.

Per evitare il problema di filtro, assicurarsi di scaricare la versione più recente dell'agente.

Monitorare i problemi di connettività di rete per l'agente

Per consentire agli agenti di connettersi e registrarsi con Defender per il Cloud, devono avere accesso agli indirizzi DNS e alle porte di rete per le risorse di rete di Azure. Per abilitare questo accesso, eseguire queste azioni:

- Quando si usano i server proxy, assicurarsi che le risorse del server proxy appropriate siano configurate correttamente nelle impostazioni dell'agente.

- Configurare i firewall di rete per consentire l'accesso a Log Analytics.

Le risorse di rete di Azure sono:

| Risorsa dell'agente | Porta | Ignorare il controllo HTTPS |

|---|---|---|

*.ods.opinsights.azure.com |

443 | Sì |

*.oms.opinsights.azure.com |

443 | Sì |

*.blob.core.windows.net |

443 | Sì |

*.azure-automation.net |

443 | Sì |

Se si verificano problemi durante l'onboarding dell'agente di Log Analytics, leggere Risolvere i problemi di onboarding di Operations Management Suite.

Risolvere i problemi con la protezione antimalware

L'agente guest è il processo padre di tutte le operazioni eseguite dall'estensione Microsoft Antimalware. Quando il processo dell'agente guest non riesce, anche la protezione Microsoft Antimalware che viene eseguita come processo figlio dell'agente guest potrebbe non riuscire.

Ecco alcuni suggerimenti per la risoluzione dei problemi:

- Se la macchina virtuale di destinazione è stata creata da un'immagine personalizzata, assicurarsi che l'autore della macchina virtuale abbia installato un agente guest.

- Se l’obiettivo è una macchina virtuale Linux, installazione della versione Windows dell'estensione antimalware avrà esito negativo. L'agente guest Linux presenta requisiti specifici per quanto riguarda il sistema operativo e i pacchetti.

- Se la macchina virtuale è stata creata con una versione precedente dell'agente guest, l'agente precedente potrebbe non avere la possibilità di eseguire automaticamente l'aggiornamento alla versione più recente. Usare sempre la versione più recente dell'agente guest quando si creano le immagini personali.

- Alcuni software di amministrazione di terze parti possono disabilitare l'agente guest o bloccare l'accesso a determinati percorsi di file. Se nella VM sono installati software di amministrazione di terze parti, assicurarsi che l'agente antimalware si trovi nell'elenco di esclusioni.

- Assicurarsi che le impostazioni del firewall o il gruppo di sicurezza di rete non blocchino il traffico di rete da e verso l'agente guest.

- Assicurarsi che nessun elenco di controllo di accesso impedisca l'accesso al disco.

- L'agente guest necessita di spazio su disco sufficiente per funzionare correttamente.

Per impostazione predefinita, l'interfaccia utente di Microsoft Antimalware è disabilitata. È tuttavia possibile abilitare l'interfaccia utente di Microsoft Antimalware nelle macchine virtuali di Azure Resource Manager.

Risoluzione dei problemi con il caricamento del dashboard

Se si verificano problemi con il caricamento del dashboard di protezione del carico di lavoro, assicurarsi che l'utente che ha abilitato prima Defender per il Cloud nella sottoscrizione e che l'utente che vuole attivare la raccolta dati disponga del ruolo di Proprietario o Collaboratore nella sottoscrizione. In tal caso, gli utenti con il ruolo Lettore nella sottoscrizione possono visualizzare i dashboard, gli avvisi, le raccomandazioni e i criteri.

Risolvere i problemi del connettore per l'organizzazione di Azure DevOps

Se non è possibile eseguire l'onboarding dell'organizzazione di Azure DevOps, provare i suggerimenti per la risoluzione dei problemi seguenti:

Assicurarsi di usare una versione non di anteprima del portale di Azure; il passaggio di autorizzazione non funziona nel portale di anteprima di Azure.

È importante sapere quale account si è connessi quando si autorizza l'accesso, perché sarà l'account usato dal sistema per l'onboarding. L'account può essere associato allo stesso indirizzo di posta elettronica, ma anche a tenant diversi. Assicurarsi di selezionare la combinazione di account/tenant corretta. Se è necessario modificare la combinazione:

Nella pagina del profilo di Azure DevOps usare il menu a discesa per selezionare un altro account.

Dopo aver selezionato la combinazione di account/tenant corretta, passare a Impostazioni ambiente in Defender per il Cloud e modificare il connettore Azure DevOps. Autorizzare nuovamente il connettore per aggiornarlo con la combinazione di account/tenant corretta. Verrà quindi visualizzato l'elenco corretto delle organizzazioni nel menu a discesa.

Assicurarsi di avere il ruolo Amministratore raccolta di progetti nell'organizzazione Azure DevOps di cui si vuole eseguire l'onboarding.

Assicurarsi che l’Accesso alle applicazioni di terze parti tramite OAuth, che deve essere impostato su On nell'Organizzazione Azure DevOps. Ulteriori informazioni sull'abilitazione dell’accesso OAuth.

Contattare il supporto tecnico Microsoft

È anche possibile trovare informazioni sulla risoluzione dei problemi per Defender per il Cloud nella pagina Domande e risposte su Defender per il Cloud.

Se è necessaria ulteriore assistenza, è possibile aprire una nuova richiesta di supporto nel portale di Azure. Nella pagina Guida e supporto, selezionare Crea richiesta di supporto.

Vedi anche

- Informazioni su come gestire e rispondere agli avvisi di sicurezza in Defender per il Cloud.

- Informazioni sulla convalida degli avvisi in Microsoft Defender per il Cloud.

- Rivedere le domande frequenti su Defender per il cloud.