Procedure consigliate per Microsoft Sentinel

Le indicazioni sulle procedure consigliate vengono fornite in tutta la documentazione tecnica per Microsoft Sentinel. Questo articolo illustra alcune indicazioni chiave da usare per la distribuzione, la gestione e l'uso di Microsoft Sentinel.

Importante

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender nella della piattaforma operativa di sicurezza unificata Microsoft. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Configurazione di Microsoft Sentinel

Iniziare con la guida alla distribuzione per Microsoft Sentinel. La guida alla distribuzione illustra i passaggi generali per pianificare, distribuire e ottimizzare la distribuzione di Microsoft Sentinel. In questa guida, selezionare i collegamenti forniti per trovare indicazioni dettagliate per ogni fase della distribuzione.

Integrazioni del servizio di sicurezza Microsoft

Microsoft Sentinel è abilitato dai componenti che inviano dati all'area di lavoro ed è rafforzato da integrazioni con altri servizi Microsoft. Tutti i log inseriti in prodotti, ad esempio Microsoft Defender for Cloud Apps, Microsoft Defender per endpoint e Microsoft Defender per identità, consentono a questi servizi di creare rilevamenti, che a loro volta forniscono a Microsoft Sentinel. I log possono anche essere inseriti direttamente in Microsoft Sentinel per fornire un quadro più completo per eventi e incidenti.

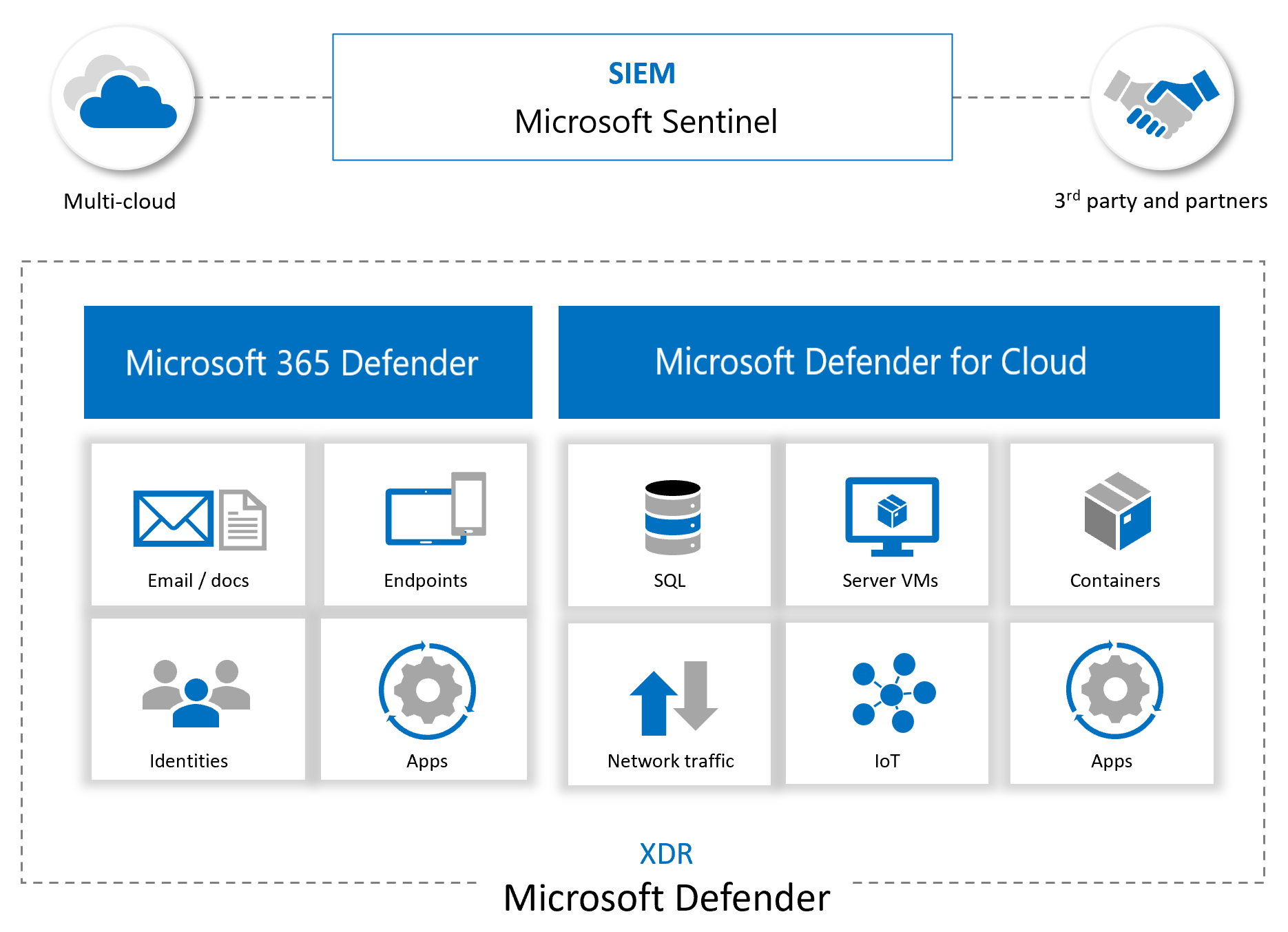

Ad esempio, l'immagine seguente mostra come Microsoft Sentinel inserisce i dati da altri servizi Microsoft e piattaforme multicloud e partner per fornire copertura per l'ambiente:

Oltre a inserire avvisi e log da altre origini, Microsoft Sentinel:

- Usa le informazioni che inserisce con l'apprendimento automatico, che consente una migliore correlazione di eventi, aggregazione di avvisi, rilevamento delle anomalie e altro ancora.

- Compila e presenta oggetti visivi interattivi tramite cartelle di lavoro, mostrando tendenze, informazioni correlate e dati chiave usati sia per le attività amministrative che per le indagini.

- Esegue i playbook in modo da agire sugli avvisi, raccogliere informazioni, eseguire azioni sugli elementi e inviare notifiche a diverse piattaforme.

- Si integra con le piattaforme partner, ad esempio ServiceNow e Jira, per fornire servizi essenziali per i team SOC.

- Inserisce e recupera i feed di arricchimento dalle piattaforme di intelligence sulle minacce per portare dati preziosi per l'analisi.

Per altre informazioni sull'integrazione dei dati di altri servizi o provider, vedere Connettori dati di Microsoft Sentinel.

Prendere in considerazione l'onboarding di Microsoft Sentinel nel portale di Microsoft Defender per unificare le funzionalità con Microsoft Defender XDR, ad esempio la gestione degli incidenti e la ricerca avanzata. Per altre informazioni, vedere gli articoli seguenti:

- Connettere Microsoft Sentinel a Microsoft Defender XDR

- Microsoft Sentinel nel portale di Microsoft Defender

Gestione e risposta in caso di incidenti

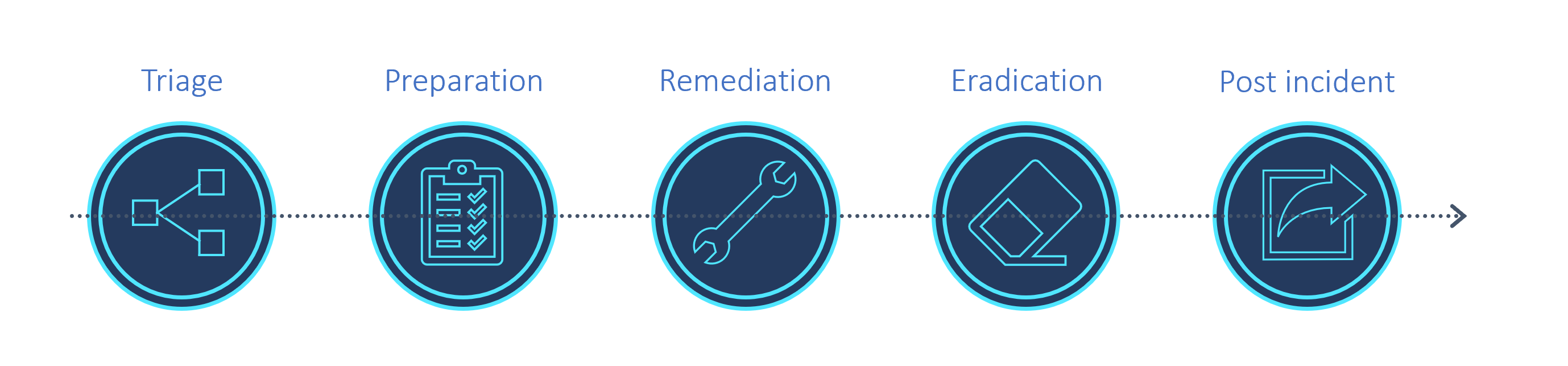

L'immagine seguente mostra i passaggi consigliati in un processo di gestione e risposta in caso di incidenti.

La tabella seguente fornisce descrizioni generali per l'uso delle funzionalità di Microsoft Sentinel per la gestione e la risposta in caso di incidenti. Per altre informazioni, vedere Analizzare gli incidenti con Microsoft Sentinel.

| Funzionalità | Procedura consigliata |

|---|---|

| Incidenti | Tutti gli incidenti generati vengono visualizzati nella pagina Incidenti, che funge da posizione centrale per la valutazione e l'analisi anticipata. La pagina Incidenti elenca il titolo, la gravità e gli avvisi correlati, i log e le entità di interesse. Gli incidenti forniscono anche un rapido passaggio ai log raccolti e agli strumenti correlati all'incidente. |

| Grafico di indagine | La pagina Incidenti funziona insieme al Grafico di indagine, uno strumento interattivo che consente agli utenti di esplorare e approfondire un avviso per mostrare l'ambito completo di un attacco. Gli utenti possono quindi costruire una sequenza temporale di eventi e individuare l'estensione di una catena di minacce. Individuare le entità chiave, ad esempio account, URL, indirizzo IP, nomi host, attività, sequenza temporale e altro ancora. Usare questi dati per capire se si tratta di un falso positivo, nel qual caso è possibile chiudere direttamente l'incidente. Se si scopre che l'incidente è un vero positivo, intervenire direttamente dalla pagina Incidenti per analizzare log, entità ed esplorare la catena di minacce. Dopo aver identificato la minaccia e creato un piano di azione, usare altri strumenti in Microsoft Sentinel e altri servizi di sicurezza Microsoft per continuare l'analisi. |

| Visualizzazione delle informazioni | Per visualizzare e ottenere analisi di ciò che accade nell'ambiente, in primo luogo esaminare il dashboard di panoramica di Microsoft Sentinel per avere un'idea delle condizioni di sicurezza dell'organizzazione. Per altre informazioni, vedere Visualizzare i dati raccolti. Oltre alle informazioni e alle tendenze nella pagina di panoramica di Microsoft Sentinel, le cartelle di lavoro sono strumenti di indagine preziosi. Ad esempio, usare la cartella di lavoro Informazioni dettagliate sull'indagine per analizzare incidenti imprevisti specifici insieme a eventuali entità e avvisi associati. Questa cartella di lavoro consente di approfondire le entità visualizzando log, azioni e avvisi correlati. |

| Ricerca di minacce | Durante l'analisi e la ricerca di cause radice, eseguire query di ricerca delle minacce predefinite e verificare i risultati per eventuali indicatori di compromissione. Per altre informazioni, vedere Ricerca di minacce in Microsoft Sentinel. Durante un'indagine o dopo aver adottato misure per correggere ed eradicare la minaccia, usare livestream. Livestream consente di monitorare in tempo reale se ci sono eventi dannosi persistenti o se gli eventi dannosi continuano. |

| Comportamento delle entità | Il comportamento delle entità in Microsoft Sentinel consente agli utenti di esaminare e analizzare azioni e avvisi per entità specifiche, ad esempio l'analisi di account e nomi host. Per altre informazioni, vedi: - Abilitare l'analisi del comportamento di utenti ed entità (User and Entity Behavior Analytics, UEBA) in Microsoft Sentinel - Analizzare gli incidenti con i dati UEBA - Informazioni di riferimento sull'arricchimento UEBA di Microsoft Sentinel |

| Watchlist | Usare un watchlist che combina i dati inseriti e di origini esterne, come dati di arricchimento. Ad esempio, creare elenchi di intervalli di indirizzi IP usati dall'organizzazione o dipendenti terminati di recente. Usare le watchlist con i playbook per raccogliere dati di arricchimento, ad esempio l'aggiunta di indirizzi IP dannosi agli elenchi di controllo da usare durante il rilevamento, la ricerca delle minacce e le indagini. Durante un incidente, usare le watchlist per contenere i dati di indagine e quindi eliminarli quando viene eseguita l'indagine per garantire che i dati sensibili non rimangano visualizzati. Per altre informazioni, vedere Watchlist in Microsoft Sentinel. |