Inserire messaggi Syslog e CEF in Microsoft Sentinel con l'agente di Monitoraggio di Azure

Questo articolo descrive come usare Syslog tramite connettori AMA e Common Event Format (CEF) tramite connettori AMA per filtrare e inserire rapidamente messaggi Syslog, tra cui i messaggi in Common Event Format (CEF), da computer Linux e da dispositivi e appliance dispositivi di sicurezza e di rete. Per altre informazioni su questi connettori dati, vedere Syslog e Common Event Format (CEF) tramite connettori dell’agente di Monitoraggio di Azure per Microsoft Sentinel.

Nota

Container Insights supporta ora la raccolta automatica di eventi Syslog dai nodi Linux nei cluster del servizio Azure Kubernetes. Per altre informazioni, vedere Raccolta Syslog con Container Insights.

Prerequisiti

Prima di iniziare, è necessario avere le risorse configurate e le autorizzazioni appropriate assegnate, come descritto in questa sezione.

Prerequisiti di Microsoft Sentinel

Installare la soluzione Microsoft Sentinel appropriata e assicurarsi di avere le autorizzazioni necessarie per completare i passaggi descritti in questo articolo.

Installare la soluzione appropriata dall'hub dei contenuti in Microsoft Sentinel. Per altre informazioni, vedere Individuare e gestire contenuti predefiniti di Microsoft Sentinel.

Identificare il connettore dati richiesto dalla soluzione Microsoft Sentinel scegliendo tra Syslog tramite AMA e Common Event Format (CEF) tramite AMA, quindi stabilire se è necessario installare la soluzione Syslog o Common Event Format. Per soddisfare questo prerequisito,

Nell'hub dei contenuti selezionare Gestisci nella soluzione installata ed esaminare il connettore dati elencato.

Se Syslog tramite AMA o Common Event Format (CEF) tramite AMA non è installato con la soluzione, stabilire se è necessario installare la soluzione Syslog o Common Event Formatindividuando l'appliance o il dispositivo da uno degli articoli seguenti:

- CEF tramite il connettore dati AMA - Configurare un'appliance o un dispositivo specifico per l'inserimento dati di Microsoft Sentinel

- Syslog tramite il connettore dati AMA - Configurare un'appliance o un dispositivo specifico per l'inserimento dati di Microsoft Sentinel

Installare quindi la soluzione Syslog o Common Event Format dall'hub dei contenuti per ottenere il connettore dati AMA correlato.

Predisporre un account Azure con i seguenti ruoli di controllo degli accessi in base al ruolo di Azure:

Ruolo predefinito Ambito Motivo - Collaboratore macchine virtuali

- Azure Connected Machine

Amministratore risorse- Macchine virtuali (VM)

- Set di scalabilità di macchine virtuali

- Server con abilitazione di Azure Arc

Per distribuire l'agente Qualsiasi ruolo che includa l'azione

Microsoft.Resources/deployments/*- Subscription

- Gruppo di risorse

- Regola di raccolta dati esistente

Per implementare modelli di Azure Resource Manager Collaboratore al monitoraggio - Subscription

- Gruppo di risorse

- Regola di raccolta dati esistente

Per creare o modificare le regole di raccolta dati

Prerequisiti del server d'inoltro dei log

Se si raccolgono messaggi da un server d'inoltro dei log, si applicano i prerequisiti seguenti:

Per raccogliere i log, è necessario disporre di una macchina virtuale Linux designata come server d'inoltro dei log.

Se il server d'inoltro dei log non è una macchina virtuale di Azure, deve essere installato l'agente Connected Machine di Azure Arc.

La macchina virtuale del server d'inoltro dei log Linux deve avere Python 2.7 o 3 installato. Usare il comando

python --versionopython3 --versionper eseguire la verifica. Se si usa Python 3, assicurarsi che sia impostato come comando predefinito nel computer, oppure eseguire script con il comando "python3" anziché "python".Il server d'inoltro dei log deve avere il daemon

syslog-ngorsyslogabilitato.Per i requisiti di spazio per il server d'inoltro dei log, vedere il benchmark delle prestazioni dell'agente di Monitoraggio di Azure. È anche possibile esaminare questo post di blog, che include progettazioni per l'inserimento scalabile.

Le origini di log, i dispositivi di sicurezza e le appliance devono essere configurati per inviare i messaggi di log al daemon Syslog del server d'inoltro dei log anziché al daemon Syslog locale.

Prerequisiti di sicurezza del computer

Configurare la sicurezza del computer in base ai criteri di sicurezza dell'organizzazione. Ad esempio, configurare la rete in modo da allinearla ai criteri di sicurezza della rete aziendale e modificare le porte e i protocolli nel daemon in modo che siano allineati ai requisiti. Per migliorare la configurazione della sicurezza dei computer, proteggere la macchina virtuale in Azure o esaminare queste procedure consigliate per la sicurezza di rete.

Se i dispositivi inviano log Syslog e CEF tramite TLS perché, ad esempio, il server d'inoltro dei log si trova nel cloud, è necessario configurare il daemon Syslog (rsyslog o syslog-ng) per comunicare in TLS. Per altre informazioni, vedi:

- Crittografare il traffico Syslog con TLS - rsyslog

- Crittografare i messaggi di log con TLS - syslog-ng

Configurare il connettore dati

Il processo di installazione per Syslog tramite agente di Monitoraggio di Azure (AMA) o CEF (Common Event Format) tramite i connettori dati AMA include i passaggi seguenti:

- Installare l'agente di Monitoraggio di Azure e creare una regola di raccolta dati usando uno dei metodi seguenti:

- Se si raccolgono log da altri computer usando un server d'inoltro dei log, eseguire lo script di "installazione" nel server d'inoltro dei log per configurare il daemon Syslog per l'ascolto dei messaggi da altri computer e per aprire le porte locali necessarie.

Selezionare la scheda appropriata per le istruzioni.

Creare la regola di raccolta dati

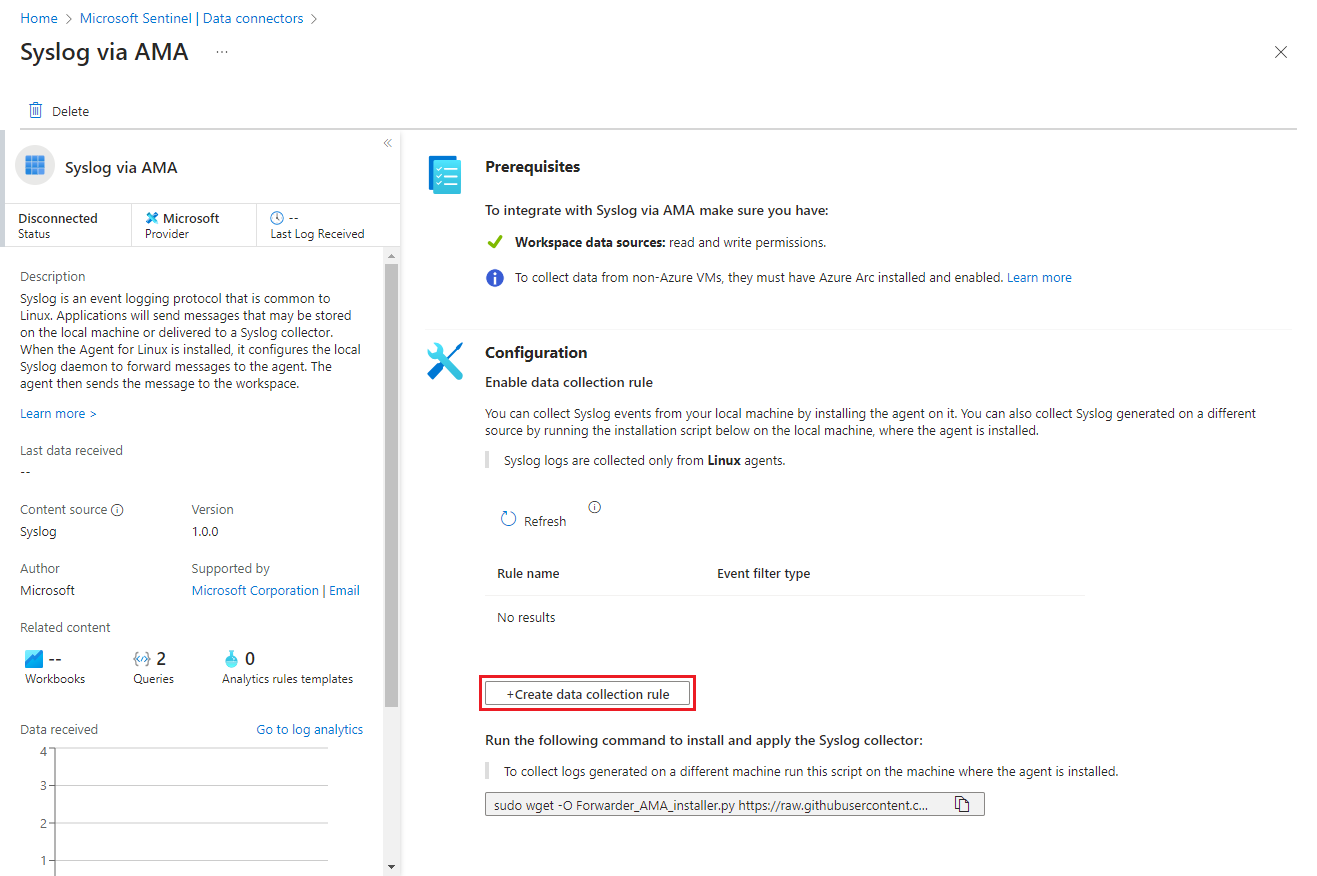

Per iniziare, aprire Syslog tramite il connettore dati AMA o Common Event Format (CEF) tramite il connettore dati AMA in Microsoft Sentinel e creare una regola di raccolta dati.

Per Microsoft Sentinel nel portale di Azure, in Configurazione, selezionare Connettori dati.

Per Microsoft Sentinel, nel portale di Defender selezionare Microsoft Sentinel>Configurazione>Connettori dati.Per Syslog, digitare Syslog nella casella Ricerca. Dai risultati selezionare il connettore Syslog tramite AMA.

Per CEF, digitare CEF nella casella Ricerca. Dai risultati selezionare il connettore Common Event Format (CEF) tramite AMA.Selezionare Apri la pagina del connettore nel riquadro dei dettagli.

Nell'area Configurazione, selezionare+Crea regola di raccolta dati.

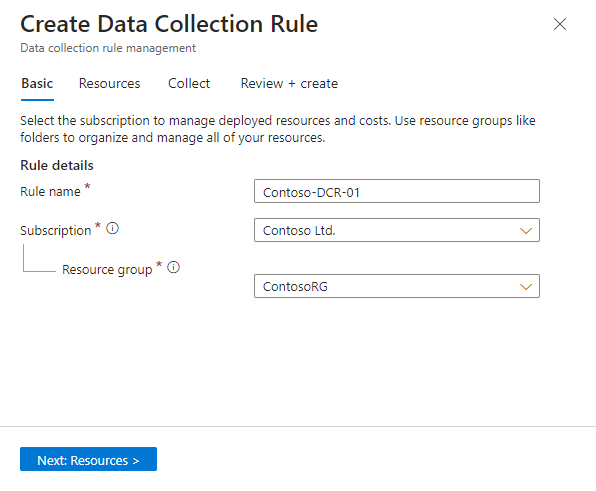

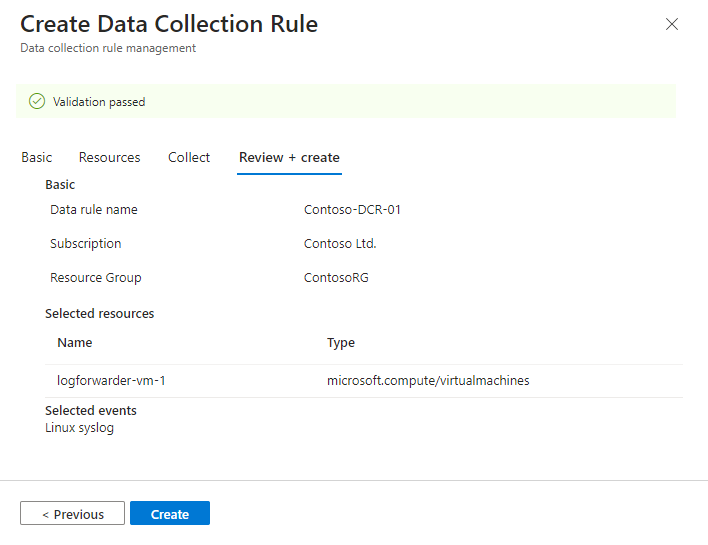

Nella scheda Impostazioni generali:

- Digitare un nome DCR.

- Selezionare la propria sottoscrizione.

- Selezionare il gruppo di risorse in cui individuare il DCR.

Selezionare Avanti: Risorse>.

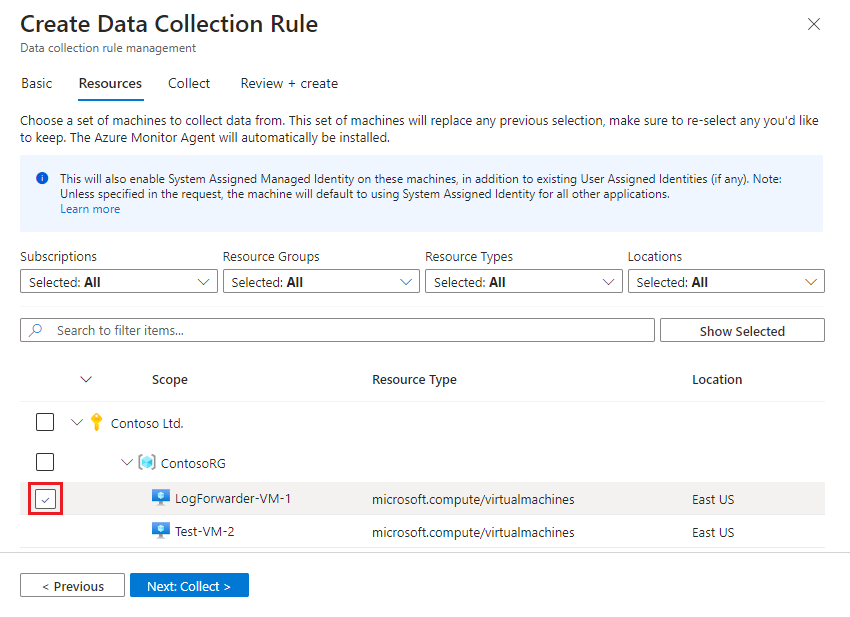

Definire le risorse della macchina virtuale

Nella scheda Risorse selezionare i computer in cui si vuole installare l'AMA, in questo caso il computer d’inoltro dei log. Se il server d'inoltro dei log non viene visualizzato nell'elenco, potrebbe non essere installato l'agente di Azure Connected Machine.

Usare i filtri o la casella di ricerca disponibili per trovare la macchina virtuale del server d'inoltro dei log. Espandere una sottoscrizione nell'elenco per visualizzare i gruppi di risorse, poi un gruppo di risorse per visualizzare le macchine virtuali.

Selezionare la macchina virtuale del server d'inoltro dei log in cui si vuole installare l'AMA. La casella di controllo viene visualizzata accanto al nome della macchina virtuale quando si passa il puntatore del mouse su di essa.

Esaminare le modifiche e selezionare Avanti: Raccogliere>.

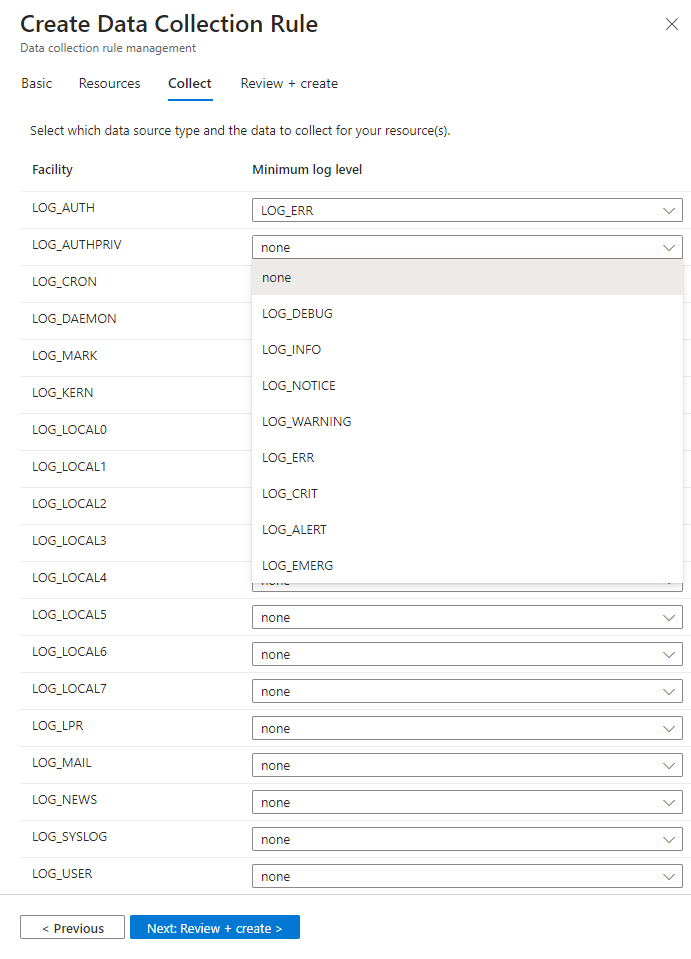

Selezionare strutture e gravità

Tenere presente che l'uso della stessa struttura per i messaggi Syslog e CEF potrebbe comportare la duplicazione dell'inserimento dati. Per altre informazioni, vedere Prevenzione della duplicazione dell'inserimento dati.

Nella scheda Raccogli, selezionare il livello di log minimo per ogni funzionalità. Quando si seleziona un livello di log, Microsoft Sentinel raccoglie i log per il livello selezionato e altri livelli con gravità più elevata. Ad esempio, se si seleziona LOG_ERR, Microsoft Sentinel raccoglie i log per i livelli di LOG_ERR, LOG_CRIT, LOG_ALERT e LOG_EMERG.

Rivedere le selezioni, quindi selezionare Avanti: Rivedi e crea.

Rivedere e creare la regola

Dopo aver completato tutte le schede, esaminare gli elementi inseriti e creare la regola di raccolta dati.

Nella scheda Rivedi e crea, selezionare Crea.

Il connettore installa l'agente di Monitoraggio di Azure nei computer selezionati durante la creazione del DCR.

Controllare le notifiche nel portale di Azure o nel portale di Microsoft Defender per verificare quando viene creato il DCR e l'agente è installato.

Selezionare Aggiorna nella pagina del connettore per visualizzare il DCR presente nell'elenco.

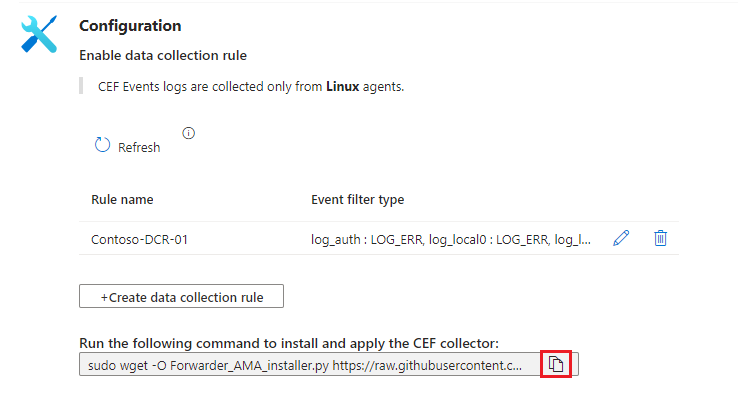

Eseguire lo script di “installazione”

Se si usa un server d'inoltro dei log, configurare il daemon Syslog per l'ascolto dei messaggi da altri computer e aprire le porte locali necessarie.

Dalla pagina del connettore, copiare la riga di comando visualizzata in Esegui il comando seguente per installare e applicare l'agente di raccolta CEF:

In alternativa, copiarla da qui:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyAccedere al computer del server d'inoltro dei log in cui è stato appena installato l'AMA.

Incollare il comando copiato nell'ultimo passaggio per avviare lo script di installazione.

Lo script configura il daemonrsyslogosyslog-ngper l'uso del protocollo richiesto e riavvia il daemon. Lo script apre la porta 514 per ascoltare i messaggi in ingresso nei protocolli UDP e TCP. Per modificare questa impostazione, fare riferimento al file di configurazione del daemon Syslog in base al tipo di daemon in esecuzione nel computer:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

Se si usa Python 3 e non è impostato come comando predefinito nel computer, sostituire

python3conpythonnel comando incollato. Vedere Prerequisiti del server d'inoltro dei log.Nota

Per evitare scenari con disco completo in cui l'agente non può funzionare, è consigliabile impostare la configurazione

syslog-ngorsyslogper non archiviare i log se non è necessario. Uno scenario full disk interrompe la funzione dell'agente di Monitoraggio di Azure installato. Per altre informazioni, vedere RSyslog o Syslog-ng.- Rsyslog:

Configurare il dispositivo o l'appliance di sicurezza

Per ottenere istruzioni specifiche per configurare il dispositivo o l'appliance di sicurezza, vedere uno degli articoli seguenti:

- CEF tramite il connettore dati AMA - Configurare appliance e dispositivi specifici per l'inserimento dati di Microsoft Sentinel

- Syslog tramite il connettore dati AMA - Configurare appliance e dispositivi specifici per l'inserimento dati di Microsoft Sentinel

Contattare il provider di soluzioni per ulteriori informazioni o qualora le informazioni non fossero disponibili per l'appliance o il dispositivo.

Testare il connettore

Verificare che i messaggi del computer Linux o dei dispositivi e delle appliance di sicurezza vengano inseriti in Microsoft Sentinel.

Per convalidare che il daemon Syslog sia in esecuzione sulla porta UDP e che l’AMA sia in ascolto, eseguire questo comando:

netstat -lnptvVerrà visualizzato il daemon

rsyslogosyslog-ngin ascolto sulla porta 514.Per acquisire i messaggi inviati da un logger o da un dispositivo connesso, eseguire questo comando in background:

tcpdump -i any port 514 -A -vv &Dopo aver completato la convalida, è consigliabile arrestare la

tcpdump:digitazionefge selezionare Ctrl+C.Per inviare messaggi demo, completare i passaggi seguenti:

Usare l'utilità netcat. In questo esempio, l'utilità legge i dati inviati tramite il comando

echocon l'opzione di nuova riga disattivata. L'utilità scrive quindi i dati nella porta UDP514in localhost senza timeout. Per eseguire l'utilità netcat, potrebbe essere necessario installare un altro pacchetto.echo -n "<164>CEF:0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time" | nc -u -w0 localhost 514Usare il logger. Questo esempio scrive il messaggio nella struttura

local 4, a livello di gravitàWarning, nella porta514, nell'host locale, nel formato RFC CEF. I flag-te--rfc3164vengono usati per rispettare il formato RFC previsto.logger -p local4.warn -P 514 -n 127.0.0.1 --rfc3164 -t CEF "0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time"

Per verificare che il connettore sia installato correttamente, eseguire lo script di risoluzione dei problemi con uno di questi comandi:

Per i log CEF, eseguire:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --cefPer i log di Cisco Adaptive Security Appliance (ASA), eseguire:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --asaPer i log di Cisco Firepower Threat Defense (FTD), eseguire:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --ftd

Contenuto correlato

- Syslog e Common Event Format (CEF) tramite connettori dell’agente di Monitoraggio di Azure per Microsoft Sentinel

- Regole di raccolta dati in Monitoraggio di Azure

- CEF tramite il connettore dati AMA - Configurare un'appliance o un dispositivo specifico per l'inserimento dati di Microsoft Sentinel

- Syslog tramite il connettore dati AMA - Configurare un'appliance o un dispositivo specifico per l'inserimento dati di Microsoft Sentinel