Creare e usare regole di automazione di Microsoft Sentinel per gestire le risposte

Questo articolo illustra come creare e usare regole di automazione in Microsoft Sentinel per gestire e orchestrare la risposta alle minacce, al fine di ottimizzare l'efficienza e l'efficacia del SOC.

In questo articolo si apprenderà come definire i trigger e le condizioni che determinano quando viene eseguita la regola di automazione, le varie azioni che è possibile eseguire la regola e le funzionalità rimanenti.

Importante

Le funzionalità presentate delle regole di automazione sono attualmente disponibili in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender nella della piattaforma operativa di sicurezza unificata Microsoft. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Progettare la regola di automazione

Prima di creare la regola di automazione, è consigliabile determinarne l'ambito e la progettazione, inclusi il trigger, le condizioni e le azioni che costituiscono la regola.

Determinare l'ambito

Il primo passaggio per la progettazione e la definizione della regola di automazione consiste nel capire a quali incidenti o avvisi si vuole applicare. Questa determinazione influisce direttamente sulla modalità di creazione della regola.

È possibile anche determinare il caso d'uso. Cosa si sta tentando di eseguire con questa automazione? Valutare le opzioni seguenti:

- Creare attività che gli analisti devono seguire per valutare, analizzare e correggere gli incidenti.

- Elimina gli incidenti rumorosi. (In alternativa, usare altri metodi per gestire i falsi positivi in Microsoft Sentinel.)

- Valutare i nuovi incidenti modificandone lo stato da Nuovo a Attivo e assegnando un proprietario.

- Contrassegnare gli incidenti per classificarli.

- Inoltrare un incidente assegnando un nuovo proprietario.

- Chiudere gli incidenti risolti, specificando un motivo e aggiungendo commenti.

- Esaminare il contenuto di un incidente (avvisi, entità e altre proprietà) e intraprendere altre azioni chiamando un playbook.

- Gestire o rispondere a un avviso senza un incidente associato.

Determinare il trigger

Si vuole che questa automazione venga attivata quando vengono creati nuovi incidenti o avvisi? Oppure ogni volta che un incidente viene aggiornato?

Le regole di automazione vengono attivate quando viene creato o aggiornato un incidente o quando viene creato un avviso. Tenere presente che gli incidenti includono avvisi e che è possibile creare sia gli avvisi che gli incidenti dalle regole di analisi, di cui esistono diversi tipi, come illustrato in Rilevamento minacce in Microsoft Sentinel.

La tabella seguente illustra i diversi scenari possibili che causano l'esecuzione di una regola di automazione.

| Tipo di trigger | Eventi che causano l'esecuzione della regola |

|---|---|

| Quando viene creato un incidente | Piattaforma operativa di sicurezza unificata in Microsoft Defender: Non è stato eseguito l'onboarding di Microsoft Sentinel alla piattaforma unificata: |

| Quando viene aggiornato un incidente | |

| Quando viene creato un avviso |

Creare la regola di automazione

La maggior parte delle istruzioni seguenti si applica a tutti i casi d'uso per i quali verranno create regole di automazione.

Se si sta cercando di eliminare gli incidenti rumorosi, provare a gestire i falsi positivi.

Per creare una regola di automazione da applicare a una regola di analisi specifica, vedere Impostare risposte automatiche e creare la regola.

Per creare la regola di automazione:

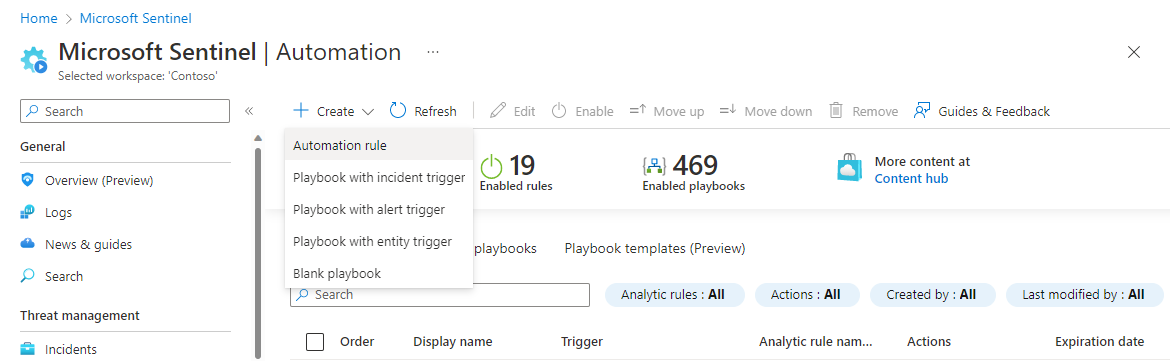

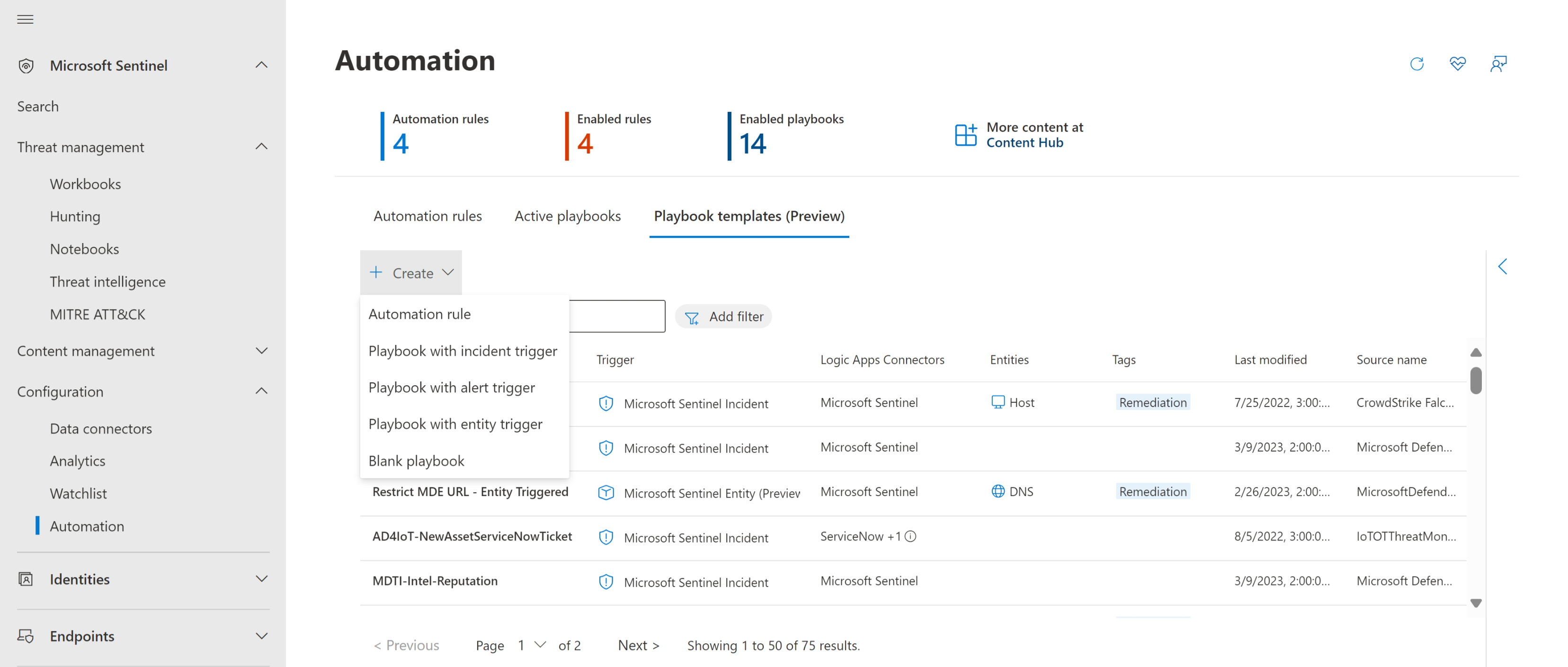

Per Microsoft Sentinel nel portale di Azure, selezionare la pagina Configurazione>Automazione . Per Microsoft Sentinel nel portale di Defender, selezionare Microsoft Sentinel>Configurazione>Automazione .

Nella pagina Automazione del menu di spostamento di Microsoft Sentinel, selezionare Crea dal menu in alto e scegliere Regola di automazione.

Viene visualizzato il pannello Crea nuova regola di automazione. Nel campo Nome della regola di automazione, immettere un nome per la regola.

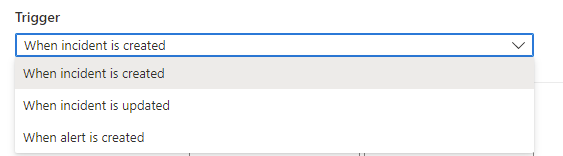

Scegliere il trigger

Dal menu a discesa Trigger, selezionare il trigger appropriato in base alla circostanza per cui si sta creando la regola di automazione: Quando viene creato l'incidente, Quando viene aggiornato l'incidente o Quando viene creato un avviso.

Definire le condizioni

Usare le opzioni nell'area Condizioni per definire le condizioni per la regola di automazione.

Le regole create per quando viene creato un avviso supportano solo la proprietà Se il nome della regola di analisi nella condizione. Selezionare se si desidera che la regola sia inclusiva (Contiene) o esclusiva (Non contiene), quindi selezionare il nome della regola di analisi dall'elenco a discesa.

I valori dei nomi delle regole di analisi includono solo regole di analisi e non includono altri tipi di regole, ad esempio intelligence sulle minacce o regole di anomalie.

Le regole create per quando un incidente viene creato o aggiornato supportano un'ampia gamma di condizioni, a seconda dell'ambiente in uso. Queste opzioni iniziano con l'onboarding dell'area di lavoro nella piattaforma operativa di sicurezza unificata:

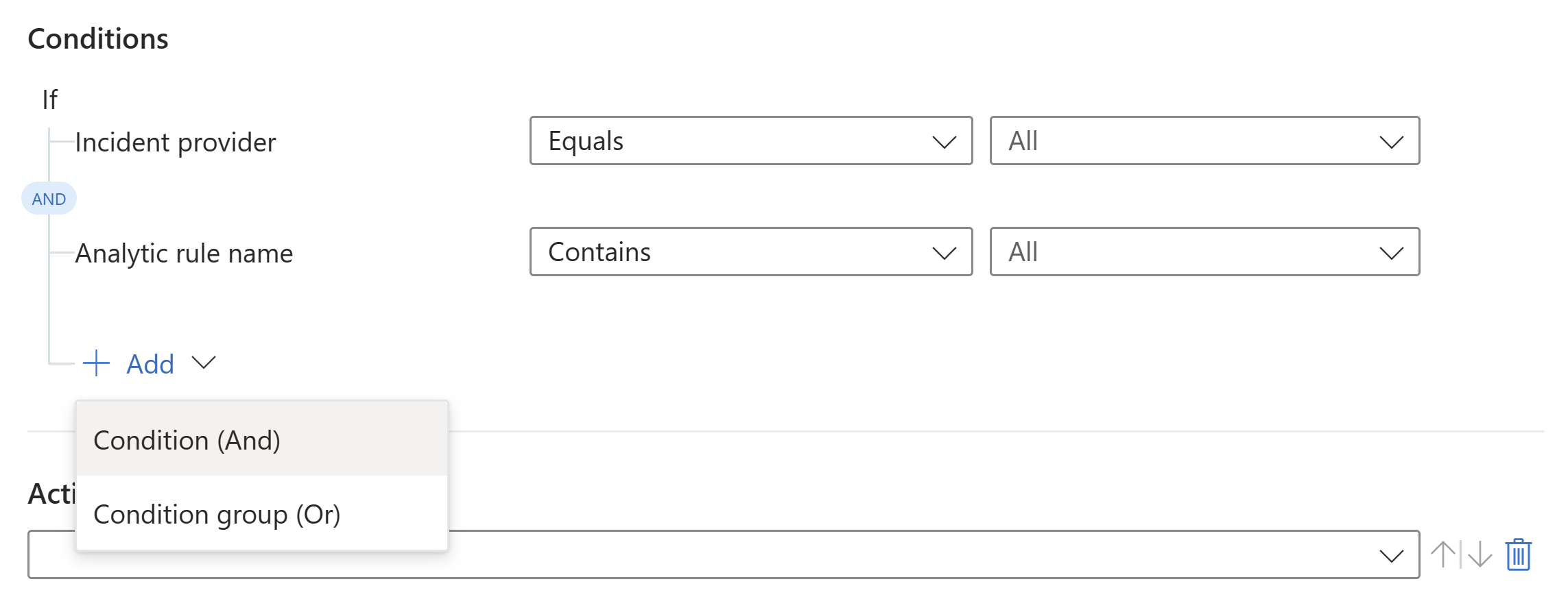

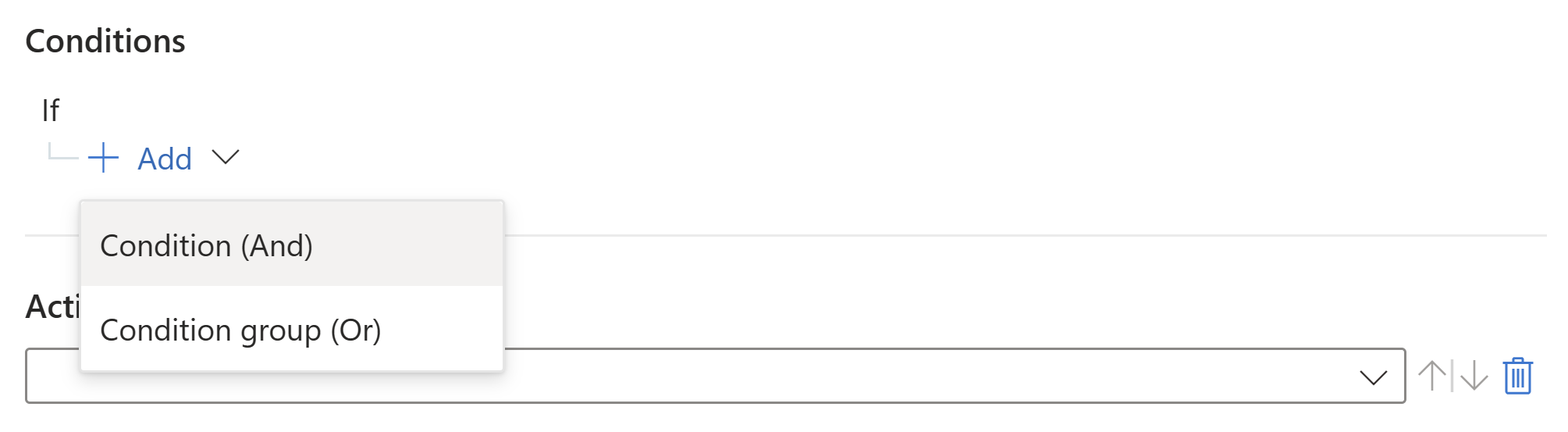

Se l'area di lavoro viene sottoposta a onboarding nella piattaforma operativa di sicurezza unificata, iniziare selezionando uno degli operatori seguenti, nel portale di Azure o di Defender:

E: singole condizioni valutate come gruppo. La regola viene eseguita se vengono soddisfatte tutte le condizioni di questo tipo.

Per lavorare con l'operatore E, selezionare l'espansore + Aggiungi e scegliere la Condizione (E) dal menu a discesa. L'elenco delle condizioni viene popolato da campi proprietà entità e proprietà incidente.

O (noto anche come gruppi di condizioni): gruppi di condizioni, ognuno dei quali viene valutato in modo indipendente. La regola viene eseguita se uno o più gruppi di condizioni è true. Per informazioni su come usare questi tipi complessi di condizioni, vedere Aggiungere condizioni avanzate alle regole di automazione.

Ad esempio:

Se si seleziona Quando un incidente viene aggiornato come trigger, iniziare definendo le condizioni, quindi aggiungere operatori e valori aggiuntivi in base alle esigenze.

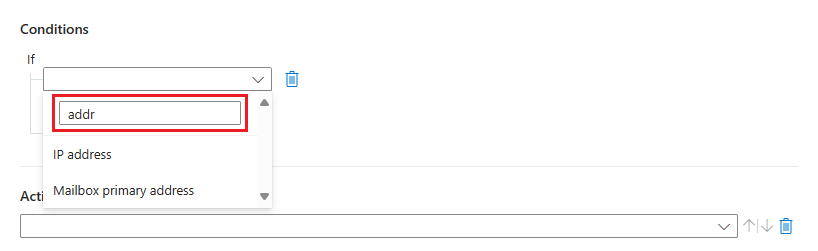

Per definire le condizioni:

Selezionare una proprietà nella prima casella a discesa a sinistra. È possibile iniziare a digitare qualsiasi parte di un nome di proprietà nella casella di ricerca per filtrare dinamicamente l'elenco, in modo da trovare rapidamente ciò che si sta cercando.

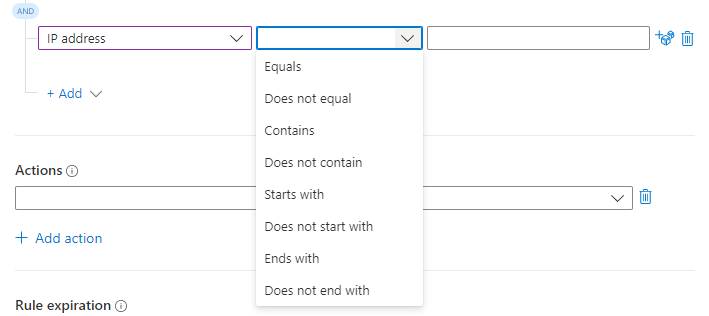

Selezionare un operatore dalla casella a discesa successiva a destra.

L'elenco di operatori tra cui è possibile scegliere varia in base al trigger e alla proprietà selezionati.

Condizioni disponibili con il trigger di creazione

Proprietà Set operatore - Title

- Descrizione

- Tutte le proprietà di entità elencate- È uguale a/Non è uguale a

- Contiene/Non contiene

- Inizia con/Non inizia con

- Termina con/Non termina con- Tag (vedere individuale rispetto a raccolta) Qualsiasi tag individuale:

- È uguale a/Non è uguale a

- Contiene/Non contiene

- Inizia con/Non inizia con

- Termina con/Non termina con

Raccolta di tutti i tag:

- Contiene/Non contiene- Gravità

- Stato

- Chiave dettagli personalizzati- È uguale a/Non è uguale a - Tattiche

- Nomi dei prodotti per gli avvisi

- Valore dettagli personalizzati

- Nome della regola di analisi- Contiene/Non contiene Condizioni disponibili con il trigger di aggiornamento

Proprietà Set operatore - Title

- Descrizione

- Tutte le proprietà di entità elencate- È uguale a/Non è uguale a

- Contiene/Non contiene

- Inizia con/Non inizia con

- Termina con/Non termina con- Tag (vedere individuale rispetto a raccolta) Qualsiasi tag individuale:

- È uguale a/Non è uguale a

- Contiene/Non contiene

- Inizia con/Non inizia con

- Termina con/Non termina con

Raccolta di tutti i tag:

- Contiene/Non contiene- Tag (in aggiunta a quanto indicato sopra)

- Avvisi

- Commenti- Aggiunto - Gravità

- Stato- È uguale a/Non è uguale a

- Modificato

- Modificato da

- Modificato in- Proprietario - Modificato - Aggiornato da

- Chiave dettagli personalizzati- È uguale a/Non è uguale a - Tattiche - Contiene/Non contiene

- Aggiunto- Nomi dei prodotti per gli avvisi

- Valore dettagli personalizzati

- Nome della regola di analisi- Contiene/Non contiene Condizioni disponibili con il trigger di avviso

L'unica condizione che può essere valutata dalle regole in base al trigger di creazione dell'avviso è la regola di analisi di Microsoft Sentinel che ha creato l'avviso.

Le regole di automazione basate sul trigger di avviso vengono eseguite solo sugli avvisi creati da Microsoft Sentinel.

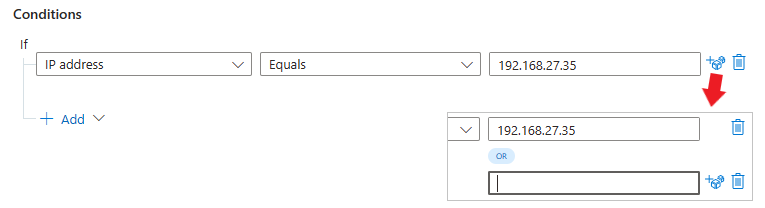

Immettere un valore nel campo a destra. A seconda della proprietà scelta, potrebbe trattarsi di una casella di testo o di un elenco a discesa in cui si seleziona da un elenco chiuso di valori. Potrebbe anche essere possibile aggiungere diversi valori selezionando l'icona a forma di dado a destra della casella di testo.

Anche in questo caso, per l'impostazione di condizioni O complesse con campi diversi, vedere Aggiungere condizioni avanzate alle regole di automazione.

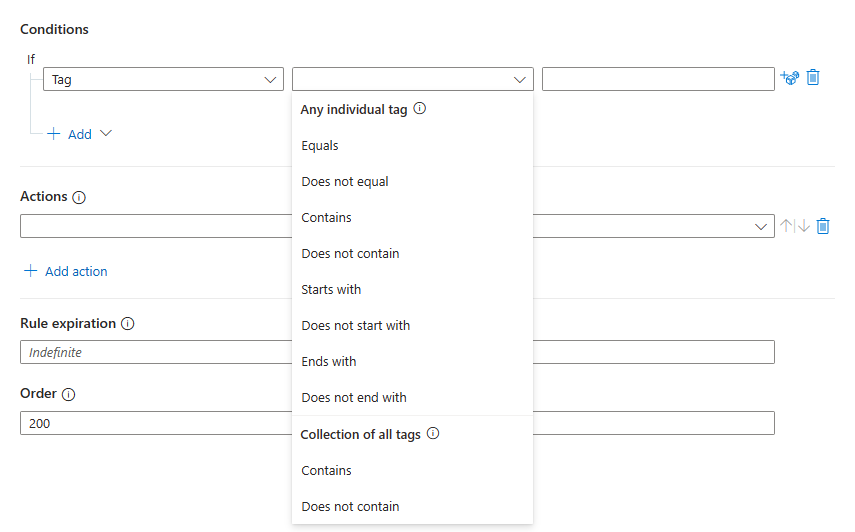

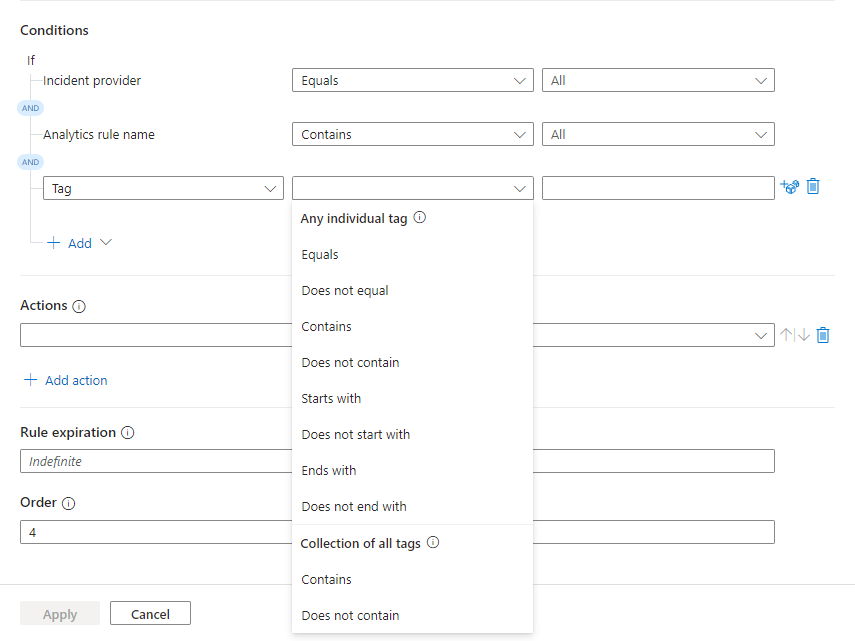

Condizioni basate sui tag

È possibile creare due tipi di condizioni basate sui tag:

- Le condizioni con operatori di Qualsiasi singolo tag valutano il valore specificato rispetto a ogni tag nella raccolta. La valutazione è true quando almeno un tag soddisfa la condizione.

- Le condizioni con operatori Raccolta di tutti i tag controllano il valore specificato rispetto alla raccolta di tag come singola unità. La valutazione è true solo se la raccolta nel suo complesso soddisfa la condizione.

Per aggiungere una di queste condizioni in base ai tag di un incidente, seguire questa procedura:

Creare una nuova regola di automazione come descritto in precedenza.

Aggiungere una condizione o un gruppo di condizioni.

Selezionare Tag nell'elenco a discesa delle proprietà.

Selezionare l'elenco a discesa degli operatori per visualizzare gli operatori disponibili tra cui scegliere.

Vedere la suddivisione degli operatori in due categorie come descritto in precedenza. Scegliere attentamente l'operatore in base alla modalità di valutazione dei tag.

Per altre informazioni, vedere la proprietà Tag: singolo e raccolta a confronto.

Condizioni basate su dettagli personalizzati

È possibile impostare il valore di un dettaglio personalizzato visualizzato in un incidente come condizione di una regola di automazione. Tenere presente che i dettagli personalizzati sono punti dati nei record del registro eventi non elaborati che possono essere visualizzati e mostrati negli avvisi e negli incidenti generati da essi. Usare i dettagli personalizzati per ottenere il contenuto pertinente effettivo negli avvisi senza dover esaminare i risultati della query.

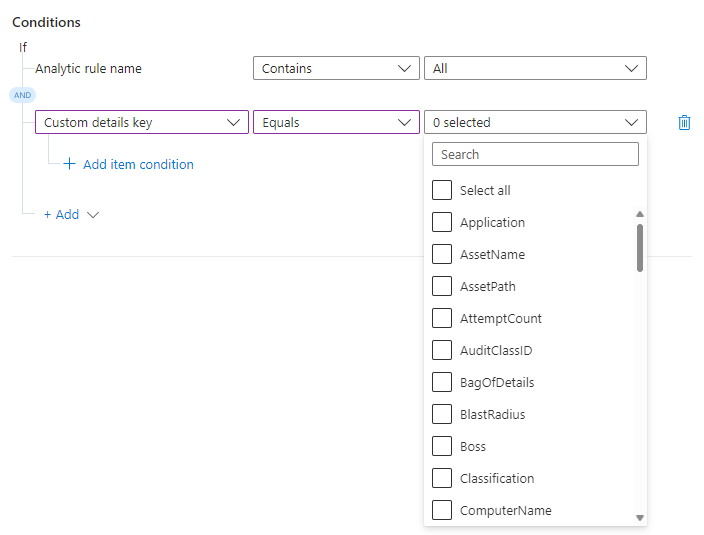

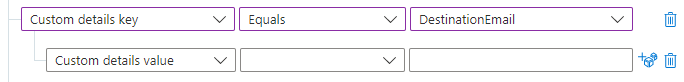

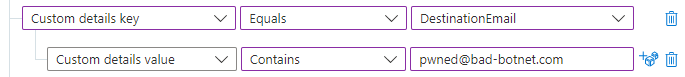

Per aggiungere una condizione in base a un dettaglio personalizzato:

Creare una nuova regola di automazione come descritto in precedenza.

Aggiungere una condizione o un gruppo di condizioni.

Selezionare Chiave dettagli personalizzati nell'elenco a discesa delle proprietà. Selezionare Corrisponde a o Non corrisponde a dall'elenco a discesa degli operatori.

Per la condizione dei dettagli personalizzati, i valori nell'ultimo elenco a discesa provengono dai dettagli personalizzati che sono stati visualizzati in tutte le regole di analisi elencate nella prima condizione. Selezionare i dettagli personalizzati da usare come condizione.

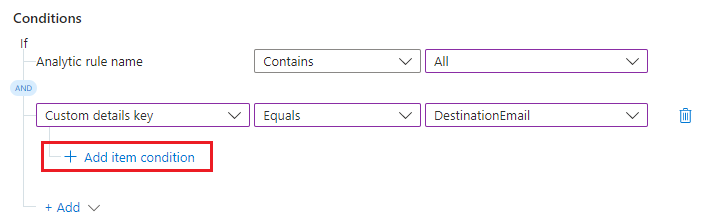

È stato scelto il campo da valutare per questa condizione. A questo punto, specificare il valore visualizzato in tale campo che rende la valutazione di questa condizione true.

Selezionare + Aggiungi condizione elemento.

La riga della condizione del valore viene visualizzata di seguito.

Selezionare Contiene o Non contiene nell'elenco a discesa degli operatori. Nella casella di testo a destra, immettere il valore che rende la valutazione di questa condizione true.

In questo esempio, se l'incidente ha il dettaglio personalizzato DestinationEmail e se il valore di tale dettaglio è pwned@bad-botnet.com, verranno eseguite le azioni definite nella regola di automazione.

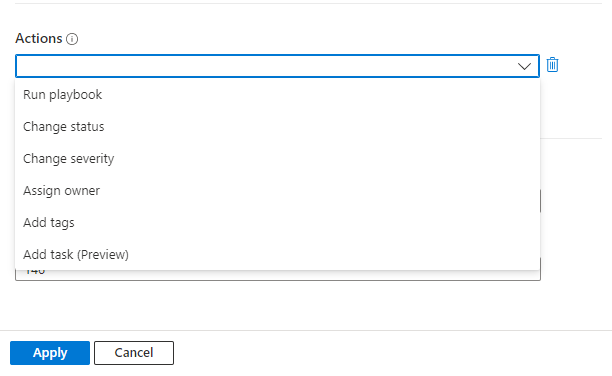

Aggiunta di azioni

Scegliere le azioni che si vogliono eseguire da questa regola di automazione. Le azioni disponibili includono Assegna proprietario, Cambia stato, Modifica gravità, Aggiungi tag ed Esegui playbook. È possibile aggiungere tutte le azioni desiderate.

Nota

Solo l'azione Esegui playbook è disponibile nelle regole di automazione usando il trigger di avviso.

Per qualsiasi azione scelta, compilare i campi visualizzati per l'azione in base alle operazioni desiderate.

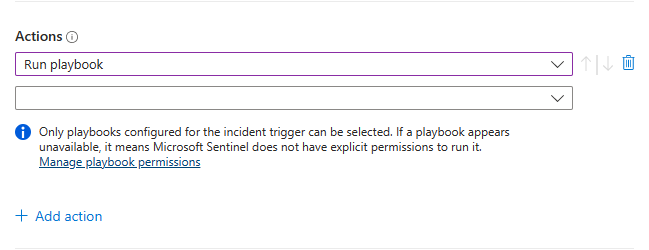

Se si aggiunge un'azione Esegui playbook , viene richiesto di scegliere dall'elenco a discesa dei playbook disponibili.

Solo i playbook che iniziano con il trigger di evento imprevisto possono essere eseguiti da regole di automazione usando uno dei trigger degli eventi imprevisti, quindi vengono visualizzati solo nell'elenco. Analogamente, solo i playbook che iniziano con il trigger di avviso sono disponibili nelle regole di automazione usando il trigger di avviso.

A Microsoft Sentinel devono essere concesse autorizzazioni esplicite per eseguire i playbook. Se un playbook non è disponibile nell'elenco a discesa, significa che Sentinel non dispone delle autorizzazioni per accedere al gruppo di risorse del playbook. Per assegnare le autorizzazioni, selezionare il collegamento Gestisci autorizzazioni playbook.

Nel pannello Gestisci autorizzazioni che si apre selezionare le caselle di controllo dei gruppi di risorse contenenti i playbook da eseguire e quindi Applica.

È necessario avere autorizzazioni di proprietario per qualsiasi gruppo di risorse a cui si desidera concedere le autorizzazioni di Microsoft Sentinel ed è necessario disporre del ruolo collaboratore per l'automazione di Microsoft Sentinel in qualsiasi gruppo di risorse contenente i playbook da eseguire.

Se non si ha ancora un playbook che esegue l'azione desiderata, creare un nuovo playbook. È necessario uscire dal processo di creazione delle regole di automazione e riavviarlo dopo aver creato il playbook.

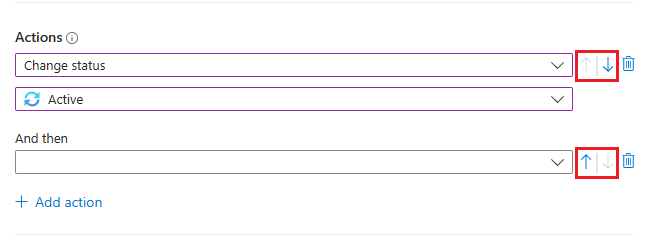

Spostare le azioni

È possibile modificare l'ordine delle azioni nella regola anche dopo averle aggiunte. Selezionare le frecce blu su o giù accanto a ogni azione per spostarla verso l'alto o verso il basso di un livello.

Completare la creazione della regola

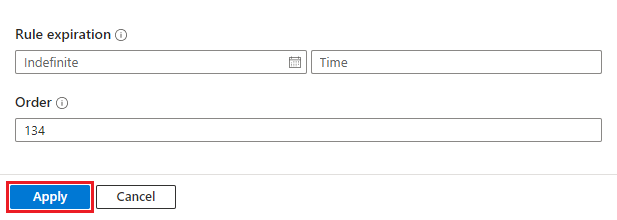

In Scadenza regola, se si desidera che la regola di automazione scada, impostare una data di scadenza e, facoltativamente, un'ora. In caso contrario, lasciarle il valore Indefinito.

Il campo Ordine viene precompilato con il numero disponibile successivo per il tipo di trigger della regola. Questo numero determina la posizione in cui viene eseguita la sequenza di regole di automazione (dello stesso tipo di trigger). È possibile modificare il numero se si desidera che questa regola venga eseguita prima di una regola esistente.

Per altre informazioni, vedere Note sull'ordine di esecuzione e la priorità.

Selezionare Applica. Questo è tutto.

Controllare l'attività delle regole di automazione

È possibile trovare informazioni sulle regole di automazione che potrebbero essere state eseguite per un determinato evento imprevisto. È disponibile un record completo delle cronache degli eventi imprevisti nella tabella SecurityIncident nella pagina Log del portale di Azure o nella pagina Ricerca avanzata nel portale di Defender. Usare la query seguente per visualizzare tutte le attività delle regole di automazione:

SecurityIncident

| where ModifiedBy contains "Automation"

Esecuzione delle regole di automazione

Le regole di automazione vengono eseguite in sequenza, in base all'ordine determinato. Ogni regola di automazione viene eseguita al termine dell'esecuzione di quella precedente. All'interno di una regola di automazione, tutte le azioni vengono eseguite in sequenza nell'ordine in cui sono definite. Per altre informazioni, vedere Note sull'ordine di esecuzione e sulla priorità.

È possibile trattare le azioni del playbook all'interno di una regola di automazione in modo diverso in alcune circostanze, in base ai criteri seguenti:

| Runtime del playbook | La regola di automazione passa all'azione successiva... |

|---|---|

| Meno di un secondo | Subito dopo il completamento del playbook |

| Meno di due minuti | Fino a due minuti dopo l'avvio dell'esecuzione del playbook, ma non più di 10 secondi dopo il completamento del playbook |

| Più di due minuti | Due minuti dopo l'inizio dell'esecuzione del playbook, indipendentemente dal fatto che sia stato completato o meno |

Passaggi successivi

In questo documento si è appreso come usare le regole di automazione per gestire centralmente l'automazione delle risposte per gli incidenti e gli avvisi di Microsoft Sentinel.

- Per informazioni su come aggiungere condizioni avanzate con operatori

ORalle regole di automazione, vedere Aggiungere condizioni avanzate alle regole di automazione di Microsoft Sentinel. - Per altre informazioni sulle regole di automazione, vedere Automatizzare la gestione degli eventi imprevisti in Microsoft Sentinel con regole di automazione

- Per altre informazioni sulle opzioni di automazione avanzate, vedere Automatizzare la risposta alle minacce con playbook in Microsoft Sentinel.

- Per informazioni su come usare le regole di automazione per aggiungere attività agli incidenti, vedere Creare attività di incidenti in Microsoft Sentinel usando le regole di automazione.

- Per eseguire la migrazione di playbook di trigger di avviso da richiamare tramite regole di automazione, vedere Eseguire la migrazione dei playbook di attivazione degli avvisi di Microsoft Sentinel alle regole di automazione

- Per informazioni sull'implementazione di regole di automazione e playbook, vedere Esercitazione: usare playbook per automatizzare le risposte alle minacce in Microsoft Sentinel.