Esempi di condizioni di assegnazione di ruolo di Azure per Archiviazione BLOB

Questo articolo illustra alcuni esempi di condizioni di assegnazione di ruolo per controllare l'accesso ad Archiviazione BLOB di Azure.

Importante

Il controllo degli accessi in base all'attributo di Azure è disponibile a livello generale per controllare l'accesso a Archiviazione BLOB di Azure, Azure Data Lake Archiviazione Gen2 e Code di Azure usando requestgli attributi , resourceenvironment, e principal nei livelli di prestazioni dell'account di archiviazione Standard e Premium. Attualmente, l'attributo della risorsa dei metadati del contenitore e l'attributo di richiesta di inclusione del BLOB di elenco sono disponibili in ANTEPRIMA. Per informazioni complete sullo stato della funzionalità di controllo degli accessi in base all'attributo (ABAC) per Archiviazione di Azure, vedere Stato delle funzionalità relative alle condizioni in Archiviazione di Azure.

Vedere le condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

Prerequisiti

Per informazioni sui prerequisiti per l’aggiunta o la modifica di condizioni di assegnazione di ruolo, vedere Prerequisiti per le condizioni.

Riepilogo degli esempi contenuti in questo articolo

Usare la tabella seguente per individuare rapidamente un esempio adatto al proprio scenario di controllo degli accessi in base all’attributo. La tabella include una breve descrizione dello scenario, oltre a un elenco degli attributi usati nell'esempio per origine (ambiente, entità di sicurezza, richiesta e risorsa).

Tag indice del BLOB

Questa sezione include esempi che coinvolgono tag indice dei BLOB.

Importante

Anche se l’operazione secondaria Read content from a blob with tag conditions è attualmente supportata per garantire la compatibilità con le condizioni implementate durante l'anteprima della funzionalità di controllo degli accessi in base all’attributo, è stata deprecata e Microsoft consiglia di usare al suo posto l'azione Read a blob.

Durante la configurazione delle condizioni del controllo degli accessi in base all’attributo nel portale di Azure, è possibile che venga visualizzato DEPRECATO: lettura del contenuto da un BLOB con le condizioni dei tag. Microsoft consiglia di rimuovere l'operazione e di sostituirla con l'azione Read a blob.

Se si sta creando una condizione personalizzata in cui si vuole limitare l'accesso in lettura in base alle condizioni dei tag, vedere Esempio: Leggere BLOB con un tag indice BLOB.

Esempio: Leggere i BLOB con un tag indice BLOB

Questa condizione consente agli utenti di leggere i BLOB con la chiave di tag indice BLOB Project e il valore Cascade. I tentativi di accesso ai BLOB senza questo tag chiave-valore non vengono autorizzati.

Affinché questa condizione venga applicata per un'entità di sicurezza, è necessario aggiungerla a tutte le assegnazioni di ruolo che includono le azioni seguenti:

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante l'editor visivo del portale di Azure.

| Condizione 1 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB |

| Origine attributo | Conto risorse |

| Attributo | Tag indice BLOB [Valori nella chiave] |

| Chiave | {keyName} |

| Operatore | StringEquals |

| Valore | {keyValue} |

Esempio: i nuovi BLOB devono includere un tag indice BLOB

Questa condizione richiede che tutti i nuovi BLOB includano un tag indice BLOB chiave di Project e un valore Cascade.

Esistono due azioni che consentono di creare nuovi BLOB, quindi occorre impostarle entrambe come destinazione. È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono una delle azioni seguenti:

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Scrivere in un BLOB con tag indice BLOB Scrivere in un BLOB con tag indice BLOB |

| Origine attributo | Richiedi |

| Attributo | Tag indice BLOB [Valori nella chiave] |

| Chiave | {keyName} |

| Operatore | StringEquals |

| Valore | {keyValue} |

Esempio: i BLOB esistenti devono avere chiavi di tag indice BLOB

Questa condizione richiede che tutti i BLOB esistenti siano contrassegnati con almeno uno dei tag indice BLOB chiavi consentiti: Project o Program. Questa condizione è utile per aggiungere governance ai BLOB esistenti.

Esistono due azioni che consentono di aggiornare i tag sui BLOB esistenti, quindi occorre impostarle entrambe come destinazione. È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono una delle azioni seguenti:

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Scrivere in un BLOB con tag indice BLOB Scrivere tag indice BLOB |

| Origine attributo | Richiedi |

| Attributo | Tag indice BLOB [Chiavi] |

| Operatore | ForAllOfAnyValues:StringEquals |

| Valore | {keyName1} {keyName2} |

Esempio: i BLOB esistenti devono avere una chiave e valori di tag indice BLOB

Questa condizione richiede che qualsiasi BLOB esistente abbia un tag indice BLOB chiave di Project e valori di Cascade, Baker o Skagit. Questa condizione è utile per aggiungere governance ai BLOB esistenti.

Esistono due azioni che consentono di aggiornare i tag nei BLOB esistenti, quindi è necessario specificare entrambi come destinazione. È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono una delle azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Scrivere in un BLOB con tag indice BLOB Scrivere tag indice BLOB |

| Origine attributo | Richiedi |

| Attributo | Tag indice BLOB [Chiavi] |

| Operatore | ForAnyOfAnyValues:StringEquals |

| Valore | {keyName} |

| Operatore | And |

| Expression 2 | |

| Origine attributo | Richiedi |

| Attributo | Tag indice BLOB [Valori nella chiave] |

| Chiave | {keyName} |

| Operatore | ForAllOfAnyValues:StringEquals |

| Valore | {keyValue1} {keyValue2} {keyValue3} |

Nomi o percorsi dei contenitori BLOB

Questa sezione include esempi che illustrano come limitare l'accesso agli oggetti in base al nome del contenitore o al percorso del BLOB.

Esempio: Leggere, scrivere o eliminare BLOB in contenitori denominati

Questa condizione consente agli utenti di leggere, scrivere o eliminare BLOB nei contenitori di archiviazione chiamati blob-example-container. Questa condizione è utile per condividere contenitori di archiviazione specifici con altri utenti in una sottoscrizione.

Sono disponibili cinque azioni per la lettura, la scrittura e l'eliminazione di BLOB esistenti. È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono una delle azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. Aggiungere se per gli account di archiviazione inclusi in questa condizione è abilitato o potrebbe essere abilitato in futuro lo spazio dei nomi gerarchico. |

Le operazioni secondarie non vengono usate in questa condizione perché l’operazione secondaria è necessaria solo quando le condizioni vengono create in base ai tag.

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Eliminare un BLOB Leggere un BLOB Scrivere in un BLOB Creare un BLOB o uno snapshot o aggiungere dati Tutte le operazioni sui dati per gli account con spazio dei nomi gerarchico abilitato (se applicabile) |

| Origine attributo | Conto risorse |

| Attributo | Nome contenitore |

| Operatore | StringEquals |

| Valore | {containerName} |

Esempio: Leggere BLOB in contenitori con nome assegnato e con un percorso

Questa condizione consente l'accesso in lettura ai contenitori di archiviazione chiamati blob-example-container con un percorso BLOB readonly/*. Questa condizione è utile per condividere parti specifiche dei contenitori di archiviazione per l'accesso in lettura con altri utenti nella sottoscrizione.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono le azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. Aggiungere se gli account di archiviazione inclusi in questa condizione hanno spazio dei nomi gerarchico abilitato o potrebbero venire abilitati per esso in futuro. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB Tutte le operazioni sui dati per gli account con spazio dei nomi gerarchico abilitato (se applicabile) |

| Origine attributo | Conto risorse |

| Attributo | Nome contenitore |

| Operatore | StringEquals |

| Valore | {containerName} |

| Expression 2 | |

| Operatore | And |

| Origine attributo | Conto risorse |

| Attributo | Percorso BLOB |

| Operatore | StringLike |

| Valore | {pathString} |

Esempio: Leggere o elencare BLOB in contenitori con nome assegnato e con un percorso

Questa condizione consente l'accesso in lettura ed elenca anche l'accesso ai contenitori di archiviazione chiamati blobs-example-container con un percorso BLOB readonly/*. La condizione 1 si applica alle azioni di lettura ad esclusione dei BLOB elencati. La condizione 2 si applica ai BLOB elencati. Questa condizione è utile per condividere parti specifiche dei contenitori di archiviazione per l'accesso in lettura o elenco con altri utenti nella sottoscrizione.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono le azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. Aggiungere se gli account di archiviazione inclusi in questa condizione hanno spazio dei nomi gerarchico abilitato o potrebbero venire abilitati per esso in futuro. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

Nota

Il portale di Azure usa prefix='' per elencare i BLOB dalla directory radice del contenitore. Dopo aver aggiunto la condizione con l'operazione di elenco BLOB usando il prefisso StringStartsWith 'readonly/', gli utenti di destinazione non potranno elencare i BLOB dalla directory radice del contenitore nel portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB Tutte le operazioni sui dati per gli account con spazio dei nomi gerarchico abilitato (se applicabile) |

| Origine attributo | Conto risorse |

| Attributo | Nome contenitore |

| Operatore | StringEquals |

| Valore | {containerName} |

| Expression 2 | |

| Operatore | And |

| Origine attributo | Conto risorse |

| Attributo | Percorso BLOB |

| Operatore | StringStartsWith |

| Valore | {pathString} |

| Condizione n. 2 | Impostazione |

|---|---|

| Azioni | Elencare i BLOB Tutte le operazioni sui dati per gli account con spazio dei nomi gerarchico abilitato (se applicabile) |

| Origine attributo | Conto risorse |

| Attributo | Nome contenitore |

| Operatore | StringEquals |

| Valore | {containerName} |

| Expression 2 | |

| Operatore | And |

| Origine attributo | Richiedi |

| Attributo | Prefisso BLOB |

| Operatore | StringStartsWith |

| Valore | {pathString} |

Esempio: Scrivere BLOB in contenitori denominati con un percorso

Questa condizione consente a un partner (un utente guest di Microsoft Entra) di rilasciare file in contenitori di archiviazione denominati Contosocorp con percorso uploads/contoso/*. È utile per consentire ad altri utenti di inserire i dati nei contenitori di archiviazione.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono le azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. Aggiungere se gli account di archiviazione inclusi in questa condizione hanno spazio dei nomi gerarchico abilitato o potrebbero venire abilitati per esso in futuro. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Scrivere in un BLOB Creare un BLOB o uno snapshot o aggiungere dati Tutte le operazioni sui dati per gli account con spazio dei nomi gerarchico abilitato (se applicabile) |

| Origine attributo | Conto risorse |

| Attributo | Nome contenitore |

| Operatore | StringEquals |

| Valore | {containerName} |

| Expression 2 | |

| Operatore | And |

| Origine attributo | Conto risorse |

| Attributo | Percorso BLOB |

| Operatore | StringLike |

| Valore | {pathString} |

Esempio: Leggere i BLOB con un tag indice BLOB e un percorso

Questa condizione consente a un utente di leggere i BLOB con un tag indice BLOB chiave di Program, un valore alpine e un percorso BLOB dei log*. Il percorso BLOB dei log* include anche il nome del BLOB.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono l'azione seguente.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB |

| Origine attributo | Conto risorse |

| Attributo | Tag indice BLOB [Valori nella chiave] |

| Chiave | {keyName} |

| Operatore | StringEquals |

| Valore | {keyValue} |

| Condizione n. 2 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB |

| Origine attributo | Conto risorse |

| Attributo | Percorso BLOB |

| Operatore | StringLike |

| Valore | {pathString} |

Metadati del contenitore BLOB

Esempio: Leggere i BLOB nel contenitore con metadati specifici

Questa condizione consente agli utenti di leggere i BLOB nei contenitori BLOB con una coppia chiave/valore di metadati specifica.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono l'azione seguente.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB |

| Origine attributo | Conto risorse |

| Attributo | Metadati del contenitore |

| Operatore | StringEquals |

| Valore | {containerName} |

Esempio: Scrivere o eliminare BLOB nel contenitore con metadati specifici

Questa condizione consente agli utenti di scrivere o eliminare BLOB nei contenitori BLOB con una coppia chiave/valore di metadati specifica.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono l'azione seguente.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Scrivere in un BLOB Eliminare un BLOB |

| Origine attributo | Conto risorse |

| Attributo | Metadati del contenitore |

| Operatore | StringEquals |

| Valore | {containerName} |

Versioni o snapshot dei BLOB

Questa sezione include esempi che illustrano come limitare l'accesso agli oggetti in base alla versione o allo snapshot del BLOB.

Esempio: Leggere solo le versioni correnti dei BLOB

Questa condizione consente a un utente di leggere solo le versioni correnti dei BLOB. L'utente non può leggere altre versioni del BLOB.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono le azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB Tutte le operazioni sui dati per gli account con spazio dei nomi gerarchico abilitato (se applicabile) |

| Origine attributo | Conto risorse |

| Attributo | È la versione corrente |

| Operatore | BoolEquals |

| Valore | Vero |

Esempio: Leggere le versioni correnti e una versione specifica dei BLOB

Questa condizione consente a un utente di leggere le versioni correnti dei BLOB e di leggere i BLOB con ID versione 2022-06-01T23:38:32.8883645Z. L'utente non può leggere altre versioni del BLOB. L'attributo ID versione è disponibile solo per gli account di archiviazione in cui lo spazio dei nomi gerarchico non è abilitato.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono l’azione seguente.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB |

| Origine attributo | Richiedi |

| Attributo | ID versione |

| Operatore | DateTimeEquals |

| Valore | <blobVersionId> |

| Expression 2 | |

| Operatore | O |

| Origine attributo | Conto risorse |

| Attributo | È la versione corrente |

| Operatore | BoolEquals |

| Valore | Vero |

Esempio: Eliminare le versioni obsolete dei BLOB

Questa condizione consente a un utente di eliminare le versioni di un BLOB precedenti al 01/06/2022 per eseguire la pulizia. L'attributo ID versione è disponibile solo per gli account di archiviazione in cui lo spazio dei nomi gerarchico non è abilitato.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono le azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/deleteBlobVersion/action |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Eliminare un BLOB Eliminare una versione di un BLOB |

| Origine attributo | Richiedi |

| Attributo | ID versione |

| Operatore | DateTimeLessThan |

| Valore | <blobVersionId> |

Esempio: Leggere le versioni correnti e qualsiasi snapshot dei BLOB

Questa condizione consente a un utente di leggere le versioni correnti e qualsiasi snapshot dei BLOB. L'attributo ID versione è disponibile solo per gli account di archiviazione in cui lo spazio dei nomi gerarchico non è abilitato. L'attributo Snapshot è disponibile per gli account di archiviazione in cui lo spazio dei nomi gerarchico non è abilitato ed è attualmente in anteprima per gli account di archiviazione in cui lo spazio dei nomi gerarchico è abilitato.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono l’azione seguente.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB Tutte le operazioni sui dati per gli account con spazio dei nomi gerarchico abilitato (se applicabile) |

| Origine attributo | Richiedi |

| Attributo | Snapshot |

| Exists | Selezionato |

| Expression 2 | |

| Operatore | O |

| Origine attributo | Conto risorse |

| Attributo | È la versione corrente |

| Operatore | BoolEquals |

| Valore | Vero |

Esempio: Consenti all'operazione blob di elenco di includere metadati, snapshot o versioni del BLOB

Questa condizione consente a un utente di elencare i BLOB in un contenitore e includere metadati, snapshot e informazioni sulla versione. L'attributo List BLOBs include è disponibile per gli account di archiviazione in cui lo spazio dei nomi gerarchico non è abilitato.

Nota

I BLOB di elenco includono è un attributo di richiesta e funziona consentendo o limitando i valori nel include parametro quando si chiama l'operazione List BLOBs . I valori nel include parametro vengono confrontati con i valori specificati nella condizione usando operatori di confronto tra prodotti. Se il confronto restituisce true, la List Blobs richiesta è consentita. Se il confronto restituisce false, la List Blobs richiesta viene negata.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono l'azione seguente.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Elencare i BLOB |

| Origine attributo | Richiedi |

| Attributo | I BLOB di elenco includono |

| Operatore | ForAllOfAnyValues:StringEqualsIgnoreCase |

| Valore | {'metadata', 'snapshots', 'versions'} |

Esempio: Limitare l'operazione blob di elenco per non includere i metadati BLOB

Questa condizione impedisce a un utente di elencare i BLOB quando i metadati vengono inclusi nella richiesta. L'attributo List BLOBs include è disponibile per gli account di archiviazione in cui lo spazio dei nomi gerarchico non è abilitato.

Nota

I BLOB di elenco includono è un attributo di richiesta e funziona consentendo o limitando i valori nel include parametro quando si chiama l'operazione List BLOBs . I valori nel include parametro vengono confrontati con i valori specificati nella condizione usando operatori di confronto tra prodotti. Se il confronto restituisce true, la List Blobs richiesta è consentita. Se il confronto restituisce false, la List Blobs richiesta viene negata.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono l'azione seguente.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Elencare i BLOB |

| Origine attributo | Richiedi |

| Attributo | I BLOB di elenco includono |

| Operatore | ForAllOfAllValues:StringNotEquals |

| Valore | {'metadata'} |

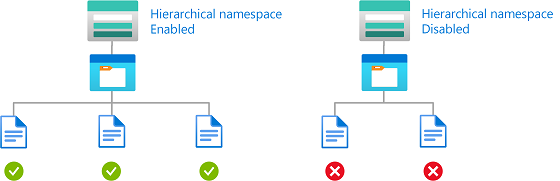

Spazio dei nomi gerarchico

Questa sezione include esempi che illustrano come limitare l'accesso agli oggetti a seconda che lo spazio dei nomi gerarchico sia abilitato o meno per un account di archiviazione.

Esempio: Leggere i BLOB solo negli account di archiviazione in cui è abilitato lo spazio dei nomi gerarchico

Questa condizione consente a un utente di leggere i BLOB solo negli account di archiviazione con spazio dei nomi gerarchico abilitato. È applicabile solo nell'ambito del gruppo di risorse o superiore.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono le azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB Tutte le operazioni sui dati per gli account con spazio dei nomi gerarchico abilitato (se applicabile) |

| Origine attributo | Conto risorse |

| Attributo | Lo spazio dei nomi gerarchico è abilitato |

| Operatore | BoolEquals |

| Valore | Vero |

Ambito di crittografia

Questa sezione include esempi che illustrano come limitare l'accesso agli oggetti con un ambito di crittografia approvato.

Esempio: Leggere i BLOB con ambiti di crittografia specifici

Questa condizione consente a un utente di leggere i BLOB crittografati con ambito di crittografia validScope1 o validScope2.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono l'azione seguente.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB |

| Origine attributo | Conto risorse |

| Attributo | Nome dell'ambito di crittografia |

| Operatore | ForAnyOfAnyValues:StringEquals |

| Valore | <scopeName> |

Esempio: Leggere o scrivere BLOB in un account di archiviazione denominato con ambito di crittografia specifico

Questa condizione consente a un utente di leggere o scrivere BLOB in un account di archiviazione denominato sampleaccount e crittografato con ambito di crittografia ScopeCustomKey1. Se i BLOB non sono crittografati o decrittografati con ScopeCustomKey1, la richiesta restituisce “forbidden”.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono le azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

Nota

Poiché gli ambiti di crittografia per account di archiviazione diversi potrebbero essere diversi, è consigliabile usare l'attributo storageAccounts:name con l'attributo encryptionScopes:name per limitare l'ambito di crittografia specifico da consentire.

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere un BLOB Scrivere in un BLOB Creare un BLOB o uno snapshot o aggiungere dati |

| Origine attributo | Conto risorse |

| Attributo | Account name |

| Operatore | StringEquals |

| Valore | <accountName> |

| Expression 2 | |

| Operatore | And |

| Origine attributo | Conto risorse |

| Attributo | Nome dell'ambito di crittografia |

| Operatore | ForAnyOfAnyValues:StringEquals |

| Valore | <scopeName> |

Attributi delle entità di sicurezza

Questa sezione include esempi che illustrano come limitare l'accesso agli oggetti in base a entità di sicurezza personalizzate.

Esempio: Leggere o scrivere BLOB in base ai tag indice BLOB e agli attributi di sicurezza personalizzati

Questa condizione consente l'accesso in lettura o scrittura ai BLOB se l'utente dispone di un attributo di sicurezza personalizzato che corrisponde al tag indice BLOB.

Ad esempio, se Brenda ha l'attributo Project=Baker, può solo leggere o scrivere BLOB con il tag indice BLOB Project=Baker. Analogamente, Chandra può solo leggere o scrivere BLOB con Project=Cascade.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono le azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

Per altre informazioni, vedere Consentire l'accesso in lettura ai BLOB in base ai tag e agli attributi di sicurezza personalizzati.

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere le condizioni di un BLOB |

| Origine attributo | Server principale |

| Attributo | <attributeset>_<key> |

| Operatore | StringEquals |

| Opzione | Attributo |

| Origine attributo | Conto risorse |

| Attributo | Tag indice BLOB [Valori nella chiave] |

| Chiave | <key> |

| Condizione n. 2 | Impostazione |

|---|---|

| Azioni | Scrivere in un BLOB con tag indice BLOB Scrivere in un BLOB con tag indice BLOB |

| Origine attributo | Server principale |

| Attributo | <attributeset>_<key> |

| Operatore | StringEquals |

| Opzione | Attributo |

| Origine attributo | Richiedi |

| Attributo | Tag indice BLOB [Valori nella chiave] |

| Chiave | <key> |

Esempio: Leggere BLOB in base ai tag indice BLOB e agli attributi di sicurezza personalizzati multivalore

Questa condizione consente l'accesso in lettura ai BLOB se l'utente dispone di un attributo di sicurezza personalizzato con qualsiasi valore corrispondente al tag indice BLOB.

Ad esempio, se Chandra ha l'attributo Project con i valori Baker e Cascade, può leggere solo i BLOB con il tag indice BLOB Project=Baker o Project=Cascade.

È necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono l'azione seguente.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. |

Per altre informazioni, vedere Consentire l'accesso in lettura ai BLOB in base ai tag e agli attributi di sicurezza personalizzati.

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante il portale di Azure.

| Condizione n. 1 | Impostazione |

|---|---|

| Azioni | Leggere le condizioni di un BLOB |

| Origine attributo | Conto risorse |

| Attributo | Tag indice BLOB [Valori nella chiave] |

| Chiave | <key> |

| Operatore | ForAnyOfAnyValues:StringEquals |

| Opzione | Attributo |

| Origine attributo | Server principale |

| Attributo | <attributeset>_<key> |

Attributi dell'ambiente

Questa sezione include esempi che illustrano come limitare l'accesso agli oggetti in base all’ambiente di rete o alla data e all’ora correnti.

Esempio: Consentire l'accesso in lettura ai BLOB dopo una data e un’ora specifiche

Questa condizione consente l'accesso in lettura al contenitore BLOB container1 solo dopo le 13 del 1° maggio 2023 ora UTC (Universal Coordinated Time).

Esistono due possibili azioni per la lettura dei BLOB esistenti. Per rendere effettiva questa condizione per le entità di sicurezza con più assegnazioni di ruolo, è necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono una o più delle azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dei dati del BLOB di archiviazione. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Aggiungere un'azione

Selezionare Aggiungi azione, quindi selezionare solo l’operazione secondaria Leggere un BLOB, come illustrato nella tabella seguente.

| Azione | Operazione secondaria |

|---|---|

| Tutte le operazioni di lettura | Leggere un BLOB |

Non selezionare l'azione di primo livello Tutte le operazioni di lettura né altre operazioni secondarie, come illustrato nell'immagine seguente:

Crea espressione

Usare i valori riportati nella tabella seguente per compilare la parte corrispondente all'espressione della condizione:

Impostazione Valore Origine dell'attributo Conto risorse Attributo Nome contenitore Operatore StringEquals Valore container1Operatore logico 'AND' Origine dell'attributo Ambiente Attributo UtcNow Operatore DateTimeGreaterThan Valore 2023-05-01T13:00:00.000Z

L'immagine seguente mostra la condizione dopo la configurazione delle impostazioni nel portale di Azure. È necessario raggruppare le espressioni per garantire la corretta valutazione.

Esempio: Consentire l'accesso ai BLOB in contenitori specifici da una subnet specifica

Questa condizione consente l'accesso in lettura, scrittura, aggiunta ed eliminazione ai BLOB contenuti in container1 solo dalla subnet default nella rete virtuale virtualnetwork1. Per usare l'attributo Subnet in questo esempio, la subnet deve avere endpoint di servizio abilitati per Archiviazione di Azure.

Esistono cinque possibili azioni per l'accesso in lettura, scrittura, aggiunta ed eliminazione ai BLOB esistenti. Per rendere effettiva questa condizione per le entità di sicurezza con più assegnazioni di ruolo, è necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono una o più delle azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dei dati del BLOB di archiviazione. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Aggiungere un'azione

Selezionare Aggiungi azione, quindi selezionare solo le azioni di primo livello elencate nella tabella seguente.

| Azione | Operazione secondaria |

|---|---|

| Tutte le operazioni di lettura | n/d |

| Scrivere in un BLOB | n/d |

| Creare un BLOB o uno snapshot o accodare dati | n/d |

| Eliminare un BLOB | n/d |

Non selezionare singole operazioni secondarie, come illustrato nell'immagine seguente:

Crea espressione

Usare i valori riportati nella tabella seguente per compilare la parte corrispondente all'espressione della condizione:

Impostazione Valore Origine dell'attributo Conto risorse Attributo Nome contenitore Operatore StringEquals Valore container1Operatore logico 'AND' Origine dell'attributo Ambiente Attributo Subnet Operatore StringEqualsIgnoreCase Valore /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/virtualNetworks/virtualnetwork1/subnets/default

L'immagine seguente mostra la condizione dopo la configurazione delle impostazioni nel portale di Azure. È necessario raggruppare le espressioni per garantire la corretta valutazione.

Esempio: Richiedere l'accesso al collegamento privato per leggere i BLOB con livello di riservatezza elevato

Questa condizione richiede che le richieste di lettura di BLOB in cui l’attributo sensitivity del tag indice BLOB ha valore high siano effettuate tramite un collegamento privato (qualsiasi collegamento privato). Ciò significa che tutti i tentativi di leggere BLOB con livello di riservatezza elevato dalla rete Internet pubblica non saranno consentiti. Gli utenti possono leggere dalla rete Internet pubblica i BLOB in cui il valore dell’attributo sensitivity è diverso da high.

Di seguito è riportata una tabella per questa condizione di esempio di controllo degli accessi in base all’attributo:

| Azione | Riservatezza | Collegamento privato | Accesso |

|---|---|---|---|

| Leggere un BLOB | high | Sì | Consentito |

| Leggere un BLOB | high | No | Non consentito |

| Leggere un BLOB | NON high | Sì | Consentito |

| Leggere un BLOB | NON high | No | Consentito |

Esistono due possibili azioni per la lettura dei BLOB esistenti. Per rendere effettiva questa condizione per le entità di sicurezza con più assegnazioni di ruolo, è necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono una o più delle azioni seguenti.

Azione Note Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionAggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dei dati del BLOB di archiviazione.

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante l'editor condizioni nel portale di Azure.

Aggiungere un'azione

Selezionare Aggiungi azione, quindi selezionare solo l’operazione secondaria Leggere un BLOB, come illustrato nella tabella seguente.

| Azione | Operazione secondaria |

|---|---|

| Tutte le operazioni di lettura | Leggere un BLOB |

Non selezionare l'azione di primo livello Tutte le operazioni di lettura né altre operazioni secondarie, come illustrato nell'immagine seguente:

Crea espressione

Usare i valori riportati nella tabella seguente per compilare la parte corrispondente all'espressione della condizione:

Gruppo Impostazione Valore Gruppo 1 Origine dell'attributo Conto risorse Attributo Tag indice BLOB [Valori nella chiave] Chiave sensitivityOperatore StringEquals Valore highOperatore logico 'AND' Origine dell'attributo Ambiente Attributo È collegamento privato Operatore BoolEquals Valore TrueFine gruppo 1 Operatore logico 'OR' Origine dell'attributo Conto risorse Attributo Tag indice BLOB [Valori nella chiave] Chiave sensitivityOperatore StringNotEquals Valore high

L'immagine seguente mostra la condizione dopo la configurazione delle impostazioni nel portale di Azure. È necessario raggruppare le espressioni per garantire la corretta valutazione.

Esempio: Consentire l'accesso a un contenitore solo da un endpoint privato specifico

Questa condizione richiede che tutte le operazioni di lettura, scrittura, aggiunta ed eliminazione per i BLOB in un contenitore di archiviazione denominato container1 vengano eseguite tramite un endpoint privato denominato privateendpoint1. Per tutti gli altri contenitori non denominati container1, non è necessario eseguire l'accesso tramite l'endpoint privato.

Esistono cinque possibili azioni per la lettura, la scrittura e l'eliminazione di BLOB esistenti. Per rendere effettiva questa condizione per le entità di sicurezza con più assegnazioni di ruolo, è necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono una o più delle azioni seguenti.

| Azione | Note |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Aggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dati BLOB di archiviazione. Aggiungere se per gli account di archiviazione inclusi in questa condizione è abilitato o potrebbe essere abilitato in futuro lo spazio dei nomi gerarchico. |

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante l'editor condizioni nel portale di Azure.

Aggiungere un'azione

Selezionare Aggiungi azione, quindi selezionare solo le azioni di primo livello elencate nella tabella seguente.

| Azione | Operazione secondaria |

|---|---|

| Tutte le operazioni di lettura | n/d |

| Scrivere in un BLOB | n/d |

| Creare un BLOB o uno snapshot o accodare dati | n/d |

| Eliminare un BLOB | n/d |

Non selezionare singole operazioni secondarie, come illustrato nell'immagine seguente:

Crea espressione

Usare i valori riportati nella tabella seguente per compilare la parte corrispondente all'espressione della condizione:

Gruppo Impostazione Valore Gruppo 1 Origine dell'attributo Conto risorse Attributo Nome contenitore Operatore StringEquals Valore container1Operatore logico 'AND' Origine dell'attributo Ambiente Attributo Endpoint privato Operatore StringEqualsIgnoreCase Valore /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1Fine gruppo 1 Operatore logico 'OR' Origine dell'attributo Conto risorse Attributo Nome contenitore Operatore StringNotEquals Valore container1

L'immagine seguente mostra la condizione dopo la configurazione delle impostazioni nel portale di Azure. È necessario raggruppare le espressioni per garantire la corretta valutazione.

Esempio: Consentire l'accesso in lettura ai dati di BLOB con livello di riservatezza elevato solo da un endpoint privato specifico e da parte di utenti contrassegnati per l'accesso

Questa condizione richiede che i BLOB in cui l’attributo sensitivity del tag indice ha valore high possano essere letti solo dagli utenti il cui attributo di sicurezza sensitivity ha un valore corrispondente. È inoltre necessario accedere ai BLOB tramite un endpoint privato denominato privateendpoint1. È possibile accedere ai BLOB con un valore diverso del tag sensitivity tramite altri endpoint o Internet.

Esistono due possibili azioni per la lettura dei BLOB esistenti. Per rendere effettiva questa condizione per le entità di sicurezza con più assegnazioni di ruolo, è necessario aggiungere questa condizione a tutte le assegnazioni di ruolo che includono una o più delle azioni seguenti.

Azione Note Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionAggiungere se la definizione del ruolo include questa azione, ad esempio Proprietario dei dati del BLOB di archiviazione.

La condizione può essere aggiunta a un'assegnazione di ruolo mediante il portale di Azure o Azure PowerShell. Il portale include due strumenti per la compilazione di condizioni di controllo degli accessi in base all’attributo, ovvero l'editor visivo e l'editor di codice. È possibile spostarsi tra i due editor nel portale di Azure per vedere le condizioni in visualizzazioni diverse. Spostarsi tra la scheda Editor visivo e la scheda Editor di codice per visualizzare gli esempi per l'editor del portale che si preferisce.

Ecco le impostazioni per aggiungere questa condizione mediante l'editor condizioni nel portale di Azure.

Aggiungere un'azione

Selezionare Aggiungi azione, quindi selezionare solo l’operazione secondaria Leggere un BLOB, come illustrato nella tabella seguente.

| Azione | Operazione secondaria |

|---|---|

| Tutte le operazioni di lettura | Leggere un BLOB |

Non selezionare l'azione di primo livello come illustrato nell'immagine seguente:

Crea espressione

Usare i valori riportati nella tabella seguente per compilare la parte corrispondente all'espressione della condizione:

| Gruppo | Impostazione | Valore |

|---|---|---|

| Gruppo 1 | ||

| Origine dell'attributo | Server principale | |

| Attributo | <attributeset>_<key> | |

| Operatore | StringEquals | |

| Opzione | Attributo | |

| Operatore logico | 'AND' | |

| Origine dell'attributo | Conto risorse | |

| Attributo | Tag indice BLOB [Valori nella chiave] | |

| Chiave | <key> | |

| Operatore logico | 'AND' | |

| Origine dell'attributo | Ambiente | |

| Attributo | Endpoint privato | |

| Operatore | StringEqualsIgnoreCase | |

| Valore | /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1 |

|

| Fine gruppo 1 | ||

| Operatore logico | 'OR' | |

| Origine dell'attributo | Conto risorse | |

| Attributo | Tag indice BLOB [Valori nella chiave] | |

| Chiave | sensitivity |

|

| Operatore | StringNotEquals | |

| Valore | high |

L'immagine seguente mostra la condizione dopo la configurazione delle impostazioni nel portale di Azure. È necessario raggruppare le espressioni per garantire la corretta valutazione.

Passaggi successivi

- Esercitazione: Aggiungere una condizione di assegnazione di ruolo per limitare l'accesso ai BLOB tramite il portale di Azure

- Azioni e attributi per le condizioni di assegnazione di ruolo di Azure in Archiviazione BLOB di Azure

- Formato e sintassi della condizione di assegnazione dei ruoli di Azure

- Risolvere i problemi relativi alle condizioni di assegnazione dei ruoli di Azure