Applicazione automatica di patch guest per macchine virtuali e set di scalabilità di Azure

Attenzione

Questo articolo fa riferimento a CentOS, una distribuzione Linux prossima allo stato EOL (End of Life, fine del ciclo di vita). Valutare le proprie esigenze e pianificare di conseguenza. Per ulteriori informazioni, consultare la Guida alla fine del ciclo di vita di CentOS.

Si applica a: ✔️ macchine virtuali Linux ✔️ macchine virtuali Windows ✔️ set di scalabilità flessibili

L'abilitazione dell'applicazione automatica di patch guest per le macchine virtuali e i set di scalabilità di Azure consente di semplificare la gestione degli aggiornamenti applicando automaticamente e in modo sicuro patch alle macchine virtuali per mantenere la conformità alla sicurezza, limitando al tempo stesso il raggio di attacco delle macchine virtuali.

L'applicazione automatica di patch guest alle macchine virtuali presenta le caratteristiche seguenti:

- Le patch classificate come Critica o Sicurezza vengono scaricate e applicate automaticamente alla macchina virtuale.

- Le patch vengono applicate durante le ore di minore attività per le macchine virtuali IaaS nel fuso orario della macchina virtuale.

- Le patch vengono applicate durante tutte le ore per set di scalabilità di macchine virtuali Flex.

- Azure gestisce l'orchestrazione delle patch e segue principi basati sulla disponibilità.

- L'integrità della macchina virtuale, come determinato tramite i segnali di integrità della piattaforma, viene monitorata per rilevare gli errori di applicazione di patch.

- L'integrità dell'applicazione può essere monitorata tramite l'estensione Integrità applicazione.

- È adatto per le macchine virtuali di qualsiasi dimensione.

Come funziona l'applicazione automatica di patch guest alle macchine virtuali?

Se in una macchina virtuale è abilitata l'applicazione automatica di patch guest alle macchine virtuali, le patch di tipo Critica e Sicurezza disponibili vengono scaricate e applicate automaticamente nella macchina virtuale. Questo processo inizia automaticamente ogni mese quando vengono rilasciate le nuove patch. La valutazione delle patch e l'installazione sono automatiche e il processo include il riavvio della macchina virtuale, ove necessario.

La macchina virtuale viene valutata periodicamente ogni pochi giorni e più volte entro qualsiasi periodo di 30 giorni per determinare le patch applicabili per tale macchina virtuale. Le patch possono essere installate ogni giorno nella macchina virtuale durante le ore di minore attività. Questa valutazione automatica garantisce che eventuali patch mancanti vengano individuate il prima possibile.

Le patch vengono installate entro 30 giorni dal rilascio delle versioni mensili delle patch, in base a un'orchestrazione basata sulla disponibilità. Le patch vengono installate solo durante le ore di minore attività per la macchina virtuale, a seconda del fuso orario della macchina virtuale. La macchina virtuale deve essere in esecuzione durante le ore di minore attività per poter eseguire l'installazione automatica delle patch. Se una macchina virtuale è spenta durante una valutazione periodica, la piattaforma valuterà e applicherà automaticamente le patch (se necessario) durante la valutazione periodica successiva (in genere entro pochi giorni) quando la macchina virtuale è accesa.

Gli aggiornamenti delle definizioni e altre patch non classificate come Critica o Sicurezza non verranno installati tramite l'applicazione automatica di patch guest alle macchine virtuali. Per installare patch con altre classificazioni o pianificare l'installazione delle patch all'interno della finestra di manutenzione personalizzata, è possibile usare Gestione aggiornamenti.

Per le macchine virtuali IaaS, i clienti possono scegliere di configurare le macchine virtuali per abilitare l'applicazione automatica di patch guest alle macchine virtuali. Questo limiterà il raggio di attacco delle macchine virtuali che ottengono la patch aggiornata ed eseguono un aggiornamento orchestrato delle macchine virtuali. Il servizio fornisce anche il monitoraggio dell'integrità per rilevare eventuali problemi con l'aggiornamento.

Aggiornamenti basati sulla disponibilità

Il processo di installazione delle patch viene orchestrato a livello globale da Azure per tutte le macchine virtuali in cui è abilitata l'applicazione automatica di patch guest alle macchine virtuali. Questa orchestrazione è basata sui principi di disponibilità per diversi livelli di disponibilità forniti da Azure.

Per un gruppo di macchine virtuali da aggiornare, la piattaforma Azure orchestrerà gli aggiornamenti come segue:

Tra aree:

- Un aggiornamento mensile viene orchestrato in Azure a livello globale in più fasi per evitare errori di distribuzione globali.

- Una fase può includere una o più aree e un aggiornamento si sposta alla fase successiva solo se le macchine virtuali idonee in una fase vengono aggiornate correttamente.

- Le aree geografiche abbinate non vengono aggiornate contemporaneamente e non possono trovarsi nella stessa fase a livello di area.

- L'esito positivo di un aggiornamento viene misurato monitorando l'integrità della macchina virtuale dopo l'aggiornamento. L'integrità delle macchine virtuali viene monitorata tramite gli indicatori di integrità della piattaforma per la macchina virtuale.

All'interno di un'area:

- Le macchine virtuali in zone di disponibilità diverse non vengono aggiornate simultaneamente con lo stesso aggiornamento.

- Le macchine virtuali che non fanno parte di un set di disponibilità vengono raggruppate in batch per evitare aggiornamenti simultanei per tutte le macchine virtuali in una sottoscrizione.

All'interno di un set di disponibilità:

- Tutte le macchine virtuali in un set di disponibilità comune non vengono aggiornate contemporaneamente.

- Le macchine virtuali in un set di disponibilità comune vengono aggiornate entro i limiti del dominio di aggiornamento e le macchine virtuali in più domini di aggiornamento non vengono aggiornate contemporaneamente.

Restringendo l'ambito delle macchine virtuali a cui vengono applicate le patch tra aree, all'interno di un'area o all'interno di un set di disponibilità, si limita il raggio di attacco della patch. Con il monitoraggio dell'integrità, eventuali problemi potenziali vengono segnalati senza effetti sull'intera flotta.

La data di installazione della patch per una determinata macchina virtuale può variare da mese a mese, perché una macchina virtuale specifica può essere selezionata per un batch diverso nei vari cicli di applicazione delle patch mensili.

Quali patch vengono installate?

Le patch installate dipendono dalla fase di implementazione per la macchina virtuale. Ogni mese viene avviata una nuova implementazione globale in cui vengono installate tutte le patch di sicurezza e critiche per una singola macchina virtuale. L'implementazione viene orchestrata in tutte le aree di Azure in batch (come descritto nella sezione precedente relativa all'applicazione di patch in base alla disponibilità).

Il set esatto di patch da installare varia in base alla configurazione della macchina virtuale, oltre al tipo di sistema operativo e alla tempistica di valutazione. È possibile che in due macchine virtuali identiche in aree diverse vengano installate patch diverse se sono disponibili più o meno patch quando l'orchestrazione delle patch raggiunge aree diverse in momenti diversi. Analogamente, ma è più raro, le macchine virtuali all'interno della stessa area ma valutate in momenti diversi (a causa di batch di zone di disponibilità o set di disponibilità diversi) potrebbero ottenere patch diverse.

Poiché l'applicazione automatica di patch guest alle macchine virtuali non configura l'origine delle patch, due macchine virtuali simili configurate per origini delle patch diverse, ad esempio repository pubblico e repository privato, potrebbero riscontrare differenze nel set esatto di patch installate.

Per i tipi di sistema operativo che rilasciano patch a cadenza fissa, le macchine virtuali configurate per il repository pubblico per il sistema operativo possono aspettarsi di ricevere lo stesso set di patch nelle diverse fasi di implementazione in un mese. Ad esempio, le macchine virtuali Windows configurate per il repository pubblico di Windows Update.

Quando viene attivata una nuova implementazione ogni mese, una macchina virtuale riceverà almeno un'implementazione di patch ogni mese se è accesa durante le ore di minore attività. Questo processo garantisce che alla macchina virtuale vengano applicate le patch di sicurezza e critiche più recenti disponibili su base mensile. Per garantire la coerenza nel set di patch installate, è possibile configurare le macchine virtuali per valutare e scaricare le patch dai propri repository privati.

Immagini del sistema operativo supportate

Importante

L'applicazione automatica di patch guest alle macchine virtuali, la valutazione delle patch su richiesta e l'installazione di patch su richiesta sono supportate solo nelle macchine virtuali create da immagini con la combinazione esatta di editore, offerta e SKU dall'elenco di immagini del sistema operativo supportate di seguito. Le immagini personalizzate o qualsiasi altro editore, offerta e combinazione di SKU non sono supportati. Altre immagini vengono aggiunte periodicamente. Se lo SKU in uso non è presente nell'elenco, richiedere assistenza inviando una richiesta di supporto per l'immagine.

| Publisher | Offerta sistema operativo | Sku |

|---|---|---|

| Canonical | UbuntuServer | 16.04-LTS |

| Canonical | UbuntuServer | 16.04.0-LTS |

| Canonical | UbuntuServer | 18.04-LTS |

| Canonical | UbuntuServer | 18.04-LTS-gen2 |

| Canonical | 0001-com-ubuntu-pro-bionic | pro-18_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-1 |

| microsoftcblmariner | cbl-mariner | 1-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2-gen2 |

| Redhat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| Redhat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-gen2, 8_4, 84-gen2, 8_5, 85-gen2, 8_6, 86-gen2, 8_7, 8_8, 8-lvm, 8-lvm-gen2 |

| Redhat | RHEL | 9_0, 9_1, 9-lvm, 9-lvm-gen2 |

| Redhat | RHEL-RAW | 8-raw, 8-raw-gen2 |

| SUSE | sles-12-sp5 | gen1, gen2 |

| SUSE | sles-15-sp2 | gen1, gen2 |

| MicrosoftWindowsServer | WindowsServer | 2008 R2-SP1 |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter-Core |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-smalldisk |

Modalità di orchestrazione delle patch

Le macchine virtuali in Azure supportano ora le modalità di orchestrazione delle patch seguenti:

AutomaticByPlatform (applicazione di patch orchestrata da Azure):

- Questa modalità è supportata sia per le VM Linux che per le VM Windows.

- Questa modalità abilita l'applicazione automatica di patch guest alle VM per la macchina virtuale e l'installazione di patch successiva viene orchestrata da Azure.

- Durante il processo di installazione, questa modalità valuterà la macchina virtuale per individuare le patch disponibili e salverà i dettagli in Azure Resource Graph.

- Questa modalità è necessaria per l'applicazione di patch al primo livello di disponibilità.

- Questa modalità è supportata solo per le VM create usando le immagini della piattaforma del sistema operativo supportate in precedenza.

- Per le VM Windows, l'impostazione di questa modalità disabilita anche la Aggiornamenti automatica nativa nella macchina virtuale Windows per evitare la duplicazione.

- Per usare questa modalità nelle macchine virtuali Linux, impostare la proprietà

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatformnel modello di macchina virtuale. - Per usare questa modalità nelle macchine virtuali Windows, impostare la proprietà

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatformnel modello di macchina virtuale. - L'abilitazione di questa modalità imposterà la chiave del Registro di sistema SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate su 1

AutomaticByOS:

- Questa modalità è supportata solo per le macchine virtuali Windows.

- Questa modalità abilita gli aggiornamenti automatici nella macchina virtuale Windows e le patch vengono installate nella macchina virtuale tramite Aggiornamenti automatici.

- Questa modalità non supporta l'applicazione di patch basata sulla disponibilità.

- Questa modalità viene impostata per impostazione predefinita se non viene specificata alcuna altra modalità di applicazione delle patch per una macchina virtuale Windows.

- Per usare questa modalità nelle macchine virtuali Windows, impostare la proprietà

osProfile.windowsConfiguration.enableAutomaticUpdates=truee impostare la proprietàosProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOSnel modello di macchina virtuale. - L'abilitazione di questa modalità imposterà la chiave del Registro di sistema SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate su 0

Manuale:

- Questa modalità è supportata solo per le macchine virtuali Windows.

- Questa modalità disabilita Aggiornamenti automatici nella macchina virtuale Windows. Quando si distribuisce una macchina virtuale tramite l'interfaccia della riga di comando o PowerShell, l'impostazione di

--enable-auto-updatessufalseimposterà anchepatchModesumanuale disabiliterà Aggiornamenti automatici. - Questa modalità non supporta l'applicazione di patch basata sulla disponibilità.

- Questa modalità deve essere impostata quando si usano soluzioni di applicazione di patch personalizzate.

- Per usare questa modalità nelle macchine virtuali Windows, impostare la proprietà

osProfile.windowsConfiguration.enableAutomaticUpdates=falsee impostare la proprietàosProfile.windowsConfiguration.patchSettings.patchMode=Manualnel modello di macchina virtuale. - L'abilitazione di questa modalità imposterà la chiave del Registro di sistema SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate su 1

ImageDefault:

- Questa modalità è supportata solo per le macchine virtuali Linux.

- Questa modalità non supporta l'applicazione di patch basata sulla disponibilità.

- Questa modalità rispetta la configurazione di applicazione di patch predefinita nell'immagine usata per creare la macchina virtuale.

- Questa modalità viene impostata per impostazione predefinita se non viene specificata alcuna altra modalità di applicazione delle patch per una macchina virtuale Linux.

- Per usare questa modalità nelle macchine virtuali Linux, impostare la proprietà

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefaultnel modello di macchina virtuale.

Nota

Per le macchine virtuali Windows, la proprietà osProfile.windowsConfiguration.enableAutomaticUpdates può essere impostata solo al momento della creazione della macchina virtuale. Ciò influisce su determinate transizioni in modalità patch. Il passaggio tra le modalità AutomaticByPlatform e Manual è supportato nelle VM con osProfile.windowsConfiguration.enableAutomaticUpdates=false. Analogamente, il passaggio tra le modalità AutomaticByPlatform e AutomaticByOS è supportato nelle macchine virtuali con osProfile.windowsConfiguration.enableAutomaticUpdates=true. Il passaggio tra le modalità AutomaticByOS e Manual non è supportato.

Azure consiglia di abilitare la modalità di valutazione in una macchina virtuale anche se l'orchestrazione di Azure non è abilitata per l'applicazione di patch. Ciò consentirà alla piattaforma di valutare la macchina virtuale ogni 24 ore per eventuali aggiornamenti in sospeso e salvare i dettagli in Azure Resource Graph. La piattaforma esegue una valutazione per segnalare i risultati consolidati quando lo stato di configurazione della patch desiderato del computer viene applicato o confermato. Questa operazione verrà segnalata come valutazione avviata dalla 'piattaforma'.

Requisiti per l'abilitazione dell'applicazione automatica di patch guest alle macchine virtuali

- Nella macchina virtuale deve essere installato l'agente di macchine virtuali di Azure per Windows o Linux.

- Per le macchine virtuali Linux, l'agente Linux di Azure deve essere versione 2.2.53.1 o successiva. Aggiornare l'agente Linux se la versione corrente è precedente alla versione richiesta.

- Per le macchine virtuali Windows, il servizio Windows Update deve essere in esecuzione nella macchina virtuale.

- La macchina virtuale deve essere in grado di accedere agli endpoint di aggiornamento configurati. Se la macchina virtuale è configurata per l'uso di repository privati per Linux o Windows Server Update Services (WSUS) per le macchine virtuali Windows, gli endpoint di aggiornamento pertinenti devono essere accessibili.

- Usare l'API di calcolo versione 2021-03-01 o successiva per accedere a tutte le funzionalità, tra cui la valutazione su richiesta e l'applicazione di patch su richiesta.

- Le immagini personalizzate non sono attualmente supportate.

- L'orchestrazione flessibile di set di scalabilità di macchine virtuali richiede l'installazione dell'estensione Integrità applicazione. Questa opzione è facoltativa per le macchine virtuali IaaS.

Abilitare l'applicazione automatica di patch guest alle macchine virtuali

L'applicazione automatica delle patch guest alle macchine virtuali può essere abilitata in qualsiasi macchina virtuale Windows o Linux creata da un'immagine della piattaforma supportata.

API REST per macchine virtuali Linux

L'esempio seguente descrive come abilitare l'applicazione automatica di patch guest alle macchine virtuali:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

API REST per macchine virtuali Windows

L'esempio seguente descrive come abilitare l'applicazione automatica di patch guest alle macchine virtuali:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Azure PowerShell durante la creazione di una macchina virtuale Windows

Usare il cmdlet Set-AzVMOperatingSystem per abilitare l'applicazione automatica di patch guest alle macchine virtuali durante la creazione di una macchina virtuale.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Azure PowerShell durante l'aggiornamento di una macchina virtuale Windows

Usare il cmdlet Set-AzVMOperatingSystem e il cmdlet Update-AzVM per abilitare l'applicazione automatica di patch guest alle macchine virtuali in una macchina virtuale esistente.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

Interfaccia della riga di comando di Azure per macchine virtuali Windows

Usare az vm create per abilitare l'applicazione automatica di patch guest alle macchine virtuali durante la creazione di una nuova macchina virtuale. L'esempio seguente configura l'applicazione automatica di patch guest alle macchine virtuali per una macchina virtuale denominata myVM nel gruppo di risorse denominato myResourceGroup:

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Per modificare una macchina virtuale esistente, usare az vm update

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

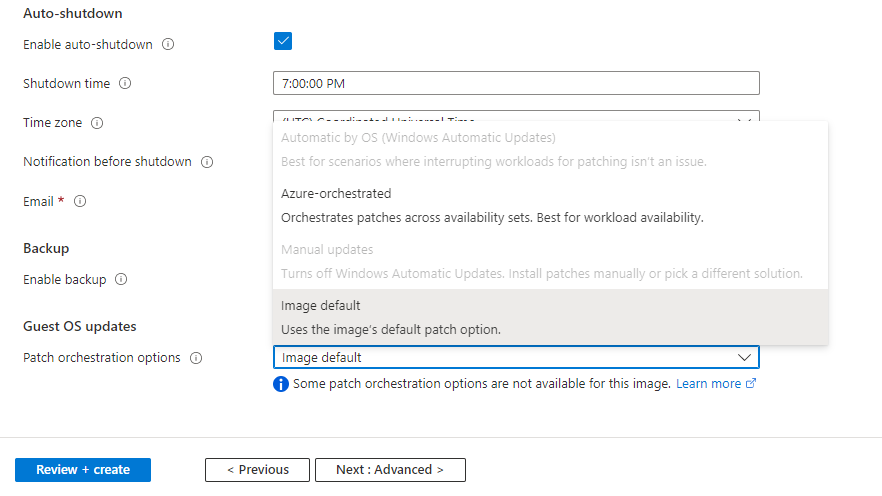

Azure portal

Quando si crea una macchina virtuale usando il portale di Azure, è possibile impostare le modalità di orchestrazione delle patch nella scheda Gestione sia per Linux che per Windows.

Abilitazione e valutazione

Nota

L'abilitazione degli aggiornamenti guest delle macchine virtuali automatici in una macchina virtuale può richiedere più di tre ore, perché l'abilitazione viene completata durante le ore di minore attività della macchina virtuale. Poiché la valutazione e l'installazione delle patch avvengono solo durante gli orari di minore attività, la macchina virtuale deve essere in esecuzione anche durante le ore di minore attività per applicare le patch.

Quando l'applicazione automatica delle patch guest alle macchine virtuali è abilitata per una macchina virtuale, un'estensione della macchina virtuale di tipo Microsoft.CPlat.Core.LinuxPatchExtension viene installata in una macchina virtuale Linux o un'estensione di macchina virtuale di tipo Microsoft.CPlat.Core.WindowsPatchExtension viene installata in una macchina virtuale Windows. Questa estensione non deve essere installata o aggiornata manualmente, perché viene gestita dalla piattaforma Azure come parte del processo di applicazione automatica delle patch guest delle macchine virtuali.

L'abilitazione degli aggiornamenti guest delle macchine virtuali automatici in una macchina virtuale può richiedere più di tre ore, perché l'abilitazione viene completata durante le ore di minore attività della macchina virtuale. L'estensione viene installata e aggiornata anche durante le ore di minore attività per la macchina virtuale. Se le ore di minore attività della macchina virtuale terminano prima del completamento dell'abilitazione, il processo di abilitazione riprenderà durante il successivo periodo di minore attività disponibile.

Si noti che la piattaforma eseguirà chiamate di configurazione periodiche dell'applicazione di patch per garantire l'allineamento quando vengono rilevate modifiche al modello nelle macchine virtuali IaaS o nell'orchestrazione flessibile dei set di scalabilità di macchine virtuali. Alcune modifiche del modello, ad esempio l'aggiornamento della modalità di valutazione, della modalità di applicazione delle patch e dell'estensione, possono attivare una chiamata di configurazione dell'applicazione di patch.

Gli aggiornamenti automatici sono disabilitati nella maggior parte degli scenari e l'installazione delle patch viene eseguita tramite l'estensione in futuro. Si applicano le condizioni seguenti.

- Se in precedenza una macchina virtuale Windows aveva attivato l'aggiornamento automatico di Windows tramite la modalità di applicazione delle patch AutomaticByOS, l'aggiornamento automatico di Windows viene disattivato per la macchina virtuale quando l'estensione viene installata.

- Per le macchine virtuali Ubuntu, gli aggiornamenti automatici predefiniti vengono disabilitati automaticamente al termine dell'abilitazione dell'applicazione automatica di patch guest alle macchine virtuali.

- Per RHEL, gli aggiornamenti automatici devono essere disabilitati manualmente. Eseguire:

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Per verificare se l'applicazione automatica di patch guest alle macchine virtuali è stata completata e l'estensione di applicazione delle patch è installata nella macchina virtuale, è possibile esaminare la visualizzazione dell'istanza della macchina virtuale. Se il processo di abilitazione è stato completato, l'estensione verrà installata e i risultati della valutazione per la macchina virtuale saranno disponibili in patchStatus. È possibile accedere alla visualizzazione dell'istanza della macchina virtuale in vari modi, come descritto di seguito.

REST API

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

Usare il cmdlet Get-AzVM con il parametro -Status per accedere alla visualizzazione dell'istanza per la macchina virtuale.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

PowerShell attualmente fornisce solo informazioni sull'estensione per le patch. Saranno disponibili a breve tramite PowerShell anche informazioni su patchStatus.

Interfaccia della riga di comando di Azure

Usare az vm get-instance-view per accedere alla visualizzazione dell'istanza per la macchina virtuale.

az vm get-instance-view --resource-group myResourceGroup --name myVM

Informazioni sullo stato delle patch per la macchina virtuale

La sezione patchStatus della risposta di visualizzazione dell'istanza fornisce informazioni dettagliate sulla valutazione più recente e sull'ultima installazione di patch per la macchina virtuale.

I risultati della valutazione per la macchina virtuale possono essere esaminati nella sezione availablePatchSummary. Una valutazione viene eseguita periodicamente per una macchina virtuale con l'applicazione automatica di patch guest alle macchine virtuali abilitata. Il numero di patch disponibili dopo una valutazione viene indicato nei risultati criticalAndSecurityPatchCount e otherPatchCount. L'applicazione automatica di patch guest delle macchine virtuali installerà tutte le patch valutate con le classificazioni Critica e Sicurezza. Qualsiasi altra patch valutata viene ignorata.

I risultati dell'installazione delle patch per la macchina virtuale possono essere esaminati nella sezione lastPatchInstallationSummary. Questa sezione fornisce informazioni dettagliate sull'ultimo tentativo di installazione delle patch nella macchina virtuale, incluso il numero di patch installate, in sospeso, non riuscite o ignorate. Le patch vengono installate solo durante la finestra di manutenzione delle ore di minore attività per la macchina virtuale. Le patch in sospeso e non riuscite vengono ritentate automaticamente durante la successiva finestra di manutenzione delle ore di minore attività.

Disabilitare l'applicazione automatica di patch guest alle macchine virtuali

L'applicazione automatica delle patch guest alle macchine virtuali può essere disabilitata modificando la modalità di orchestrazione delle patch per la macchina virtuale.

Per disabilitare l'applicazione automatica di patch guest alle macchine virtuali in una macchina virtuale Linux, impostare la modalità di applicazione delle patch su ImageDefault.

Per abilitare l'applicazione automatica di patch guest alle macchine virtuali in una macchina virtuale Windows, la proprietà osProfile.windowsConfiguration.enableAutomaticUpdates determina quali modalità di applicazione delle patch possono essere impostate nella macchina virtuale e questa proprietà può essere impostata solo durante la creazione della macchina virtuale. Ciò influisce su determinate transizioni da una modalità di applicazione delle patch a un'altra:

- Per le macchine virtuali con

osProfile.windowsConfiguration.enableAutomaticUpdates=false, disabilitare l'applicazione automatica di patch guest alle macchine virtuali modificando la modalità di applicazione delle patch inManual. - Per le macchine virtuali con

osProfile.windowsConfiguration.enableAutomaticUpdates=true, disabilitare l'applicazione automatica di patch guest alle macchine virtuali modificando la modalità di applicazione delle patch inAutomaticByOS. - Il passaggio tra le modalità AutomaticByOS e Manual non è supportato.

Usare gli esempi della sezione relativa all'abilitazione precedente in questo articolo per esempi di utilizzo di API, PowerShell e interfaccia della riga di comando per impostare la modalità di applicazione delle patch richiesta.

Valutazione delle patch su richiesta

Se l'applicazione automatica delle patch guest delle macchine virtuali è già abilitata per la macchina virtuale, viene eseguita una valutazione periodica delle patch nella macchina virtuale durante le ore di minore attività della macchina virtuale. Questo processo è automatico e i risultati della valutazione più recente possono essere esaminati tramite la visualizzazione dell'istanza della macchina virtuale, come descritto in precedenza in questo documento. È anche possibile attivare una valutazione delle patch su richiesta per la macchina virtuale in qualsiasi momento. Il completamento della valutazione delle patch può richiedere alcuni minuti e lo stato della valutazione più recente viene aggiornato nella visualizzazione dell'istanza della macchina virtuale.

Nota

La valutazione delle patch su richiesta non attiva automaticamente l'installazione delle patch. Se è stata abilitata l'applicazione automatica di patch guest alle macchine virtuali, le patch valutate e applicabili per la macchina virtuale verranno installate durante le ore di minore attività della macchina virtuale, seguendo il processo di applicazione delle patch basata sulla disponibilità descritto in precedenza in questo documento.

REST API

Usare l'API assessPatches per valutare le patch disponibili per la macchina virtuale.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Usare il cmdlet Invoke-AzVmPatchAssessment per valutare le patch disponibili per la macchina virtuale.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

Interfaccia della riga di comando di Azure

Usare az vm assess-patches per valutare le patch disponibili per la macchina virtuale.

az vm assess-patches --resource-group myResourceGroup --name myVM

Installazione di patch su richiesta

Se l'applicazione automatica delle patch guest delle macchine virtuali è già abilitata per la macchina virtuale, viene eseguita un'installazione periodica delle patch di tipo Critica e Sicurezza nella macchina virtuale durante le ore di minore attività della macchina virtuale. Questo processo è automatico e i risultati dell'installazione più recente possono essere esaminati tramite la visualizzazione dell'istanza della macchina virtuale, come descritto in precedenza in questo documento.

È anche possibile attivare un'installazione delle patch su richiesta per la macchina virtuale in qualsiasi momento. Il completamento dell'installazione delle patch può richiedere alcuni minuti e lo stato dell'installazione più recente viene aggiornato nella visualizzazione dell'istanza della macchina virtuale.

È possibile usare l'installazione di patch su richiesta per installare tutte le patch di una o più classificazioni di patch. È anche possibile scegliere di includere o escludere pacchetti specifici per Linux o ID KB specifici per Windows. Quando si attiva un'installazione di patch su richiesta, assicurarsi di specificare almeno una classificazione di patch o almeno una patch (pacchetto per Linux, ID KB per Windows) nell'elenco di inclusione.

REST API

Usare l'API installPatches per installare le patch nella macchina virtuale.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Esempio di corpo della richiesta per Linux:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Esempio di corpo della richiesta per Windows:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

Usare il cmdlet Invoke-AzVMInstallPatch per installare le patch nella macchina virtuale.

Esempio per installare determinati pacchetti in una macchina virtuale Linux:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

Esempio per installare tutte le patch critiche in una macchina virtuale Windows:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Esempio per installare tutte le patch di sicurezza in una macchina virtuale Windows, includendo ed escludendo patch con ID KB specifici ed escludendo eventuali patch che richiedono un riavvio:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

Interfaccia della riga di comando di Azure

Usare az vm install-patches per installare le patch nella macchina virtuale.

Esempio per installare tutte le patch critiche in una macchina virtuale Linux:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Esempio per installare tutte le patch critiche e di sicurezza in una macchina virtuale Windows, escludendo eventuali patch che richiedono un riavvio:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Distribuzione sicura rigorosa su immagini Canonical

Microsoft e Canonical hanno collaborato per rendere più semplice per i clienti rimanere aggiornati con gli aggiornamenti del sistema operativo Linux e aumentare la sicurezza e la resilienza dei carichi di lavoro Ubuntu in Azure. Sfruttando il servizio snapshot di Canonical, Azure ora applicherà lo stesso set di aggiornamenti Ubuntu in modo coerente alla flotta tra aree.

Azure archivierà gli aggiornamenti correlati al pacchetto all'interno del repository del cliente per un massimo di 90 giorni, a seconda dello spazio disponibile. In questo modo, i clienti possono aggiornare la propria flotta sfruttando la distribuzione Strict Safe per le macchine virtuali con un massimo di 3 mesi di ritardo sugli aggiornamenti.

Non è necessaria alcuna azione per i clienti che hanno abilitato l'applicazione automatica di patch. Per impostazione predefinita, la piattaforma installerà un pacchetto associato a un punto nel tempo specifico. Nel caso in cui non sia possibile installare un aggiornamento basato su snapshot, Azure applicherà il pacchetto più recente nella macchina virtuale per garantire che rimanga sicura. Gli aggiornamenti temporizzati saranno coerenti in tutte le macchine virtuali in tutte le aree per garantire l'omogeneità. I clienti possono visualizzare le informazioni sulla data di pubblicazione correlate all'aggiornamento applicato in Azure Resource Graph e nella visualizzazione dell'istanza della macchina virtuale.

Fine del servizio (EOL) dell'immagine

I server di pubblicazione potrebbero non supportare più la generazione di nuovi aggiornamenti per le immagini dopo una determinata data. Questa condizione viene comunemente definita fine del servizio (EOL) per l'immagine. Azure sconsiglia l'uso di immagini dopo la data EOL, perché espone il servizio a vulnerabilità di sicurezza o problemi di prestazioni. Il servizio Azure Guest Patching (AzGPS) comunicherà i passaggi necessari per i clienti e i partner interessati. AzGPS rimuoverà l'immagine dall'elenco di supporto dopo la data EOL. Le macchine virtuali che usano un'immagine con fine del servizio in Azure potrebbero continuare a funzionare oltre la data. Tuttavia, eventuali problemi riscontrati da queste macchine virtuali non sono idonei per il supporto.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per