Imposizione della rete virtuale con regole di amministratore della sicurezza in Gestione rete virtuale di Azure

In questo articolo si apprenderà come regole di amministratori della sicurezza forniscono un'imposizione flessibile e scalabile dei criteri di sicurezza su strumenti come gruppi di sicurezza di rete. In primo luogo, si apprenderanno i diversi modelli di imposizione della rete virtuale. Quindi, si apprenderanno i passaggi generali per applicare la sicurezza con regole di amministrazione della sicurezza.

Imposizione della rete virtuale

Con solo gruppi di sicurezza di rete (NSG), l'imposizione diffusa su reti virtuali in diverse applicazioni, team o persino intere organizzazioni può risultare complicata. È spesso necessario trovare un equilibrio tra i tentativi di imposizione centralizzata in un'organizzazione e la concessione di controllo granulare e flessibile ai team.

Le regole di amministrazione della sicurezza mirano a eliminare completamente questa scala graduata tra imposizione e flessibilità, consolidando i vantaggi di ciascuno di questi modelli e riducendone al contempo gli svantaggi. I team di governance centrale definiscono le guide di protezione tramite regole di amministrazione della sicurezza, lasciando comunque spazio ai singoli team per gestire la sicurezza in modo flessibile in base alle esigenze tramite le regole del gruppo di sicurezza di rete. Le regole di amministrazione della sicurezza non sono intese per sostituire le regole del gruppo di sicurezza di rete. Lavorano invece in sinergia con le regole del gruppo di sicurezza di rete per offrire imposizione e flessibilità all'interno dell'organizzazione.

Modelli di imposizione

Verranno ora esaminati alcuni modelli comuni di gestione della sicurezza senza regole di amministrazione della sicurezza e i relativi vantaggi e svantaggi:

Modello 1 - Gestione da parte di un team centrale di governance con gruppi di sicurezza di rete

In questo modello, un team di governance centrale all'interno di un'organizzazione gestisce tutti i gruppi di sicurezza di rete.

| Vantaggi | Svantaggi |

|---|---|

| Il team di governance centrale può imporre importanti regole di sicurezza. | Il sovraccarico operativo è elevato, poiché gli amministratori devono gestire ogni gruppo di sicurezza di rete, e all’aumentare del numero di gruppi di sicurezza di rete, aumenta anche il carico di lavoro. |

Modello 2 - Gestione da parte di singoli team con gruppi di sicurezza di rete

In questo modello, i singoli team all'interno di un'organizzazione senza un team di governance centralizzato gestiscono i propri gruppi di sicurezza di rete.

| Vantaggi | Svantaggi |

|---|---|

| Il singolo team ha controllo flessibile nel personalizzare regole di sicurezza in base ai requisiti di servizio. | Il team di governance centrale non può imporre regole di sicurezza critiche, ad esempio il blocco di porte rischiose. Il singolo team potrebbe anche non configurare correttamente o dimenticare di collegare gruppi di sicurezza di rete, causando esposizione e vulnerabilità. |

Modello 3: i gruppi di sicurezza di rete vengono creati tramite Criteri di Azure e gestiti da singoli team.

Anche in questo modello i singoli team gestiscono i propri gruppi di sicurezza di rete. La differenza è che i gruppi di sicurezza di rete vengono creati usando Criteri di Azure per impostare regole standard. La modifica di queste regole attiverebbe notifiche di controllo.

| Vantaggi | Svantaggi |

|---|---|

| Il singolo team ha controllo flessibile sulle regole di sicurezza personalizzate. Il team di governance centrale può creare regole di sicurezza standard e ricevere notifiche se delle regole vengono modificate. |

Il team di governance centrale non può comunque imporre le regole di sicurezza standard, poiché i proprietari dei gruppi di sicurezza di rete nei team possono modificarle. Le notifiche sarebbero anche difficili da gestire. |

Imposizione del traffico di rete ed eccezioni con regole di amministratore della sicurezza

Ora si applicheranno i concetti illustrati finora a uno scenario di esempio. Un amministratore di rete aziendale vuole imporre una regola di sicurezza per bloccare il traffico SSH in ingresso per l'intera azienda. L'imposizione di questo tipo di regola di sicurezza risultava difficile senza una regola di amministrazione della sicurezza. Se l'amministratore gestisce tutti i gruppi di sicurezza di rete, il sovraccarico di gestione è elevato e l'amministratore non può rispondere rapidamente alle esigenze dei team di prodotti per modificare le regole del gruppo di sicurezza di rete. D'altra parte, se i team di prodotto gestiscono i propri gruppi di sicurezza di rete senza regole di amministrazione della sicurezza, l'amministratore non può applicare regole di sicurezza critiche, lasciando spazio a potenziali rischi per la sicurezza. L'uso di regole di amministrazione della sicurezza e di gruppi di sicurezza di rete può risolvere questo problema.

In questo caso, l'amministratore può creare una regola di amministrazione della sicurezza per bloccare il traffico SSH in ingresso per tutte le reti virtuali dell'azienda. L'amministratore può anche creare una regola di amministrazione della sicurezza per consentire il traffico SSH in ingresso per reti virtuali specifiche che richiedono un'eccezione. La regola di amministrazione della sicurezza viene applicata su tutta l'azienda e l'amministratore può comunque consentire eccezioni per reti virtuali specifiche. Questa operazione viene eseguita tramite l'uso dell'ordine di priorità per ogni regola.

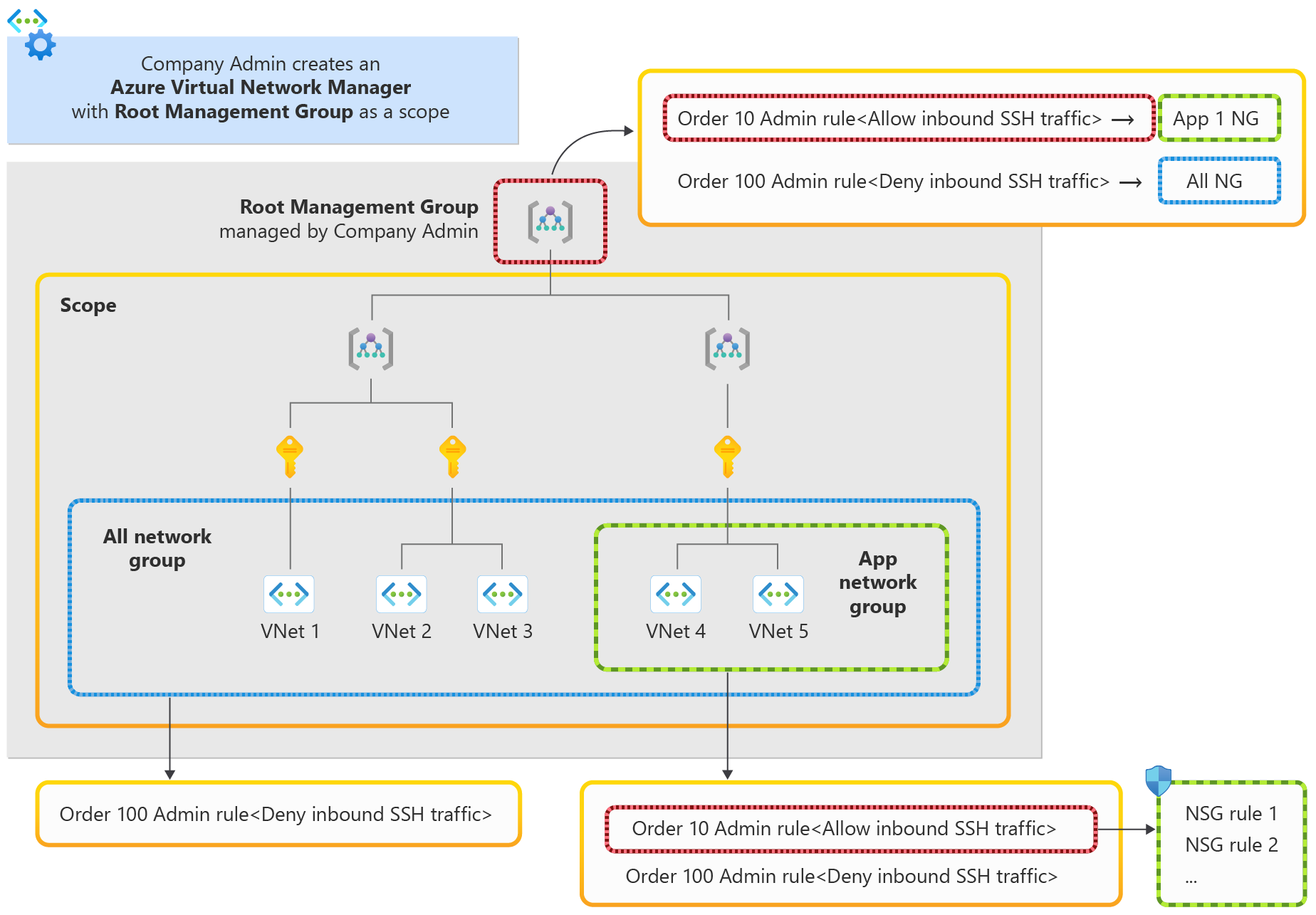

Il diagramma mostra come l'amministratore può raggiungere gli obiettivi seguenti:

- Applicare regole di amministratore della sicurezza all'interno dell'organizzazione.

- Consentire al team dell'applicazione di gestire il traffico SSH.

Passaggio 1: Creare un'istanza di gestione rete

L'amministratore aziendale può creare un gestore di rete con il gruppo di gestione radice dell'azienda come ambito di questa istanza di gestore di rete.

Passaggio 2: Creare gruppi di rete per reti virtuali

L'amministratore crea due gruppi di rete: gruppo di TUTTE le reti, costituito da tutte le reti virtuali nell’organizzazione, e il gruppo di rete app costituito da reti virtuali per l'applicazione che richiedono un'eccezione. Il gruppo di TUTTE le reti nel diagramma precedente è costituito dalla rete virtuale 1 fino alla rete virtuale 5 e il gruppo di rete app comprende la rete virtuale 4 e la rete virtuale 5. Gli utenti possono definire facilmente entrambi i gruppi di rete usando l'appartenenza dinamica.

Passaggio 3: Creare una configurazione di amministrazione della sicurezza

In questo passaggio vengono definite due regole di amministrazione della sicurezza con la configurazione dell'amministrazione di sicurezza seguente:

- una regola di amministrazione della sicurezza per bloccare il traffico SSH in ingresso per tutti i gruppi di rete con priorità inferiore a 100.

- una regola di amministrazione della sicurezza per consentire il traffico SSH in ingresso per il gruppo di rete app con priorità maggiore di 10.

Passaggio 4: Distribuire la configurazione dell'amministrazione della sicurezza

Dopo la distribuzione della configurazione dell'amministrazione della sicurezza, tutte le reti virtuali dell'azienda hanno la regola di rifiuto del traffico SSH in ingresso imposta dalla regola di amministrazione della sicurezza. Nessun singolo team può modificare la regola di negazione, ma solo l'amministratore aziendale definito è in grado di farlo. Le reti virtuali dell'app hanno sia una regola che consente il traffico SSH in ingresso che una regola che rifiuta il traffico SSH in ingresso (ereditate dalla regola del Gruppo di tutte le reti). Con un numero di priorità inferiore nella regola che consente il traffico SSH in ingresso per il gruppo di reti app, la regola viene valutata per prima. Quando il traffico SSH in ingresso arriva a una rete virtuale dell'app, la regola di amministrazione della sicurezza con priorità più alta consente il traffico. Supponendo che siano presenti gruppi di sicurezza di rete nelle subnet delle reti virtuali dell'app, questo traffico SSH in ingresso viene successivamente valutato in base ai gruppi di sicurezza di rete impostati dal team dell'applicazione. La metodologia delle regole di amministrazione della sicurezza descritta qui consente all'amministratore aziendale di applicare efficacemente criteri aziendali e creare guide di protezione di sicurezza flessibili in un'organizzazione che lavora con gruppi di sicurezza di rete.

Passaggi successivi

Informazioni su come bloccare porte ad alto rischio con regole di amministrazione della sicurezza

Vedere le domande frequenti su Gestione rete virtuale di Azure