Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a: Advanced Threat Analytics versione 1.9

Advanced Threat Analytics (ATA) è una piattaforma locale che consente di proteggere l'azienda da più tipi di attacchi informatici mirati avanzati e minacce insider.

Nota

Ciclo di vita del supporto

La versione finale di ATA è disponibile a livello generale. Il supporto mainstream di ATA è terminato il 12 gennaio 2021. Il supporto esteso continua fino a gennaio 2026. Per altre informazioni, leggere il blog.

Funzionamento di ATA

ATA usa un motore di analisi di rete proprietario per acquisire e analizzare il traffico di rete di più protocolli (ad esempio Kerberos, DNS, RPC, NTLM e altri) per l'autenticazione, l'autorizzazione e la raccolta di informazioni. Queste informazioni vengono raccolte da ATA tramite:

- Mirroring delle porte dai controller di dominio e dai server DNS al gateway ATA e/o

- Distribuzione di un gateway ATA Lightweight (LGW) direttamente nei controller di dominio

ATA acquisisce informazioni da più origini dati, ad esempio log ed eventi nella rete, per apprendere il comportamento degli utenti e di altre entità nell'organizzazione e crea un profilo comportamentale su di essi. ATA può ricevere eventi e log da:

- Integrazione SIEM

- Windows Event Forwarding (WEF)

- Direttamente dall'agente di raccolta eventi di Windows (per il gateway Lightweight)

Per altre informazioni sull'architettura ATA, vedere Architettura di ATA.

Cosa fa ATA?

La tecnologia ATA rileva più attività sospette, concentrandosi su diverse fasi della kill chain degli attacchi informatici, tra cui:

- Ricognizione, durante la quale gli utenti malintenzionati raccolgono informazioni su come viene creato l'ambiente, quali sono i diversi asset e quali entità esistono. In genere, è qui che gli utenti malintenzionati creano piani per le fasi successive dell'attacco.

- Ciclo di spostamento laterale, durante il quale un utente malintenzionato investe tempo e fatica nella distribuzione della superficie di attacco all'interno della rete.

- Dominio dominante (persistenza), durante il quale un utente malintenzionato acquisisce le informazioni che consentono loro di riprendere la campagna usando vari set di punti di ingresso, credenziali e tecniche.

Queste fasi di un attacco informatico sono simili e prevedibili, indipendentemente dal tipo di società sotto attacco o dal tipo di informazioni che vengono prese di mira. ATA cerca tre tipi principali di attacchi: attacchi dannosi, comportamento anomalo, problemi di sicurezza e rischi.

Gli attacchi dannosi vengono rilevati in modo deterministico, cercando l'elenco completo dei tipi di attacco noti, tra cui:

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- PAC forgiato (MS14-068)

- Golden Ticket

- Repliche dannose

- Ricognizione

- Forza bruta

- Esecuzione remota

Per un elenco completo dei rilevamenti e delle relative descrizioni, vedere What Suspicious Activities Can ATA detect?.

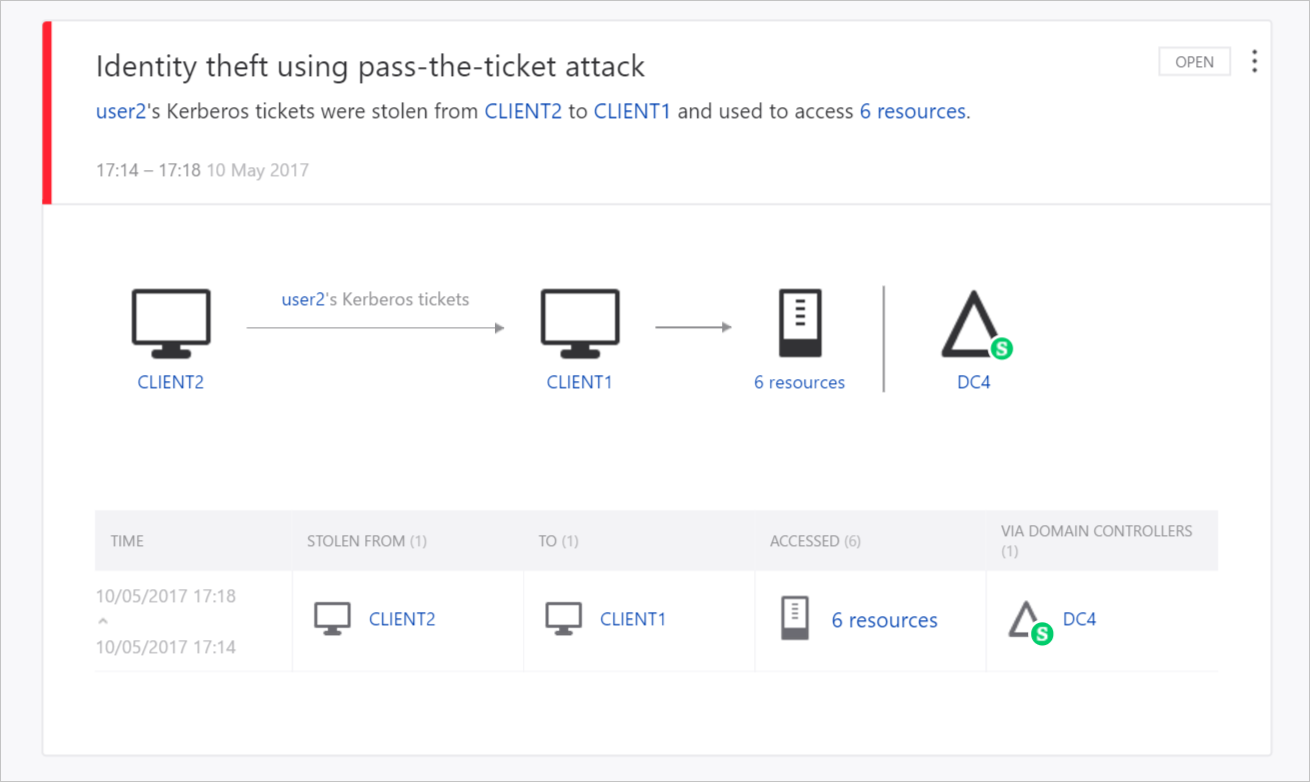

ATA rileva queste attività sospette e visualizza le informazioni nella console ATA, inclusa una chiara visualizzazione di Chi, Cosa, Quando e Come. Come si può notare, monitorando questo dashboard semplice e intuitivo, si viene avvisati che ATA sospetta che sia stato tentato un attacco Pass-the-Ticket sui computer Client 1 e Client 2 nella rete.

Il comportamento anomalo viene rilevato da ATA usando l'analisi comportamentale e applicando Machine Learning per individuare attività discutibili e comportamenti anomali negli utenti e nei dispositivi della rete, tra cui:

- Accessi anomali

- Minacce sconosciute

- Condivisione delle password

- Movimento laterale

- Modifica dei gruppi sensibili

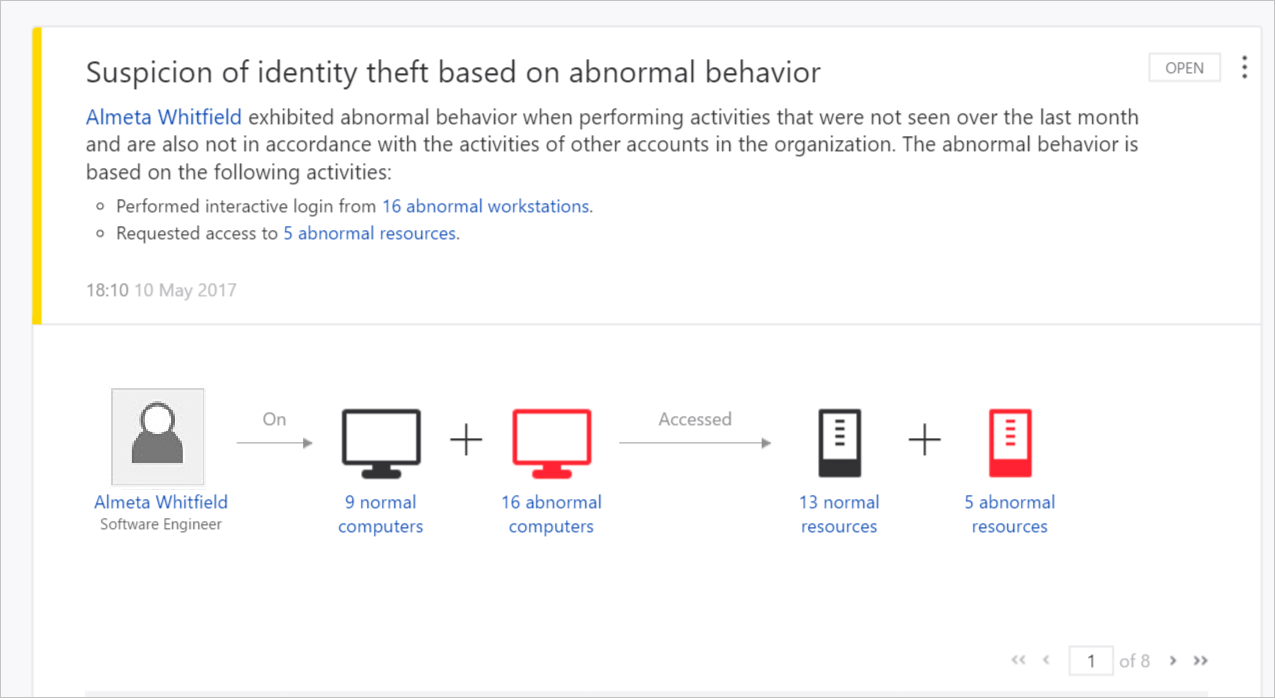

È possibile visualizzare attività sospette di questo tipo nel dashboard ATA. Nell'esempio seguente, ATA avvisa quando un utente accede a quattro computer a cui l'utente non accede normalmente, il che potrebbe essere una causa di allarme.

ATA rileva anche problemi di sicurezza e rischi, tra cui:

- Attendibilità interrotta

- Protocolli deboli

- Vulnerabilità del protocollo note

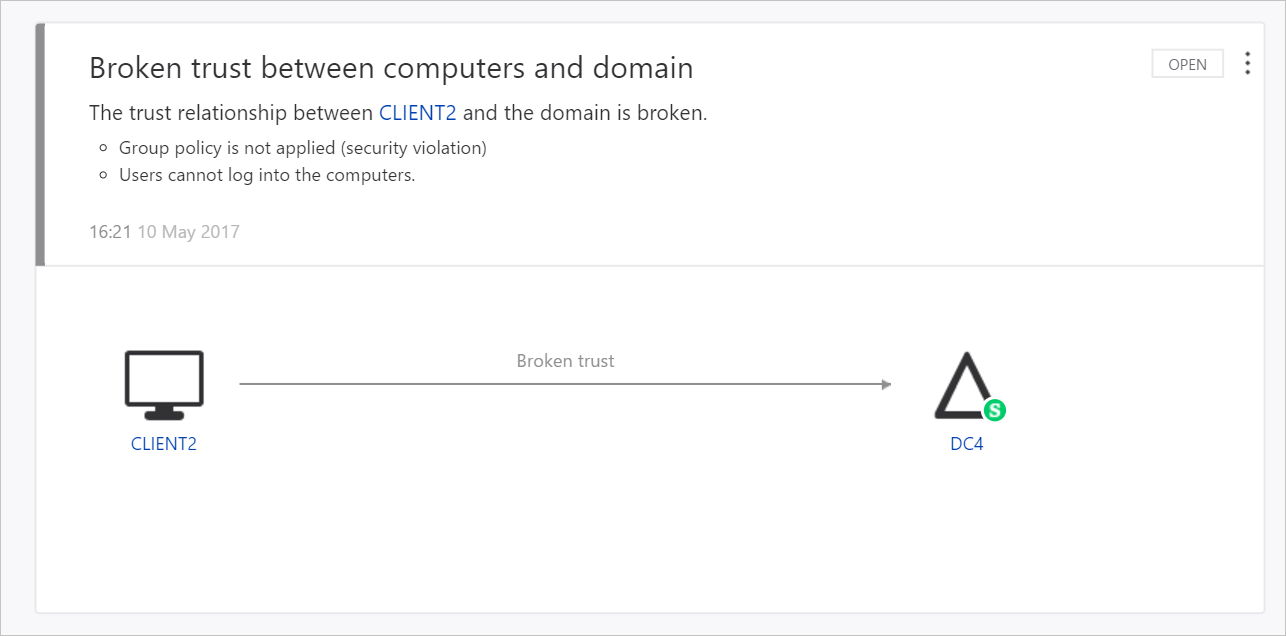

È possibile visualizzare attività sospette di questo tipo nel dashboard ATA. Nell'esempio seguente, ATA indica che esiste una relazione di trust interrotta tra un computer nella rete e il dominio.

Problemi noti

Se si esegue l'aggiornamento ad ATA 1.7 e immediatamente ad ATA 1.8, senza prima aggiornare i gateway ATA, non è possibile eseguire la migrazione ad ATA 1.8. È necessario aggiornare prima di tutto tutti i gateway alla versione 1.7.1 o 1.7.2 prima di aggiornare ATA Center alla versione 1.8.

Se si seleziona l'opzione per eseguire una migrazione completa, potrebbe essere necessario molto tempo, a seconda delle dimensioni del database. Quando si selezionano le opzioni di migrazione, viene visualizzato il tempo stimato, annotarlo prima di decidere quale opzione selezionare.

Operazioni successive

Per altre informazioni sull'inserimento di ATA nella rete: architettura ATA

Per iniziare a distribuire ATA: Installare ATA