Funzionalità di sicurezza per Azure Stack HCI, versione 23H2

Si applica a: Azure Stack HCI, versione 23H2

Azure Stack HCI è un prodotto sicuro per impostazione predefinita con più di 300 impostazioni di sicurezza abilitate direttamente dall'avvio. Le impostazioni di sicurezza predefinite forniscono una linea di base di sicurezza coerente per garantire che i dispositivi inizino in uno stato valido noto.

Questo articolo offre una breve panoramica concettuale delle varie funzionalità di sicurezza associate al cluster Azure Stack HCI. Le funzionalità includono impostazioni predefinite per la sicurezza, Windows Defender per Controllo applicazioni (WDAC), crittografia del volume tramite BitLocker, rotazione dei segreti, account utente predefiniti locali, Microsoft Defender per Cloud e altro ancora.

Impostazioni predefinite di sicurezza

Azure Stack HCI dispone di impostazioni di sicurezza abilitate per impostazione predefinita che forniscono una linea di base di sicurezza coerente, un sistema di gestione baseline e un meccanismo di controllo di deriva.

È possibile monitorare le impostazioni di base di sicurezza e di base protette durante la distribuzione e il runtime. È anche possibile disabilitare il controllo di deriva durante la distribuzione quando si configurano le impostazioni di sicurezza.

Con il controllo di deriva applicato, le impostazioni di sicurezza vengono aggiornate ogni 90 minuti. Questo intervallo di aggiornamento garantisce la correzione di eventuali modifiche dallo stato desiderato. Il monitoraggio continuo e l'autoremediazione consentono un comportamento di sicurezza coerente e affidabile durante il ciclo di vita del dispositivo.

Baseline sicura in Azure Stack HCI:

- Migliora il comportamento di sicurezza disabilitando protocolli legacy e crittografia.

- Riduce OPEX con un meccanismo di protezione in deriva predefinito che consente il monitoraggio coerente su larga scala tramite la baseline di Azure Arc Hybrid Edge.

- Consente di soddisfare i requisiti centro per internet security (CIS) e Defense Information System Agency (DISA) Security Technical Implementation Guide (STIG) per il sistema operativo e la baseline di sicurezza consigliata.

Per altre informazioni, vedere Gestire le impostazioni predefinite di sicurezza in Azure Stack HCI.

Controllo delle applicazioni di Windows Defender

WDAC è un livello di sicurezza basato su software che riduce la superficie di attacco applicando un elenco esplicito di software che è consentito eseguire. WDAC è abilitato per impostazione predefinita e limita le applicazioni e il codice che è possibile eseguire nella piattaforma principale. Per altre informazioni, vedere Gestire Windows Defender Controllo applicazioni per Azure Stack HCI, versione 23H2.

WDAC offre due modalità di operazione principali, modalità di imposizione e modalità di controllo. In modalità di imposizione il codice non attendibile viene bloccato e vengono registrati eventi. In modalità di controllo il codice non attendibile è consentito per l'esecuzione e gli eventi vengono registrati. Per altre informazioni sugli eventi correlati a WDAC, vedere Elenco di eventi.

Importante

Per ridurre al minimo il rischio di sicurezza, eseguire sempre WDAC in modalità applicazione.

Informazioni sulla progettazione dei criteri WDAC

Microsoft fornisce criteri firmati di base in Azure Stack HCI per la modalità di imposizione e la modalità di controllo. Inoltre, i criteri includono un set predefinito di regole di comportamento della piattaforma e regole di blocco da applicare al livello di controllo dell'applicazione.

Composizione dei criteri di base

I criteri di base di Azure Stack HCI includono le sezioni seguenti:

- Metadati: i metadati definiscono proprietà univoce dei criteri, ad esempio il nome dei criteri, la versione, il GUID e altro ancora.

- Regole di opzione: queste regole definiscono il comportamento dei criteri. I criteri supplementari possono essere diversi solo da un piccolo set di regole di opzione associate ai criteri di base.

- Consenti e Nega regole: queste regole definiscono limiti di attendibilità del codice. Le regole possono essere basate su server di pubblicazione, firma, hash file e altro ancora.

Regole di opzione

Questa sezione illustra le regole di opzione abilitate dai criteri di base.

Per i criteri applicati, le regole di opzione seguenti sono abilitate per impostazione predefinita:

| Regola opzione | Valore |

|---|---|

| Attivato | UMCI |

| Necessario | WHQL |

| Attivato | Consenti criteri supplementari |

| Attivato | Revoca scaduta come non firmato |

| Disabled | Firma del volo |

| Attivato | Criteri di integrità del sistema senza segno (impostazione predefinita) |

| Attivato | Sicurezza del codice dinamico |

| Attivato | Menu Opzioni di avvio avanzate |

| Disabled | Applicazione script |

| Attivato | Programma di installazione gestito |

| Attivato | Criteri di aggiornamento nessun riavvio |

I criteri di controllo aggiungono le regole di opzione seguenti ai criteri di base:

| Regola opzione | Valore |

|---|---|

| Attivato | Modalità di controllo (impostazione predefinita) |

Per altre informazioni, vedere l'elenco completo delle regole di opzione.

Consenti e Nega regole

Consenti regole nei criteri di base consentono a tutti i componenti Microsoft forniti dal sistema operativo e alle distribuzioni cloud di essere attendibili. Nega regole bloccano applicazioni in modalità utente e componenti kernel considerati non sicuri per il comportamento di sicurezza della soluzione.

Nota

Le regole Consenti e Nega nei criteri di base vengono aggiornate regolarmente per migliorare la funtionalità del prodotto e ottimizzare la protezione della soluzione.

Per altre informazioni sulle regole Nega, vedere:

Crittografia BitLocker

La crittografia dei dati inattiva è abilitata nei volumi di dati creati durante la distribuzione. Questi volumi di dati includono volumi di infrastruttura e volumi di carico di lavoro. Quando si distribuisce il cluster, è possibile modificare le impostazioni di sicurezza.

Per impostazione predefinita, la crittografia dei dati inattiva è abilitata durante la distribuzione. È consigliabile accettare l'impostazione predefinita.

Dopo la distribuzione di Azure Stack HCI, è possibile recuperare le chiavi di ripristino di BitLocker. È necessario archiviare le chiavi di ripristino di BitLocker in una posizione sicura all'esterno del sistema.

Per altre informazioni sulla crittografia BitLocker, vedere:

- Usare BitLocker con volumi condivisi del cluster (CSV).

- Gestire la crittografia BitLocker in Azure Stack HCI.

Account utente predefiniti locali

In questa versione gli utenti predefiniti locali seguenti associati RID 500 a e RID 501 sono disponibili nel sistema Azure Stack HCI:

| Nome nell'immagine del sistema operativo iniziale | Nome dopo la distribuzione | Abilitata per impostazione predefinita | Descrizione |

|---|---|---|---|

| Amministratore | ASBuiltInAdmin | Vero | Account predefinito per l'amministrazione del computer/dominio. |

| Guest | ASBuiltInGuest | Falso | Account predefinito per l'accesso guest al computer/dominio, protetto dal meccanismo di controllo della deriva della baseline di sicurezza. |

Importante

È consigliabile creare un account amministratore locale personalizzato e disabilitare l'account utente noto RID 500 .

Creazione e rotazione dei segreti

L'agente di orchestrazione in Azure Stack HCI richiede più componenti per mantenere comunicazioni sicure con altre risorse e servizi dell'infrastruttura. A tutti i servizi in esecuzione nel cluster sono associati certificati di autenticazione e crittografia.

Per garantire la sicurezza, vengono implementate le funzionalità di creazione e rotazione dei segreti interni. Quando si esaminano i nodi del cluster, vengono visualizzati diversi certificati creati nel percorso LocalMachine/Personal certificate store (Cert:\LocalMachine\My).

In questa versione sono abilitate le funzionalità seguenti:

- Possibilità di creare certificati durante la distribuzione e dopo le operazioni di scalabilità del cluster.

- Autorotazione automatica automatica prima della scadenza dei certificati e un'opzione per ruotare i certificati durante la durata del cluster.

- Possibilità di monitorare e avvisare se i certificati sono ancora validi.

Nota

Il completamento delle operazioni di creazione e rotazione dei segreti richiede circa dieci minuti, a seconda delle dimensioni del cluster.

Per altre informazioni, vedere Gestire la rotazione dei segreti.

Inoltro syslog degli eventi di sicurezza

Per i clienti e le organizzazioni che richiedono il proprio sistema SIEM (Security Information and Event Management) locale, Azure Stack HCI versione 23H2 include un meccanismo integrato che consente di inoltrare eventi correlati alla sicurezza a un siem.

Azure Stack HCI ha un server d'inoltro syslog integrato che, una volta configurato, genera messaggi syslog definiti in RFC3164, con il payload in Common Event Format (CEF).

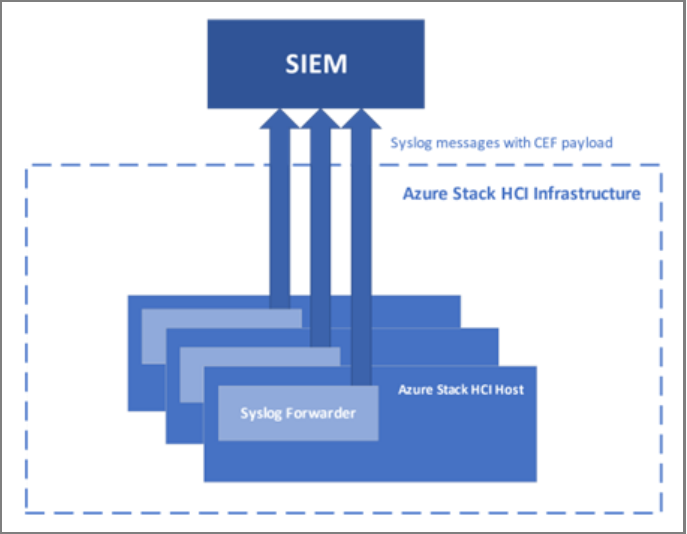

Il diagramma seguente illustra l'integrazione di Azure Stack HCI con un siem. Tutti i controlli, i log di sicurezza e gli avvisi vengono raccolti in ogni host ed esposti tramite syslog con il payload CEF.

Gli agenti di inoltro Syslog vengono distribuiti in ogni host Azure Stack HCI per inoltrare messaggi syslog al server syslog configurato dal cliente. Gli agenti di inoltro Syslog funzionano indipendentemente l'uno dall'altro, ma possono essere gestiti insieme in uno degli host.

Il server d'inoltro syslog in Azure Stack HCI supporta varie configurazioni in base al fatto che l'inoltro syslog sia con TCP o UDP, sia che la crittografia sia abilitata o meno e che sia presente un'autenticazione unidirezionale o bidirezionale.

Per altre informazioni, vedere Gestire l'inoltro syslog.

Microsoft Defender for Cloud (anteprima)

Microsoft Defender for Cloud è una soluzione di gestione del comportamento di sicurezza con funzionalità avanzate di protezione dalle minacce. Offre strumenti per valutare lo stato di sicurezza dell'infrastruttura, proteggere i carichi di lavoro, generare avvisi di sicurezza e seguire raccomandazioni specifiche per correggere gli attacchi e risolvere le minacce future. Esegue tutti questi servizi ad alta velocità nel cloud tramite il provisioning automatico e la protezione con i servizi di Azure, senza sovraccarico di distribuzione.

Con il piano basic Defender for Cloud, è possibile ottenere consigli su come migliorare il comportamento di sicurezza del sistema Azure Stack HCI senza costi aggiuntivi. Con il piano a pagamento defender per server, si ottengono funzionalità di sicurezza avanzate, inclusi gli avvisi di sicurezza per singoli server e macchine virtuali Arc.

Per altre informazioni, vedere Gestire la sicurezza del sistema con Microsoft Defender for Cloud (anteprima).

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per