Gestire Windows Defender controllo applicazioni per Azure Stack HCI, versione 23H2

Si applica a: Azure Stack HCI, versione 23H2

Questo articolo descrive come usare Windows Defender Controllo applicazioni (WDAC) per ridurre la superficie di attacco di Azure Stack HCI. Per altre informazioni, vedere Gestire le impostazioni di sicurezza di base in Azure Stack HCI, versione 23H2.

Prerequisiti

Prima di iniziare, assicurarsi di avere accesso a un sistema azure Stack HCI versione 23H2 distribuito, registrato e connesso ad Azure.

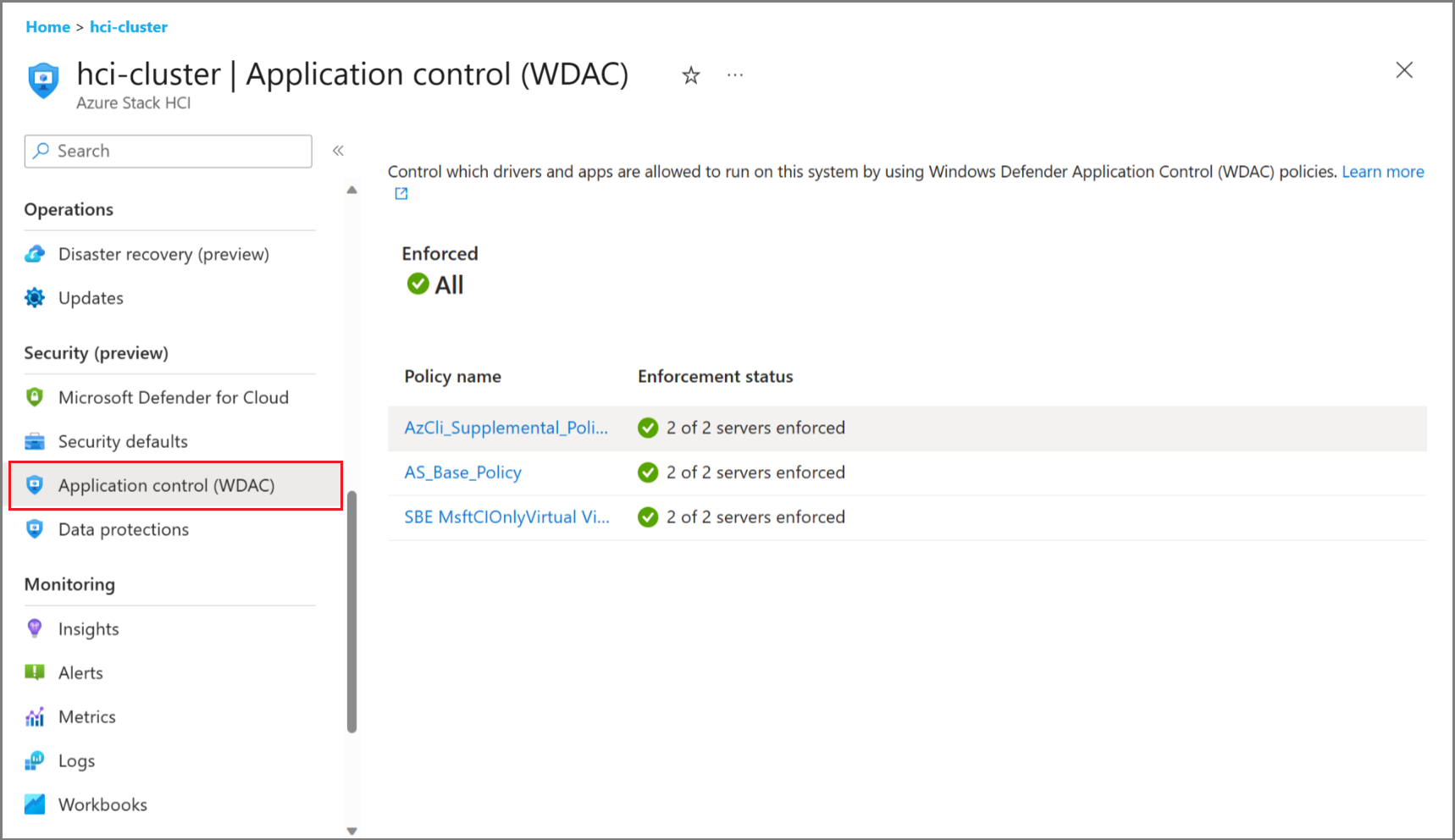

Visualizzare le impostazioni WDAC tramite portale di Azure

Per visualizzare le impostazioni WDAC nella portale di Azure, assicurarsi di aver applicato l'iniziativa MCSB. Per altre informazioni, vedere Applicare l'iniziativa Microsoft Cloud Security Benchmark.

È possibile usare i criteri WDAC per controllare quali driver e app possono essere eseguiti nel sistema. È possibile visualizzare solo le impostazioni WDAC tramite portale di Azure. Per gestire le impostazioni, vedere Gestire le impostazioni WDAC con PowerShell.

Gestire le impostazioni WDAC con PowerShell

Abilitare le modalità dei criteri WDAC

È possibile abilitare WDAC durante o dopo la distribuzione. Usare PowerShell per abilitare o disabilitare WDAC dopo la distribuzione.

Connettersi a uno dei nodi del cluster e usare i cmdlet seguenti per abilitare i criteri WDAC desiderati in modalità "Audit" o "Enforced".

In questa versione di compilazione sono disponibili due cmdlet:

Enable-AsWdacPolicy- Influisce su tutti i nodi del cluster.Enable-ASLocalWDACPolicy- Influisce solo sul nodo in cui viene eseguito il cmdlet.

A seconda del caso d'uso, è necessario eseguire una modifica del cluster globale o una modifica del nodo locale.

Questa operazione è utile quando:

- È stato avviato con le impostazioni predefinite, consigliate.

- È necessario installare o eseguire nuovi software di terze parti. È possibile cambiare le modalità dei criteri per creare un criterio supplementare.

- È stato avviato con WDAC disabilitato durante la distribuzione e ora si vuole abilitare WDAC per aumentare la protezione della sicurezza o verificare che il software venga eseguito correttamente.

- Il software o gli script sono bloccati da WDAC. In questo caso è possibile usare la modalità di controllo per comprendere e risolvere il problema.

Nota

Quando l'applicazione viene bloccata, WDAC crea un evento corrispondente. Esaminare il registro eventi per comprendere i dettagli dei criteri che bloccano l'applicazione. Per altre informazioni, vedere la guida operativa Windows Defender controllo applicazioni.

Cambiare le modalità dei criteri WDAC

Seguire questa procedura per passare da una modalità di criteri di Controllo delle applicazioni di Windows Defender all'altra. Questi comandi di PowerShell interagiscono con Orchestrator per abilitare le modalità selezionate.

Connettersi al nodo HCI di Azure Stack.

Eseguire il comando di PowerShell seguente usando le credenziali dell'amministratore locale o l'utente di distribuzione (AzureStackLCMUser).

Importante

I cmdlet che richiedono l'accesso come utente di distribuzione (AzureStackLCMUser) richiedono l'autorizzazione corretta delle credenziali tramite il gruppo di sicurezza (PREFIX-ECESG) e CredSSP (quando si usa PowerShell remoto) o la sessione console (RDP).

Eseguire il cmdlet seguente per controllare la modalità dei criteri WDAC attualmente abilitata:

Get-AsWdacPolicyModeQuesto cmdlet restituisce controllo o modalità applicata per nodo.

Eseguire il cmdlet seguente per cambiare la modalità dei criteri:

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Ad esempio, per passare alla modalità criteri di controllo, eseguire:

Enable-AsWdacPolicy -Mode AuditAvviso

L'agente di orchestrazione richiederà fino a due-tre minuti per passare alla modalità selezionata.

Eseguire

Get-ASWDACPolicyModedi nuovo per verificare che la modalità dei criteri venga aggiornata.Get-AsWdacPolicyModeEcco un output di esempio di questi cmdlet:

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting WDAC Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set WDAC Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

Creare un criterio WDAC per abilitare software di terze parti

Durante l'uso di WDAC in modalità di imposizione, per l'esecuzione del software non microsoft firmato, compilare i criteri di base forniti da Microsoft creando criteri aggiuntivi WDAC. Altre informazioni sono disponibili nella documentazione di WDAC pubblica.

Nota

Per eseguire o installare un nuovo software, potrebbe essere necessario passare wDAC alla modalità di controllo prima (vedere i passaggi precedenti), installare il software, testare che funziona correttamente, creare i nuovi criteri supplementari e quindi passare di nuovo WDAC alla modalità applicata.

Creare un nuovo criterio nel formato di più criteri, come illustrato di seguito. Usare Add-ASWDACSupplementalPolicy -Path Policy.xml quindi per convertirlo in un criterio supplementare e distribuirlo tra i nodi nel cluster.

Creare un criterio supplementare di Controllo delle applicazioni di Windows Defender

Per creare un criterio supplementare, seguire questa procedura:

Prima di iniziare, installare il software che verrà coperto dal criterio supplementare nella propria directory. Va bene se ci sono sottodirectory. Quando si creano i criteri supplementari, è necessario fornire una directory da analizzare e non si vuole che i criteri supplementari coprono tutto il codice nel sistema. Nell'esempio, questa directory è C:\software\codetoscan.

Dopo aver eseguito tutto il software, eseguire il comando seguente per creare i criteri supplementari. Usare un nome di criterio univoco per identificarlo.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanEseguire il cmdlet seguente per modificare i metadati dei criteri supplementari:

# Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath c:\wdac\Contoso-policy.xml -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"Eseguire il cmdlet seguente per distribuire i criteri:

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlEseguire il cmdlet seguente per controllare lo stato del nuovo criterio:

Get-ASLocalWDACPolicyInfoEcco un output di esempio di questi cmdlet:

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per