Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

A partire dal 1° maggio 2025, Azure AD B2C non sarà più disponibile per l'acquisto per i nuovi clienti. Altre informazioni sono disponibili nelle domande frequenti.

Prima di iniziare, utilizza il selettore Scegli un tipo di criterio nella parte superiore di questa pagina per scegliere il tipo di criterio che si sta configurando. Azure Active Directory B2C offre due metodi per definire il modo in cui gli utenti interagiscono con le applicazioni: tramite flussi utente predefiniti o tramite criteri personalizzati completamente configurabili. I passaggi necessari in questo articolo sono diversi per ogni metodo.

Informazioni generali

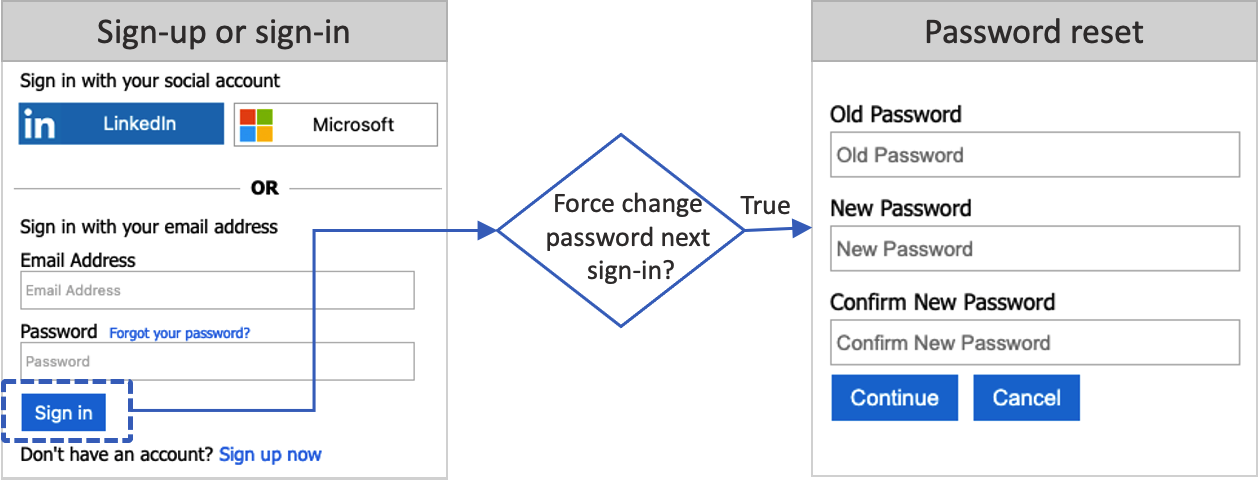

Gli amministratori possono reimpostare la password di un utente se l'utente dimentica la password. Oppure si vuole forzarli a reimpostare la password. In questo articolo si apprenderà come forzare una reimpostazione della password in questi scenari.

Quando un amministratore reimposta la password di un utente tramite il portale di Azure, il valore dell'attributo forceChangePasswordNextSignIn è impostato su true. Il percorso di accesso e iscrizione controlla il valore di questo attributo. Al termine dell'accesso, se l'attributo è impostato su true, l'utente deve reimpostare la password. Il valore dell'attributo viene quindi impostato su back false.

Il flusso di reimpostazione della password è applicabile agli account locali in Azure AD B2C che usano un indirizzo di posta elettronica o un nome utente con una password per l'accesso.

Prerequisiti

- Creare un flusso utente in modo tale che gli utenti possano iscriversi e accedere all'applicazione.

- Registrare un'applicazione Web.

- Completare i passaggi descritti in Introduzione ai criteri personalizzati in Active Directory B2C. Questa esercitazione illustra come aggiornare i file di criteri personalizzati per usare la configurazione del tenant di Azure AD B2C.

- Registrare un'applicazione Web.

Configurare il flusso utente

Per abilitare l'impostazione Reimpostazione password forzata in un flusso utente di registrazione o accesso:

- Accedi al portale di Azure.

- Se si dispone dell'accesso a più tenant, selezionare l'icona Impostazioni nel menu superiore per passare al tenant di Azure AD B2C dal menu Directory + sottoscrizioni.

- Nel portale di Azure cercare e selezionare Azure AD B2C.

- Selezionare Flussi utente.

- Selezionare il flusso utente di registrazione e di accesso (di tipo Consigliato) che si desidera personalizzare.

- Nel menu a sinistra, in Impostazioni, selezionare Proprietà.

- In Configurazione password selezionare Reimpostazione password forzata.

- Seleziona Salva.

Testare il flusso utente

- Accedere al portale di Azure come amministratore utente o amministratore password. Per altre informazioni sui ruoli disponibili, vedere Assegnazione dei ruoli di amministratore in Microsoft Entra ID.

- Se si dispone dell'accesso a più tenant, selezionare l'icona Impostazioni nel menu superiore per passare al tenant di Azure AD B2C dal menu Directory + sottoscrizioni.

- Nel portale di Azure cercare e selezionare Azure AD B2C.

- Seleziona Utenti. Cercare e selezionare l'utente che si userà per testare la reimpostazione della password e quindi selezionare Reimposta password.

- Nel portale di Azure cercare e selezionare Azure AD B2C.

- Selezionare Flussi utente.

- Selezionare un flusso utente di iscrizione o di accesso (di tipo Consigliato) da testare.

- Seleziona Esegui il flusso utente.

- Per Applicazione selezionare l'applicazione Web denominata webapp1 che è stata registrata in precedenza. L'URL di risposta dovrebbe mostrare

https://jwt.ms. - Seleziona Esegui il flusso utente.

- Accedere con l'account utente per cui si reimposta la password.

- È ora necessario modificare la password per l'utente. Modificare la password e selezionare Continua. Il token viene restituito a

https://jwt.mse dovrebbe essere visualizzato all'utente.

Configurare i criteri personalizzati

Ottieni il modello della policy di reimpostazione forzata della password su GitHub. In ogni file sostituire la stringa yourtenant con il nome del tenant di Azure AD B2C. Ad esempio, se il nome del tenant B2C è contosob2c, tutte le istanze di yourtenant.onmicrosoft.com diventano contosob2c.onmicrosoft.com.

Caricare e testare la normativa

- Accedi al portale di Azure.

- Se si dispone dell'accesso a più tenant, selezionare l'icona Impostazioni nel menu superiore per passare al tenant di Azure AD B2C dal menu Directory + sottoscrizioni.

- Scegliere Tutti i servizi nell'angolo in alto a sinistra del portale di Azure e quindi cercare e selezionare Azure AD B2C.

- Selezionare Identity Experience Framework.

- In Criteri personalizzati selezionare Carica criterio.

- Selezionare il fileTrustFrameworkExtensionsCustomForcePasswordReset.xml.

- Selezionare Carica.

- Ripetere i passaggi da 6 a 8 per il file relying party TrustFrameworkExtensionsCustomForcePasswordReset.xml.

Esegui la politica

- Apri il criterio che hai caricato B2C_1A_TrustFrameworkExtensions_custom_ForcePasswordReset.

- In Applicazione selezionare l'applicazione registrata in precedenza. Per visualizzare il token, l'URL di risposta dovrebbe visualizzare

https://jwt.ms. - Selezionare Esegui adesso.

- Accedere con l'account utente per cui si reimposta la password.

- È ora necessario modificare la password per l'utente. Modificare la password e selezionare Continua. Il token viene restituito a

https://jwt.mse dovrebbe essere visualizzato all'utente.

Forzare la reimpostazione della password al successivo accesso

Per forzare la reimpostazione della password al successivo accesso, aggiorna il profilo della password dell'account utilizzando l'operazione Aggiornamento utente di MS Graph. A tale scopo, è necessario assegnare all'applicazione Microsoft Graph il ruolo di amministratore utenti . Seguire la procedura descritta in Concedere il ruolo di amministratore utente per assegnare all'applicazione Microsoft Graph un ruolo di amministratore utente.

Nell'esempio seguente viene aggiornato l'attributo forceChangePasswordNextSignIn a true, il che impone all'utente di reimpostare la password al successivo accesso.

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordProfile": {

"forceChangePasswordNextSignIn": true

}

}

Dopo aver impostato il profilo password dell'account, è necessario configurare anche il flusso di reimpostazione della password forzata, come descritto in questo articolo.

Forzare la reimpostazione della password dopo 90 giorni

Gli amministratori possono impostare la scadenza della password di un utente su 90 giorni usando MS Graph. Dopo 90 giorni, il valore dell'attributo forceChangePasswordNextSignIn viene impostato automaticamente su true. Per forzare una reimpostazione della password dopo 90 giorni, rimuovere il DisablePasswordExpiration valore dall'attributo dei criteri password del profilo utente.

L'esempio seguente aggiorna i criteri password a None, che forza la reimpostazione della password dopo 90 giorni:

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "None"

}

Se la complessità della password è stata disabilitata, modificare i criteri della password a DisableStrongPassword:

Annotazioni

Dopo che l'utente ha reimpostato la password, le passwordPolicies verranno ripristinate in DisablePasswordExpiration

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "DisableStrongPassword"

}

Dopo aver impostato un criterio di scadenza della password, è necessario configurare anche il flusso di reimpostazione della password, come descritto in questo articolo.

Durata di validità della password

Per impostazione predefinita, la password è impostata per non scadere. Tuttavia, il valore è configurabile usando il cmdlet Update-MgDomain del modulo Di PowerShell di Microsoft Graph. Questo comando aggiorna il tenant in modo che tutte le password degli utenti scadano dopo un numero di giorni di configurazione. Per esempio:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

Connect-MgGraph -Scopes 'Domain.ReadWrite.All'

$domainId = "contoso.com"

$params = @{

passwordValidityPeriodInDays = 90

}

Update-MgDomain -DomainId $domainId -BodyParameter $params

-

passwordValidityPeriodInDaysè il periodo di tempo in giorni in cui una password rimane valida prima che sia necessario modificarla.

Contenuti correlati

Impostare una reimpostazione automatica della password.