Importante

A partire dal 1° maggio 2025, Azure AD B2C non sarà più disponibile per l'acquisto per i nuovi clienti. Altre informazioni sono disponibili nelle domande frequenti.

Questa pagina risponde alle domande frequenti su Azure Active Directory B2C (Azure AD B2C). Continuare a controllare la disponibilità di aggiornamenti.

Fine vendita di Azure AD B2C

A partire dal 1° maggio 2025 Azure AD B2C non sarà più disponibile per l'acquisto per i nuovi clienti, ma i clienti attuali di Azure AD B2C possono continuare a usare il prodotto. L'esperienza del prodotto, inclusa la creazione di nuovi tenant o flussi utente, rimarrà invariata; Tuttavia, i nuovi tenant possono essere creati solo con Azure AD B2C P1. Azure AD B2C P2 non sarà più disponibile il 15 marzo 2026 per tutti i clienti. Anche gli impegni operativi, inclusi i contratti di servizio,gli aggiornamenti della sicurezza e la conformità rimarranno invariati. Si continuerà a supportare Azure AD B2C fino ad almeno maggio 2030. Altre informazioni, inclusi i piani di migrazione, verranno resi disponibili. Per altre informazioni su Microsoft Entra per ID esterno, contattare il rappresentante dell'account.

Descrizione di Microsoft Entra per ID esterno

Abbiamo rilasciato il nostro prodotto Microsoft Entra External ID di nuova generazione che combina soluzioni potenti per lavorare con persone esterne all'organizzazione. Con le funzionalità di ID esterno, è possibile permettere alle identità esterne di accedere in modo sicuro alle app e alle risorse. Sia che si stia lavorando con partner esterni, consumer o clienti aziendali, gli utenti possono portare le proprie identità. Queste identità possono variare da account aziendali o rilasciati da enti pubblici a provider di identità di social networking come Google o Facebook. Per altre informazioni, vedere Introduzione all'ID esterno di Microsoft Entra

Perché non è possibile accedere all'estensione Azure AD B2C nel portale di Azure?

Esistono due motivi comuni per cui l'estensione Microsoft Entra non funziona per l'utente. Azure AD B2C richiede che il ruolo utente nella directory sia un amministratore globale. Contattare l'amministratore se si ritiene di avere accesso. Se si dispone di privilegi di amministratore globale, assicurarsi di entrare in una directory di Azure AD B2C e non in una directory di Microsoft Entra. È possibile visualizzare le istruzioni per la creazione di un tenant di Azure AD B2C.

È possibile usare le funzionalità di Azure AD B2C nel tenant Microsoft Entra esistente basato sui dipendenti?

Microsoft Entra ID e Azure AD B2C sono offerte di prodotti separati. Per usare le funzionalità di Azure AD B2C, creare un tenant di Azure AD B2C separato dal tenant Microsoft Entra esistente basato sui dipendenti. Un tenant di Microsoft Entra rappresenta un'organizzazione. Un tenant di Azure AD B2C rappresenta una raccolta di identità da usare con le applicazioni relying party. Aggiungendo un nuovo provider OpenID Connect nei provider di identità di Azure AD B2C > o con criteri personalizzati, Azure AD B2C può eseguire la federazione con Microsoft Entra ID consentendo l'autenticazione dei dipendenti in un'organizzazione.

È possibile usare Azure AD B2C per fornire l'accesso social (Facebook e Google+) a Microsoft 365?

Azure AD B2C non può essere usato per autenticare gli utenti per Microsoft 365. Microsoft Entra ID è la soluzione Microsoft per la gestione dell'accesso dei dipendenti alle app SaaS e include funzionalità progettate per questo scopo, ad esempio licenze e accesso condizionale. Azure AD B2C offre una piattaforma di gestione delle identità e degli accessi per la creazione di applicazioni Web e per dispositivi mobili. Quando Azure AD B2C è configurato per la federazione a un tenant di Microsoft Entra, il tenant di Microsoft Entra gestisce l'accesso dei dipendenti alle applicazioni che si basano su Azure AD B2C.

Che cosa sono gli account locali in Azure AD B2C? In che modo sono diversi dagli account aziendali o dell'istituto di istruzione in Microsoft Entra ID?

In un tenant di Microsoft Entra gli utenti che appartengono al tenant accedono con un indirizzo di posta elettronica del modulo <xyz>@<tenant domain>.

<tenant domain> è uno dei domini verificati nel tenant o nel dominio iniziale<...>.onmicrosoft.com. Questo tipo di account è un account aziendale o dell'istituto di istruzione.

In un tenant di Azure AD B2C la maggior parte delle app vuole che l'utente esempli l'accesso con qualsiasi indirizzo di posta elettronica arbitrario, joe@comcast.netad esempio , bob@gmail.com, sarah@contoso.como jim@live.com. Questo tipo di account è un account locale. Sono supportati anche nomi utente arbitrari come account locali (ad esempio, joe, bob, sarah o jim). È possibile scegliere uno di questi due tipi di account locali durante la configurazione dei provider di identità per Azure AD B2C nel portale di Azure. Nel tenant di Azure AD B2C selezionare Provider di identità, selezionare Account locale e quindi Nome utente.

Gli account utente per le applicazioni possono essere creati tramite un flusso utente di iscrizione, l'iscrizione o l'accesso utente, l'API Microsoft Graph o il portale di Azure.

Quanti utenti possono ospitare un tenant di Azure AD B2C?

Per impostazione predefinita, ogni tenant può contenere un totale di 1,25 milioni di oggetti (account utente e applicazioni), ma è possibile aumentare questo limite a 5,25 milioni di oggetti quando si aggiunge e si verifica un dominio personalizzato. Per aumentare questo limite, contattare supporto tecnico Microsoft. Tuttavia, se il tenant è stato creato prima di settembre 2022, questo limite non influisce sull'utente e il tenant manterrà le dimensioni allocate alla creazione, ovvero 50 milioni di oggetti.

Quali provider di identità social supportano ora? Quali sono quelli che si prevede di supportare in futuro?

Attualmente sono supportati diversi provider di identità social, tra cui Amazon, Facebook, GitHub (anteprima), Google, LinkedIn, Account Microsoft (MSA), QQ (anteprima), X, WeChat (anteprima) e Weibo (anteprima). Si valuta l'aggiunta del supporto per altri provider di identità social più diffusi in base alla richiesta dei clienti.

Azure AD B2C supporta anche criteri personalizzati. I criteri personalizzati consentono di creare criteri personalizzati per qualsiasi provider di identità che supporta OpenID Connect o SAML. Per iniziare a usare i criteri personalizzati, vedere il pacchetto di avvio dei criteri personalizzati.

È possibile configurare gli ambiti per raccogliere altre informazioni sui consumer di vari provider di identità social?

No Gli ambiti predefiniti usati per il set supportato di provider di identità di social networking sono:

- Facebook: email

- Google+: email

- Account Microsoft: profilo di posta elettronica openid

- Amazon: profilo

- LinkedIn: r_emailaddress, r_basicprofile

Si usa ADFS come provider di identità in Azure AD B2C. Quando si tenta di avviare una richiesta di disconnessione da Azure AD B2C, ADFS visualizza l'errore *MSIS7084: richiesta di disconnessione SAML e messaggi di risposta di disconnessione devono essere firmati quando si usa il reindirizzamento HTTP SAML o l'associazione HTTP POST*. Come si risolve questo problema?

Nel server ADFS eseguire: Set-AdfsProperties -SignedSamlRequestsRequired $true. In questo modo Azure AD B2C firmerà tutte le richieste ad ADFS.

L'applicazione deve essere eseguita in Azure perché funzioni con Azure AD B2C?

No, è possibile ospitare l'applicazione ovunque (nel cloud o in locale). Tutto ciò che deve interagire con Azure AD B2C è la possibilità di inviare e ricevere richieste HTTP su endpoint accessibili pubblicamente.

Sono presenti più tenant di Azure AD B2C. Come è possibile gestirli nel portale di Azure?

Prima di aprire il servizio Azure AD B2C nel portale di Azure, è necessario passare alla directory da gestire. Selezionare l'icona Impostazioni nel menu in alto per passare alla directory che si vuole gestire dal menu Directory e sottoscrizioni .

Perché non è possibile creare un tenant di Azure AD B2C?

Potrebbe non essere disponibile l'autorizzazione per creare un tenant di Azure AD B2C. Solo gli utenti con almeno i ruoli Creator tenant possono creare il tenant.

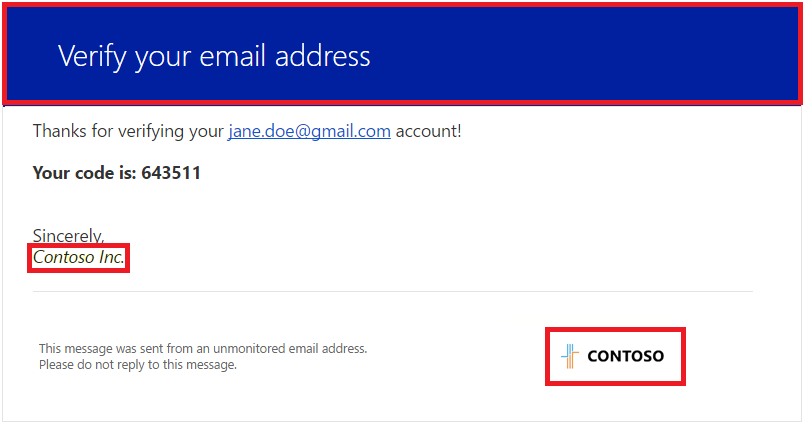

Come si personalizzano i messaggi di posta elettronica di verifica (il contenuto e il campo "Da:" inviati da Azure AD B2C?

È possibile usare la funzionalità di personalizzazione aziendale per personalizzare il contenuto dei messaggi di posta elettronica di verifica. In particolare, questi due elementi del messaggio di posta elettronica possono essere personalizzati:

Logo banner: visualizzato in basso a destra.

Colore di sfondo: visualizzato nella parte superiore.

La firma di posta elettronica contiene il nome del tenant di Azure AD B2C specificato al momento della creazione del tenant di Azure AD B2C. È possibile modificare il nome usando queste istruzioni:

- Accedere al portale di Azure come amministratore globale.

- Aprire il pannello Microsoft Entra ID .Open the Microsoft Entra ID blade.

- Seleziona la scheda Proprietà.

- Modificare il campo Nome .

- Seleziona Salva nella parte superiore della pagina.

Attualmente, non è possibile modificare il campo "Da:" nel messaggio di posta elettronica.

Suggerimento

Con i criteri personalizzati di Azure AD B2C, è possibile personalizzare l'invio di posta elettronica di Azure AD B2C agli utenti, incluso il campo "Da:" nel messaggio di posta elettronica. La verifica personalizzata della posta elettronica richiede l'uso di un provider di posta elettronica di terze parti, ad esempio Mailjet o SendGrid.

Come è possibile eseguire la migrazione dei nomi utente, delle password e dei profili esistenti dal database ad Azure AD B2C?

È possibile usare l'API Microsoft Graph per scrivere lo strumento di migrazione. Per informazioni dettagliate, vedere la Guida alla migrazione degli utenti .

Quale flusso utente password viene usato per gli account locali in Azure AD B2C?

Il flusso utente della password di Azure AD B2C per gli account locali si basa sui criteri per Microsoft Entra ID. I flussi utente di iscrizione, iscrizione o accesso e reimpostazione della password di Azure AD B2C usano la complessità della password "complessa" e non scadono le password. Per altre informazioni, vedere Criteri password e restrizioni in Microsoft Entra ID.

Per informazioni sui blocchi e sulle password degli account, vedere Attenuare gli attacchi alle credenziali in Azure AD B2C.

È possibile usare Microsoft Entra Connect per eseguire la migrazione delle identità consumer archiviate in Active Directory locale in Azure AD B2C?

No, Microsoft Entra Connect non è progettato per funzionare con Azure AD B2C. Prendere in considerazione l'uso dell'API Microsoft Graph per la migrazione degli utenti. Per informazioni dettagliate, vedere la Guida alla migrazione degli utenti .

L'app può aprire pagine di Azure AD B2C all'interno di un iFrame?

Questa funzionalità è disponibile in anteprima pubblica. Per informazioni dettagliate, vedere Esperienza di accesso incorporata.

Azure AD B2C funziona con sistemi CRM come Microsoft Dynamics?

L'integrazione con Microsoft Dynamics 365 Portal è disponibile. Per l'autenticazione, vedere Configuring Dynamics 365 Portal to use Azure AD B2C (Configurazione del portale di Dynamics 365 per l'uso di Azure AD B2C).

Azure AD B2C funziona con SharePoint locale 2016 o versioni precedenti?

Azure AD B2C non è destinato allo scenario di condivisione dei partner esterni di SharePoint; vedere invece Microsoft Entra B2B .

È consigliabile usare Azure AD B2C o B2B per gestire le identità esterne?

Per altre informazioni sull'applicazione delle funzionalità appropriate agli scenari di identità esterni, vedere Confrontare le soluzioni per le identità esterne .

Quali funzionalità di creazione di report e controllo offrono Azure AD B2C? Sono uguali a in Microsoft Entra ID P1 o P2?

No, Azure AD B2C non supporta lo stesso set di report di Microsoft Entra ID P1 o P2. Tuttavia, esistono molte comunità:

- I report di accesso forniscono un record di ogni accesso con dettagli ridotti.

- I report di controllo includono sia l'attività di amministratore che l'attività dell'applicazione.

- I report di utilizzo includono il numero di utenti, il numero di account di accesso e il volume di MFA.

Perché la fattura di Azure AD B2C mostra gli addebiti telefonici denominati "Microsoft Entra External ID?"

Seguendo il nuovo modello di fatturazione per l'autenticazione tramite telefono SMS delle identità esterne di Azure AD, è possibile notare un nuovo nome nella fattura. In precedenza, l'autenticazione a più fattori del telefono veniva fatturata come "Azure Active Directory B2C - Basic 1 Multi-Factor Authentication". Verranno ora visualizzati i nomi seguenti in base al piano tariffario del paese o dell'area geografica:

- Microsoft Entra External ID - Autenticazione telefonica a basso costo, 1 transazione

- Microsoft Entra External ID - Autenticazione telefonica a costo medio-basso per 1 transazione

- Microsoft Entra External ID - Transazione di autenticazione telefonica a costo medio-alto 1

- Microsoft Entra External ID - Autenticazione telefonica ad alto costo 1 Transazione

Anche se la nuova fattura menziona l'ID esterno di Microsoft Entra, l'addebito per Azure AD B2C viene comunque addebitato in base al numero di MAU core.

Gli utenti finali possono usare una password monouso (TOTP) basata sul tempo con un'app di autenticazione per l'autenticazione nell'app Azure AD B2C?

Sì. Gli utenti finali devono scaricare qualsiasi app di autenticazione che supporti la verifica TOTP, ad esempio l'app Microsoft Authenticator (scelta consigliata). Per informazioni dettagliate, vedere Metodi di verifica.

Perché i codici dell'app di autenticazione TOTP non funzionano?

Se i codici dell'app di autenticazione TOTP non funzionano con il telefono cellulare o il dispositivo Android o iPhone, l'ora dell'orologio del dispositivo potrebbe non essere corretta. Nelle impostazioni del dispositivo selezionare l'opzione per usare l'ora fornita dalla rete o per impostare automaticamente l'ora.

Come faccio a sapere che il componente aggiuntivo Go-Local è disponibile nel mio paese/area geografica?

Durante la creazione del tenant di Azure AD B2C, se il componente aggiuntivo Go-Local è disponibile nel paese o nell'area geografica, viene richiesto di abilitarlo se necessario.

Si ottengono ancora 50.000 UNITÀ di utilizzo gratuite al mese nel componente aggiuntivo Go-Local quando lo si abilita?

No. 50.000 UNITÀ di gestione gratuite al mese non si applicano quando si abilita il componente aggiuntivo Go-Local. Verrà addebitato un addebito sul componente aggiuntivo Go-Local dal primo MAU. Tuttavia, si continuerà a usufruire di 50.000 UNITÀ organizzative gratuite al mese sulle altre funzionalità disponibili nei prezzi di Azure AD B2C Premium P1 o P2.

Si dispone di un tenant di Azure AD B2C esistente in Giappone o In Australia che non dispone di un componente aggiuntivo Go-Local abilitato. Come si attiva questo componente aggiuntivo?

Seguire la procedura descritta in Attivare Go-Local ad-on per attivare il componente aggiuntivo azure AD B2C Go-Local.

È possibile localizzare l'interfaccia utente delle pagine gestite da Azure AD B2C? Quali sono le lingue supportate?

Sì, vedi personalizzazione della lingua. Offriamo traduzioni per 36 lingue ed è possibile eseguire l'override di qualsiasi stringa in base alle proprie esigenze.

È possibile usare gli URL personali nelle pagine di iscrizione e accesso gestite da Azure AD B2C? Ad esempio, è possibile modificare l'URL da contoso.b2clogin.com a login.contoso.com?

Sì, è possibile usare il proprio dominio. Per informazioni dettagliate, vedere Domini personalizzati di Azure AD B2C.

Come si elimina il tenant di Azure AD B2C?

Seguire questa procedura per eliminare il tenant di Azure AD B2C.

È possibile usare la nuova esperienza di registrazione delle app unificata o l'esperienza legacy delle applicazioni (legacy). Altre informazioni sulla nuova esperienza.

- Accedere al portale di Azure come amministratore della sottoscrizione. Usare lo stesso account aziendale o dell'istituto d'istruzione o lo stesso account Microsoft usato per l'iscrizione ad Azure.

- Assicurarsi di usare la directory che contiene il tenant di Azure AD B2C. Selezionare l’icona Impostazioni dalla barra degli strumenti del portale Web.

- Nelle impostazioni del portale | Directory + sottoscrizioni, trova la directory di Azure AD B2C nell'elenco Nome directory e seleziona Cambia.

- Nel menu a sinistra selezionare Azure AD B2C. In alternativa, selezionare Tutti i servizi e cercare e selezionare Azure AD B2C.

- Eliminare tutti i flussi utente (criteri) nel tenant di Azure AD B2C.

- Eliminare tutti i provider di identità nel tenant di Azure AD B2C.

- Selezionare Registrazioni app, quindi selezionare la scheda Tutte le applicazioni .

- Eliminare tutte le applicazioni registrate.

- Eliminare b2c-extensions-app.

- In Gestisci, seleziona Utenti.

- Selezionare a sua volta ogni utente (escludere l'utente amministratore della sottoscrizione a cui si è attualmente connessi). Selezionare Elimina nella parte inferiore della pagina e selezionare Sì quando richiesto.

- Selezionare Microsoft Entra ID nel menu a sinistra.

- In Gestisci selezionare Proprietà

- In Gestione degli accessi per le risorse di Azure selezionare Sì e quindi selezionare Salva.

- Disconnettersi dal portale di Azure, quindi accedere di nuovo per aggiornare l'accesso.

- Selezionare Microsoft Entra ID nel menu a sinistra.

- Nella pagina Panoramica selezionare Elimina tenant. Seguire le istruzioni visualizzate sullo schermo per completare il processo.

È possibile ottenere Azure AD B2C come parte di Enterprise Mobility Suite?

No, Azure AD B2C è un servizio di Azure con pagamento in base al consumo e non fa parte di Enterprise Mobility Suite.

È possibile acquistare licenze microsoft Entra ID P1 e Microsoft Entra ID P2 per il tenant di Azure AD B2C?

No, i tenant di Azure AD B2C non usano licenze Microsoft Entra ID P1 o Microsoft Entra ID P2. Azure AD B2C usa licenze Premium P1 o P2, che non sono più disponibili per l'acquisto a partire dal 1° maggio 2025. Sono diversi dalle licenze Microsoft Entra ID P1 o P2 per un tenant Microsoft Entra Standard. I tenant di Azure AD B2C supportano in modo nativo alcune funzionalità simili alle funzionalità P1 o P2 di Microsoft Entra ID, come illustrato in Funzionalità supportate di Microsoft Entra ID.

È possibile usare un'assegnazione basata su gruppo per le applicazioni Microsoft Entra Enterprise nel tenant di Azure AD B2C?

No, i tenant di Azure AD B2C non supportano l'assegnazione basata su gruppo a Microsoft Entra Enterprise Applications.

Azure AD B2C è disponibile in Microsoft Azure per enti pubblici?

No, Azure AD B2C non è disponibile in Microsoft Azure per enti pubblici.

Si usano token di aggiornamento in sequenza per l'applicazione e viene visualizzato un errore di invalid_grant per riscattare i token di aggiornamento appena acquisiti entro il periodo di validità impostato. Com'è possibile?

Durante la determinazione della validità per i token di aggiornamento in sequenza, B2C considererà l'ora di accesso iniziale dell'utente nell'applicazione anche per calcolare l'asimmetria di validità del token. Se l'utente non ha effettuato la disconnessa dall'applicazione per molto tempo, questo valore di asimmetria supererà il periodo di validità del token e quindi per motivi di sicurezza i token verranno considerati non validi. Di conseguenza, l'errore. Informare l'utente di eseguire una disconnessione corretta e accedere di nuovo all'applicazione e questo dovrebbe reimpostare l'asimmetria. Questo scenario non è applicabile se il rollback del token di aggiornamento è impostato come in sequenza infinita.

Il token di aggiornamento è stato revocato usando Microsoft Graph invalidateAllRefreshTokens o Microsoft Graph PowerShell, Revoke-MgUserSignInSession. Perché Azure AD B2C accetta ancora il token di aggiornamento precedente?

In Azure AD B2C, se la differenza di tempo tra refreshTokensValidFromDateTime e refreshTokenIssuedTime è minore o uguale a 5 minuti, il token di aggiornamento viene comunque considerato valido. Tuttavia, se refreshTokenIssuedTime è maggiore di refreshTokensValidFromDateTime, il token di aggiornamento viene revocato.

Seguire questa procedura per verificare se il token di aggiornamento è valido o revocato:

RefreshTokenRecuperare eAccessTokenriscattandoauthorization_code.Attendere 7 minuti.

Usare il cmdlet di PowerShell di Microsoft Graph Revoke-MgUserSignInSession o l'API Microsoft Graph invalidateAllRefreshTokens per eseguire il

RevokeAllRefreshTokencomando.Attendere 10 minuti.

Recuperare di nuovo .

RefreshToken

Suggerimento

Con i criteri personalizzati di Azure AD B2C, è possibile ridurre il tempo di asimmetria indicato in precedenza di 5 minuti (300000 millisecondi) modificando il valore per InputParameter "TreatAsEqualIfWithinMillseconds" nell'ID trasformazione attestazione "AssertRefreshTokenIssuedLaterThanValidFromDate". Questa trasformazione dell'attestazione è disponibile nel file TrustFrameworkBase.xml nel pacchetto di stato del criterio personalizzato più recente.

Usare più schede in un Web browser per accedere a più applicazioni registrate nello stesso tenant di Azure AD B2C. Quando si tenta di eseguire un single sign-out, non tutte le applicazioni vengono disconnesse. Perché questo avviene?

Attualmente, Azure AD B2C non supporta l'accesso Single Sign-Out per questo scenario specifico. È causato dalla contesa di cookie perché tutte le applicazioni operano contemporaneamente sullo stesso cookie.

Come si segnala un problema con Azure AD B2C?

In Azure AD B2C si revocano tutte le sessioni di un utente usando il pulsante Revoca sessioni del portale di Azure, ma non funziona.

Attualmente, Azure AD B2C non supporta la revoca della sessione utente dal portale di Azure. Tuttavia, è possibile ottenere questa attività usando Microsoft Graph PowerShell o l'API Microsoft Graph.