Analizzare i rischi con Identity Protection in Azure AD B2C

Identity Protection offre il rilevamento di rischi continuo per il tenant di Azure AD B2C. Consente alle organizzazioni di individuare, analizzare e correggere i rischi basati sulle identità. Identity Protection include report sui rischi che possono essere usati per analizzare i rischi di identità nei tenant di Azure AD B2C. Questo articolo illustra come analizzare e mitigare i rischi.

Panoramica

Azure AD B2C Identity Protection offre due report. Il report Utenti a rischio è la posizione in cui gli amministratori possono trovare quali utenti sono a rischio e dettagli sui rilevamenti. Il report rilevamenti dei rischi fornisce informazioni su ogni rilevamento dei rischi, tra cui il tipo, altri rischi attivati contemporaneamente, la posizione dei tentativi di accesso e altro ancora.

Ogni report viene avviato con un elenco di tutti i rilevamenti relativi al periodo indicato nella parte superiore del report. I report possono essere filtrati usando i filtri disponibili nella parte superiore del report. Amministrazione istrator può scegliere di scaricare i dati o usare API MICROSOFT Graph e Microsoft Graph PowerShell SDK per esportare continuamente i dati.

Limitazioni e considerazioni sul servizio

Quando si usa Identity Protection, considerare quanto segue:

- Identity Protection è attivato per impostazione predefinita.

- Identity Protection è disponibile sia per le identità locali che per le identità di social networking, ad esempio Google o Facebook. Per le identità di social networking, è necessario attivare l'accesso condizionale. Il rilevamento è limitato perché le credenziali dell'account di social networking vengono gestite dal provider di identità esterno.

- Nei tenant di Azure AD B2C è disponibile solo un subset dei rilevamenti dei rischi di Microsoft Entra ID Protection. I rilevamenti di rischio seguenti sono supportati da Azure AD B2C:

| Tipo di rilevamento dei rischi | Descrizione |

|---|---|

| Spostamento fisico atipico | Accedere da una posizione atipica in base agli accessi recenti dell'utente. |

| Indirizzo IP anonimo | Accesso da un indirizzo IP anonimo (ad esempio: browser Tor, VPN anonimizzatore). |

| Indirizzo IP collegato a malware | Accesso da un indirizzo IP collegato malware. |

| Proprietà di accesso insolite | L'accesso con le proprietà non è stato visualizzato di recente per l'utente specificato. |

| L'amministratore ha confermato che l'utente è compromesso | Un amministratore ha indicato che un utente è stato compromesso. |

| Password spraying | Accedere tramite un attacco password spraying. |

| Intelligence sulle minacce per Microsoft Entra | Le origini di intelligence Microsoft per le minacce interne ed esterne hanno identificato uno schema di attacco noto. |

Piano tariffario

Azure AD B2C Premium P2 è necessario per alcune funzionalità di Identity Protection. Se necessario, modificare il piano tariffario di Azure AD B2C in Premium P2. La tabella seguente riepiloga le funzionalità di Identity Protection e il piano tariffario richiesto.

| Funzionalità | P1 | P2 |

|---|---|---|

| Report utenti a rischio | ✓ | ✓ |

| Dettagli del report sugli utenti a rischio | ✓ | |

| Gli utenti rischiosi segnalano la correzione | ✓ | ✓ |

| Report rilevamenti dei rischi | ✓ | ✓ |

| Dettagli del report rilevamenti dei rischi | ✓ | |

| Download del report | ✓ | ✓ |

| Accesso all'API Microsoft Graph | ✓ | ✓ |

Prerequisiti

- Creare un flusso utente in modo che gli utenti possano iscriversi e accedere all'applicazione.

- Registrare un'applicazione Web.

- Completare i passaggi descritti in Introduzione ai criteri personalizzati in Active Directory B2C

- Registrare un'applicazione Web.

Esaminare gli utenti a rischio

Con le informazioni contenute nel report utenti a rischio gli amministratori possono trovare:

- Lo stato del rischio, che mostra quali utenti sono a rischio, ha avuto un rischio risolto o ha avuto il rischio Ignorato

- Dettagli sui rilevamenti

- Cronologia di tutti gli accessi a rischio

- Cronologia rischio

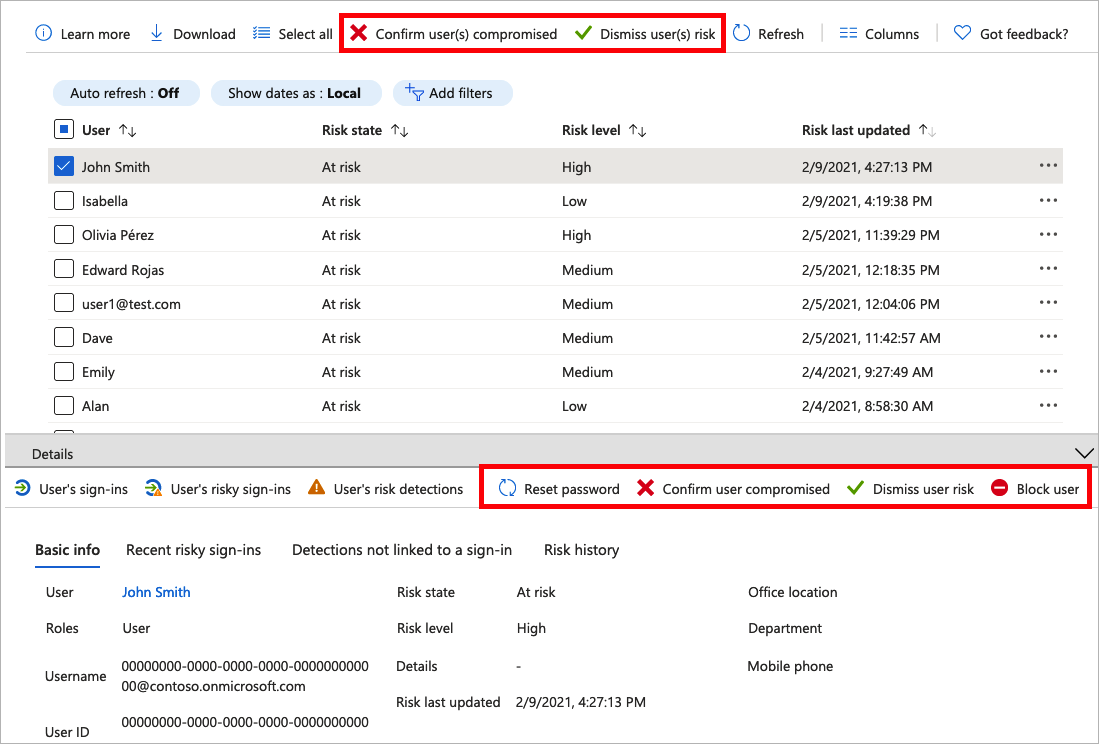

Gli amministratori possono quindi scegliere di intervenire su questi eventi. Gli amministratori possono scegliere di:

- Reimpostare la password dell'utente

- Confermare la compromissione dell'utente

- Ignorare il rischio utente

- Impedire all'utente di accedere

- Eseguire ulteriori analisi usando Azure ATP

Un amministratore può scegliere di ignorare il rischio di un utente nel portale di Azure o a livello di codice tramite l'API Microsoft Graph Ignorare il rischio utente. Amministrazione istrator privilegi sono necessari per ignorare il rischio di un utente. La correzione di un rischio può essere eseguita dall'utente rischioso o da un amministratore per conto dell'utente, ad esempio tramite una reimpostazione della password.

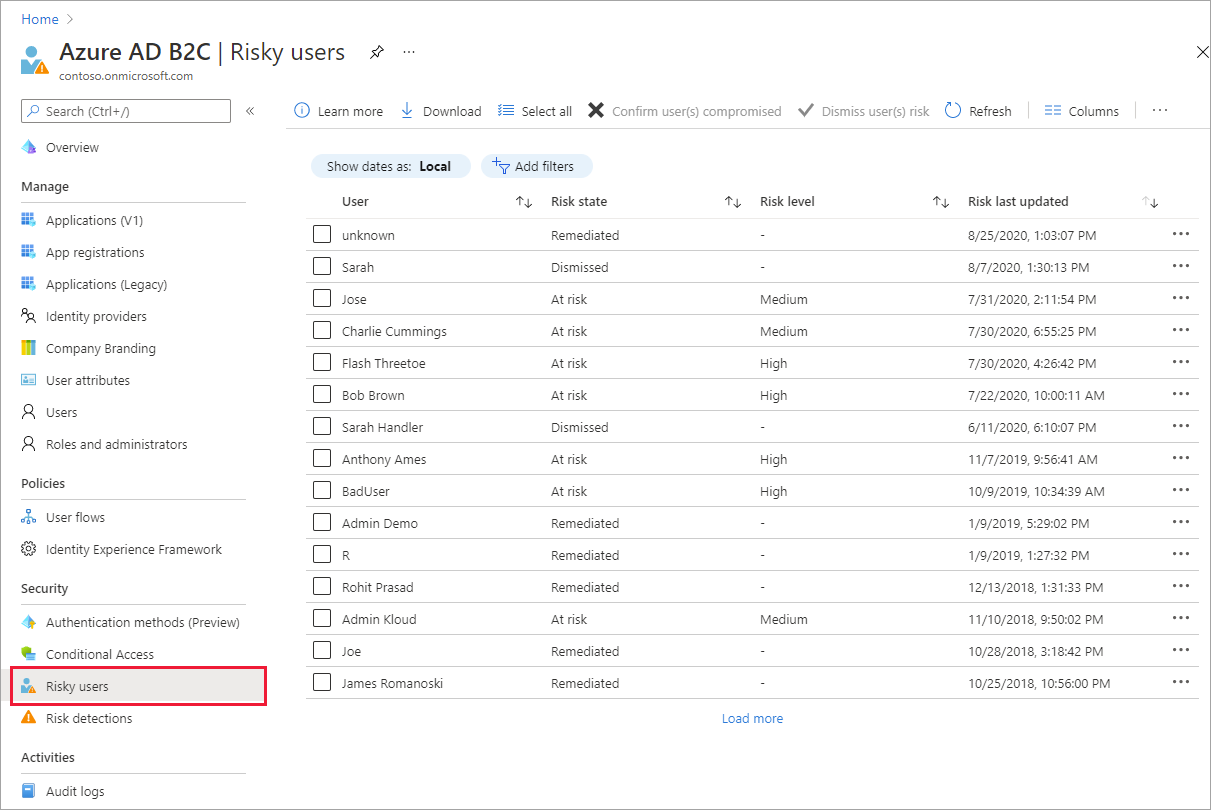

Esplorazione del report utenti rischiosi

Accedi al portale di Azure.

Se si ha accesso a più tenant, selezionare l'icona Impostazioni nel menu in alto per passare al tenant di Azure AD B2C dal menu Directory e sottoscrizioni.

In Servizi di Azure selezionare Azure AD B2C. In alternativa, usare la casella di ricerca per trovare e selezionare Azure AD B2C.

In Sicurezza selezionare Utenti rischiosi.

La selezione di singole voci espande una finestra dei dettagli sotto i rilevamenti. La visualizzazione dei dettagli consente agli amministratori di analizzare ed eseguire azioni su ogni rilevamento.

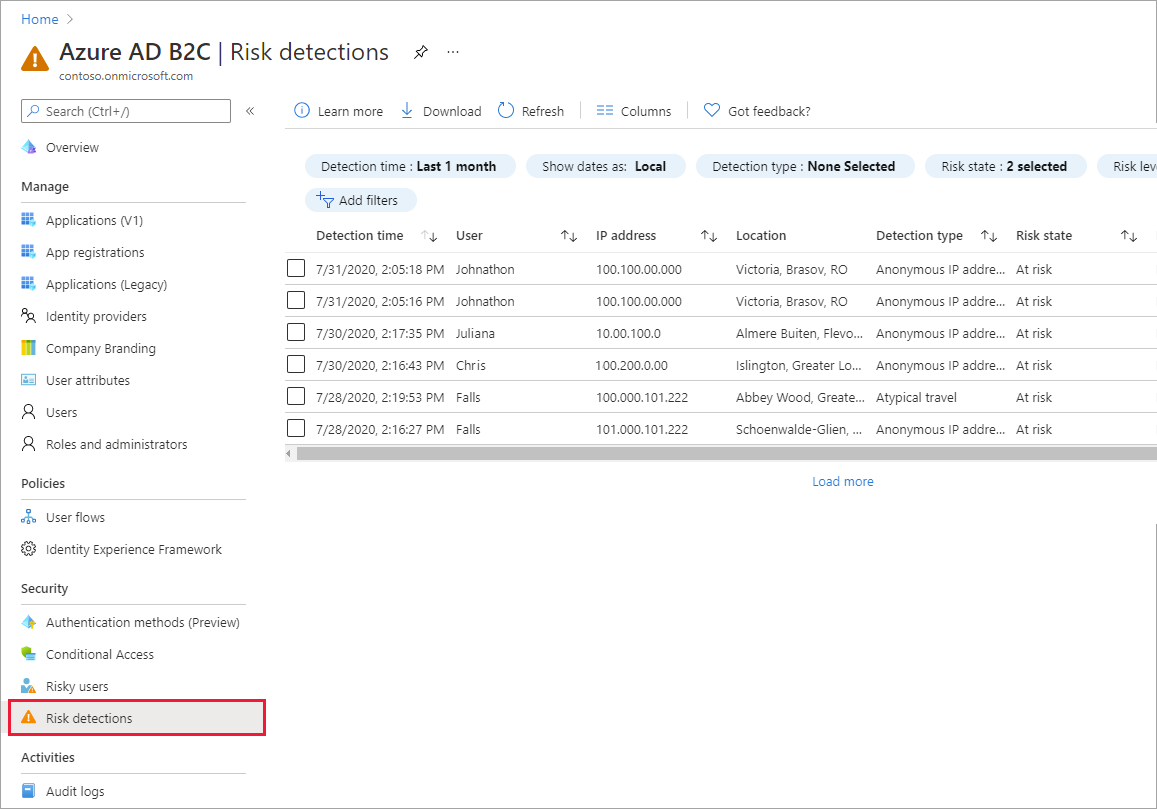

Report rilevamenti dei rischi

Il report sui rilevamenti dei rischi contiene dati filtrabili per gli ultimi 90 giorni (tre mesi).

Con le informazioni contenute nel report rilevamenti di rischi gli amministratori possono trovare:

- Informazioni su ogni rilevamento di rischi, incluso il tipo.

- Altri rischi attivati contemporaneamente.

- Posizione del tentativo di accesso.

Gli amministratori possono quindi scegliere di tornare al report utenti a rischio o accessi a rischio per eseguire azioni in base alle informazioni raccolte.

Esplorazione del report rilevamenti dei rischi

Nel portale di Azure cercare e selezionare Azure AD B2C.

In Sicurezza selezionare Rilevamenti dei rischi.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per