Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

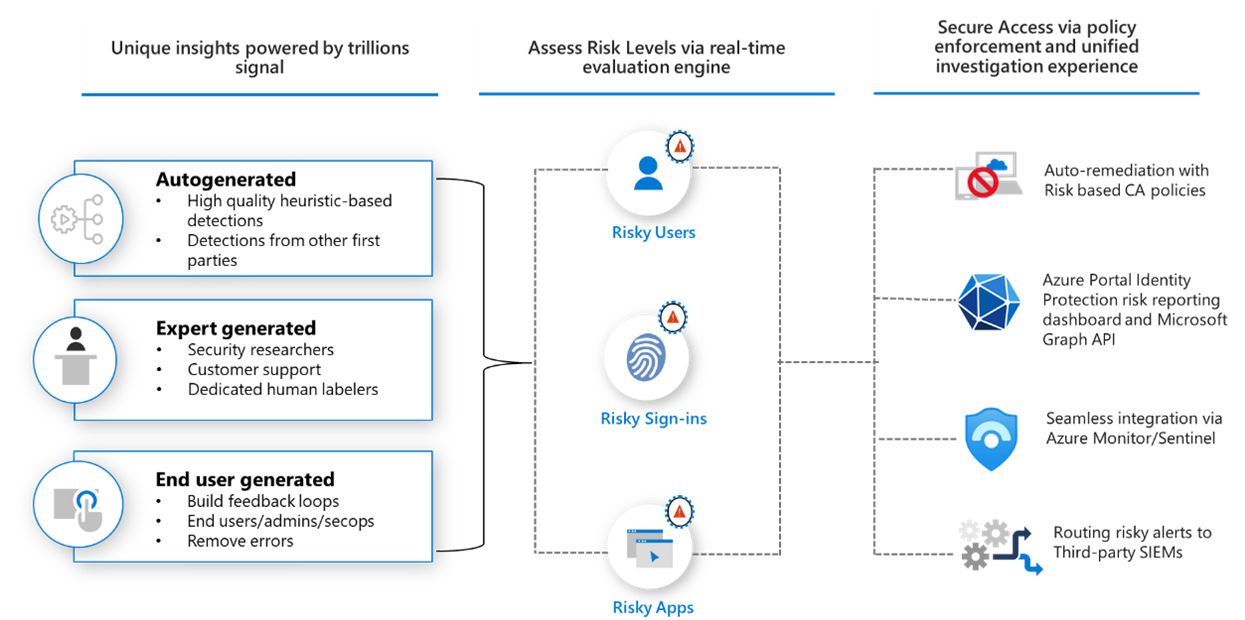

Microsoft Entra ID Protection consente alle organizzazioni di rilevare, analizzare e correggere i rischi basati sull'identità. Questi rischi possono essere inseriti in strumenti come l'accesso condizionale per prendere decisioni di accesso o inviare a uno strumento SIEM (Security Information and Event Management) per ulteriori indagini e correlazioni.

Rilevare i rischi

Microsoft aggiunge e aggiorna continuamente i rilevamenti nel catalogo per proteggere le organizzazioni. Questi rilevamenti derivano dalle informazioni apprese in base all'analisi di trilioni di segnali ogni giorno da Active Directory, account Microsoft e nei giochi con Xbox. Questa ampia gamma di segnali consente a ID Protection di rilevare comportamenti rischiosi come i seguenti:

- Utilizzo di indirizzi IP anonimi

- Attacchi di 'password spray'

- Credenziali trapelate

- e altro ancora...

Durante ogni accesso, Protezione ID esegue tutti i rilevamenti di accesso in tempo reale, generando un livello di rischio di sessione di accesso che indica la probabilità che l'accesso venga compromesso. In base a questo livello di rischio, i criteri vengono applicati per proteggere l'utente e l'organizzazione.

Per un elenco completo dei rischi e del modo in cui vengono rilevati, vedere l'articolo Che cos'è il rischio.

Indagare

Tutti i rischi rilevati per un'identità vengono registrati con la creazione di report. ID Protection offre agli amministratori tre report chiave per analizzare i rischi e intervenire:

- Rilevamenti dei rischi: ogni rischio rilevato viene segnalato come un rilevamento.

- Accessi a rischio: viene segnalato un accesso a rischio in presenza di uno o più rilevamenti di rischio per tale accesso.

-

Utenti a rischio: Utenti a rischio: un utente a rischio viene segnalato quando una o entrambe delle operazioni seguenti sono vere:

- L'utente ha uno o più accessi rischiosi.

- Sono stati segnalati uno o più rilevamenti dei rischi.

Per altre informazioni su come usare i report, vedere l'articolo Procedura: Analizzare gli eventi di rischio.

Correggere i rischi

L'automazione è fondamentale per la sicurezza perché la scalabilità dei segnali e degli attacchi richiede l'automazione per mantenersi al passo.

Microsoft Digital Defense Report 2024 fornisce le statistiche seguenti:

78 trilioni di segnali di sicurezza analizzati al giorno, un aumento di 13 trilioni rispetto all'anno precedente

600 milioni di attacchi ai clienti Microsoft al giorno

Un aumento di 2,75 volte anno su anno negli attacchi ransomware operati dall'uomo.

Queste statistiche continuano a tendenza verso l'alto, senza alcun segno di rallentamento. In questo ambiente, l'automazione è la chiave per identificare e correggere i rischi in modo che le organizzazioni IT possano concentrarsi sulle priorità corrette.

Correzione automatica

Possono essere abilitati criteri di accesso condizionale basati sui rischi per richiedere controlli di accesso, come fornire un metodo di autenticazione sicuro, eseguire l'autenticazione a più fattori o eseguire una reimpostazione della password sicura in base al livello di rischio rilevato. Se l'utente completa correttamente il controllo di accesso, il rischio viene automaticamente corretto.

Correzione manuale

Quando la correzione dell'utente non è abilitata, un amministratore deve esaminarli manualmente nei report nel portale, tramite l'API o in Microsoft Defender XDR. Gli amministratori possono eseguire azioni manuali per ignorare, confermare la sicurezza o confermare la compromissione dei rischi.

Uso dei dati

I dati ottenuti con ID Protection possono essere esportati in altri strumenti per l'archiviazione, oltre che per ulteriori analisi e per stabilire correlazioni. Le API basate su Microsoft Graph consentono alle organizzazioni di raccogliere questi dati per elaborarle ulteriormente in un altro strumento, ad esempio uno strumento Security Information and Event Management. Informazioni su come accedere all'API ID Protection sono disponibili nell'articolo Introduzione a Microsoft Entra ID Protection e Microsoft Graph

Le informazioni sull'integrazione delle informazioni di ID Protection con Microsoft Sentinel sono disponibili nell'articolo Connettere i dati da Microsoft Entra ID Protection.

Le organizzazioni potrebbero archiviare i dati per periodi più lunghi modificando le impostazioni di diagnostica in Microsoft Entra ID. Possono scegliere di inviare i dati a un'area di lavoro Log Analytics, archiviarli in un account di archiviazione, trasmetterli a Hub eventi o inviarli a un'altra soluzione. Informazioni dettagliate su come eseguire questa operazione sono disponibili nell'articolo Procedura: Esportare dati sui rischi.

Ruoli richiesti

Protezione ID richiede che agli utenti venga assegnato uno o più ruoli seguenti.

| Ruolo | Può fare | Non può farlo |

|---|---|---|

| Lettore Globale | Accesso in sola lettura a ID Protection | Accesso in scrittura alla protezione dell'ID |

| Amministratore utenti | Reimpostare le password degli utenti | Lettura o scrittura in Protezione ID |

| Amministratore accesso condizionale | Creare criteri che tengano conto del rischio di accesso o utente come condizione | Leggere o scrivere nelle policy di protezione ID legacy |

| Analista della Sicurezza | Visualizza tutti i report di ID Protection e la Panoramica | Configurare o cambiare i criteri Reimpostare la password di un utente Configura avvisi Inviare feedback sui rilevamenti |

| Operatore per la sicurezza | Visualizza tutti i report di ID Protection e la Panoramica Ignorare i rischi per gli utenti, confermare l'accesso sicuro, confermare la compromissione |

Configurare o cambiare i criteri Reimpostare la password di un utente Configura avvisi |

| Amministratore della sicurezza | Accesso completo a ID Protection | Reimpostare la password di un utente |

Requisiti di licenza

L'uso di questa funzionalità richiede licenze Microsoft Entra ID P2. Per trovare la licenza appropriata per le tue esigenze, vedere piani e prezzi di Microsoft Entra. La tabella seguente descrive le funzionalità principali di Microsoft Entra ID Protection e i requisiti di licenza per ogni funzionalità. Per informazioni dettagliate sui prezzi, vedere la pagina Piani e prezzi di Microsoft Entra.

| Capacità | Dettagli | Microsoft Entra ID Gratuita / App Microsoft 365 | Microsoft Entra ID P1 | Microsoft Entra ID P2 / Microsoft Entra Suite |

|---|---|---|---|---|

| Criteri di rischio | Politiche di accesso e rischio utente (tramite ID Protection o Accesso Condizionale) | NO | NO | Sì |

| Report di sicurezza. | Panoramica | NO | NO | Sì |

| Report di sicurezza. | Utenti a rischio | Informazioni limitate. Vengono visualizzati solo gli utenti con rischio medio ed elevato. Nessun pannello dei dettagli o cronologia dei rischi. | Informazioni limitate. Vengono visualizzati solo gli utenti con rischio medio ed elevato. Nessun pannello dei dettagli o cronologia dei rischi. | Accesso completo |

| Report di sicurezza. | Accessi a rischio | Informazioni limitate. Non vengono visualizzati i dettagli del rischio né il livello di rischio. | Informazioni limitate. Non vengono visualizzati i dettagli del rischio né il livello di rischio. | Accesso completo |

| Report di sicurezza. | Rilevamenti dei rischi | NO | Informazioni limitate. Nessun pannello dei dettagli. | Accesso completo |

| Notifiche | Avvisi relativi a utenti a rischio rilevati | NO | NO | Sì |

| Notifiche | Riepilogo settimanale | NO | NO | Sì |

| Criteri di registrazione MFA | Richiedere l'autenticazione a più fattori (tramite Accesso Condizionale) | NO | NO | Sì |

| Microsoft Graph | Tutti i report sui rischi | NO | NO | Sì |

Per visualizzare il report Identità di carichi di lavoro rischiosi e la scheda Rilevamenti delle identità dei carichi di lavoro nel report Rilevamenti dei rischi, è necessaria una licenza Premium per le identità di carichi di lavoro. Per altre informazioni, vedere Protezione delle identità dei carichi di lavoro.

Microsoft Defender

Microsoft Entra ID Protection riceve segnali dai prodotti Microsoft Defender per diversi rilevamenti dei rischi, quindi è necessaria anche la licenza appropriata per il prodotto Microsoft Defender che possiede il segnale a cui si è interessati.

Microsoft 365 E5 copre tutti i segnali seguenti:

Microsoft Defender for Cloud Apps

- Attività da un indirizzo IP anonimo

- Viaggio impossibile

- Accesso di massa ai file sensibili

- Nuovo paese

Microsoft Defender per Office 365

- Regole di posta in arrivo sospette

Microsoft Defender per endpoint

- Possibile tentativo di accesso al token di aggiornamento primario