Eseguire la migrazione di applicazioni usando l'autenticazione basata su intestazione ad Azure Active Directory B2C con il proxy dell'app grit

Questa esercitazione di esempio descrive come eseguire la migrazione di un'applicazione legacy usando l'autenticazione basata su intestazione ad Azure Active Directory B2C (Azure AD B2C) con il proxy dell'app Grit.

I vantaggi dell'uso del proxy dell'app grit sono i seguenti:

Nessuna modifica del codice dell'applicazione e distribuzione semplificata con un roi più rapido

Consente agli utenti di usare esperienze di autenticazione moderne, ad esempio l'autenticazione a più fattori, la biometria e la password, con conseguente sicurezza avanzata.

Risparmi significativi sul costo della licenza della soluzione di autenticazione legacy

Prerequisiti

Per iniziare, è necessario:

Licenza per il proxy dell'app grit. Per informazioni dettagliate sulla licenza, contattare il supporto di Grit . Per questa esercitazione non è necessaria una licenza.

Una sottoscrizione di Azure. Se non ne hai uno, ottieni un account gratuito.

Un tenant di Azure AD B2C collegato alla sottoscrizione di Azure.

Descrizione dello scenario

L'integrazione grit include i componenti seguenti:

Azure AD B2C: il server di autorizzazione per verificare le credenziali utente: gli utenti autenticati accedono alle applicazioni locali usando un account locale archiviato nella directory di Azure AD B2C.

Proxy dell'app Grit: il servizio che passa l'identità alle applicazioni tramite intestazioni HTTP.

Applicazione Web: applicazione legacy a cui l'utente richiede l'accesso.

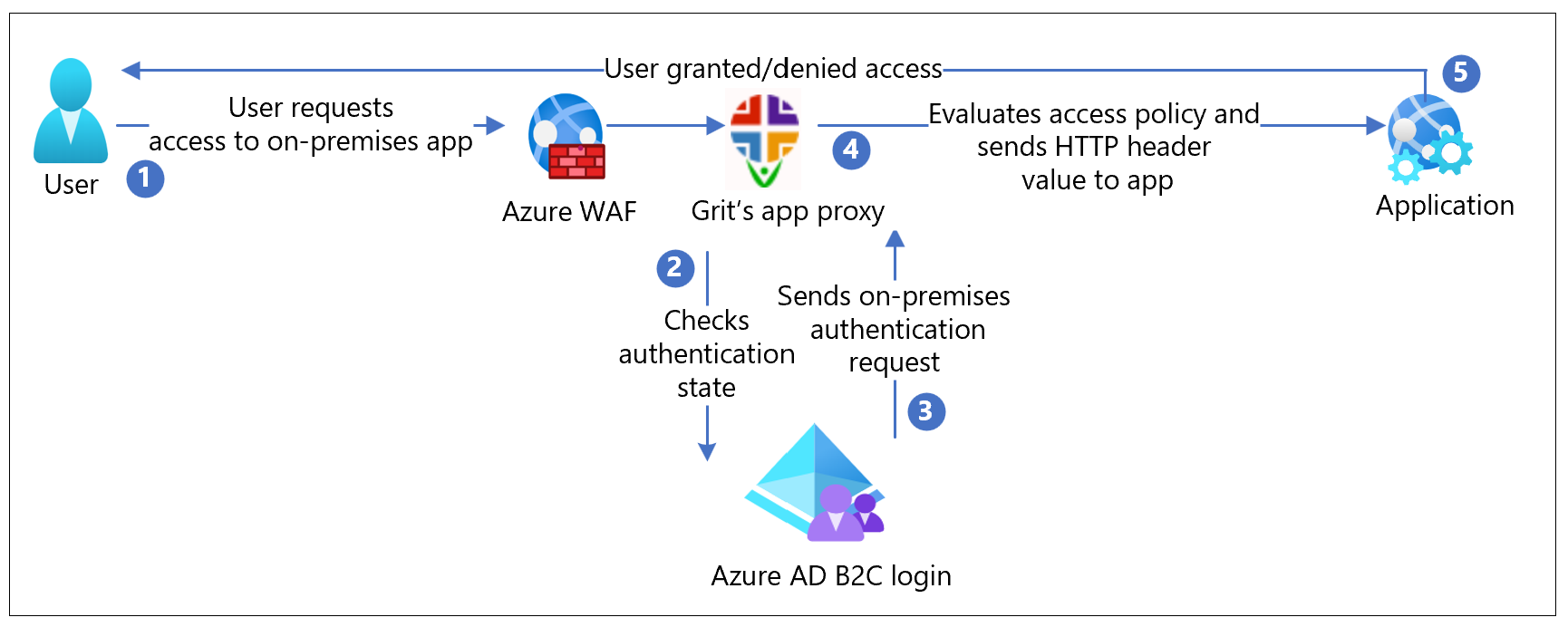

Il diagramma dell'architettura seguente illustra l'implementazione.

L'utente richiede l'accesso a un'applicazione locale.

Il proxy dell'app Grit riceve la richiesta tramite Azure Web application firewall (WAF) e la invia all'applicazione.

Il proxy dell'app Grit controlla lo stato di autenticazione utente. Senza token di sessione o token non valido, l'utente passa ad Azure AD B2C per l'autenticazione.

Azure AD B2C invia la richiesta utente all'endpoint specificato durante la registrazione del proxy dell'app Grit nel tenant di Azure AD B2C.

Il proxy dell'app Grit valuta i criteri di accesso e calcola i valori degli attributi nelle intestazioni HTTP inoltrate all'applicazione. Il proxy dell'app Grit imposta i valori di intestazione e invia la richiesta all'applicazione.

L'utente viene autenticato con l'accesso concesso/negato all'applicazione.

Eseguire l'onboarding con il proxy dell'app Grit

Per informazioni dettagliate su come eseguire l'onboarding, contattare il supporto di Grit .

Configurare la soluzione proxy dell'app Grit con Azure AD B2C

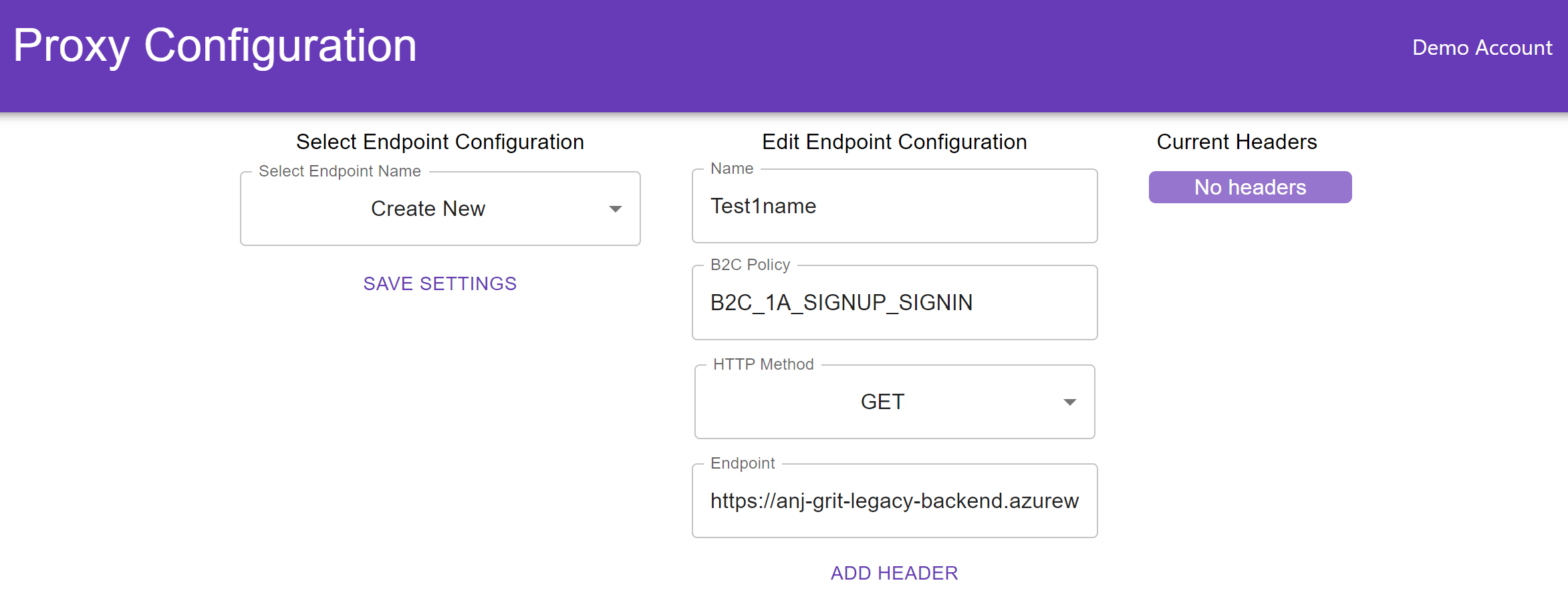

Per questa esercitazione, Grit ha già un'applicazione back-end e un criterio di Azure AD B2C. Questa esercitazione illustra la configurazione del proxy per accedere all'applicazione back-end.

È possibile usare l'esperienza utente per configurare ogni pagina dell'applicazione back-end per la sicurezza. È possibile configurare il tipo di autenticazione richiesto da ogni pagina e i valori di intestazione necessari.

Se gli utenti devono essere negate l'autorizzazione per determinate pagine in base all'appartenenza al gruppo o ad altri criteri, viene gestita dal percorso utente di autenticazione.

Accedere a https://proxyeditor.z13.web.core.windows.net/.

Dopo aver visualizzato l'elenco a discesa, selezionare l'elenco a discesa e selezionare Crea nuovo.

Immettere un nome per la pagina che contiene solo lettere e numeri.

Immettere B2C_1A_SIGNUP_SIGNIN nella casella Criteri B2C.

Selezionare GET nel metodo HTTP.

Immettere 'https://anj-grit-legacy-backend.azurewebsites.net/Home/Page' nel campo dell'endpoint e che sarebbe l'endpoint per l'applicazione legacy.

Nota

Questa demo è disponibile pubblicamente, i valori immessi saranno visibili al pubblico. Non configurare un'applicazione sicura con questa demo.

Selezionare AGGIUNGI INTESTAZIONE.

Immettere x-iss nel campo dell'intestazione di destinazione per configurare l'intestazione HTTP valida che deve essere inviata all'applicazione.

Immettere given_name nel campo Valore che corrisponde al nome di un'attestazione nel criterio B2C. Il valore dell'attestazione verrà passato nell'intestazione.

Selezionare Token come origine.

Selezionare SALVA IMPOSTAZIONI.

Selezionare il collegamento nella finestra popup. Verrà visualizzata una pagina di accesso. Selezionare il collegamento di iscrizione e immettere le informazioni necessarie. Dopo aver completato il processo di iscrizione, si verrà reindirizzati all'applicazione legacy. L'applicazione visualizza il nome specificato nel campo Nome specificato durante l'iscrizione.

Testare il flusso

Passare all'URL dell'applicazione locale.

Il proxy dell'app Grit reindirizza alla pagina configurata nel flusso utente. Nell'elenco selezionare il provider di identità.

Al prompt immettere le credenziali. Se necessario, includere un Microsoft Entra token di autenticazione a più fattori.

Si viene reindirizzati ad Azure AD B2C, che inoltra la richiesta dell'applicazione all'URI di reindirizzamento del proxy dell'app Grit.

Il proxy dell'app Grit valuta i criteri, calcola le intestazioni e invia l'utente all'applicazione upstream.

Viene visualizzata l'applicazione richiesta.