Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

A partire dal 1° maggio 2025, Azure AD B2C non sarà più disponibile per l'acquisto per i nuovi clienti. Altre informazioni sono disponibili nelle domande frequenti.

Questa esercitazione descrive come integrare l'autenticazione di Azure Active Directory B2C (Azure AD B2C) con una soluzione Grit IAM B2B2C . È possibile usare la soluzione per fornire ai clienti una gestione sicura, affidabile, self-service e intuitiva delle identità e degli accessi. I dati del profilo condiviso, ad esempio nome, cognome, indirizzo home e posta elettronica usati nelle applicazioni Web e per dispositivi mobili, vengono archiviati in modo centralizzato tenendo conto delle esigenze normative e di conformità.

Usare la soluzione B2BB2C di Grit per:

- Autenticazione, autorizzazione, gestione del profilo e dei ruoli e amministrazione dell'applicazione B2B SaaS delegata.

- Controllo degli accessi in base al ruolo per le applicazioni Azure AD B2C.

Prerequisiti

Per iniziare, verificare che siano soddisfatti i prerequisiti seguenti:

- Un account Grit IAM. È possibile passare alla soluzione Grit IAM B2B2C per ottenere una demo.

- Sottoscrizione di Microsoft Entra. Se non è disponibile, è possibile creare un account Azure gratuito.

- Un tenant di Azure AD B2C collegato alla sottoscrizione di Azure. Per altre informazioni, vedere Esercitazione: Creare un tenant di Azure Active Directory B2C.

- Configurare l'applicazione nel portale di Azure.

Descrizione dello scenario

Contoso fa affari con clienti finali e aziende di grandi dimensioni, ad esempio Fabrikam_big1 e Fabrikam_big2. Ci sono piccoli clienti aziendali come Fabrikam_small1 e Fabrikam_small2 e l'attività diretta viene eseguita con clienti finali come Smith1 e Smith2.

Contoso ha applicazioni Web e per dispositivi mobili e sviluppa nuove applicazioni. Le applicazioni si basano sui dati del profilo condiviso dell'utente, ad esempio nome, cognome, indirizzo e posta elettronica. Vogliono centralizzare i dati del profilo, quindi le applicazioni non raccolgono e archiviano i dati. Vogliono archiviare le informazioni del profilo in conformità a determinate normative e regolamenti.

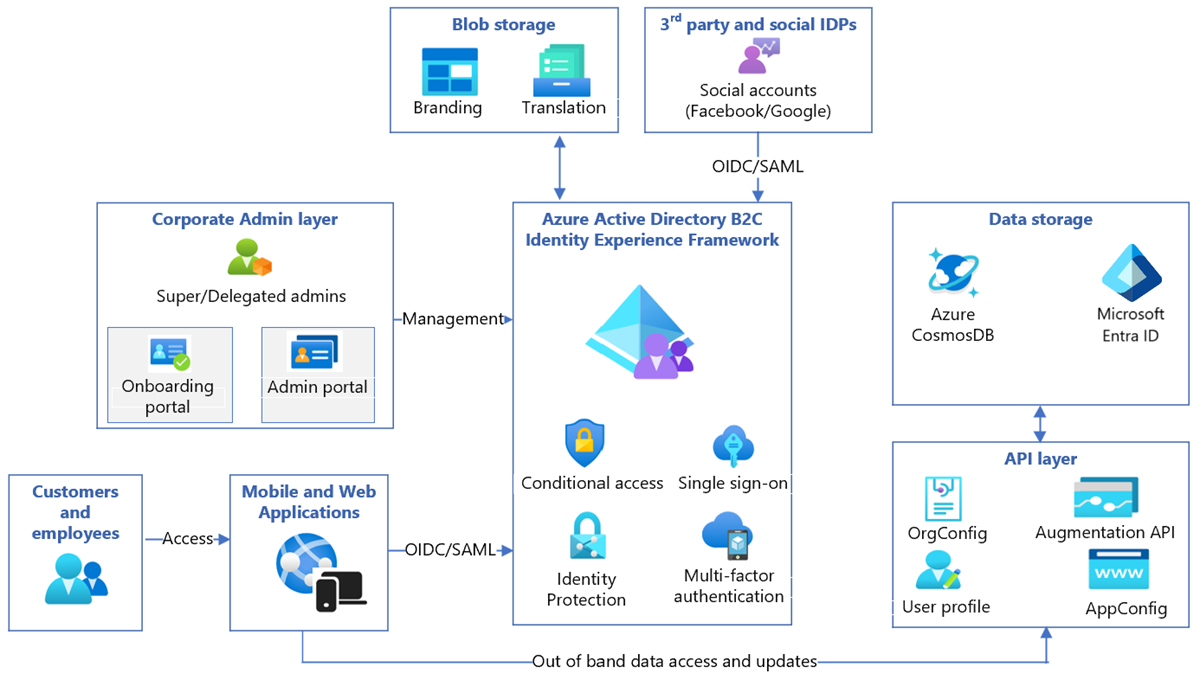

Questa integrazione è costituita dai componenti seguenti:

Azure AD B2C Identity Experience Framework (IEF): motore che esegue percorsi utente, che può includere la convalida delle credenziali, l'esecuzione di MFA, il controllo dell'accesso utente. È aiutato dal database Microsoft Entra e dal livello API, configurato tramite XML.

Livello API Grit: questo livello espone i dati e i metadati del profilo utente relativi a organizzazioni e applicazioni. I dati vengono archiviati in Microsoft Entra ID e Cosmos DB.

Portale di Onboarding Grit: Utilizzato dagli Amministratori per eseguire l'onboarding di applicazioni e organizzazioni.

Portale di amministrazione di Grit: usato dall'amministratore contoso e dagli amministratori di fabrikam_big1 e fabirkam_small1. Gli amministratori delegati possono gestire gli utenti e i relativi accessi. Gli amministratori con privilegi avanzati delle organizzazioni gestiscono tutti gli utenti.

Editor Visual IEF di Grit: un editor a basso codice/senza codice che personalizza il percorso utente ed è fornito da Grit. Produce il codice XML usato da IEF. Gli sviluppatori Contoso lo usano per personalizzare i percorsi utente.

Applicazioni: sviluppate da Contoso o da terze parti. Le applicazioni usano Open ID o SAML per connettersi al sistema CIAM (Customer Identity and Access Management). I token ricevuti contengono informazioni sul profilo utente, ma possono effettuare chiamate API, con il token come meccanismo di autenticazione, per creare, leggere, aggiornare ed eliminare operazioni di creazione, aggiornamento ed eliminazione dei dati del profilo utente.

Annotazioni

I componenti sviluppati da Grit, ad eccezione dell'editor IEF visivo, verranno distribuiti nell'ambiente Contoso Azure.

Configurare Grit B2B2C con Azure AD B2C

Usare le indicazioni fornite nelle sezioni seguenti per iniziare a usare la configurazione.

Passaggio 1 - Configurare l'infrastruttura

Per iniziare con l'installazione:

- Per ottenere l'accesso, contattare il supporto tecnico di Grit .

- Per la valutazione, il team di supporto di Grit distribuirà l'infrastruttura nella sottoscrizione di Azure Grit e concederà diritti di amministratore.

- Dopo aver acquistato la soluzione, i tecnici Grit installeranno la versione di produzione nella sottoscrizione di Azure.

- L'infrastruttura si integra con la configurazione della rete virtuale (VNet), supporta la gestione delle API di terze parti (APIM) e il firewall.

- I tecnici dell'implementazione grit possono fornire raccomandazioni personalizzate in base all'infrastruttura.

Passaggio 2: Creare amministratori nel portale di amministrazione

Usare il portale di amministrazione di Grit per assegnare agli amministratori l'accesso al portale in cui è possibile eseguire le attività seguenti:

Aggiungere altri amministratori, ad esempio super, organizzazione, amministratore dell'applicazione nella gerarchia a seconda del livello di autorizzazione.

Visualizzare/accettare/rifiutare tutte le richieste dell'utente per la registrazione dell'applicazione.

Cerca utenti.

Per imparare a assegnare ruoli di amministratore, controlla il tutorial.

Passaggio 3 - Eseguire l'onboarding delle organizzazioni

Utilizzare il portale di onboarding per uno o più clienti, e per i loro provider di identità (IdP) che supportano OpenID Connect (OIDC) e SAML. Eseguire l'onboarding dei clienti senza IdP per l'autenticazione dell'account locale. Per le applicazioni B2C, abilitare le autenticazioni di social networking.

Nel portale Grit Onboarding, creare un super amministratore per il tenant. Il portale di inserimento definisce le rivendicazioni per applicazione e per organizzazione. Successivamente, il portale crea un URL endpoint per il flusso utente di accesso e iscrizione.

Per informazioni su come eseguire l'onboarding di un'organizzazione, vedere questa esercitazione.

Passaggio 4: Integrare applicazioni con OIDC o SAML

Dopo l'onboarding del cliente, il portale di onboarding grit fornisce gli URL per eseguire l'onboarding delle applicazioni.

Informazioni su come i clienti possono iscriversi, accedere e gestire i propri profili.

Testare gli scenari

Controllare gli scenari di autenticazione nelle applicazioni. Usare il portale di amministrazione di Grit per modificare i ruoli e le proprietà degli utenti. Fornire l'accesso delegato al portale di amministrazione invitando gli utenti.