Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

A partire dal 1° maggio 2025, Azure AD B2C non sarà più disponibile per l'acquisto per i nuovi clienti. Altre informazioni sono disponibili nelle domande frequenti.

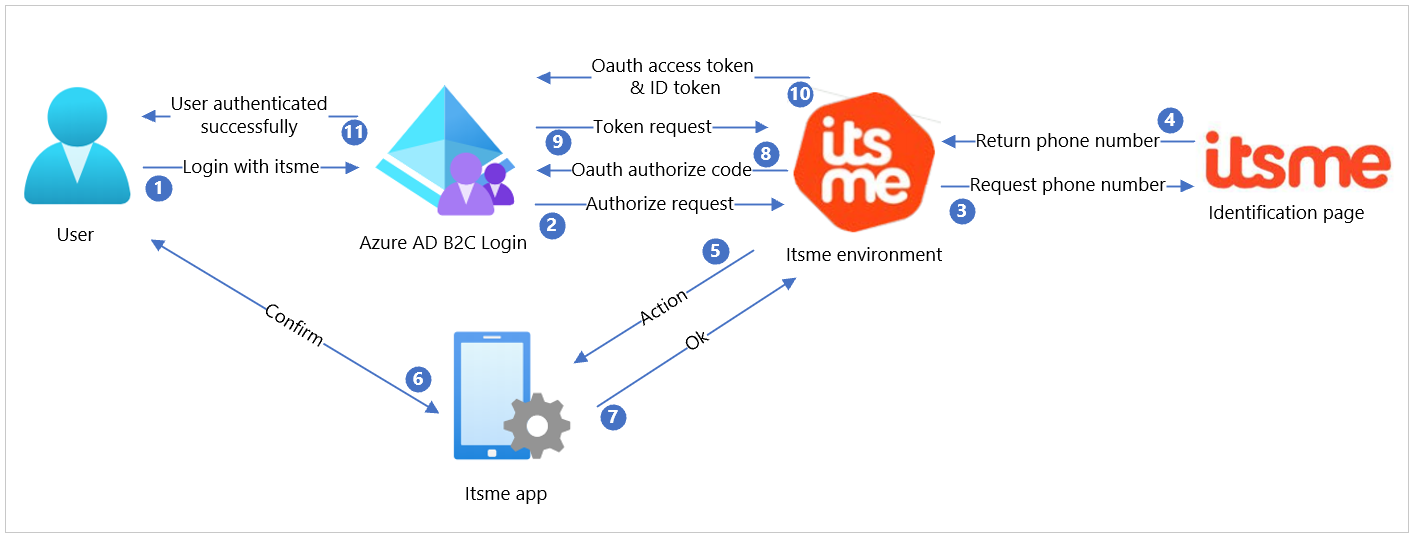

L'app itsme digital ID consente di accedere in modo sicuro senza lettori di schede, password, autenticazione a due fattori o più codici PIN. L'app itsme fornisce un'autenticazione avanzata dei clienti con un'identità verificata. Questo articolo illustra come integrare l'autenticazione di Azure AD B2C con itsme OpenID Connect (OIDC) utilizzando una politica di flusso utente segreto del client.

Prerequisiti

Per iniziare, è necessario:

- Una sottoscrizione di Azure. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Un tenant di Azure AD B2C collegato alla sottoscrizione di Azure.

- L'ID client, noto anche come codice partner, fornito da itsme.

- Codice del servizio fornito da itsme.

- Il tuo codice segreto per l'account itsme.

Descrizione dello scenario

| Passo | Descrizione |

|---|---|

| 1 | Nel sito Web o nell'applicazione includere il pulsante Accedi con itsme adattandosi al flusso utente di Azure AD B2C. Il flusso di interazione inizia quando l'utente fa clic su questo pulsante. |

| 2 | Azure AD B2C avvia il flusso di connessione OpenID inviando una richiesta Authorize all'API del segreto client itsme. È disponibile un endpoint di configurazione OpenID ben noto che contiene informazioni sugli endpoint. |

| 3 | L'ambiente itsme reindirizza l'utente alla pagina relativa all'identificazione personale, consentendo all'utente di compilare il numero di telefono. |

| 4 | L'ambiente itsme riceve il numero di telefono dall'utente e convalida la correttezza. |

| 5 | Se il numero di telefono appartiene a un utente attivo, viene creata un'azione per l'app itsme. |

| 6 | L'utente apre l'app itsme, controlla la richiesta e conferma l'azione. |

| 7 | L'app informa l'ambiente itsme che l'azione è stata confermata. |

| 8 | L'ambiente itsme restituisce il codice di autorizzazione OAuth ad Azure AD B2C. |

| 9 | Usando il codice di autorizzazione, Azure AD B2C esegue una richiesta di token. |

| 10 | L'ambiente itsme controlla la richiesta di token e, se ancora valido, restituisce il token di accesso OAuth e il token ID contenente le informazioni dell'utente richieste. |

| 11 | Infine, l'utente viene reindirizzato all'URL di reindirizzamento come utente autenticato. |

Onboard con itsme

Per creare un account con itsme, visitare itsme su Azure Marketplace.

Attivare l'account itsme inviando un messaggio di posta elettronica a onboarding@itsme.be. Si riceverà un codice partner e un codice del servizio che saranno necessari per la configurazione B2C.

Dopo l'attivazione dell'account partner itsme, riceverai un messaggio di posta elettronica con un collegamento monouso al segreto client.

Seguire le istruzioni riportate in itsme per completare la configurazione.

Integrazione con Azure AD B2C

Configurare un nuovo provider di identità in Azure AD B2C

Annotazioni

Se non ne hai già uno, crea un tenant Azure AD B2C collegato alla tua sottoscrizione di Azure.

Se si dispone dell'accesso a più tenant, selezionare l'icona Impostazioni nel menu superiore per passare al tenant di Azure AD B2C dal menu Directory + sottoscrizioni.

In Servizi di Azure selezionare Azure AD B2C oppure selezionare Altri servizi e usare la casella di ricerca Tutti i servizi per cercare Azure AD B2C.

Seleziona Provider di identità, e quindi seleziona Nuovo provider OpenID Connect.

Compilare il modulo con le informazioni seguenti:

Proprietà Valore Nome itsme URL dei metadati https://oidc.<environment>.itsme.services/clientsecret-oidc/csapi/v0.1/.well-known/openid-configuration

dove<environment>èe2e(ambiente di test) oprd(produzione)ClientID ID client, noto anche come codice partner Segreto del cliente Il client_secret Ambito servizio openid:YOURSERVICECODE profilo email [telefono] [indirizzo] Tipo di risposta codice Modalità risposta quesito Suggerimento per il dominio È possibile lasciare vuoto questo ID utente sostituto Nome visualizzato nome Nome given_name Cognome family_name Posta elettronica posta elettronica Seleziona Salva.

Configurare un flusso utente

Nel tenant di Azure AD B2C, in Criteri selezionare Flussi utente.

Selezionare Nuovo flusso utente.

Selezionare Iscrizione e accesso, selezionare una versione e quindi selezionare Crea.

Immettere un nome.

Nella sezione Provider di identità, seleziona itsme.

Fare clic su Crea.

Aprire il flusso utente appena creato selezionando il nome del flusso utente.

Selezionare Proprietà e modificare i valori seguenti:

- Modificare la durata dei token di Accesso e ID (minuti) su 5.

- Modificare la durata della finestra temporale scorrevole del token di aggiornamento su Nessuna scadenza.

Registrare un'applicazione

Nel tenant B2C, in Gestisci, selezionare Registrazioni> appNuova registrazione.

Specificare un nome per l'applicazione e immettere l'URI di reindirizzamento. A scopo di test, immettere

https://jwt.ms.Assicurarsi che l'autenticazione a più fattori sia Disabilitata.

Selezionare Registrazione.

Per usare questa registrazione dell'app per testare il flusso utente, è necessario abilitare il flusso di concessione implicita:

Selezionare la registrazione dell'app creata.

In Gestisci selezionare Autenticazione.

In Flussi di concessione implicita e ibridi selezionare entrambe le caselle di controllo Token di accesso (usati per i flussi impliciti) e Token ID (usati per i flussi impliciti e ibridi).

Seleziona Salva.

Annotazioni

Se si abilita la concessione implicita per testare un flusso utente, assicurarsi di disabilitare le impostazioni implicite del flusso di concessione prima di distribuire l'app nell'ambiente di produzione.

Testare il flusso utente

Nel tenant B2C, in Criteri selezionare Flussi utente.

Selezionare il flusso utente creato in precedenza.

Seleziona Esegui il flusso utente.

a) In Applicazione selezionare l'app registrata.

b. Per URL di risposta selezionare l'URL di reindirizzamento aggiunto all'app. A scopo di test, selezionare

https://jwt.ms.Appare la pagina itsme Identificati.

Immettere il numero di telefono cellulare e selezionare Invia.

Confermare l'azione nell'app itsme.

Passaggi successivi

Per altre informazioni, vedere gli articoli seguenti: