Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

A partire dal 1° maggio 2025, Azure AD B2C non sarà più disponibile per l'acquisto per i nuovi clienti. Altre informazioni sono disponibili nelle domande frequenti.

In Azure Active Directory B2C (Azure AD B2C) un tenant rappresenta la directory degli account consumer, aziendali e guest. Con un ruolo di amministratore, gli account aziendali e guest possono gestire il tenant.

In questo articolo vengono illustrate le operazioni seguenti:

- Aggiungere un amministratore (account aziendale)

- Invitare un amministratore (account guest)

- Aggiungere un'assegnazione di ruolo a un account utente

- Rimuovere un'assegnazione di ruolo da un account utente

- Eliminare un account amministratore

- Proteggere gli account amministratore

Prerequisiti

- Se non hai ancora creato il tuo tenant di Azure AD B2C, creane uno ora. È possibile usare un tenant di Azure AD B2C esistente.

- Informazioni sugli account utente in Azure AD B2C.

- Informazioni sui ruoli utente per controllare l'accesso alle risorse.

Aggiungere un amministratore (account aziendale)

Per creare un nuovo account amministrativo, seguire questa procedura:

Accedi al portale di Azure con almeno le autorizzazioni di amministratore del ruolo con privilegi.

Se si dispone dell'accesso a più tenant, selezionare l'icona Impostazioni nel menu superiore per passare al tenant di Azure AD B2C dal menu Directory + sottoscrizioni.

In Servizi di Azure selezionare Azure AD B2C. In alternativa, usare la casella di ricerca per trovare e selezionare Azure AD B2C.

In Gestisci, seleziona Utenti.

Selezionare Nuovo utente.

Selezionare Crea utente (è possibile creare più utenti contemporaneamente selezionando Voglio creare utenti in blocco).

Nella pagina Utente immettere le informazioni per l'utente:

-

Nome principale utente.

Obbligatorio. Nome utente del nuovo utente. Ad esempio:

mary@contoso.com. La parte di dominio del nome utente deve usare il nome di dominio predefinito iniziale, <il nome> del tenant.onmicrosoft.com o il dominio personalizzato ,contoso.comad esempio . - Nome visualizzato. Obbligatorio. Nome e cognome del nuovo utente. Ad esempio, Mary Parker.

- Parola d'ordine. Obbligatorio. L'impostazione predefinita consiste nel generare automaticamente una password, ma è possibile immettere la password desiderata.

- Gruppi. Facoltativo. È possibile aggiungere l'utente a uno o più gruppi esistenti. È anche possibile aggiungere l'utente ai gruppi in un secondo momento.

- Ruolo Directory: se sono necessarie autorizzazioni amministrative di Microsoft Entra per questo utente, è possibile aggiungerlo a un ruolo di Microsoft Entra. È possibile assegnare all'utente un amministratore globale o uno o più dei ruoli di amministratore limitati in Microsoft Entra ID. Per altre informazioni sull'assegnazione dei ruoli, vedere Usare i ruoli per controllare l'accesso alle risorse.

- Informazioni sul lavoro: è possibile aggiungere altre informazioni sull'utente qui o farlo in un secondo momento.

-

Nome principale utente.

Obbligatorio. Nome utente del nuovo utente. Ad esempio:

Copia la Password generata automaticamente fornita nella casella Password. Sarà necessario assegnare questa password all'utente per accedere per la prima volta.

Fare clic su Crea.

L'utente viene creato e aggiunto al tenant di Azure AD B2C. Si consiglia di avere almeno un account aziendale nativo del tenant di Azure AD B2C, a cui sia assegnato il ruolo di amministratore globale. Questo account può essere considerato un account "break-glass" (utilizzabile solo in casi estremi) o un account di accesso di emergenza.

Invitare un amministratore (account guest)

È anche possibile invitare un nuovo utente guest a gestire il tenant. L'account guest è l'opzione preferita quando l'organizzazione ha anche l'ID Microsoft Entra perché il ciclo di vita di questa identità può essere gestito esternamente.

Per invitare un utente, seguire questa procedura:

Accedi al portale di Azure con almeno le autorizzazioni di amministratore del ruolo con privilegi.

Se si dispone dell'accesso a più tenant, selezionare l'icona Impostazioni nel menu superiore per passare al tenant di Azure AD B2C dal menu Directory + sottoscrizioni.

In Servizi di Azure selezionare Azure AD B2C. In alternativa, usare la casella di ricerca per trovare e selezionare Azure AD B2C.

In Gestisci, seleziona Utenti.

Selezionare Nuovo account guest.

Nella pagina Utente immettere le informazioni per l'utente:

-

Indirizzo di posta elettronica.

Obbligatorio. L'indirizzo di posta elettronica dell'utente che si vuole invitare, che deve essere un account Microsoft. Ad esempio:

mary@contoso.com. - Messaggio personale: aggiungi un messaggio personale che verrà incluso nel messaggio di posta elettronica di invito.

- Gruppi. Facoltativo. È possibile aggiungere l'utente a uno o più gruppi esistenti. È anche possibile aggiungere l'utente ai gruppi in un secondo momento.

- Ruolo Directory: se sono necessarie autorizzazioni amministrative di Microsoft Entra per questo utente, è possibile aggiungerlo a un ruolo di Microsoft Entra. È possibile assegnare all'utente un amministratore globale o uno o più dei ruoli di amministratore limitati in Microsoft Entra ID. Per altre informazioni sull'assegnazione dei ruoli, vedere Usare i ruoli per controllare l'accesso alle risorse.

- Informazioni sul lavoro: è possibile aggiungere altre informazioni sull'utente qui o farlo in un secondo momento.

-

Indirizzo di posta elettronica.

Obbligatorio. L'indirizzo di posta elettronica dell'utente che si vuole invitare, che deve essere un account Microsoft. Ad esempio:

Fare clic su Crea.

All'utente viene inviato un messaggio di posta elettronica di invito. L'utente deve accettare l'invito per poter eseguire l’accesso.

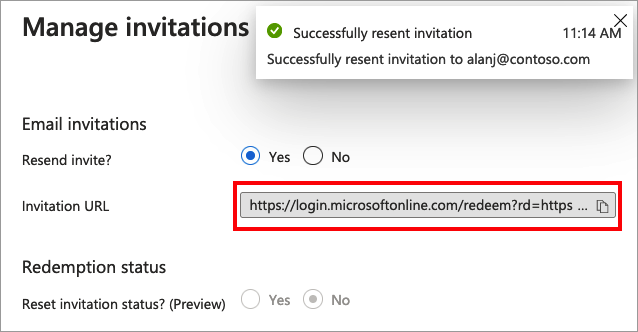

Inviare di nuovo il messaggio di posta elettronica di invito

Se l'utente guest non ha ricevuto il messaggio di posta elettronica di invito o l'invito è scaduto, è possibile inviare nuovamente l'invito. In alternativa al messaggio di posta elettronica di invito, è possibile assegnare a un guest un collegamento diretto per accettare l'invito. Per inviare nuovamente l'invito e ottenere il collegamento diretto:

Accedi al portale di Azure.

Se si dispone dell'accesso a più tenant, selezionare l'icona Impostazioni nel menu superiore per passare al tenant di Azure AD B2C dal menu Directory + sottoscrizioni.

In Servizi di Azure selezionare Azure AD B2C. In alternativa, usare la casella di ricerca per trovare e selezionare Azure AD B2C.

In Gestisci, seleziona Utenti.

Cercare e selezionare l'utente a cui inviare nuovamente l'invito.

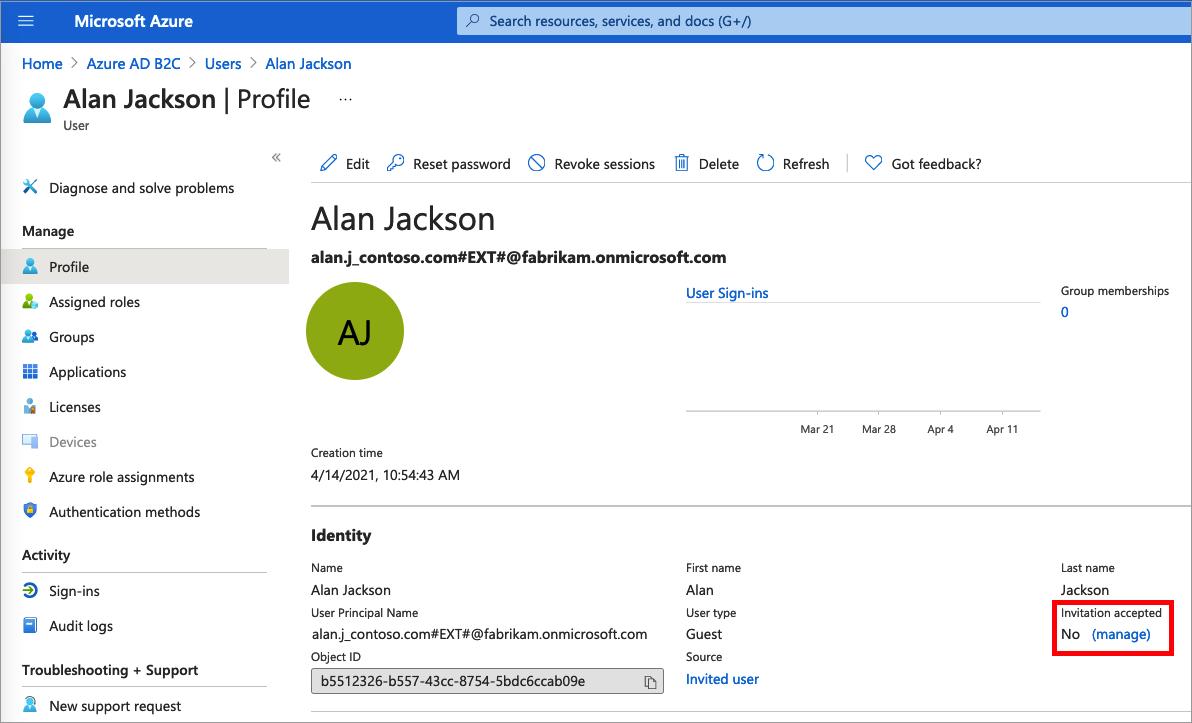

Nella pagina Utente | Profilo, in Identità, selezionare (Gestisci).

Per Invia di nuovo l'invito?, selezionare Sì. Quando appare Sei sicuro di voler inviare di nuovo un invito?, seleziona Sì.

Azure AD B2C invia l'invito. È anche possibile copiare l'URL di invito e specificarlo direttamente al guest.

Aggiungere un'assegnazione di ruolo

È possibile assegnare un ruolo quando si crea un utente o si invita un utente guest. È possibile aggiungere un ruolo, modificare il ruolo o rimuovere un ruolo per un utente:

- Accedi al portale di Azure con almeno le autorizzazioni di amministratore del ruolo con privilegi.

- Se si dispone dell'accesso a più tenant, selezionare l'icona Impostazioni nel menu superiore per passare al tenant di Azure AD B2C dal menu Directory + sottoscrizioni.

- In Servizi di Azure selezionare Azure AD B2C. In alternativa, usare la casella di ricerca per trovare e selezionare Azure AD B2C.

- In Gestisci, seleziona Utenti.

- Selezionare l'utente per cui si desidera modificare i ruoli. Selezionare quindi Ruoli assegnati.

- Selezionare Aggiungi assegnazioni, selezionare il ruolo da assegnare (ad esempio, Amministratore applicazione) e quindi scegliere Aggiungi.

Rimuovere un'assegnazione di ruolo

Se è necessario rimuovere un'assegnazione di ruolo da un utente, seguire questa procedura:

- Selezionare Azure AD B2C, selezionare Utenti e quindi cercare e selezionare l'utente.

- Selezionare Ruoli assegnati. Selezionare il ruolo da rimuovere, ad esempio Amministratore dell'applicazione, quindi selezionare Rimuovi assegnazione.

Esaminare le assegnazioni di ruolo dell'account amministratore

Come parte di un processo di controllo, in genere si esaminano gli utenti assegnati a ruoli specifici nella directory di Azure AD B2C. Usare la procedura seguente per controllare a quali utenti sono attualmente assegnati ruoli con privilegi.

- Accedere al portale di Azure come amministratore del ruolo con privilegi.

- Se si dispone dell'accesso a più tenant, selezionare l'icona Impostazioni nel menu superiore per passare al tenant di Azure AD B2C dal menu Directory + sottoscrizioni.

- In Servizi di Azure selezionare Azure AD B2C. In alternativa, usare la casella di ricerca per trovare e selezionare Azure AD B2C.

- In Gestisci selezionare Ruoli e amministratori.

- Selezionare un ruolo, ad esempio Amministratore globale. Ruolo | Nella pagina Assegnazioni sono elencati gli utenti con tale ruolo.

Eliminare un account amministratore

Per eliminare un utente esistente, è necessario avere un'assegnazione di ruolo di amministratore globale . Gli amministratori globali possono eliminare qualsiasi utente, inclusi altri amministratori. Gli amministratori utenti possono eliminare qualsiasi utente non amministratore.

- Nella directory di Azure AD B2C selezionare Utenti e quindi selezionare l'utente da eliminare.

- Selezionare Elimina e quindi Sì per confermare l'eliminazione.

L'utente viene eliminato e non viene più visualizzato nella pagina Utenti - Tutti gli utenti. L'utente può essere visualizzato nella pagina Utenti eliminati per i 30 giorni successivi e durante tale periodo può essere ripristinato. Per altre informazioni sul ripristino di un utente, vedere Ripristinare o rimuovere un utente eliminato di recente tramite Microsoft Entra ID.

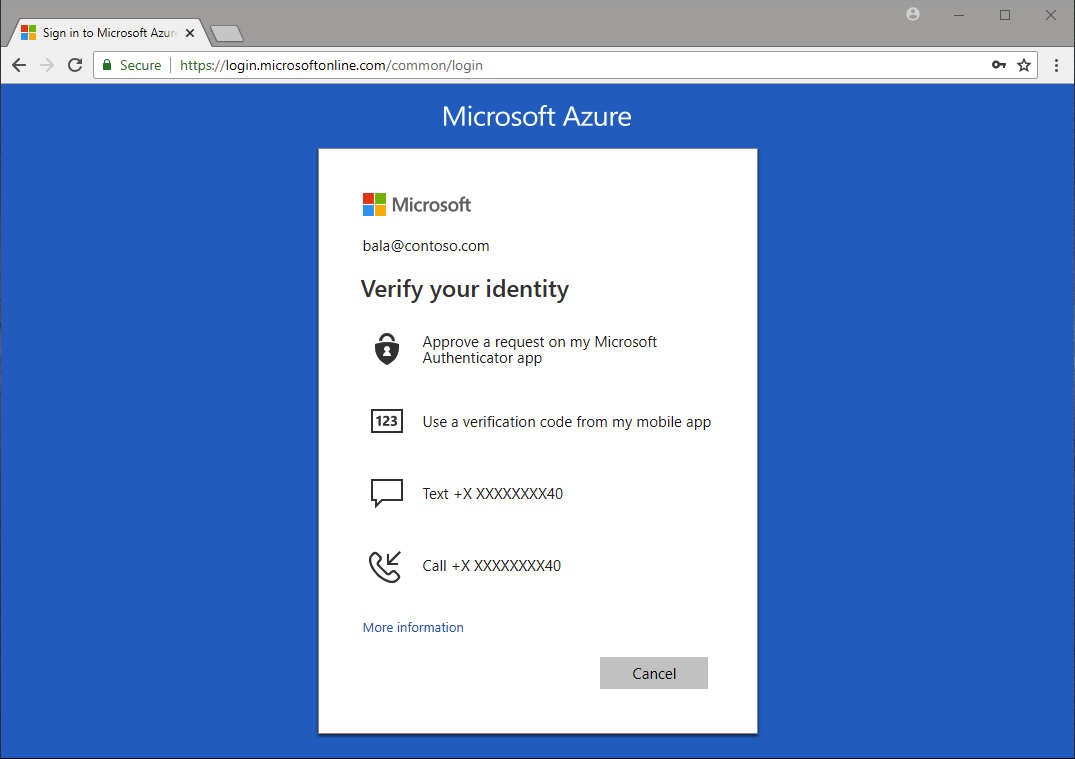

Proteggere gli account amministratore

È consigliabile proteggere tutti gli account amministratore con l'autenticazione a più fattori (MFA) per una maggiore sicurezza. L'autenticazione a più fattori è un processo di verifica dell'identità durante l'accesso che richiede all'utente una forma più di identificazione, ad esempio un codice di verifica nel dispositivo mobile o una richiesta nell'app Microsoft Authenticator.

Se non si usa l'accesso condizionale, è possibile abilitare le impostazioni predefinite per la sicurezza di Microsoft Entra per forzare l'uso di MFA per tutti gli account amministrativi.