Assumere il controllo di una directory non gestita come amministratore in Microsoft Entra ID

Questo articolo descrive due modi per assumere il controllo di un nome di dominio DNS in una directory non gestita in Microsoft Entra ID. Quando un utente self-service si iscrive a un servizio cloud che usa l'ID Microsoft Entra, viene aggiunto a una directory Microsoft Entra non gestita in base al dominio di posta elettronica. Per altre informazioni sull'iscrizione self-service o "virale" per un servizio, vedere Che cos'è l'iscrizione self-service per Microsoft Entra ID?

Decidere come acquisire la proprietà di una directory non gestita

Durante il processo di acquisizione della proprietà da parte di un amministratore, è possibile dimostrare la proprietà come illustrato in Aggiungere un nome di dominio personalizzato a Microsoft Entra ID. Nelle sezioni successive viene illustrata l'esperienza di amministratore in modo più dettagliato; in ogni caso qui di seguito è riportato un riepilogo:

Quando si esegue un'acquisizione dell'amministratore "interno" di una directory di Azure non gestita, viene aggiunto come amministratore globale della directory non gestita. Non viene eseguita la migrazione di utenti, domini o piani di servizio a nessun'altra directory amministrata dall'utente.

Quando si esegue un'acquisizione "esterna" della proprietà da parte dell'amministratore di una directory di Azure non gestita, si aggiunge il nome di dominio DNS della directory non gestita alla directory di Azure gestita. Quando si aggiunge il nome di dominio, viene creato un mapping tra utenti e risorse nella directory di Azure gestita in modo che gli utenti possano continuare ad accedere ai servizi senza interruzioni.

Nota

L'acquisizione di un amministratore "interno" richiede di avere un certo livello di accesso alla directory non gestita. Se non è possibile accedere alla directory che si sta tentando di acquisire, sarà necessario eseguire un'acquisizione dell'amministratore "esterno".

Acquisizione di amministrazione interna

Alcuni prodotti che includono SharePoint e OneDrive, ad esempio Microsoft 365, non supportano l'acquisizione esterna. In questo caso, o se si è un amministratore e si vuole assumere il controllo di un'organizzazione Microsoft Entra non gestita o "shadow" creata dagli utenti che hanno usato l'iscrizione self-service, è possibile farlo con un'acquisizione dell'amministratore interno.

Creare un contesto utente nell'organizzazione non gestita tramite l'iscrizione a Power BI. Per semplificare l'esempio, questa procedura presuppone tale percorso.

Aprire il sito di Power BI e selezionare Inizia gratuitamente. Immettere un account utente che usa il nome di dominio per l'organizzazione, ad esempio

admin@fourthcoffee.xyz. Dopo avere immesso il codice di verifica, verificare la disponibilità del codice di conferma nella posta elettronica.Nel messaggio di conferma da Power BI selezionare Yes, that's me (Sì, sono io).

Accedere al interfaccia di amministrazione di Microsoft 365 con l'account utente di Power BI.

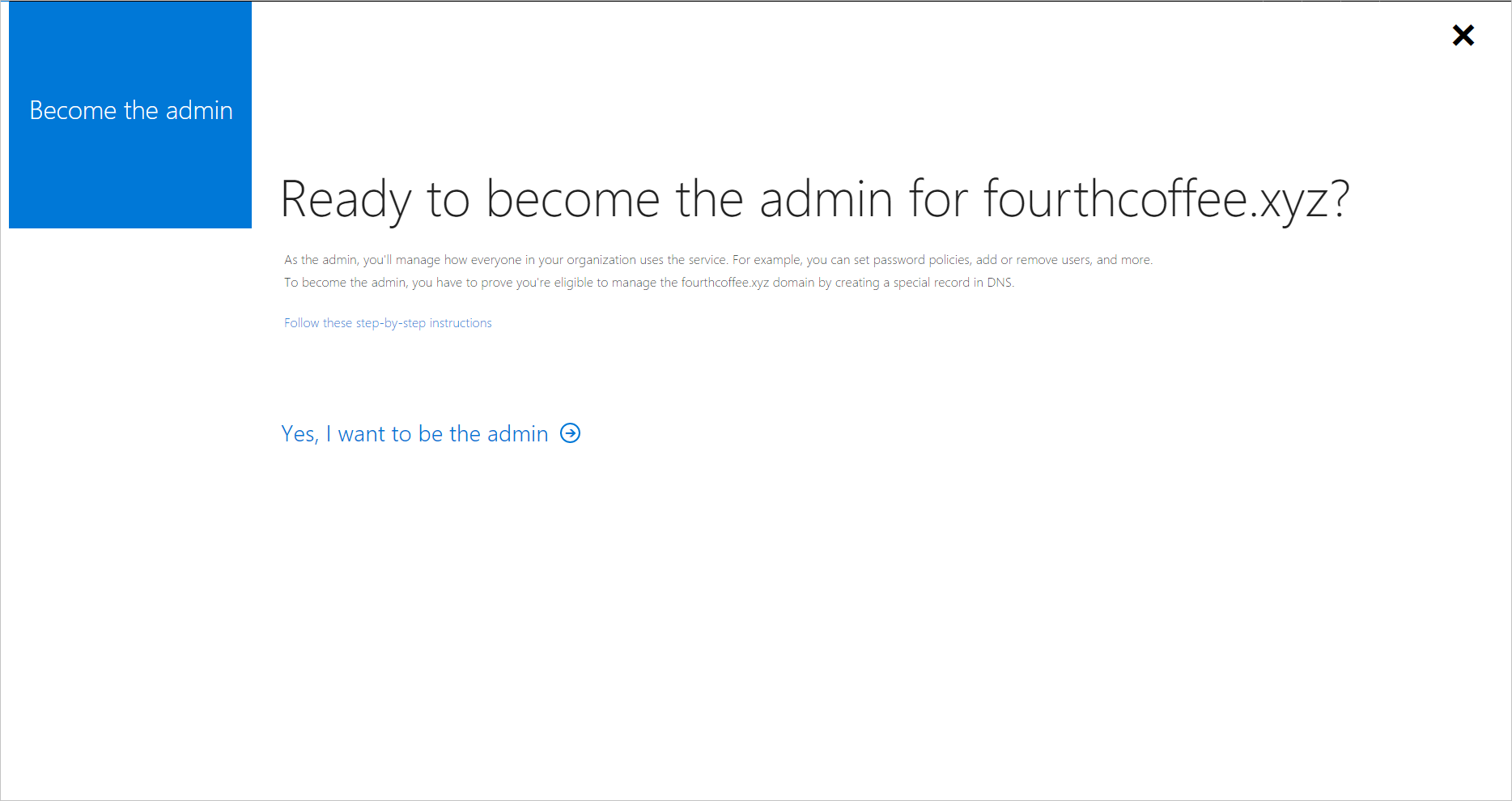

Viene visualizzato un messaggio che indica di diventare il Amministrazione del nome di dominio già verificato nell'organizzazione non gestita. Selezionare Yes, I want to be the admin (Sì, voglio essere l'amministratore).

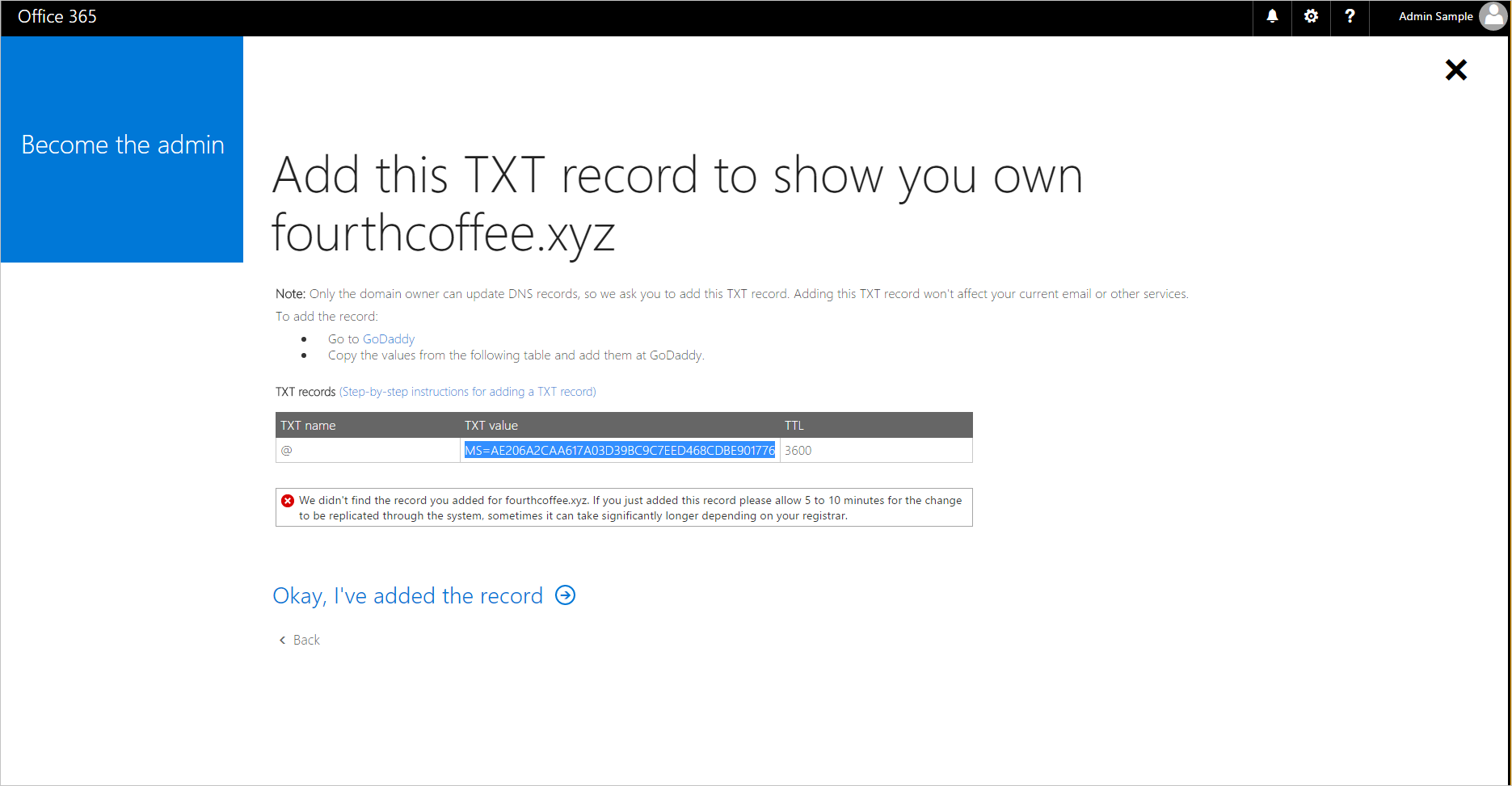

Aggiungere il record TXT per dimostrare di essere il proprietario del nome di dominio fourthcoffee.xyz nel registrar. In questo esempio è GoDaddy.com.

Quando i record TXT DNS vengono verificati nel registrar del nome di dominio, è possibile gestire l'organizzazione Microsoft Entra.

Dopo aver completato i passaggi precedenti, si è ora l'amministratore globale dell'organizzazione Fourth Coffee in Microsoft 365. Per integrare il nome di dominio con gli altri servizi di Azure, è possibile rimuoverlo da Microsoft 365 e aggiungerlo a un'altra organizzazione gestita in Azure.

Aggiunta del nome di dominio a un'organizzazione gestita in Microsoft Entra ID

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Selezionare la scheda Utenti e creare un nuovo account utente con un nome simile user@fourthcoffeexyz.onmicrosoft.com a quello che non usa il nome di dominio personalizzato.

Assicurarsi che il nuovo account utente disponga dei privilegi global Amministrazione istrator per l'organizzazione Microsoft Entra.

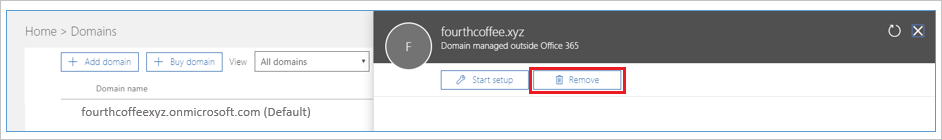

Aprire la scheda Domini nella interfaccia di amministrazione di Microsoft 365, selezionare il nome di dominio e selezionare Rimuovi.

Se sono presenti utenti o gruppi in Microsoft 365 che fanno riferimento al nome di dominio rimosso, devono essere rinominati nel dominio .onmicrosoft.com. Se si forza l'eliminazione del nome di dominio, tutti gli utenti vengono automaticamente ridenominati, in questo esempio in user@fourthcoffeexyz.onmicrosoft.com.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministrazione istrator globale.

Nella casella di ricerca nella parte superiore della pagina cercare Nomi di dominio.

Selezionare + Aggiungi nomi di dominio personalizzati e quindi aggiungere il nome di dominio. Sarà necessario immettere i record TXT DNS per verificare la proprietà del nome di dominio.

Nota

Tutti gli utenti del servizio Power BI o Azure Rights Management che dispongono di licenze assegnate nell'organizzazione di Microsoft 365 devono salvare i dashboard se il nome di dominio viene rimosso. Devono eseguire l'accesso con un nome utente come user@fourthcoffeexyz.onmicrosoft.com invece che user@fourthcoffee.xyz.

Acquisizione di amministrazione esterna

Se si gestisce già un'organizzazione con servizi di Azure o Microsoft 365, non è possibile aggiungere un nome di dominio personalizzato se è già verificato in un'altra organizzazione di Microsoft Entra. Tuttavia, dall'organizzazione gestita in Microsoft Entra ID è possibile assumere il controllo di un'organizzazione non gestita come acquisizione di un amministratore esterno. La procedura generale segue l'articolo Aggiungere un dominio personalizzato all'ID Microsoft Entra.

Quando si verifica la proprietà del nome di dominio, Microsoft Entra ID rimuove il nome di dominio dall'organizzazione non gestita e lo sposta nell'organizzazione esistente. L'acquisizione esterna della proprietà di una directory non gestita da parte di un amministratore richiede lo stesso processo convalida di convalida TXT DNS dell'acquisizione interna della proprietà da parte di un amministratore, con la differenza che anche gli elementi seguenti vengono spostati con il nome di dominio:

- Utenti

- Sottoscrizioni

- Assegnazioni di licenza

Supporto per l'acquisizione esterna della proprietà da parte dell'amministratore

L'acquisizione esterna della proprietà da parte dell'amministratore è supportata dai servizi online seguenti:

- Azure Rights Management

- Exchange Online

I piani di servizio supportati includono:

- Power Apps Gratuito

- Power Automate gratuito

- RMS per utenti singoli

- Microsoft Stream

- Versione di valutazione gratuita di Dynamics 365

L'acquisizione da parte dell'amministratore esterno non è supportata per qualsiasi servizio con piani di servizio che includono SharePoint, OneDrive o Skype For Business; ad esempio tramite un abbonamento gratuito a Office.

Nota

L'acquisizione da parte dell'amministratore esterno non è supportata oltre i limiti del cloud (ad esempio Azure Commercial to Azure per enti pubblici). In questi scenari è consigliabile eseguire l'acquisizione dell'amministratore esterno in un altro tenant commerciale di Azure e quindi eliminare il dominio da questo tenant in modo che sia possibile verificare correttamente nel tenant di destinazione Azure per enti pubblici.

Altre informazioni su RMS per utenti singoli

Per RMS per utenti singoli, quando l'organizzazione non gestita si trova nella stessa area dell'organizzazione di cui si è proprietari, la chiave organizzativa di Azure Information Protection creata automaticamente e i modelli di protezione predefiniti vengono spostati anche con il nome di dominio.

La chiave e i modelli non vengono spostati quando l'organizzazione non gestita si trova in un'area diversa. Ad esempio, se l'organizzazione non gestita si trova in Europa e l'organizzazione di cui si è proprietari si trova in America del Nord.

Anche se RMS per utenti singoli è progettato per supportare l'autenticazione di Microsoft Entra per aprire contenuto protetto, non impedisce agli utenti di proteggere anche il contenuto. Se gli utenti hanno protetto il contenuto con RMS per le singole sottoscrizioni e la chiave e i modelli non sono stati spostati, tale contenuto non è accessibile dopo l'acquisizione del dominio.

Cmdlet di Azure AD PowerShell per l'opzione ForceTakeover

È possibile visualizzare questi cmdlet usati in Esempio di PowerShell.

Nota

I moduli Azure AD e MSOnline PowerShell sono deprecati a partire dal 30 marzo 2024. Per maggiori informazioni, leggere l'aggiornamento sulla deprecazione. Dopo questa data, il supporto per questi moduli è limitato all'assistenza alla migrazione a Microsoft Graph PowerShell SDK e alle correzioni di sicurezza. I moduli deprecati continueranno a funzionare fino al 30 marzo 2025.

È consigliabile eseguire la migrazione a Microsoft Graph PowerShell per interagire con Microsoft Entra ID (in precedenza Azure AD). Per domande comuni sulla migrazione, consultare le Domande frequenti sulla migrazione. Nota: le versioni 1.0.x di MSOnline potrebbero subire interruzioni dopo il 30 giugno 2024.

| Cmdlet | Utilizzo |

|---|---|

connect-mggraph |

Quando richiesto, accedere all'organizzazione gestita. |

get-mgdomain |

Mostra i nomi di dominio associati all'organizzazione corrente. |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

Aggiunge il nome di dominio all'organizzazione come non verificato (non è stata ancora eseguita alcuna verifica DNS). |

get-mgdomain |

Il nome di dominio è ora incluso nell'elenco dei nomi di dominio associati all'organizzazione gestita, ma è elencato come Non verificato. |

Get-MgDomainVerificationDnsRecord |

Fornisce le informazioni da inserire nel nuovo record TXT DNS per il dominio (MS=xxxxx). La verifica potrebbe non essere eseguita immediatamente perché la propagazione del record TXT richiede tempo. Attendere quindi alcuni minuti prima di prendere in considerazione l'opzione -ForceTakeover. |

confirm-mgdomain –Domainname <domainname> |

- Se il nome di dominio non è ancora verificato, è possibile procedere con l'opzione -ForceTakeover . che verifica che il record TXT sia stato creato e avvia il processo di acquisizione della proprietà. - L'opzione -ForceTakeover deve essere aggiunta al cmdlet solo quando si forza l'acquisizione di un amministratore esterno, ad esempio quando l'organizzazione non gestita ha servizi di Microsoft 365 che bloccano l'acquisizione. |

get-mgdomain |

Nell'elenco di domini il nome di dominio ora risulta Verificato. |

Nota

L'organizzazione Microsoft Entra non gestita viene eliminata 10 giorni dopo l'esercizio dell'opzione esterna di acquisizione forzata.

Esempio di PowerShell

Connessione a Microsoft Graph usando le credenziali usate per rispondere all'offerta self-service:

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"Ottenere un elenco di domini:

Get-MgDomainEseguire il cmdlet New-MgDomain per aggiungere un nuovo dominio:

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}Eseguire il cmdlet Get-MgDomainVerificationDnsRecord per visualizzare la richiesta DNS:

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textAd esempio:

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textCopiare il valore (la richiesta di verifica) restituita da questo comando. Ad esempio:

MS=ms18939161Nello spazio dei nomi DNS pubblico creare un record txt DNS che contiene il valore copiato nel passaggio precedente. Il nome per questo record è quello del dominio padre, quindi se si crea questo record di risorse usando il ruolo DNS di Windows Server, lasciare il nome record vuoto e incollare solo il valore nella casella di testo.

Eseguire il cmdlet Confirm-MgDomain per verificare la richiesta di verifica:

Confirm-MgDomain -DomainId "<your domain name>"Ad esempio:

Confirm-MgDomain -DomainId "contoso.com"

Nota

Il cmdlet Confirm-MgDomain viene aggiornato. È possibile monitorare l'articolo Del cmdlet Confirm-MgDomain per gli aggiornamenti.

Una richiesta di verifica riporta al prompt senza errori.