Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

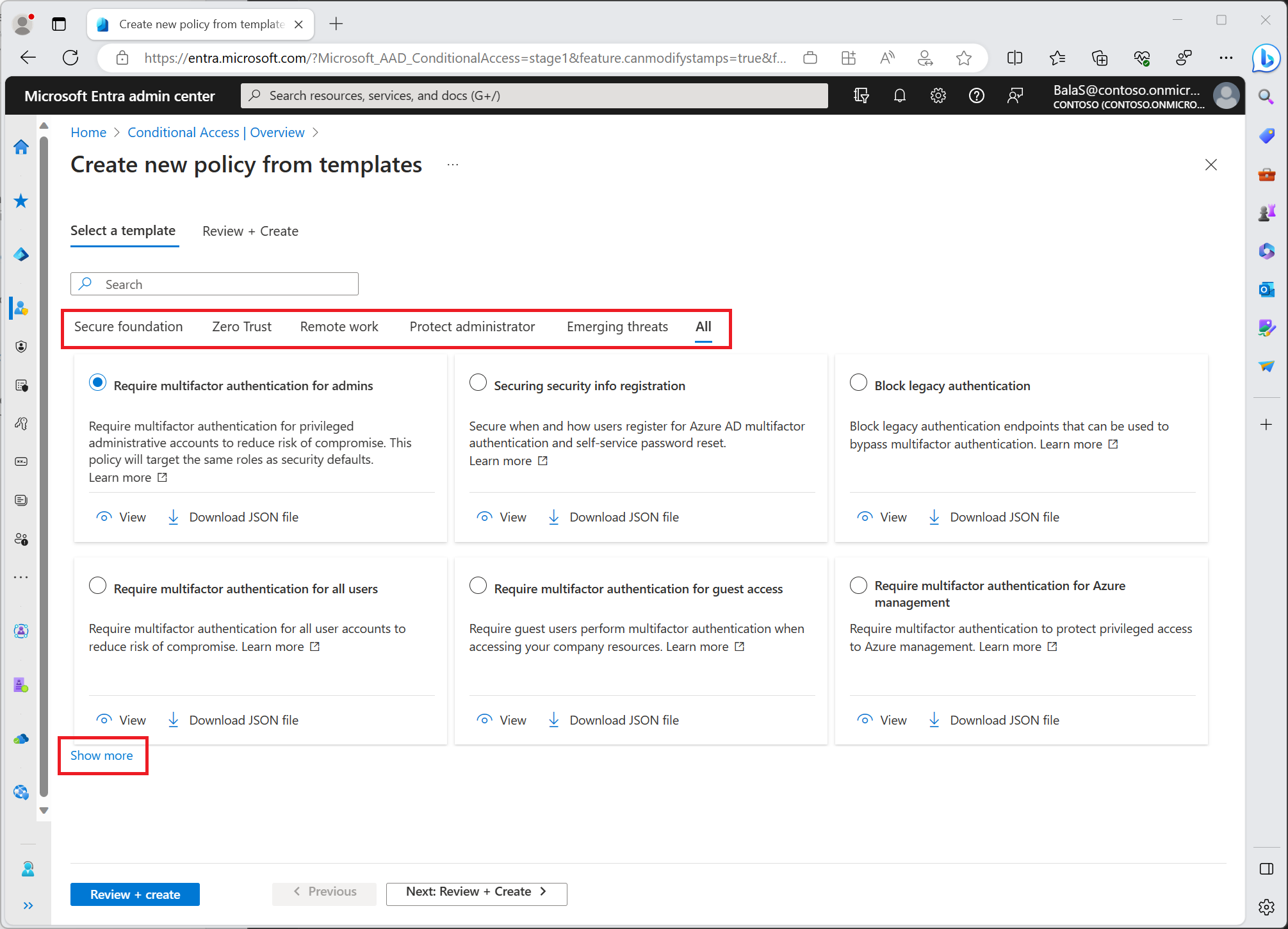

I modelli di accesso condizionale forniscono un metodo pratico per distribuire nuovi criteri allineati alle raccomandazioni Microsoft. Questi modelli sono progettati per fornire la protezione massima allineata ai criteri comunemente usati in vari tipi e posizioni dei clienti.

Categorie di modelli

I modelli di criteri di accesso condizionale sono organizzati nelle categorie seguenti:

- Base sicura

- Zero Trust

- Lavoro remoto

- Proteggere l'amministratore

- Minacce emergenti

- Agenti di intelligenza artificiale

Microsoft consiglia questi criteri come base per tutte le organizzazioni. Distribuire queste politiche come gruppo.

- Richiedere l'autenticazione a più fattori per gli amministratori

- Protezione della registrazione delle informazioni di sicurezza

- Bloccare l'autenticazione legacy

- Richiedere l'autenticazione a più fattori per gli amministratori che accedono ai portali di amministrazione Microsoft

- Richiedere l'autenticazione a più fattori per tutti gli utenti

- Richiedere l'autenticazione a più fattori per la gestione di Azure

- Richiedere un dispositivo conforme, un dispositivo ibrido aggiunto a Microsoft Entra o MFA per tutti gli utenti

- Richiede un dispositivo conforme

Trova questi modelli nel centro di amministrazione di Microsoft Entra ID e Accesso condizionale Crea un nuovo criterio dai modelli. Selezionare Mostra altro per visualizzare tutti i modelli di criteri in ogni categoria.

Importante

I criteri dei modelli di accesso condizionale destinati agli utenti escludono solo l'utente che crea i criteri dal modello. Se l'organizzazione deve escludere altri account, modificare i criteri dopo la creazione. Questi criteri sono disponibili nell'interfaccia di amministrazione Microsoft Entra>ID>Accesso Condizionale>Criteri. Selezionare un criterio per aprire l'editor e modificare gli utenti e i gruppi esclusi per scegliere gli account da escludere.

Per impostazione predefinita, ogni criterio viene creato in modalità solo report. Si consiglia alle organizzazioni di testare e monitorare l'utilizzo per garantire il risultato previsto prima di attivare ogni politica.

Le organizzazioni possono selezionare singoli modelli di criteri e:

- Visualizzare un riepilogo delle impostazioni dei criteri.

- Modificare per personalizzare in base alle esigenze dell'organizzazione.

- Esportare la definizione JSON da usare nei flussi di lavoro programmatici.

- Queste definizioni JSON possono essere modificate e quindi importate nella pagina principale dei criteri di accesso condizionale usando l'opzione Carica file di criteri.

Altri criteri comuni

- Richiedere l'autenticazione a più fattori per la registrazione di un dispositivo

- Bloccare l'accesso in base alla località

- Bloccare l'accesso ad eccezione di app specifiche

Esclusioni di utenti

I criteri di accesso condizionale sono strumenti avanzati. È consigliabile escludere gli account seguenti dai criteri:

-

Accesso di emergenza o account "interrompi-vetro" per impedire il blocco a causa di errori di configurazione dei criteri. Nello scenario improbabile in cui tutti gli amministratori sono bloccati, l'account amministrativo di accesso di emergenza può essere usato per accedere e ripristinare l'accesso.

- Altre informazioni sono disponibili nell'articolo Gestire gli account di accesso di emergenza in Microsoft Entra ID.

-

Account di servizio e principali del servizio, come l'account di sincronizzazione Microsoft Entra Connect. Gli account di servizio sono account non interattivi che non sono associati a un utente specifico. Vengono in genere usati dai servizi back-end per consentire l'accesso a livello di codice alle applicazioni, ma vengono usati anche per accedere ai sistemi per scopi amministrativi. Le chiamate effettuate dalle entità servizio non vengono bloccate dai criteri di accesso condizionale con ambito agli utenti. Usare l'accesso condizionale per le identità del carico di lavoro per definire criteri destinati alle entità servizio.

- Se l'organizzazione usa questi account in script o codice, sostituirli con identità gestite.