Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

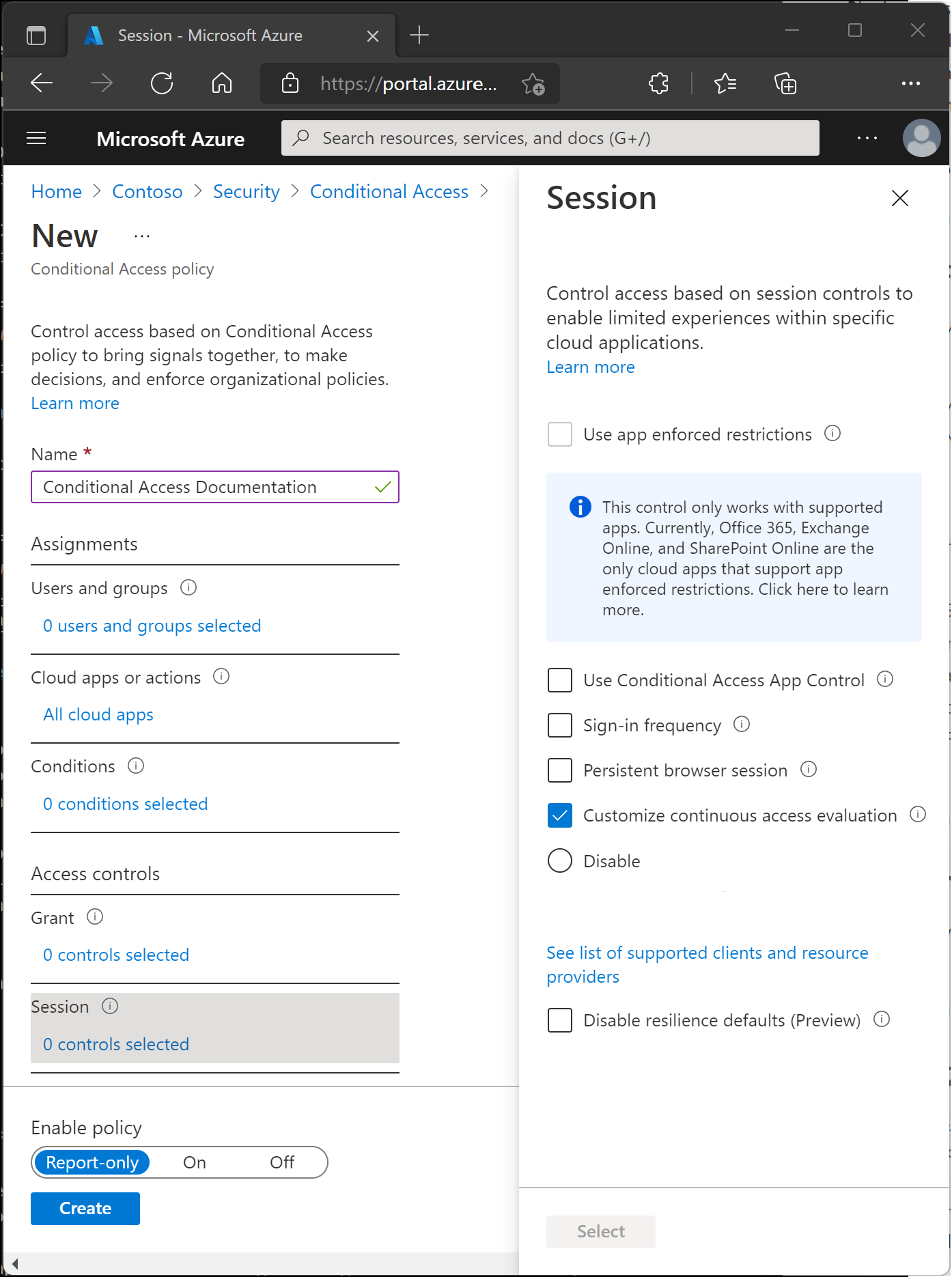

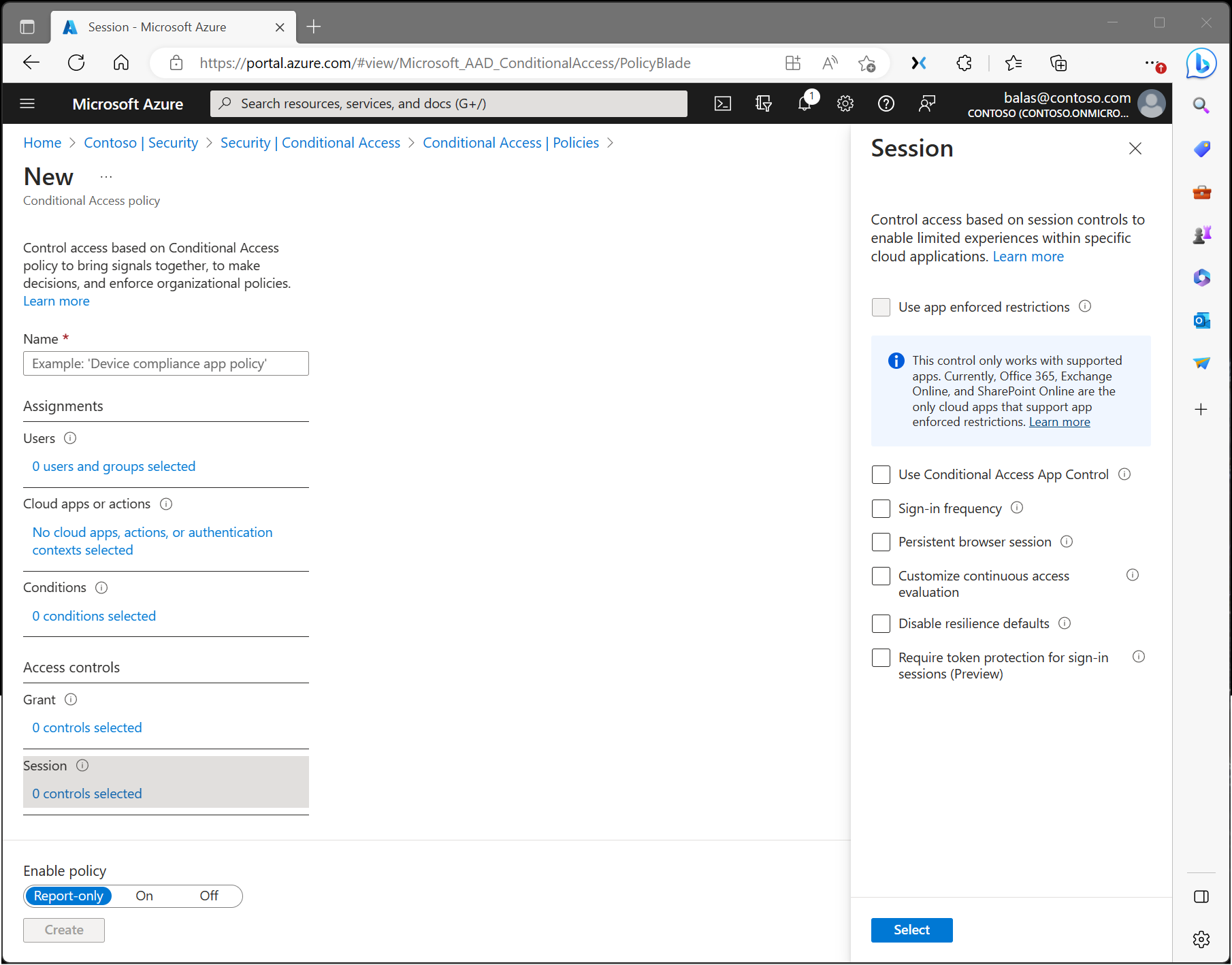

In un criterio di accesso condizionale, un amministratore può usare i controlli sessione per abilitare esperienze limitate in applicazioni cloud specifiche.

Restrizioni applicate dall'applicazione

Le organizzazioni possono usare questo controllo per richiedere a Microsoft Entra ID di passare le informazioni sul dispositivo alle app cloud selezionate. Le informazioni sul dispositivo consentono alle app cloud di sapere se una connessione proviene da un dispositivo conforme o aggiunto al dominio e di aggiornare l'esperienza della sessione. Se selezionata, l'app cloud usa le informazioni sul dispositivo per offrire agli utenti un'esperienza limitata o completa. Limitato se il dispositivo non è gestito o non è conforme, e completo se il dispositivo è sia gestito che conforme.

Per un elenco delle applicazioni e dei passaggi supportati per configurare i criteri, vedere gli articoli seguenti:

- Timeout per sessione inattiva di Microsoft 365.

- Informazioni su come abilitare l'accesso limitato con SharePoint Online.

- Informazioni su come abilitare l'accesso limitato con Exchange Online.

Controllo dell'applicazione per l'accesso condizionale

La funzionalità Controllo app per l'accesso condizionale prevede l'uso di un'architettura di proxy inverso ed è integrata in modo unico con l'accesso condizionale di Microsoft Entra. L'accesso condizionale Microsoft Entra consente di applicare i controlli di accesso alle app dell'organizzazione in base a condizioni specifiche. Le condizioni definiscono gli utenti, i gruppi, le app cloud, le posizioni e le reti a cui si applicano i criteri di accesso condizionale. Dopo aver determinato le condizioni, indirizzare gli utenti a Microsoft Defender for Cloud Apps per proteggere i dati con il Controllo App di Accesso Condizionale applicando i Controlli di Accesso e di Sessione.

Tramite il controllo delle app con l'accesso condizionale, è possibile monitorare e controllare l'accesso e le sessioni delle app dell'utente in tempo reale, in base ai criteri di accesso e di sessione. Usare i criteri di accesso e di sessione nel portale di Defender for Cloud Apps per perfezionare i filtri e impostare le azioni.

Applicare questo controllo con Microsoft Defender for Cloud Apps, in cui gli amministratori possono implementare il Controllo delle app ad accesso condizionale per le app selezionate e usare i criteri di sessione di Microsoft Defender for Cloud Apps.

Per Microsoft Edge for Business, applicare questo controllo con Microsoft Purview Data Loss Prevention, in cui gli amministratori possono impedire agli utenti di condividere informazioni sensibili con le app cloud in Edge for Business. L'impostazione personalizzata del controllo delle app per l'accesso condizionale è necessaria per le app incluse in queste policies.

Frequenza di accesso

Frequenza di accesso specifica per quanto tempo un utente può rimanere connesso prima di essere richiesto di accedere di nuovo quando si accede a una risorsa. Gli amministratori possono impostare un periodo di tempo (ore o giorni) o richiedere la riautenticazione ogni volta.

L'impostazione della frequenza di accesso funziona con le app che usano protocolli OAuth 2.0 o OIDC. La maggior parte delle app native Microsoft per Windows, Mac e dispositivi mobili, incluse le applicazioni Web seguenti, seguire questa impostazione.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Portale di amministrazione di Microsoft 365

- Exchange Online

- SharePoint e OneDrive

- Teams client web

- Dynamics CRM Online

- Portale di Azure

Per altre informazioni, vedere Configurare la gestione delle sessioni di autenticazione con l'accesso condizionale.

Sessione del browser persistente

Una sessione del browser permanente consente agli utenti di rimanere connessi dopo la chiusura e la riapertura della finestra del browser.

Per altre informazioni, vedere Configurare la gestione delle sessioni di autenticazione con l'accesso condizionale.

Personalizzare la valutazione continua dell'accesso

La valutazione dell'accesso continuo è abilitata automaticamente come parte dei criteri di accesso condizionale di un'organizzazione. Per le organizzazioni che desiderano disabilitare Valutazione continua dell'accesso, questa configurazione è ora un'opzione all'interno del controllo della sessione all'interno dell'accesso condizionale. I criteri di valutazione dell'accesso continuo si applicano a tutti gli utenti o a utenti e gruppi specifici. Gli amministratori possono effettuare la selezione seguente durante la creazione di nuovi criteri o durante la modifica di criteri di accesso condizionale esistenti.

- Disabilita funziona solo quando sono selezionate Tutte le risorse (in precedenza "Tutte le app cloud"), non sono selezionate condizioni e Disabilita è selezionato sotto Sessione in Personalizza la valutazione dell'accesso continuo in una policy di Accesso Condizionale. È possibile disabilitare tutti gli utenti o utenti e gruppi specifici.

Disabilitare le impostazioni predefinite per la resilienza

Durante un'interruzione, Microsoft Entra ID estende l'accesso alle sessioni esistenti applicando i criteri di accesso condizionale.

Se le impostazioni predefinite per la resilienza sono disabilitate, l'accesso viene negato alla scadenza delle sessioni esistenti. Per altre informazioni, vedere Accesso condizionale: impostazioni predefinite per la resilienza.

Richiedere la protezione dei token per le sessioni di accesso

La protezione dei token, talvolta chiamata binding dei token nel settore, cerca di ridurre gli attacchi che utilizzano il furto di token garantendo che un token sia utilizzabile solo dal dispositivo previsto. Se un utente malintenzionato ruba un token tramite hijacking o attacco di replay, può fingere di essere la vittima fino alla scadenza o alla revoca del token. Il furto di token è raro, ma l'impatto può essere significativo. Per altre informazioni, vedere Accesso condizionale: Protezione dei token.

Usare il profilo di sicurezza globale di accesso sicuro

L'uso di un profilo di sicurezza con l'accesso condizionale combina i controlli di identità con la sicurezza di rete nel prodotto Microsoft Security Service Edge (SSE), Microsoft Entra Internet Access. Se si seleziona questo controllo sessione, è possibile portare l'identità e la consapevolezza del contesto ai profili di sicurezza, che sono raggruppamenti di vari criteri creati e gestiti in Accesso sicuro globale.