Procedura: pianificare l'implementazione dell'aggiunta a Microsoft Entra

È possibile aggiungere dispositivi direttamente a Microsoft Entra ID senza dover eseguire l'aggiunta all'istanza locale di Active Directory, pur mantenendo la produttività e la sicurezza degli utenti. L'aggiunta a Microsoft Entra è di livello aziendale per le distribuzioni su larga scala e con ambito. L'accesso Single Sign-On (SSO) alle risorse locali è disponibile anche per i dispositivi aggiunti a Microsoft Entra. Per altre informazioni, vedere Funzionamento dell'accesso SSO alle risorse locali nei dispositivi aggiunti a Microsoft Entra.

Questo articolo contiene le informazioni necessarie per pianificare l'implementazione dell'aggiunta a Microsoft Entra.

Prerequisiti

Questo articolo presuppone che l'utente già conosca l'Introduzione alla gestione dei dispositivi in Microsoft Entra ID.

Pianificare l'implementazione

Per pianificare l'implementazione dell'aggiunta a Microsoft Entra è necessario acquisire familiarità con:

- Esame degli scenari

- Esame dell'infrastruttura di gestione delle identità

- Valutazione della gestione dei dispositivi

- Analisi delle considerazioni relative a risorse e applicazioni

- Identificazione delle opzioni di provisioning

- Configurazione di Enterprise State Roaming

- Configurare l'accesso condizionale

Esame degli scenari

L'aggiunta a Microsoft Entra consente la transizione a un modello cloud-first con Windows. Se si prevede di modernizzare la gestione dei dispositivi e di ridurre i costi IT correlati ai dispositivi, l'aggiunta a Microsoft Entra costituisce una base importante per il raggiungimento di tali obiettivi.

Prendere in considerazione l'aggiunta a Microsoft Entra se gli obiettivi sono allineati ai seguenti criteri:

- Si intende adottare Microsoft 365 come suite di produttività per gli utenti.

- Si vuole gestire i dispositivi con una soluzione di gestione dei dispositivi basata sul cloud.

- Si vuole semplificare il provisioning dei dispositivi per utenti geograficamente distribuiti.

- Si prevede di modernizzare l'infrastruttura delle applicazioni.

Esame dell'infrastruttura di gestione delle identità

L'aggiunta a Microsoft Entra funziona in ambienti gestiti e federati. Nella maggior parte delle organizzazioni vengono distribuiti domini gestiti. Gli scenari di domini gestiti non richiedono la configurazione e la gestione di un server federativo come Active Directory Federation Services (AD FS).

Ambiente gestito

Un ambiente gestito può essere distribuito tramite la Sincronizzazione dell'hash delle password oppure tramite l'Autenticazione pass-through con Seamless Single Sign On.

Ambiente federato

Un ambiente federato deve includere un provider di identità che supporta i protocolli WS-Trust e WS-Fed:

- WS-Fed: questo protocollo è necessario per aggiungere un dispositivo a Microsoft Entra ID.

- WS-Trust: questo protocollo è necessario per accedere a un dispositivo aggiunto a Microsoft Entra.

Quando si usa AD FS, è necessario abilitare gli endpoint WS-Trust seguenti: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Se il provider di identità non supporta questi protocolli, l'aggiunta a Microsoft Entra non funziona in modo nativo.

Nota

Attualmente, l'aggiunta a Microsoft Entra non funziona con AD FS 2019 configurati con provider di autenticazione esterni come metodo di autenticazione primario. L'aggiunta a Microsoft Entra passa in maniera predefinita al metodo primario di autenticazione della password e, in questo scenario, causa errori di autenticazione

Configurazioni degli utenti

Se si creano utenti in:

- Active Directory locale, è necessario eseguire la sincronizzazione con Microsoft Entra ID tramite Microsoft Entra Connect.

- Microsoft Entra ID, non sono necessarie altre operazioni di configurazione.

I nomi di accesso UPN locali diversi dagli UPN Microsoft Entra non sono supportati nei dispositivi aggiunti a Microsoft Entra. Se gli utenti usano un nome di accesso UPN locale, è preferibile passare all'uso degli UPN primari in Microsoft Entra ID.

Le modifiche ai nomi di accesso UPN sono supportate solo a partire dall'aggiornamento di Windows 10 2004. Gli utenti di dispositivi con questo aggiornamento non avranno problemi dopo la modifica degli UPN. Per i dispositivi precedenti all'aggiornamento di Windows 10 2004, gli utenti potrebbero avere problemi di accesso SSO e di accesso condizionale nei propri dispositivi. Per risolvere il problema, gli utenti devono accedere a Windows tramite il riquadro "Altro utente" specificando il nuovo UPN.

Valutazione della gestione dei dispositivi

Dispositivi supportati

Aggiunta a Microsoft Entra:

- Supporta i dispositivi Windows 10 e Windows 11.

- Non è supportato nelle versioni precedenti di Windows o in altri sistemi operativi. In caso di dispositivi Windows 7/8.1, è necessario eseguire l'aggiornamento almeno a Windows 10 per implementare l'aggiunta a Microsoft Entra.

- È supportato per TPM (Trusted Platform Module) 2.0 conforme a FIPS (Federal Information Processing Standard), ma non è supportato per TPM 1.2. Se i dispositivi dispongono di TPM 1.2 conforme a FIPS, è necessario disabilitarli prima di procedere con l'aggiunta a Microsoft Entra. Microsoft non fornisce strumenti per disabilitare la modalità FIPS per TPM perché ciò dipende dal produttore del TPM. Contattare l'OEM hardware per assistenza.

Consiglio: usare sempre la versione di Windows più recente per beneficiare delle funzionalità aggiornate.

Piattaforma di gestione

La gestione dei dispositivi per i dispositivi aggiunti a Microsoft Entra si basa su una piattaforma di gestione di dispositivi mobili (MDM), ad esempio Intune e provider di servizi cloud MDM. A partire da Windows 10 è stato incluso un agente MDM integrato che funziona con tutte le soluzioni compatibili con MDM.

Nota

I criteri di gruppo non sono supportati nei dispositivi aggiunti a Microsoft Entra perché non sono connessi ad Active Directory locale. La gestione dei dispositivi aggiunti a Microsoft Entra è possibile esclusivamente tramite MDM

La gestione dei dispositivi aggiunti a Microsoft Entra prevede due metodi:

- Solo MDM: un dispositivo viene gestito in modo esclusivo da un provider MDM come Intune. Tutti i criteri vengono forniti come parte del processo di registrazione MDM. Per i clienti Microsoft Entra ID P1 o P2 o EMS, la registrazione MDM è un passaggio automatico che fa parte dell'aggiunta a Microsoft Entra.

- Co-gestione - Un dispositivo viene gestito da un provider MDM e da Microsoft Configuration Manager. Questo approccio prevede che l'agente di Microsoft Configuration Manager sia installato in un dispositivo gestito da MDM per amministrare determinati aspetti.

Se si usano i Criteri di gruppo, valutare la parità dell'oggetto Criteri di gruppo e dei criteri MDM mediante l'Analisi criteri di gruppo in Microsoft Intune.

Esaminare i criteri supportati e non supportati per determinare se sia possibile usare una soluzione MDM anziché criteri di gruppo. Per i criteri non supportati, considerare quanto segue:

- I criteri non supportati sono necessari per utenti o dispositivi aggiunti a Microsoft Entra?

- I criteri non supportati sono applicabili in una distribuzione basata su cloud?

Se la soluzione MDM non è disponibile tramite la raccolta di app Microsoft Entra, è possibile aggiungerla seguendo il processo descritto in Integrazione di Microsoft Entra con MDM.

Grazie alla co-gestione, è possibile usare Microsoft Configuration Manager per gestire determinati aspetti dei dispositivi, mentre i criteri vengono distribuiti tramite la piattaforma MDM. Microsoft Intune abilita la co-gestione con Microsoft Configuration Manager. Per altre informazioni sulla co-gestione per i dispositivi Windows 10 o più recenti, vedere Informazioni sulla co-gestione. Se si usa un prodotto MDM diverso da Intune, verificare con il provider MDM gli scenari di co-gestione applicabili.

Consiglio: prendere in considerazione la gestione solo con MDM per i dispositivi aggiunti a Microsoft Entra.

Analisi delle considerazioni relative a risorse e applicazioni

È consigliabile eseguire la migrazione delle applicazioni da un ambiente locale al cloud per ottenere un'esperienza utente e un controllo di accesso migliori. I dispositivi aggiunti a Microsoft Entra possono fornire un accesso uniforme sia ad applicazioni locali, sia ad applicazioni cloud. Per altre informazioni, vedere Funzionamento dell'accesso SSO alle risorse locali nei dispositivi aggiunti a Microsoft Entra.

Le sezioni seguenti elencano alcune considerazioni per i diversi tipi di applicazioni e risorse.

Applicazioni basate sul cloud

Se un'applicazione viene aggiunta alla raccolta di app Microsoft Entra, gli utenti ottengono l'accesso SSO tramite i dispositivi aggiunti a Microsoft Entra. Non è necessaria alcuna configurazione aggiuntiva. Gli utenti ottengono SSO sia in Microsoft Edge sia in Chrome. Per Chrome, è necessario distribuire l'estensione per gli account Windows 10.

Tutte le applicazioni Win32 che:

- Basarsi su Gestione account Web (WAM) per le richieste di token consente anche di ottenere l'accesso SSO nei dispositivi aggiunti a Microsoft Entra.

- Non affidarsi a WAM potrebbe richiedere agli utenti di eseguire l'autenticazione.

Applicazioni Web locali

Se le app sono personalizzate oppure ospitate in locale, è necessario aggiungerle ai siti attendibili del browser per:

- Abilitare il funzionamento dell'autenticazione integrata di Windows

- Offrire agli utenti un'esperienza SSO senza richieste.

Se si usa AD FS, vedere Verificare e gestire l'accesso Single Sign-On con AD FS.

Consiglio: per un'esperienza migliore, prendere in considerazione l'hosting nel cloud (ad esempio, Azure) e l'integrazione con Microsoft Entra ID.

Applicazioni locali basate su protocolli legacy

Gli utenti ottengono l'accesso SSO dai dispositivi aggiunti a Microsoft Entra se il dispositivo può accedere a un controller di dominio.

Nota

I dispositivi aggiunti a Microsoft Entra possono fornire un accesso uniforme sia ad applicazioni locali, sia ad applicazioni cloud. Per altre informazioni, vedere Funzionamento dell'accesso SSO alle risorse locali nei dispositivi aggiunti a Microsoft Entra.

Consiglio: distribuire Application Proxy di Microsoft Entra per abilitare l'accesso sicuro per queste applicazioni.

Condivisioni di rete locali

Gli utenti ottengono l'accesso SSO dai dispositivi aggiunti a Microsoft Entra se un dispositivo può accedere un controller di dominio locale. Informazioni sul funzionamento

Printers

È consigliabile implementare Stampa universale per avere una soluzione di gestione stampa basata su cloud senza dipendenze locali.

Applicazioni locali basate sull'autenticazione del computer

I dispositivi aggiunti a Microsoft Entra non supportano le applicazioni locali basate sull'autenticazione del computer.

Consiglio: valutare se ritirare queste applicazioni e passare ad applicazioni alternative più moderne.

Servizi Desktop remoto

La connessione Desktop remoto a un dispositivo aggiunto a Microsoft Entra richiede l'aggiunta del computer host a Microsoft Entra o a Microsoft Entra ibrido. Il desktop remoto di un dispositivo non aggiunto o non Windows non è supportato. Per altre informazioni, vedere Connettersi a un PC remoto aggiunto a Microsoft Entra

Dopo l'aggiornamento di Windows 10 2004, gli utenti possono usare il desktop remoto da un dispositivo Microsoft Entra registrato Windows 10 o più recente, a un altro dispositivo aggiunto a Microsoft Entra.

Autenticazione RADIUS e Wi-Fi

Attualmente, i dispositivi aggiunti a Microsoft Entra non supportano l'autenticazione RADIUS tramite un oggetto computer locale e un certificato per la connessione ai punti di accesso Wi-Fi perché, in questo scenario, si basa sulla presenza di un oggetto computer locale. In alternativa, è possibile usare i certificati di cui è stato eseguito il push tramite Intune o le credenziali utente per l'autenticazione alla rete Wi-Fi.

Identificazione delle opzioni di provisioning

Nota

I dispositivi aggiunti a Microsoft Entra non possono essere distribuiti tramite System Preparation Tool (Sysprep) o strumenti di imaging simili.

È possibile effettuare il provisioning dei dispositivi aggiunti a Microsoft Entra con gli approcci seguenti:

- Modalità self-service in Configurazione guidata/Impostazioni: in modalità self-service gli utenti eseguono il processo di aggiunta a Microsoft Entra durante la Configurazione guidata o dalle impostazioni di Windows. Per altre informazioni, vedere Aggiungere il dispositivo aziendale alla rete dell'organizzazione.

- Windows Autopilot - Windows Autopilot consente la preconfigurazione dei dispositivi per un'esperienza di aggiunta a Microsoft Entra più fluida nella configurazione guidata. Per altre informazioni, vedere Panoramica di Windows Autopilot.

- Registrazione in blocco - La registrazione in blocco permette l'aggiunta a Microsoft Entra tramite amministratore con un uno strumento di provisioning in blocco per configurare i dispositivi. Per altre informazioni, vedere Registrazione in blocco per dispositivi Windows.

Ecco un confronto di questi tre approcci

| Elemento | Configurazione self-service | Windows Autopilot | Registrazione in blocco |

|---|---|---|---|

| Richiesta dell'interazione dell'utente per la configurazione | Sì | Sì | No |

| Richiesta di attività IT | No | Sì | Sì |

| Flussi applicabili | Configurazione guidata e impostazioni | Solo Configurazione guidata | Solo Configurazione guidata |

| Diritti di amministratore locale all'utente primario | Sì, per impostazione predefinita | Configurabile | No |

| Richiesta del supporto dell'OEM del dispositivo | No | Sì | No |

| Versioni supportate | 1511+ | 1709+ | 1703+ |

Scegliere l'approccio o gli approcci di distribuzione consultando la tabella precedente ed esaminando le considerazioni seguenti per l'adozione di uno degli approcci:

- Gli utenti sono sufficientemente esperti per completare personalmente la configurazione?

- La modalità self-service può essere l'approccio più adatto per questi utenti. Prendere in considerazione Windows Autopilot per migliorare l'esperienza utente.

- Gli utenti sono remoti o si trovano in un ambiente aziendale locale?

- La modalità self-service o Windows Autopilot sono entrambi approcci adatti per gli utenti remoti per una configurazione senza problemi.

- Si preferisce una configurazione eseguita dall'utente o gestita dall'amministratore?

- La registrazione in blocco funziona meglio per la distribuzione gestita dall'amministratore per configurare i dispositivi prima di consegnarli agli utenti.

- Si acquistano dispositivi da 1 o 2 OEM o la distribuzione di dispositivi OEM è più estesa?

- Se si acquista da un numero limitato di OEM che supportano anche Autopilot, è possibile trarre vantaggio da un'integrazione maggiore con Autopilot.

Configurare le impostazioni dei dispositivi

L'Interfaccia di amministrazione di Microsoft Entra consente di controllare la distribuzione dei dispositivi aggiunti a Microsoft Entra nell'organizzazione. Per configurare le impostazioni correlate, passare a Identità>Dispositivi>Tutti i dispositivi>Impostazioni del dispositivo. Ulteriori informazioni

Gli utenti potrebbero aggiungere dispositivi a Microsoft Entra ID

Impostare questa opzione su Tutti o Selezionati in base all'ambito della distribuzione e agli utenti autorizzati a configurare un dispositivo aggiunto a Microsoft Entra.

Amministratori locali aggiuntivi su dispositivi aggiunti a Microsoft Entra

Scegliere Selezionati e selezionare gli utenti che si desidera aggiungere al gruppo di amministratori locali in tutti i dispositivi aggiunti a Microsoft Entra.

Richiedere l'autenticazione a più fattori (MFA) per aggiungere dispositivi

Selezionare Sì se si richiede agli utenti di eseguire l'autenticazione a più fattori durante l'aggiunta di dispositivi a Microsoft Entra ID.

Consiglio: usare l'azione utente Registrare o aggiungere dispositivi nell'accesso condizionale per applicare l'autenticazione a più fattori per l'aggiunta di dispositivi.

Configurare le impostazioni di mobilità

Prima di poter configurare le impostazioni di mobilità, potrebbe essere necessario aggiungere un provider MDM.

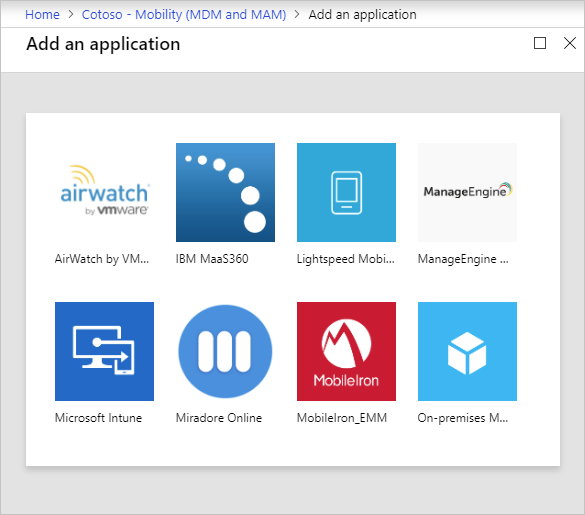

Per aggiungere un provider MDM:

Nella pagina Microsoft Entra ID, nella sezione Gestisci, selezionare

Mobility (MDM and MAM).Seleziona Aggiungi applicazione.

Selezionare il provider MDM nell'elenco.

Selezionare il provider MDM per configurare le impostazioni correlate.

Ambito utente MDM

Selezionare In parte o Tutti in base all'ambito della distribuzione.

A seconda dell'ambito, si verifica una delle situazioni seguenti:

- L'utente è nell'ambito MDM: se si ha una sottoscrizione a Microsoft Entra ID P1 o P2, la registrazione MDM è un'operazione automatica che avviene durante l'aggiunta a Microsoft Entra. Tutti gli utenti con ambito devono avere una licenza appropriata per MDM. Se, in questo scenario, la registrazione MDM ha esito negativo, viene eseguito il rollback dell'aggiunta a Microsoft Entra.

- Utenti non inclusi nell'ambito MDM: se gli utenti non sono inclusi nell'ambito MDM, l'aggiunta a Microsoft Entra viene completata senza alcuna registrazione MDM. Il risultato di questa situazione è un dispositivo non gestito.

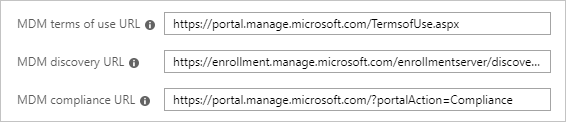

URL MDM

Esistono tre URL correlati alla configurazione MDM:

- URL delle condizioni per l'utilizzo di MDM

- URL individuazione MDM

- URL conformità MDM

Per ogni URL è disponibile un valore predefinito. Se questi campi sono vuoti, contattare il provider MDM per altre informazioni.

Impostazioni MAM

La gestione di applicazioni mobili (MAM) non si applica all'aggiunta a Microsoft Entra.

Configurazione di Enterprise State Roaming

Se si desidera abilitare Enterprise State Roaming in Microsoft Entra ID affinché gli utenti possano sincronizzare le impostazioni tra dispositivi, vedere Abilitare Enterprise State Roaming in Microsoft Entra ID.

Consiglio: abilitare questa impostazione anche per i dispositivi aggiunti a Microsoft Entra ibrido.

Configurare l'accesso condizionale

Se per i dispositivi aggiunti a Microsoft Entra è stato configurato un provider MDM, il provider contrassegna il dispositivo come conforme non appena si trova in fase di gestione.

È possibile usare questa implementazione per richiedere dispositivi gestiti per l'accesso alle app cloud con l'accesso condizionale.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per