Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

In un criterio di accesso condizionale un amministratore può usare i controlli di accesso per concedere o bloccare l'accesso alle risorse.

Blocca accesso

Il controllo per bloccare l'accesso considera le assegnazioni e impedisce l'accesso in base alla configurazione dei criteri di accesso condizionale.

Blocca l'accesso è un potente controllo da applicare con le conoscenze appropriate. Le politiche con istruzioni di blocco possono avere effetti collaterali imprevisti. I test e la convalida appropriati sono fondamentali prima di abilitare il controllo su larga scala. Gli amministratori devono usare strumenti come la modalità solo report per l'accesso condizionale e lo strumento What If nell'accesso condizionale quando si apportano modifiche.

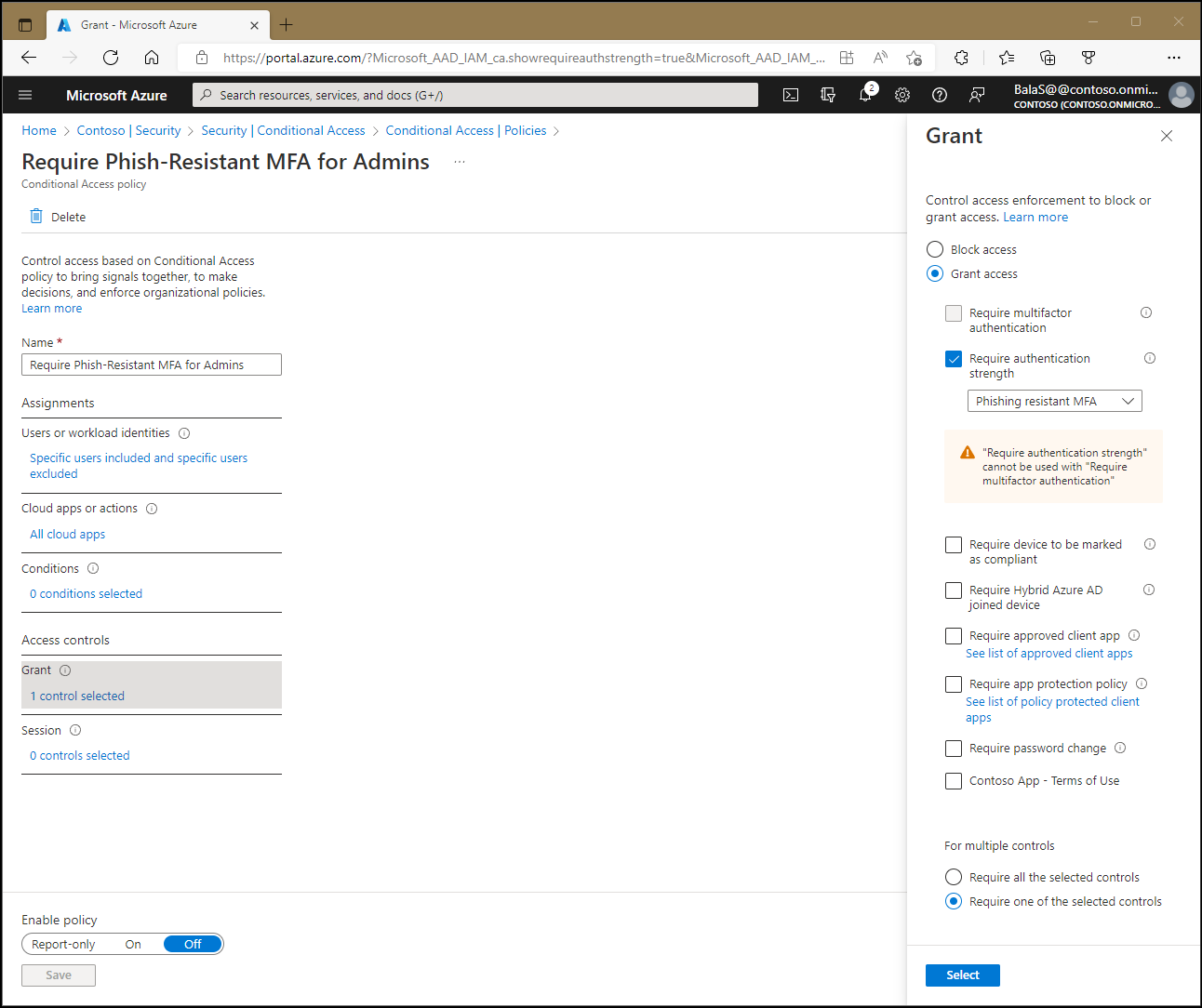

Concedi accesso

Gli amministratori possono scegliere di applicare uno o più controlli quando si concede l'accesso. Questi controlli includono le opzioni seguenti:

- Richiedere l'autenticazione a più fattori (autenticazione a più fattori Microsoft Entra)

- Richiedi livello di autenticazione

- Richiedere che il dispositivo sia contrassegnato come conforme (Microsoft Intune)

- Richiedi dispositivo aggiunto ibrido a Microsoft Entra

- Richiedi un'app client approvata

- Richiedi criteri di protezione delle app

- Richiedi modifica password

Quando gli amministratori scelgono di combinare queste opzioni, possono usare i metodi seguenti:

- Richiedi tutti i controlli selezionati (controllo e controllo)

- È necessario uno dei seguenti controlli selezionati (controllo o controllo)

Per impostazione predefinita, l'accesso condizionale richiede tutti i controlli selezionati.

Richiedere l'autenticazione a più fattori

Se si seleziona questa casella di controllo, gli utenti dovranno completare l'autenticazione a più fattori di Microsoft Entra. Per altre informazioni sulla distribuzione dell'autenticazione a più fattori Microsoft Entra, vedere Planning a cloud-based Microsoft Entra multifactor authentication deployment (Pianificazione di una distribuzione dell'autenticazione a più fattori Microsoft Entra basata sul cloud).

Windows Hello for Business soddisfa i requisiti per l'autenticazione a più fattori nei criteri di accesso condizionale.

Richiedere la forza dell'autenticazione

Gli amministratori possono scegliere di richiedere punti di forza di autenticazione specifici nei criteri di accesso condizionale. Questi punti di forza di autenticazione sono definiti nel centro di amministrazione di Microsoft Entra ID Metodi di autenticazione Punti di forza dell'autenticazione. Gli amministratori possono scegliere di creare le proprie versioni o di usare le versioni predefinite.

Richiedere che il dispositivo sia contrassegnato come conforme

Le organizzazioni che distribuiscono Intune possono usare le informazioni restituite dai dispositivi per identificare i dispositivi che soddisfano specifici requisiti di conformità dei criteri. Intune invia informazioni di conformità a Microsoft Entra ID in modo che l'accesso condizionale possa decidere di concedere o bloccare l'accesso alle risorse. Per altre informazioni sui criteri di conformità, vedere Impostare regole nei dispositivi per consentire l'accesso alle risorse nell'organizzazione tramite Intune.

Un dispositivo può essere contrassegnato come conforme da Intune per qualsiasi sistema operativo del dispositivo o da un sistema di gestione di dispositivi mobili di terze parti per i dispositivi Windows. È possibile trovare un elenco dei sistemi di gestione dei dispositivi mobili di terze parti supportati in Supportare i partner di conformità dei dispositivi di terze parti in Intune.

I dispositivi devono essere registrati in Microsoft Entra ID prima di poter essere contrassegnati come conformi. Per altre informazioni sulla registrazione del dispositivo, vedere Che cos'è un'identità del dispositivo?.

Richiedi che il dispositivo sia contrassegnato come controllo conforme:

- Supporta solo i dispositivi Windows 10+, iOS, Android, macOS e Linux Ubuntu registrati con Microsoft Entra ID e registrati con Intune.

- Microsoft Edge in modalità InPrivate in Windows è considerato un dispositivo non conforme.

Nota

In Windows, iOS, Android, macOS e alcuni Web browser di terze parti, Microsoft Entra ID identifica il dispositivo usando un certificato client di cui viene effettuato il provisioning quando il dispositivo viene registrato con Microsoft Entra ID. Quando accede per la prima volta tramite il browser, all'utente viene richiesto di selezionare il certificato. L'utente deve selezionare questo certificato prima di poter continuare a usare il browser.

È possibile utilizzare l'app Microsoft Defender per endpoint insieme ai criteri dell'app client approvati in Intune per impostare i criteri di conformità dei dispositivi ai criteri di accesso condizionale. Non è necessaria alcuna esclusione per l'app Microsoft Defender per endpoint durante la configurazione dell'accesso condizionale. Anche se Microsoft Defender per endpoint in Android e iOS (ID app dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) non è un'app approvata, ha l'autorizzazione per segnalare il comportamento di sicurezza del dispositivo. Questo permesso consente il flusso di informazioni di conformità a Conditional Access.

Analogamente, l'opzione Richiedi che il dispositivo venga contrassegnato come conforme non blocca l'accesso dell'app Microsoft Authenticator all'ambito UserAuthenticationMethod.Read. L'autenticatore deve accedere all'ambito UserAuthenticationMethod.Read durante la registrazione di Authenticator per determinare le credenziali che un utente può configurare. L'autenticatore deve accedere a UserAuthenticationMethod.ReadWrite per registrare le credenziali, che non ignora il controllo Richiedi che il dispositivo sia contrassegnato come conforme .

Richiedere un dispositivo aggiunto a Microsoft Entra ibrido

Le organizzazioni possono scegliere di usare l'identità del dispositivo come parte dei criteri di accesso condizionale. Le organizzazioni possono richiedere che i dispositivi siano aggiunti a Microsoft Entra ibrido usando questa casella di controllo. Per altre informazioni sulle identità dei dispositivi, vedere Che cos'è un'identità del dispositivo?.

Quando si utilizza il flusso OAuth con codice del dispositivo, non è supportato il controllo dei permessi richiesto per il dispositivo gestito o la condizione dello stato del dispositivo. Ciò è dovuto al fatto che il dispositivo che esegue l'autenticazione non può fornire lo stato del dispositivo al dispositivo che fornisce un codice. Inoltre, lo stato del dispositivo nel token è bloccato sul dispositivo che esegue l'autenticazione. Usare invece il controllo Richiedi autenticazione a più fattori .

Il controllo Richiedi dispositivo aggiunto a Microsoft Entra come dispositivo ibrido :

- Supporta solo i dispositivi Windows di livello inferiore connessi a un dominio (versioni precedenti a Windows 10) e dispositivi Windows attuali (Windows 10+).

- Non considera Microsoft Edge in modalità InPrivate come dispositivo aggiunto ibrido a Microsoft Entra.

Richiedi app client approvata

Le organizzazioni possono richiedere che un'app client approvata venga usata per accedere alle app cloud selezionate. Queste app client approvate supportano i criteri di protezione delle app di Intune indipendentemente da qualsiasi soluzione di gestione dei dispositivi mobili.

Avviso

La concessione di app client approvata verrà ritirata all'inizio di marzo 2026. Le organizzazioni devono eseguire la transizione dai correnti criteri di accesso condizionale che usano esclusivamente l'autorizzazione App client approvata a Richiedi app client approvata o criteri di protezione delle applicazioni entro marzo 2026. Inoltre, per qualsiasi nuovo criterio di accesso condizionale, applicare solo la concessione dei criteri di protezione delle applicazioni richiesti. Per altre informazioni, vedere l'articolo Eseguire la migrazione dell'app client approvata ai criteri di protezione delle applicazioni in Accesso condizionale.

Per applicare questo controllo di concessione, il dispositivo deve essere registrato in Microsoft Entra ID, che richiede l'uso di un'app broker. L'app broker può essere Microsoft Authenticator per iOS o Microsoft Authenticator o Microsoft Portale aziendale per dispositivi Android. Se un'app broker non è installata nel dispositivo quando l'utente tenta di eseguire l'autenticazione, l'utente viene reindirizzato all'App Store appropriato per installare l'app broker richiesta.

Le app client seguenti supportano questa impostazione. Questo elenco non è esaustivo ed è soggetto a modifiche:

- Microsoft Azure Information Protection (Protezione delle Informazioni)

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Fatturazione

- Microsoft Kaizala

- Launcher Microsoft

- Elenchi Microsoft

- Ufficio Microsoft

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype per le aziende

- Microsoft Stream

- Microsoft Teams

- Microsoft To-Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Amministrazione Microsoft 365

Osservazioni:

- Le app client approvate supportano la funzionalità di gestione di applicazioni mobili di Intune.

-

Requisito richiedi app client approvate:

- Supporta solo iOS e Android come condizione per le piattaforme del dispositivo.

- Richiede un'app broker per registrare il dispositivo. L'app broker può essere Microsoft Authenticator per iOS o Microsoft Authenticator o Microsoft Portale aziendale per dispositivi Android.

- L'accesso condizionale non può considerare Microsoft Edge in modalità InPrivate un'app client approvata.

- I criteri di accesso condizionale che richiedono Microsoft Power BI come app client approvata non supportano l'uso del proxy di applicazione Microsoft Entra per connettere l'app Power BI per dispositivi mobili all'Server di report di Power BI locale.

- I WebView ospitati all'esterno di Microsoft Edge non soddisfano la politica dell'app client approvata. Ad esempio: se un'app sta tentando di caricare SharePoint in una visualizzazione Web, i criteri di protezione delle app hanno esito negativo.

Per esempi di configurazione, vedere Richiedere app client approvate per l'accesso alle app cloud con l'accesso condizionale .

Richiedere criteri di protezione dell'app

Nei criteri di accesso condizionale è possibile richiedere che nell'app client siano presenti criteri di protezione delle app di Intune prima che l'accesso sia disponibile per le applicazioni selezionate. Questi criteri di protezione delle app di gestione delle applicazioni mobili (MAM) consentono di gestire e proteggere i dati dell'organizzazione all'interno di applicazioni specifiche.

Per applicare questo controllo di concessione, l'accesso condizionale richiede che il dispositivo sia registrato in Microsoft Entra ID, che richiede l'uso di un'app broker. L'app broker può essere Microsoft Authenticator per iOS o Microsoft Portale aziendale per dispositivi Android. Se un'app broker non è installata nel dispositivo quando l'utente tenta di eseguire l'autenticazione, l'utente viene reindirizzato all'App Store per installare l'app broker. L'app Microsoft Authenticator può essere usata come app broker, ma non supporta l'essere designata come app client approvata. I criteri di protezione delle app sono generalmente disponibili per iOS e Android e in fase di anteprima pubblica per Microsoft Edge su Windows. I dispositivi Windows supportano non più di tre account utente di Microsoft Entra nella stessa sessione. Per altre informazioni su come applicare i criteri ai dispositivi Windows, vedere l'articolo Richiedi criteri di protezione delle app nei dispositivi Windows (anteprima).

Le applicazioni devono soddisfare determinati requisiti per supportare i criteri di protezione delle app. Gli sviluppatori possono trovare altre informazioni su questi requisiti nella sezione App che è possibile gestire con i criteri di protezione delle app.

Le app client seguenti supportano questa impostazione. Questo elenco non è esaustivo ed è soggetto a modifiche. Se l'app non è presente nell'elenco, rivolgersi al fornitore dell'applicazione per confermare il supporto:

- App per dispositivi mobili Adobe Acrobat Reader

- iAnnotate per Office 365

- Microsoft Cortana

- Microsoft Dynamics 365 per telefoni

- Vendite di Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Launcher Microsoft

- Elenchi Microsoft

- Ciclo Microsoft

- Ufficio Microsoft

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile nativo 2.0

- Microsoft Teams

- Microsoft To-Do

- Microsoft Word

- Servizi di Microsoft Whiteboard

- MultiLine per Intune

- Nove messaggi - Posta elettronica e Calendario

- Notate per Intune

- Provectus - Contatti sicuri

- Viva Engage (Android, iOS e iPadOS)

Nota

Kaizala, Skype for Business e Visio non supportano la concessione del criterio di protezione dell'app Richiedi protezione dell'app. Se è necessario che queste app funzionino, usare esclusivamente l'autorizzazione Richiedi app approvate . L'uso della clausola "or" tra le due concessioni non funzionerà per queste tre applicazioni.

Per esempi di configurazione, vedere Richiedere criteri di protezione delle app e un'app client approvata per l'accesso alle app cloud con l'accesso condizionale .

Richiedere la modifica della password

Quando viene rilevato un rischio utente, gli amministratori possono usare le condizioni dei criteri di rischio utente per fare in modo che l'utente modifichi in modo sicuro una password usando la reimpostazione della password self-service di Microsoft Entra. Gli utenti possono eseguire una reimpostazione self-service della password per rimediare autonomamente. Questo processo chiude l'evento di rischio utente per evitare avvisi non necessari per gli amministratori.

Quando viene richiesto a un utente di modificare una password, è prima necessario completare l'autenticazione a più fattori. Assicurarsi che tutti gli utenti eseseguono la registrazione per l'autenticazione a più fattori, in modo che vengano preparati nel caso in cui venga rilevato il rischio per il proprio account.

Avviso

Prima di attivare i criteri di rischio utente, gli utenti devono aver eseguito la registrazione in precedenza per l'autenticazione a più fattori.

Quando si configura un criterio usando il controllo delle modifiche della password, si applicano le restrizioni seguenti:

- Il criterio deve essere assegnato a Tutte le risorse. Questo requisito impedisce a un utente malintenzionato di usare un'app diversa per modificare la password dell'utente e reimpostare il rischio dell'account accedendo a un'app diversa.

- Non è possibile usare la modifica della password con altri controlli, ad esempio la richiesta di un dispositivo conforme.

- Il controllo delle modifiche della password può essere usato solo con la condizione di assegnazione di utenti e gruppi, la condizione di assegnazione dell'app cloud (che deve essere impostata su "all") e le condizioni di rischio utente.

Condizioni per l'utilizzo

Se l'organizzazione ha creato le condizioni per l'utilizzo, altre opzioni potrebbero essere visibili nei controlli di concessione. Queste opzioni consentono agli amministratori di richiedere il riconoscimento delle condizioni per l'utilizzo come condizione di accesso alle risorse protette dai criteri. Per altre informazioni sulle condizioni per l'utilizzo, vedere Condizioni per l'utilizzo di Microsoft Entra.

Controlli multipli di concessione

Quando vengono applicati più controlli di concessione a un utente, è importante comprendere che i criteri di accesso condizionale seguono un ordine di convalida specifico in base alla progettazione. Ad esempio, se un utente dispone di due criteri che richiedono l'autenticazione a più fattori (MFA) e i Termini di utilizzo (ToU), Accesso Condizionale convalida prima la richiesta MFA dell'utente e quindi i Termini di utilizzo.

- Se non è presente un'attestazione MFA valida nel token, viene visualizzata un'interruzione ("MFA in sospeso") e un errore per i Termini di utilizzo (ToU) nei log, anche se i ToU erano già stati accettati in un accesso precedente.

- Una volta completata l'autenticazione a più fattori, viene visualizzata una seconda voce di log, convalidando i Termini di Utilizzo (ToU). Se l'utente ha già accettato il ToU, viene visualizzato il successo per sia MFA che ToU.

- Se nel token è presente un'attestazione MFA valida, un singolo log mostra l'esito positivo per MFA e ToU.

Se più criteri vengono applicati a un utente che richiede MFA, Stato del dispositivo e ToU, il processo è simile. L'ordine di convalida è MFA, Stato dispositivo e quindi ToU.

Controlli personalizzati (anteprima)

I controlli personalizzati sono una funzionalità di anteprima di Microsoft Entra ID. Quando si usano controlli personalizzati, gli utenti vengono reindirizzati a un servizio compatibile per soddisfare i requisiti di autenticazione separati da Microsoft Entra ID. Per altre informazioni, vedere l'articolo Controlli personalizzati .