Configurare l'aggiunta ibrida di Microsoft Entra

L'uso dei dispositivi in Microsoft Entra ID ottimizza la produttività degli utenti tramite l'accesso Single Sign-On (SSO) tra le risorse cloud e locali. È possibile proteggere l'accesso alle risorse con l'accesso condizionale contemporaneamente.

Prerequisiti

- Microsoft Entra Connect versione 1.1.819.0 o successiva.

- Non escludere gli attributi predefiniti del dispositivo dalla configurazione di Microsoft Entra Connect Sync. Per altre informazioni sugli attributi di dispositivo predefiniti sincronizzati con Microsoft Entra ID, vedere Attributi sincronizzati da Microsoft Entra Connect.

- Se gli oggetti computer dei dispositivi che vuoi essere aggiunto ibrido a Microsoft Entra appartengono a unità organizzative specifiche, configurare le unità organizzative corrette per la sincronizzazione in Microsoft Entra Connect. Per altre informazioni su come sincronizzare gli oggetti computer tramite Microsoft Entra Connect, vedere Filtro basato su unità organizzative.

- Credenziali di amministratore delle identità ibride per il tenant di Microsoft Entra.

- Credenziali di amministratore dell'organizzazione per ognuna delle foreste Active Directory locale Domain Services.

- (Per i domini federati) Installato almeno Windows Server 2012 R2 con Active Directory Federation Services.

- Gli utenti possono registrare i propri dispositivi con Microsoft Entra ID. Altre informazioni su questa impostazione sono disponibili nell'intestazione Configurare le impostazioni del dispositivo, nell'articolo Configurare le impostazioni del dispositivo.

Requisiti di rete e connettività

Per l'aggiunta a Microsoft Entra ibrido i dispositivi devono avere accesso alle seguenti risorse Microsoft dalla rete dell'organizzazione:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(se si usa o si prevede di usare Seamless SSO)- Servizio token di sicurezza dell'organizzazione (STS) (per i domini federati)

Avviso

Se l'organizzazione usa server proxy che intercettano il traffico SSL per scenari come la prevenzione della perdita dei dati o le restrizioni del tenant di Microsoft Entra, assicurarsi che il traffico a https://device.login.microsoftonline.com venga escluso da tls break-and-inspect. L'impossibilità di escludere questo URL potrebbe causare interferenze con l'autenticazione del certificato client, causare problemi con la registrazione del dispositivo e l'accesso condizionale basato su dispositivo.

Se l'organizzazione richiede l'accesso a Internet tramite un proxy in uscita, è possibile usare Web Proxy Auto-Discovery (WPAD) per abilitare i computer Windows 10 o versioni successive per la registrazione dei dispositivi con Microsoft Entra ID. Per risolvere i problemi durante la configurazione e la gestione di WPAD, vedere Risoluzione dei problemi relativi al rilevamento automatico.

Se non si usa WPAD, è possibile configurare le impostazioni proxy WinHTTP nel computer con un oggetto Criteri di gruppo a partire da Windows 10 1709. Per altre informazioni, vedere Impostazioni del proxy WinHTTP distribuite dall'oggetto Criteri di gruppo.

Nota

Se si configurano le impostazioni proxy nel computer usando le impostazioni WinHTTP, i computer che non possono connettersi al proxy configurato non riusciranno a connettersi a Internet.

Se l'organizzazione richiede l'accesso a Internet tramite un proxy in uscita autenticato, assicurarsi che i computer Windows 10 o versioni successive possano eseguire correttamente l'autenticazione al proxy in uscita. Poiché i computer Windows 10 o versioni successive eseguono la registrazione del dispositivo usando il contesto del computer, configurare l'autenticazione proxy in uscita usando il contesto del computer. Per i requisiti di configurazione, contattare il provider del proxy in uscita.

Verificare che i dispositivi possano accedere alle risorse Microsoft necessarie nell'account di sistema usando lo script test di connettività di registrazione del dispositivo.

Domini gestiti

La maggior parte delle organizzazioni distribuisce Microsoft Entra hybrid join con domini gestiti. I domini gestiti usano la sincronizzazione dell'hash delle password (PHS) o l'autenticazione pass-through (PTA) con accesso Single Sign-On facile. Gli scenari di dominio gestito non richiedono la configurazione di un server federativo.

Configurare l'aggiunta ibrida a Microsoft Entra usando Microsoft Entra Connect per un dominio gestito:

Aprire Microsoft Entra Connect e quindi selezionare Configura.

In Attività aggiuntive selezionare Configura le opzioni del dispositivo e quindi Avanti.

In Panoramica selezionare Avanti.

In Connetti a Microsoft Entra ID immettere le credenziali di un amministratore di identità ibrida per il tenant di Microsoft Entra.

In Opzioni dispositivo selezionare Configure Microsoft Entra hybrid join (Configura join ibrido di Microsoft Entra) e quindi selezionare Next (Avanti).

In Sistemi operativi del dispositivo selezionare i sistemi operativi usati dai dispositivi nell'ambiente Active Directory e quindi selezionare Avanti.

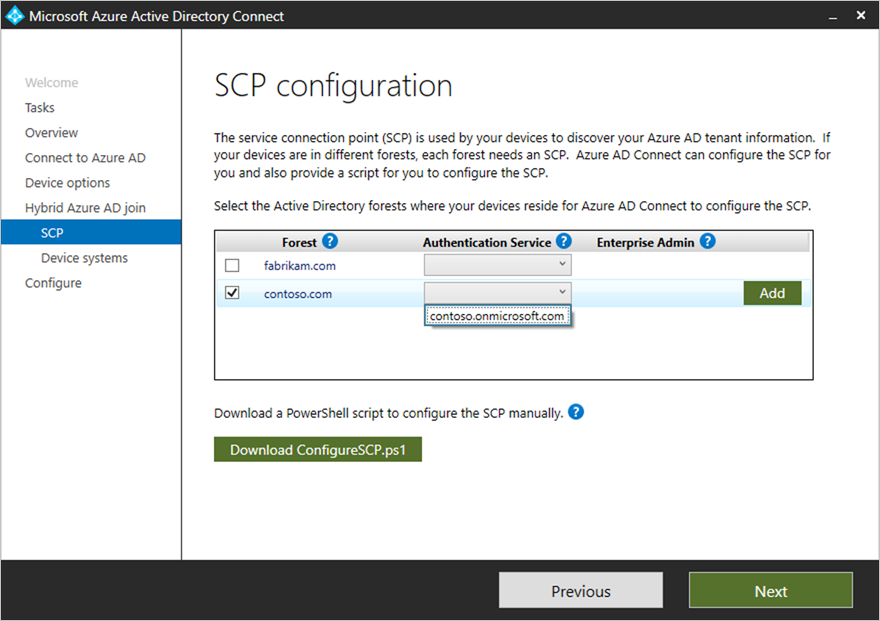

Nella configurazione di SCP, per ogni foresta in cui si vuole che Microsoft Entra Connect configuri un punto di connessione del servizio (SCP), completare i passaggi seguenti e quindi selezionare Avanti.

- Selezionare la Foresta.

- Selezionare Servizio di autenticazione.

- Selezionare Aggiungi per immettere le credenziali di amministratore aziendale.

In Pronto per la configurazione selezionare Configura.

In La configurazione è stata completata selezionare Esci.

Domini federati

Un ambiente federato deve includere un provider di identità che supporta i requisiti riportati di seguito. Se l'ambiente federato usa Active Directory Federation Services (AD FS), i requisiti seguenti sono già supportati.

- Attestazione WIAORMULTIAUTHN: questa attestazione è necessaria per eseguire l'aggiunta ibrida di Microsoft Entra per i dispositivi Windows di livello inferiore.

- Protocollo WS-Trust: questo protocollo è necessario per autenticare i dispositivi aggiunti ibridi Microsoft Entra correnti di Windows con Microsoft Entra ID. Quando si usa AD FS, è necessario abilitare gli endpoint WS-Trust seguenti:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Avviso

Sia adfs/services/trust/2005/windowstransport che adfs/services/trust/13/windowstransport devono essere abilitati solo come endpoint per Intranet e NON devono essere esposti come endpoint per Extranet tramite Proxy applicazione Web. Per altre informazioni su come disabilitare gli endpoint Windows WS-Trust, vedere Disabilitare gli endpoint Windows WS-Trust sul proxy. È possibile verificare gli endpoint abilitati nella console di gestione di AD FS, in Servizio>Endpoint.

Configurare l'aggiunta ibrida a Microsoft Entra usando Microsoft Entra Connect per un ambiente federato:

Aprire Microsoft Entra Connect e quindi selezionare Configura.

Nella pagina Attività aggiuntive selezionare Configura le opzioni del dispositivo e quindi Avanti.

Nella pagina Panoramica selezionare Avanti.

Nella pagina Connetti a Microsoft Entra ID immettere le credenziali di un amministratore di identità ibrida per il tenant di Microsoft Entra e quindi selezionare Avanti.

Nella pagina Opzioni dispositivo selezionare Configura aggiunta ibrida a Microsoft Entra e quindi selezionare Avanti.

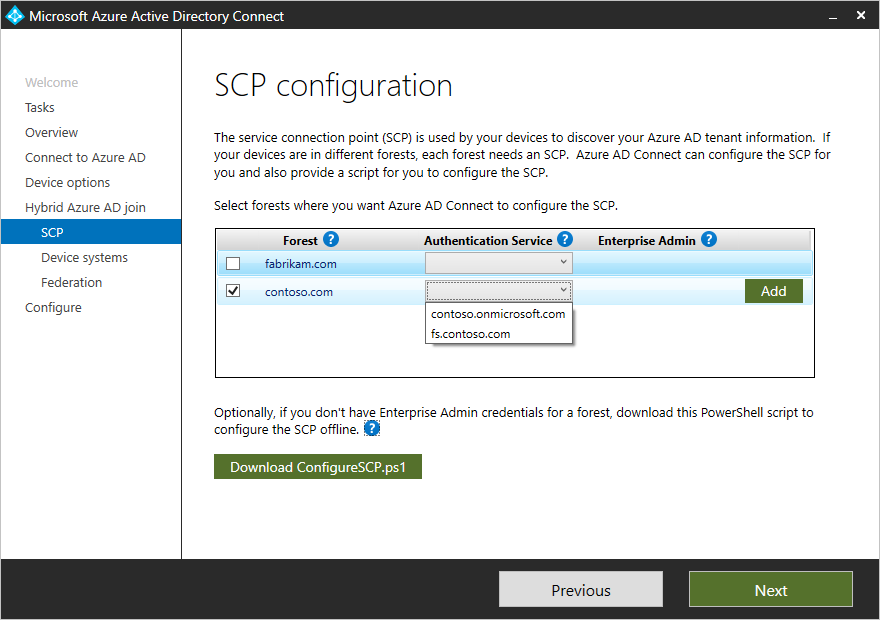

Nella pagina Punto di connessione del servizio completare la procedura seguente e quindi selezionare Avanti:

- Selezionare la foresta.

- Selezionare il servizio di autenticazione. È necessario selezionare il server AD FS a meno che l'organizzazione non disponga esclusivamente di client Windows 10 o più recenti e di configurare la sincronizzazione computer/dispositivo oppure l'organizzazione usi l'accesso SSO facile.

- Selezionare Aggiungi per immettere le credenziali di amministratore aziendale.

Nella pagina Sistemi operativi del dispositivo selezionare i sistemi operativi usati dai dispositivi nell'ambiente Active Directory e quindi selezionare Avanti.

Nella pagina Configurazione della federazione immettere le credenziali di amministratore AD FS e quindi selezionare Avanti.

Nella pagina Pronto per la configurazione selezionare Configura.

Nella pagina La configurazione è stata completata selezionare Esci.

Avvertenze della federazione

Con Windows 10 1803 o versione successiva, se l'aggiunta ibrida Microsoft Entra istantanea per un ambiente federato con AD FS ha esito negativo, ci si affida a Microsoft Entra Connect per sincronizzare l'oggetto computer in Microsoft Entra ID per completare la registrazione del dispositivo per l'aggiunta ibrida a Microsoft Entra.

Altri scenari

Le organizzazioni possono testare l'aggiunta ibrida a Microsoft Entra in un subset del proprio ambiente prima di un'implementazione completa. I passaggi per completare una distribuzione mirata sono disponibili nell'articolo Distribuzione di destinazione dell'aggiunta ibrida a Microsoft Entra. Le organizzazioni devono includere un esempio di utenti di ruoli e profili diversi in questo gruppo pilota. Un'implementazione mirata consente di identificare eventuali problemi che il piano potrebbe non risolvere prima di abilitare per l'intera organizzazione.

Alcune organizzazioni potrebbero non essere in grado di usare Microsoft Entra Connect per configurare AD FS. La procedura per configurare manualmente le attestazioni è disponibile nell'articolo Configurare manualmente l'aggiunta ibrida a Microsoft Entra.

Cloud us government (inclusivo di GCCHigh e DoD)

Per le organizzazioni in Azure per enti pubblici, l'aggiunta ibrida a Microsoft Entra richiede che i dispositivi abbiano accesso alle risorse Microsoft seguenti dall'interno della rete dell'organizzazione:

https://enterpriseregistration.windows.netehttps://enterpriseregistration.microsoftonline.ushttps://login.microsoftonline.ushttps://device.login.microsoftonline.ushttps://autologon.microsoft.us(se si usa o si prevede di usare Seamless SSO)

Risolvere i problemi relativi all'aggiunta ibrida a Microsoft Entra

Se si verificano problemi con il completamento dell'aggiunta ibrida a Microsoft Entra per i dispositivi Windows aggiunti a un dominio, vedere:

- Risoluzione dei problemi dei dispositivi con il comando dsregcmd

- Risolvere i problemi relativi all'aggiunta ibrida di Microsoft Entra per i dispositivi windows correnti

- Risolvere i problemi relativi all'aggiunta ibrida di Microsoft Entra per i dispositivi windows di livello inferiore

- Risolvere i problemi relativi allo stato dei dispositivi in sospeso