Attivare App per la logica con estensioni personalizzate nella gestione entitlement

App per la logica di Azure può essere usato per automatizzare flussi di lavoro personalizzati e connettere app e servizi in un'unica posizione. Gli utenti possono integrare App per la logica con la gestione entitlement per ampliare i flussi di lavoro di governance oltre i principali casi d'uso di gestione entitlement.

Queste app per la logica possono quindi essere attivate per l'esecuzione in base ai casi d'uso di gestione entitlement, ad esempio quando viene concesso o richiesto un pacchetto di accesso. Ad esempio, un amministratore può creare e collegare un'app per la logica personalizzata alla gestione entitlement, in modo che quando un utente richiede un pacchetto di accesso, viene attivata un'app per la logica che garantisce che all'utente vengano assegnate anche determinate caratteristiche in un'app SAAS di terze parti (ad esempio Salesforce) o venga inviato un messaggio di posta elettronica personalizzato.

I casi d'uso di gestione entitlement che possono essere integrati con App per la logica includono le fasi seguenti. Questi sono i trigger associati a un pacchetto di accesso che può avviare l'app per la logica dell'estensione personalizzata:

Quando viene creata una richiesta di pacchetto di accesso

Quando viene approvata una richiesta di pacchetto di accesso

Quando viene concessa un'assegnazione di pacchetto di accesso

Quando viene rimossa un'assegnazione di pacchetto di accesso

14 giorni prima della scadenza automatica di un'assegnazione automatica dei pacchetti di accesso

Un giorno prima della scadenza automatica dell'assegnazione automatica di un pacchetto di accesso

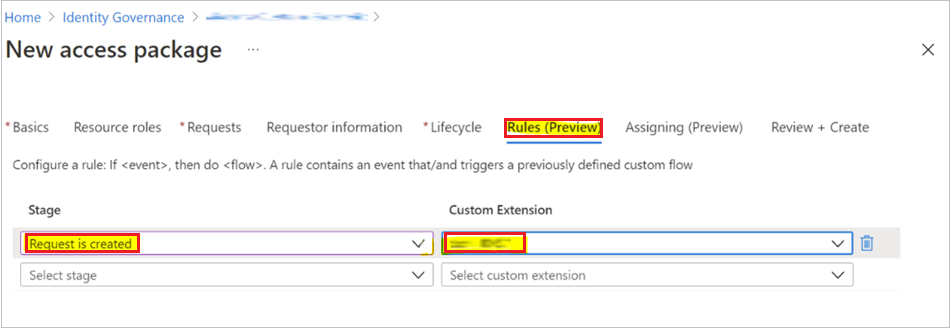

Questi trigger per App per la logica vengono controllati in una scheda all'interno dei criteri dei pacchetti di accesso denominati Regole. Inoltre, una scheda Estensioni personalizzate nella pagina Catalogo mostra tutte le estensioni di App per la logica aggiunte per un determinato catalogo. Questo articolo descrive come creare e aggiungere app per la logica ai cataloghi e ai pacchetti di accesso nella gestione entitlement.

Requisiti di licenza

L'uso di questa funzionalità richiede le licenze di Microsoft Entra ID Governance. Per trovare la licenza appropriata per i requisiti, vedere Nozioni fondamentali sulla governance degli ID di Microsoft Entra ID.

Creare e aggiungere un flusso di lavoro dell'app per la logica a un catalogo da usare nella gestione entitlement

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il proprietario del catalogo e il proprietario del gruppo di risorse.

Passare a Cataloghi di governance>delle identità.

Selezionare il catalogo per il quale si vuole aggiungere un'estensione personalizzata e quindi nel menu a sinistra selezionare Estensioni personalizzate.

Nella barra di spostamento dell'intestazione selezionare Aggiungi un'estensione personalizzata.

Nella scheda Informazioni di base immettere il nome dell'estensione personalizzata, che deve essere il nome dell'app per la logica collegata e una descrizione del flusso di lavoro. Questi campi vengono visualizzati nella scheda Estensioni personalizzate del catalogo.

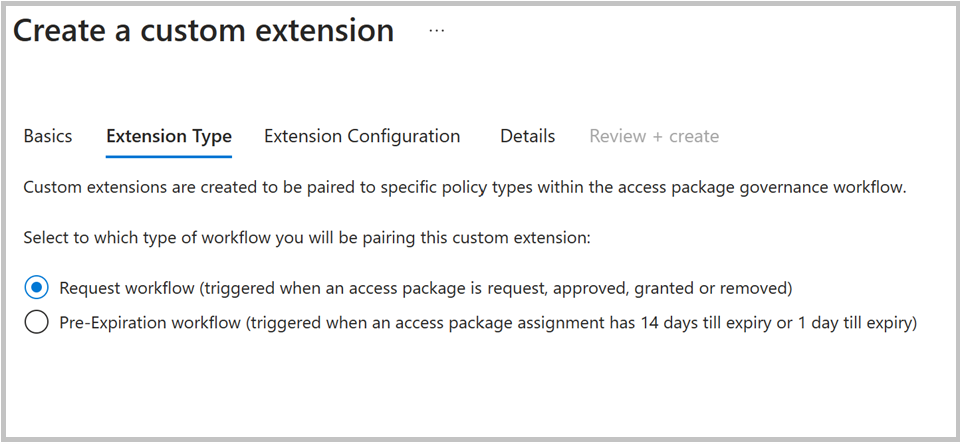

La scheda Tipo di estensione definisce il tipo di criteri del pacchetto di accesso con cui è possibile usare l'estensione personalizzata. Il tipo "Flusso di lavoro richiesta" supporta le fasi dei criteri: viene creato il pacchetto di accesso richiesto, quando la richiesta viene approvata, quando viene concessa l'assegnazione e quando viene rimossa l'assegnazione. Questo tipo supporta anche l'avvio e l'attesa. capabilities.

Il flusso di lavoro di pre-scadenza supporta le fasi dei criteri: 14 giorni fino alla scadenza dell'assegnazione del pacchetto di accesso e 1 giorno fino alla scadenza dell'assegnazione del pacchetto di accesso. Questo tipo di estensione non supporta l'avvio e l'attesa.

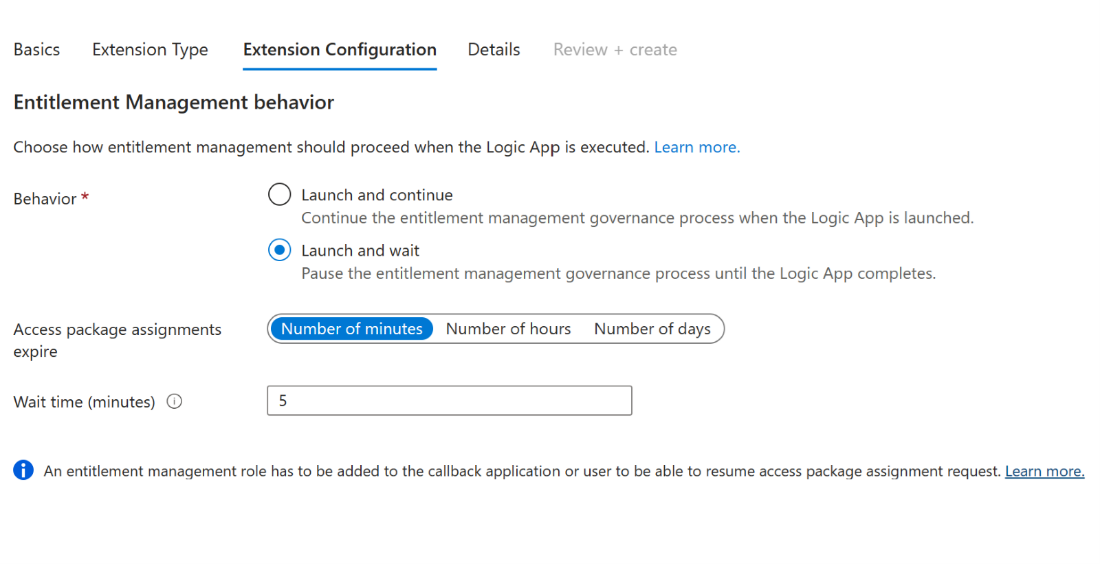

La scheda Configurazione estensione consente di decidere se l'estensione ha il comportamento di "avvio e continuazione" o "avvio e attesa". Con "Avvia e continua" l'azione dei criteri collegati nel pacchetto di accesso, ad esempio una richiesta, attiva l'app per la logica collegata all'estensione personalizzata. Dopo l'attivazione dell'app per la logica, il processo di gestione entitlement associato al pacchetto di accesso continuerà. Per "Avvia e attendi", l'azione del pacchetto di accesso associato verrà sospesa finché l'app per la logica collegata all'estensione completa l'attività e un'azione di ripresa viene inviata dall'amministratore per continuare il processo. Se non viene inviata alcuna risposta nel periodo di attesa definito, questo processo verrà considerato un errore. Questo processo è descritto più avanti nella relativa sezione Configurazione di estensioni personalizzate che sospendono i processi di gestione entitlement.

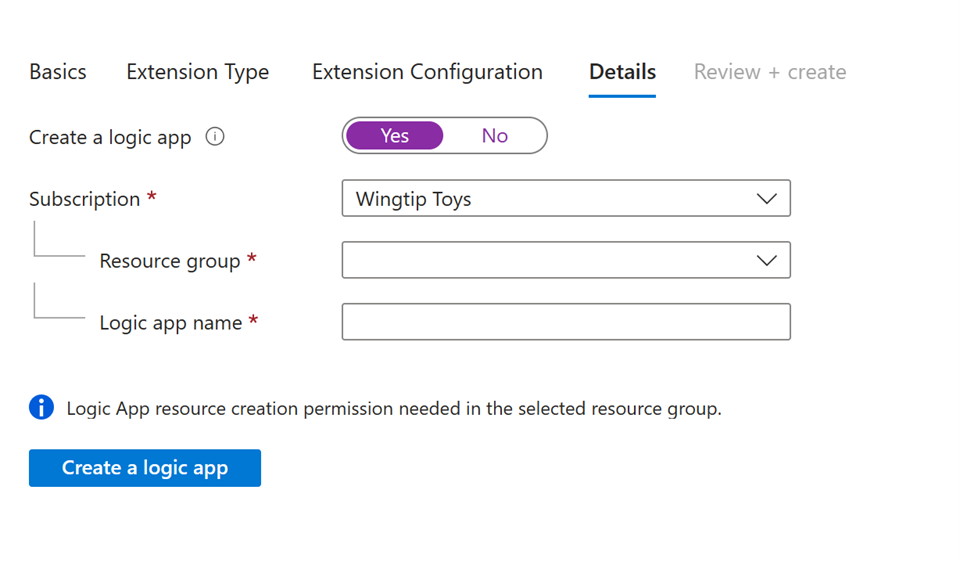

Nella scheda Dettagli scegliere se si vuole usare un'app per la logica del piano a consumo esistente. Selezionando Sì nel campo "Crea nuova app per la logica" (impostazione predefinita) viene creata una nuova app per la logica del piano a consumo vuota già collegata a questa estensione personalizzata. Indipendentemente dalla necessità di fornire:

Una sottoscrizione di Azure.

Gruppo di risorse con autorizzazioni di creazione di risorse per l'app per la logica se si crea una nuova app per la logica.

Selezionare "Crea app per la logica" se si usa questa impostazione.

Nota

Quando si crea una nuova app per la logica in questo modale, la lunghezza di "/subscriptions/{SubscriptionId}/resourceGroups/{RG Name}/providers/Microsoft.Logic/workflows/{Logicapp Name}" non può superare i 150 caratteri.

In Rivedi e crea esaminare il riepilogo dell'estensione personalizzata e verificare che i dettagli per il callout dell'app per la logica siano corretti. Selezionare Crea.

Questa estensione personalizzata per l'app per la logica collegata viene ora visualizzata nella scheda Estensioni personalizzate in Cataloghi. È possibile chiamare questa opzione nei criteri del pacchetto di accesso.

Visualizzare e modificare le estensioni personalizzate esistenti per un catalogo

Passare alla scheda Estensioni personalizzate all'interno di un catalogo come indicato in precedenza come almeno un Amministrazione istrator di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il proprietario del catalogo.

Qui è possibile visualizzare tutte le estensioni personalizzate create, insieme all'app per la logica associata e alle informazioni sul tipo di estensione personalizzata.

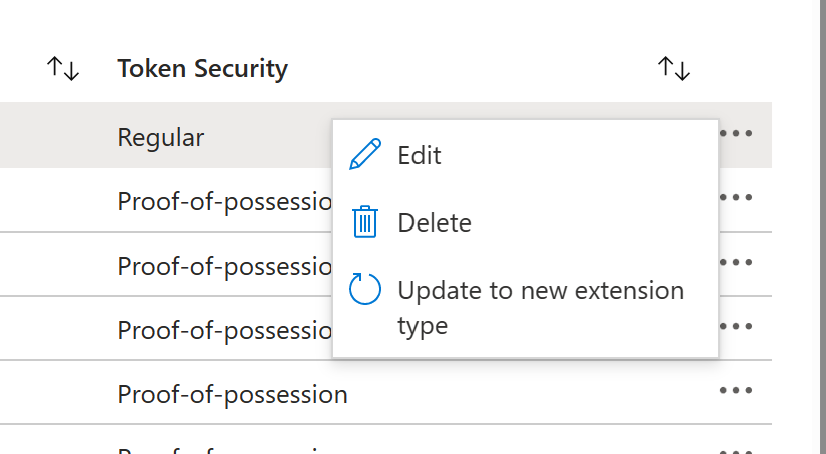

Insieme al nome dell'app per la logica, la colonna Type determina se l'estensione personalizzata è stata creata nel nuovo modello di autenticazione V2 (dopo il 17 marzo 2023) o il modello originale. Se è stata creata un'estensione personalizzata nel nuovo modello, la colonna Tipo corrisponde al tipo selezionato dal modale di configurazione che è "richiesta di assegnazione" o "pre-scadenza". Per le estensioni personalizzate meno recenti, il tipo mostra "pacchetto di accesso personalizzato".

La colonna Sicurezza token mostra il framework di sicurezza dell'autenticazione associato usato durante la creazione dell'estensione personalizzata. Le nuove estensioni personalizzate V2 mostrano "proof-of-possession" (PoP) come tipo di sicurezza del token. Le estensioni personalizzate meno recenti mostrano "regolare".

Le estensioni personalizzate di stile precedente non sono più in grado di essere create dall'interfaccia utente, ma quelle esistenti possono essere convertite in nuove estensioni personalizzate di stile dall'interfaccia utente.

La selezione dei tre puntini alla fine della riga di un'estensione personalizzata precedente consente di aggiornare rapidamente l'estensione personalizzata a un nuovo tipo.

Nota

Le estensioni personalizzate possono essere convertite nel nuovo tipo solo se non sono in uso o se sono in uso esclusivamente per le fasi dei criteri di un tipo di estensione specifico (fasi della richiesta di assegnazione o fasi di scadenza preliminare).

È anche possibile modificare qualsiasi estensione personalizzata. In questo modo è possibile aggiornare il nome, la descrizione e altri valori di campo. A tale scopo, selezionare Modifica all'interno del riquadro a tre punti per qualsiasi estensione personalizzata.

Le estensioni personalizzate in stile precedente possono continuare a essere usate e modificate anche se non convertite, anche se non possono più essere create.

Se non è possibile aggiornare un'estensione personalizzata di stile precedente al nuovo tipo perché viene usata per le fasi dei criteri, sia di richieste di assegnazione che di tipi di scadenza preliminare, per aggiornarla è necessario rimuoverla da tutti i criteri collegati o assicurarsi che venga usata solo per le fasi dei criteri associate a UN tipo (richiesta di assegnazione, o pre-scadenza).

Aggiungere un'estensione personalizzata a un criterio in un pacchetto di accesso

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il proprietario del catalogo e gestione pacchetti di Access.

Passare a Identity Governance Entitlement management Access package (Pacchetto di accesso per la gestione>entitlement di Identity Governance>).

Selezionare il pacchetto di accesso a cui si vuole aggiungere un'estensione personalizzata (app per la logica) dall'elenco dei pacchetti di accesso già creati.

Nota

Selezionare Nuovo pacchetto di accesso se si vuole creare un nuovo pacchetto di accesso. Per altre informazioni su come creare un pacchetto di accesso, vedere Creare un nuovo pacchetto di accesso nella gestione entitlement. Per altre informazioni su come modificare un pacchetto di accesso esistente, vedere Modificare le impostazioni delle richieste per un pacchetto di accesso nella gestione entitlement di Microsoft Entra.

Passare alla scheda criteri, selezionare il criterio e selezionare Modifica.

Nelle impostazioni dei criteri passare alla scheda Estensioni personalizzate.

Nel menu seguente , selezionare l'evento del pacchetto di accesso che si vuole usare come trigger per questa estensione personalizzata (App per la logica). Ad esempio, se si vuole attivare il flusso di lavoro dell'app per la logica dell'estensione personalizzata solo quando un utente richiede il pacchetto di accesso, selezionare Richiesta creata.

Nel menu sotto Estensione personalizzata selezionare l'estensione personalizzata (app per la logica) da aggiungere al pacchetto di accesso. L'azione selezionata viene eseguita quando l'evento selezionato nel campo si verifica.

Selezionare Aggiorna per aggiungerlo ai criteri di un pacchetto di accesso esistente.

Modificare la definizione del flusso di lavoro di un'app per la logica collegata

Per le app per la logica appena create collegate alle estensioni personalizzate, queste app per la logica iniziano vuote. Per creare i flussi di lavoro in App per la logica che verranno attivati dall'estensione quando viene attivata la condizione dei criteri del pacchetto di accesso collegato, è necessario modificare la definizione del flusso di lavoro dell'app per la logica in Progettazione app per la logica. A tale scopo, seguire questa procedura:

Passare alla scheda Estensioni personalizzate all'interno di un catalogo come indicato in precedenza come almeno un Amministrazione istrator di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il proprietario del catalogo.

Selezionare l'estensione personalizzata per cui si vuole modificare l'app per la logica.

Selezionare l'app per la logica nella colonna App per la logica per la riga dell'estensione personalizzata associata. In questo modo è possibile modificare o creare il flusso di lavoro in Progettazione app per la logica.

Per altre informazioni sulla creazione di flussi di lavoro dell'app per la logica, vedere Avvio rapido: Creare un flusso di lavoro a consumo di esempio in App per la logica di Azure multi-tenant.

Configurazione di estensioni personalizzate che sospendono i processi di gestione entitlement

Un nuovo aggiornamento alla funzionalità delle estensioni personalizzate è la possibilità di sospendere il processo dei criteri del pacchetto di accesso associato a un'estensione personalizzata fino al completamento dell'app per la logica e un payload di richiesta di ripresa viene inviato alla gestione entitlement. Ad esempio, se un'estensione personalizzata per un'app per la logica viene attivata da un criterio di concessione del pacchetto di accesso e l'abilitazione di "avvio e attesa", quando l'app per la logica viene attivata, il processo di concessione non riprenderà fino al completamento dell'app per la logica e una richiesta di ripresa viene inviata alla gestione entitlement.

Questo processo di sospensione consente agli amministratori di avere il controllo dei flussi di lavoro che desiderano eseguire prima di continuare con le attività del ciclo di vita di accesso nella gestione entitlement. L'unica eccezione è se si verifica un timeout. I processi di avvio e attesa richiedono un timeout di un massimo di 14 giorni annotati in minuti, ore o giorni. Se una risposta di ripresa non viene restituita alla gestione entitlement entro la scadenza del periodo di "timeout", il processo del flusso di lavoro della richiesta di gestione entitlement viene sospeso.

L'amministratore è responsabile della configurazione di un processo automatizzato in grado di inviare di nuovo il payload della richiesta di ripresa dell'API alla gestione entitlement, una volta completato il flusso di lavoro dell'app per la logica. Per inviare il payload della richiesta di ripresa, seguire le istruzioni riportate qui nei documenti dell'API Graph. Vedere qui le informazioni sulla richiesta di ripresa.

In particolare, quando un criterio del pacchetto di accesso è stato abilitato per chiamare un'estensione personalizzata e l'elaborazione della richiesta è in attesa del callback dal cliente, il cliente può avviare un'azione di ripresa. Viene eseguita su un oggetto accessPackageAssignmentRequest il cui oggetto requestStatus si trova in uno stato WaitingForCallback.

La richiesta di ripresa può essere inviata per le fasi seguenti:

microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestCreated microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestApproved microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestGranted microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestRemoved

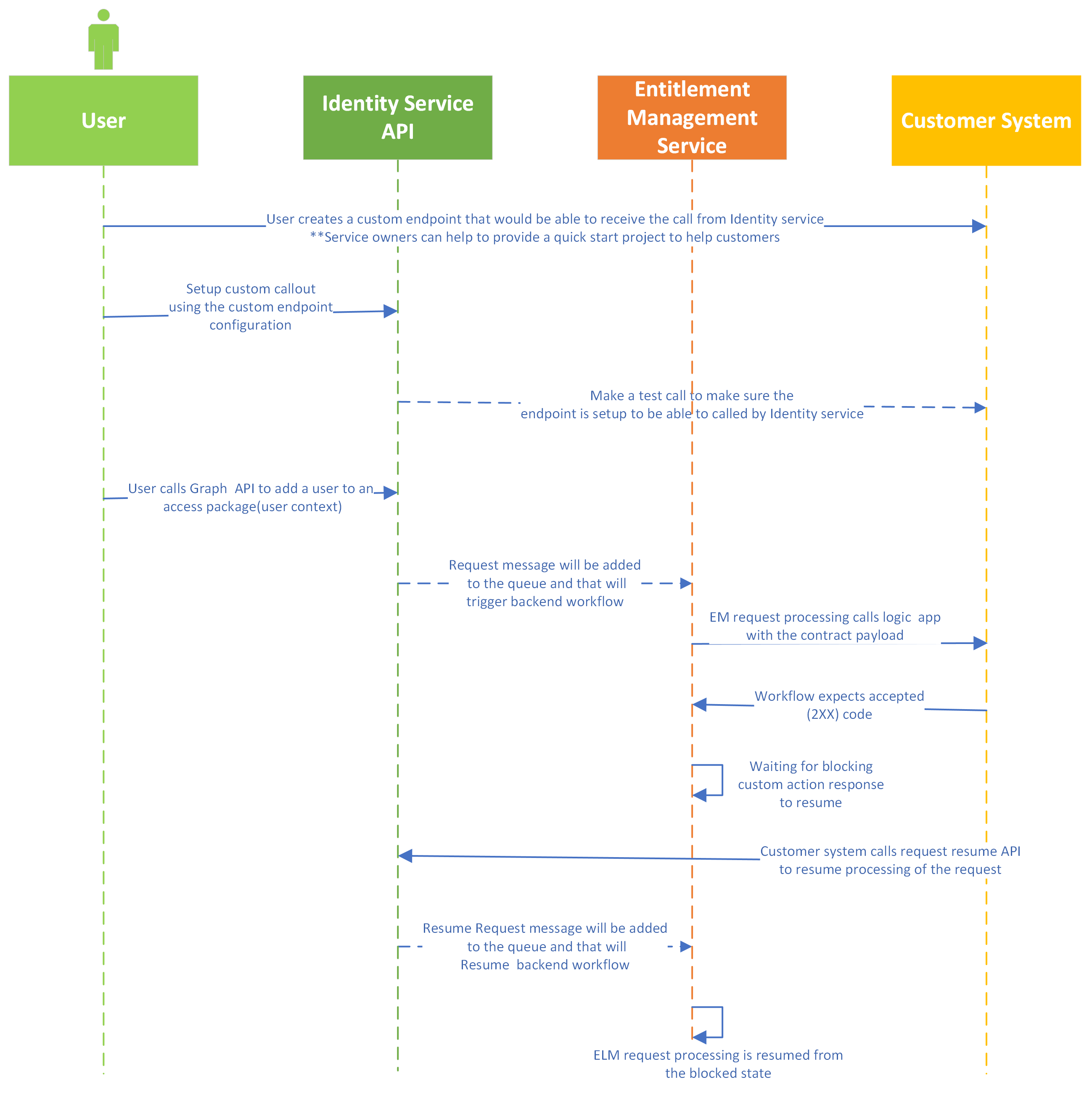

Il diagramma di flusso seguente mostra il callout di gestione entitlement al flusso di lavoro di App per la logica:

Il diagramma di flusso diagramma mostra:

- L'utente crea un endpoint personalizzato in grado di ricevere la chiamata dal servizio di identità

- Il servizio di identità effettua una chiamata di test per confermare che l'endpoint può essere chiamato dal servizio di gestione delle identità

- L'utente chiama l'API Graph per richiedere di aggiungere un utente a un pacchetto di accesso

- Il servizio identità viene aggiunto alla coda che attiva il flusso di lavoro back-end

- L'elaborazione delle richieste del servizio di gestione entitlement chiama l'app per la logica con il payload della richiesta

- Il flusso di lavoro prevede il codice accettato

- Il servizio di gestione entitlement attende la ripresa dell'azione personalizzata di blocco

- Il sistema del cliente chiama l'API di ripresa della richiesta al servizio di gestione delle identità per riprendere l'elaborazione della richiesta

- Il servizio di gestione delle identità aggiunge il messaggio di richiesta di ripresa alla coda del servizio Di gestione entitlement che riprende il flusso di lavoro back-end

- Il servizio di gestione entitlement viene ripreso dallo stato bloccato

Un esempio di payload della richiesta di ripresa è:

POST https://graph.microsoft.com/beta/identityGovernance/entitlementManagement/accessPackageAssignmentRequests/0e60f18c-b2a0-4887-9da8-da2e30a39d99/resume

Content-Type: application/json

{

"source": "Contoso.SodCheckProcess",

"type": "microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestCreated",

"data": {

"@odata.type": "microsoft.graph.accessPackageAssignmentRequestCallbackData",

"stage": "assignmentRequestCreated",

"customExtensionStageInstanceId": "957d0c50-466b-4840-bb5b-c92cea7141ff",

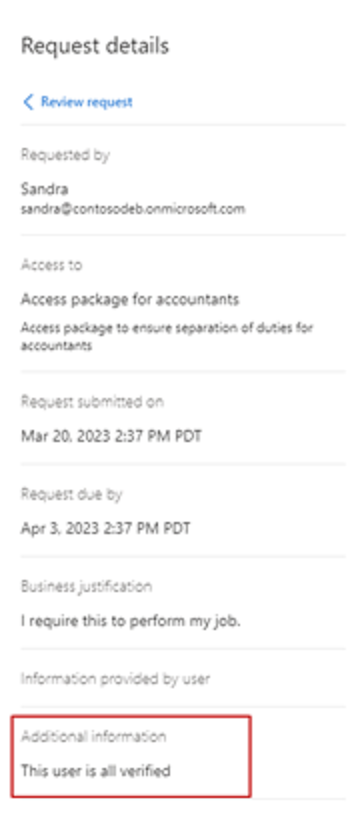

"customExtensionStageInstanceDetail": "This user is all verified"

}

}

Con Avvio e attesa, gli amministratori hanno anche la possibilità di negare una richiesta se l'estensione è collegata alle fasi del pacchetto di accesso "richiesta viene creata" o "richiesta approvata". In questi casi, l'app per la logica può inviare un messaggio di rifiuto alla gestione entitlement, che terminerebbe il processo prima che l'utente finale riceva il pacchetto di accesso.

Come accennato, le estensioni personalizzate create con il tipo di flusso di lavoro della richiesta, che include quattro fasi dei criteri associate, possono essere abilitate con "Avvia e attendi" se necessario.

Di seguito è riportato un esempio per riprendere l'elaborazione di una richiesta di assegnazione del pacchetto di accesso negando la richiesta in attesa di un callback. Non è possibile negare una richiesta nella fase assignmentRequestCreated del callout.

POST https://graph.microsoft.com/beta/identityGovernance/entitlementManagement/accessPackageAssignmentRequests/9e60f18c-b2a0-4887-9da8-da2e30a39d99/resume

Content-Type: application/json

{

"source": "Contoso.SodCheckProcess",

"type": "microsoft.graph.accessPackageCustomExtensionStage.assignmentRequestCreated",

"data": {

"@odata.type": "microsoft.graph.accessPackageAssignmentRequestCallbackData",

"stage": "AssignmentRequestCreated",

"customExtensionStageInstanceId": "857d0c50-466b-4840-bb5b-c92cea7141ff",

"state": "denied",

"customExtensionStageInstanceDetail": "Potential risk user based on the SOD check"

}

}

Esperienza dell'utente finale dell'estensione

Esperienza del responsabile approvazione

Un responsabile approvazione vede la stringa specificata nel payload della richiesta di ripresa customExtensionStageInstanceDetail , come illustrato nel payload che si trova in Configurazione di estensioni personalizzate che sospendono i processi di gestione entitlement.

Esperienza del richiedente

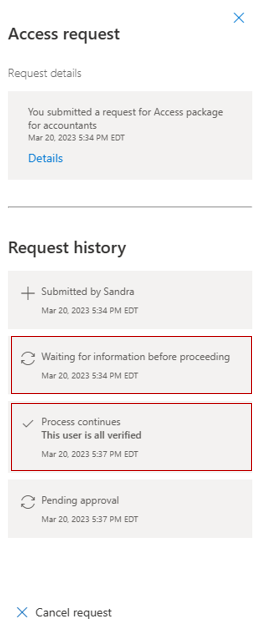

Quando un pacchetto di accesso ha un'estensione personalizzata con funzionalità di avvio e attesa e l'app per la logica viene attivata quando viene creata la richiesta del pacchetto di accesso, i richiedenti possono visualizzare lo stato della richiesta all'interno della cronologia delle richieste in MyAccess.

Gli aggiornamenti di stato seguenti vengono visualizzati agli utenti in base alla fase dell'estensione personalizzata:

| Fase dell'estensione personalizzata | Messaggio visualizzato al richiedente nella cronologia delle richieste MyAccess |

|---|---|

| Quando l'estensione viene elaborata | In attesa di informazioni prima di procedere |

| Quando l'estensione non riesce | Processo scaduto |

| Quando l'estensione riprende | Il processo continua |

Questo è un esempio di cronologia delle richieste MyAccess da un richiedente dopo la ripresa dell'estensione:

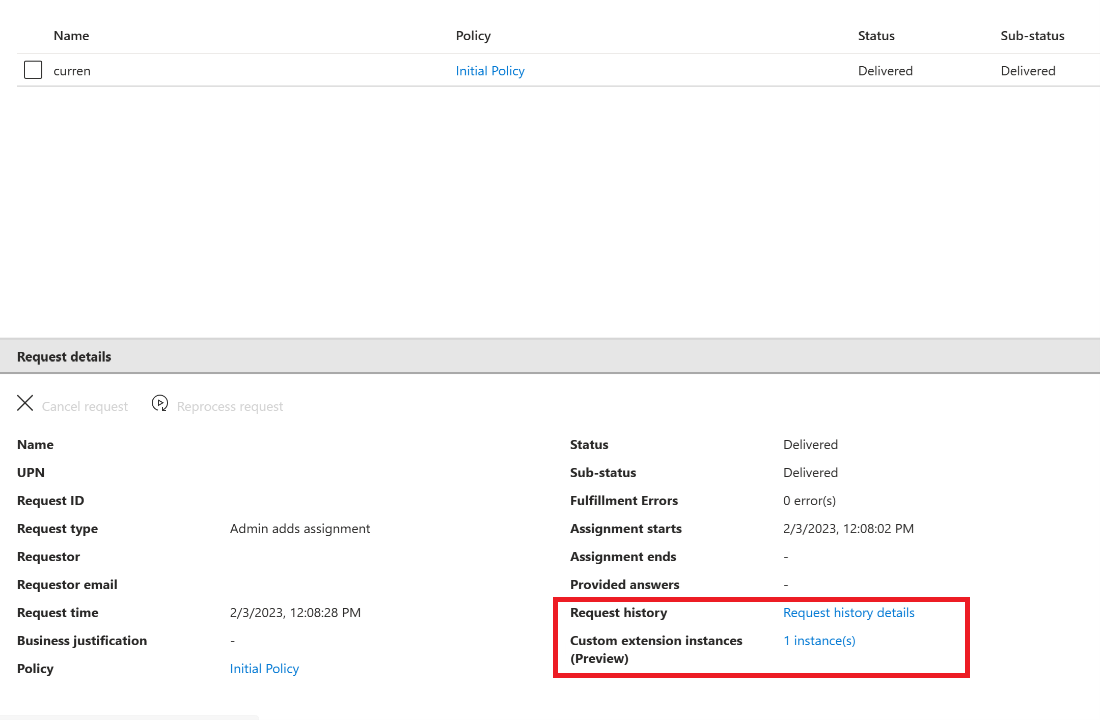

Risoluzione dei problemi e convalida

Per le estensioni personalizzate associate a una richiesta, è possibile visualizzare i dettagli sull'estensione personalizzata (e avviare e attendere se abilitata) dal collegamento Dettagli cronologia richieste all'interno della pagina dei dettagli della richiesta del pacchetto di accesso associato.

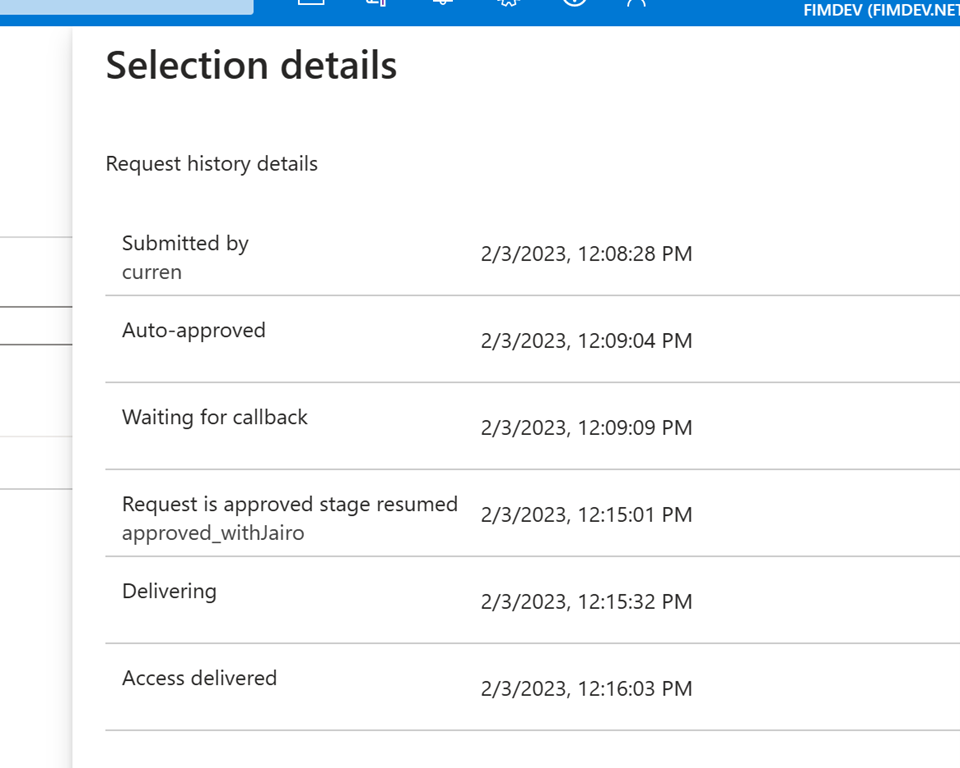

Ad esempio, qui è possibile visualizzare l'ora di invio della richiesta e l'ora di inizio del processo di avvio e attesa (in attesa del callback). La richiesta è stata approvata e la fase di gestione entitlement "ripresa", dopo che l'app per la logica è stata eseguita e la richiesta di ripresa è stata restituita alle 12:15.

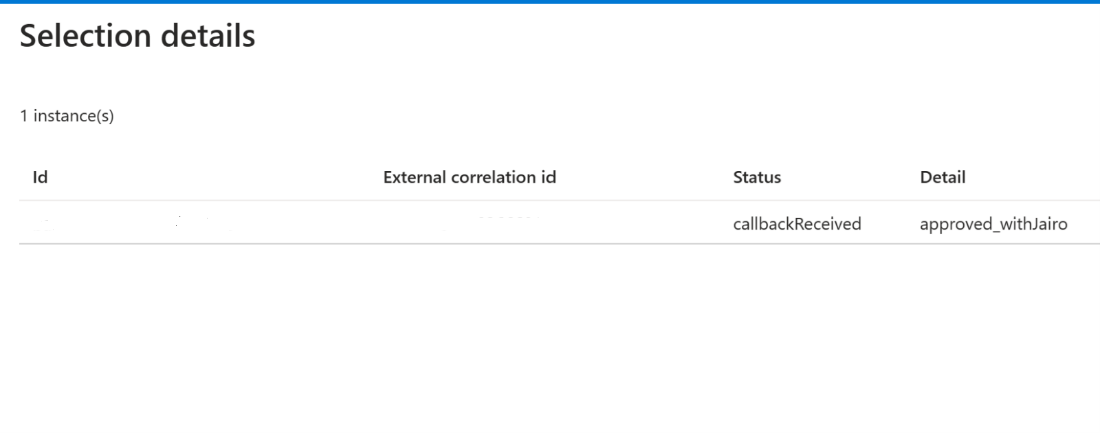

Inoltre, un nuovo collegamento Istanze di estensione personalizzate all'interno dei dettagli della richiesta mostra informazioni sull'estensione personalizzata associata al pacchetto di accesso per la richiesta.

Viene visualizzato l'ID estensione personalizzato e lo stato. Queste informazioni cambiano in base a se è presente un callback di avvio e attesa associato.

Per verificare che l'estensione personalizzata abbia attivato correttamente l'app per la logica associata, è possibile visualizzare anche i log dell'app per la logica, che hanno un timestamp di quando l'app per la logica è stata eseguita per l'ultima volta.