Single Sign-On facile di Microsoft Entra: Approfondimento tecnico

Questo articolo fornisce informazioni tecniche sul funzionamento della funzionalità Single Sign-On facile (Seamless SSO) di Microsoft Entra.

Come opera la SSO facille?

Questa sezione è composta da tre parti:

- Installazione della funzionalità di accesso SSO facile.

- Funzionamento di una transazione di accesso utente singolo in un browser Web con accesso SSO facile.

- Funzionamento di una transazione di accesso utente singolo in un client nativo con accesso SSO facile.

Installazione

L'accesso Single Sign-On facile è abilitato usando Microsoft Entra Connessione, come illustrato di seguito. Durante l'abilitazione della funzionalità, si verificano i passaggi seguenti:

- Un account computer (

AZUREADSSOACC) viene creato nel Active Directory locale (AD) in ogni foresta di Active Directory sincronizzata con Microsoft Entra ID (usando Microsoft Entra Connessione). - Inoltre, durante il processo di accesso di Microsoft Entra vengono creati diversi nomi di entità servizio (SPN) Kerberos.

- La chiave di decrittografia Kerberos dell'account computer viene condivisa in modo sicuro con Microsoft Entra ID. Se sono presenti più foreste di Active Directory, ogni account computer avrà una propria chiave di decrittografia Kerberos univoca.

Importante

Per l'account computer AZUREADSSOACC deve essere configurata una protezione elevata per motivi di sicurezza. Solo gli amministratori di dominio devono essere autorizzati a gestire l'account computer. Assicurarsi che la delega Kerberos nell'account computer sia disabilitata e che nessun altro account in Active Directory disponga delle autorizzazioni di delega per l'account AZUREADSSOACC computer. Archiviare l'account computer in un'unità organizzativa per proteggerla da eventuali eliminazioni accidentali e a cui possono accedere solo gli amministratori di dominio. Anche la chiave di decrittografia Kerberos nell'account computer deve essere considerata sensibile. È consigliabile rinnovare la chiave di decrittografia di Kerberos dell'account computer AZUREADSSOACC almeno ogni 30 giorni.

Importante

Seamless SSO supporta i AES256_HMAC_SHA1AES128_HMAC_SHA1 tipi di crittografia e RC4_HMAC_MD5 per Kerberos. È consigliabile impostare il tipo di crittografia per l'account AzureADSSOAcc$ su AES256_HMAC_SHA1o uno dei tipi AES rispetto a RC4 per una maggiore sicurezza. Il tipo di crittografia viene archiviato nell'attributo msDS-SupportedEncryptionTypes dell'account in Active Directory. Se il tipo di crittografia dell'account AzureADSSOAcc$ è impostato su RC4_HMAC_MD5e si vuole modificarlo in uno dei tipi di crittografia AES, assicurarsi di eseguire prima il rollover della chiave di decrittografia Kerberos dell'account AzureADSSOAcc$ come illustrato nel documento delle domande frequenti, altrimenti l'accesso Single Sign-On facile non si verificherà.

Al termine della configurazione, l'accesso Single Sign-On facile funziona allo stesso modo di qualsiasi altro accesso che usa autenticazione di Windows integrato (IWA).

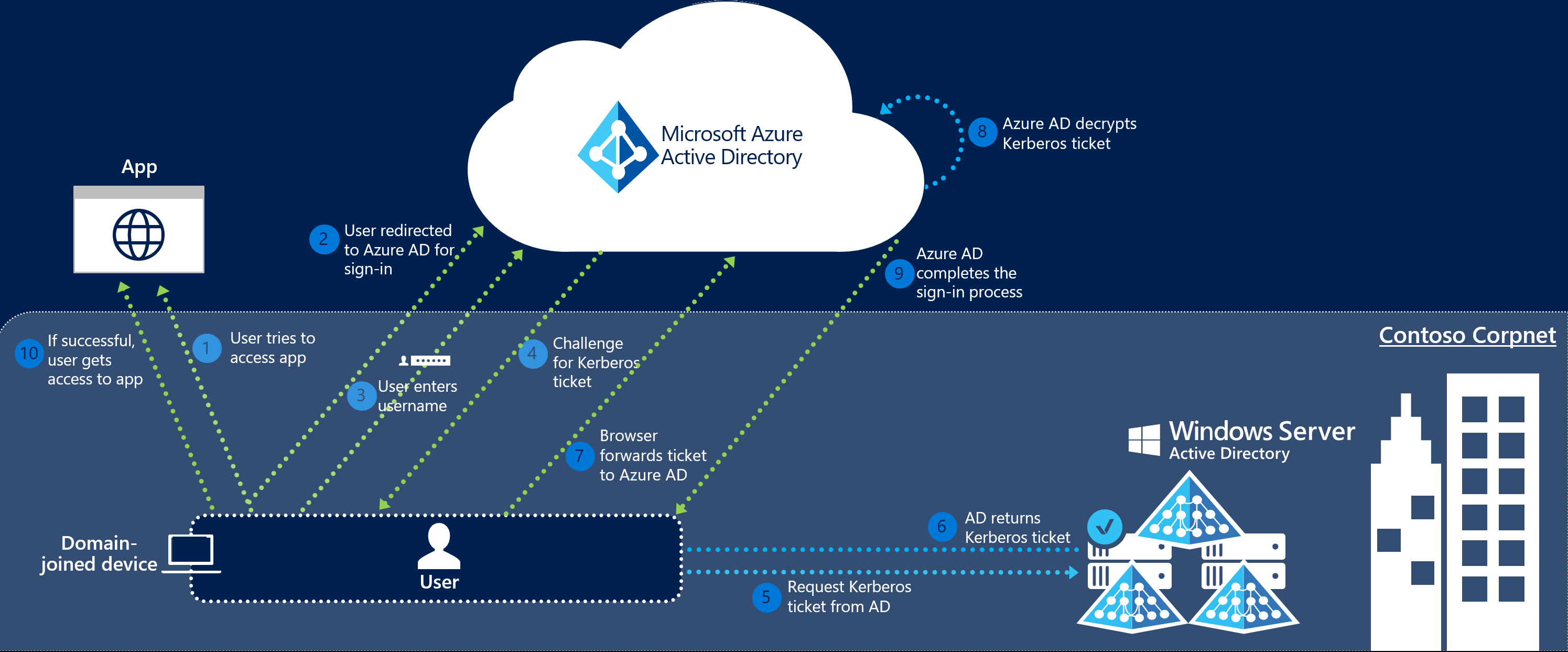

Funzionamento dell'accesso in un browser Web con accesso SSO facile.

Il flusso di accesso in un browser Web è il seguente:

L'utente tenta di accedere a un'applicazione Web (ad esempio, Outlook Web App - https://outlook.office365.com/owa/) da un dispositivo aziendale aggiunto a un dominio all'interno della rete aziendale.

Se l'utente non ha già eseguito l'accesso, l'utente viene reindirizzato alla pagina di accesso di Microsoft Entra.

L'utente digita il nome utente nella pagina di accesso di Microsoft Entra.

Nota

Per determinate applicazioni i passaggi 2 e 3 vengono ignorati.

L'uso di JavaScript in background, Microsoft Entra ID sfida il browser, tramite una risposta 401 Non autorizzata, per fornire un ticket Kerberos.

Il browser, a sua volta, richiede un ticket da Active Directory per l'account computer (che rappresenta l'ID

AZUREADSSOACCMicrosoft Entra).Active Directory individua l'account computer e restituisce un ticket Kerberos al browser, crittografato con il segreto dell'account computer.

Il browser inoltra il ticket Kerberos acquisito da Active Directory all'ID Microsoft Entra.

Microsoft Entra ID decrittografa il ticket Kerberos, che include l'identità dell'utente connesso al dispositivo aziendale, usando la chiave condivisa in precedenza.

Dopo la valutazione, Microsoft Entra ID restituisce un token all'applicazione o chiede all'utente di eseguire prove aggiuntive, ad esempio Multi-Factor Authentication.

Se l'accesso dell'utente ha esito positivo, l'utente può accedere all'applicazione.

Il diagramma seguente illustra tutti i componenti e i passaggi interessati.

L'accesso SSO facile è una funzionalità opportunistica, il che significa che, se ha esito negativo, l'esperienza di accesso dell'utente ritorna al comportamento normale, ovvero l'utente dovrà immettere la propria password per eseguire l'accesso.

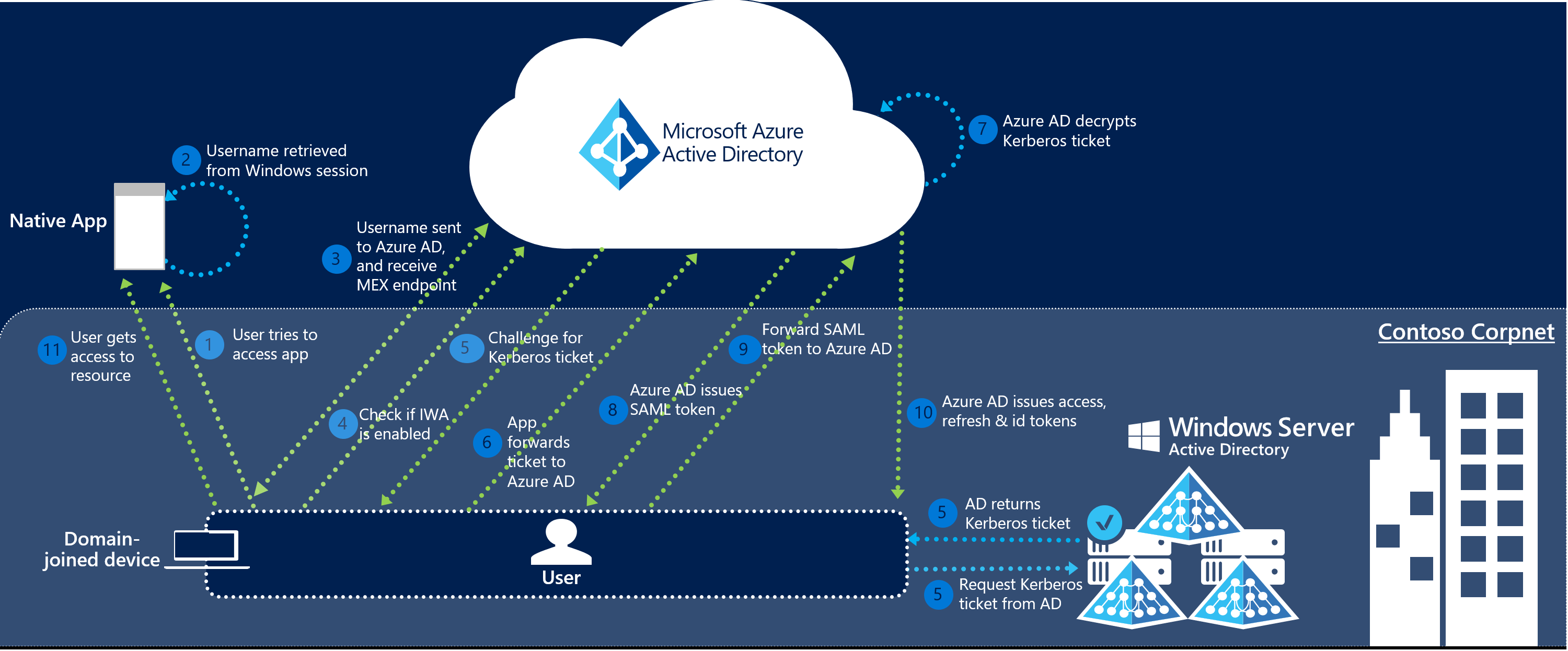

Funzionamento dell'accesso in un client nativo con accesso SSO facile.

Il flusso di accesso in un client nativo è il seguente:

- L'utente tenta di accedere a un'applicazione nativa, ad esempio il client Outlook, da un dispositivo aziendale appartenente a un dominio all'interno della rete aziendale.

- Se l'utente non ha ancora eseguito l'accesso, l'applicazione nativa recupera il relativo nome utente dalla sessione di Windows del dispositivo.

- L'app invia il nome utente all'ID Microsoft Entra e recupera l'endpoint WS-Trust MEX del tenant. Questo endpoint WS-Trust viene usato esclusivamente dalla funzionalità Seamless SSO e non è un'implementazione generale del protocollo WS-Trust in Microsoft Entra ID.

- L'app esegue quindi una query sull'endpoint MEX di WS-Trust per vedere se è disponibile l'endpoint per l'autenticazione integrata. L'endpoint di autenticazione integrata viene usato esclusivamente dalla funzionalità Seamless SSO.

- Se il passaggio 4 ha esito positivo, viene generata una richiesta di verifica Kerberos.

- Se l'app è in grado di recuperare il ticket Kerberos, la inoltra all'endpoint di autenticazione integrata di Microsoft Entra.

- Microsoft Entra ID decrittografa il ticket Kerberos e lo convalida.

- Microsoft Entra ID firma l'utente e rilascia un token SAML all'app.

- L'app invia quindi il token SAML all'endpoint del token OAuth2 di Microsoft Entra ID.

- Microsoft Entra ID convalida il token SAML e rilascia all'app un token di accesso e un token di aggiornamento per la risorsa specificata e un token ID.

- L'utente ottiene l'accesso alla risorsa dell'app.

Il diagramma seguente illustra tutti i componenti e i passaggi interessati.

Passaggi successivi

- Avvio rapido: iniziare a usare l'accesso Single Sign-On facile di Microsoft Entra.

- Domande frequenti: risposte alle domande più frequenti.

- Risoluzione dei problemi: informazioni su come risolvere i problemi comuni relativi a questa funzionalità.

- UserVoice: per l'invio di richieste di nuove funzionalità.