Eventi

9 apr, 15 - 10 apr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025 (Code the Future with AI and connect with Java peers and experts at JDConf 2025).

Registrati adessoQuesto browser non è più supportato.

Esegui l'aggiornamento a Microsoft Edge per sfruttare i vantaggi di funzionalità più recenti, aggiornamenti della sicurezza e supporto tecnico.

Questo articolo illustra come installare e configurare gli agenti di Microsoft Entra Connect Health. La documentazione seguente è specifica per l'installazione e il monitoraggio dell'infrastruttura AD FS con Microsoft Entra Connect Health. Per informazioni sul monitoraggio di Microsoft Entra Connect (Sync) con Microsoft Entra Connect Health, vedere Uso di Microsoft Entra Connect Health for la sincronizzazione. Inoltre, per informazioni sul monitoraggio di Active Directory Domain Services con Microsoft Entra Connect Health, vedere Uso di Microsoft Entra Connect Health con AD DS.

Informazioni su come scaricare gli agenti.

Nota

Microsoft Entra Connect Health non è disponibile nel cloud sovrano della Cina.

La tabella seguente elenca i requisiti per l'uso di Microsoft Entra Connect Health:

| Requisito | Descrizione |

|---|---|

| Si dispone di una sottoscrizione di Microsoft Entra ID P1 o P2. | Microsoft Entra Connect Health è una funzionalità di Microsoft Entra ID P1 o P2. Per altre informazioni, vedere Iscriversi a Microsoft Entra ID P1 o P2. Per ottenere una versione di valutazione gratuita valida 30 giorni, vedere la pagina relativa all'avvio di una versione di valutazione. |

| Si è amministratore globale in Microsoft Entra ID. | Attualmente, solo gli account Amministratore globale possono installare e configurare gli agenti integrità. Per altre informazioni, vedere Amministrare la directory di Microsoft Entra. Usando il controllo degli accessi in base al ruolo di Azure, è possibile consentire ad altri utenti dell'organizzazione di accedere a Microsoft Entra Connect Health. Per altre informazioni, vedere Controllo degli accessi in base al ruolo di Azure per Microsoft Entra Connect Health. Importante: usare un account aziendale o dell'istituto di istruzione per installare gli agenti. Non è possibile usare un account Microsoft per installare gli agenti. Per altre informazioni, vedere Iscriversi ad Azure come organizzazione. |

| L'agente Microsoft Entra Connect Health viene installato in ogni server di destinazione. | Gli agenti integrità devono essere installati e configurati in server mirati in modo che possano ricevere dati e fornire funzionalità di monitoraggio e analisi. Ad esempio, per ottenere i dati dall'infrastruttura di Active Directory Federation Services (AD FS), è necessario installare l'agente nel server di AD FS e nel server Proxy applicazione Web. Analogamente, per ottenere i dati dall'infrastruttura di Active Directory Domain Services locale, è necessario installare l'agente nei controller di dominio. |

| Gli endpoint del servizio Azure hanno connettività in uscita. | Durante l'installazione e il runtime, l'agente richiede la connettività agli endpoint servizio di Microsoft Entra Connect Health. Se i firewall bloccano la connettività in uscita, aggiungere gli endpoint di connettività in uscita a un elenco elementi consentiti. |

| La connettività in uscita si basa su indirizzi IP. | Per informazioni sul filtro del firewall in base agli indirizzi IP, consultare gli intervalli IP di Azure. |

| L'ispezione TLS per il traffico in uscita è filtrata o disabilitata. | Il passaggio di registrazione dell'agente o le operazioni di caricamento dei dati possono avere esito negativo in caso di analisi TLS o di interruzione per il traffico in uscita a livello di rete. Per altre informazioni, vedere Configurare l'analisi TLS. |

| L'agente è in esecuzione nelle porte del firewall del server. | L'agente richiede che le seguenti porte del firewall siano aperte in modo che possa comunicare con gli endpoint di servizio di Microsoft Entra Connect Health: - Porta TCP 443 - Porta TCP 5671 L'ultima versione dell'agente non richiede la porta 5671. Eseguire l'aggiornamento all'ultima versione in modo che sia necessaria solo la porta 443. Per altre informazioni, vedere Porte e protocolli necessari per la soluzione ibrida di gestione delle identità. |

| Se la sicurezza avanzata di Internet Explorer è abilitata, consentire i siti Web specificati. | Se la sicurezza avanzata di Internet Explorer è abilitata, consentire i siti Web seguenti nel server in cui si installa l'agente: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - Server federativo per l'organizzazione considerato attendibile da Microsoft Entra ID (ad esempio, https://sts.contoso.com). Per altre informazioni, vedere Come configurare Internet Explorer. Se nella rete è presente un proxy, vedere la nota visualizzata alla fine di questa tabella. |

| Viene installato PowerShell versione 5.0 o successive. | Windows Server 2016 include PowerShell versione 5.0. |

Importante

Windows Server Core non supporta l'installazione dell'agente di Microsoft Entra Connect Health.

Nota

Se si dispone di un ambiente con blocchi e restrizioni elevate, è necessario aggiungere altri URL rispetto agli URL elencati nella tabella per la sicurezza avanzata di Internet Explorer. Aggiungere anche gli URL elencati nella tabella della sezione successiva.

Se viene rilasciata una nuova versione dell'agente integrità, eventuali agenti già installati vengono aggiornati automaticamente.

Durante l'installazione e il runtime, l'agente richiede la connettività agli endpoint servizio di Microsoft Entra Connect Health. Se i firewall bloccano la connettività in uscita, assicurarsi che gli URL nella tabella seguente non siano bloccati per impostazione predefinita.

Non disabilitare il monitoraggio della sicurezza o l'analisi di questi URL. Al contrario, consentirli come si farebbe con il traffico Internet.

Questi URL consentono la comunicazione con gli endpoint di servizio di Microsoft Entra Connect Health. Più avanti in questo articolo si apprenderà come controllare la connettività in uscita usando Test-AzureADConnectHealthConnectivity.

| Ambiente di dominio | Endpoint del servizio di Azure richiesti |

|---|---|

| Pubblico generale | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - Porta: 5671 (se la porta 5671 è bloccata, l'agente esegue il fallback per la porta 443, ma è consigliabile usare la porta 5671. Questo endpoint non è necessario nella versione più recente dell'agente.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (questo endpoint viene usato solo per scopi di individuazione durante la registrazione.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (questo endpoint viene usato solo per scopi di individuazione durante la registrazione.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Per scaricare e installare l'agente di Microsoft Entra Connect Health:

Nota

Il server di AD FS deve essere separato dal server di sincronizzazione. Non installare l'agente di AD FS nel server di sincronizzazione.

Nota

L'agente integrità per la sincronizzazione forma parte dell'installazione di Microsoft Entra Connect (versione 1.0.9125.0 o successive). Se si prova a installare una versione precedente dell'agente integrità per AD FS nel server Microsoft Entra Connect, verrà visualizzato un errore. Se è necessario installare l'agente integrità per AD FS nel computer, è necessario scaricare la versione più recente e quindi disinstallare la versione installata con Microsoft Entra Connect.

Prima di installare l'agente, assicurarsi che il nome host del server AD FS sia univoco e che non sia presente nel servizio AD FS.

Per avviare l'installazione dell'agente, fare doppio clic sul file .exe scaricato. Nella prima finestra di dialogo, selezionare Installa.

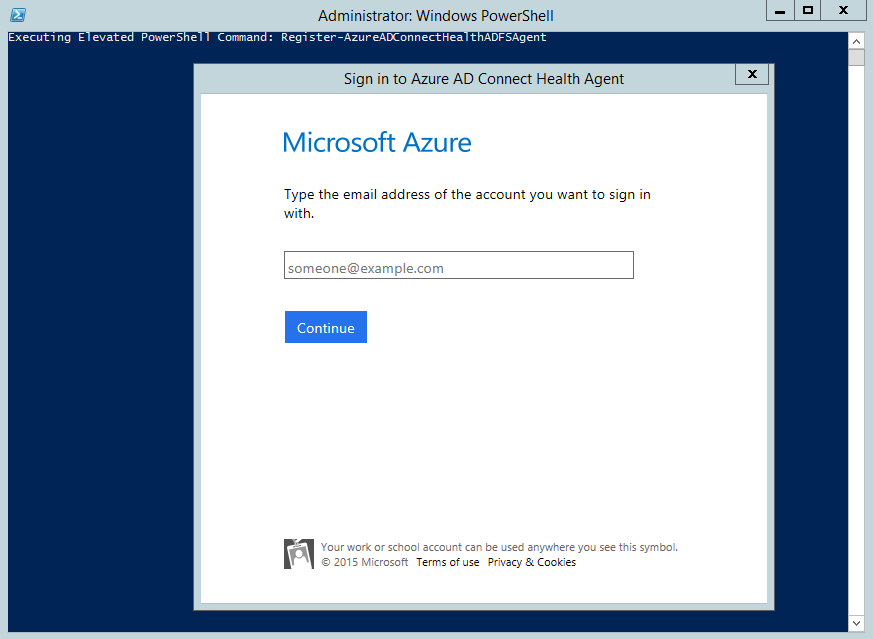

Quando viene richiesto, accedere usando un account Microsoft Entra che dispone delle autorizzazioni per registrare l'agente. Per impostazione predefinita, l'account Amministratore delle identità ibride dispone delle autorizzazioni.

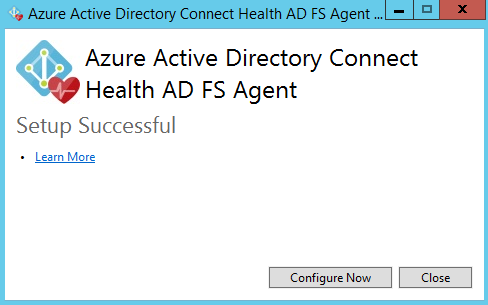

Dopo l'accesso, il processo di installazione viene completato ed è possibile chiudere la finestra.

A questo punto, i servizi dell'agente devono iniziare a consentire automaticamente all'agente di caricare in modo sicuro i dati necessari nel servizio cloud.

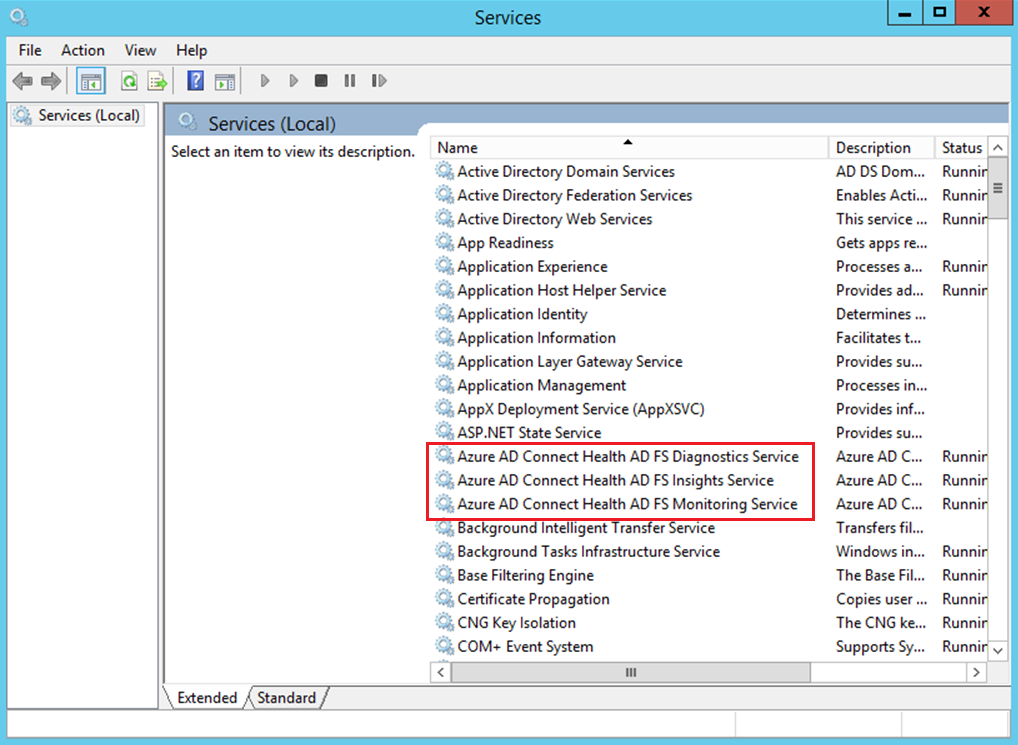

Per verificare che l'agente sia stato installato, cercare i servizi seguenti nel server. Questi servizi dovrebbero essere già in esecuzione se la configurazione è stata completata. In caso contrario, vengono arrestati fino al completamento della configurazione.

Nota

Questa sezione si applica solo ai server di AD FS. Non è necessario completare questa procedura nei server proxy dell'applicazione Web.

La funzionalità Analisi di utilizzo deve raccogliere e analizzare dati, poiché l'agente di Microsoft Entra Connect Health ha bisogno delle informazioni presenti nei log di controllo di AD FS. Questi log non sono abilitati per impostazione predefinita. Usare le procedure seguenti per abilitare il controllo di AD FS e individuare i log di controllo di AD FS nei server AD FS.

Nella schermata Start, aprire Server Manager, quindi aprire Criteri di sicurezza locali. In alternativa, nella barra delle applicazioni aprire Server Manager, quindi selezionare Strumenti/Criteri di sicurezza locali.

Passare alla cartella Impostazioni di protezione\Criteri locali\Assegnazione diritti utente. Fare doppio clic su Genera controlli di sicurezza.

Nella scheda Impostazioni sicurezza locale verificare che sia elencato l'account del servizio AD FS. Se non in elenco, selezionare Aggiungi utente o gruppo e aggiungere l'account del servizio AD FS all'elenco. Quindi, seleziona OK.

Per abilitare il controllo, aprire una finestra del prompt dei comandi come amministratore ed eseguire il comando seguente: auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable

Chiudere Criteri di sicurezza locali.

Importante

I passaggi rimanenti sono obbligatori solo per i server di AD FS primari.

Importante

Questo passaggio è obbligatorio solo per i server di AD FS primari.

Aprire una finestra di PowerShell ed eseguire il comando seguente:

Set-AdfsProperties -AuditLevel Verbose

Il livello di controllo "di base" è abilitato per impostazione predefinita. Per altre informazioni, vedere Miglioramenti del controllo di AD FS in Windows Server 2016.

Per verificare che la registrazione dettagliata sia abilitata, eseguire le operazioni seguenti.

Aprire una finestra di PowerShell ed eseguire il comando seguente:

Get-AdfsProperties

Verificare che Auditlevel sia impostato su dettagliato

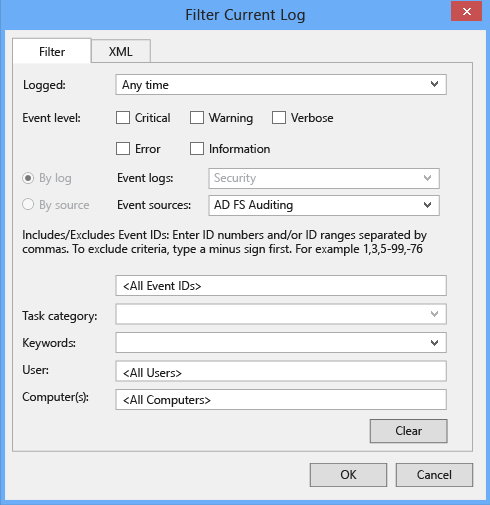

Dopo aver abilitato i log di controllo di AD FS, si dovrebbe riuscire a controllare i log di controllo di AD FS usando il Visualizzatore eventi.

Per altre informazioni sui log di controllo, vedere Domande sulle operazioni.

Avviso

Un oggetto Criteri di gruppo può disabilitare il controllo di AD FS. Se il controllo di AD FS è disabilitato, l'analisi di utilizzo relativa alle attività di accesso non è disponibile. Assicurarsi che non siano presenti criteri di gruppo che disabilitano il controllo di AD FS.

Le tabelle seguenti forniscono un elenco di eventi comuni che corrispondono agli eventi a livello di controllo

| ID | Nome evento | Descrizione evento |

|---|---|---|

| 1200 | AppTokenSuccessAudit | Il Servizio federativo ha emesso un token valido. |

| 1201 | AppTokenFailureAudit | Il Servizio federativo non è riuscito a rilasciare un token valido. |

| 1202 | FreshCredentialSuccessAudit | Il Servizio federativo ha convalidato nuove credenziali. |

| 1203 | FreshCredentialFailureAudit | Il servizio federativo non è riuscito a convalidare nuove credenziali. |

| ID | Nome evento | Descrizione evento |

|---|---|---|

| 299 | TokenIssuanceSuccessAudit | Un token è stato emesso correttamente per la relying party. |

| 403 | RequestReceivedSuccessAudit | È stata ricevuta una richiesta HTTP. Vedere il controllo 510 con lo stesso ID istanza per le intestazioni. |

| 410 | RequestContextHeadersSuccessAudit | Sono presenti le seguenti intestazioni di contesto della richiesta |

| 411 | SecurityTokenValidationFailureAudit | La convalida del token non è riuscita. Per altri dettagli, vedere l'eccezione interna. |

| 412 | AuthenticationSuccessAudit | Il token di tipo "%3" per la relying party "%4" è stato autenticato correttamente. Vedere il controllo 501 con lo stesso ID istanza per l'identità del chiamante. |

| 500 | IssuedIdentityClaims | Altre informazioni sulla voce dell'evento con ID istanza %1. Potrebbero essere presenti più eventi con lo stesso ID istanza con altre informazioni. |

| 501 | CallerIdentityClaims | Altre informazioni sulla voce dell'evento con ID istanza %1. Potrebbero essere presenti più eventi con lo stesso ID istanza con altre informazioni. |

Occasionalmente, l'agente di Microsoft Entra Connect Health perde la connettività con il servizio Microsoft Entra Connect Health. Le cause di questa perdita di connettività possono includere problemi di rete, problemi di autorizzazioni e vari altri problemi.

Se l'agente non può inviare dati al servizio Microsoft Entra Connect Health per più di due ore, nel portale viene visualizzato l'avviso seguente: Dati del Servizio integrità non sono aggiornati.

Per scoprire se l'agente di Microsoft Entra Connect Health interessato può caricare i dati nel servizio Microsoft Entra Connect Health, eseguire il comando di PowerShell seguente:

Test-AzureADConnectHealthConnectivity -Role ADFS

Il parametro Role accetta attualmente i valori seguenti:

ADFSSyncADDSNota

Per usare lo strumento di connettività, è prima necessario registrare l'agente. Se non è possibile completare la registrazione dell'agente, assicurarsi di soddisfare tutti i requisiti per Microsoft Entra Connect Health. La connettività viene testata per impostazione predefinita durante la registrazione dell'agente.

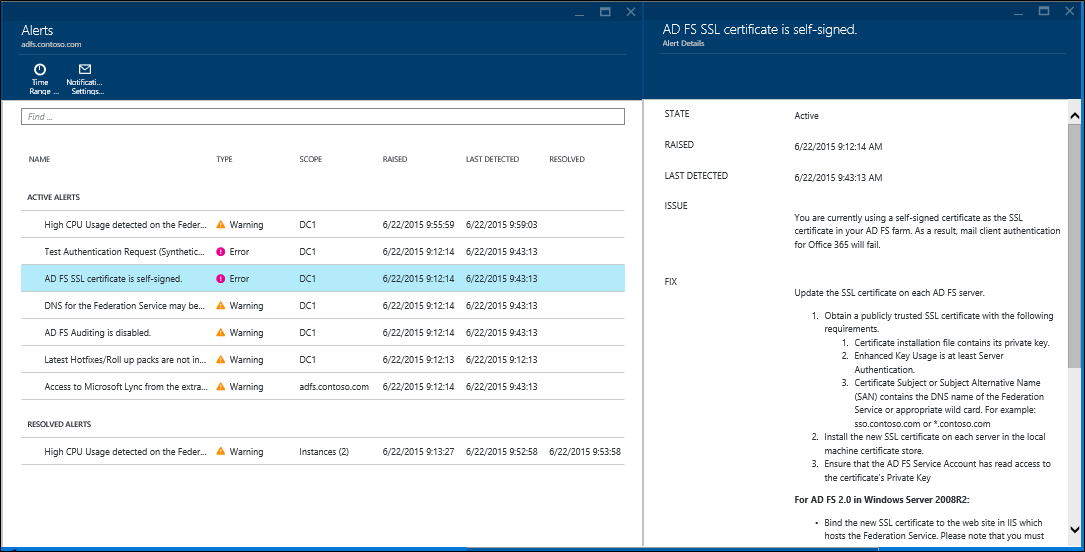

La sezione degli avvisi di Microsoft Entra Connect Health contiene l'elenco degli avvisi attivi. Ogni avviso include informazioni pertinenti, la procedura di risoluzione e collegamenti alla documentazione correlata.

È possibile fare doppio clic su un avviso attivo o risolto per aprire un nuovo pannello con informazioni aggiuntive, procedure utili per risolvere l'avvisto e collegamenti alla documentazione rilevante. È anche possibile visualizzare dati storici sugli avvisi risolti in passato.

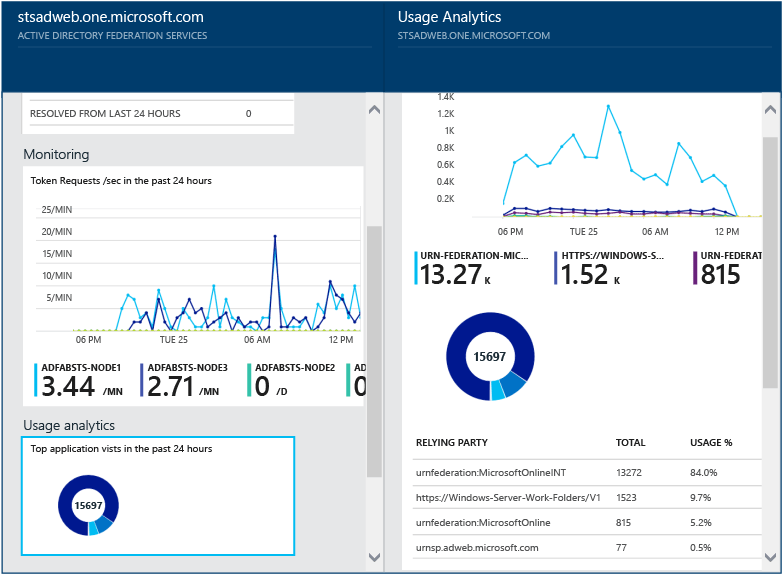

Analisi di utilizzo di Microsoft Entra Connect Health analizza il traffico di autenticazione dei server federativi. È possibile fare doppio clic sulla casella dell'analisi di utilizzo per aprire il pannello corrispondente, che mostra diverse metriche e diversi raggruppamenti.

Nota

Per poter usare l'analisi di utilizzo con AD FS, è necessario verificare che il controllo di AD FS sia abilitato. Per altre informazioni, vedere Abilitare il controllo per AD FS.

Per selezionare altre metriche, specificare un intervallo di tempo o modificare il raggruppamento, è sufficiente fare clic con il pulsante destro del mouse sul pannello dell'analisi di utilizzo e scegliere Modifica grafico. È quindi possibile specificare l'intervallo di tempo, selezionare metriche diverse e cambiare il raggruppamento. È possibile visualizzare la distribuzione del traffico di autenticazione in "metriche" diverse e raggruppare ogni metrica con i parametri di raggruppamento pertinenti descritti nella sezione seguente:

Metrica: richieste totali, numero totale di richieste elaborate dal servizio AD FS.

| Group By | Cosa significa il raggruppamento e perché è utile? |

|---|---|

| Tutte le date | Mostra il conteggio del numero totale di richieste elaborate da tutti i server AD FS. |

| Applicazione | Raggruppa le richieste totali in base alla relying party di destinazione. Questo raggruppamento è utile per conoscere la percentuale del traffico totale ricevuta da ogni applicazione. |

| Server | Raggruppa le richieste totali in base al server che ha elaborato la richiesta. Questo raggruppamento è utile per conoscere la distribuzione del carico del traffico totale. |

| Aggiunta all'area di lavoro | Raggruppa le richieste totali in base al fatto che provengano da dispositivi aggiunti all'area di lavoro (noti). Questo raggruppamento è utile per conoscere se le risorse sono accessibili con dispositivi sconosciuti all'infrastruttura di gestione delle identità. |

| Metodo di autenticazione | Raggruppa le richieste totali in base al metodo di autenticazione usato per l'autenticazione. Questo raggruppamento è utile per conoscere il metodo di autenticazione comune usato per l'autenticazione. Di seguito sono indicati i metodi di autenticazione possibili

Se i server federativi ricevono la richiesta con un cookie SSO, tale richiesta viene considerata SSO (Single Sign-On). In questi casi, se il cookie è valido, all'utente non viene chiesto di fornire le credenziali e ottiene l'accesso trasparente all'applicazione. Questo comportamento è normale se sono presenti più relying party protette dai server federativi. |

| Percorso di rete | Raggruppa le richieste totali in base al percorso di rete dell'utente. Può essere Intranet o Extranet. Questo raggruppamento è utile per conoscere la percentuale del traffico proveniente dalla Intranet e dalla Extranet. |

Metrica: totale richieste non riuscite, numero totale di richieste non riuscite elaborate dal servizio federativo. (Questa metrica è disponibile solo in AD FS per Windows Server 2012 R2)

| Group By | Cosa significa il raggruppamento e perché è utile? |

|---|---|

| Tipo di errore | Mostra il numero di errori in base ai tipi di errore predefiniti. Questo raggruppamento è utile per conoscere i tipi di errori comuni.

|

| Server | Raggruppa gli errori in base al server. Questo raggruppamento è utile per conoscere la distribuzione degli errori nei server. Una distribuzione non uniforme potrebbe indicare che un server è in uno stato difettoso. |

| Percorso di rete | Raggruppa gli errori in base al percorso di rete delle richieste (Intranet ed Extranet). Questo raggruppamento è utile per conoscere il tipo di richieste che hanno esito negativo. |

| Applicazione | Raggruppa gli errori in base all'applicazione di destinazione (relying party). Questo raggruppamento è utile per conoscere l'applicazione di destinazione che sta visualizzando il maggior numero di errori. |

Metrica: numero di utenti, media del numero di utenti univoci che eseguono attivamente l'autenticazione con ADFS

| Group By | Cosa significa il raggruppamento e perché è utile? |

|---|---|

| Tutte le date | Questa metrica fornisce un conteggio del numero medio di utenti che usano il servizio federativo nel periodo di tempo selezionato. Gli utenti non sono raggruppati. La media dipende dal periodo di tempo selezionato. |

| Applicazione | Raggruppa il numero medio di utenti in base all'applicazione di destinazione (relying party). Questo raggruppamento è utile per conoscere quanti utenti stanno usando una determinata applicazione. |

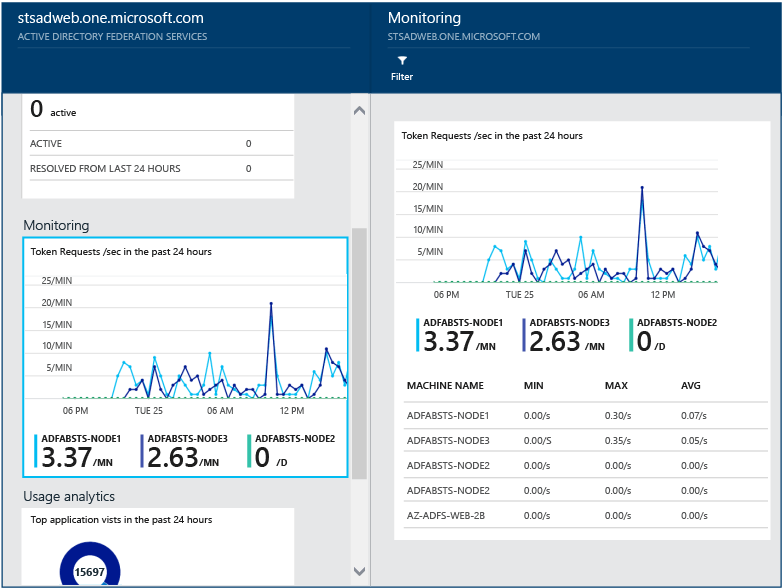

Il monitoraggio delle prestazioni di Microsoft Entra Connect Health offre informazioni di monitoraggio sulle metriche. Se si seleziona la casella Monitoraggio, viene visualizzato un nuovo pannello che include informazioni dettagliate sulle metriche.

Selezionando l'opzione Filtro nella parte superiore del pannello, è possibile filtrare in base al server per visualizzare le metriche di un singolo server. Per modificare le metriche, fare clic con il pulsante destro del mouse sul grafico di monitoraggio nel pannello Monitoraggio e scegliere Modifica grafico (oppure selezionare il pulsante Modifica grafico). Dal nuovo pannello visualizzato è possibile selezionare altre metriche nell'elenco a discesa e specificare un intervallo di tempo per cui visualizzare i dati delle prestazioni.

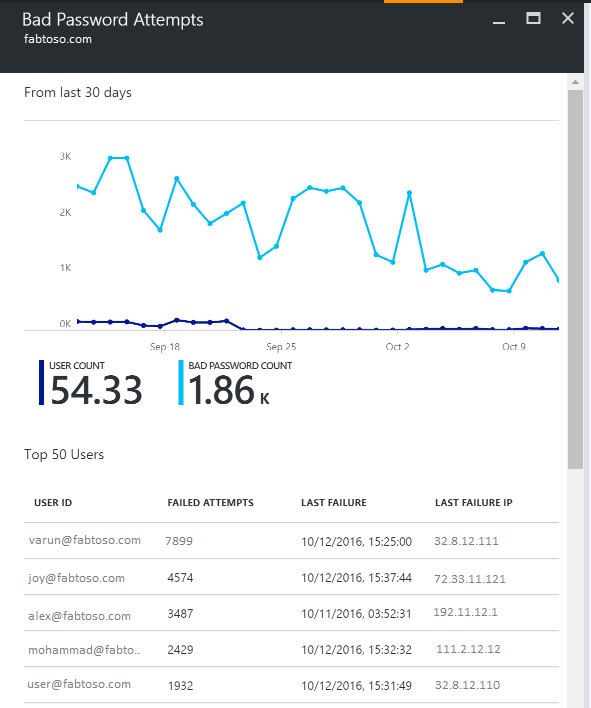

Uno dei motivi più comuni per cui una richiesta di autenticazione può non riuscire in un server AD FS è l'uso di credenziali che non sono valide, vale a dire che il nome utente o la password non è valida. Gli utenti rilevano questo problema in genere a causa di password complesse, password dimenticate o errori di digitazione.

Esistono tuttavia altri motivi che possono provocare un numero inaspettatamente elevato di richieste gestite dai server AD FS, ad esempio un'applicazione che memorizza nella cache le credenziali utente in corrispondenza con la scadenza delle credenziali oppure un utente malintenzionato che prova ad accedere a un account con una serie di password note. Questi due esempi sono motivi validi di un'eventuale picco nelle richieste.

Microsoft Entra Connect Health per AD FS fornisce un report sui primi 50 utenti con tentativi di accesso non riusciti a causa di un nome utente o di una password non valida. Questo report si ottiene elaborando gli eventi di controllo generati da tutti i server AD FS nelle farm.

All'interno del report è possibile accedere facilmente alle informazioni seguenti:

Facendo clic su questa parte si passa al pannello principale del report che fornisce dettagli aggiuntivi. Questo pannello include un grafico con le informazioni relative alla tendenza, utile per stabilire una baseline sulle richieste con nome utente non valido o password errata. Fornisce anche l'elenco dei primi 50 utenti con il numero di tentativi non riusciti nella settimana precedente. Rilevare i primi 50 utenti della settimana precedente consentirà di identificare i picchi di password errate.

Il grafico fornisce le informazioni seguenti:

Il rapporto fornisce le informazioni seguenti:

| Elemento del report | Descrizione |

|---|---|

| ID utente | Mostra l'ID utente che è stato usato. Questo valore corrisponde a quanto digitato dall'utente, che a volte corrisponde all'uso di un ID utente non valido. |

| Tentativi non riusciti | Mostra il numero totale di tentativi non riusciti per l'ID utente specifico. La tabella è riportata in ordine decrescente a partire dal numero maggiore di tentativi non riusciti. |

| Ultimo errore | Mostra il timestamp del momento in cui si è verificato l'ultimo errore. |

| Ultimo errore IP | Mostra l'indirizzo IP client dell'ultima richiesta non valida. Se questo valore contiene più IP, potrebbe includere l'indirizzo IP del client di inoltro insieme all'indirizzo IP dell'ultimo tentativo di richiesta dell'utente. |

Nota

Il report viene aggiornato automaticamente ogni 12 ore con le nuove informazioni raccolte. Di conseguenza, i tentativi di accesso nelle ultime 12 ore potrebbero non essere inclusi nel report.

Eventi

9 apr, 15 - 10 apr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025 (Code the Future with AI and connect with Java peers and experts at JDConf 2025).

Registrati adessoFormazione

Modulo

Monitorare e segnalare i metodi di autenticazione usati in Microsoft Entra ID - Training

Questo modulo illustra come creare una cartella di lavoro di Microsoft Entra che consente di creare un report dei metodi di autenticazione usati nel tenant.

Certificazione

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Illustrare le funzionalità di Microsoft Entra ID per modernizzare le soluzioni di identità, implementare soluzioni ibride e implementare la governance delle identità.