Esercitazione: Configurare l'accesso ibrido sicuro con Microsoft Entra ID e Silverfort

Silverfort usa la tecnologia senza agente e senza proxy per connettere gli asset in locale e nel cloud all'ID Microsoft Entra. Questa soluzione consente alle organizzazioni di applicare la protezione delle identità, la visibilità e l'esperienza utente tra gli ambienti in Microsoft Entra ID. Consente il monitoraggio e la valutazione universali delle attività di autenticazione per ambienti locali e cloud e consente di prevenire le minacce.

Questa esercitazione descrive come integrare l'implementazione locale di Silverfort con Microsoft Entra ID.

Altre informazioni:

Silverfort connette gli asset con Microsoft Entra ID. Questi asset bridged vengono visualizzati come normali applicazioni in Microsoft Entra ID e possono essere protetti con l'accesso condizionale, l'accesso Single Sign-On (SSO), l'autenticazione a più fattori, il controllo e altro ancora. Usare Silverfort per connettere gli asset, tra cui:

- Applicazioni legacy e homegrown

- Desktop remoto e Secure Shell (SSH)

- Strumenti da riga di comando e altro accesso amministratore

- Condivisioni file e database

- Infrastruttura e sistemi industriali

Silverfort integra asset aziendali e piattaforme IAM (Identity and Access Management) di terze parti, che includono Active Directory Federation Services (AD FS) e Remote Authentication Dial-In User Service (RADIUS) in Microsoft Entra ID. Lo scenario include ambienti ibridi e multicloud.

Usare questa esercitazione per configurare e testare il bridge Silverfort Microsoft Entra ID nel tenant di Microsoft Entra per comunicare con l'implementazione di Silverfort. Dopo la configurazione, è possibile creare criteri di autenticazione silverfort che consentono di collegare le richieste di autenticazione dalle origini di identità all'ID Microsoft Entra per l'accesso SSO. Dopo il bridge di un'applicazione, è possibile gestirla in Microsoft Entra ID.

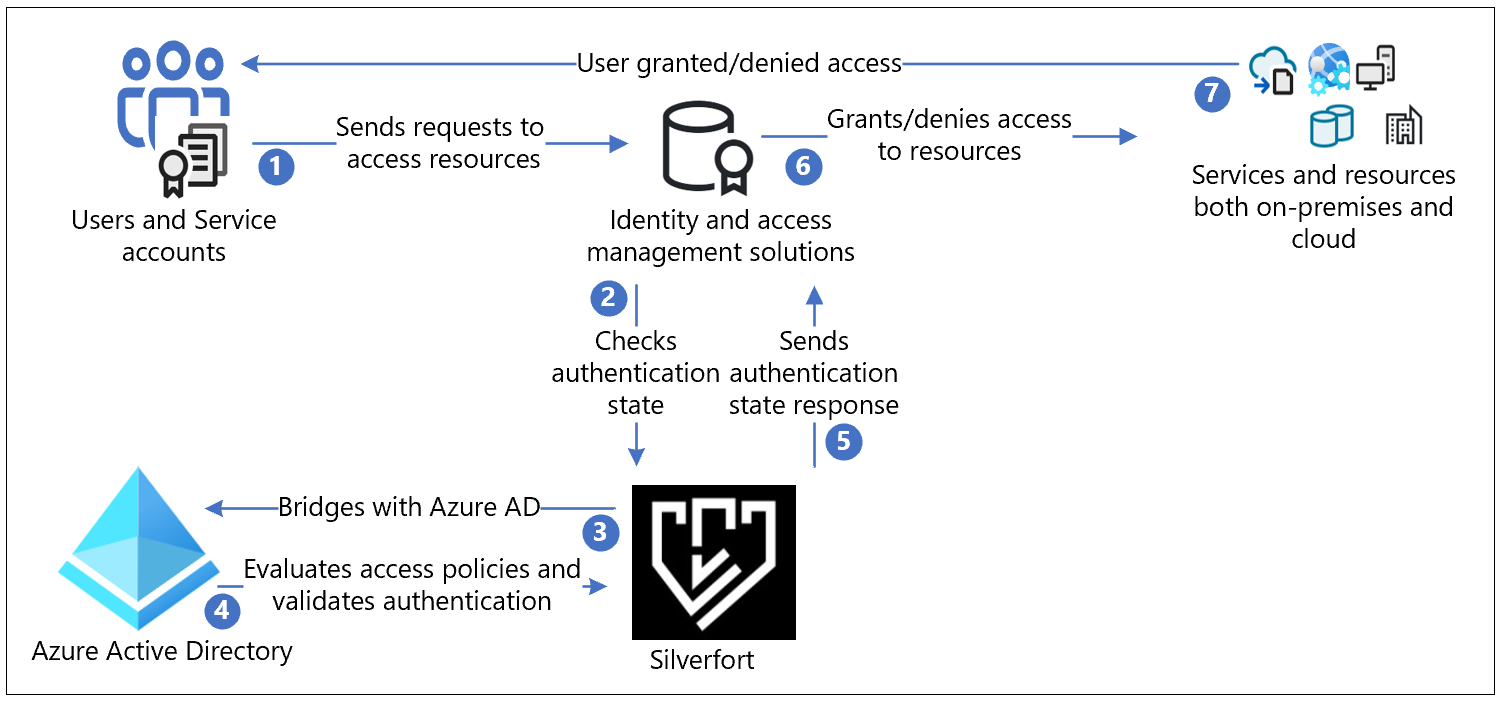

Silverfort con l'architettura di autenticazione di Microsoft Entra

Il diagramma seguente illustra l'architettura di autenticazione orchestrata da Silverfort in un ambiente ibrido.

Flusso utente

- Gli utenti inviano la richiesta di autenticazione al provider di identità originale (IdP) tramite protocolli come Kerberos, SAML, NTLM, OIDC e LDAP

- Le risposte vengono instradate così come sono a Silverfort per la convalida per controllare lo stato di autenticazione

- Silverfort offre visibilità, individuazione e bridge a Microsoft Entra ID

- Se l'applicazione viene risolto, la decisione di autenticazione passa a Microsoft Entra ID. Microsoft Entra ID valuta i criteri di accesso condizionale e convalida l'autenticazione.

- La risposta dello stato di autenticazione passa così com'è da Silverfort al provider di identità

- IdP concede o nega l'accesso alla risorsa

- Gli utenti ricevono una notifica se la richiesta di accesso viene concessa o negata

Prerequisiti

Per eseguire questa esercitazione, è necessario distribuire Silverfort nel tenant o nell'infrastruttura. Per distribuire Silverfort nel tenant o nell'infrastruttura, passare a silverfort.com Silverfort per installare l'app desktop Silverfort nelle workstation.

Configurare Silverfort Microsoft Entra Adapter nel tenant di Microsoft Entra:

- Un account Azure con una sottoscrizione attiva

- È possibile creare un account gratuito di Azure

- Uno dei ruoli seguenti nell'account Azure:

- Amministratore globale

- Amministratore applicazione cloud

- Amministratore di applicazioni

- Proprietario dell'entità servizio

- L'applicazione Silverfort Microsoft Entra Adapter nella raccolta di applicazioni Microsoft Entra è preconfigurata per supportare l'accesso SSO. Dalla raccolta aggiungere Silverfort Microsoft Entra Adapter al tenant come applicazione Enterprise.

Configurare Silverfort e creare un criterio

Da un browser accedere alla console di amministrazione di Silverfort.

Nel menu principale passare a Impostazioni e quindi scorrere fino a Microsoft Entra ID Bridge Connessione or nella sezione Generale.

Confermare l'ID tenant e quindi selezionare Autorizza.

Seleziona Salva modifiche.

Nella finestra di dialogo Autorizzazioni richieste selezionare Accetta.

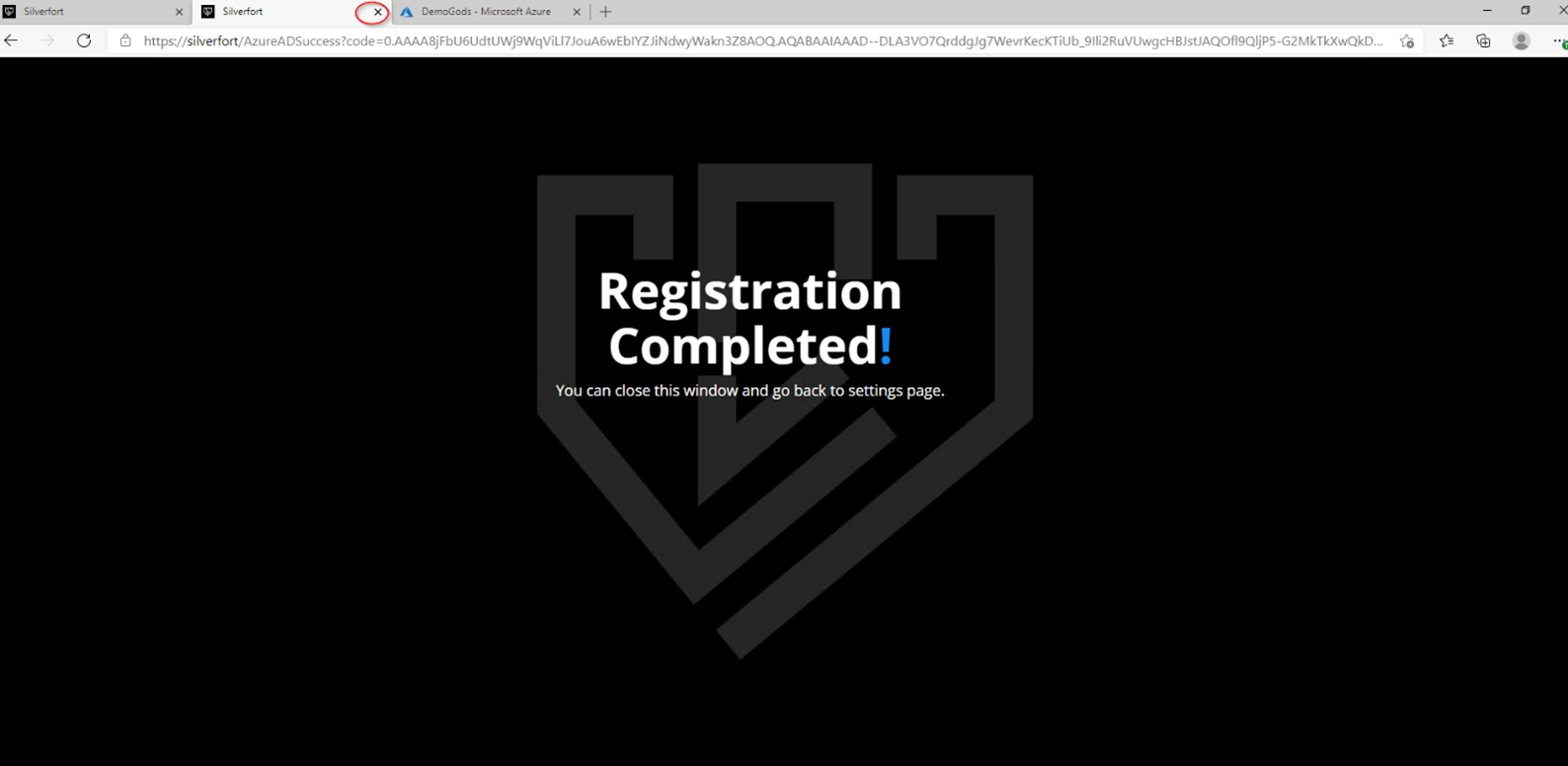

Viene visualizzato un messaggio Di registrazione completata in una nuova scheda. Chiudere questa scheda.

Nella pagina Impostazioni selezionare Salva modifiche.

Accedere all'account Microsoft Entra. Nel riquadro sinistro selezionare Applicazioni aziendali. L'applicazione Silverfort Microsoft Entra Adapter viene visualizzata come registrata.

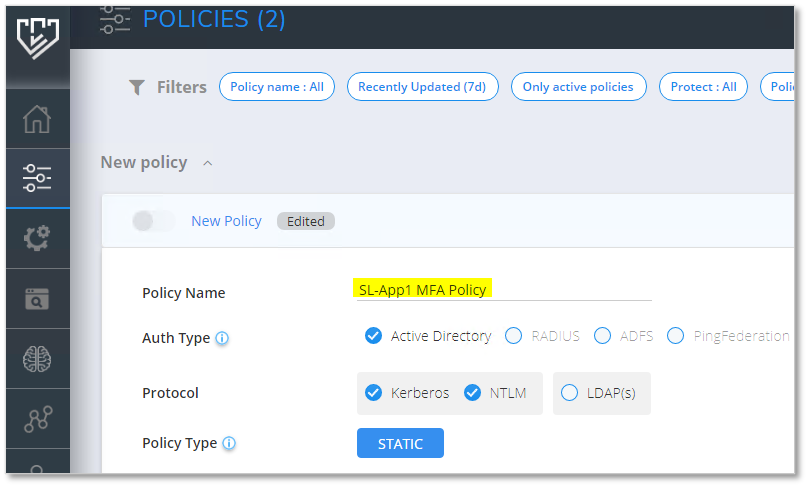

Nella console di amministrazione di Silverfort passare alla pagina Criteri e selezionare Crea criterio. Verrà visualizzata la finestra di dialogo Nuovo criterio .

Immettere un Nome criterio, il nome dell'applicazione da creare in Azure. Ad esempio, se si aggiungono più server o applicazioni per questo criterio, denominarlo per riflettere le risorse coperte dai criteri. Nell'esempio viene creato un criterio per il server SL-APP1.

Selezionare Auth Type (Tipo di autenticazione) e Protocol (Protocollo).

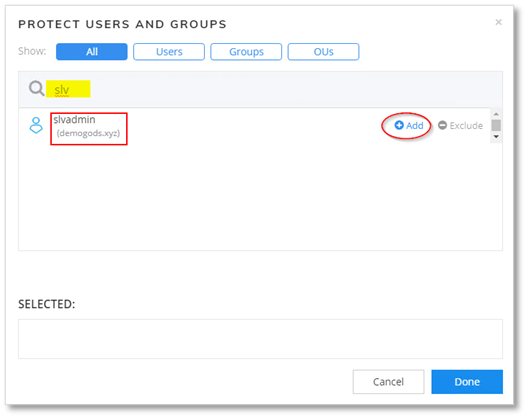

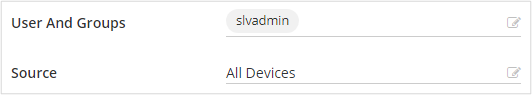

Nel campo Utenti e gruppi selezionare l'icona Modifica per configurare gli utenti interessati dal criterio. Questi bridge di autenticazione degli utenti vengono usati per Microsoft Entra ID.

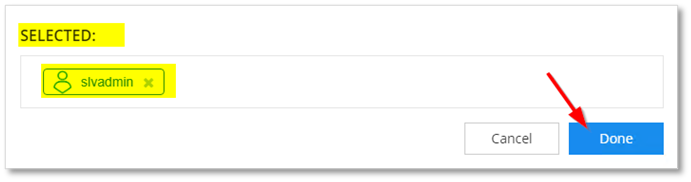

- Cercare e selezionare utenti, gruppi o unità organizzative .

- Gli utenti selezionati vengono visualizzati nella casella edizione Standard LECTED.

Selezionare l'origine per cui si applicano i criteri. In questo esempio è selezionata l'opzione Tutti i dispositivi .

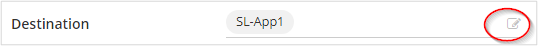

Impostare Destinazione su SL-App1. Facoltativo: è possibile selezionare il pulsante modifica per modificare o aggiungere altre risorse o gruppi di risorse.

Per Azione selezionare Entra ID BRIDGE.

Seleziona Salva. Viene richiesto di attivare il criterio.

Nella sezione Entra ID Bridge il criterio viene visualizzato nella pagina Criteri.

Tornare all'account Microsoft Entra e passare ad Applicazioni aziendali. Verrà visualizzata la nuova applicazione Silverfort. È possibile includere questa applicazione nei criteri di accesso condizionale.

Altre informazioni: Esercitazione: Proteggere gli eventi di accesso utente con l'autenticazione a più fattori Di Microsoft Entra.