Gestire le identità gestite assegnate dall'utente

Le identità gestite per le risorse di Azure eliminano la necessità di gestire le credenziali nel codice. È possibile utilizzarle per ottenere un token Microsoft Entra per le applicazioni. Le applicazioni possono usare il token durante l'accesso alle risorse che supportano l'autenticazione di Microsoft Entra. Azure gestisce l'identità in modo che non sia necessario.

Esistono due tipi di identità gestita: assegnata dal sistema e assegnata dall'utente. Le identità gestite assegnate dal sistema hanno il ciclo di vita associato alla risorsa che le ha creati. Questa identità è limitata a una sola risorsa ed è possibile concedere autorizzazioni all'identità gestita usando il controllo degli accessi in base al ruolo di Azure. Le identità gestite assegnate dall'utente possono essere usate in più risorse. Per altre informazioni sulle identità gestite, vedere Informazioni sulle identità gestite per le risorse di Azure.

Questo articolo illustra come creare, elencare, eliminare o assegnare un ruolo a un'identità gestita assegnata dall'utente tramite il portale di Azure.

Prerequisiti

- Se non si ha familiarità con le identità gestite per le risorse di Azure, vedere la sezione sulla panoramica. Assicurarsi di conoscere la differenza tra identità assegnata dal sistema e identità gestita assegnata dall'utente.

- Se non si ha un account Azure, registrarsi per ottenere un account gratuito prima di continuare.

Creare un'identità gestita assegnata dall'utente

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Per creare un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Collaboratore di identità gestite.

Accedere al portale di Azure.

Nella casella di ricerca immettere identità gestite. In Serviziselezionare Identità gestite.

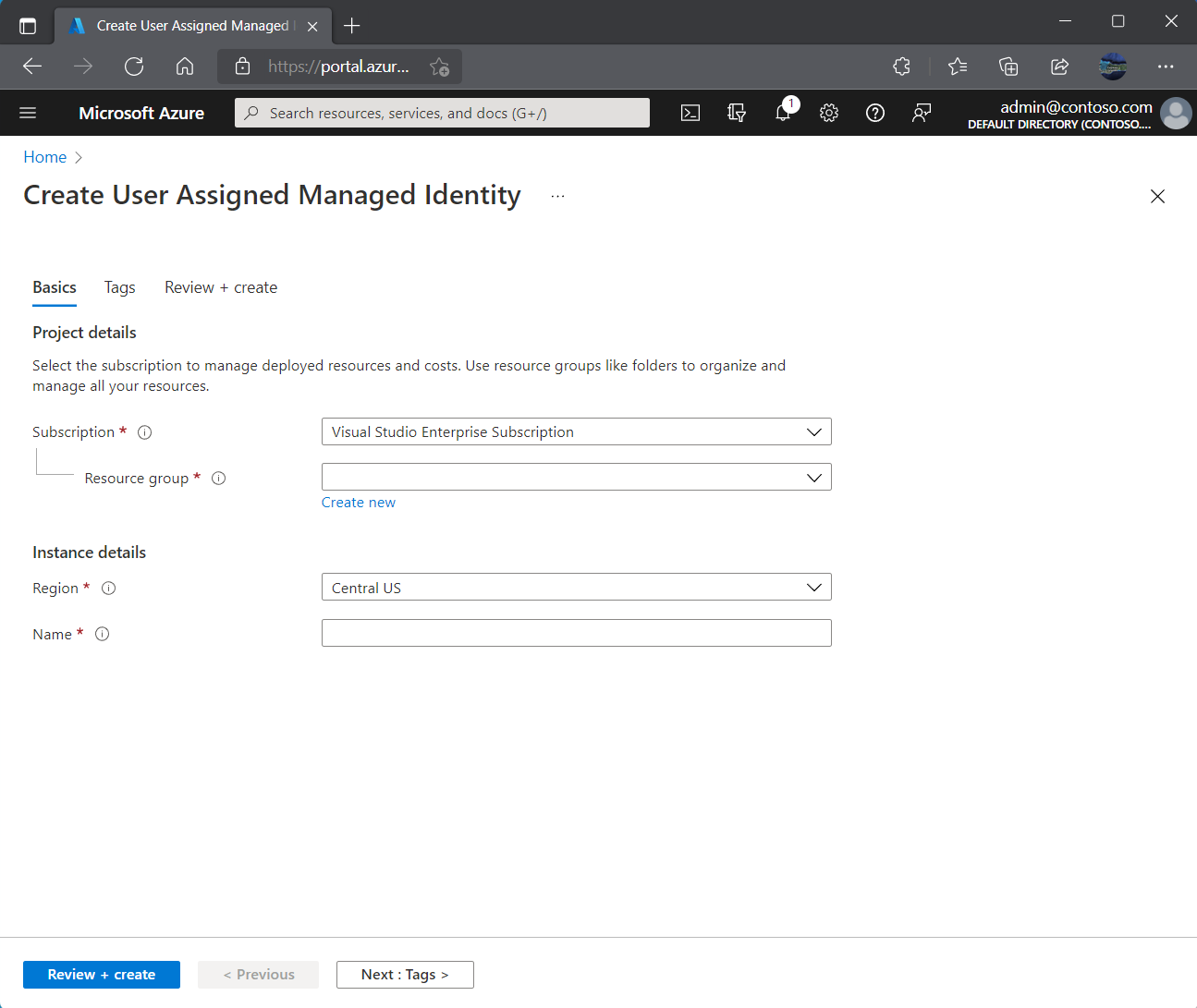

Selezionare Aggiungi e immettere i valori nelle caselle seguenti nel riquadro Crea identità gestita assegnata dall'utente:

- Sottoscrizione: scegli la sottoscrizione sotto cui creare identità gestite assegnate all'utente.

- Gruppo di risorse: scegliere un gruppo di risorse in cui creare l'identità gestita assegnata dall'utente oppure selezionare Crea nuovo per creare un nuovo gruppo di risorse.

- Area geografica: scegliere un’area geografica in cui implementare l'identità gestita assegnata dall'utente, ad esempio Stati Uniti occidentali.

- Nome: immettere il nome per l'identità gestita assegnata dall'utente, ad esempio UAI1.

Importante

Quando si creano identità gestite assegnate dall'utente, il nome deve iniziare con una lettera o un numero e può includere una combinazione di caratteri alfanumerici, trattini (-) e caratteri di sottolineatura (_). Per il corretto funzionamento dell'assegnazione a una macchina virtuale o a un set di scalabilità di macchine virtuali, il nome può essere composto da un massimo di 24 caratteri. Per altre informazioni, vedere Domande frequenti e problemi noti.

Selezionare Rivedi e crea per rivedere le modifiche.

Seleziona Crea.

Elencare le identità gestite assegnate dall'utente

Per elencare o leggere un'identità gestita assegnata dall'utente, all'account deve essere assegnato Operatore di identità gestite o Collaboratore identità gestite.

Accedere al portale di Azure.

Nella casella di ricerca immettere identità gestite. In Serviziselezionare Identità gestite.

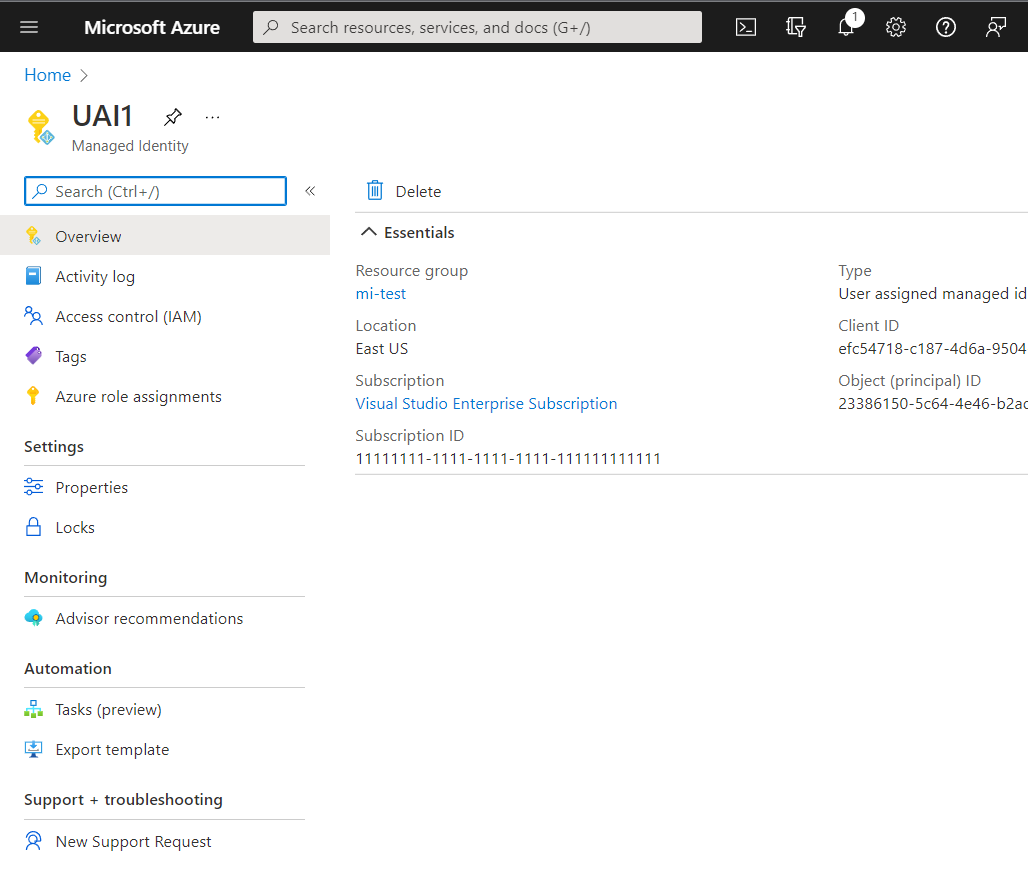

Verrà restituito un elenco delle identità gestite assegnate dall'utente per la sottoscrizione. Per visualizzare i dettagli di un'identità gestita assegnata dall'utente, selezionare il nome dell'identità.

Ora è possibile visualizzare i dettagli circa l'identità gestita, come illustrato nell'immagine.

Eliminare un'identità gestita assegnata dall'utente

Per eliminare un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Collaboratore di identità gestite.

L'eliminazione di un'identità assegnata dall'utente non porta alla rimozione di tale identità dalla risorsa o macchina virtuale a cui era stata assegnata. Per rimuovere un'identità assegnata dall'utente da una macchina virtuale consultare Rimuovere un'identità gestita assegnata dall'utente da una macchina virtuale.

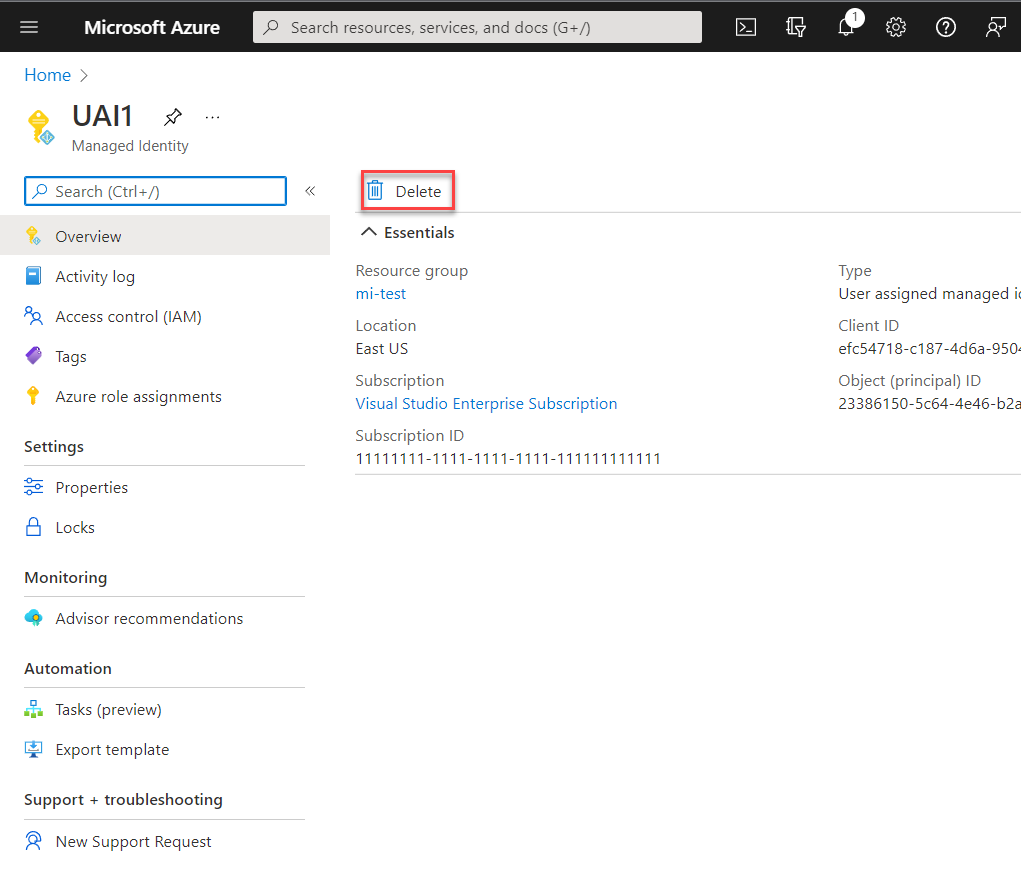

Accedere al portale di Azure.

Selezionare l'identità gestita assegnata dall'utente e selezionare Elimina.

Nella finestra di conferma, selezionare Sì.

Gestire l’accesso alle identità gestite assegnate dall'utente

In alcuni ambienti gli amministratori scelgono di limitare chi può gestire le identità gestite assegnate dall'utente. Gli amministratori possono implementare questa limitazione usando ruoli Controllo degli accessi in base al ruolo predefiniti. È possibile usare questi ruoli per concedere a un utente o gruppo nell'organizzazione diritti su un'identità gestita assegnata dall'utente.

Accedere al portale di Azure.

Nella casella di ricerca immettere identità gestite. In Serviziselezionare Identità gestite.

Verrà restituito un elenco delle identità gestite assegnate dall'utente per la sottoscrizione. Selezionare l'identità gestita assegnata dall'utente a cui si vuole gestire.

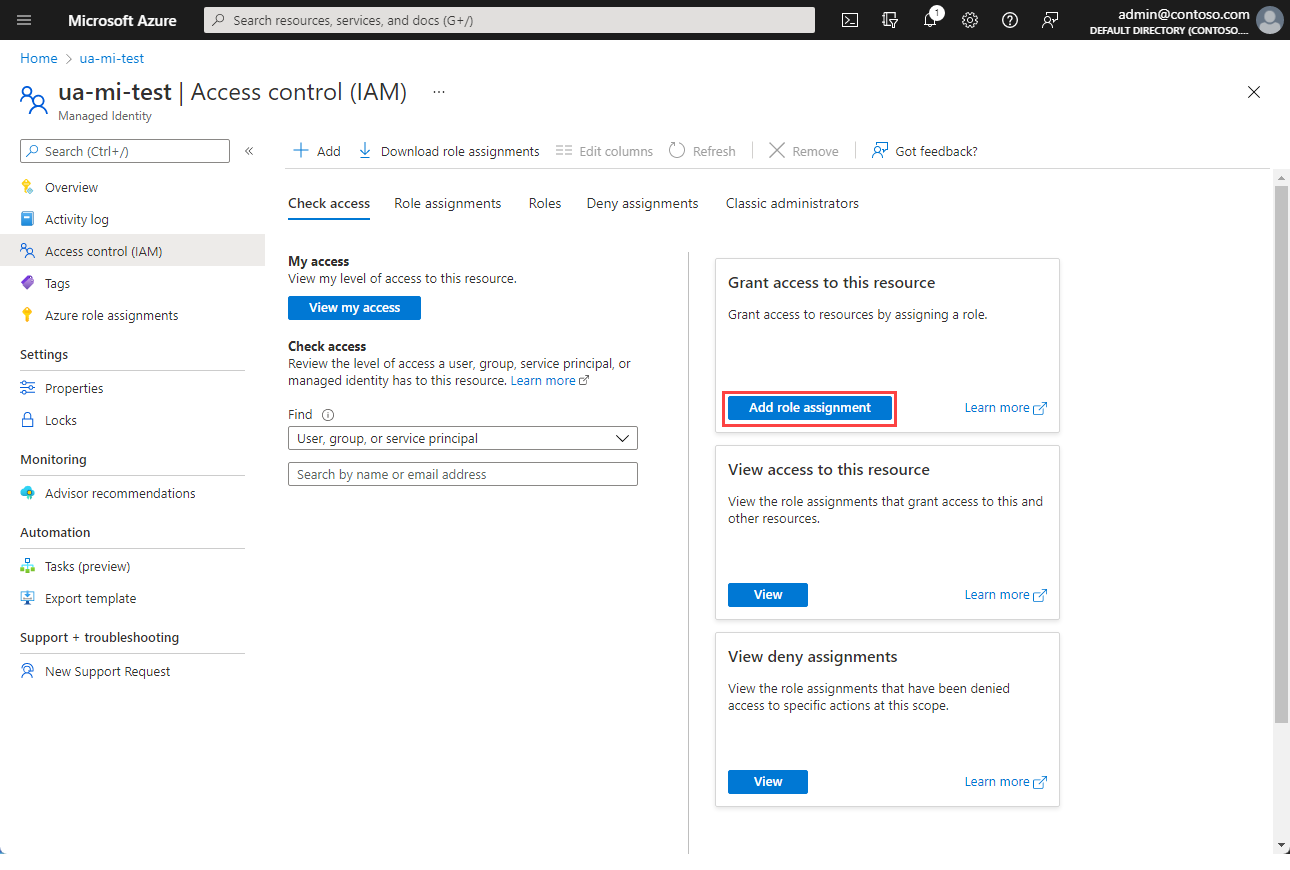

Seleziona Controllo di accesso (IAM).

Scegliere Aggiungi assegnazione di ruolo

Nel riquadro Aggiungi assegnazione di ruolo, scegliere il ruolo da assegnare e scegliere Avanti.

Scegliere chi deve possedere il ruolo assegnato.

Nota

È possibile trovare informazioni sull'assegnazione dei ruoli alle identità gestite in Assegnare un accesso all'identità gestita a una risorsa usando il portale di Azure

Questo articolo illustra come creare, elencare, eliminare o assegnare un ruolo a un'identità gestita assegnata dall'utente utilizzando l’interfaccia della riga di comando di Azure.

Prerequisiti

- Se non si ha familiarità con le identità gestite per le risorse di Azure, vedere la sezione sulla panoramica. Assicurarsi di conoscere la differenza tra identità assegnata dal sistema e identità gestita assegnata dall'utente.

- Se non si ha un account Azure, registrarsi per ottenere un account gratuito prima di continuare.

Usare l'ambiente Bash in Azure Cloud Shell. Per altre informazioni, vedere Avvio rapido su Bash in Azure Cloud Shell.

Se si preferisce eseguire i comandi di riferimento dell'interfaccia della riga di comando in locale, installare l'interfaccia della riga di comando di Azure. Per l'esecuzione in Windows o macOS, è consigliabile eseguire l'interfaccia della riga di comando di Azure in un contenitore Docker. Per altre informazioni, vedere Come eseguire l'interfaccia della riga di comando di Azure in un contenitore Docker.

Se si usa un'installazione locale, accedere all'interfaccia della riga di comando di Azure con il comando az login. Per completare il processo di autenticazione, seguire la procedura visualizzata nel terminale. Per altre opzioni di accesso, vedere Accedere tramite l'interfaccia della riga di comando di Azure.

Quando richiesto, al primo utilizzo installare l'estensione dell'interfaccia della riga di comando di Azure. Per altre informazioni sulle estensioni, vedere Usare le estensioni con l'interfaccia della riga di comando di Azure.

Eseguire az version per trovare la versione e le librerie dipendenti installate. Per eseguire l'aggiornamento alla versione più recente, eseguire az upgrade.

Importante

Per modificare le autorizzazioni utente quando si usa un'entità servizio app usando l'interfaccia della riga di comando, è necessario fornire all'entità servizio altre autorizzazioni in API Graph di Azure Active Directory perché parti dell'interfaccia della riga di comando eseguono richieste GET sull'API Graph. In caso contrario, si può ricevere un messaggio "Privilegi insufficienti per completare l'operazione". Per eseguire questo passaggio, passare alla Registrazione dell'app in Microsoft Entra ID, selezionare l'app, selezionare autorizzazioni API, scorrere verso il basso e selezionare Azure Active Directory Graph. Quindi selezionare Autorizzazioni applicazione e poi aggiungere le autorizzazioni appropriate.

Creare un'identità gestita assegnata dall'utente

Per creare un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Collaboratore di identità gestite.

Usare il comando az identity create per creare un'identità gestita assegnata dall'utente. Il parametro -g specifica il gruppo di risorse in cui creare l'identità gestita assegnata dall'utente. Il parametro -n specifica il nome. Sostituire i valori dei parametri <RESOURCE GROUP> e <USER ASSIGNED IDENTITY NAME> con valori personalizzati.

Importante

Quando si creano identità gestite assegnate dall'utente, il nome deve iniziare con una lettera o un numero e può includere una combinazione di caratteri alfanumerici, trattini (-) e caratteri di sottolineatura (_). Per il corretto funzionamento dell'assegnazione a una macchina virtuale o a un set di scalabilità di macchine virtuali, il nome può essere composto da un massimo di 24 caratteri. Per altre informazioni, vedere Domande frequenti e problemi noti.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Elencare le identità gestite assegnate dall'utente

Per elencare o leggere un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Operatore di identità gestite o Collaboratore di identità gestite.

Per elencare le identità gestite assegnate dall'utente, usare il comando az identity list. Sostituire il valore <RESOURCE GROUP> con i propri valori.

az identity list -g <RESOURCE GROUP>

Nella risposta JSON, le identità gestite assegnate dall'utente hanno il valore "Microsoft.ManagedIdentity/userAssignedIdentities" restituito per la chiave type.

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Eliminare un'identità gestita assegnata dall'utente

Per eliminare un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Collaboratore di identità gestite.

Per eliminare un'identità gestita assegnata dall'utente, usare il comando az identity delete. Il parametro -n specifica il nome. Il parametro -g specifica il gruppo di risorse in cui è stata creata l'identità gestita assegnata dall'utente. Sostituire i valori dei parametri <USER ASSIGNED IDENTITY NAME> e <RESOURCE GROUP> con valori personalizzati.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Nota

L'eliminazione di un'identità gestita assegnata dall'utente non eliminerà il riferimento proveniente da qualunque risorsa a cui è stato assegnato. Rimuovere ciò che proviene da una macchina virtuale o da un set di scalabilità di macchine virtuali usando il comando az vm/vmss identity remove.

Passaggi successivi

Per un elenco completo dei comandi di identità dell'interfaccia della riga di comando di Azure, vedere az identity.

Per informazioni su come assegnare un'identità gestita assegnata dall'utente a una macchina virtuale di Azure, vedere Configurare identità gestite per le risorse di Azure in una macchina virtuale di Azure tramite l'interfaccia della riga di comando di Azure.

Informazioni su come usare federazione delle identità del carico di lavoro per le identità gestite per accedere alle risorse protette di Microsoft Entra senza gestire i segreti.

Questo articolo illustra come creare, elencare, eliminare o assegnare un ruolo a un'identità gestita assegnata dall'utente utilizzando il PowerShell.

Prerequisiti

- Se non si ha familiarità con le identità gestite per le risorse di Azure, vedere la sezione sulla panoramica. Assicurarsi di conoscere la differenza tra identità assegnata dal sistema e identità gestita assegnata dall'utente.

- Se non si ha un account Azure, registrarsi per ottenere un account gratuito prima di continuare.

- Per eseguire gli script di esempio, sono disponibili due opzioni:

- Usare Azure Cloud Shell, che è possibile aprire con il pulsante Prova nell'angolo in alto a destra dei blocchi di codice.

- Eseguire gli script in locale con Azure PowerShell, come descritto nella sezione successiva.

In questo articolo è illustrato come creare, elencare ed eliminare un'identità gestita assegnata dall'utente tramite PowerShell.

Configurare Azure PowerShell in locale

Per usare Azure PowerShell in locale per questo articolo invece di usare Cloud Shell:

Installare la versione più recente di Azure PowerShell, se non è già installata.

Accedere ad Azure.

Connect-AzAccountInstallare la versione più recente di PowerShellGet.

Install-Module -Name PowerShellGet -AllowPrereleasePotrebbe essere necessario uscire (

Exit) dalla sessione corrente di PowerShell dopo aver eseguito questo comando per il passaggio successivo.Installare la versione non definitiva del modulo

Az.ManagedServiceIdentityper eseguire le operazioni di identità gestite assegnate dall'utente in questo articolo.Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Creare un'identità gestita assegnata dall'utente

Per creare un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Collaboratore di identità gestite.

Per creare un'identità gestita assegnata dall'utente, usare il comando New-AzUserAssignedIdentity. Il parametro ResourceGroupName specifica il gruppo di risorse in cui creare l'identità gestita assegnata dall'utente. Il parametro -Name specifica il nome. Sostituire i valori dei parametri <RESOURCE GROUP> e <USER ASSIGNED IDENTITY NAME> con valori personalizzati.

Importante

Quando si creano identità gestite assegnate dall'utente, il nome deve iniziare con una lettera o un numero e può includere una combinazione di caratteri alfanumerici, trattini (-) e caratteri di sottolineatura (_). Per il corretto funzionamento dell'assegnazione a una macchina virtuale o a un set di scalabilità di macchine virtuali, il nome può essere composto da un massimo di 24 caratteri. Per altre informazioni, vedere Domande frequenti e problemi noti.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Elencare le identità gestite assegnate dall'utente

Per elencare o leggere un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Operatore di identità gestite o Collaboratore di identità gestite.

Per elencare le identità gestite assegnate dall'utente, usare il comando [Get-AzUserAssigned]. Il parametro -ResourceGroupName specifica il gruppo di risorse in cui è stata creata l'identità gestita assegnata dall'utente. Sostituire il valore <RESOURCE GROUP> con i propri valori.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

Nella risposta, le identità gestite assegnate dall'utente hanno il valore "Microsoft.ManagedIdentity/userAssignedIdentities" restituito per la chiave Type.

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Eliminare un'identità gestita assegnata dall'utente

Per eliminare un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Collaboratore di identità gestite.

Per eliminare un'identità gestita assegnata dall'utente, usare il comando Remove-AzUserAssignedIdentity. Il parametro -ResourceGroupName specifica il gruppo di risorse in cui è stata creata l'identità assegnata dall'utente. Il parametro -Name specifica il nome. Sostituire i valori parametrici <USER ASSIGNED IDENTITY NAME> e <RESOURCE GROUP> con valori personalizzati.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Nota

L'eliminazione di un'identità gestita assegnata dall'utente non eliminerà il riferimento proveniente da qualunque risorsa a cui è stato assegnato. Le assegnazioni delle identità devono essere rimosse separatamente.

Passaggi successivi

Per un elenco completo e altri dettagli sui comandi delle identità gestite di Azure PowerShell per le risorse di Azure, vedere Az.ManagedServiceIdentity.

Informazioni su come usare federazione delle identità del carico di lavoro per le identità gestite per accedere alle risorse protette di Microsoft Entra senza gestire i segreti.

In questo articolo viene creata un'identità gestita assegnata dall'utente mediante Azure Resource Manager.

Prerequisiti

- Se non si ha familiarità con le identità gestite per le risorse di Azure, vedere la sezione sulla panoramica. Assicurarsi di conoscere la differenza tra identità assegnata dal sistema e identità gestita assegnata dall'utente.

- Se non si ha un account Azure, registrarsi per ottenere un account gratuito prima di continuare.

Non è possibile elencare ed eliminare un'identità gestita assegnata dall'utente usando un modello di Resource Manager. Vedere gli articoli seguenti per creare ed elencare un'identità gestita assegnata dall'utente:

- Elencare un'identità gestita assegnata dall'utente

- Eliminare un'identità gestita assegnata dall'utente

Creazione e modifica del modello

I modelli di Resource Manager consentono di implementare risorse nuove o modificate definite da un gruppo di risorse di Azure. Diverse opzioni sono disponibili per la modifica e la distribuzione dei modelli, sia in locale che basati sul portale. È possibile:

- Usare un modello personalizzato di Azure Marketplace per creare un modello da zero o basarlo su un modello di avvio rapido o comune esistente.

- Ottenere da un gruppo di risorse esistente esportando un modello. È possibile esportarli dalla distribuzione originale o dallo stato corrente della distribuzione.

- Usare un editor JSON (come Visual Studio Code) locale e caricarlo e implementarlo tramite PowerShell o l'interfaccia della riga di comando di Azure.

- Usare il progetto del Gruppo di risorse di Azure di Visual Studio per creare e implementare un modello.

Creare un'identità gestita assegnata dall'utente

Per creare un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Collaboratore di identità gestite.

Per creare un'identità gestita assegnata dall'utente, usare il modello seguente. Sostituire il valore <USER ASSIGNED IDENTITY NAME> con i propri valori.

Importante

Quando si creano identità gestite assegnate dall'utente, il nome deve iniziare con una lettera o un numero e può includere una combinazione di caratteri alfanumerici, trattini (-) e caratteri di sottolineatura (_). Per il corretto funzionamento dell'assegnazione a una macchina virtuale o a un set di scalabilità di macchine virtuali, il nome può essere composto da un massimo di 24 caratteri. Per altre informazioni, vedere Domande frequenti e problemi noti.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Passaggi successivi

Per assegnare un'identità gestita assegnata dall'utente a una macchina virtuale di Azure mediante un modello di Resource Manager, vedere Configurare identità gestite per le risorse di Azure in una macchina virtuale di Azure mediante modelli.

Informazioni su come usare federazione delle identità del carico di lavoro per le identità gestite per accedere alle risorse protette di Microsoft Entra senza gestire i segreti.

In questo articolo è illustrato come creare, elencare ed eliminare un'identità gestita assegnata dall'utente tramite REST.

Prerequisiti

- Se non si ha familiarità con le identità gestite per le risorse di Azure, vedere la sezione sulla panoramica. Assicurarsi di conoscere la differenza tra identità assegnata dal sistema e identità gestita assegnata dall'utente.

- Se non si ha un account Azure, registrarsi per ottenere un account gratuito prima di continuare.

- È possibile eseguire tutti i comandi di questo articolo nel cloud o in locale:

- Per l'esecuzione nel cloud, usare Azure Cloud Shell.

- Per eseguire localmente, installare curl e l'interfaccia della riga di comando di Azure.

Questo articolo spiega come creare, elencare ed eliminare un'identità gestita assegnata dall'utente usando CURL per effettuare chiamate dell'API REST.

Ottenere un token di accesso di connessione

Se si esegue in locale, accedere ad Azure tramite l'interfaccia della riga di comando di Azure.

az loginOttenere un token di accesso usando az account get-access-token.

az account get-access-token

Creare un'identità gestita assegnata dall'utente

Per creare un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Collaboratore di identità gestite.

Importante

Quando si creano identità gestite assegnate dall'utente, il nome deve iniziare con una lettera o un numero e può includere una combinazione di caratteri alfanumerici, trattini (-) e caratteri di sottolineatura (_). Per il corretto funzionamento dell'assegnazione a una macchina virtuale o a un set di scalabilità di macchine virtuali, il nome può essere composto da un massimo di 24 caratteri. Per altre informazioni, vedere Domande frequenti e problemi noti.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

Intestazioni delle richieste

| Intestazione della richiesta | Descrizione |

|---|---|

| Content-Type | Obbligatorio. Impostare su application/json. |

| Autorizzazione | Obbligatorio. Impostare su un token di accesso Bearer valido. |

Testo della richiesta

| Nome | Descrizione |

|---|---|

| Ubicazione | Obbligatorio. Posizione delle risorse. |

Elencare le identità gestite assegnate dall'utente

Per elencare o leggere un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Operatore di identità gestite o Collaboratore di identità gestite.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| Intestazione della richiesta | Descrizione |

|---|---|

| Content-Type | Obbligatorio. Impostare su application/json. |

| Autorizzazione | Obbligatorio. Impostare su un token di accesso Bearer valido. |

Eliminare un'identità gestita assegnata dall'utente

Per eliminare un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Collaboratore di identità gestite.

Nota

L'eliminazione di un'identità gestita assegnata dall'utente non eliminerà il riferimento proveniente da qualunque risorsa a cui è stato assegnato. Per rimuovere un'identità gestita assegnata dall'utente da una macchina virtuale mediante CURL, vedere Rimuovere un'identità gestita assegnata dall'utente da una macchina virtuale.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| Intestazione della richiesta | Descrizione |

|---|---|

| Content-Type | Obbligatorio. Impostare su application/json. |

| Autorizzazione | Obbligatorio. Impostare su un token di accesso Bearer valido. |

Passaggi successivi

Per informazioni su come assegnare un'identità gestita assegnata dall'utente a una macchina virtuale di Azure o a un set di scalabilità di macchine virtuali tramite CURL, vedere:

- Configurare le identità gestite per risorse di Azure in una macchina virtuale di Azure usando le chiamate API REST

- Configurare identità gestite per le risorse di Azure in un set di scalabilità di macchine virtuali tramite le chiamate API REST

Informazioni su come usare federazione delle identità del carico di lavoro per le identità gestite per accedere alle risorse protette di Microsoft Entra senza gestire i segreti.