Che cosa sono i log di accesso di Microsoft Entra?

Microsoft Entra registra tutti gli accessi in un tenant di Microsoft Entra, che include le app e le risorse interne. In qualità di amministratore IT, è necessario conoscere i valori nei log di accesso, in modo da poter interpretare correttamente i valori del log.

La revisione degli errori di accesso e dei modelli fornisce informazioni utili sul modo in cui gli utenti accedono ad applicazioni e servizi. I log di accesso forniti da Microsoft Entra ID sono un potente tipo di log attività che è possibile analizzare. Questo articolo descrive diversi aspetti chiave dei log di accesso.

Sono disponibili anche altri due log attività per monitorare l'integrità del tenant:

- Audit: informazioni sulle modifiche applicate al tenant, ad esempio utenti e gestione dei gruppi o aggiornamenti applicati alle risorse del tenant.

- Provisioning – attività eseguite da un servizio di provisioning, ad esempio la creazione di un gruppo in ServiceNow o di un utente importato da Workday.

Requisiti di licenza e ruoli

I ruoli e le licenze necessari variano in base al report. Sono necessarie autorizzazioni separate per accedere ai dati di monitoraggio e integrità in Microsoft Graph. È consigliabile usare un ruolo con accesso con privilegi minimi per allinearsi alle linee guida Zero Trust. Per un elenco completo dei ruoli, vedere Ruoli con privilegi minimi per attività.

*La visualizzazione degli attributi di sicurezza personalizzati nei log di audit o la creazione di impostazioni di diagnostica per gli attributi di sicurezza personalizzati richiede uno dei ruoli Log attributi. È inoltre necessario il ruolo appropriato per visualizzare i log di audit standard.

**Il livello di accesso e funzionalità per l Microsoft Entra ID Protection varia in base al ruolo e alla licenza. Per altre informazioni, vedere i requisiti di licenza per lID Protection.

Cosa è possibile fare con i log di accesso?

È possibile usare i log di accesso per rispondere a domande come:

- Quanti utenti hanno eseguito l'accesso a una determinata applicazione questa settimana?

- Quanti tentativi di accesso non riusciti si sono verificati nelle ultime 24 ore?

- Gli utenti accedono da browser o sistemi operativi specifici?

- Quale delle risorse di Azure è stato eseguito tramite identità gestite e entità servizio?

È anche possibile descrivere l'attività associata a una richiesta di accesso identificando i dettagli seguenti:

- Chi : identità (utente) che esegue l'accesso.

- Come : client (applicazione) usato per l'accesso.

- Cosa : destinazione (risorsa) a cui l'identità accede.

Come si accede ai log di accesso?

Vi sono diversi modi per accedere ai log, a seconda delle esigenze. Per altre informazioni, vedere Come accedere ai log attività.

Per visualizzare i log di accesso dall'interfaccia di amministrazione di Microsoft Entra:

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Lettore report.

- Passare a Identità>Monitoraggio e integrità>Log di accesso.

Per usare in modo più efficace i log di accesso nell'interfaccia di amministrazione di Microsoft Entra, adattare i filtri in modo da visualizzare solo un set specifico di log. Per altre informazioni, vedere Filtrare log di accesso.

Quali sono i tipi di log di accesso?

Esistono quattro tipi di log nell'anteprima dei log di accesso:

- Accessi utente interattivi

- Accessi utente non interattivi

- Accessi entità servizio

- Accessi con identità gestita

I log di accesso classici includono solo accessi utente interattivi.

Nota

Le voci nel log di accesso sono generate dal sistema e non possono essere modificate o eliminate.

Dati di accesso usati da altri servizi

I dati di accesso vengono usati da diversi servizi in Azure e Microsoft Entra per monitorare gli accessi a rischio, fornire informazioni dettagliate sull'utilizzo delle applicazioni e altro ancora.

Microsoft Entra ID Protection

La visualizzazione dei dati di log di accesso correlata agli accessi a rischio è disponibile nella panoramica di Microsoft Entra ID Protection, che usa i dati seguenti:

- Utenti a rischio

- Accessi utente rischiosi

- Identità dei carichi di lavoro a rischio

Per altre informazioni sugli strumenti Microsoft Entra ID Protection, vedere la panoramica di Microsoft Entra ID Protection.

Utilizzo e informazioni dettagliate di Microsoft Entra

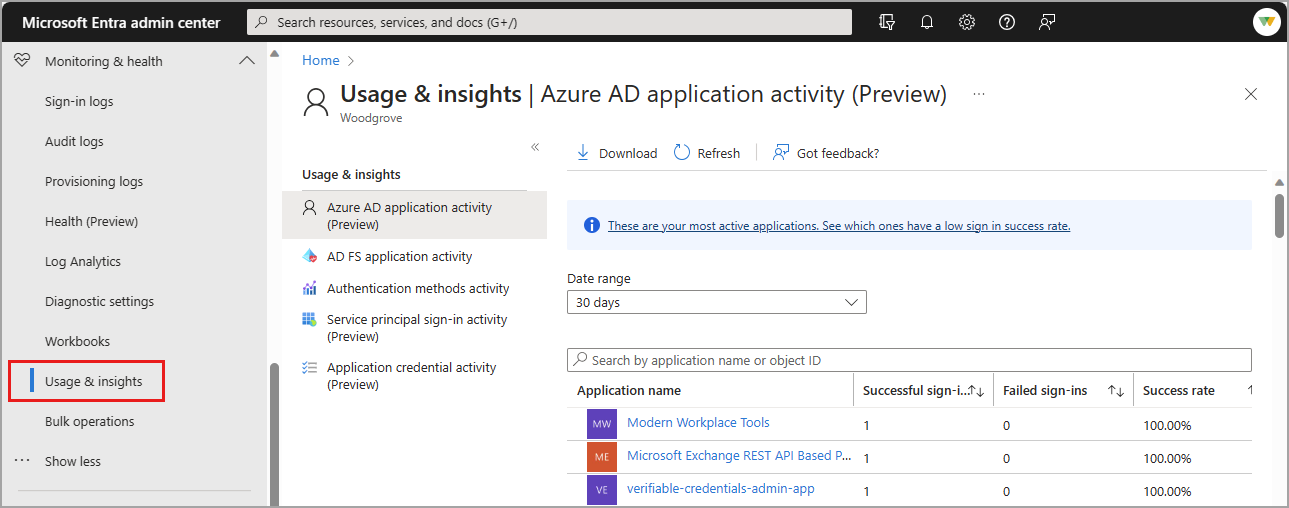

Per visualizzare i dati di accesso specifici dell'applicazione, passare a Microsoft Entra ID>Monitoraggio e integrità>Utilizzo e Insights. Questi report forniscono un'analisi più approfondita degli accessi per l'attività dell'applicazione Microsoft Entra e l'attività dell'applicazione AD FS. Per ulteriori informazioni, vedere Utilizzo e Insights su Microsoft Entra.

Sono disponibili diversi report in Utilizzo e Insights. Alcuni di questi report sono in anteprima.

- Attività dell'applicazione Microsoft Entra (anteprima)

- Attività dell'applicazione AD FS

- Attività dei metodi di autenticazione

- Log di accesso delle entità servizio

- Attività delle credenziali dell'applicazione

Log attività di Microsoft 365

È possibile visualizzare i log attività di Microsoft 365 dall'interfaccia di amministrazione di Microsoft 365. Le attività di Microsoft 365 e i log attività di Microsoft Entra condividono un numero significativo di risorse della directory. Solo l'interfaccia di amministrazione di Microsoft 365 offre una visualizzazione completa dei log attività di Microsoft 365.

È possibile accedere ai log attività di Microsoft 365 a livello programmatico tramite le API di gestione di Office 365.