Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

È possibile usare il portale di Azure per configurare un gateway applicazione con un certificato per la terminazione TLS che usa macchine virtuali per i server back-end.

In questa esercitazione si apprenderà come:

- Creare un certificato autofirmato

- Creare un gateway applicazione con il certificato

- Creare le macchine virtuali usate come server back-end

- Testare il gateway applicazione

Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Annotazioni

È consigliabile usare il modulo Azure Az PowerShell per interagire con Azure. Per iniziare, vedere Installare Azure PowerShell. Per informazioni su come eseguire la migrazione al modulo AZ PowerShell, vedere Eseguire la migrazione di Azure PowerShell da AzureRM ad Az.

Prerequisiti

- Una sottoscrizione di Azure

Creare un certificato autofirmato

In questa sezione si usa New-SelfSignedCertificate per creare un certificato autofirmato. Il certificato viene caricato nel portale di Azure quando si crea il listener per il gateway applicativo.

Nel computer locale aprire una finestra di Windows PowerShell come amministratore. Eseguire il comando seguente per creare il certificato:

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

Verrà visualizzata una risposta simile alla seguente:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Usare Export-PfxCertificate con l'impronta digitale restituita per esportare un file pfx dal certificato. Gli algoritmi PFX supportati sono elencati nella funzione PFXImportCertStore. Assicurarsi che la password sia lunga da 4 a 12 caratteri:

$pwd = ConvertTo-SecureString -String <your password> -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Accedere ad Azure

Accedi al portale di Azure.

Creare un gateway applicazione

Nel menu del portale di Azure selezionare + Crea una risorsa>Rete>Gateway Applicazione, oppure cercare Gateway Applicazione nella casella di ricerca del portale.

Fare clic su Crea.

Scheda Informazioni di base

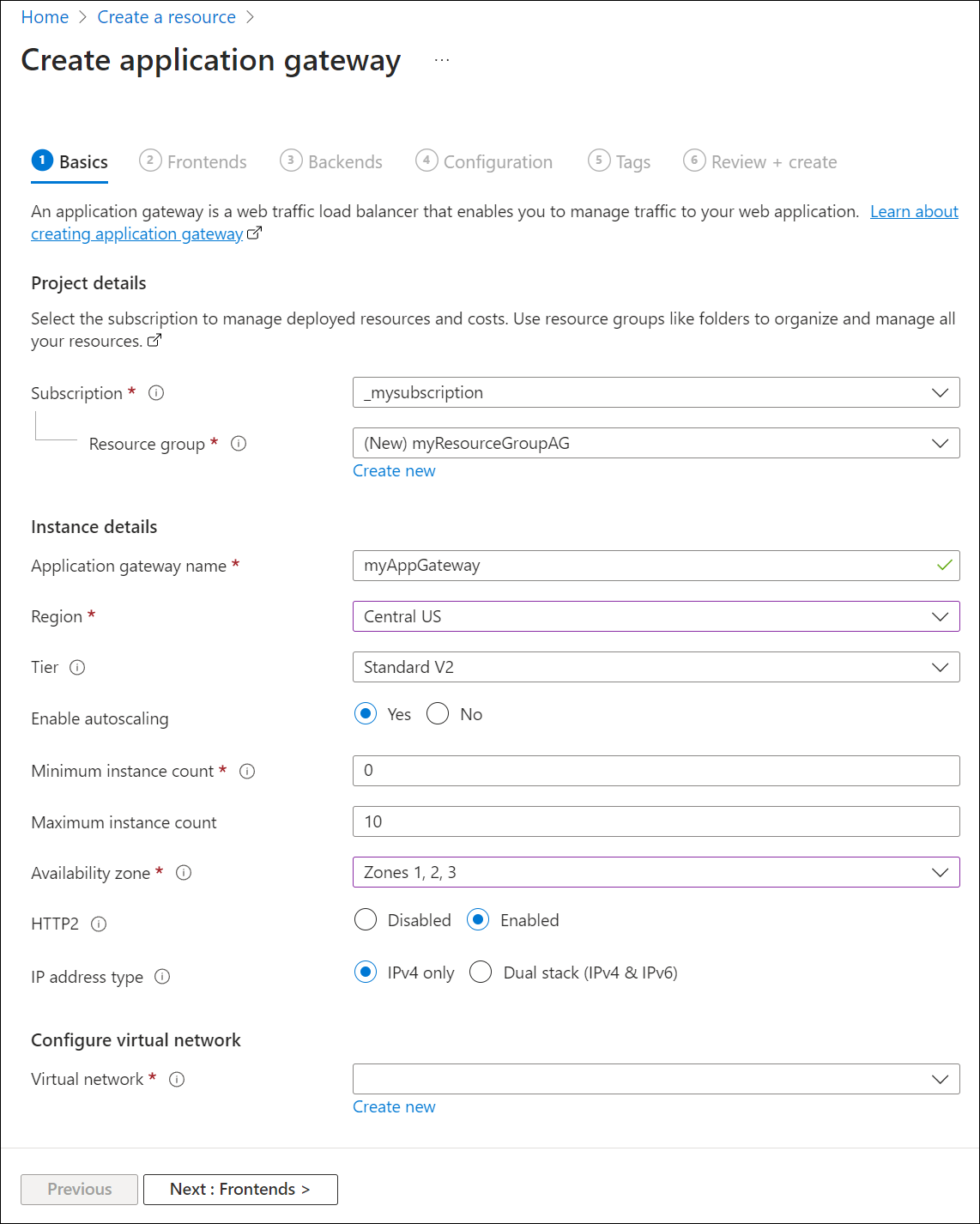

Nella scheda Informazioni di base immettere o selezionare questi valori:

Gruppo di risorse: selezionare myResourceGroupAG per il gruppo di risorse. Se non esiste, selezionare Crea nuovo per crearlo.

Nome gateway applicazione: immettere myAppGateway come nome del gateway dell'applicazione.

Per le comunicazioni tra le risorse create in Azure è necessaria una rete virtuale. È possibile creare una nuova rete virtuale o usarne una esistente. In questo esempio, creerai una nuova rete virtuale mentre crei il gateway dell'applicazione. Le istanze del gateway applicazione vengono create in subnet separate. In questo esempio vengono create due subnet: una per il gateway applicazione e l'altra per i server back-end.

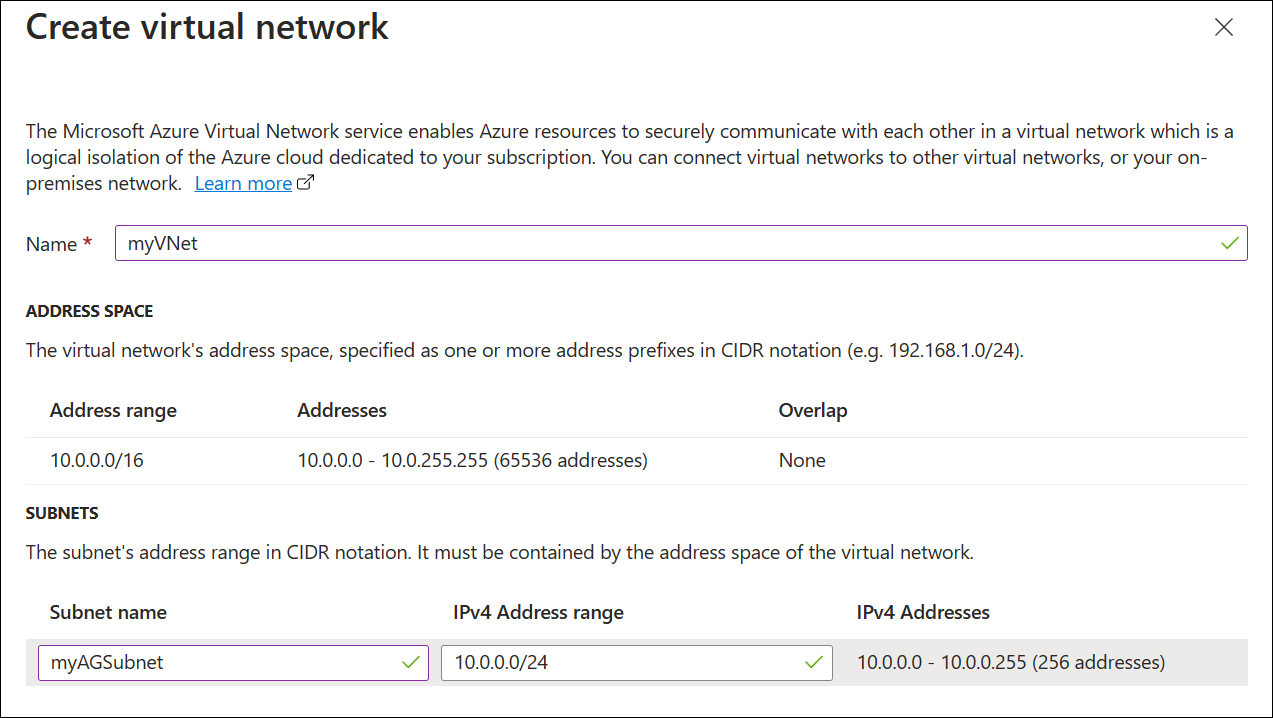

In Configura rete virtuale creare una nuova rete virtuale selezionando Crea nuovo. Nella finestra Crea rete virtuale visualizzata immettere i valori seguenti per creare la rete virtuale e due subnet:

Nome: immettere myVNet come nome della rete virtuale.

Nome subnet (subnet del gateway applicazione): nella griglia Subnet verrà visualizzata una subnet denominata Impostazione predefinita. Modificare il nome della subnet in myAGSubnet.

La subnet del gateway applicazione può contenere solo i gateway applicazione. Non sono consentite altre risorse.Nome subnet (subnet del server back-end): nella seconda riga della griglia Subnet, immettere myBackendSubnet nella colonna Nome subnet.

Intervallo di indirizzi (subnet del server backend): nella seconda riga della griglia Subnets immettere un intervallo di indirizzi che non si sovrappone all'intervallo di indirizzi di myAGSubnet. Ad esempio, se l'intervallo di indirizzi di myAGSubnet è 10.0.0.0/24, immettere 10.0.1.0/24 per l'intervallo di indirizzi di myBackendSubnet.

Selezionare OK per chiudere la finestra Crea rete virtuale e salvare le impostazioni della rete virtuale.

Nella scheda Informazioni di base accettare i valori predefiniti per le altre impostazioni e quindi selezionare Avanti: Front-end.

Scheda Front-end

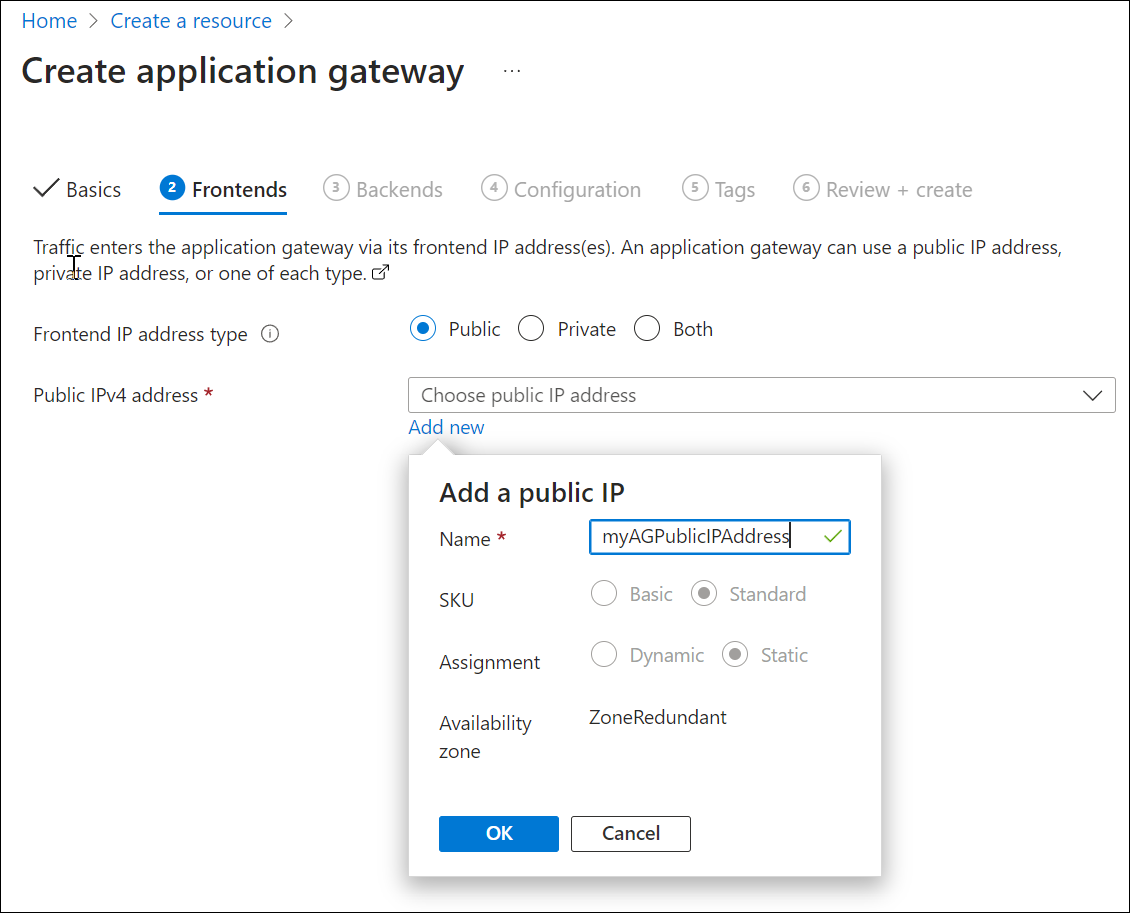

Nella scheda Front- end verificare che Tipo di indirizzo IP front-end sia impostato su Pubblico.

È possibile configurare l'indirizzo IP front-end come pubblico o privato in base al caso d'uso. In questo esempio si sceglierà un indirizzo IP front-end pubblico.Annotazioni

Per lo SKU v2 del gateway applicazione, è possibile scegliere solo la configurazione pubblica dell'IP front-end. La configurazione IP front-end privato non è attualmente abilitata per questo SKU v2.

Scegliere Aggiungi nuovo per Indirizzo IP pubblico e immettere myAGPublicIPAddress per il nome dell'indirizzo IP pubblico e quindi selezionare OK.

Selezionare Avanti: Back-end.

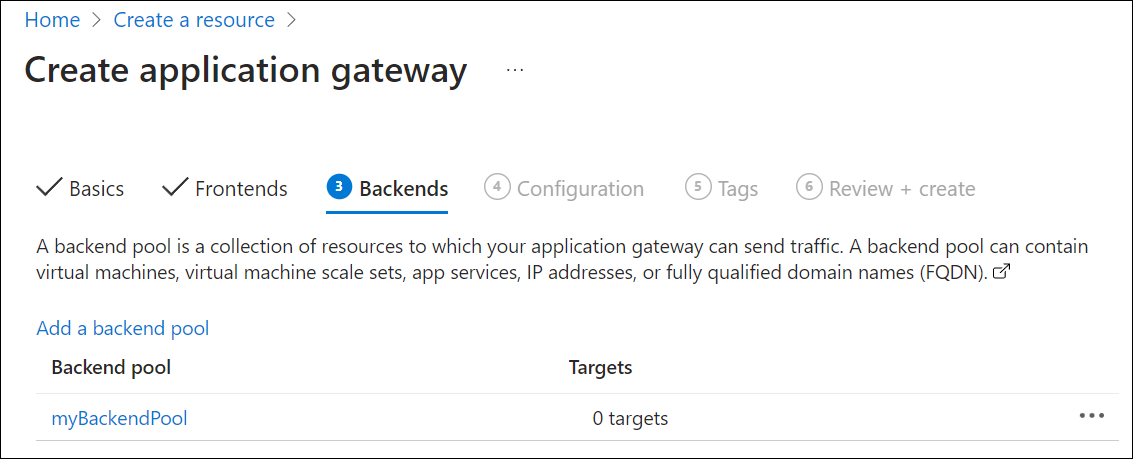

Scheda Back-end

Il pool back-end viene usato per instradare le richieste ai server back-end che gestiscono la richiesta. I pool backend possono essere costituiti da NIC, set di scalabilità di macchine virtuali, indirizzi IP pubblici, indirizzi IP interni, nomi di dominio completamente qualificati (FQDN) e backend multi-tenant come Azure App Service. In questo esempio verrà creato un pool back-end vuoto con il gateway applicazione a cui verranno aggiunte le destinazioni back-end.

Nella scheda Back-end, selezionare Aggiungi un pool back-end.

Nella finestra Aggiungi pool back-end visualizzata immettere i valori seguenti per creare un pool back-end vuoto:

- Nome: immettere myBackendPool come nome del pool back-end.

- Aggiungere un pool back-end senza destinazioni: selezionare Sì per creare un pool back-end senza destinazioni. Le destinazioni back-end verranno aggiunte dopo la creazione del gateway applicazione.

Nella finestra Aggiungi un pool back-end selezionare Aggiungi per salvare la configurazione del pool back-end e tornare alla scheda Back-end .

Nella scheda Back-end selezionare Avanti: Configurazione.

Scheda Configurazione

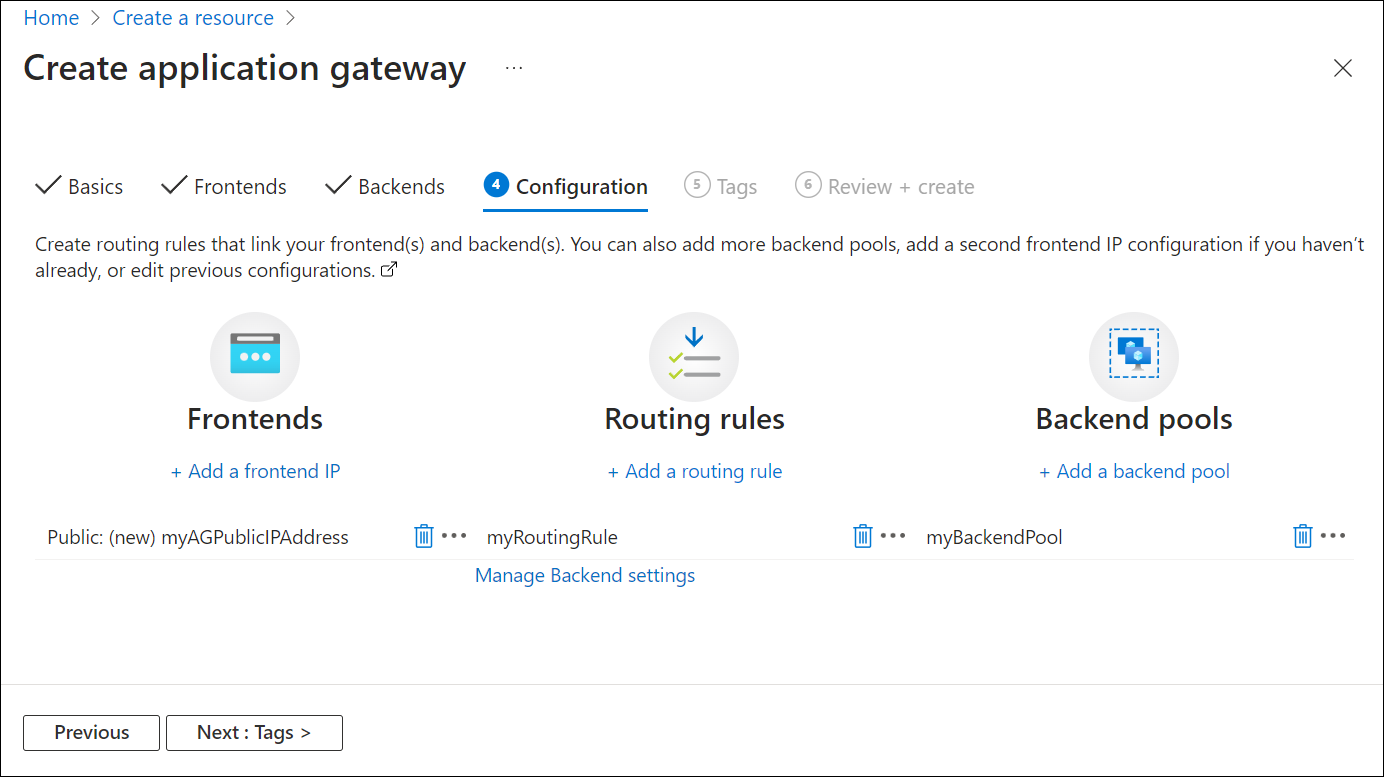

Nella scheda Configurazione si connetteranno il front-end e il pool back-end creati usando una regola di routing.

Selezionare Aggiungi una regola di routing nella colonna Regole di routing .

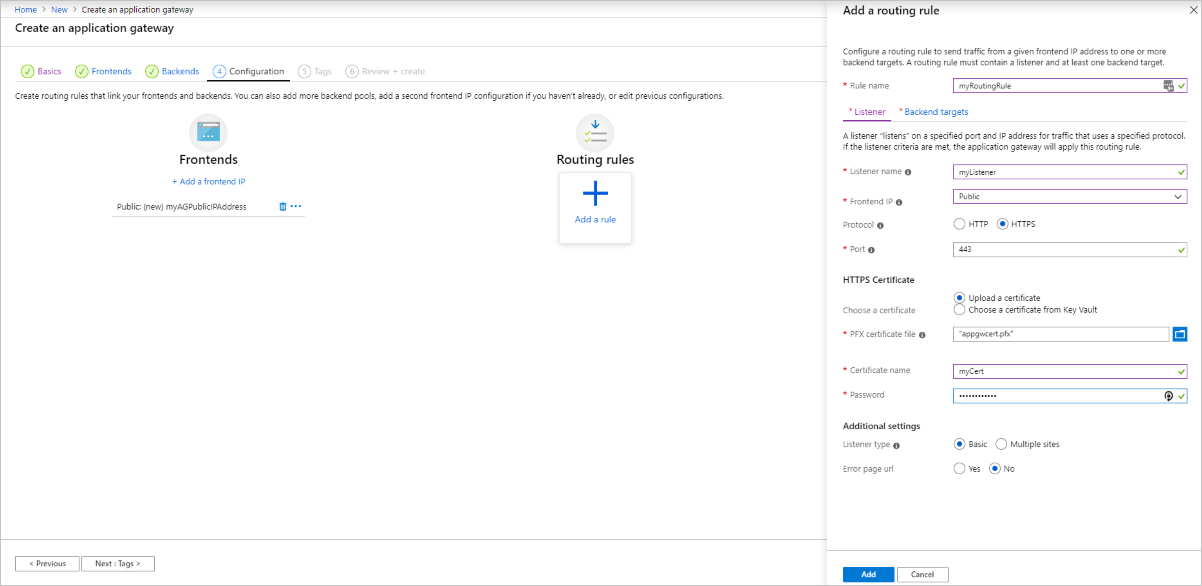

Nella finestra Aggiungi una regola di routing visualizzata immettere myRoutingRule come nome regola.

Una regola di routing richiede un listener. Nella scheda Listener all'interno della finestra Aggiungi una regola di routing immettere i valori seguenti per il listener:

- Nome listener: immettere myListener come nome del listener.

- IP front-end: selezionare Pubblico per scegliere l'INDIRIZZO IP pubblico creato per il front-end.

- Protocollo: selezionare HTTPS.

- Porta: verificare che il valore 443 sia immesso per la porta.

In Impostazioni HTTPS:

Scegliere un certificato : selezionare Carica un certificato.

File di certificato PFX : individuare e selezionare il file c:\appgwcert.pfx creato in precedenza.

Nome certificato : digitare mycert1 come nome del certificato.

Password: digitare la password usata per creare il certificato.

Accettare i valori predefiniti per le altre impostazioni nella scheda Listener , quindi selezionare la scheda Destinazioni back-end per configurare il resto della regola di routing.

Nella scheda Destinazioni back-end selezionare myBackendPool per la destinazione back-end.

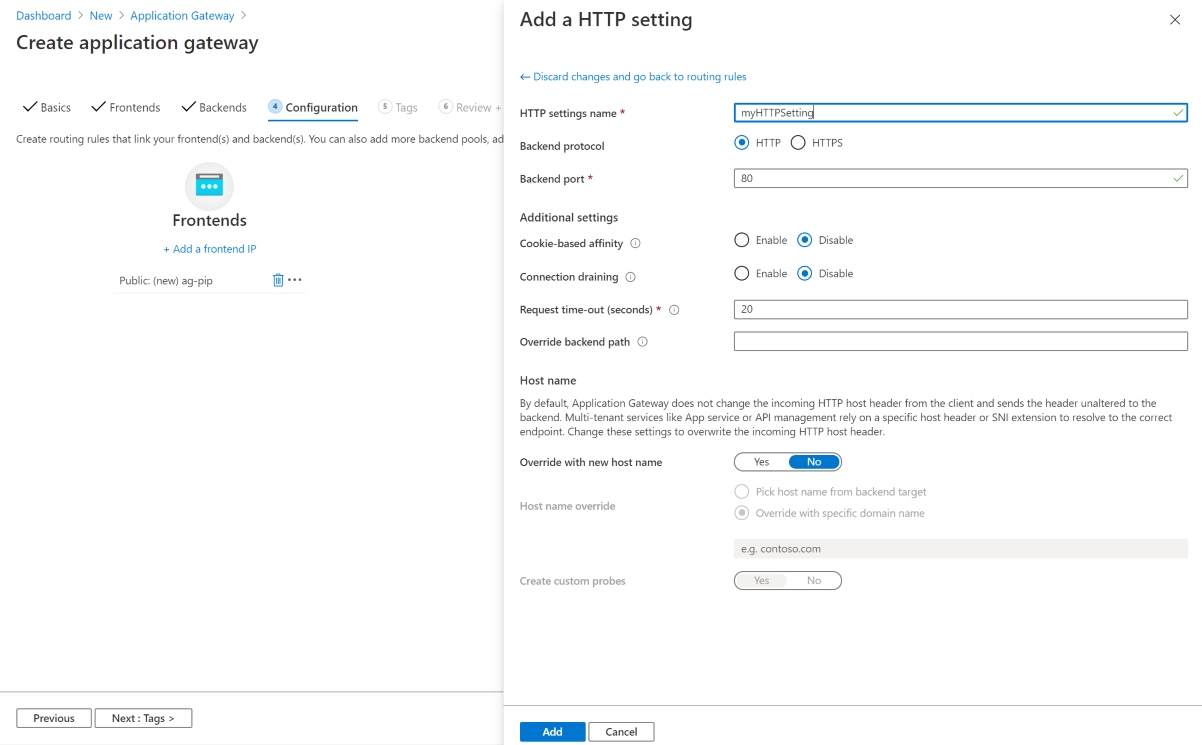

Per l'impostazione HTTP selezionare Aggiungi nuovo per creare una nuova impostazione HTTP. L'impostazione HTTP determinerà il comportamento della regola di routing. Nella finestra Aggiungi un'impostazione HTTP visualizzata immettere myHTTPSetting per il nome dell'impostazione HTTP. Accettare i valori predefiniti per le altre impostazioni nella finestra Aggiungi un'impostazione HTTP , quindi selezionare Aggiungi per tornare alla finestra Aggiungi una regola di routing .

Nella finestra Aggiungi una regola di routing selezionare Aggiungi per salvare la regola di routing e tornare alla scheda Configurazione .

Selezionare Avanti: Tag e quindi Avanti: Revisione e creazione.

Scheda Rivedi e crea

Esaminare le impostazioni nella scheda Rivedi e crea e quindi selezionare Crea per creare la rete virtuale, l'indirizzo IP pubblico e il gateway applicazione. La creazione del gateway applicazione da parte di Azure potrebbe richiedere alcuni minuti. Aspettare il completamento con successo della distribuzione prima di passare alla sezione successiva.

Aggiungere destinazioni back-end

In questo esempio si useranno le macchine virtuali come back-end di destinazione. È possibile usare macchine virtuali esistenti o crearne di nuove. Creerai due macchine virtuali che Azure utilizza come server back-end per il gateway dell'applicazione.

A tale scopo, si eseguiranno le operazioni seguenti:

- Creare due nuove macchine virtuali, myVM e myVM2, da usare come server back-end.

- Installare IIS nelle macchine virtuali per verificare che il gateway applicativo sia stato creato correttamente.

- Aggiungere i server back-end al pool back-end.

Creare una macchina virtuale

Dal menu del portale di Azure, selezionare + Crea una risorsa>Calcolo>Windows Server 2016 Datacenter oppure cercare Windows Server nella casella di ricerca del portale e selezionare Windows Server 2016 Datacenter.

Fare clic su Crea.

Il gateway applicativo può instradare il traffico a qualsiasi tipo di macchina virtuale usata nel pool di back-end. In questo esempio si usa windows Server 2016 Datacenter.

Immettere questi valori nella scheda Informazioni di base per le impostazioni della macchina virtuale seguenti:

- Gruppo di risorse: selezionare myResourceGroupAG come nome del gruppo di risorse.

- Nome macchina virtuale: immettere myVM come nome della macchina virtuale.

- Nome utente: immettere il nome utente dell'amministratore.

- Password: immettere una password per l'account amministratore.

Accettare tutte le altre impostazioni predefinite, quindi selezionare Avanti: Dischi.

Accettare le impostazioni predefinite della scheda Dischi, quindi selezionare Avanti: Rete.

Nella scheda Rete verificare che myVNet sia selezionato per la rete virtuale e che la subnet sia impostata su myBackendSubnet. Accettare le altre impostazioni predefinite e quindi selezionare Avanti: Gestione.

Il gateway applicazione può comunicare con istanze esterne alla rete virtuale in cui si trova, ma è necessario assicurarsi che sia presente la connettività IP.

Nella scheda Gestione impostare Diagnostica di avvio su Disabilita. Accettare le altre impostazioni predefinite e quindi selezionare Rivedi e crea.

Nella scheda Rivedi e crea rivedere le impostazioni, correggere eventuali errori di convalida e quindi selezionare Crea.

Attendere il completamento della distribuzione prima di continuare.

Installare IIS a scopo di test

In questo esempio si installa IIS nelle macchine virtuali solo per verificare che Azure abbia creato correttamente il gateway applicazione.

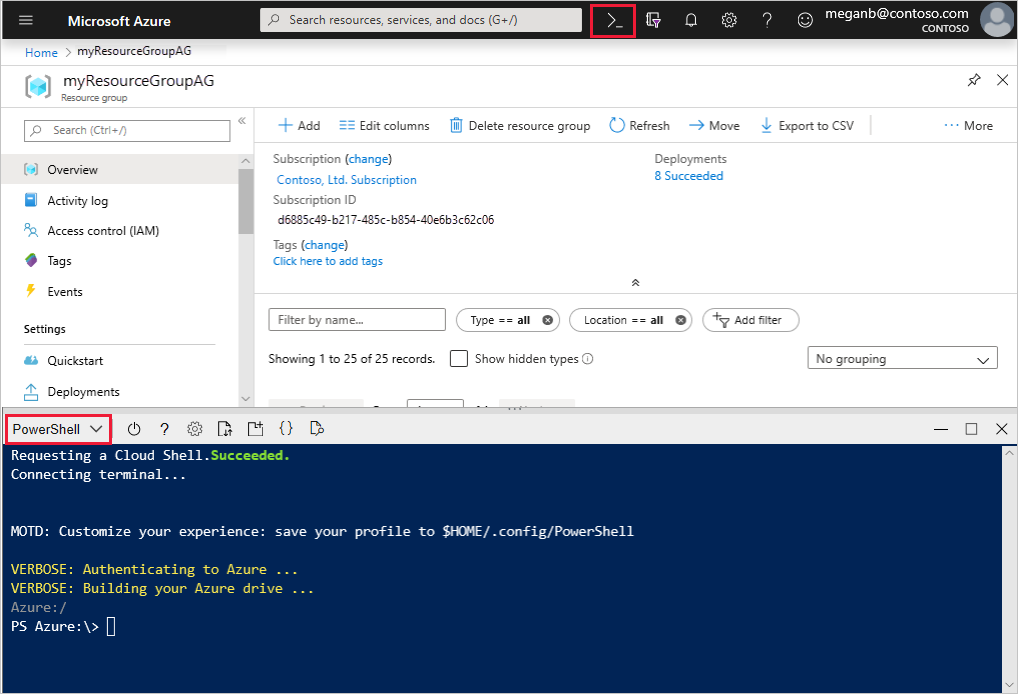

Aprire Azure PowerShell. A tale scopo, selezionare Cloud Shell nella barra di spostamento superiore del portale di Azure e quindi selezionare PowerShell dall'elenco a discesa.

Modificare l'impostazione del percorso per l'ambiente e quindi eseguire il comando seguente per installare IIS nella macchina virtuale:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location <location>Creare una seconda macchina virtuale e installare IIS usando i passaggi completati in precedenza. Usare myVM2 per il nome della macchina virtuale e per l'impostazione VMName del cmdlet Set-AzVMExtension .

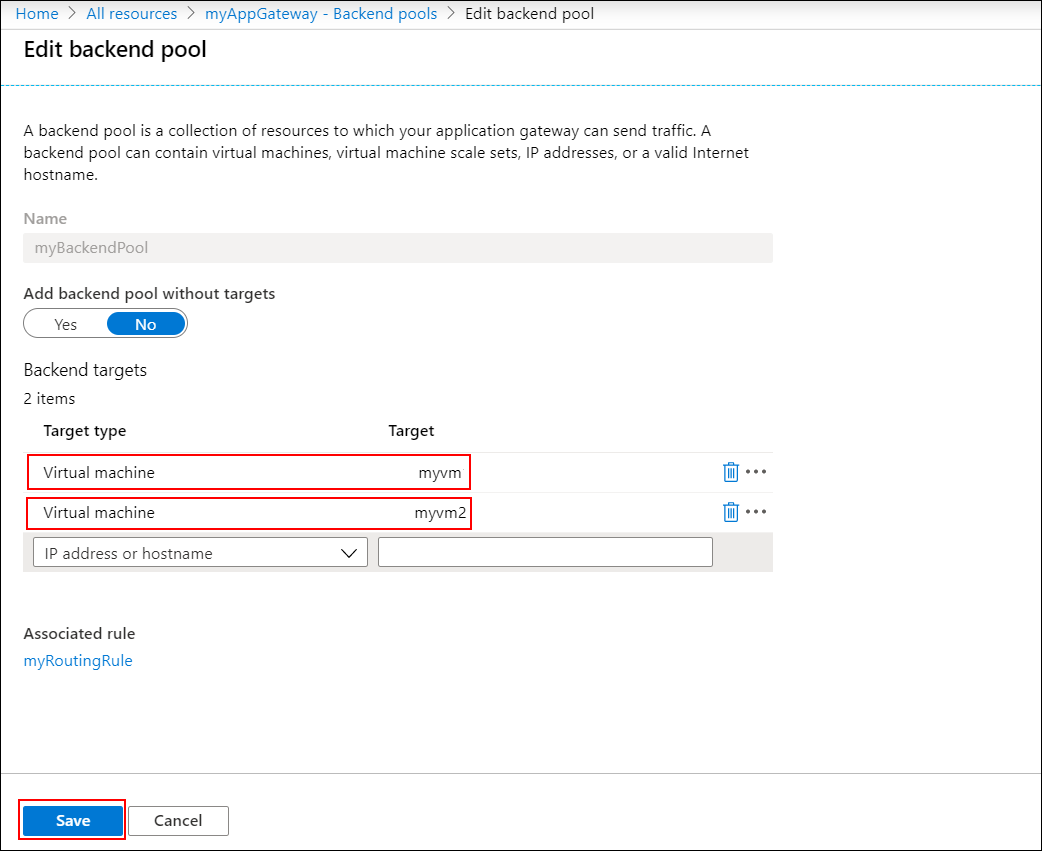

Aggiungere i server back-end al pool back-end

Selezionare Tutte le risorse e quindi myAppGateway.

Selezionare pool di backend dal menu a sinistra.

Selezionare myBackendPool.

In Tipo di destinazione selezionare Macchina virtuale dall'elenco a discesa.

In Destinazione selezionare l'interfaccia di rete in myVM dall'elenco a discesa.

Ripetere per aggiungere l'interfaccia di rete per myVM2.

Seleziona Salva.

Attendere il completamento della distribuzione prima di procedere al passaggio successivo.

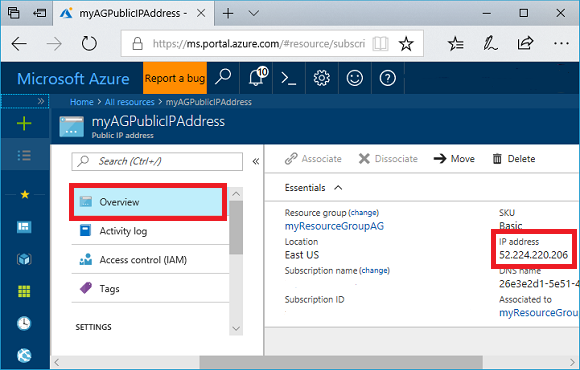

Testare il gateway applicazione

Selezionare Tutte le risorse e quindi myAGPublicIPAddress.

Nella barra degli indirizzi del tuo browser, digita https://< indirizzo IP del gateway dell'applicazione>.

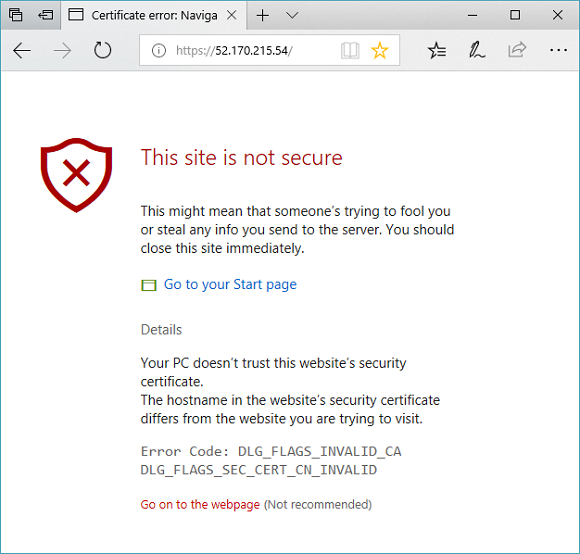

Per accettare l'avviso di sicurezza se è stato usato un certificato autofirmato, selezionare Dettagli (o Avanzate in Chrome) e quindi passare alla pagina Web:

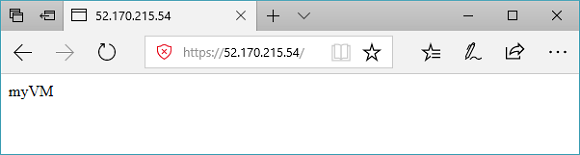

Il sito Web IIS protetto viene quindi visualizzato come nell'esempio seguente:

Pulire le risorse

Quando non sono più necessari, eliminare il gruppo di risorse e tutte le risorse correlate. A tale scopo, selezionare il gruppo di risorse e selezionare Elimina gruppo di risorse.

Passaggi successivi

In questa esercitazione, farai:

- Creazione di un certificato autofirmato

- Ha creato un gateway di applicazione con il certificato

Per ulteriori informazioni sul supporto TLS di Application Gateway, vedere TLS end-to-end con Application Gateway e criteri TLS di Application Gateway.

Per informazioni su come creare e configurare un'Application Gateway per ospitare più siti Web con il portale di Azure, passare alla successiva esercitazione.