Panoramica di Rilevamento modifiche e inventario con l'agente di Monitoraggio di Azure

Si applica a: ✔️ Macchine virtuali Windows ✔️ Macchine virtuali Linux ✔️ Registro di sistema di Windows ✔️ File di Windows ✔️ File di Linux ✔️ Software Windows ✔️ Servizi Windows e daemon Linux

Importante

- Rilevamento modifiche e inventario con l'agente di Log Analytics è stato ritirato il 31 agosto 2024 e funzionerà con supporto limitato fino al 01 febbraio 2025. Seguire le linee guida per la migrazione da Rilevamento modifiche e inventario con Log Analytics a Rilevamento modifiche e inventario con la versione dell'agente di Monitoraggio di Azure

- È consigliabile usare Rilevamento modifiche con l'agente di Monitoraggio di Azure con la versione 2.20.0.0 (o successiva) dell'estensione Rilevamento modifiche per accedere alla versione disponibile a livello generale di questo servizio.

Questo articolo illustra l'ultima versione del supporto per il rilevamento delle modifiche usando l'agente di Monitoraggio di Azure come agente singolo per la raccolta dati.

Nota

Il monitoraggio dell'integrità dei file (FIM) con Microsoft Defender per endpoint (MDE) è attualmente disponibile. Seguire le indicazioni per eseguire la migrazione da:

Vantaggi chiave

- Compatibilità con l'agente di monitoraggio unificato: compatibile con l'agente di Monitoraggio di Azure che migliora la sicurezza e l'affidabilità e facilita l'esperienza di multihosting per l'archiviazione dei dati.

- Compatibilità con lo strumento di rilevamento: compatibile con l'estensione Rilevamento modifiche distribuita tramite Criteri di Azure nella macchina virtuale del client. È possibile passare all'agente di Monitoraggio di Azure (AMA) e quindi l'estensione CT esegue il push del software, dei file e del Registro di sistema in AMA.

- Esperienza di multihosting: fornisce la standardizzazione della gestione da un'area di lavoro centrale. È possibile passare da Log Analytics (LA) ad AMA in modo che tutte le macchine virtuali facciano riferimento a una singola area di lavoro per la raccolta e la manutenzione dei dati.

- Gestione delle regole: usa regole di raccolta dei dati per configurare o personalizzare vari aspetti della raccolta dei dati. Ad esempio, è possibile modificare la frequenza della raccolta di file.

Limitazioni correnti

Rilevamento modifiche e inventario con l'agente di Monitoraggio di Azure non supporta o presenta le limitazioni seguenti:

- Ricorsione per Rilevamento del Registro di sistema di Windows

- File system di rete

- Metodi di installazione diversi

- File *.exe archiviati su Windows

- La colonna Dimensioni massime file e i valori non sono usati nell'implementazione corrente.

- Il monitoraggio delle modifiche dei file è limitato a una dimensione del file massima di 5 MB.

- Se la dimensione del file è >1,25 MB, FileContentChecksum non è corretto a causa dei vincoli di memoria nel calcolo checksum.

- Se si tenta di raccogliere più di 2500 file in un ciclo di raccolta di 30 minuti, le prestazioni di Rilevamento modifiche e inventario possono risultare ridotte.

- Se il traffico di rete è elevato, i record di modifica possono impiegare fino a sei ore prima di essere visualizzati.

- Se si modifica la configurazione durante l'arresto di un computer o di un server, possono essere registrate le modifiche appartenenti alla configurazione precedente.

- Raccolta degli aggiornamenti rapidi nei computer Windows Server 2016 Core RS3.

- I daemon Linux possono mostrare uno stato modificato anche se non si è verificata alcuna modifica. Questo problema si verifica a causa del modo in cui vengono scritti i dati

SvcRunLevelsnella tabella ConfigurationChange di Monitoraggio di Azure. - L'estensione Rilevamento modifiche non supporta alcuno standard di protezione avanzata per i sistemi operativi o le distribuzioni Linux.

Limiti

La tabella seguente illustra i limiti dell'elemento di rilevamento per ogni macchina per Rilevamento modifiche e inventario.

| Conto risorse | Limite | Note |

|---|---|---|

| file | 500 | |

| Dimensioni file | 5 MB | |

| Registro | 250 | |

| Software Windows | 250 | Non include gli aggiornamenti software. |

| Pacchetti Linux | 1250 | |

| Servizi Windows | 250 | |

| Daemon Linux | 250 |

Sistemi operativi supportati

La funzionalità Rilevamento modifiche e inventario è supportata in tutti i sistemi operativi che soddisfano i requisiti degli agenti di analisi dei log. Vedere i sistemi operativi supportati per un elenco delle versioni dei sistemi operativi Windows e Linux attualmente supportate dall'agente di Monitoraggio di Azure.

Per informazioni sui requisiti del client per TLS, vedere TLS per Automazione di Azure.

Abilitare Rilevamento modifiche e inventario

È possibile abilitare Rilevamento modifiche e inventario nei modi seguenti:

Manualmente per i computer non abilitati per Azure Arc. Vedere l'iniziativa Abilitare Rilevamento modifiche e inventario per le macchine virtuali abilitate per Arc in Criteri > Definizioni > Selezionare categoria = ChangeTrackingAndInventory. Per abilitare Rilevamento modifiche e inventario su larga scala, usare la soluzione basata sul criterio DINE. Per altre informazioni, vedere Abilitare Rilevamento modifiche e inventario con l'agente di Monitoraggio di Azure (anteprima).

Per una singola VM di Azure dalla pagina Macchina virtuale nel portale di Azure. Questo scenario è disponibile per macchine virtuali Linux e Windows.

Per più VM di Azure mediante la selezione delle VM dalla pagina Macchina virtuale nel portale di Azure.

Rilevamento delle modifiche dei file

Per tenere traccia delle modifiche nei file in Windows e Linux, Rilevamento modifiche e inventario usa gli hash SHA256 dei file. La funzionalità usa gli hash per rilevare se sono state apportate modifiche dall'ultimo inventario.

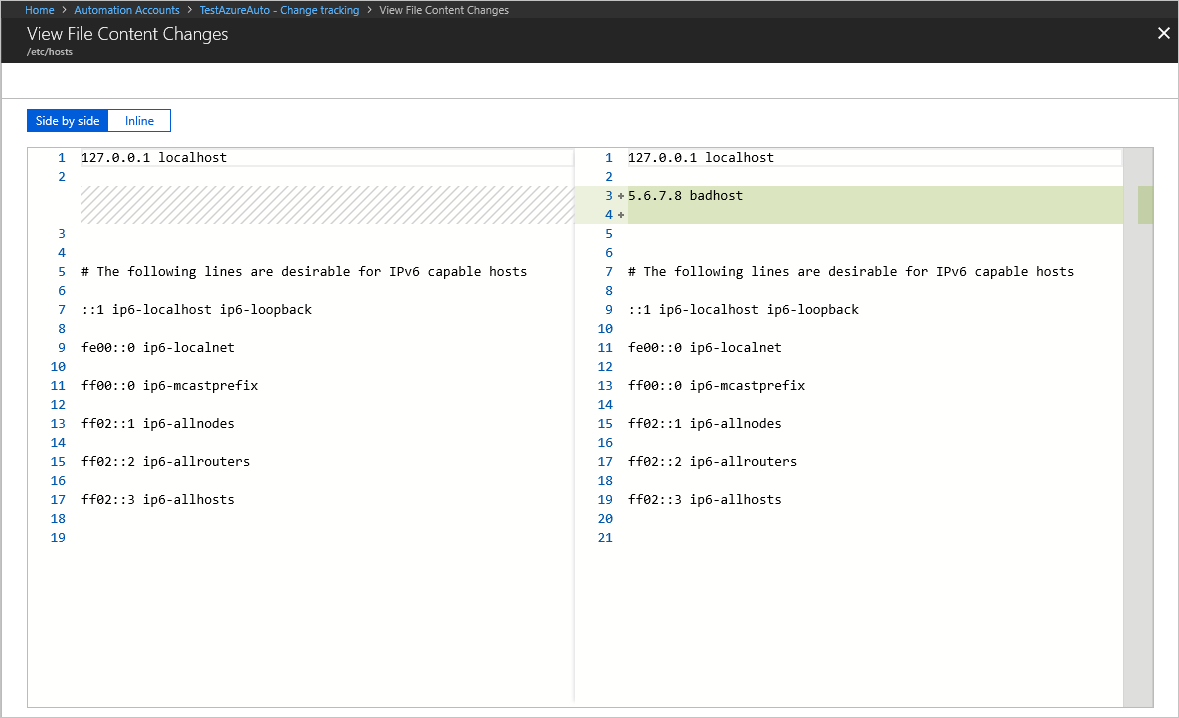

Rilevamento delle modifiche al contenuto del file

Rilevamento modifiche e inventario consente di visualizzare il contenuto di un file Windows o Linux. Per ogni modifica apportata a un file, Rilevamento modifiche e inventario archivia il contenuto del file in un account di Archiviazione di Azure. Quando si esegue il rilevamento del file, è possibile visualizzarne il contenuto prima o dopo una modifica. Il contenuto del file può essere visualizzato inline o affiancato. Altre informazioni.

Rilevamento delle chiavi del Registro di sistema

Rilevamento modifiche e inventario consente il monitoraggio delle modifiche apportate alle chiavi del Registro di sistema Windows. Il monitoraggio consente di individuare i punti di estendibilità in cui è possibile attivare codice e malware di terze parti. Nella tabella seguente sono elencate le chiavi del Registro di sistema preconfigurate, ma non abilitate. Per tenere traccia di queste chiavi, è necessario abilitarle.

| Chiave del Registro di sistema | Scopo |

|---|---|

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Startup |

Monitora gli script eseguiti all'avvio. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Shutdown |

Monitora gli script eseguiti all'arresto del sistema. |

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run |

Monitora le chiavi caricate prima dell'accesso degli utenti nel proprio account di Windows. La chiave viene usata per le applicazioni a 32 bit in esecuzione su computer a 64 bit. |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components |

Monitora le modifiche apportate alle impostazioni dell'applicazione. |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\ShellEx\ContextMenuHandlers |

Monitora i gestori dei menu contestuali che si collegano direttamente a Esplora risorse e che in genere sono eseguiti all'interno del processo con explorer.exe. |

HKEY_LOCAL_MACHINE\Software\Classes\Directory\Shellex\CopyHookHandlers |

Monitora i gestori hook delle copie che si collegano direttamente a Esplora risorse e che in genere sono eseguiti all'interno del processo con explorer.exe. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Monitora la registrazione del gestore delle immagini sovrapposte alle icone. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Monitora la registrazione del gestore delle immagini sovrapposte alle icone per le applicazioni a 32 bit in esecuzione in computer a 64 bit. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Monitora i nuovi plug-in dell'oggetto browser helper per Internet Explorer. Usati per accedere al DOM (Document Object Model) della pagina corrente e per controllare la navigazione. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Monitora i nuovi plug-in dell'oggetto browser helper per Internet Explorer. Usati per accedere al DOM (Document Object Model) della pagina corrente e per controllare la navigazione per le applicazioni a 32 bit in esecuzione su computer a 64 bit. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Internet Explorer\Extensions |

Monitora le nuove estensioni di Internet Explorer, come i menu degli strumenti personalizzati e i pulsanti della barra degli strumenti personalizzati. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Internet Explorer\Extensions |

Monitora le nuove estensioni di Internet Explorer, come i menu degli strumenti personalizzati e i pulsanti della barra degli strumenti personalizzati per le applicazioni a 32 bit in esecuzione in computer a 64 bit. |

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Monitora i driver a 32 bit associati con wavemapper, wave1 e wave2, msacm.imaadpcm, .msadpcm, .msgsm610 e vidc. È simile alla sezione [driver] nel file system.ini. |

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Monitora i driver a 32 bit associati con wavemapper, wave1 e wave2, msacm.imaadpcm, .msadpcm, .msgsm610 e vidc per le applicazioni a 32 bit in esecuzione in computer a 64 bit. È simile alla sezione [driver] nel file system.ini. |

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\KnownDlls |

Monitora l'elenco delle DLL di sistema note o comunemente usate. Il monitoraggio impedisce agli utenti di sfruttare le autorizzazioni vulnerabili delle directory di applicazioni eliminando le versioni trojan horse delle DLL di sistema. |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify |

Monitora l'elenco dei pacchetti che possono ricevere notifiche degli eventi da winlogon.exe, il modello di supporto per l'accesso interattivo per Windows. |

Supporto della ricorsione

Rilevamento modifiche e inventario supporta la ricorsione, che consente di specificare caratteri jolly per semplificare il rilevamento tra le directory. La ricorsione fornisce anche le variabili di ambiente che consentono di tenere traccia dei file in ambienti con più nomi di unità o nomi di unità dinamici. L'elenco seguente contiene le informazioni comuni che è necessario conoscere quando si configura la ricorsione:

I caratteri jolly sono necessari per il rilevamento di più file.

È possibile usare caratteri jolly solo nell'ultimo segmento di un percorso di file, ad esempio c:\folder\file* o /etc/*.conf.

Se a una variabile di ambiente è associato ha un percorso non valido, la convalida ha esito positivo, ma il percorso non restituisce errore durante l'esecuzione.

È preferibile evitare i nomi di percorso generale quando si imposta il percorso, perché questo tipo di impostazione può causare il passaggio tra un numero eccessivo di cartelle.

Raccolta dati di Rilevamento modifiche e inventario

La tabella seguente mostra la frequenza di raccolta dei dati per i tipi di modifiche supportate da Rilevamento modifiche e inventario. Per ogni tipo, lo snapshot dei dati dello stato corrente viene aggiornato almeno ogni 24 ore.

| Tipo di modifica | Frequenza |

|---|---|

| Registro di sistema di Windows | 50 minuti |

| File Windows | Da 30 a 40 minuti |

| File Linux | 15 minuti |

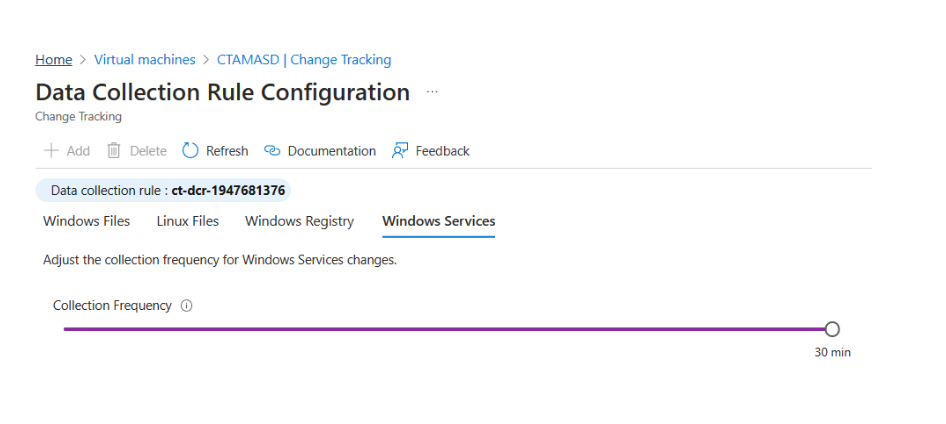

| Servizi Windows | Da 10 minuti a 30 minuti Predefinito: 30 minuti |

| Software Windows | 30 minuti |

| Software Linux | 5 minuti |

| Daemon Linux | 5 minuti |

La tabella seguente illustra i limiti dell'elemento di rilevamento per ogni macchina per Rilevamento modifiche e inventario.

| Conto risorse | Limite |

|---|---|

| file | 500 |

| Registro | 250 |

| Software Windows (esclusi gli hotfix) | 250 |

| Pacchetti Linux | 1250 |

| Servizi Windows | 250 |

| Daemon Linux | 500 |

Dati dei servizi Windows

Prerequisiti

Per abilitare il rilevamento dei dati dei servizi Windows, è necessario aggiornare l'estensione Rilevamento delle modifiche e usare la versione dell'estensione 2.11.0.0 o successiva

- Per VM Windows di Azure

- Per VM Linux di Azure

- Per VM Windows abilitate per Arc

- Per VM Linux abilitate per Arc

- az vm extension set --publisher Microsoft.Azure.ChangeTrackingAndInventory --version 2.11.0 --ids /subscriptions/<subscriptionids>/resourceGroups/<resourcegroupname>/providers/Microsoft.Compute/virtualMachines/<vmname> --name ChangeTracking-Windows --enable-auto-upgrade true

Configurare la frequenza

La frequenza di raccolta predefinita per i servizi di Windows è 30 minuti. Per configurare la frequenza:

- In Modifica impostazioni usare un dispositivo di scorrimento nella scheda Servizi Windows.

Supporto per gli avvisi sullo stato di configurazione

Una funzionalità chiave di Rilevamento modifiche e inventario è costituita da avvisi sulle modifiche allo stato di configurazione dell'ambiente ibrido. Sono disponibili molte azioni utili per l'attivazione in risposta agli avvisi. Ad esempio, le azioni su Funzioni di Azure, i runbook di Automazione, i webhook e simili. Gli avvisi relativi alle modifiche apportate al file c:\windows\system32\drivers\etc\hosts per un computer sono un'applicazione efficace degli avvisi per i dati di Rilevamento modifiche e inventario. Sono disponibili anche molti altri scenari per gli avvisi, inclusi gli scenari di query definiti nella tabella seguente.

| Query | Descrizione |

|---|---|

| ConfigurationChange | where ConfigChangeType == "Files" and FileSystemPath contains " c:\windows\system32\drivers\" |

Utile per tenere traccia delle modifiche ai file di sistema critici. |

| ConfigurationChange | where FieldsChanged contains "FileContentChecksum" and FileSystemPath == "c:\windows\system32\drivers\etc\hosts" |

Utile per tenere traccia delle modifiche ai file di configurazione importanti. |

| ConfigurationChange | where ConfigChangeType == "WindowsServices" and SvcName contains "w3svc" and SvcState == "Stopped" |

Utile per tenere traccia delle modifiche ai servizi di sistema critici. |

| ConfigurationChange | where ConfigChangeType == "Daemons" and SvcName contains "ssh" and SvcState!= "Running" |

Utile per tenere traccia delle modifiche ai servizi di sistema critici. |

| ConfigurationChange | where ConfigChangeType == "Software" and ChangeCategory == "Added" |

Utile per gli ambienti che richiedono il blocco delle configurazioni software. |

| ConfigurationData | where SoftwareName contains "Monitoring Agent" and CurrentVersion!= "8.0.11081.0" |

Utile per visualizzare i computer in cui è installata una versione del software obsoleta o non conforme. Questa query segnala l'ultimo stato della configurazione indicato, ma non segnala le modifiche. |

| ConfigurationChange | where RegistryKey == @"HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\QualityCompat" |

Utile per tenere traccia delle modifiche alle chiavi antivirus di importanza cruciale. |

| ConfigurationChange | where RegistryKey contains @"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\SharedAccess\\Parameters\\FirewallPolicy" |

Utile per tenere traccia delle modifiche alle impostazioni del firewall. |

Passaggi successivi

- Per abilitare la funzionalità dal portale di Azure, vedere Abilitare Rilevamento modifiche e inventario dal portale di Azure.