Identità e autorizzazione

Questo articolo descrive l'identità gestita di Microsoft Entra ID per i server abilitati per Azure Arc, usata per l'autenticazione durante la comunicazione con Azure, e spiega in dettaglio due ruoli predefiniti di controllo degli accessi in base al ruolo.

Identità gestita di Microsoft Entra ID

A ogni server abilitato per Azure Arc è associata un'identità gestita di Microsoft Entra ID assegnata dal sistema. Questa identità viene usata dall'agente per autenticazione con Azure. Può essere usata anche dalle estensioni o da altre app autorizzate nel sistema per accedere alle risorse che comprendono i token OAuth. L'identità gestita viene visualizzata nel portale Microsoft Entra ID con lo stesso nome della risorsa server abilitata per Azure Arc. Ad esempio, se il server abilitato per Azure Arc è denominato prodsvr01, in Microsoft Entra ID viene visualizzata un'app aziendale con lo stesso nome.

Ogni directory di Microsoft Entra ID può archiviare un numero limitato di oggetti. Un'identità gestita è considerata come un oggetto nella directory. Se si pianifica una distribuzione di grandi dimensioni dei server abilitati per Azure Arc, controllare prima la quota disponibile nella directory Microsoft Entra ID e, se necessario, inviare una richiesta di supporto per una quota maggiore. È possibile visualizzare la quota disponibile e quella utilizzata nella risposta Elenca API aziendali nella sezione "directorySizeLimit".

L'identità gestita è completamente gestita dall'agente. Finché l'agente rimane connesso ad Azure, gestisce automaticamente la rotazione delle credenziali. Il certificato che esegue il backup dell'identità gestita è valido per 90 giorni. L'agente tenta di rinnovare il certificato quando il periodo di validità è pari o inferiore a 45 giorni. Se l'agente rimane offline abbastanza lungo da scadere, l'agente sarà "scaduto" e non si connetterà ad Azure. In questo caso, la riconnessione automatica non è possibile e richiede la disconnessione e la riconnessione dell'agente ad Azure tramite onboarding delle credenziali.

Il certificato dell’identità gestita viene archiviato nel disco locale del sistema. È importante proteggere questo file perché chiunque sia in possesso di questo certificato può richiedere un token a Microsoft Entra ID. L'agente archivia il certificato in C:\ProgramData\AzureConnectedMachineAgent\Certs\ in Windows e /var/opt/azcmagent/certs in Linux. L'agente applica automaticamente un elenco di controllo di accesso a questa directory, limitando l'accesso agli amministratori locali e all'account "himds". Non modificare l'accesso ai file di certificato, né modificare i certificati autonomamente. Se si ritiene che le credenziali di un'identità gestita assegnata dal sistema siano state compromesse, disconnettere l'agente da Azure e connettere nuovamente l’agente per generare una nuova identità e nuove credenziali. La disconnessione dell'agente rimuove la risorsa in Azure, insieme alla relativa identità gestita.

Quando un'applicazione nel sistema vuole ottenere un token per l'identità gestita, invia una richiesta all'endpoint identità REST all'indirizzo http://localhost:40342/identity. Il modo in cui Azure Arc gestisce questa richiesta rispetto alla macchina virtuale di Azure è leggermente diverso. La prima risposta dell'API include un percorso verso un token di verifica che si trova su disco. Il token di verifica viene archiviato in C:\ProgramData\AzureConnectedMachineAgent\tokens in Windows o /var/opt/azcmagent/tokens in Linux. Il chiamante deve dimostrare di avere accesso a questa cartella leggendo il contenuto del file e riemettendo la richiesta con queste informazioni nell'intestazione dell'autorizzazione. La directory dei token è configurata per consentire agli amministratori e a qualsiasi identità appartenente alle "applicazioni di estensione dell’agente ibrido" (Windows) o al gruppo "himds" (Linux) di leggere i token di verifica. Se si sta autorizzando un'applicazione personalizzata a usare l'identità gestita assegnata dal sistema, è necessario aggiungere il relativo account utente al gruppo appropriato per concederle l'accesso.

Per altre informazioni sull'uso di un'identità gestita con server abilitati per Arc per l'autenticazione e l'accesso alle risorse di Azure, vedere il video seguente.

Ruoli Controllo degli accessi in base al ruolo

In Azure sono disponibili due ruoli predefiniti che è possibile usare per controllare l'accesso a un server abilitato per Azure Arc:

Onboarding di Azure Connected Machine, destinato agli account usati per connettere nuovi computer ad Azure Arc. Questo ruolo consente agli account di visualizzare e creare nuovi server Arc, ma non consente la gestione delle estensioni.

Amministratore delle risorse di Azure Connected Machine, destinato agli account che gestiranno i server una volta connessi. Questo ruolo consente agli account di leggere, creare ed eliminare server Arc, estensioni di macchine virtuali, licenze e ambiti di collegamento privato.

I ruoli generici di controllo degli accessi in base al ruolo in Azure si applicano anche ai server abilitati per Azure Arc, compresi i ruoli lettore, collaboratore e proprietario.

Identità e controllo di accesso

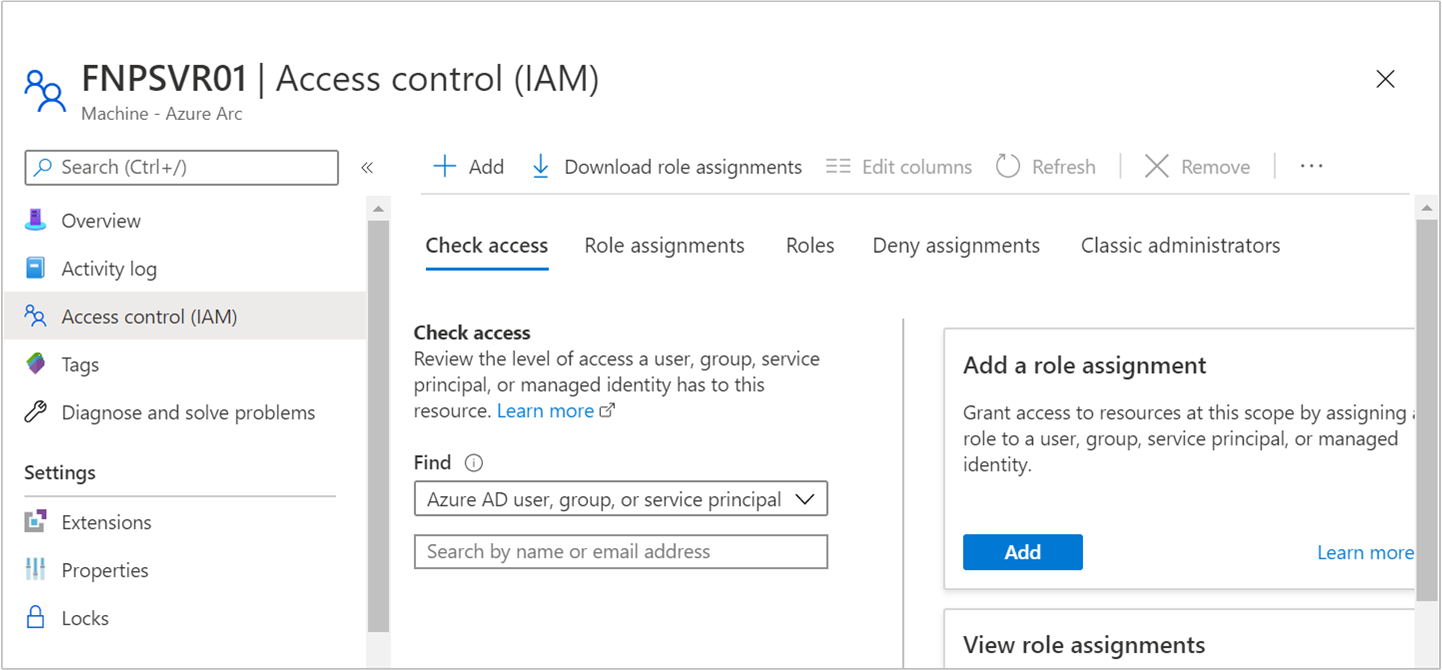

Controllo degli accessi in base al ruolo di Azure viene usato per controllare gli account che possono visualizzare e gestire il server abilitato per Azure Arc. Dalla pagina Controllo di accesso (IAM) nel portale di Azure è possibile verificare chi può accedere al server abilitato per Azure Arc.

Gli utenti e le applicazioni, a cui è stato concesso l'accesso alla risorsa con il ruolo di collaboratore o amministratore alla risorsa, possono apportare modifiche alla risorsa, inclusa la distribuzione o l'eliminazione delle estensioni nel computer. Poiché le estensioni possono includere script arbitrari eseguiti in un contesto con privilegi, considerare tutti i collaboratori della risorsa di Azure come amministratori indiretto del server.

Il ruolo di Onboarding di Azure Connected Machine è disponibile per l'onboarding su larga scala e può solo leggere o creare nuovi server abilitati per Azure Arc in Azure. Non può essere usato per eliminare i server già registrati o gestire le estensioni. Come procedura consigliata, è consigliabile assegnare questo ruolo solo all'entità servizio di Microsoft Entra usata per eseguire l'onboarding dei computer su larga scala.

Gli utenti come membri del ruolo Amministratore delle risorse di Azure Connected Machine possono leggere, modificare, eseguire nuovamente l’onboarding ed eliminare un computer. Questo ruolo è progettato per supportare la gestione dei server abilitati per Azure Arc, ma non altre risorse nel gruppo di risorse o nella sottoscrizione.