Importante

L'integrazione dell'assegnazione di ruolo di Azure con Privileged Identity Management è attualmente disponibile in ANTEPRIMA.

Vedere le condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

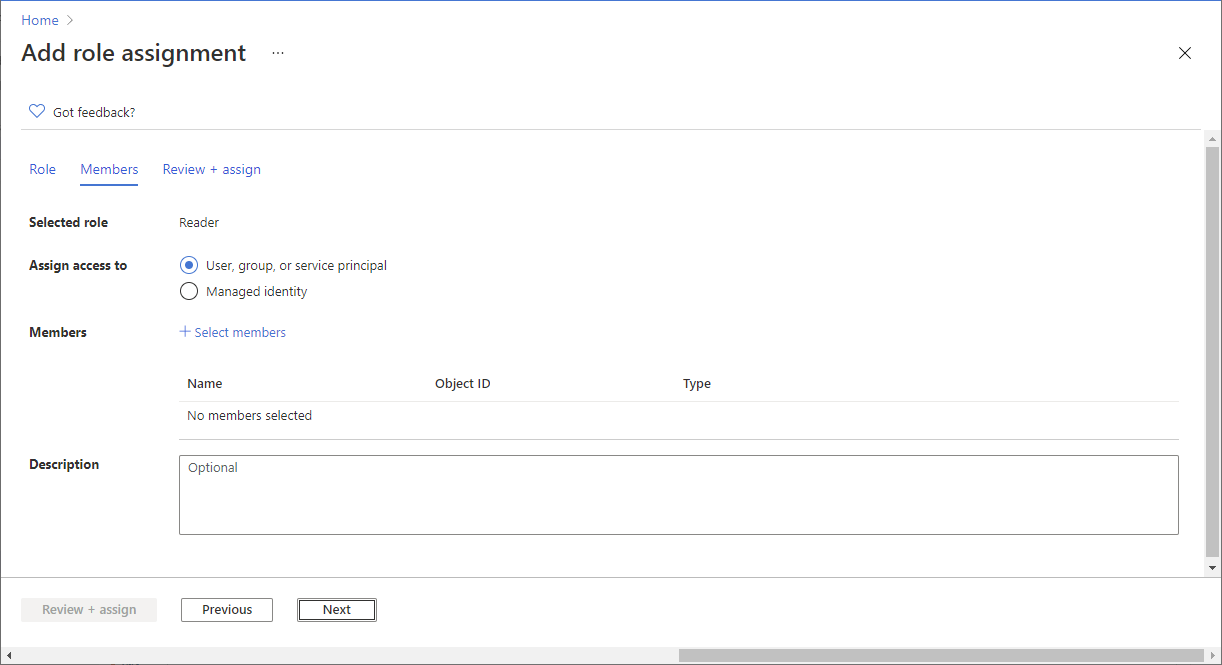

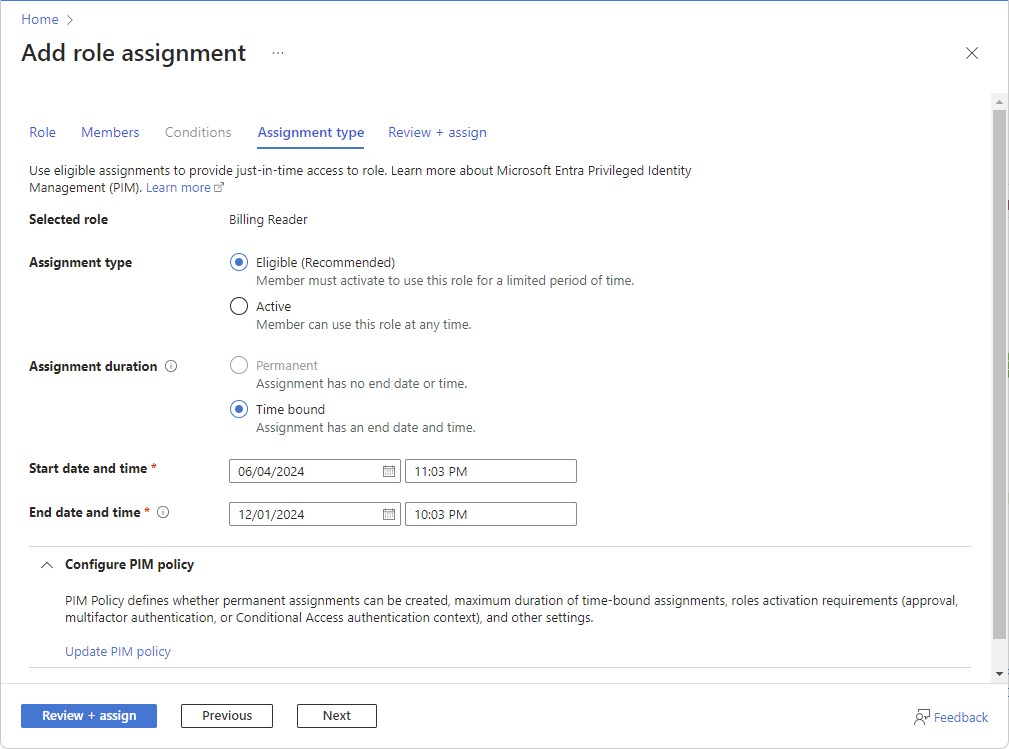

Se si dispone di una licenza Microsoft Entra ID P2 o Microsoft Entra ID Governance, verrà visualizzata una scheda Tipo di assegnazione per gli ambiti gruppo di gestione, sottoscrizione e gruppo di risorse. Usare le assegnazioni idonee per fornire l'accesso JUST-In-Time a un ruolo. Questa funzionalità viene distribuita in fasi, quindi potrebbe non essere ancora disponibile nel tenant o l'interfaccia potrebbe avere un aspetto diverso. Per altre informazioni, vedere Integrazione con Privileged Identity Management (anteprima).

Se non si vuole usare la funzionalità PIM, selezionare il tipo di assegnazione Disponibile e le opzioni di durata dell'assegnazione Permanente. Queste impostazioni creano un'assegnazione di ruolo in cui l'entità di sicurezza ha sempre le autorizzazioni nel ruolo.