Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

I gruppi di sicurezza di rete possono essere configurati per filtrare il traffico di rete in ingresso e in uscita da e verso le risorse di Azure in una rete virtuale di Azure. Un gruppo di sicurezza di rete può contenere regole di sicurezza che filtrano il traffico di rete in base all'indirizzo IP, alla porta e al protocollo. Quando un gruppo di sicurezza di rete è associato a una subnet, le regole di sicurezza vengono applicate alle risorse distribuite in tale subnet.

Questo articolo descrive come configurare le regole del gruppo di sicurezza di rete per proteggere l'accesso a un cluster del file system lustre gestito di Azure come parte di una strategia Zero Trust .

Prerequisiti

- Una sottoscrizione di Azure. Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

- Una rete virtuale con una subnet configurata per consentire il supporto del file system lustre gestito di Azure. Per altre informazioni, vedere Prerequisiti di rete.

- Un file system lustre gestito di Azure distribuito nella sottoscrizione di Azure. Per altre informazioni, vedere Creare un file system lustre gestito di Azure.

Creare e configurare un gruppo di sicurezza di rete

È possibile usare un gruppo di sicurezza di rete di Azure per filtrare il traffico di rete tra le risorse di Azure in una rete virtuale di Azure. Un gruppo di sicurezza di rete contiene regole di sicurezza che consentono o rifiutano il traffico di rete in ingresso o in uscita da diversi tipi di risorse di Azure. Per ogni regola, è possibile specificare origine e destinazione, porta e protocollo.

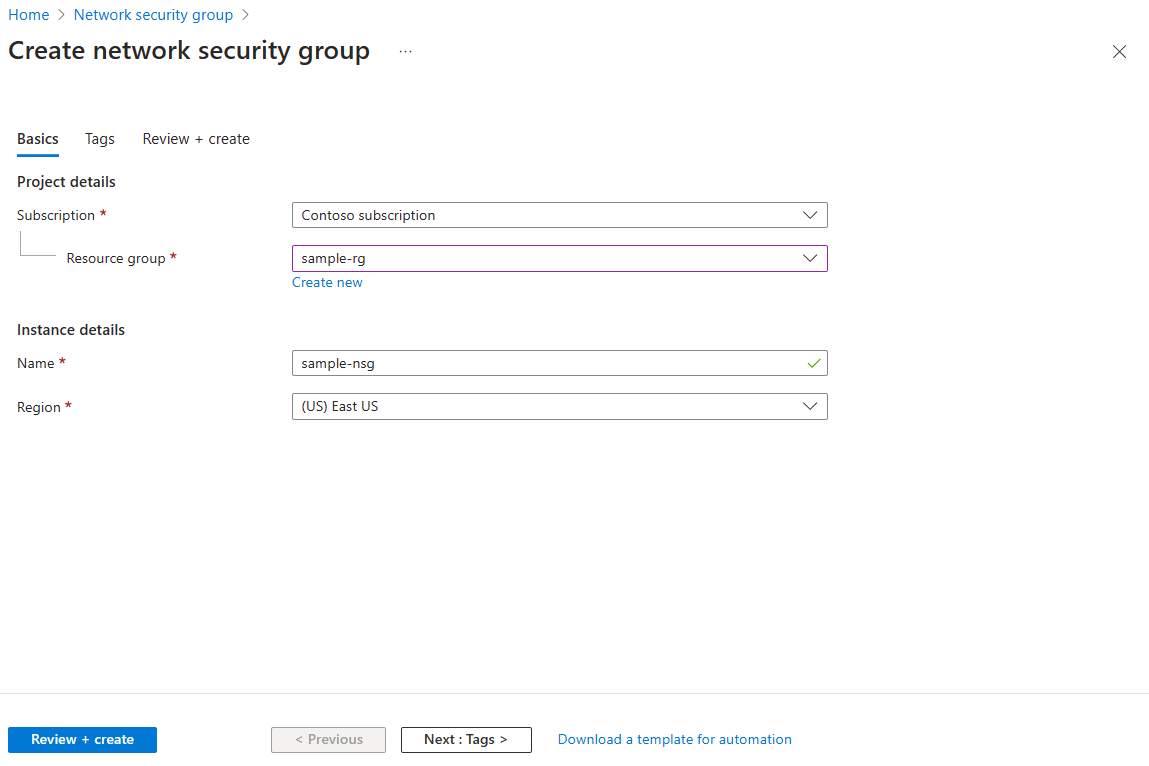

Per creare un gruppo di sicurezza di rete nella portale di Azure, seguire questa procedura:

Nella casella di ricerca nella parte superiore del portale immettere Gruppi di sicurezza di rete. Selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Seleziona + Crea.

Nella pagina Crea gruppo di sicurezza di rete, nella scheda Dati principali, immettere o selezionare i valori seguenti:

Impostazione Azione Dettagli di progetto Abbonamento Seleziona la tua sottoscrizione di Azure. Gruppo di risorse Selezionare un gruppo di risorse esistente oppure crearne uno nuovo selezionando Crea nuovo. Questo esempio usa il gruppo di risorse sample-rg . Dettagli istanza Nome del gruppo di sicurezza di rete Immettere un nome per il gruppo di sicurezza di rete che si sta creando. Paese Selezionare l'area desiderata. Selezionare Rivedi e crea.

Dopo aver visualizzato il messaggio Convalida superata, selezionare Crea.

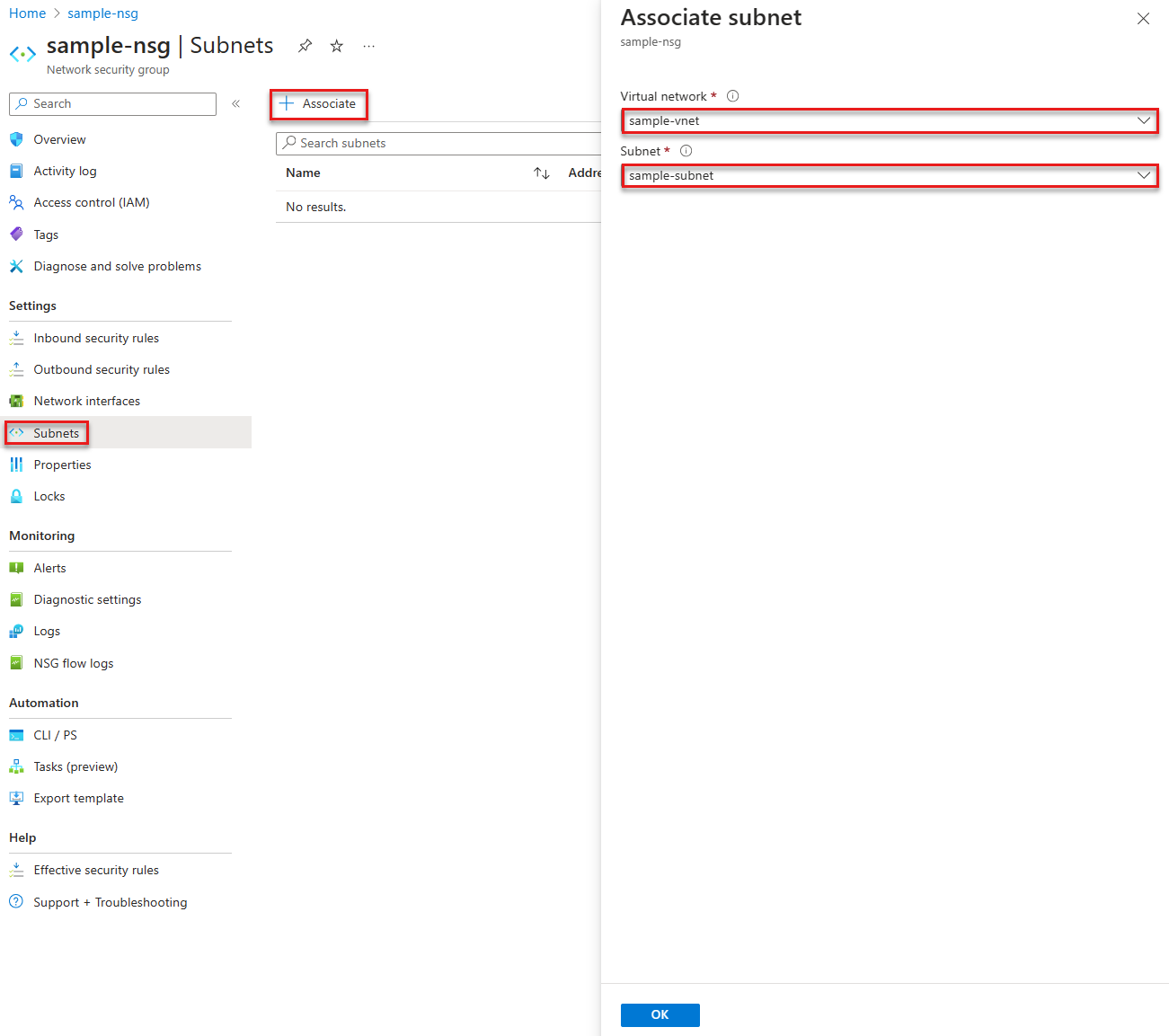

Associare il gruppo di sicurezza di rete a una subnet

Dopo aver creato il gruppo di sicurezza di rete, è possibile associarlo alla subnet univoca nella rete virtuale in cui è presente il file system lustre gestito di Azure. Per associare il gruppo di sicurezza di rete a una subnet usando il portale di Azure, seguire questa procedura:

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete e selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Selezionare il nome del gruppo di sicurezza di rete, quindi selezionare Subnet.

Per associare un gruppo di sicurezza di rete alla subnet, selezionare + Associa, quindi selezionare la rete virtuale e la subnet a cui si vuole associare il gruppo di sicurezza di rete. Seleziona OK.

Configurare le regole del gruppo di sicurezza di rete

Per configurare le regole del gruppo di sicurezza di rete per il supporto del file system lustre gestito di Azure, è possibile aggiungere regole di sicurezza in ingresso e in uscita al gruppo di sicurezza di rete associato alla subnet in cui viene distribuito il file system lustre gestito di Azure. Le sezioni seguenti descrivono come creare e configurare le regole di sicurezza in ingresso e in uscita che consentono il supporto del file system lustre gestito di Azure.

Nota

Le regole di sicurezza illustrate in questa sezione vengono configurate in base a una distribuzione di test del file system lustre gestito di Azure nell'area Stati Uniti orientali, con l'integrazione dell'archiviazione BLOB abilitata. Sarà necessario modificare le regole in base all'area di distribuzione, all'indirizzo IP della subnet di rete virtuale e ad altre impostazioni di configurazione per il file system lustre gestito di Azure.

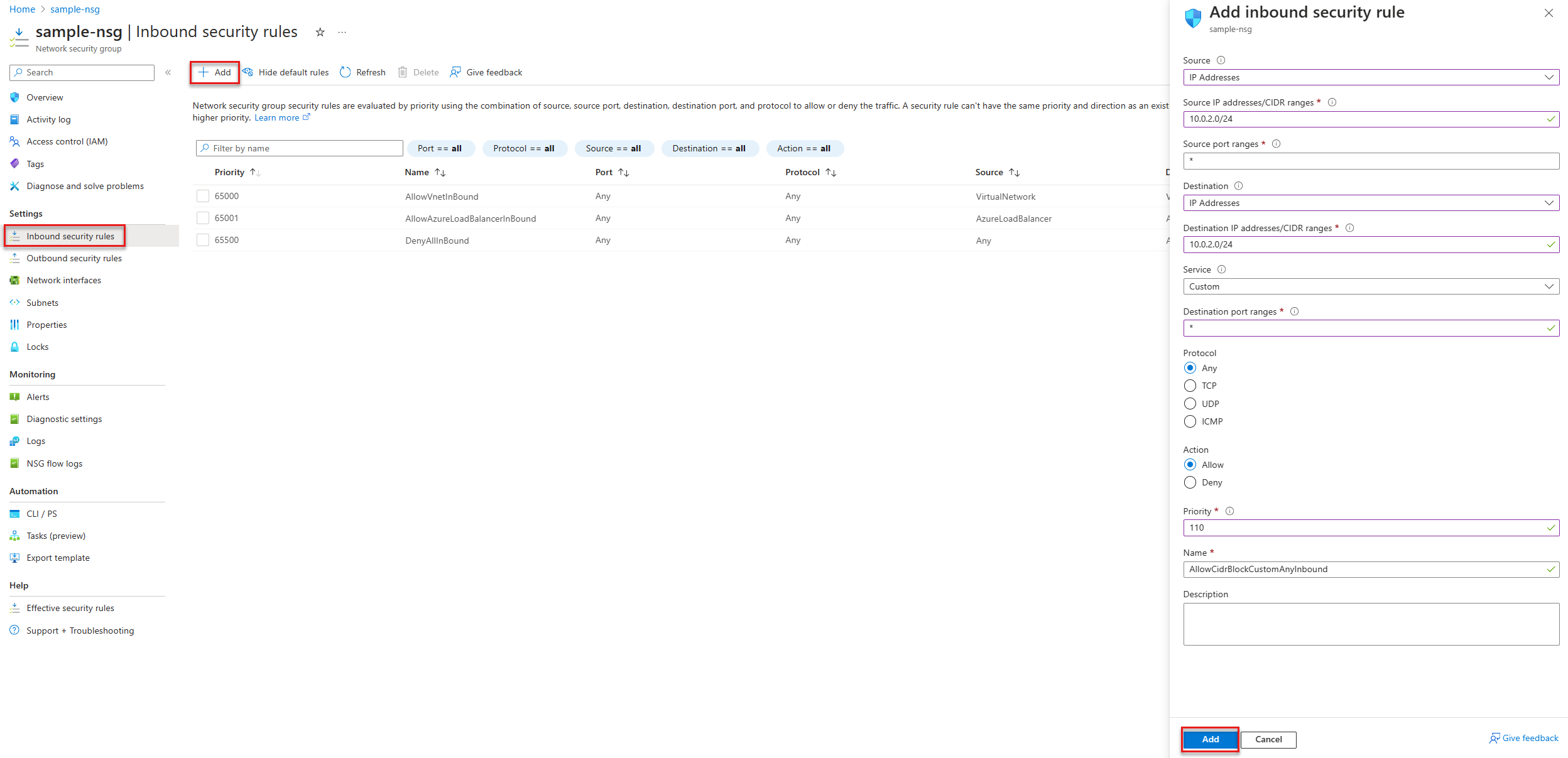

Creare regole di sicurezza in ingresso

È possibile creare regole di sicurezza in ingresso nella portale di Azure. L'esempio seguente illustra come creare e configurare una nuova regola di sicurezza in ingresso:

- Nella portale di Azure aprire la risorsa del gruppo di sicurezza di rete creata nel passaggio precedente.

- Selezionare Regole di sicurezza in ingresso in Impostazioni.

- Seleziona + Aggiungi.

- Nel riquadro Aggiungi regola di sicurezza in ingresso configurare le impostazioni per la regola e selezionare Aggiungi.

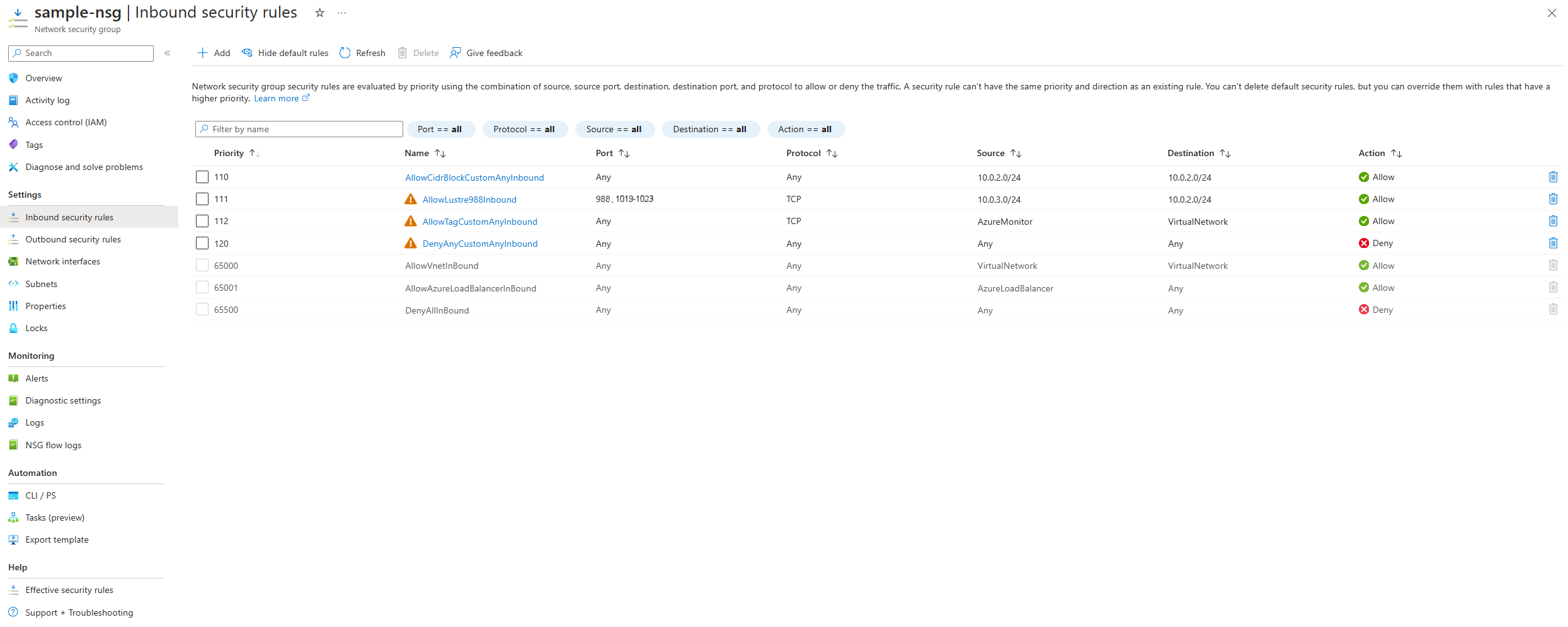

Aggiungere le regole in ingresso seguenti al gruppo di sicurezza di rete:

| Priorità | Nome | Porte | Protocollo | Source (Sorgente) | Destination | Azione | Descrizione |

|---|---|---|---|---|---|---|---|

| 110 | nome regola | Qualsiasi | Qualsiasi | Indirizzo IP/intervallo CIDR per la subnet del file system lustre gestito di Azure | Indirizzo IP/intervallo CIDR per la subnet del file system lustre gestito di Azure | Consenti | Consentire flussi di protocollo o porte tra host nella subnet del file system lustre gestito di Azure. Ad esempio, il sistema usa la porta TCP 22 (SSH) per la distribuzione e la configurazione iniziali. |

| 111 | nome regola | 988, 1019-1023 | TCP | Indirizzo IP/intervallo CIDR per la subnet del client Lustre | Indirizzo IP/intervallo CIDR per la subnet del file system lustre gestito di Azure | Consenti | Consentire la comunicazione tra la subnet del client Lustre e la subnet del file system lustre gestito di Azure. Consente solo le porte TCP 988 e 1019-1023 nell'origine e nella destinazione. |

| 112 | nome regola | Any | TCP | AzureMonitor |

VirtualNetwork |

Consenti | Consentire i flussi in ingresso dal tag del servizio AzureMonitor. Consenti solo la porta di origine TCP 443. |

| 120 | nome regola | Qualsiasi | Qualsiasi | Qualsiasi | Qualsiasi | Nega | Negare tutti gli altri flussi in ingresso. |

Le regole di sicurezza in ingresso nella portale di Azure dovrebbero essere simili allo screenshot seguente. Lo screenshot viene fornito come esempio; consultare la tabella per l'elenco completo delle regole. È necessario modificare l'intervallo di indirizzi IP/CIDR della subnet e altre impostazioni in base alla distribuzione:

Creare regole di sicurezza in uscita

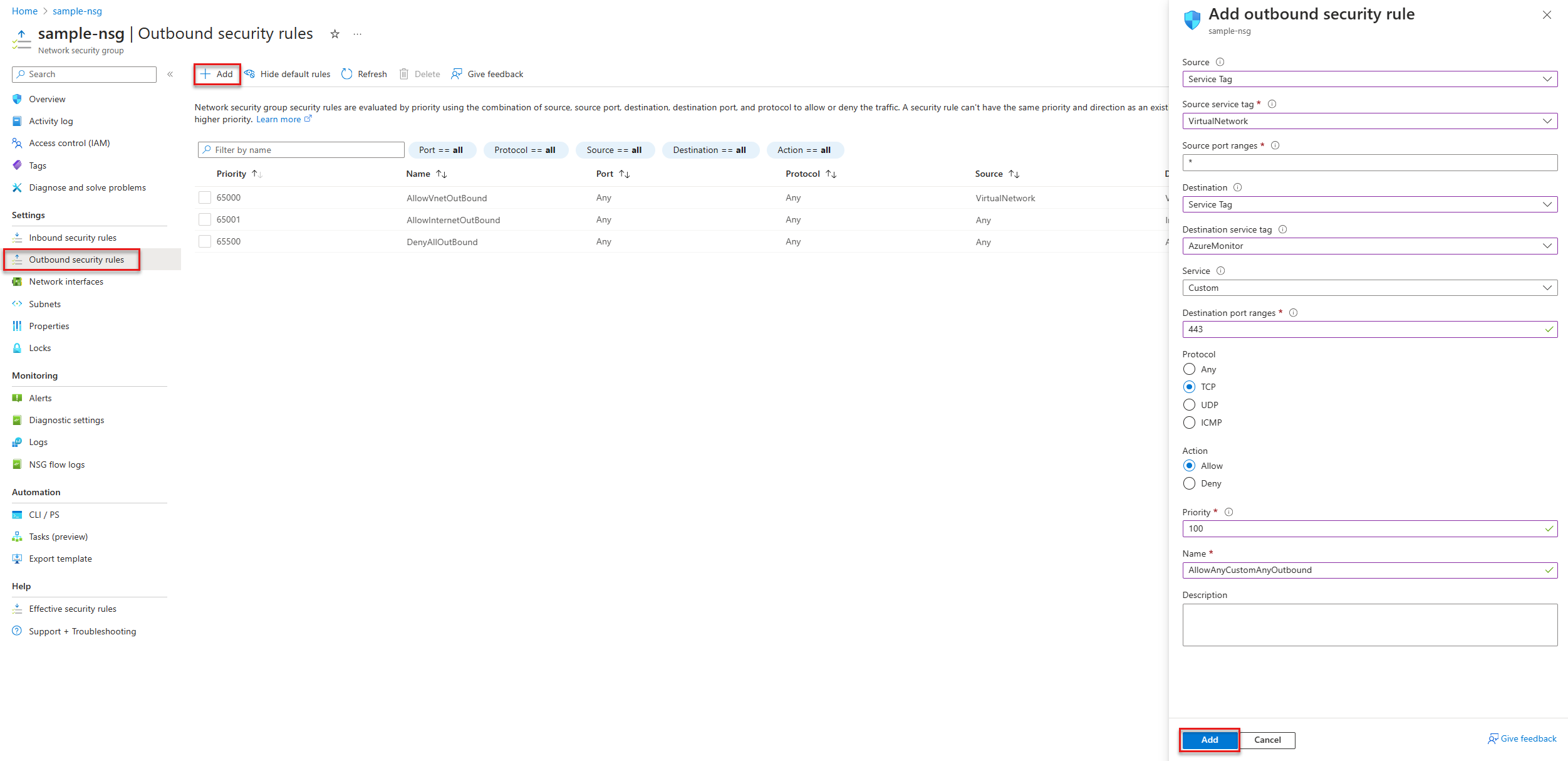

È possibile creare regole di sicurezza in uscita nel portale di Azure. L'esempio seguente illustra come creare e configurare una nuova regola di sicurezza in uscita:

- Nella portale di Azure aprire la risorsa del gruppo di sicurezza di rete creata in un passaggio precedente.

- In Impostazioni selezionare Regole di sicurezza in uscita.

- Seleziona + Aggiungi.

- Nel riquadro Aggiungi regola di sicurezza in uscita configurare le impostazioni per la regola e selezionare Aggiungi.

Aggiungere le regole in uscita seguenti al gruppo di sicurezza di rete:

| Priorità | Nome | Porte | Protocollo | Source (Sorgente) | Destination | Azione | Descrizione |

|---|---|---|---|---|---|---|---|

| 100 | nome regola | 443 | TCP | VirtualNetwork |

AzureMonitor |

Consenti | Consentire i flussi in uscita al tag del AzureMonitor servizio. Solo la porta di destinazione TCP 443. |

| 101 | nome regola | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

Consenti | Consentire i flussi in uscita al tag del AzureKeyVault.EastUS servizio. Solo la porta di destinazione TCP 443. |

| 102 | nome regola | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

Consenti | Consentire i flussi in uscita al tag del AzureActiveDirectory servizio. Solo la porta di destinazione TCP 443. |

| 103 | nome regola | 443 | TCP | VirtualNetwork |

Storage.EastUS |

Consenti | Consentire i flussi in uscita al tag del Storage.EastUS servizio. Solo la porta di destinazione TCP 443. |

| 104 | nome regola | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

Consenti | Consente i flussi in uscita al tag del GuestAndHybridManagement servizio. Solo la porta di destinazione TCP 443. |

| 105 | nome regola | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

Consenti | Consentire i flussi in uscita al tag del ApiManagement.EastUS servizio. Solo la porta di destinazione TCP 443. |

| 106 | nome regola | 443 | TCP | VirtualNetwork |

AzureDataLake |

Consenti | Consentire i flussi in uscita al tag del AzureDataLake servizio. Solo la porta di destinazione TCP 443. |

| 107 | nome regola | 443 | TCP | VirtualNetwork |

AzureResourceManager |

Consenti | Consente i flussi in uscita al tag del AzureResourceManager servizio. Solo la porta di destinazione TCP 443. |

| 108 | nome regola | 988, 1019-1023 | TCP | Indirizzo IP/intervallo CIDR per la subnet del file system lustre gestito di Azure | Indirizzo IP/intervallo CIDR per la subnet del client Lustre | Consenti | Consentire i flussi in uscita per il file system lustre gestito di Azure al client Lustre. Consente solo le porte TCP 988 e 1019-1023 nell'origine e nella destinazione. |

| 109 | nome regola | 123 | UDP | Indirizzo IP/intervallo CIDR per la subnet del file system lustre gestito di Azure | 168.61.215.74/32 | Consenti | Consentire flussi in uscita al server MS NTP (168.61.215.74). Solo porta di destinazione UDP 123. |

| 110 | nome regola | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | Consenti | Consentire i flussi in uscita ai dati di telemetria lustre gestiti di Azure (20.45.120.0/21). Solo la porta di destinazione TCP 443. |

| 111 | nome regola | Qualsiasi | Qualsiasi | Indirizzo IP/intervallo CIDR per la subnet del file system lustre gestito di Azure | Indirizzo IP/intervallo CIDR per la subnet del file system lustre gestito di Azure | Consenti | Consentire flussi di protocollo o porte tra host nella subnet del file system lustre gestito di Azure. Ad esempio, il sistema usa la porta TCP 22 (SSH) per la distribuzione e la configurazione iniziali. |

| 112 | nome regola | 443 | TCP | VirtualNetwork |

EventHub |

Consenti | Consente i flussi in uscita al tag del EventHub servizio. Solo la porta di destinazione TCP 443. |

| 1000 | nome regola | Qualsiasi | Qualsiasi | VirtualNetwork |

Internet |

Nega | Negare i flussi in uscita verso Internet. |

| 1010 | nome regola | Qualsiasi | Qualsiasi | Qualsiasi | Qualsiasi | Nega | Negare tutti gli altri flussi in uscita. |

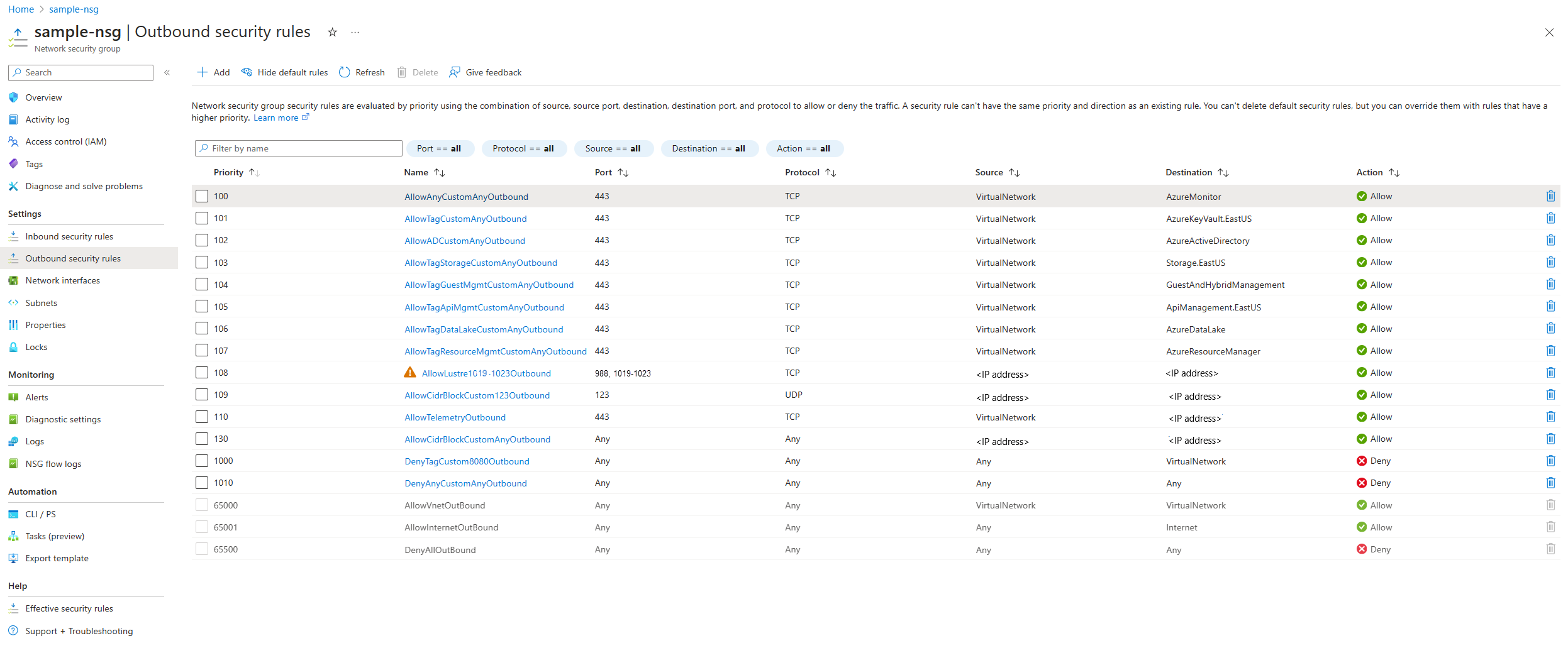

Le regole di sicurezza in uscita nel portale di Azure dovrebbero essere simili allo screenshot seguente. Lo screenshot viene fornito come esempio; consultare la tabella per l'elenco completo delle regole. È necessario modificare l'intervallo di indirizzi IP/CIDR della subnet e altre impostazioni in base alla distribuzione:

Passaggi successivi

Per altre informazioni su Managed Lustre di Azure, vedere gli articoli seguenti:

Per altre informazioni sui gruppi di sicurezza di rete di Azure, vedere gli articoli seguenti: