Usare endpoint privati per l’area di lavoro di Prometheus gestito e Monitoraggio di Azure

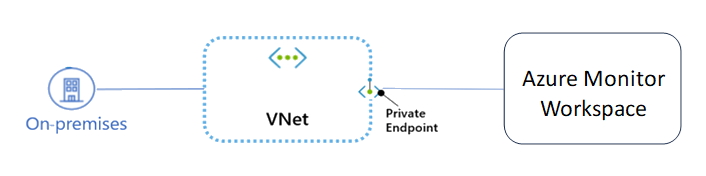

Usare endpoint privati per l'area di lavoro Prometheus gestito e Monitoraggio di Azure per consentire ai client in una rete virtuale (VNet) di eseguire query in modo sicuro sui dati tramite un collegamento privato. L'endpoint privato usa un indirizzo IP separato all'interno dello spazio indirizzi della rete virtuale della risorsa dell'area di lavoro di Monitoraggio di Azure. Il traffico di rete tra i client nella rete virtuale e la risorsa dell’area di lavoro attraversa la rete virtuale e un collegamento privato sulla rete backbone di Microsoft, eliminando l'esposizione dalla rete Internet pubblica.

Nota

Se si usa Grafana con gestione Azure per eseguire query sui dati, configurare un endpoint privato gestito per assicurarsi che le query da Grafana gestita nell'area di lavoro di Monitoraggio di Azure usino la rete backbone Microsoft senza passare attraverso Internet.

L'uso di endpoint privati per l'area di lavoro consente di:

- Proteggere l'area di lavoro configurando l'impostazione di rete di accesso pubblico per bloccare tutte le connessioni nell'endpoint di query pubblico per l'area di lavoro.

- Aumentare la sicurezza per la rete virtuale, consentendo di bloccare l'esfiltrazione dei dati dalla rete virtuale.

- Connettersi in modo sicuro alle aree di lavoro da reti locali che si connettono alla rete virtuale usando una VPN o ExpressRoute con il peering privato.

Panoramica dei concetti

Un endpoint privato è un'interfaccia di rete speciale per un servizio di Azure nella rete virtuale (VNet). Quando si crea un endpoint privato per la propria area di lavoro, questo fornisce una connettività sicura tra i client della rete virtuale e l'applicazione. All'endpoint privato viene assegnato un indirizzo IP dall'intervallo di indirizzi IP della rete virtuale. La connessione tra l'endpoint privato e l'area di lavoro usa un collegamento privato sicuro.

Le applicazioni nella rete virtuale possono connettersi facilmente all’area di lavoro tramite l'endpoint privato, usando le stesse stringhe di connessione e gli stessi meccanismi di autorizzazione usati normalmente.

È possibile creare gli endpoint privati nelle subnet che usano endpoint servizio. I client nella subnet possono quindi connettersi a un’area di lavoro con un endpoint privato, usando gli endpoint servizio per accedere agli altri servizi.

Quando si crea un endpoint privato per un’area di lavoro nella rete virtuale, viene inviata una richiesta di consenso che il proprietario dell'account dell’area di lavoro dovrà approvare. Se l'utente che richiede la creazione dell'endpoint privato è anche un proprietario dell’area di lavoro, questa richiesta di consenso viene approvata automaticamente.

I proprietari dell'area di lavoro di Monitoraggio di Azure possono gestire le richieste di consenso e gli endpoint privati tramite la scheda "Accesso privato" nella pagina Rete per l'area di lavoro nel portale di Azure.

Suggerimento

Se si vuole limitare l'accesso all'area di lavoro solo tramite l'endpoint privato, selezionare "Disabilitare l'accesso pubblico e usare l'accesso privato" nella scheda "Accesso pubblico" nella pagina Rete per l'area di lavoro nel portale di Azure.

Creare un endpoint privato

Per creare un endpoint privato usando il portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure, vedere gli articoli seguenti. Gli articoli includono un'app Web di Azure come servizio di destinazione, ma i passaggi per creare un collegamento privato sono gli stessi per un'area di lavoro di Monitoraggio di Azure.

Quando si crea un endpoint privato, effettuare le selezioni seguenti dagli elenchi a discesa nella scheda di base:

- Tipo di risorsa: selezionare

Microsoft.Monitor/accounts. Specificare l'area di lavoro di Monitoraggio di Azure a cui si connette. - Sotto-risorsa di destinazione: selezionare

prometheusMetrics.

Creare un endpoint privato usando gli articoli seguenti:

Connettersi a un endpoint privato

I client in una rete virtuale che usano l'endpoint privato devono usare lo stesso endpoint di query per l’area di lavoro di Monitoraggio di Azure mentre i client si connettono all'endpoint pubblico. La risoluzione DNS instrada automaticamente le connessioni dalla rete virtuale all’area di lavoro tramite un collegamento privato.

Per impostazione predefinita, viene creata una zona DNS privata collegata alla rete virtuale con gli aggiornamenti necessari per gli endpoint privati. Tuttavia, se si usa il proprio server DNS, potrebbe essere necessario apportare modifiche aggiuntive alla configurazione DNS. La sezione relativa alle modifiche DNS riportata di seguito descrive gli aggiornamenti necessari per gli endpoint privati.

Modifiche al DNS per gli endpoint privati

Nota

Per informazioni dettagliate su come configurare le impostazioni DNS per gli endpoint privati, vedere Configurazione DNS dell'endpoint privato di Azure.

Quando si crea un endpoint privato, il record di risorse CNAME del DNS per l’area di lavoro viene aggiornato a un alias in un sottodominio con il prefisso privatelink. Per impostazione predefinita, viene anche creata una zona DNS privata, corrispondente al sottodominio privatelink, con i record di risorse A del DNS per gli endpoint privati.

Quando si risolve l'URL dell'endpoint di query dall'esterno della rete virtuale con l'endpoint privato, viene risolto nell'endpoint pubblico dell’area di lavoro. Quando viene risolto dalla rete virtuale che ospita l'endpoint privato, l'URL dell'endpoint di query viene risolto nell'indirizzo IP dell'endpoint privato.

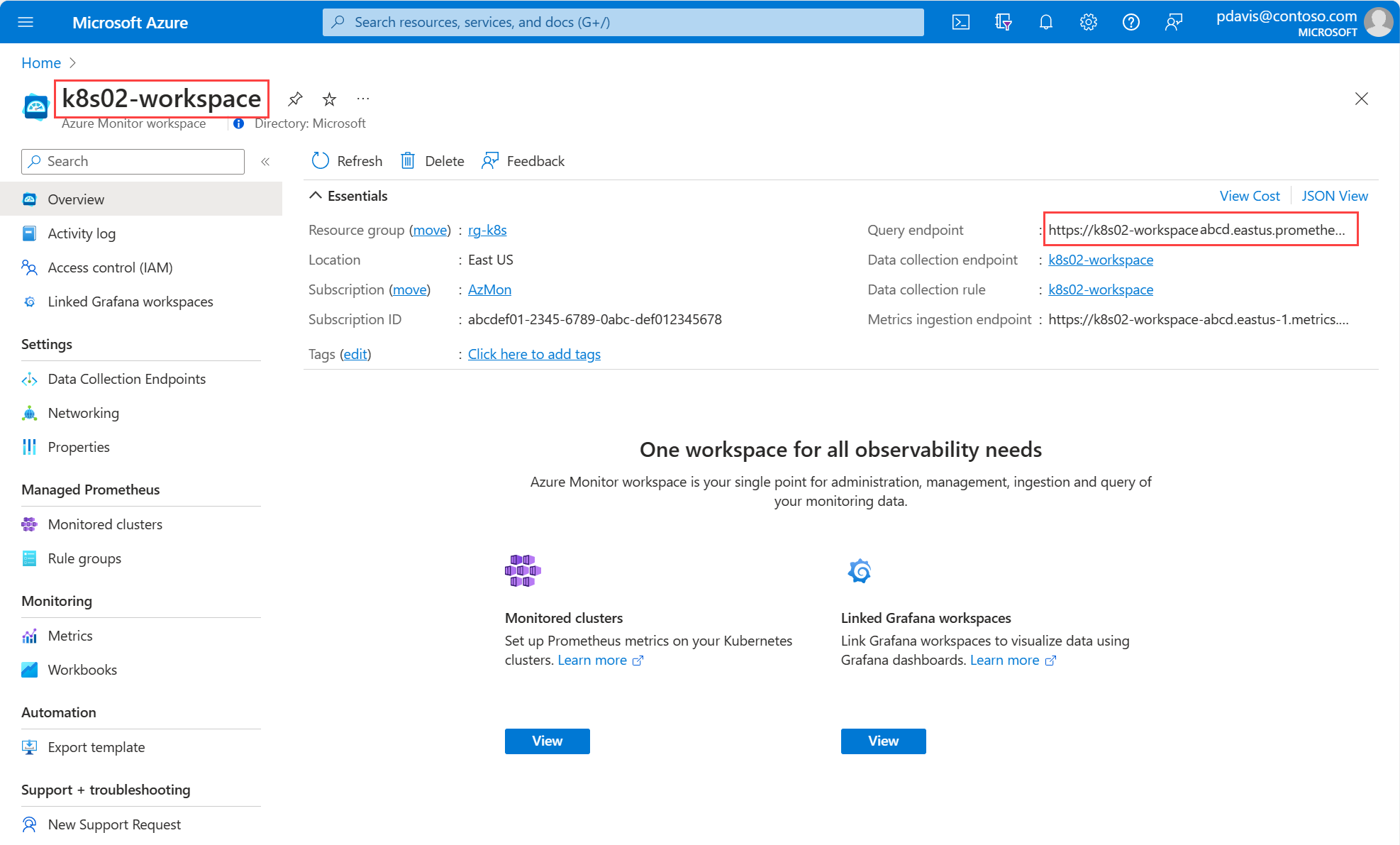

Per l'esempio seguente viene usato k8s02-workspace nell'area geografica degli Stati Uniti orientali. Non è garantito che il nome della risorsa sia univoco, pertanto è necessario aggiungere alcuni caratteri dopo il nome per rendere univoco il percorso URL, ad esempio k8s02-workspace-<key>. Questo endpoint di query univoco viene visualizzato nella pagina Panoramica dell'area di lavoro di Monitoraggio di Azure.

I record di risorse DNS per l'area di lavoro di Monitoraggio di Azure, quando vengono risolti dall'esterno della rete virtuale che ospita l'endpoint privato, sono:

| Nome | Type | Valore |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

CNAME | <Endpoint pubblico del servizio locale AMW> |

| <Endpoint pubblico del servizio locale AMW> | Un | <Indirizzo IP pubblico del servizio regionale AMW> |

Come accennato in precedenza, è possibile negare o controllare l'accesso per i client esterni alla rete virtuale tramite l'endpoint pubblico usando la scheda "Accesso pubblico" nella pagina Rete dell'area di lavoro.

I record di risorse DNS per l'area di lavoro k8s02, quando vengono risolti da un client nella rete virtuale che ospita l'endpoint privato, sono:

| Nome | Type | Valore |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

Un | <Indirizzo IP dell'endpoint privato> |

Questo approccio consente l'accesso all’area di lavoro usando lo stesso endpoint di query per i client nella rete virtuale che ospita gli endpoint privati, oltre ai client all'esterno della rete virtuale.

Se si usa un server DNS personalizzato nella rete, i client devono essere in grado di risolvere l'FQDN per l'endpoint di query dell’area di lavoro all'indirizzo IP dell'endpoint privato. È necessario configurare il server DNS per delegare il sottodominio di collegamento privato alla zona DNS privata per la rete virtuale, o configurare i record A per k8s02-workspace con l'indirizzo IP dell'endpoint privato.

Suggerimento

Quando si usa un server DNS personalizzato o locale, è consigliabile configurare il server DNS in modo da risolvere il nome dell’endpoint di query dell’area di lavoro nel sottodominio privatelink nell'indirizzo IP dell'endpoint privato. A tale scopo, è possibile delegare il sottodominio privatelink alla zona DNS privata della rete virtuale oppure configurare la zona DNS nel server DNS e aggiungere i record A del DNS.

I nomi di zona DNS consigliati per gli endpoint privati per un'area di lavoro di Monitoraggio di Azure sono:

| Conto risorse | Sottorisorsa di destinazione | Nome zona |

|---|---|---|

| Area di lavoro di Monitoraggio di Azure | prometheusMetrics | privatelink.<region>.prometheus.monitor.azure.com |

Per altre informazioni sulla configurazione di un server DNS personalizzato per supportare gli endpoint privati, vedere gli articoli seguenti:

- Risoluzione dei nomi per le risorse in reti virtuali di Azure

- Configurazione DNS per gli endpoint privati

Prezzi

Per informazioni dettagliate sui prezzi, vedere Prezzi di Collegamento privato di Azure.

Problemi noti

Tenere presente i problemi noti seguenti relativi agli endpoint privati per l'area di lavoro di Monitoraggio di Azure.

Vincoli di accesso alle query dell'area di lavoro per i client in reti virtuali con endpoint privati

I client nelle reti virtuali con endpoint privati esistenti devono affrontare vincoli quando accedono ad altre aree di lavoro di Monitoraggio di Azure con endpoint privati. Si supponga, ad esempio, che una rete virtuale N1 abbia un endpoint privato per un'area di lavoro A1. Se l'area di lavoro A2 ha un endpoint privato in una rete virtuale N2, i client nella rete virtuale N1 devono eseguire query anche sui dati dell'area di lavoro nell'account A2 usando un endpoint privato. Se l'area di lavoro A2 non dispone di endpoint privati configurati, i client nella rete virtuale N1 possono eseguire query sui dati dall'area di lavoro senza un endpoint privato.

Questo vincolo è il risultato delle modifiche DNS apportate quando l'area di lavoro A2 crea un endpoint privato.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per