Endpoint servizio di rete virtuale

L'endpoint di servizio della rete virtuale fornisce connettività sicura e diretta ai servizi di Azure su una route ottimizzata tramite la rete backbone di Azure. Gli endpoint consentono di associare le risorse critiche dei servizi di Azure solo alle proprie reti virtuali. Gli endpoint di servizio consentono agli indirizzi IP privati della rete virtuale di raggiungere l'endpoint di un servizio di Azure senza bisogno di un indirizzo IP pubblico nella rete virtuale.

Nota

Microsoft consiglia di usare Collegamento privato di Azure e gli endpoint privati per l'accesso sicuro e privato ai servizi ospitati nella piattaforma Azure. Collegamento privato di Azure effettua il provisioning di un'interfaccia di rete in una rete virtuale scelta dall'utente per i servizi di Azure, ad esempio Archiviazione di Azure o Azure SQL. Per altre informazioni, vedere Collegamento privato di Azure e Che cos'è un endpoint privato?.

Gli endpoint di servizio sono disponibili per i servizi e le aree di Azure seguenti. La risorsa Microsoft.* è tra parentesi. Abilitare questa risorsa dal lato della subnet durante la configurazione degli endpoint di servizio per il proprio servizio:

Disponibile a livello generale

- Archiviazione di Azure (Microsoft.Storage): generalmente disponibile in tutte le aree di Azure.

- Endpoint di servizio tra le aree di Archiviazione di Azure (Microsoft.Storage.Global): generalmente disponibile in tutte le aree di Azure.

- Database SQL di Azure (Microsoft.Sql): generalmente disponibile in tutte le aree di Azure.

- Azure Synapse Analytics (Microsoft.Sql): generalmente disponibile in tutte le aree di Azure per pool SQL dedicati (in precedenza SQL DW).

- Server di Database di Azure per PostgreSQL (Microsoft.Sql): generalmente disponibile nelle aree di Azure in cui è presente il servizio di database.

- Server di Database di Azure per MySQL (Microsoft.Sql): generalmente disponibile nelle aree di Azure in cui è presente il servizio di database.

- Database di Azure per MariaDB (Microsoft.Sql): generalmente disponibile nelle aree di Azure in cui è presente il servizio di database.

- Azure Cosmos DB (Microsoft.AzureCosmosDB): generalmente disponibile in tutte le aree di Azure.

- Azure Key Vault (Microsoft.KeyVault): generalmente disponibile in tutte le aree di Azure.

- Bus di servizio di Azure (Microsoft.ServiceBus): generalmente disponibile in tutte le aree di Azure.

- Hub eventi di Azure (Microsoft.EventHub): generalmente disponibile in tutte le aree di Azure.

- Servizio app di Azure (Microsoft.Web): generalmente disponibile in tutte le aree di Azure in cui è presente il servizio app.

- Servizi cognitivi di Azure (Microsoft.CognitiveServices): generalmente disponibile in tutte le aree di Azure in cui sono presenti Servizi di Azure AI.

Anteprima pubblica

- Registro Azure Container (Microsoft.ContainerRegistry): anteprima disponibile in aree di Azure limitate in cui è disponibile Registro Azure Container.

Per le notifiche più aggiornate, vedere la pagina degli aggiornamenti relativi a Rete virtuale di Azure.

Vantaggi chiave

Gli endpoint di servizio offrono i vantaggi seguenti:

Sicurezza migliorata per le risorse del servizio di Azure: Gli spazi indirizzi privati della rete virtuale possono sovrapporsi. Non è possibile usare spazi sovrapposti per identificare in modo univoco il traffico proveniente dalla rete virtuale. Gli endpoint di servizio consentono di proteggere le risorse del servizio di Azure nella rete virtuale estendendo l'identità della rete virtuale al servizio. Una volta abilitati gli endpoint di servizio nella rete virtuale, è possibile aggiungere una regola di rete virtuale per proteggere le risorse dei servizi di Azure nella rete virtuale. L'aggiunta della regola assicura una maggiore sicurezza eliminando completamente l'accesso a Internet pubblico alle risorse e consentendo il traffico solo dalla rete virtuale.

Routing ottimale per il traffico del servizio di Azure dalla propria rete virtuale: Al momento, tutte le route nella rete virtuale che forzano il traffico Internet verso le appliance locali e/o virtuali forzano anche il traffico del servizio di Azure a eseguire la stessa route del traffico Internet. Gli endpoint di servizio forniscono il routing ottimale per il traffico di Azure.

Gli endpoint instradano sempre il traffico del servizio direttamente dalla rete virtuale al servizio nella rete backbone di Microsoft Azure. Mantenendo il traffico nella rete backbone di Azure è possibile continuare a monitorare e verificare il traffico Internet in uscita dalle reti virtuali, tramite il tunneling forzato, senza conseguenze per il traffico del servizio. Per altre informazioni sulle route definite dall'utente e sul tunneling forzato, vedere Routing del traffico di rete virtuale di Azure.

Semplice da configurare con un minor overhead di gestione: non sono più necessari indirizzi IP pubblici riservati nelle reti virtuali per proteggere le risorse di Azure attraverso il firewall IP. Non sono necessari dispositivi NAT o gateway per configurare gli endpoint di servizio. È possibile configurare gli endpoint di servizio tramite una selezione singola in una subnet. Non è previsto alcun sovraccarico aggiuntivo per la gestione degli endpoint.

Limiti

- La funzionalità è disponibile solo per le reti virtuali distribuite con il modello di distribuzione Azure Resource Manager.

- Gli endpoint vengono abilitati nelle subnet configurate nelle reti virtuali di Azure. Gli endpoint non possono essere usati per il traffico dai servizi locali ai servizi di Azure. Per altre informazioni, vedere Proteggere l'accesso al servizio di Azure dall'ambiente locale.

- Per SQL di Azure, un endpoint di servizio si applica solo al traffico del servizio di Azure nell'area della rete virtuale.

- Per Azure Data Lake Storage (ADLS) Gen 1, la capacità di integrazione della rete virtuale è disponibile solo per le reti virtuali all'interno della stessa area. Si noti inoltre che l'integrazione della rete virtuale per ADLS Gen1 usa la sicurezza degli endpoint servizio di rete virtuale tra la rete virtuale e Microsoft Entra ID per generare attestazioni di sicurezza aggiuntive nel token di accesso. Queste attestazioni vengono quindi usate per autenticare la rete virtuale nell'account Data Lake Storage Gen1 e consentire l'accesso. Il tag Microsoft.AzureActiveDirectory elencato nei servizi che supportano gli endpoint di servizio viene usato solo per supportare gli endpoint di servizio ad ADLS Gen 1. Microsoft Entra ID non supporta gli endpoint servizio in modo nativo. Per altre informazioni sull'integrazione della rete virtuale di Azure Data Lake Storage Gen1, vedere Sicurezza della rete in Azure Data Lake Storage Gen1.

- Una rete virtuale può essere associata a un massimo di 200 sottoscrizioni e aree diverse da ogni servizio supportato, con regole di rete virtuale attive configurate.

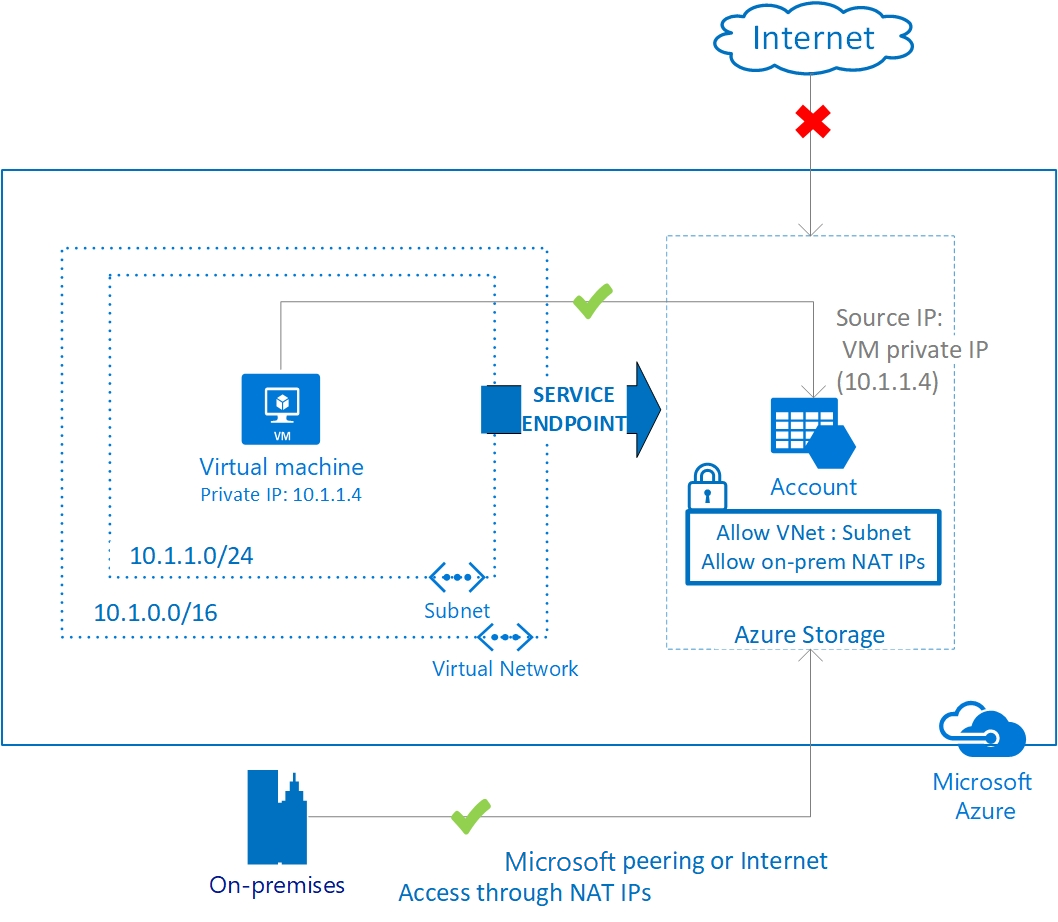

Proteggere i servizi di Azure per le reti virtuali

Una rete virtuale endpoint di servizio fornisce l'identità della rete virtuale al servizio di Azure. Una volta abilitati gli endpoint di servizio nella rete virtuale, è possibile aggiungere una regola di rete virtuale per proteggere le risorse dei servizi di Azure nella rete virtuale.

Il traffico del servizio di Azure da una rete virtuale usa attualmente indirizzi IP pubblici come indirizzi IP di origine. Con gli endpoint di servizio, il traffico del servizio passa all'uso di indirizzi privati della rete virtuale come indirizzi IP di origine per l'accesso al servizio di Azure dalla rete virtuale. Questa opzione consente di accedere ai servizi senza che siano necessari gli indirizzi IP pubblici riservati usati nei firewall IP.

Nota

Con gli endpoint di servizio, gli indirizzi IP di origine delle macchine virtuali nella subnet per il traffico del servizio passano da indirizzi IPv4 pubblici a indirizzi IPv4 privati. Dopo questo passaggio, le regole del firewall dei servizi di Azure esistenti che usano indirizzi IP pubblici di Azure smettono di funzionare. Prima di configurare endpoint di servizio, assicurarsi che le regole del firewall dei servizi di Azure consentano questo passaggio. Durante la configurazione degli endpoint di servizio, può anche verificarsi un'interruzione temporanea del traffico dei servizi da questa subnet.

Proteggere l'accesso al servizio di Azure dall'ambiente locale

Per impostazione predefinita, le risorse del servizio di Azure protette nelle reti virtuali non sono raggiungibili dalle reti locali. Se si vuole consentire il traffico dall'ambiente locale, è necessario autorizzare anche gli indirizzi IP pubblici (generalmente NAT) dall'ambiente locale o da ExpressRoute. È possibile aggiungere questi indirizzi IP tramite la configurazione del firewall IP per le risorse del servizio di Azure.

ExpressRoute: se si usa ExpressRoute per il peering Microsoft dall'ambiente locale, è necessario identificare gli indirizzi IP NAT in uso. Gli indirizzi IP NAT sono forniti dal cliente o dal provider di servizi. Per consentire l'accesso alle risorse del servizio è necessario autorizzare questi indirizzi IP pubblici nell'impostazione del firewall IP per le risorse. Per altre informazioni sul peering NAT per ExpressRoute Microsoft, vedere Requisiti NAT di ExpressRoute.

Impostazione

- Configurare gli endpoint di servizio in una subnet di una rete virtuale. Gli endpoint funzionano con qualsiasi tipo di istanza di calcolo in esecuzione in tale subnet.

- È possibile configurare più endpoint di servizio per tutti i servizi di Azure supportati, ad esempio Archiviazione di Azure o database SQL di Azure, in una subnet.

- Per Database SQL di Azure, le reti virtuali devono trovarsi nella stessa area della risorsa del servizio di Azure. Per tutti gli altri servizi, è possibile proteggere le risorse del servizio di Azure alle reti virtuali in qualsiasi area.

- La rete virtuale in cui è configurato l'endpoint può trovarsi nella stessa sottoscrizione della risorsa del servizio di Azure o in una sottoscrizione diversa. Per altre informazioni sulle autorizzazioni necessarie per configurare gli endpoint e proteggere i servizi di Azure, vedere la sezione Provisioning.

- Per i servizi supportati, è possibile associare risorse nuove o esistenti alle reti virtuali tramite gli endpoint di servizio.

Considerazioni

Dopo aver abilitato un endpoint di servizio, gli indirizzi IP di origine passano dall'uso degli indirizzi IPv4 pubblici all'uso del relativo indirizzo IPv4 privato durante la comunicazione con il servizio dalla subnet. Eventuali connessioni TCP aperte per il servizio vengono chiuse durante questo passaggio. Verificare che non siano in esecuzione attività critiche quando si abilita o disabilita un endpoint di servizio per un servizio in una subnet. Assicurarsi anche che le applicazioni possano connettersi automaticamente ai servizi di Azure dopo il cambio di indirizzo IP.

Il cambio di indirizzo IP interessa solo il traffico del servizio dalla propria rete virtuale. Non c'è alcun impatto nei confronti di qualsiasi altro traffico indirizzato verso o dagli indirizzi IPv4 pubblici assegnati alle macchine virtuali. Per i servizi di Azure, se sono presenti regole del firewall che usano indirizzi IP pubblici di Azure, queste regole smetteranno di funzionare con il passaggio agli indirizzi privati della rete virtuale.

Con gli endpoint di servizio, le voci DNS per i servizi di Azure rimangono invariate e continuano a essere risolte negli indirizzi IP pubblici assegnati al servizio di Azure.

Gruppi di sicurezza di rete (NGS) con gli endpoint di servizio:

- Per impostazione predefinita, i gruppi di sicurezza di rete consentono il traffico Internet in uscita e anche il traffico dalla rete virtuale ai servizi di Azure. Questo traffico continua a funzionare con gli endpoint di servizio così come è.

- Se si vuole negare tutto il traffico Internet in uscita e consentire solo il traffico verso servizi di Azure specifici, è possibile farlo usando i tag di servizio nei gruppi di sicurezza di rete. È possibile specificare i servizi di Azure supportati come destinazione nelle regole del gruppo di sicurezza di rete, mentre Azure fornisce la manutenzione degli indirizzi IP sottostanti ogni tag. Per altre informazioni, vedere Tag del servizio di Azure per i gruppi di sicurezza di rete.

Scenari

- Reti virtuali con peering, connesse o multiple: per associare i servizi di Azure a più subnet in una o più reti virtuali, è possibile abilitare gli endpoint di servizio in modo indipendente in ognuna di queste subnet e associare le risorse dei servizi di Azure a tutte queste subnet.

- Filtro del traffico in uscita da una rete virtuale a servizi di Azure: per esaminare o filtrare il traffico inviato a un servizio di Azure da una rete virtuale, è possibile distribuire un'appliance virtuale di rete all'interno della rete virtuale. Sarà quindi possibile applicare gli endpoint di servizio alla subnet in cui è distribuita l'appliance virtuale di rete e associare le risorse del servizio di Azure solo a questa subnet. Questo scenario può essere utile se si vuole usare il filtro dell'appliance virtuale di rete per limitare l'accesso ai servizi di Azure dalla rete virtuale solo a risorse di Azure specifiche. Per altre informazioni, vedere il traffico in uscita con le appliance virtuali di rete.

- Protezione di risorse di Azure in servizi distribuiti direttamente in reti virtuali: è possibile distribuire diversi servizi di Azure direttamente in subnet specifiche in una rete virtuale. È possibile associare le risorse dei servizi di Azure a subnet di servizi gestiti, configurando un endpoint di servizio nella subnet del servizio gestito.

- Traffico del disco da una macchina virtuale di Azure: il traffico del disco delle macchine virtuali per dischi gestiti e non gestiti non è interessato dalle modifiche al routing degli endpoint di servizio per Archiviazione di Azure. Questo traffico include I/O del disco e montaggio e smontaggio. È possibile limitare l'accesso REST ai BLOB di pagine ad alcune reti selezionate usando endpoint di servizio e regole della rete di Archiviazione di Azure.

Registrazione e risoluzione dei problemi

Dopo aver configurato gli endpoint di servizio in un servizio specifico, verificare che la route dell’endpoint di servizio sia attiva da:

- Convalida dell'indirizzo IP di origine di qualsiasi richiesta di servizio nella diagnostica del servizio. Tutte le nuove richieste con gli endpoint di servizio mostrano l'indirizzo IP di origine della richiesta come indirizzo IP privato della rete virtuale, assegnato al client che effettua la richiesta dalla rete virtuale. Senza l'endpoint, questo indirizzo sarà un indirizzo IP pubblico di Azure.

- Visualizzazione delle route valide in qualsiasi interfaccia di rete di una subnet. La route al servizio:

- Mostra una route predefinita più specifica per l'intervallo dei prefissi di indirizzo di ogni servizio

- Ha nextHopType con valore VirtualNetworkServiceEndpoint

- Indica che è attiva una connessione più diretta al servizio rispetto a qualsiasi route di tunneling forzato

Nota

Le route dell'endpoint di servizio eseguono l'override di tutte le route BGP o definite dall'utente (UDR) per la corrispondenza del prefisso degli indirizzi di un servizio di Azure. Per altre informazioni, vedere l'articolo relativo alla risoluzione dei problemi con le route effettive.

Provisioning in corso

Gli endpoint di servizio possono essere configurati in reti virtuali in modo indipendente da un utente con accesso in scrittura a una rete virtuale. Per proteggere le risorse del servizio di Azure in una rete virtuale, l'utente deve disporre dell'autorizzazione a Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action per le subnet aggiunte. I ruoli di amministratore del servizio predefiniti includono questa autorizzazione per impostazione predefinita. È possibile modificare l'autorizzazione tramite la creazione di ruoli personalizzati.

Per altre informazioni sui ruoli predefiniti, vedere Ruoli predefiniti di Azure. Per altre informazioni sull'assegnazione di autorizzazioni specifiche ai ruoli personalizzati, vedere Ruoli personalizzati di Azure.

Le reti virtuali e le risorse dei servizi di Azure possono trovarsi nella stessa sottoscrizione o in sottoscrizioni diverse. Alcuni servizi di Azure ma non tutti, ad esempio Archiviazione di Azure e Azure Key Vault supportano anche gli endpoint di servizio in tenant di Active Directory (AD) diversi. Ciò significa che la rete virtuale e la risorsa del servizio di Azure possono trovarsi in tenant di Active Directory (AD) diversi. Per altre informazioni, vedere la documentazione del singolo servizio.

Prezzi e limiti

Non sono previsti costi aggiuntivi per l'uso degli endpoint di servizio. Il modello di prezzi corrente per i servizi di Azure (Archiviazione di Azure, database SQL di Azure e così via) si applica così come è oggi.

Non esiste alcun limite al numero totale di endpoint servizio in una rete virtuale.

Alcuni servizi di Azure, ad esempio gli account di archiviazione di Azure, possono applicare limiti al numero di subnet usate per proteggere la risorsa. Per informazioni dettagliate, vedere la documentazione relativa ai vari servizi nella sezione Passaggi successivi.

Criteri per l'endpoint di servizio della rete virtuale

I criteri degli endpoint di servizio della rete virtuale consentono di filtrare il traffico di rete virtuale verso i servizi di Azure. Questo filtro consente solo risorse specifiche del servizio di Azure sugli endpoint di servizio. I criteri degli endpoint di servizio forniscono un controllo granulare dell'accesso per il traffico di rete virtuale verso i servizi di Azure. Per altre informazioni, vedere Criteri dell'endpoint servizio di rete virtuale.

Domande frequenti

Vedere le domande frequenti sugli endpoint servizio di rete virtuale.

Passaggi successivi

- Configurare gli endpoint servizio di rete virtuale

- Proteggere un account di archiviazione di Azure in una rete virtuale

- Proteggere un database SQL di Azure in una rete virtuale

- Proteggere un'istanza di Azure Synapse Analytics in una rete virtuale

- Confrontare gli endpoint privati e gli endpoint di servizio

- Criteri degli endpoint servizio di rete virtuale.

- Modello di Azure Resource Manager